Es behandelt Systemverwaltungsaufgaben wie Wartung, Überwachung und Anpassung eines neu installierten Systems.

- Allgemeines zu diesem Handbuch

- I Häufige Tasks

- 1 Bash-Shell und Bash-Skripte

- 2 sudo

- 3 YaST-Online-Aktualisierung

- 4 YaST

- 5 YaST im Textmodus

- 6 Verwalten von Software mit Kommandozeilen-Tools

- 7 Systemwiederherstellung und Snapshot-Verwaltung mit Snapper

- 7.1 Standardeinrichtung

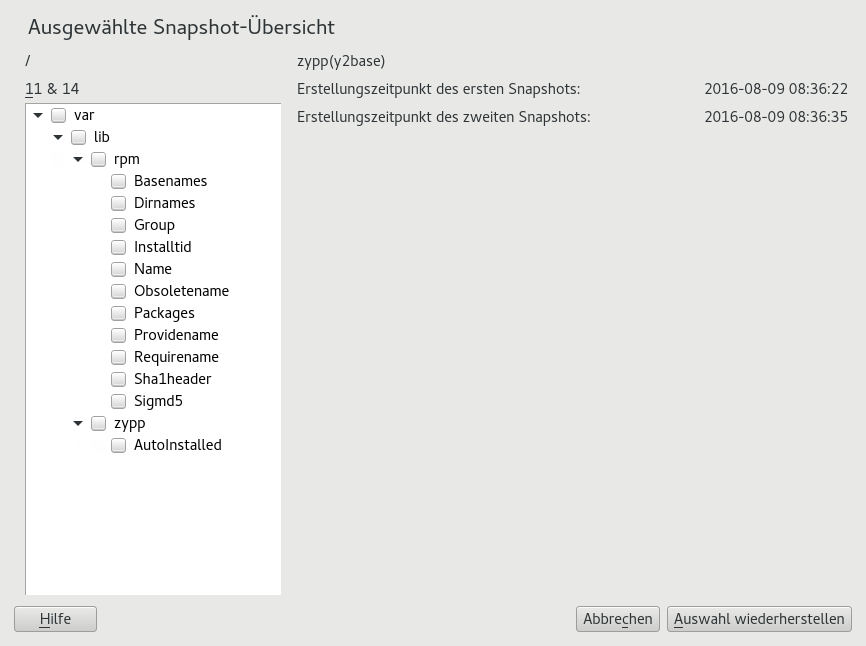

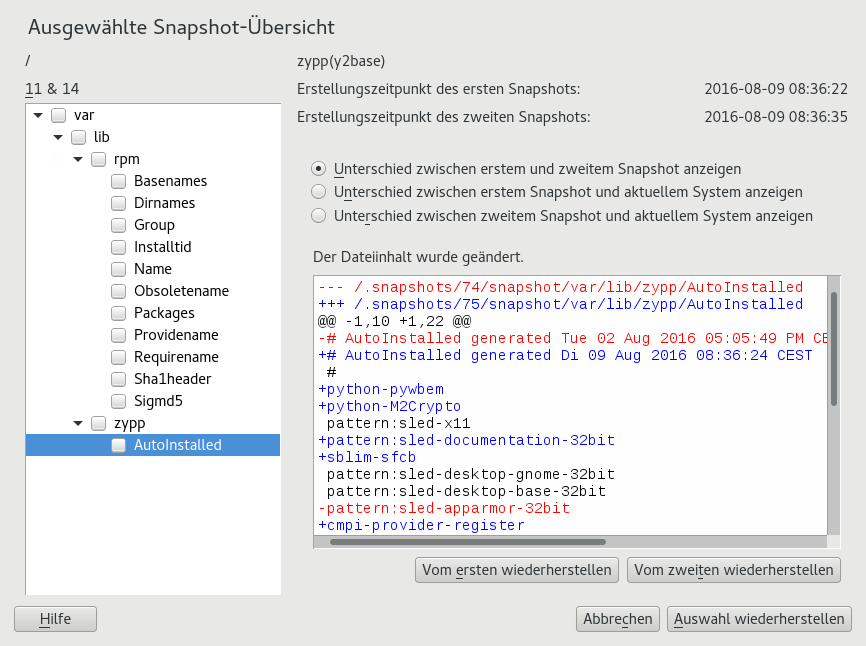

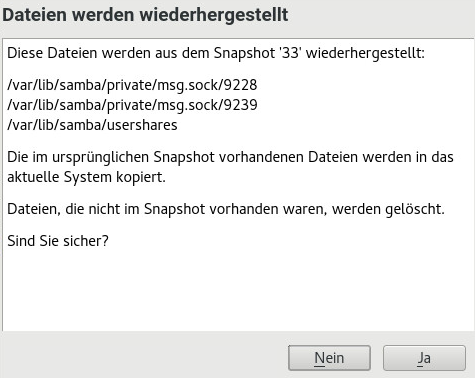

- 7.2 Rückgängigmachen von Änderungen mit Snapper

- 7.3 System-Rollback durch Booten aus Snapshots

- 7.4 Aktivieren von Snapper in Benutzer-Startverzeichnissen

- 7.5 Erstellen und Bearbeiten von Snapper-Konfigurationen

- 7.6 Manuelles Erstellen und Verwalten von Snapshots

- 7.7 Automatisches Bereinigen von Snapshots

- 7.8 Häufig gestellte Fragen

- 8 Fernzugriff mit VNC

- 9 Kopieren von Dateien mit RSync

- II Booten eines Linux-Systems

- III System

- 14 32-Bit- und 64-Bit-Anwendungen in einer 64-Bit-Systemumgebung

- 15

journalctl: Abfragen dessystemd-Journals - 16 Grundlegendes zu Netzwerken

- 16.1 IP-Adressen und Routing

- 16.2 IPv6 – Das Internet der nächsten Generation

- 16.3 Namensauflösung

- 16.4 Konfigurieren von Netzwerkverbindungen mit YaST

- 16.5 Manuelle Netzwerkkonfiguration

- 16.6 Grundlegende Routereinrichtung

- 16.7 Einrichten von Bonding-Geräten

- 16.8 Einrichten von Team-Geräten für Netzwerk-Teaming

- 16.9 Softwaredefiniertes Networking mit Open vSwitch

- 17 Druckerbetrieb

- 18 Das X Window-System

- 19 Zugriff auf Dateisysteme mit FUSE

- 20 Verwalten von Kernelmodulen

- 21 Gerätemanagement über dynamischen Kernel mithilfe von

udev- 21.1 Das

/dev-Verzeichnis - 21.2 Kernel-

ueventsundudev - 21.3 Treiber, Kernel-Module und Geräte

- 21.4 Booten und erstes Einrichten des Geräts

- 21.5 Überwachen des aktiven

udev-Daemons - 21.6 Einflussnahme auf das Gerätemanagement über dynamischen Kernel mithilfe von

udev-Regeln - 21.7 Permanente Gerätebenennung

- 21.8 Von

udevverwendete Dateien - 21.9 Weiterführende Informationen

- 21.1 Das

- 22 Live-Patching des Linux-Kernels mithilfe von kGraft

- 22.1 Vorteile von kGraft

- 22.2 Low-Level-Funktion von kGraft

- 22.3 Installieren von kGraft-Patches

- 22.4 Patch-Lebenszyklus

- 22.5 Entfernen eines kGraft-Patches

- 22.6 Hängengebliebene Kernel-Ausführungsthreads

- 22.7 Das Werkzeug

kgr - 22.8 Umfang der kGraft-Technologie

- 22.9 Umfang von SLE Live Patching

- 22.10 Interaktion mit den Supportprozessen

- 23 Spezielle Systemfunktionen

- 24 Permanenter Speicher

- IV Services

- 25 Zeitsynchronisierung mit NTP

- 26 Domain Name System (DNS)

- 27 DHCP

- 28 Verteilte Nutzung von Dateisystemen mit NFS

- 29 Samba

- 30 Bedarfsweises Einhängen mit autofs

- 31 SLP

- 32 Der HTTP-Server Apache

- 32.1 Kurzanleitung

- 32.2 Konfigurieren von Apache

- 32.3 Starten und Beenden von Apache

- 32.4 Installieren, Aktivieren und Konfigurieren von Modulen

- 32.5 Aktivieren von CGI-Skripten

- 32.6 Einrichten eines sicheren Webservers mit SSL

- 32.7 Ausführen mehrerer Apache-Instanzen auf demselben Server

- 32.8 Vermeiden von Sicherheitsproblemen

- 32.9 Fehlerbehebung

- 32.10 Weiterführende Informationen

- 33 Einrichten eines FTP-Servers mit YaST

- 34 Der Proxyserver Squid

- 34.1 Einige Tatsachen zu Proxy-Caches

- 34.2 Systemanforderungen

- 34.3 Grundlegende Verwendung von Squid

- 34.4 Das YaST-Squid-Modul

- 34.5 Die Squid-Konfigurationsdatei

- 34.6 Konfigurieren eines transparenten Proxy

- 34.7 Verwenden der Cache-Manager-CGI von Squid (

cachemgr.cgi) - 34.8 squidGuard

- 34.9 Erstellung von Cache-Berichten mit Calamaris

- 34.10 Weiterführende Informationen

- 35 Web Based Enterprise Management mit SFCB

- V Mobile Computer

- VI Fehlersuche

- 39 Hilfe und Dokumentation

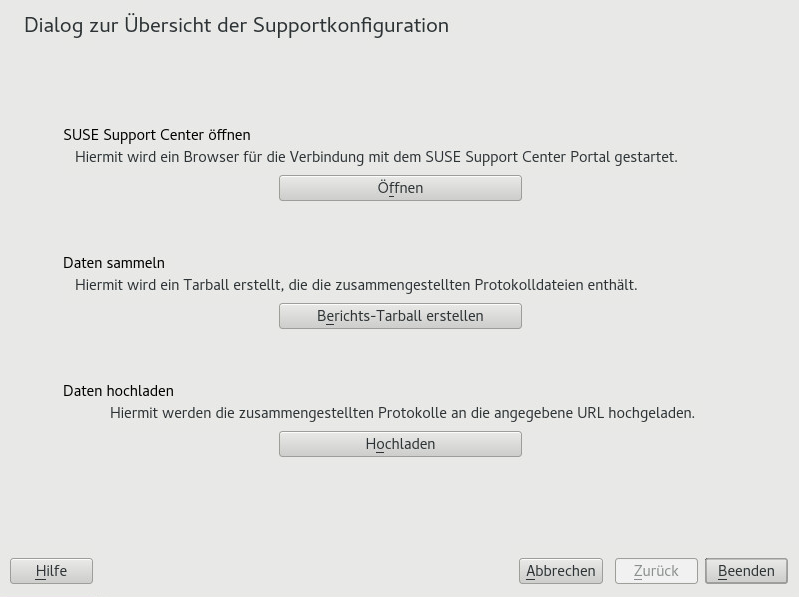

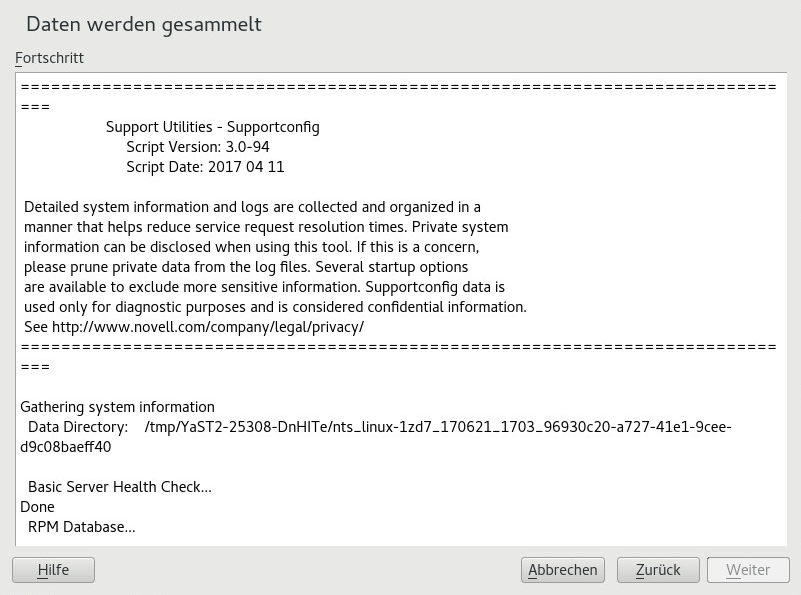

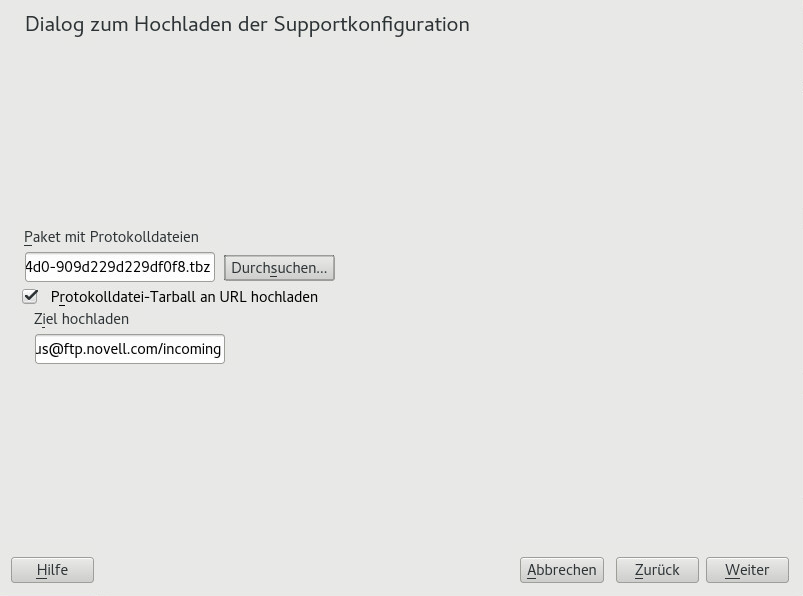

- 40 Erfassen der Systeminformationen für den Support

- 40.1 Anzeigen aktueller Systeminformationen

- 40.2 Erfassen von Systeminformationen mit supportconfig

- 40.3 Übertragen von Informationen an den globalen technischen Support

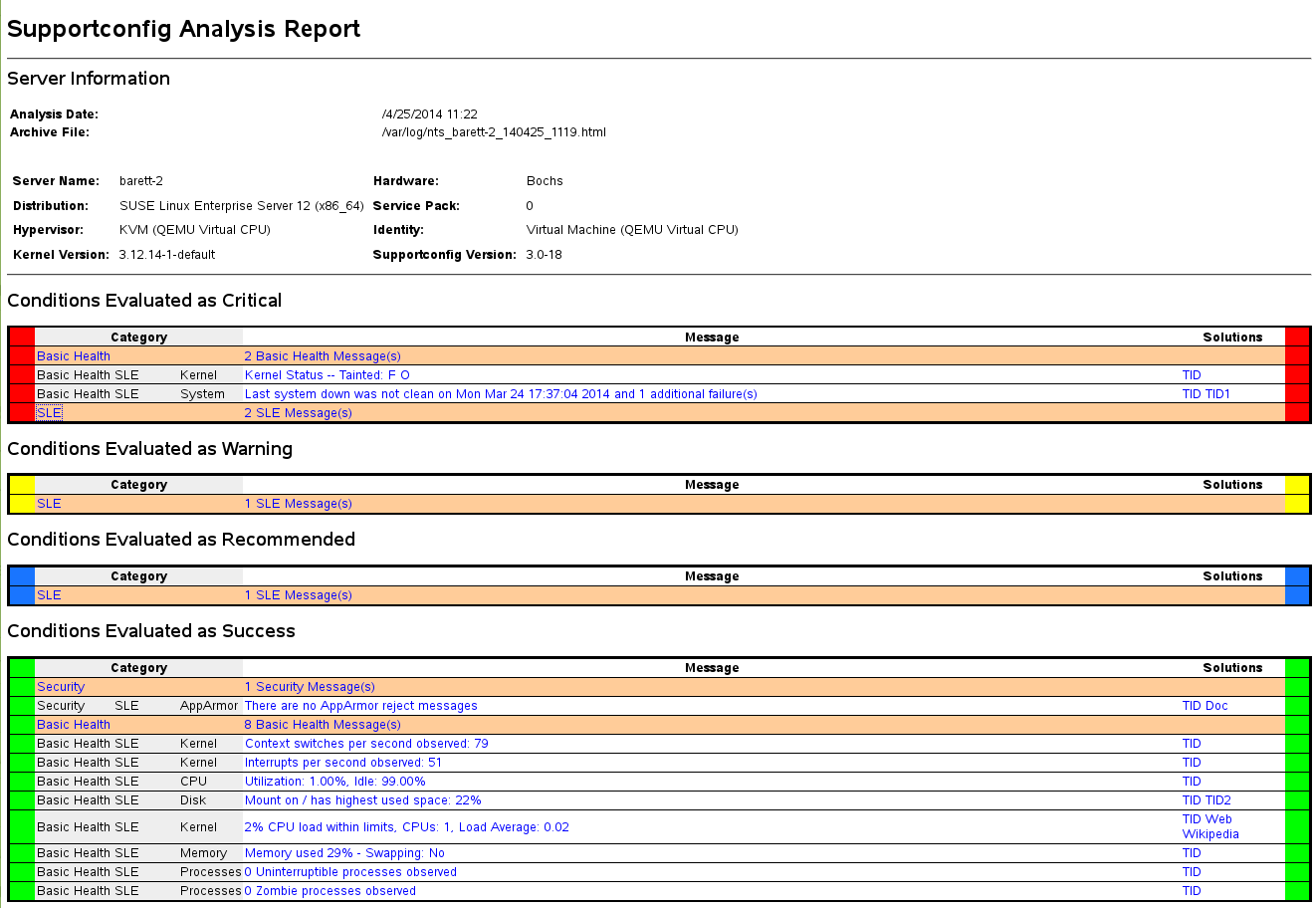

- 40.4 Analysieren von Systeminformationen

- 40.5 Sammeln von Informationen bei der Installation

- 40.6 Unterstützung für Kernelmodule

- 40.7 Weiterführende Informationen

- 41 Häufige Probleme und deren Lösung

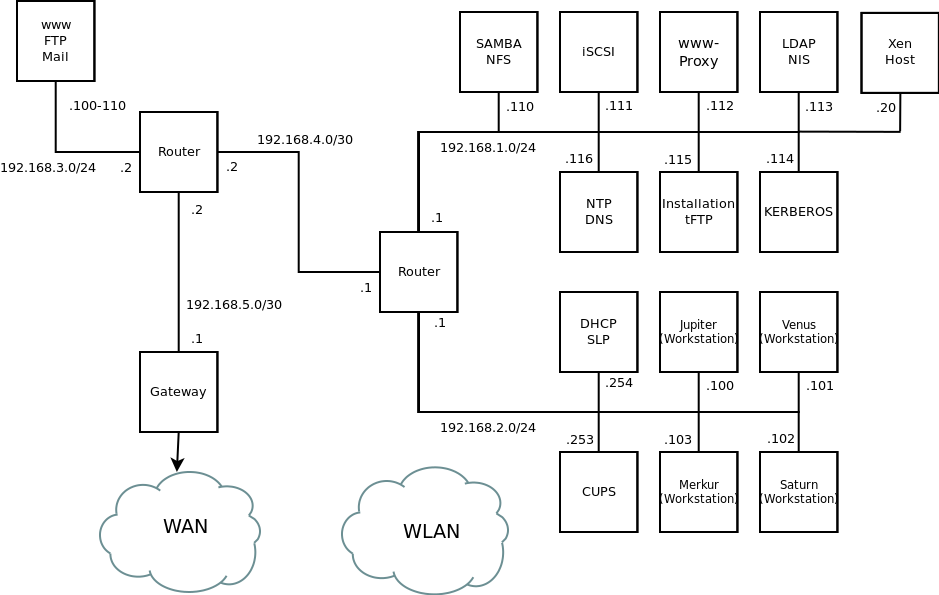

- A Ein Beispielnetzwerk

- B GNU licenses

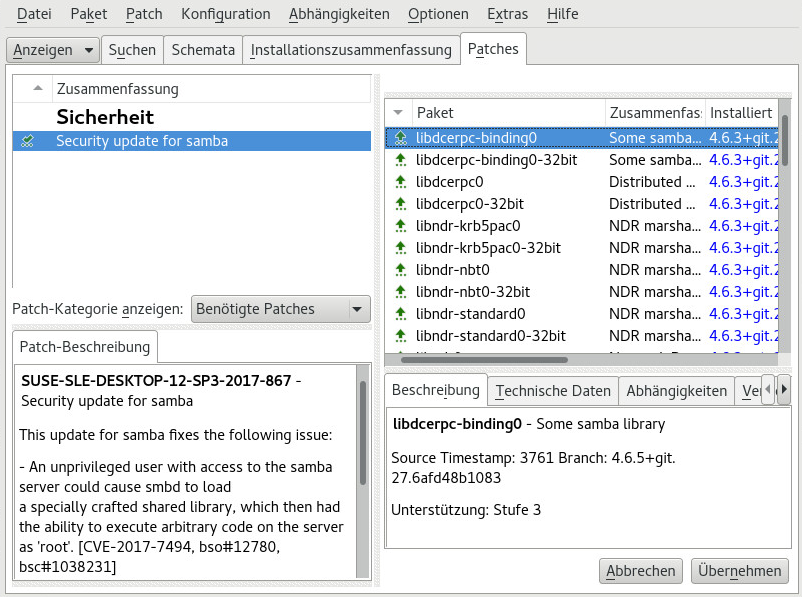

- 3.1 YaST-Online-Aktualisierung

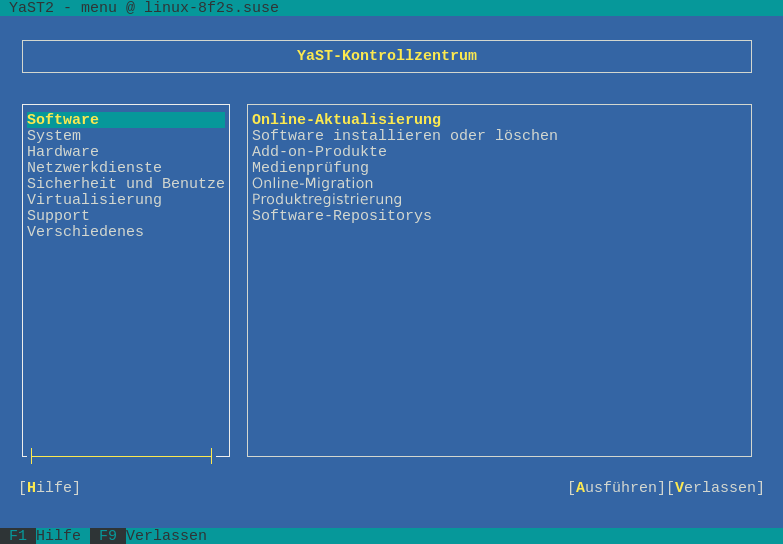

- 5.1 Hauptfenster von YaST im Textmodus

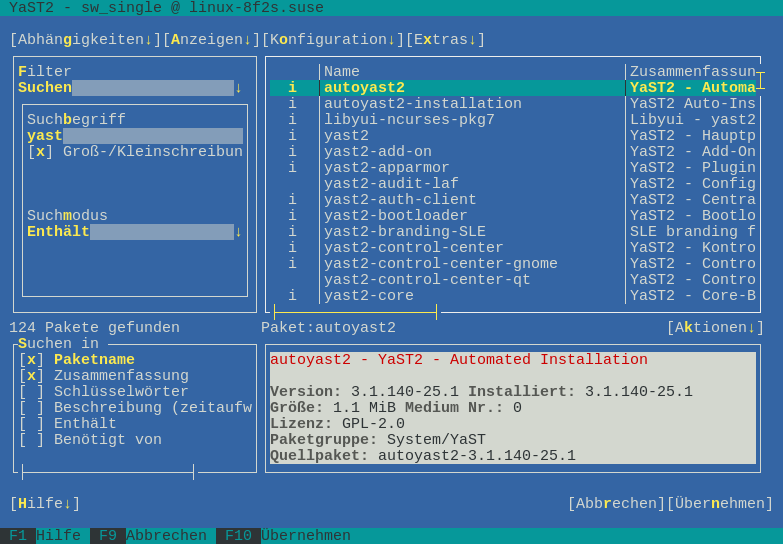

- 5.2 Das Software-Installationsmodul

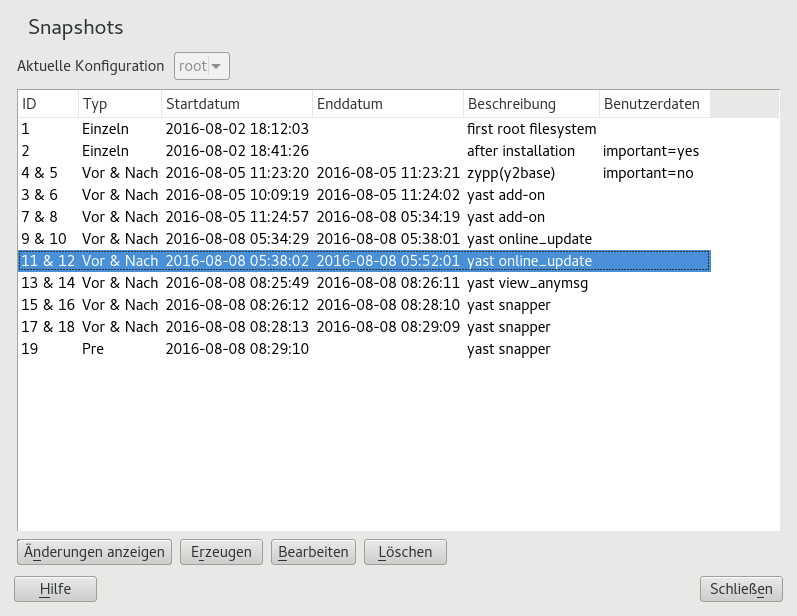

- 7.1 Bootloader: Snapshots

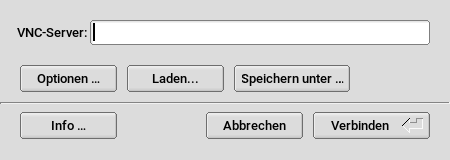

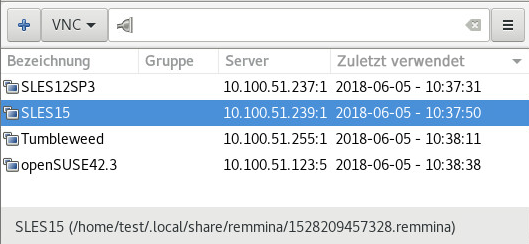

- 8.1 vncviewer

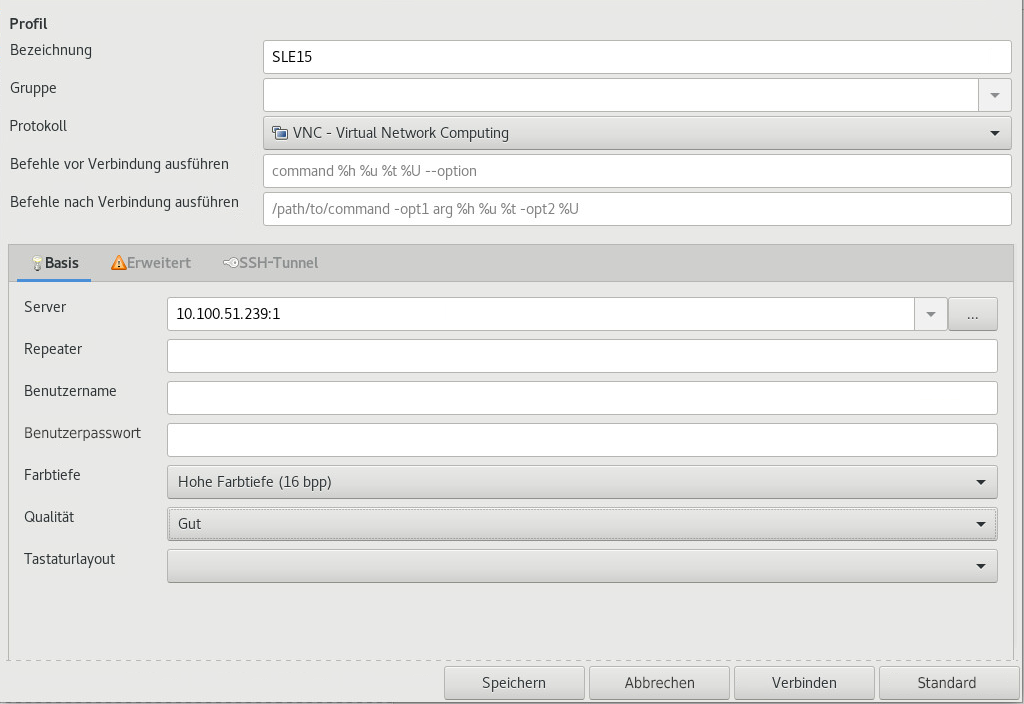

- 8.2 Hauptfenster von Remmina

- 8.3 Remote Desktop Preference

- 8.4 Schnellstart

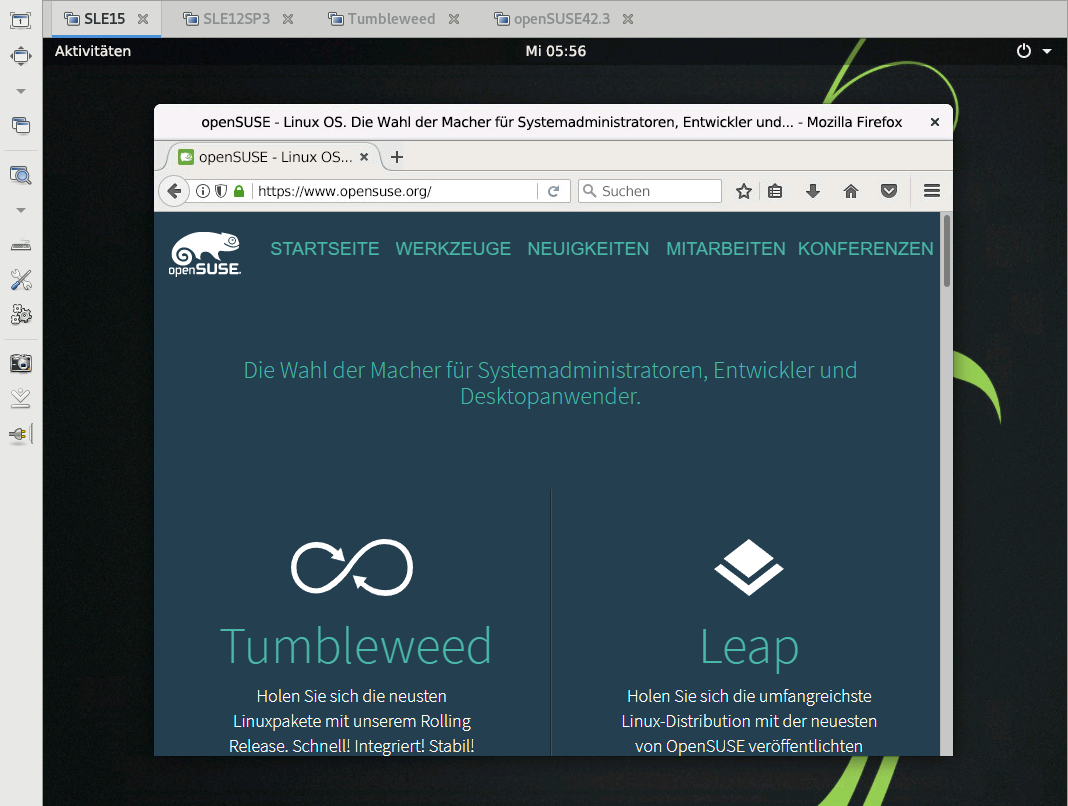

- 8.5 Remmina-Remote-Sitzung mit Anzeige von SLES 15

- 8.6 Pfad zur Profildatei

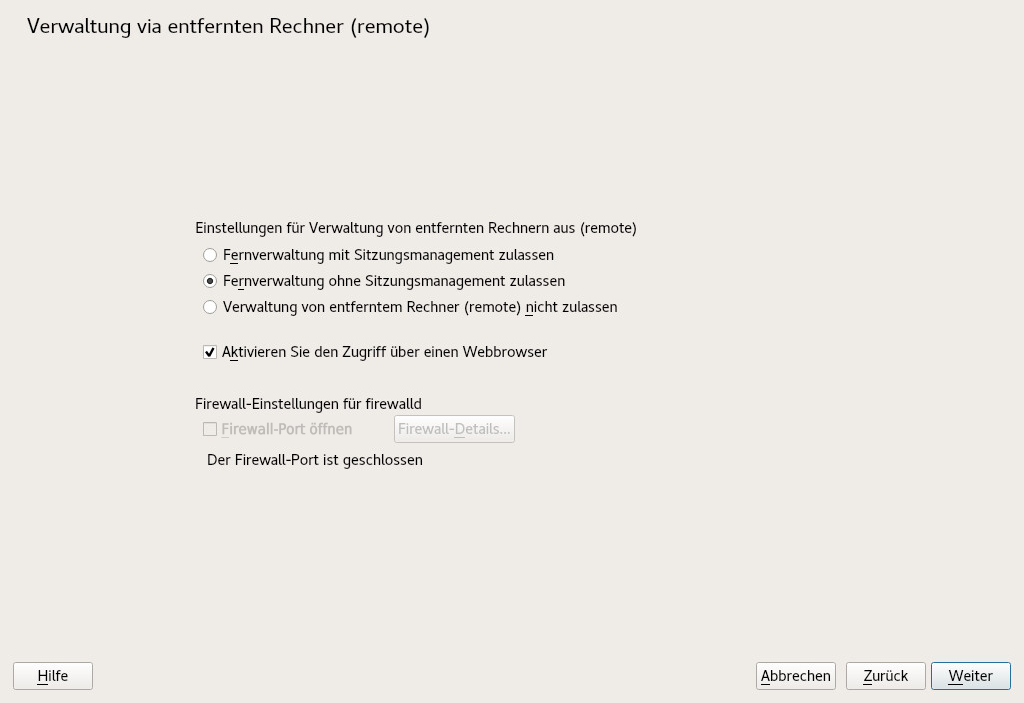

- 8.7 Fernverwaltung

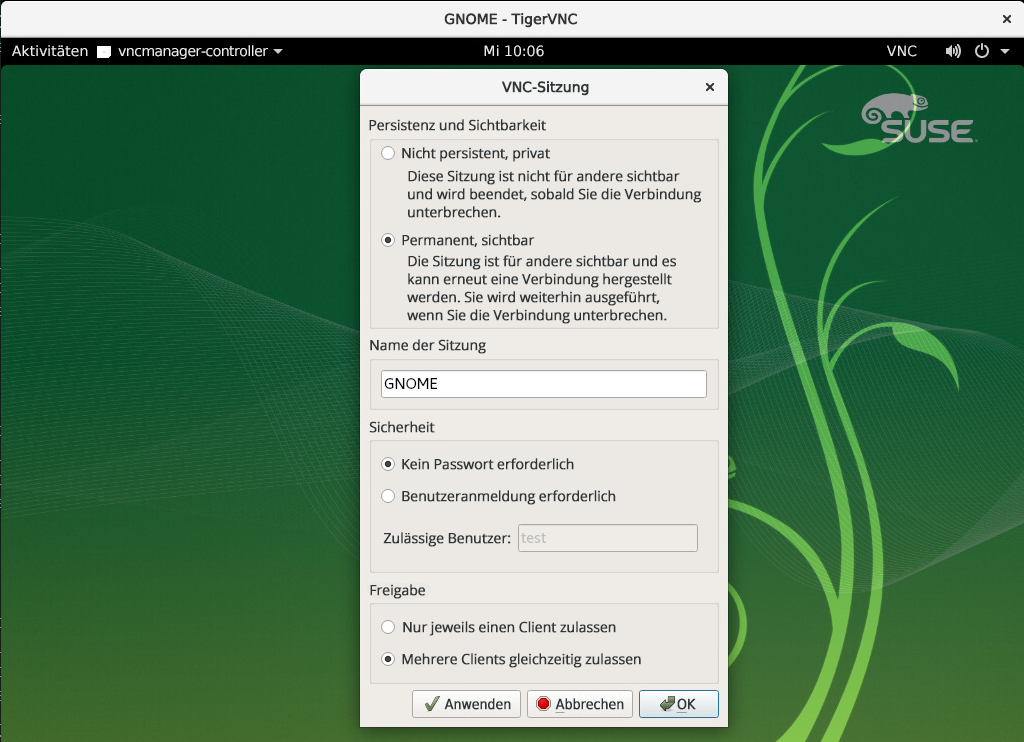

- 8.8 VNC-Sitzungseinstellungen

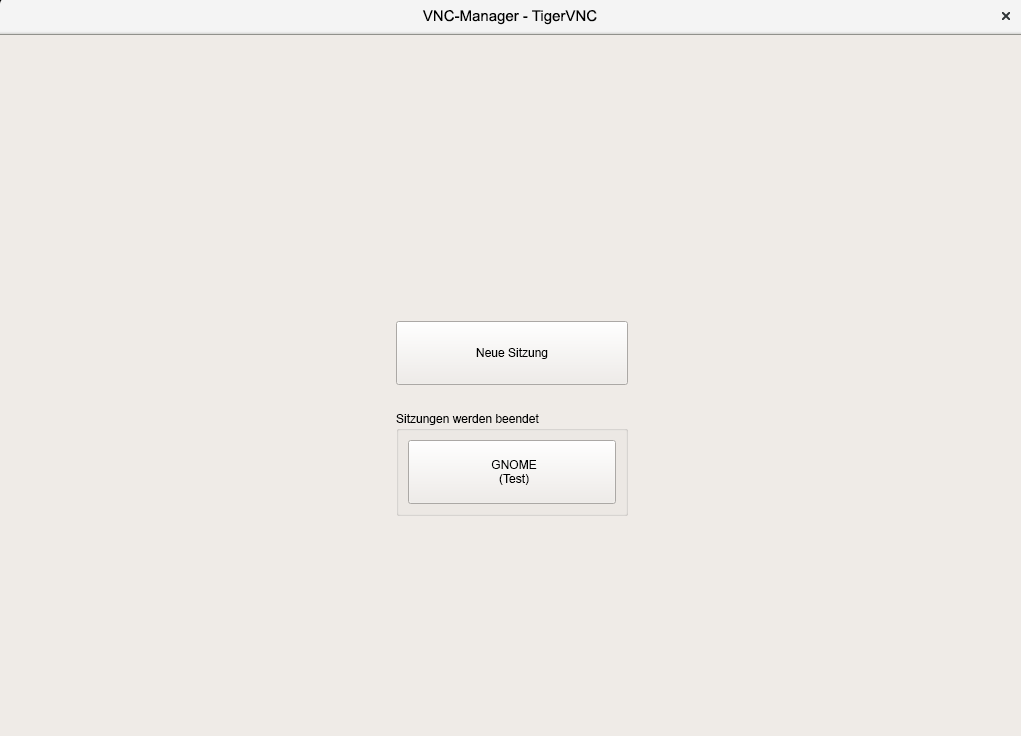

- 8.9 Beitreten zu einer permanenten VNC-Sitzung

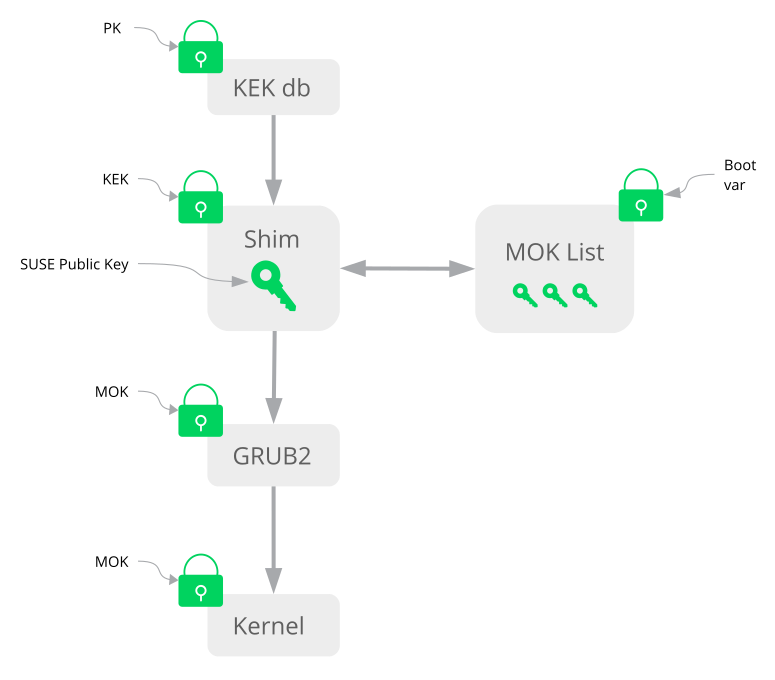

- 11.1 Secure Boot-Unterstützung

- 11.2 UEFI: Secure Boot-Vorgang

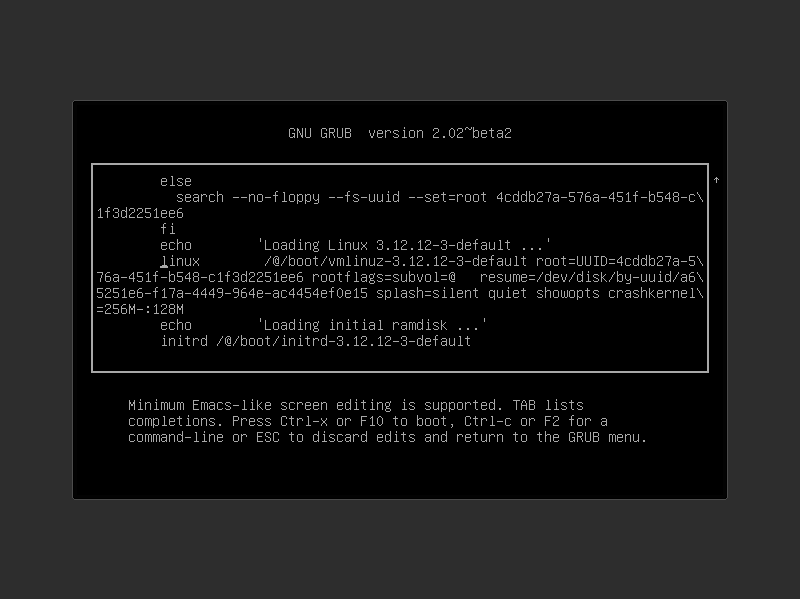

- 12.1 Booteditor in GRUB 2

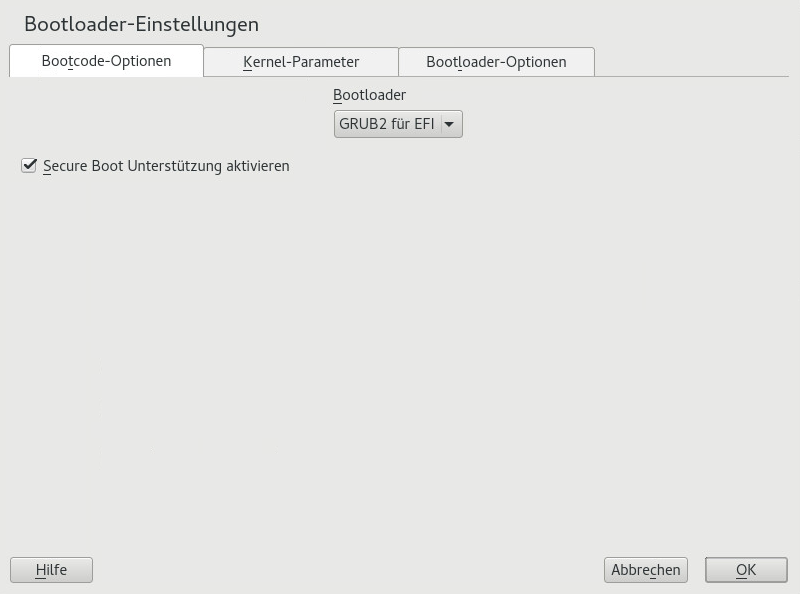

- 12.2 Bootcode-Optionen

- 12.3 Code-Optionen

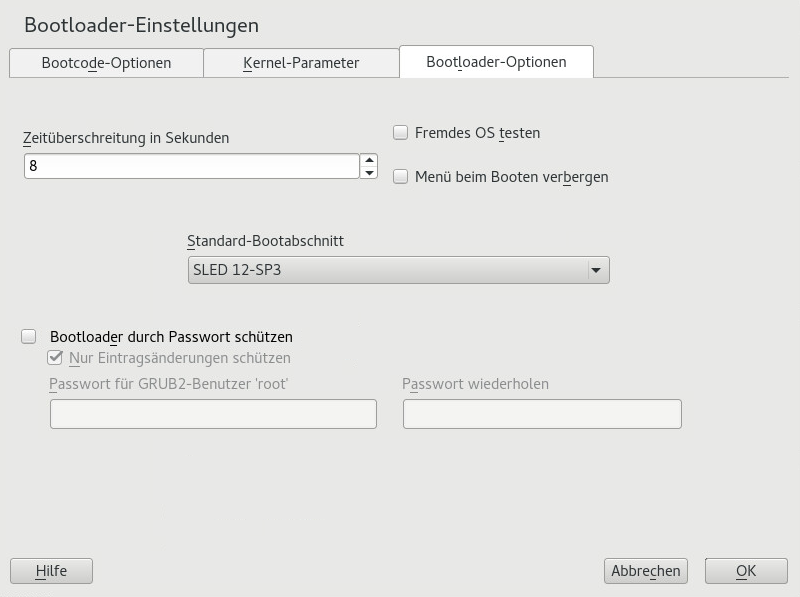

- 12.4 Bootloader-Optionen

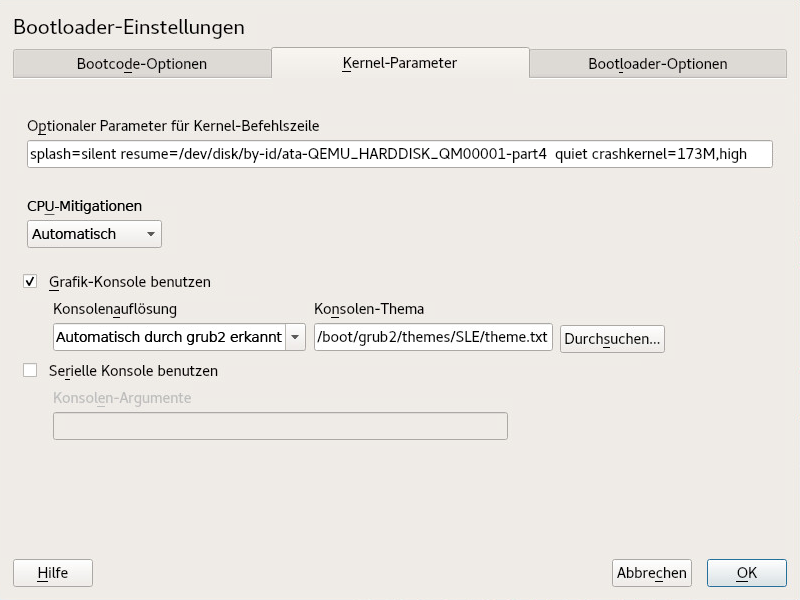

- 12.5 Kernel-Parameter

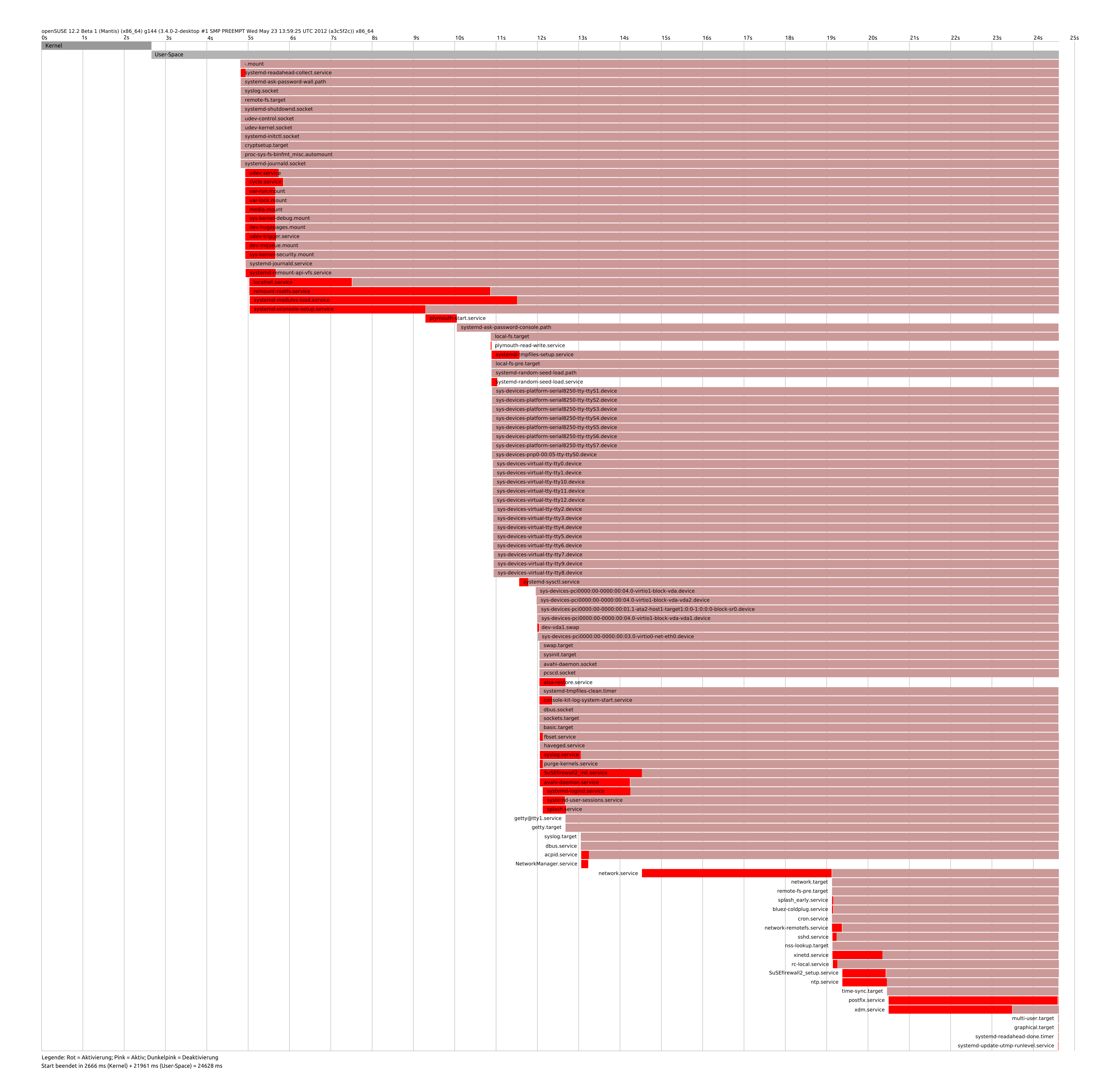

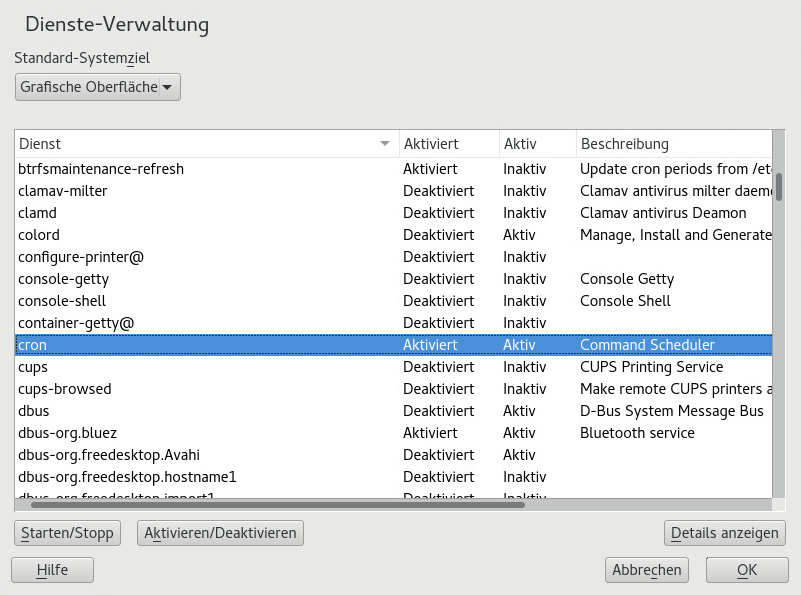

- 13.1 Services Manager

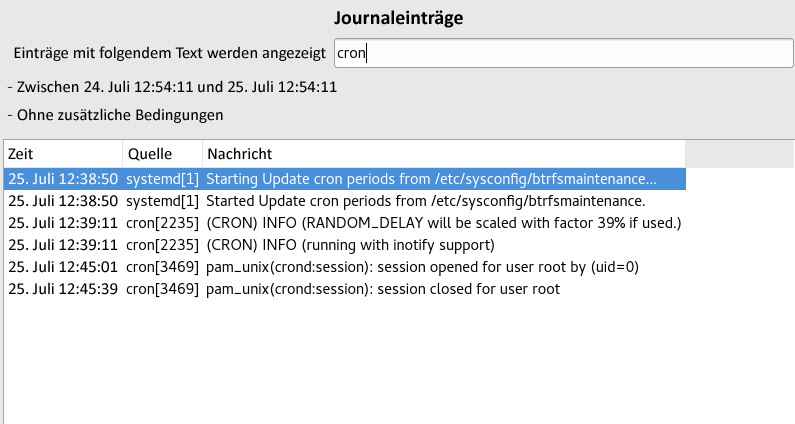

- 15.1 YaST-systemd-Journal

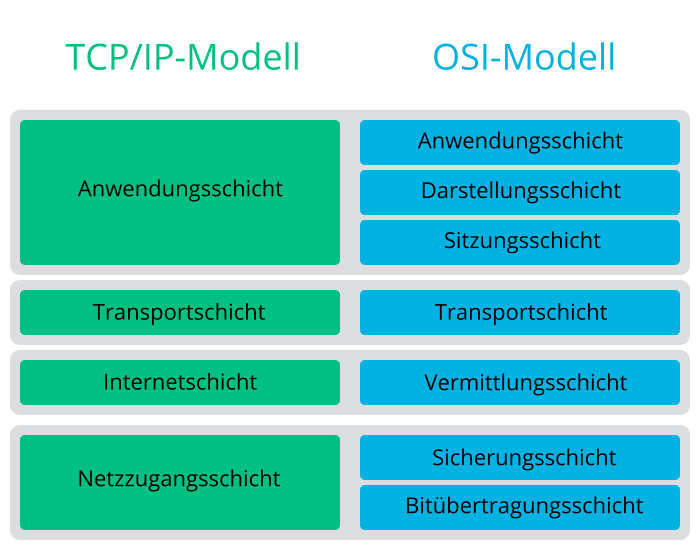

- 16.1 Vereinfachtes Schichtmodell für TCP/IP

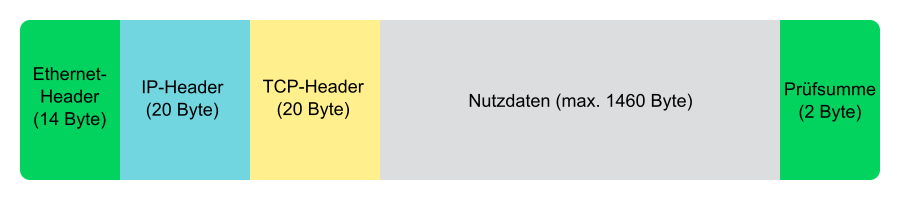

- 16.2 TCP/IP-Ethernet-Paket

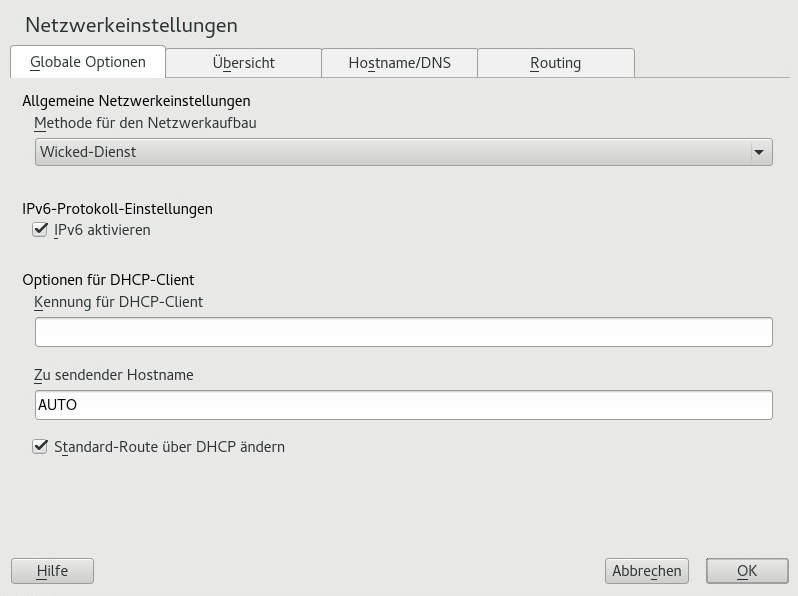

- 16.3 Konfigurieren der Netzwerkeinstellungen

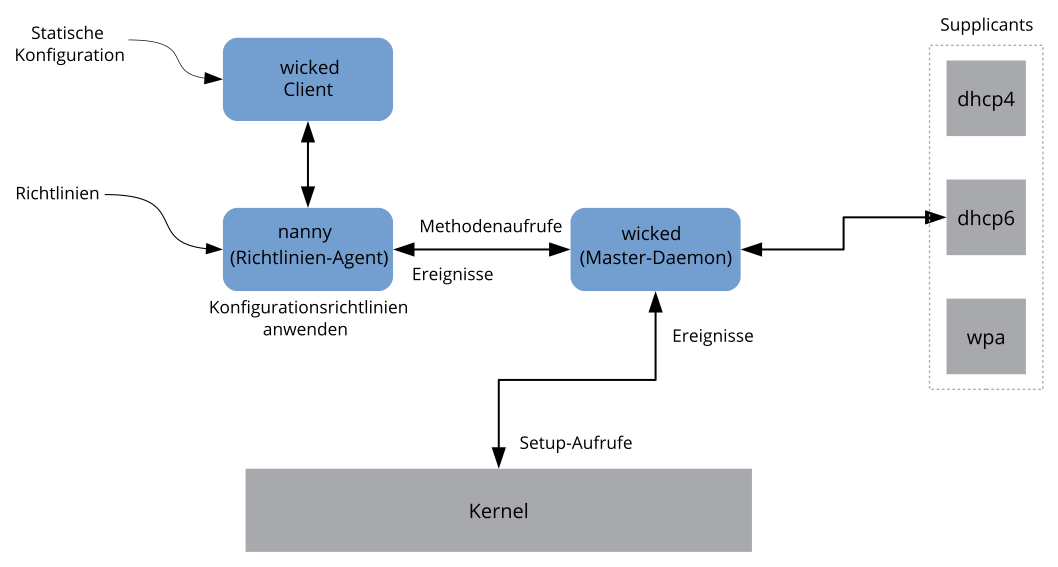

- 16.4

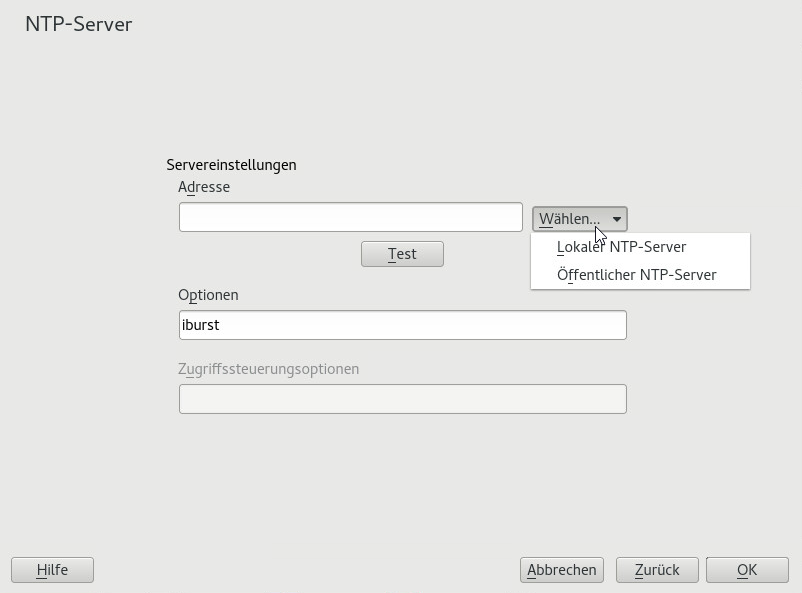

wicked-Architektur - 25.1 YaST: NTP-Server

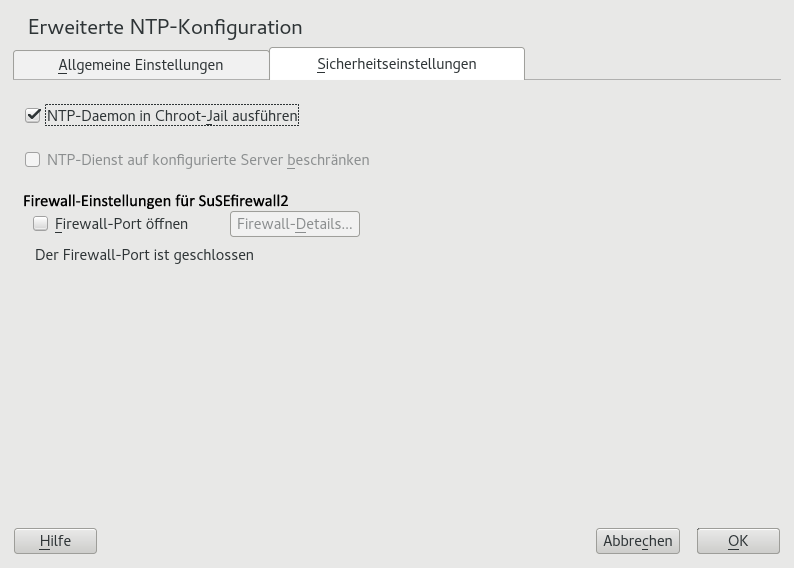

- 25.2 Erweiterte NTP-Konfiguration: Sicherheitseinstellungen

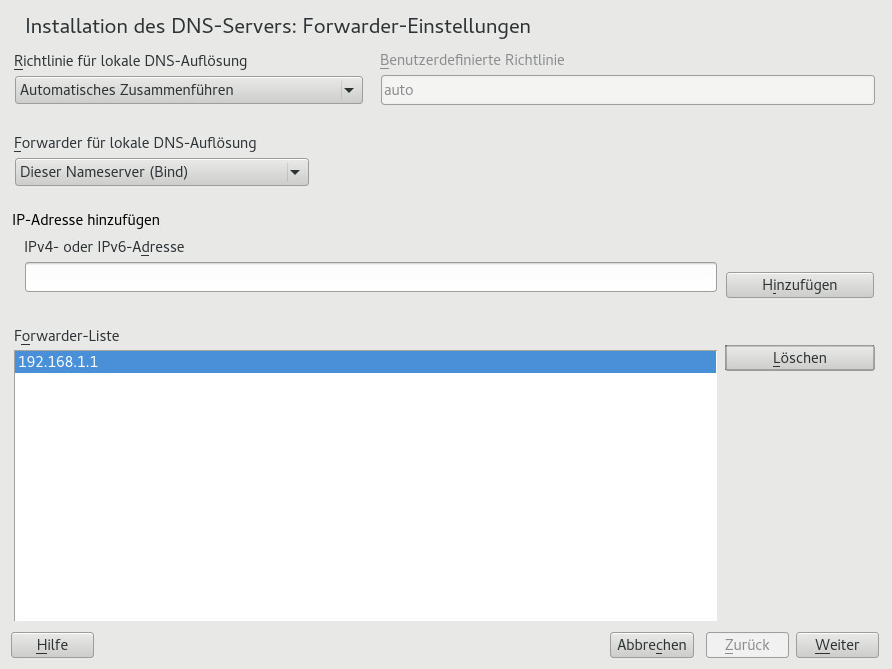

- 26.1 DNS-Server-Installation: Forwarder-Einstellungen

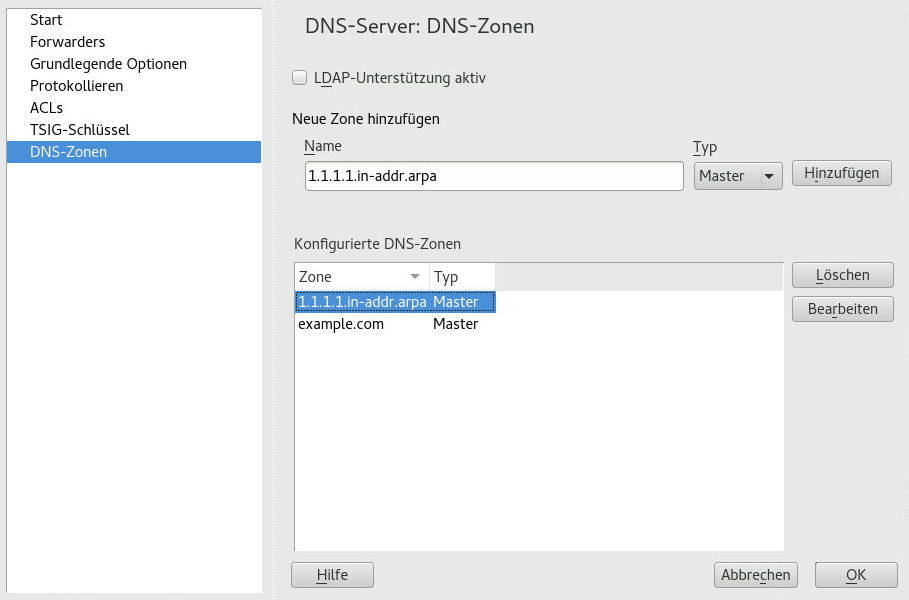

- 26.2 DNS-Server-Installation: DNS-Zonen

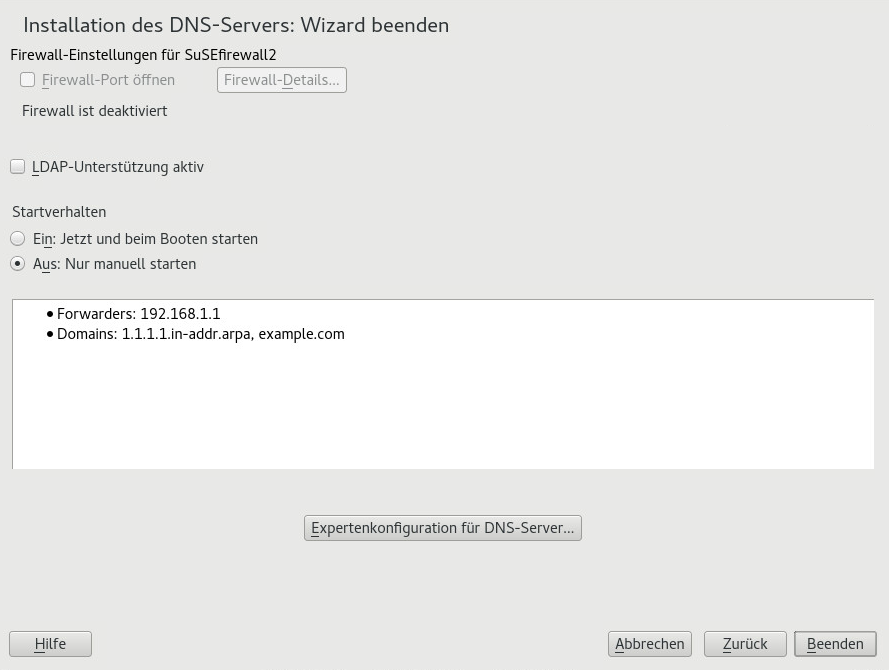

- 26.3 DNS-Server-Installation: Wizard beenden

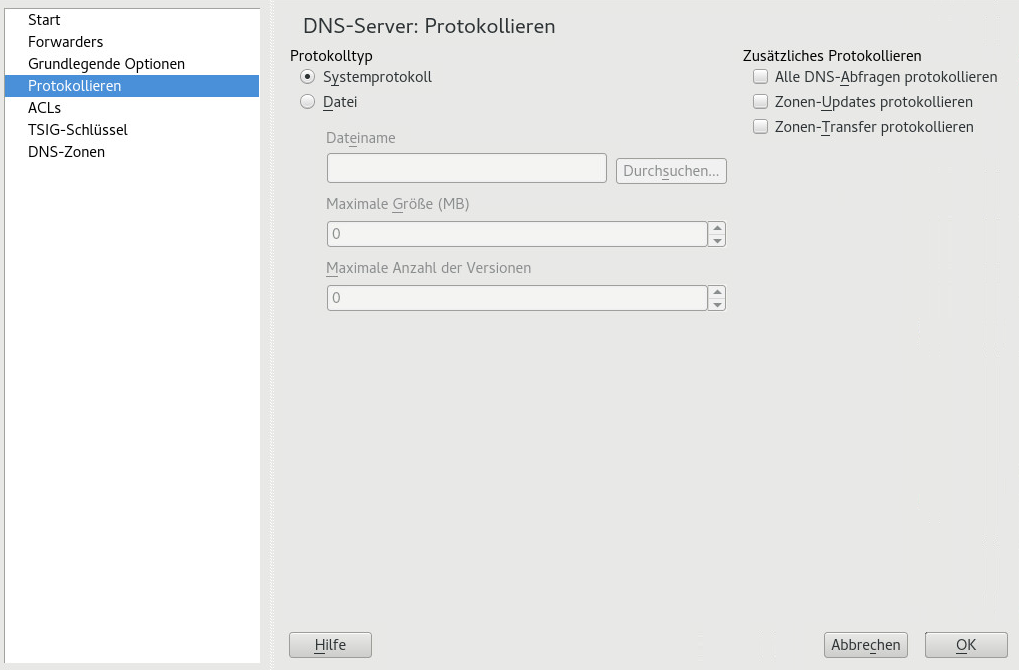

- 26.4 DNS-Server: Protokollieren

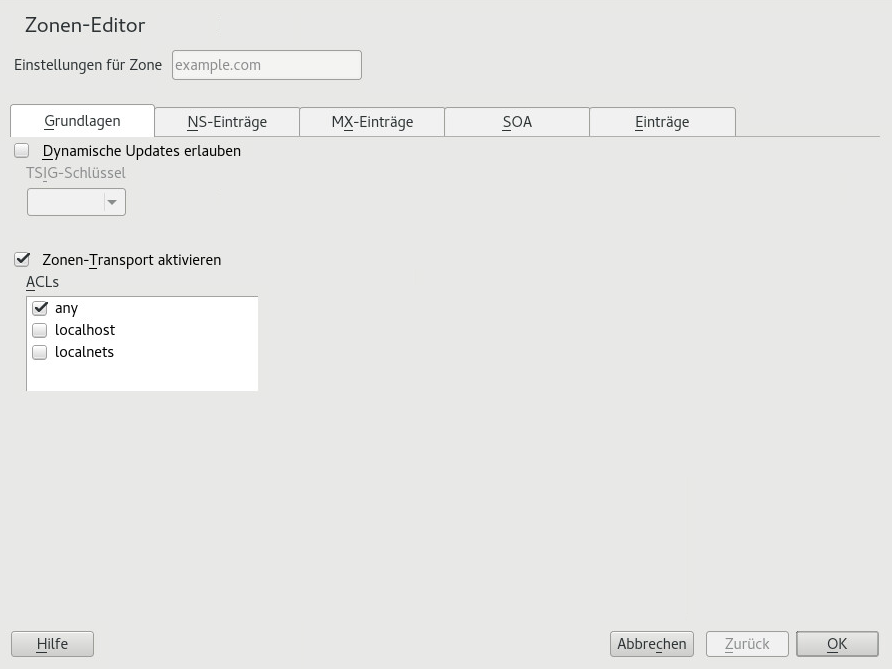

- 26.5 DNS-Server: Zonen-Editor (Grundlagen)

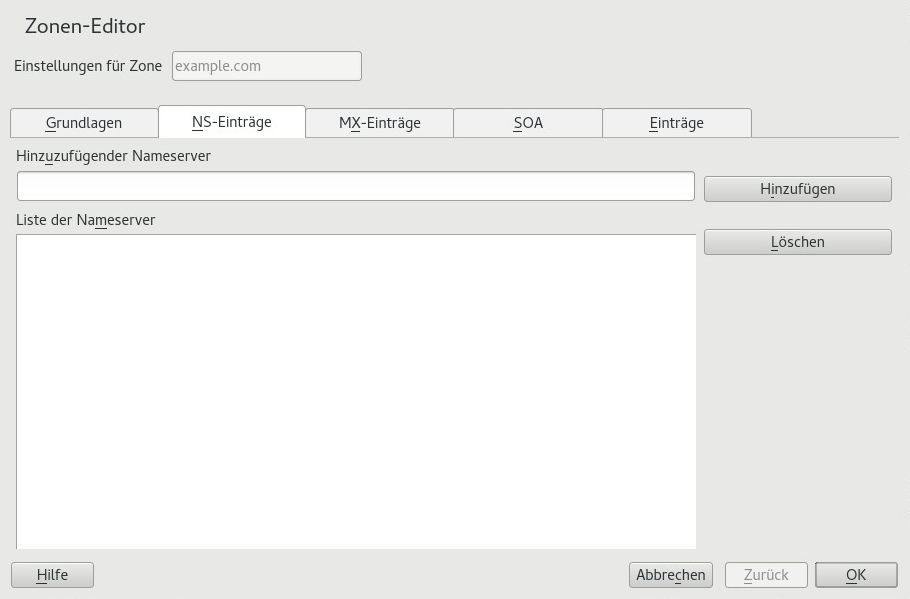

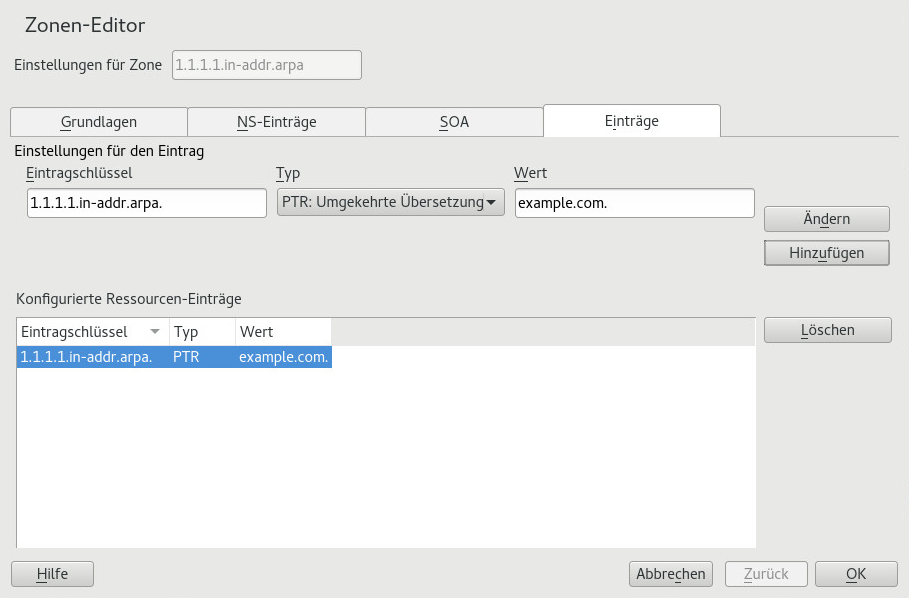

- 26.6 DNS-Server: Zonen-Editor (DNS-Einträge)

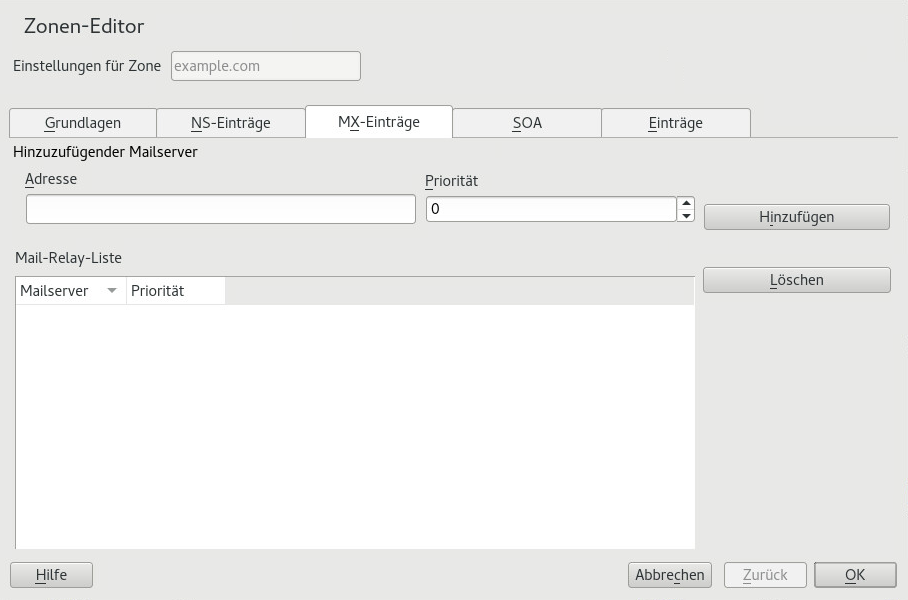

- 26.7 DNS-Server: Zonen-Editor (MX-Einträge)

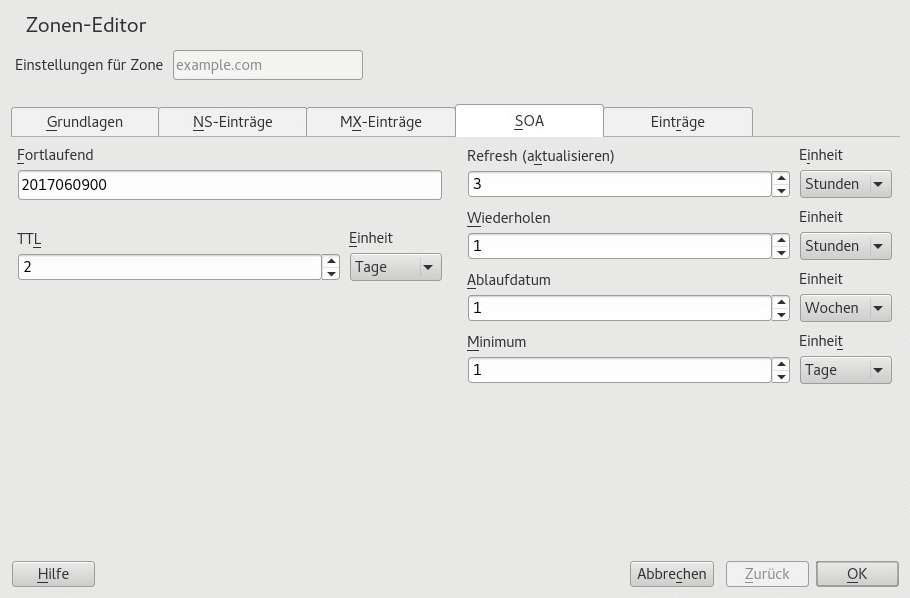

- 26.8 DNS-Server: Zonen-Editor (SOA)

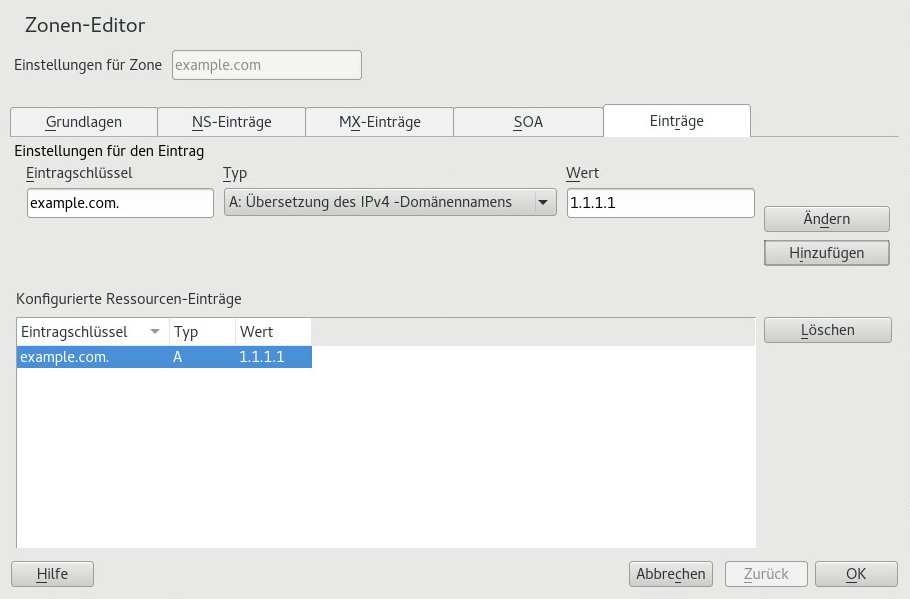

- 26.9 Hinzufügen eines Eintrags für eine Masterzone

- 26.10 Hinzufügen einer Reverse Zone

- 26.11 Hinzufügen eines Reverse-Eintrags

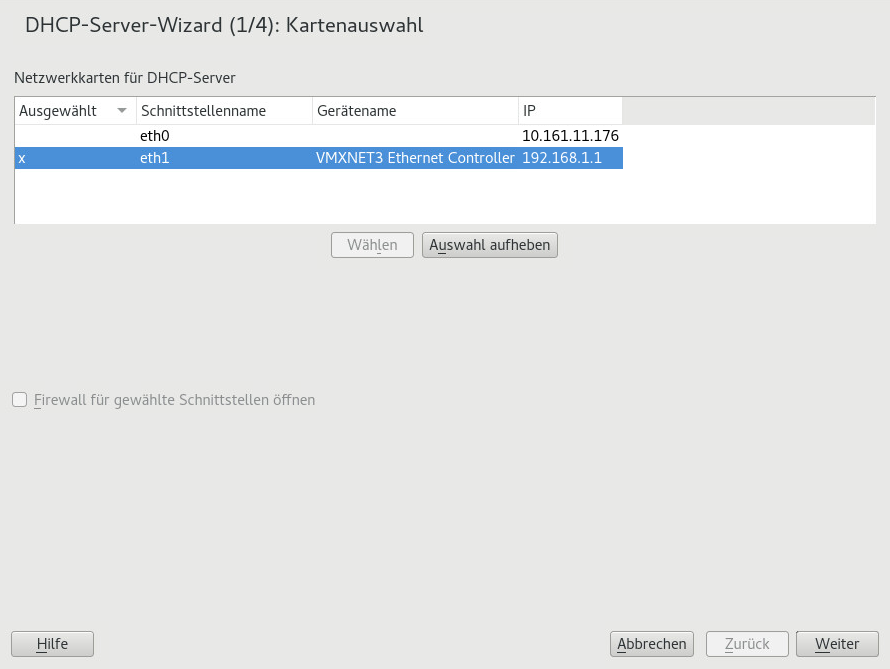

- 27.1 DHCP-Server: Kartenauswahl

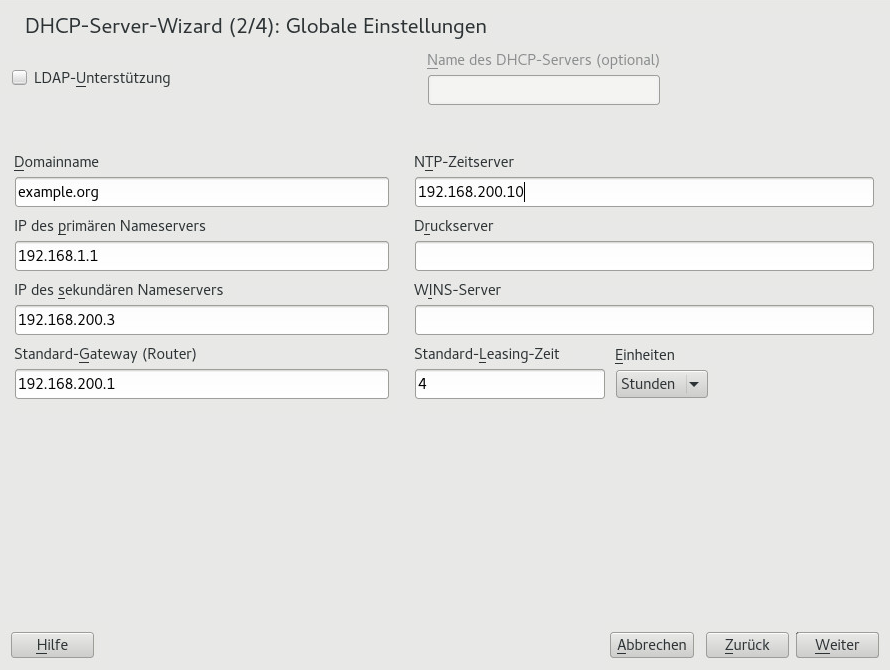

- 27.2 DHCP-Server: Globale Einstellungen

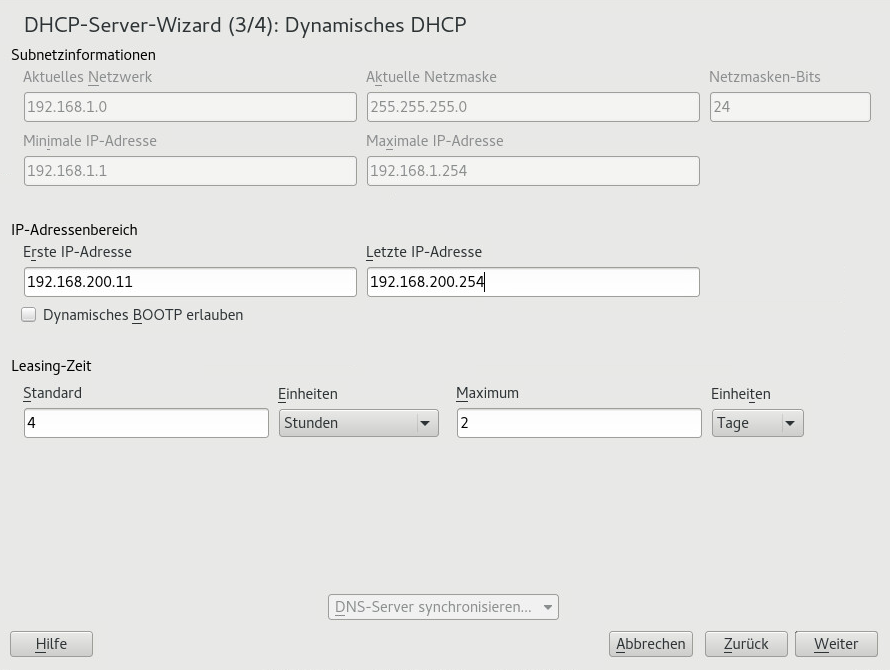

- 27.3 DHCP-Server: Dynamisches DHCP

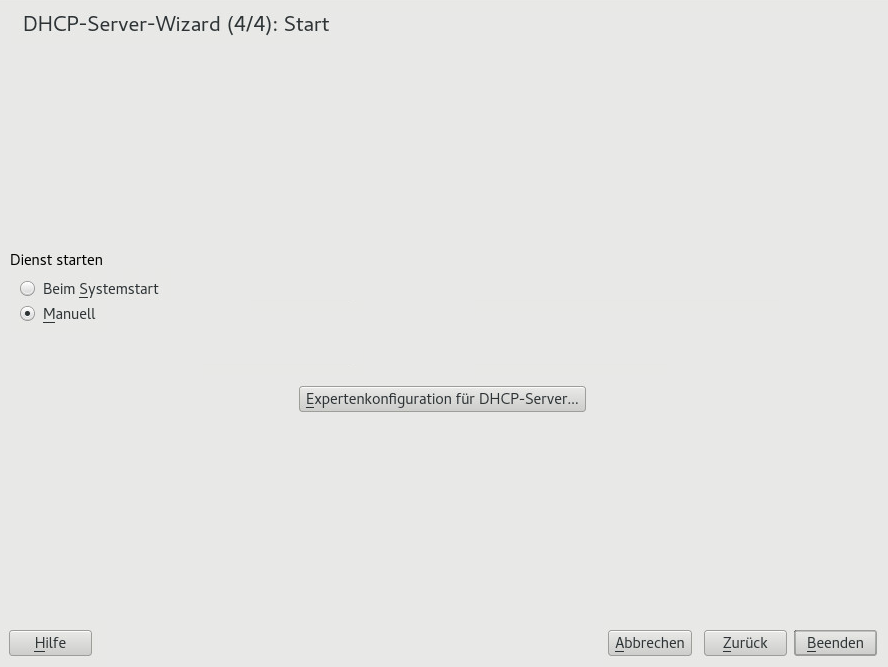

- 27.4 DHCP-Server: Start

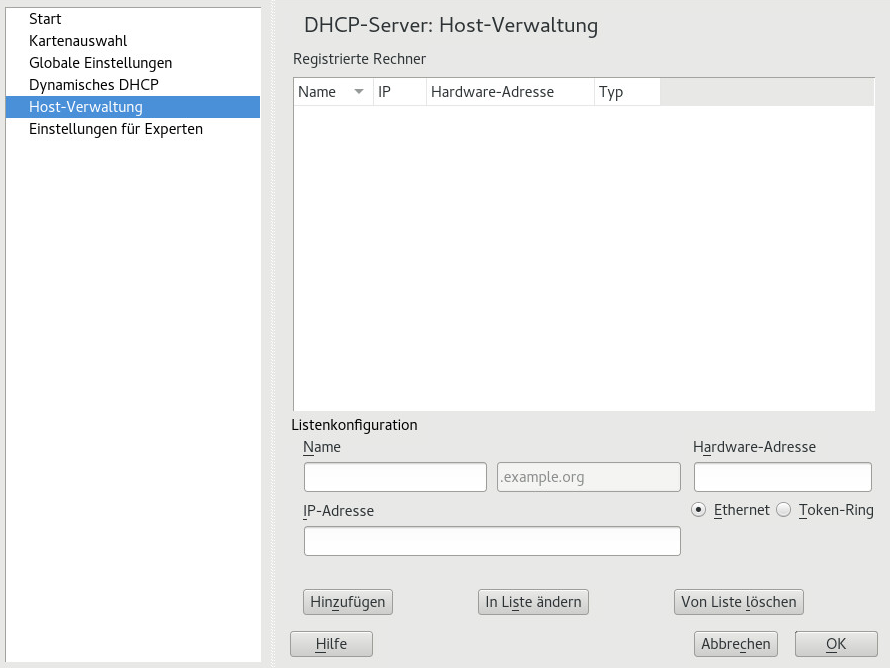

- 27.5 DHCP-Server: Host-Verwaltung

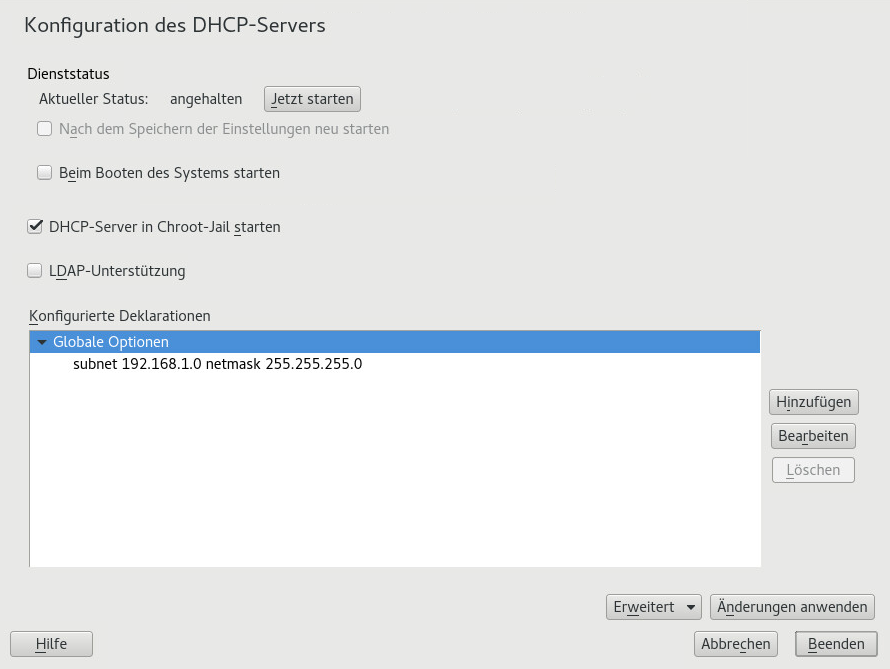

- 27.6 DHCP-Server: Chroot Jail und Deklarationen

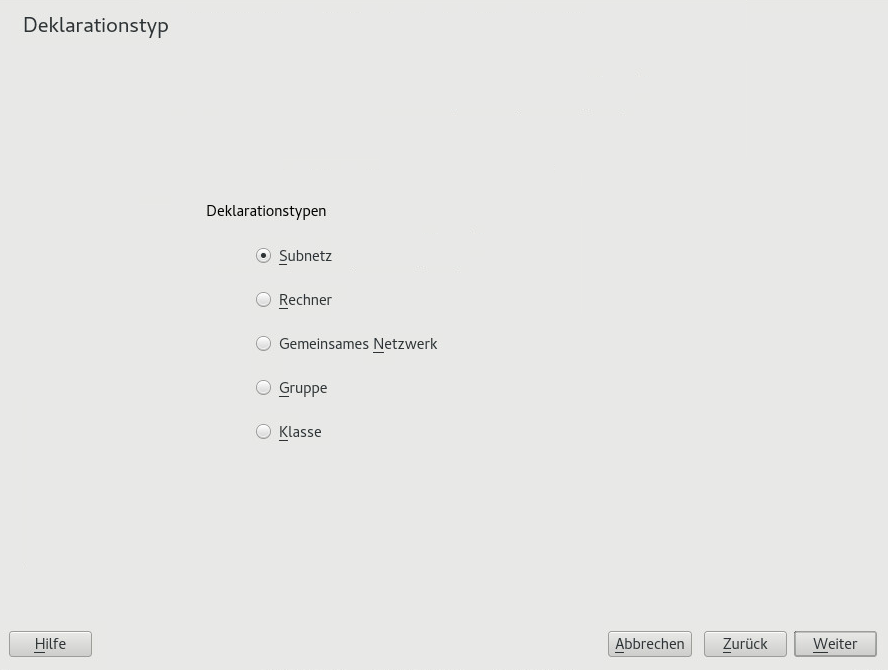

- 27.7 DHCP-Server: Wählen eines Deklarationstyps

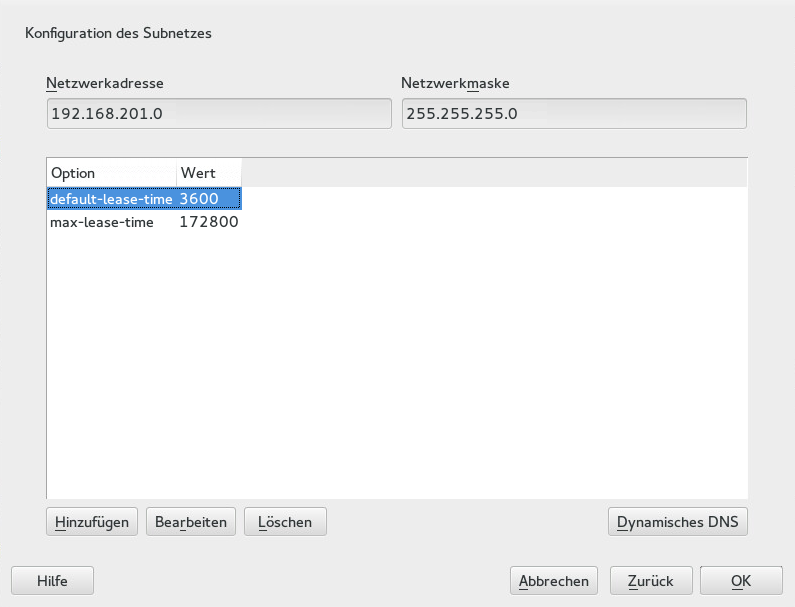

- 27.8 DHCP-Server: Konfigurieren von Subnetzen

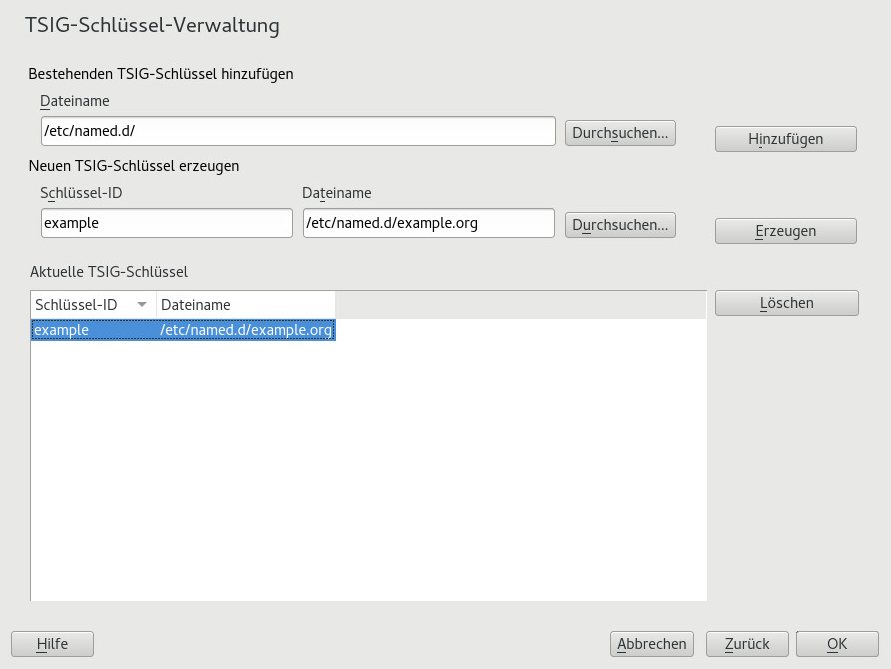

- 27.9 DHCP Server: TSIG-Konfiguration

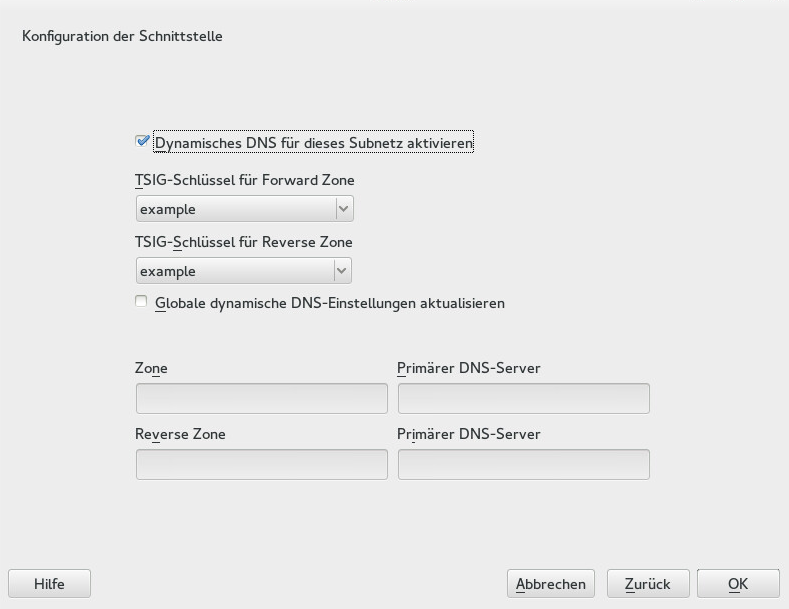

- 27.10 DHCP-Server: Schnittstellenkonfiguration für dynamisches DNS

- 27.11 DHCP-Server: Netzwerkschnittstelle und Firewall

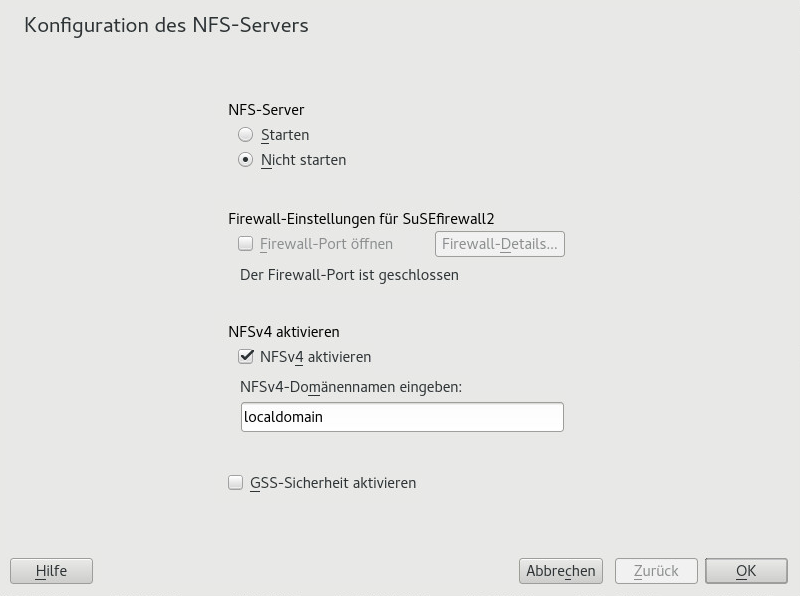

- 28.1 Konfiguration des NFS-Servers

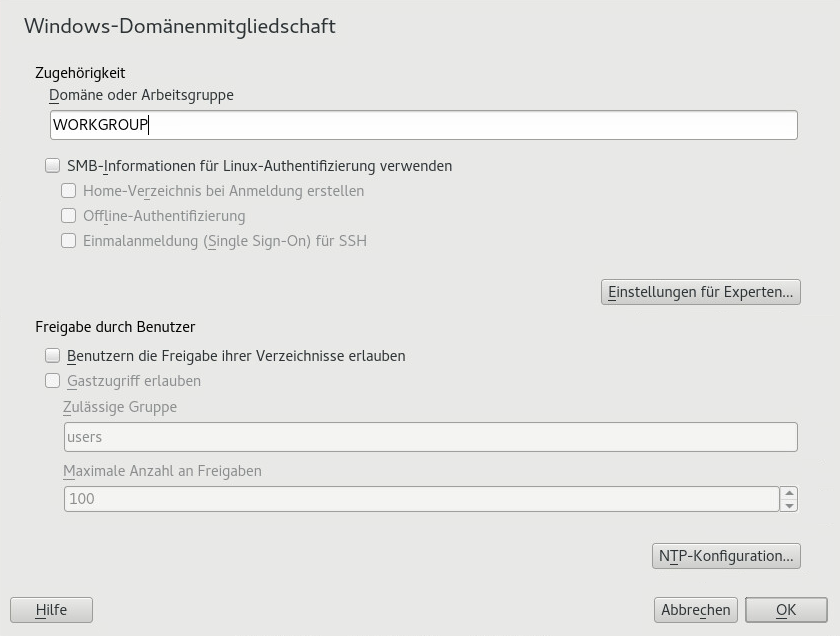

- 29.1 Festlegen der Windows-Domänenmitgliedschaft

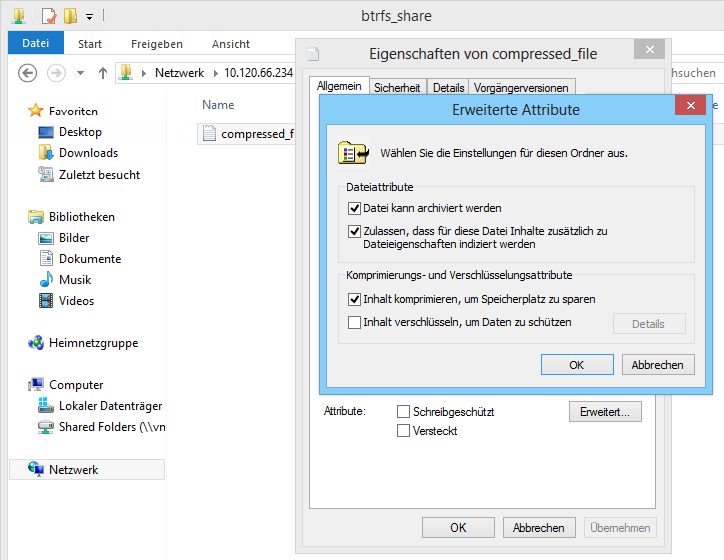

- 29.2 Dialogfeld in Windows Explorer

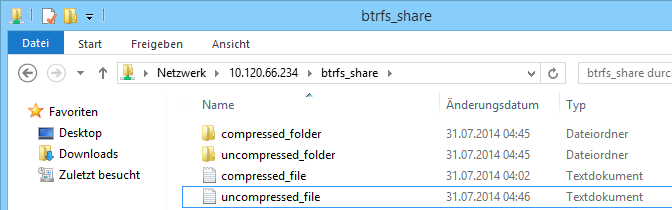

- 29.3 Windows Explorer-Anzeige mit komprimierten Dateien

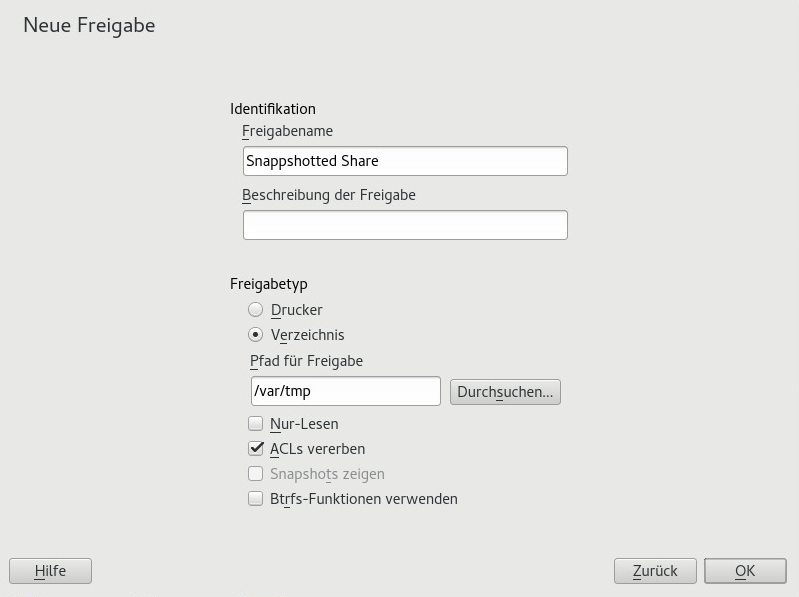

- 29.4 Hinzufügen einer neuen Samba-Freigabe mit aktivierter Snapshot-Aufnahme

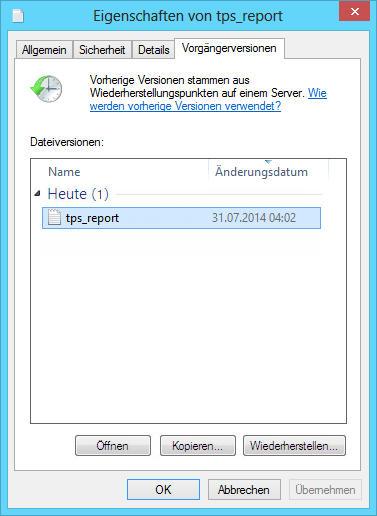

- 29.5 Die Registerkarte in Windows Explorer

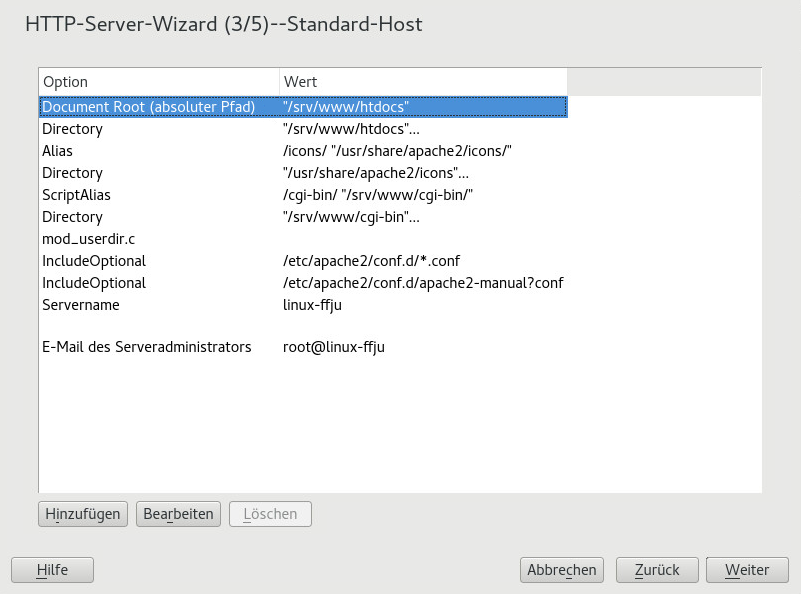

- 32.1 HTTP-Server-Assistent: Standardhost

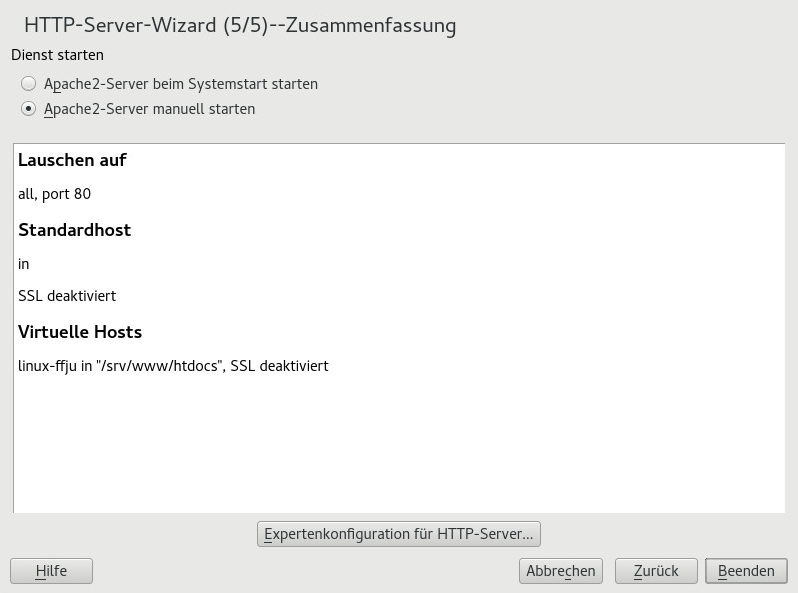

- 32.2 HTTP-Server-Assistent: Zusammenfassung

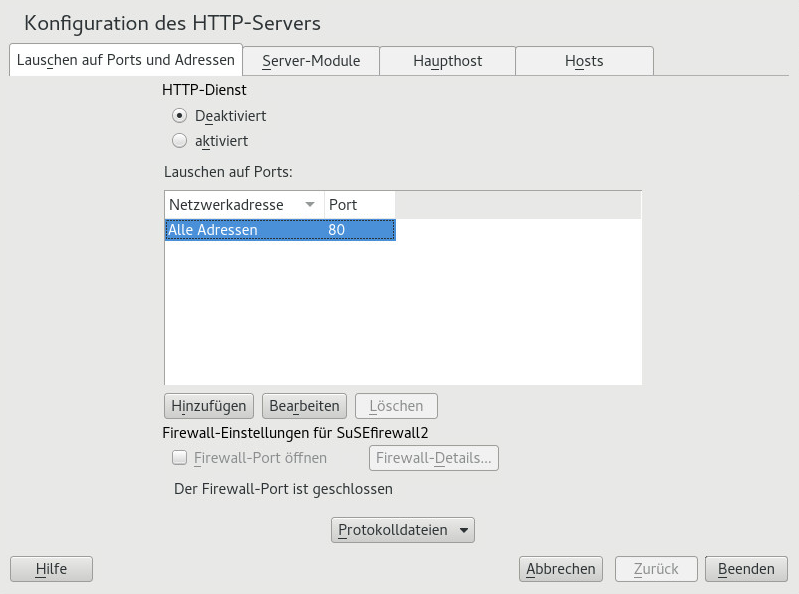

- 32.3 Konfiguration des HTTP-Servers: Überwachen von Ports und Adressen

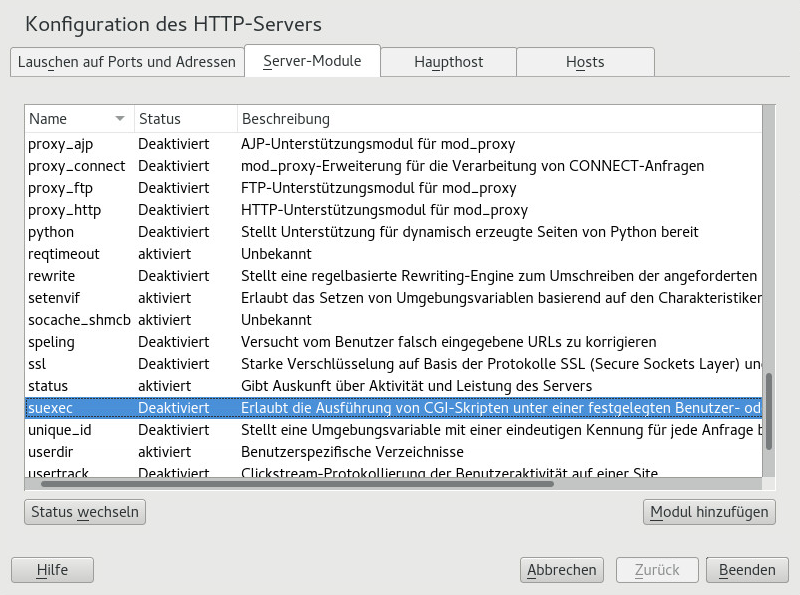

- 32.4 Konfiguration des HTTP-Servers: Server-Module

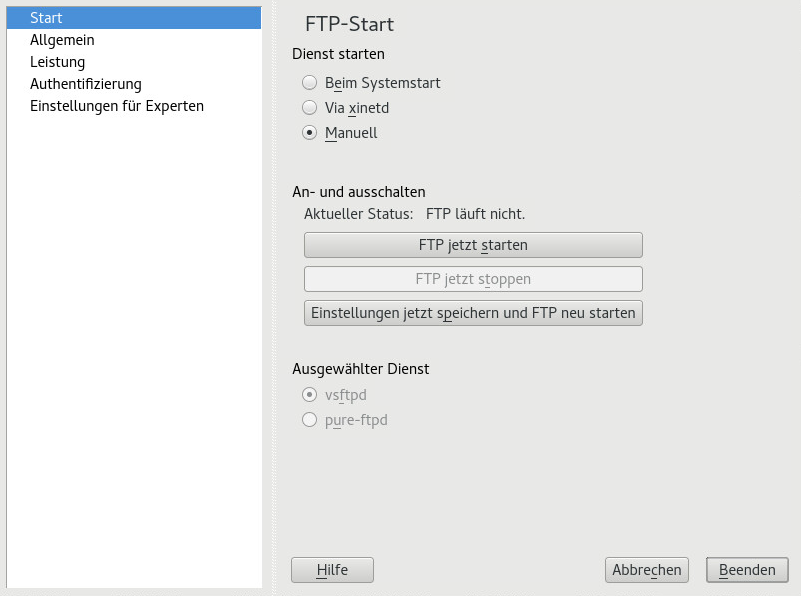

- 33.1 FTP-Serverkonfiguration - Start

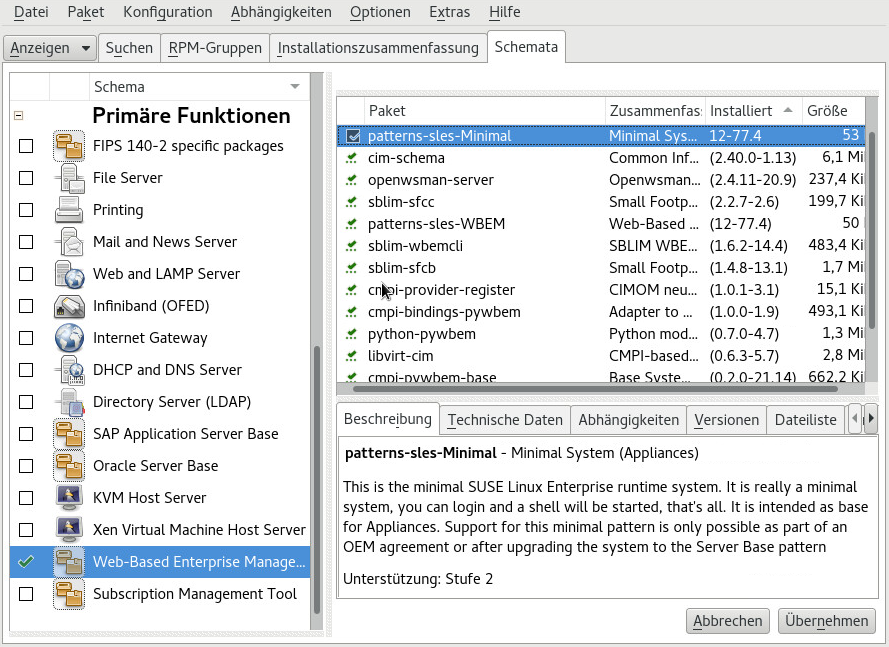

- 35.1 Paketauswahl für das Web-Based Enterprise Management-Muster

- 35.2 Paketauswahl zusätzlicher CIM-Anbieter

- 36.1 Integrieren eines mobilen Computers in eine bestehende Umgebung

- 37.1 Dialogfeld „Netzwerkverbindungen“ in GNOME

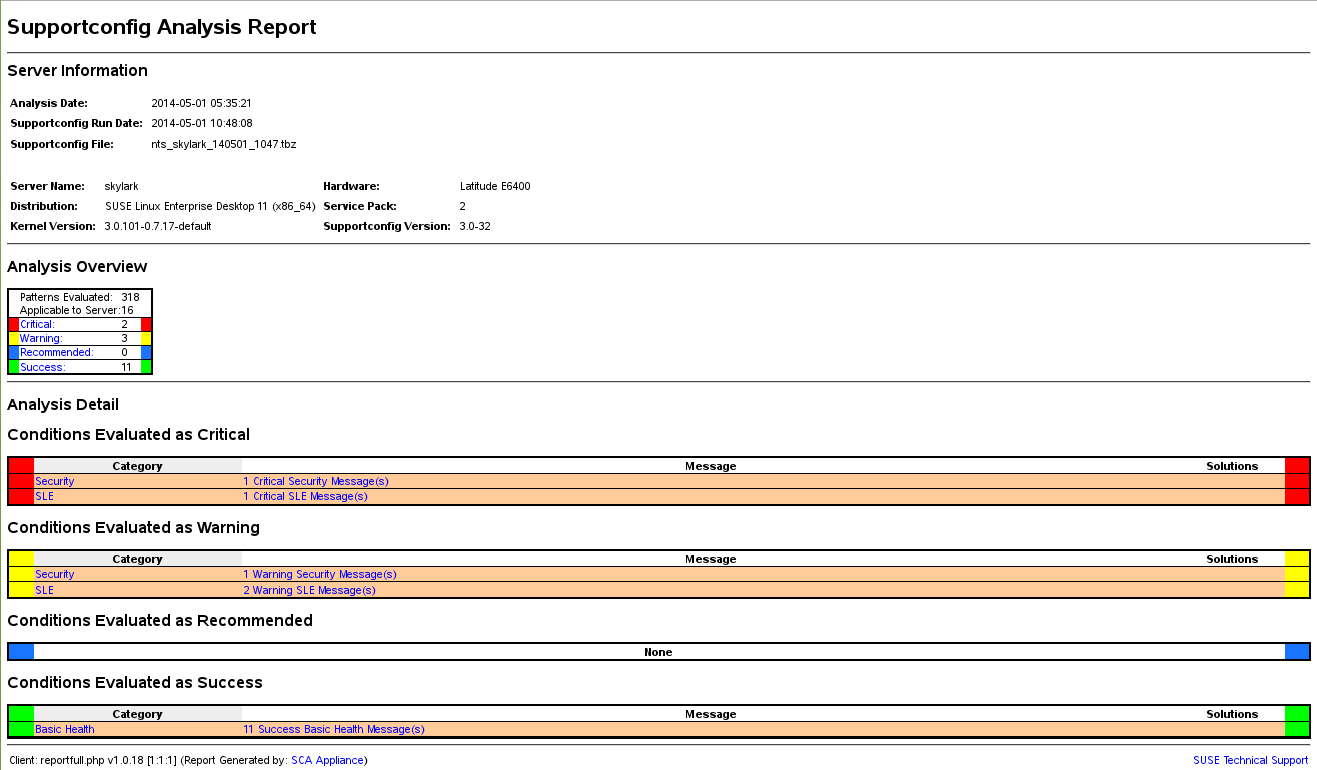

- 40.1 Mit dem SCA-Werkzeug erstellter HTML-Bericht

- 40.2 Mit der SCA-Appliance erstellter HTML-Bericht

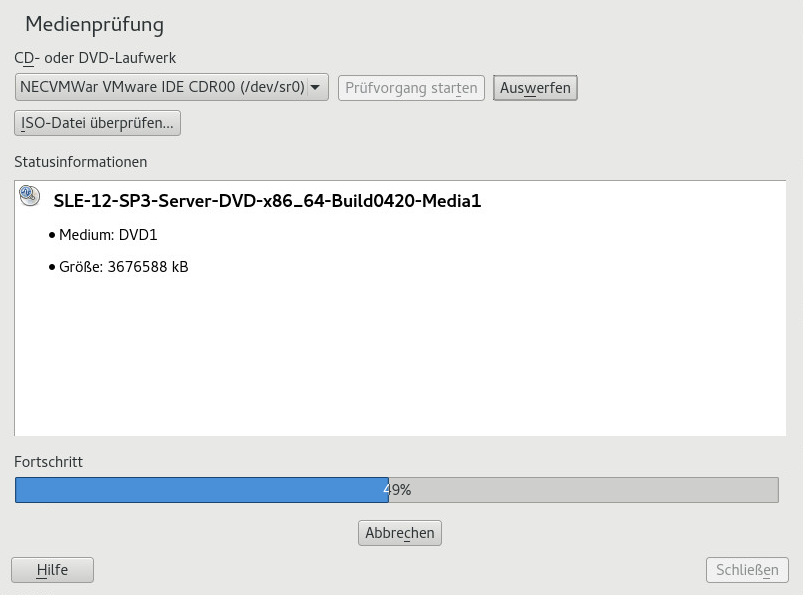

- 41.1 Überprüfen von Medien

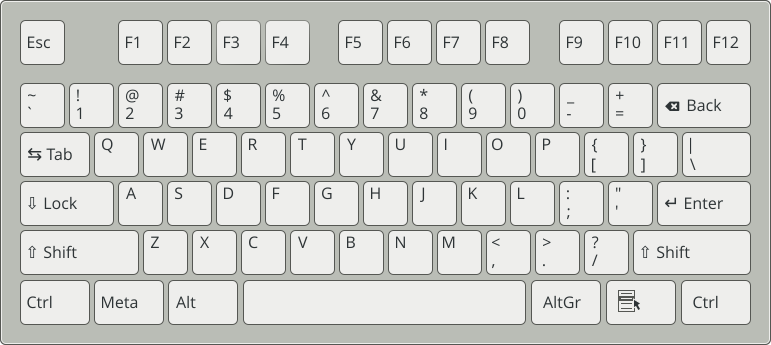

- 41.2 US-Tastaturbelegung

- 1.1 Bash-Konfigurationsdateien für Login-Shells

- 1.2 Bash-Konfigurationsdateien für Nicht-Login-Shells

- 1.3 Besondere Dateien für die Bash-Shell

- 1.4 Überblick über eine Standardverzeichnisstruktur

- 1.5 Nützliche Umgebungsvariablen

- 2.1 Hilfreiche Flags und Optionen

- 6.1 Die wichtigsten RPM-Abfrageoptionen

- 6.2 RPM-Überprüfungsoptionen

- 13.1 Befehle zur Diensteverwaltung

- 13.2 Kommandos zum Aktivieren und Deaktivieren von Diensten

- 13.3 System V-Runlevels und

systemd-Ziel-Units - 16.1 Private IP-Adressdomänen

- 16.2 Parameter für /etc/host.conf

- 16.3 Über /etc/nsswitch.conf verfügbare Datenbanken

- 16.4 Konfigurationsoptionen für NSS-„Datenbanken“

- 16.5 Funktionsvergleich zwischen Bonding und Team

- 18.1 Erzeugen einer PFL aus Fontconfig-Regeln

- 18.2 Ergebnisse beim Erzeugen der PFL aus Fontconfig-Regeln mit anderer Reihenfolge

- 18.3 Ergebnisse beim Erzeugen einer PFL aus Fontconfig-Regeln

- 23.1

ulimit: Einstellen von Ressourcen für Benutzer - 35.1 Kommandos zur Verwaltung von sfcbd

- 36.1 Anwendungsbeispiele für den NetworkManager

- 36.2 Überblick über verschiedene WLAN-Standards

- 39.1 Manualpages – Kategorien und Beschreibungen

- 41.1 Protokolldateien

- 41.2 Systeminformationen mit dem

/proc-Dateisystem - 41.3 Systeminformationen mit dem

/sys-Dateisystem

- 1.1 Ein Shell-Skript, das einen Text druckt

- 6.1 Zypper – Liste der bekannten Repositorys

- 6.2

rpm -q -i wget - 6.3 Skript für die Suche nach Paketen

- 7.1 Beispiel für eine Zeitleisten-Konfiguration

- 12.1 Verwendung von grub2-mkconfig

- 12.2 Verwendung von grub2-mkrescue

- 12.3 Verwendung von grub2-script-check

- 12.4 Verwendung von grub2-once

- 13.1 Liste der aktiven Dienste

- 13.2 Liste der fehlerhaften Dienste

- 13.3 Auflisten aller Prozesse, die zu einem Dienst gehören

- 16.1 IP-Adressen schreiben

- 16.2 Verknüpfung von IP-Adressen mit der Netzmaske

- 16.3 Beispiel einer IPv6-Adresse

- 16.4 IPv6-Adressen mit Angabe der Präfix-Länge

- 16.5 Gebräuchliche Netzwerkschnittstellen und Beispiele für statische Routen

- 16.6

/etc/resolv.conf - 16.7

/etc/hosts - 16.8

/etc/networks - 16.9

/etc/host.conf - 16.10

/etc/nsswitch.conf - 16.11 Ausgabe des ping-Befehls

- 16.12 Konfiguration für Lastenausgleich mit Netzwerk-Teaming

- 16.13 Konfiguration für DHCP-Netzwerk-Teaming-Gerät

- 17.1 Fehlermeldung von

lpd - 17.2 Broadcast vom CUPS-Netzwerkserver

- 18.1 Festlegen von Rendering-Algorithmen

- 18.2 Aliase und Ersetzungen von Familiennamen

- 18.3 Aliase und Ersetzungen von Familiennamen

- 18.4 Aliase und Ersetzungen von Familiennamen

- 21.1

udev-Beispielregeln - 23.1 Eintrag in /etc/crontab

- 23.2 /etc/crontab: Entfernen der Zeitstempeldateien

- 23.3 ulimit: Einstellungen in ~/.bashrc

- 26.1 Weiterleitungsoptionen in named.conf

- 26.2 Eine Grundversion von /etc/named.conf

- 26.3 Eintrag zur Deaktivierung der Protokollierung

- 26.4 Zoneneintrag für „example.com“

- 26.5 Zoneneintrag für „example.net“

- 26.6 Die Datei „/var/lib/named/example.com.zone“

- 26.7 Reverse-Lookup

- 27.1 Die Konfigurationsdatei „/etc/dhcpd.conf“

- 27.2 Ergänzungen zur Konfigurationsdatei

- 29.1 Eine CD-ROM-Freigabe

- 29.2 Freigabe [homes]

- 29.3 Abschnitt „global“ in smb.conf

- 29.4 Anfordern eines Snapshots für eine Windows Server 2012-Freigabe mit

rpcclient - 32.1 Einfache Beispiele für namensbasierte

VirtualHost-Einträge - 32.2 Namensbasierte

VirtualHost-Direktiven - 32.3 IP-basierte

VirtualHost-Direktiven - 32.4 Basiskonfiguration

eines virtuellen Hosts - 32.5 CGI-Konfiguration für virtuelle Hosts

- 34.1 Eine Anforderung mit

squidclient - 34.2 Definieren von ACL-Regeln

- 40.1 Ausgabe von

hostinfobeim Anmelden alsroot

Copyright © 2006–2025 SUSE LLC und Mitwirkende. Alle Rechte vorbehalten.

Es wird die Genehmigung erteilt, dieses Dokument unter den Bedingungen der GNU Free Documentation License, Version 1.2 oder (optional) Version 1.3 zu vervielfältigen, zu verbreiten und/oder zu verändern; die unveränderlichen Abschnitte hierbei sind der Urheberrechtshinweis und die Lizenzbedingungen. Eine Kopie dieser Lizenz (Version 1.2) finden Sie im Abschnitt „GNU Free Documentation License“.

Die SUSE-Marken finden Sie unter http://www.suse.com/company/legal/. Alle anderen Marken von Drittanbietern sind Besitz ihrer jeweiligen Eigentümer. Markensymbole (®, ™ usw.) kennzeichnen Marken von SUSE und der Tochtergesellschaften. Sternchen (*) kennzeichnen Marken von Drittanbietern.

Alle Informationen in diesem Buch wurden mit größter Sorgfalt zusammengestellt. Doch auch dadurch kann hundertprozentige Richtigkeit nicht gewährleistet werden. Weder SUSE LLC noch ihre Tochtergesellschaften noch die Autoren noch die Übersetzer können für mögliche Fehler und deren Folgen haftbar gemacht werden.

Allgemeines zu diesem Handbuch #

Dieses Handbuch ist für professionelle Netzwerk- und Systemadministratoren zum Betrieb von SUSE® Linux Enterprise konzipiert. Daher soll es nur sicherstellen, dass SUSE Linux Enterprise korrekt konfiguriert ist und die erforderlichen Dienste im Netzwerk verfügbar sind, um eine ordnungsgemäße Funktion gemäß der ursprünglichen Installation zu erlauben. Dieses Handbuch behandelt nicht, wie Sie dafür sorgen, dass SUSE Linux Enterprise die geeignete Kompatibilität mit der Anwendungssoftware Ihres Unternehmens bietet oder dass seine Kernfunktionalität diese Anforderungen erfüllt. Das Handbuch setzt voraus, dass eine vollständige Anforderungsüberprüfung durchgeführt und die Installation angefordert wurde bzw. dass eine Testinstallation für eine solche Überprüfung angefordert wurde.

Dieses Handbuch enthält Folgendes:

- Support und übliche Aufgaben

SUSE Linux Enterprise bietet eine breite Palette an Werkzeugen, um verschiedene Aspekte des Systems anzupassen. In diesem Abschnitt werden einige dieser Aspekte erläutert. Mit einer Übersicht über die erhältlichen Gerätetechnologien, Konfigurationen für hohe Verfügbarkeit und fortgeschrittenen Administrationsmöglichkeiten wird dem Administrator das System vorgestellt.

- System

In diesem Abschnitt wird das zugrunde liegende Betriebssystem umfassend erläutert. SUSE Linux Enterprise unterstützt mehrere Hardware-Architekturen, mit denen Sie Ihre eigenen Anwendungen anpassen können, die auf SUSE Linux Enterprise ausgeführt werden sollen. Der Bootloader und die Informationen zum Bootvorgang unterstützen Sie dabei zu verstehen, wie Ihr Linux-System arbeitet und wie sich Ihre eigenen Skripten und Anwendungen integrieren lassen.

- Services

SUSE Linux Enterprise ist als Netzwerk-Betriebssystem konzipiert. Hier finden Sie eine breite Palette an Netzwerkdiensten, beispielsweise DNS-, DHCP-, Web-, Proxy- und Authentifizierungsdienste. Es lässt sich auch gut in heterogene Umgebungen mit MS Windows-Clients und -Servern integrieren.

- Mobile Computer

Laptops und die Kommunikation zwischen mobilen Geräten wie PDAs oder Mobiltelefonen und SUSE Linux Enterprise benötigen eine gewisse Aufmerksamkeit. Achten Sie auf geringen Energieverbrauch und sorgen Sie für die Integration verschiedener Geräte in einer sich ändernden Netzwerkumgebung. Machen Sie sich auch mit den Hintergrundtechnologien vertraut, die die erforderliche Funktionalität liefern.

- Fehlerbehebung

Hier erhalten Sie einen Überblick über die Suche nach Hilfetexten und zusätzlicher Dokumentation, wenn Sie weitere Informationen benötigen oder bestimmte Aufgaben durchführen möchten. Außerdem finden Sie hier eine Liste der häufigsten Probleme mit Hinweisen zu ihrer Behebung.

1 Verfügbare Dokumentation #

Die Dokumentation für unsere Produkte steht unter https://documentation.suse.com/ bereit. Hier finden Sie außerdem die neuesten Aktualisierungen und Sie können die Dokumentation durchsuchen oder in verschiedenen Formaten herunterladen.

Darüber hinaus befindet sich die Dokumentation in der Regel auf dem installierten System im Verzeichnis /usr/share/doc/manual.

Die folgende Dokumentation ist für dieses Produkt verfügbar:

- Article “Schnelleinführung zur Installation”

Die Systemanforderungen werden aufgelistet, und Sie werden schrittweise durch die Installation von SUSE Linux Enterprise Server von DVD oder einem ISO-Abbild geführt.

- Book “Bereitstellungshandbuch”

Erfahren Sie, wie Sie einzelne oder mehrere Systeme installieren und die Produktfunktionen für eine Bereitstellungsinfrastruktur nutzen. Wählen Sie aus verschiedenen Ansätzen. Von der lokalen Installation über einen Netzwerkinstallationsserver bis zu einer Masseninstallation über eine entfernt gesteuerte, hochgradig angepasste und automatisierte Installationsmethode ist alles möglich.

- Book “Administrationshandbuch”

Es behandelt Systemverwaltungsaufgaben wie Wartung, Überwachung und Anpassung eines neu installierten Systems.

- Book “Virtualization Guide”

Hier wird die Virtualisierungstechnologie im Allgemeinen beschrieben, die vereinheitlichte Schnittstelle libvirt für die Virtualisierung wird vorgestellt und Sie finden ausführliche Informationen zu bestimmten Hypervisoren.

- Book “Storage Administration Guide”

Hier finden Sie Informationen zum Verwalten von Speichergeräten auf einem SUSE Linux Enterprise-Server.

- Book “AutoYaST”

AutoYaST ist ein System für die unbeaufsichtigte Massenbereitstellung von SUSE Linux Enterprise Server-Systemen über ein AutoYaST-Profil, in dem sich Installations- und Konfigurationsdaten befinden. Das Handbuch führt Sie durch die grundlegenden Schritte der automatischen Installation: Vorbereitung, Installation und Konfiguration.

- Book “Security and Hardening Guide”

Zudem werden grundlegende Konzepte der Systemsicherheit vorgestellt, die sowohl lokale als auch netzwerkbezogene Aspekte abdecken. Es wird erläutert, wie Sie die in das Produkt eingegliederte Sicherheitssoftware wie AppArmor oder das Prüfsystem nutzen, mit dem zuverlässig Informationen zu allen sicherheitsspezifischen Ereignissen gesammelt werden.

- Book “Hardening Guide”

Hier finden Sie detaillierte Informationen zum Installieren und Einrichten eines sicheren SUSE Linux Enterprise-Servers sowie zu weiteren Verfahren, die nach dem Installieren anfallen und die Sicherheit und Stabilität der Installation erhöhen. Der Administrator wird bei sicherheitsrelevanten Auswahlmöglichkeiten und Entscheidungen unterstützt.

- Book “System Analysis and Tuning Guide”

Ein Administratorhandbuch zur Problemsuche, Fehlerbehebung und Optimierung. Erfahren Sie, wie Sie Ihr System mithilfe von Überwachungswerkzeugen prüfen und optimieren können und wie Sie Ihre Ressourcen effizient verwalten. Es enthält zudem einen Überblick über häufige Probleme und Lösungen sowie weitere Hilfequellen und Dokumentationsressourcen.

- Book “Subscription Management Tool Guide”

Ein Administratorhandbuch zum Subscription Management Tool. Dabei handelt es sich um ein Proxy-System für das SUSE Customer Center mit Repository und Registrierungszielen. Erfahren Sie, wie Sie einen lokalen SMT-Server installieren und konfigurieren, Repositorys spiegeln und verwalten, Client-Computer verwalten und Clients für die Verwendung von SMT konfigurieren.

- Book “GNOME-Benutzerhandbuch”

Einführung in den GNOME-Desktop von SUSE Linux Enterprise Server. Das Handbuch begleitet Sie bei der Verwendung und Konfiguration des Desktops und hilft Ihnen, wichtige Aufgaben zu erledigen. Dies richtet sich in erster Linie an Endbenutzer, die GNOME als ihren Standard-Desktop nutzen möchten.

2 Rückmeldungen #

Für Rückmeldungen stehen mehrere Kanäle zur Verfügung:

- Fehler und Verbesserungsanforderungen

Informationen zu Diensten und Support-Optionen, die für Ihr Produkt verfügbar sind, finden Sie unter http://www.suse.com/support/.

Die Community bietet Hilfe für openSUSE. Weitere Informationen finden Sie unter https://en.opensuse.org/Portal:Support.

Zum Melden von Fehlern in einer Produktkomponente gehen Sie zu https://scc.suse.com/support/requests, melden Sie sich an und klicken Sie auf .

- Anregungen und Kritik unserer Leser

Wir freuen uns über Ihre Kommentare und Vorschläge zu diesem Handbuch und den anderen Teilen der Dokumentation dieses Produkts. Mit dem Link „Report Bug“ neben den einzelnen Überschriften geben Sie Feedback über SUSE Bugzilla.

Für Feedback zur Dokumentation dieses Produkts können Sie auch eine Email an

doc-team@suse.desenden. Geben Sie auf jeden Fall auch den Titel der Dokumentation, die Produktversion und das Datum der Veröffentlichung der Dokumentation an. Geben Sie eine genaue Beschreibung des Problems an und beziehen Sie sich auf die entsprechende Abschnittsnummer und Seite (oder URL), wenn Sie Fehler melden oder Verbesserungen vorschlagen.

3 Konventionen in der Dokumentation #

In der vorliegenden Dokumentation werden die folgenden Hinweise und typografischen Konventionen verwendet:

/etc/passwd: Verzeichnis- und DateinamenPLATZHALTER: Ersetzen Sie PLATZHALTER durch den tatsächlichen Wert.

PATH: die Umgebungsvariable PATHls,--help: Kommandos, Optionen und ParameterBenutzer: Benutzer oder GruppenPaketname: Name eines Pakets

Alt, Alt–F1: Eine Taste oder Tastenkombination. Tastennamen werden wie auf der Tastatur in Großbuchstaben dargestellt.

, › : Menüelemente, Schaltflächen

AMD/Intel Dieser Absatz ist nur für die AMD64-/Intel-64-Architektur relevant. Die Pfeile kennzeichnen den Anfang und das Ende des Textblocks.

IBM Z, POWER Dieser Absatz ist nur für die IBM-Architekturen

ZundPOWERrelevant. Die Pfeile kennzeichnen den Anfang und das Ende des Textblocks.Tanzende Pinguine (Kapitel Pinguine, ↑Zusätzliches Handbuch): Dies ist ein Verweis auf ein Kapitel in einem anderen Handbuch.

Kommandos, die mit

root-Privilegien ausgeführt werden müssen. Diesen Befehlen kann zur Ausführung als nicht privilegierter Benutzer auch häufig das Präfixsudovorangestellt sein.root #commandtux >sudo commandKommandos, die von Benutzern ohne Privilegien ausgeführt werden können.

tux >commandHinweise

Warnung: WarnhinweisWichtige Informationen, die Sie kennen müssen, bevor Sie fortfahren. Warnt vor Sicherheitsrisiken, potenziellen Datenverlusten, Beschädigung der Hardware oder physischen Gefahren.

Wichtig: Wichtiger HinweisWichtige Informationen, die Sie beachten sollten, bevor Sie den Vorgang fortsetzen.

Anmerkung: AnmerkungErgänzende Informationen, beispielsweise zu unterschiedlichen Softwareversionen.

Tipp: TippHilfreiche Informationen, etwa als Richtlinie oder praktische Empfehlung.

4 Informationen über die Herstellung dieser Dokumentation #

Diese Dokumentation wurde in GeekoDoc, einem Teilsatz von DocBook 5 geschrieben. Die XML-Quelldateien wurden mit jing (siehe https://code.google.com/p/jing-trang/) überprüft, mit xsltproc verarbeitet und mit einer benutzerdefinierten Version der Stylesheets von Norman Walsh in XSL-FO konvertiert. Die endgültige PDF-Datei wurde mit FOP von der Apache Software Foundation formatiert. Die Open-Source-Tools und die Umgebung, mit denen diese Dokumentation aufgebaut wurde, wurden von der DocBook Authoring and Publishing Suite (DAPS) bereitgestellt. Die Startseite des Projekts finden Sie unter https://github.com/openSUSE/daps.

Den XML-Quellcode dieser Dokumentation finden Sie unter https://github.com/SUSE/doc-sle.

Teil I Häufige Tasks #

- 1 Bash-Shell und Bash-Skripte

Heutzutage werden zunehmend Computer mit einer grafischen Bedienoberfläche (GUI) wie GNOME verwendet. Diese bieten zwar viele Funktionen, jedoch ist ihre Verwendung beschränkt, was automatisierte Aufgaben angeht. Shells sind eine gute Ergänzung für GUIs, und dieses Kapitel gibt Ihnen einen Überblick über einige Aspekte von Shells, in diesem Fall die Bash-Shell.

- 2 sudo

Viele Kommandos und Systemdienstprogramme müssen als root ausgeführt werden, um Dateien zu bearbeiten und/oder Tasks auszuführen, für die nur der Superuser berechtigt ist. Aus Sicherheitsgründen und um das unbeabsichtigte Ausführen gefährlicher Kommandos zu vermeiden, ist es allgemein ratsam, sich n…

- 3 YaST-Online-Aktualisierung

SUSE stellt fortlaufend Sicherheitsaktualisierungen für Ihr Softwareprodukt bereit. Standardmäßig stellt das Miniprogramm für die Aktualisierung sicher, dass Ihr System stets auf dem neuesten Stand ist. Weitere Informationen zu diesem Miniprogramm finden Sie im Book “Bereitstellungshandbuch”, Chapte…

- 4 YaST

YaST ist das Installations- und Konfigurationswerkzeug für SUSE Linux Enterprise Server. Mit der grafischen Benutzeroberfläche können Sie das System während und nach der Installation schnell und einfach an Ihre Bedürfnisse anpassen. Damit können Sie die Hardware einrichten, das Netzwerk und die Syst…

- 5 YaST im Textmodus

Dieser Abschnitt richtet sich an Systemadministratoren und Experten, die keinen X-Server auf Ihren Systemen ausführen und daher auf das textbasierte Installationswerkzeug angewiesen sind. Der Abschnitt enthält grundlegende Informationen zum Start und Betrieb von YaST im Textmodus.

- 6 Verwalten von Software mit Kommandozeilen-Tools

Dieses Kapitel behandelt zypper und RPM, zwei Kommandozeilen-Tools zum Verwalten von Software. Eine Definition der in diesem Kontext verwendeten Terminologie (beispielsweise

Repository,PatchoderUpdate) finden Sie unter Book “Bereitstellungshandbuch”, Chapter 13 “Installieren bzw. Entfernen von Software”, Section 13.1 “Definition der Begriffe”.- 7 Systemwiederherstellung und Snapshot-Verwaltung mit Snapper

Viele Benutzer fragten bereits nach einer Funktion, mit der sie Snapshots des Dateisystems anfertigen könnten, um so Rollbacks für Linux auszuführen. Dank Snapper mit dem

Btrfs-Dateisystem oder mit Thin Provisioned LVM-Volumes ist diese Lücke nunmehr geschlossen.Das neue Copy-on-Write-Dateisystem

Btrfsfür Linux unterstützt Dateisystem-Snapshots (Kopie des Zustands eines Subvolume zu einem bestimmten Zeitpunkt) von Subvolumes (ein oder mehrere separat einhängbare Dateisysteme auf den einzelnen physischen Partitionen). Snapshots werden auch auf LVM-Volumes mit Thin-Provisioning unterstützt, die mit XFS, Ext4 oder Ext3 formatiert sind. Mit Snapper erstellen und verwalten Sie diese Snapshots. Snapper ist mit einer Kommandozeile und einer YaST-Oberfläche ausgestattet. Ab SUSE Linux Enterprise Server 12 können Sie außerdem ausBtrfs-Snapshots booten. Weitere Informationen finden Sie in Abschnitt 7.3, „System-Rollback durch Booten aus Snapshots“.- 8 Fernzugriff mit VNC

Mit Virtual Network Computing (VNC) können Sie einen Remote-Computer über einen grafischen Desktop steuern (anders als bei einem Remote-Shell-Zugriff). VNC ist plattformunabhängig und ermöglicht Ihnen den Zugriff auf den Remote-Rechner über ein beliebiges Betriebssystem.

SUSE Linux Enterprise Server unterstützt zwei verschiedene Arten von VNC-Sitzungen: einmalige Sitzungen, die so lange „aktiv“ sind, wie die VNC-Verbindung zum Client besteht, und permanente Sitzungen, die so lange „aktiv“ sind, bis sie explizit beendet werden.

- 9 Kopieren von Dateien mit RSync

Viele moderne Benutzer arbeiten heutzutage gleich mit mehreren Computern: Computer daheim und am Arbeitsplatz, Laptop, Smartphone oder Tablet. Damit wird die Synchronisierung von Dateien und Dokumenten über mehrere Geräte wichtiger als je zuvor.

1 Bash-Shell und Bash-Skripte #

Heutzutage werden zunehmend Computer mit einer grafischen Bedienoberfläche (GUI) wie GNOME verwendet. Diese bieten zwar viele Funktionen, jedoch ist ihre Verwendung beschränkt, was automatisierte Aufgaben angeht. Shells sind eine gute Ergänzung für GUIs, und dieses Kapitel gibt Ihnen einen Überblick über einige Aspekte von Shells, in diesem Fall die Bash-Shell.

1.1 Was ist „die Shell“? #

Traditionell handelt es sich bei der Shell um Bash (Bourne again Shell). Wenn in diesem Kapitel die Rede von „der Shell“ ist, ist die Bash-Shell gemeint. Außer Bash sind noch weitere Shells verfügbar (ash, csh, ksh, zsh und viele mehr), von denen jede unterschiedliche Funktionen und Merkmale aufweist. Wenn Sie weitere Informationen über andere Shells wünschen, suchen Sie in YaST nach shell.

1.1.1 Die Bash-Konfigurationsdateien #

Eine Shell lässt sich aufrufen als:

Interaktive Login-Shell. Diese wird zum Anmelden bei einem Computer durch den Aufruf von Bash mit der Option

--loginverwendet oder beim Anmelden an einem entfernten Computer mit SSH.„Gewöhnliche“ interaktive Shell. Dies ist normalerweise beim Starten von xterm, konsole, gnome-terminal oder ähnlichen Tools der Fall.

Nicht interaktive Shell. Dies wird beim Aufrufen eines Shell-Skripts in der Kommandozeile verwendet.

Abhängig vom verwendeten Shell-Typ werden unterschiedliche Konfigurationsdateien gelesen. Die folgenden Tabellen zeigen die Login- und Nicht-Login-Shell-Konfigurationsdateien.

|

Datei |

Beschreibung |

|---|---|

|

|

Bearbeiten Sie diese Datei nicht, andernfalls können Ihre Änderungen bei Ihrem nächsten Update zerstört werden. |

|

|

Verwenden Sie diese Datei, wenn Sie |

|

|

Enthält systemweite Konfigurationsdateien für bestimmte Programme |

|

|

Fügen Sie hier benutzerspezifische Konfigurationsdaten für Login-Shells ein. |

Die Login-Shell greift außerdem auf die unter Tabelle 1.2, „Bash-Konfigurationsdateien für Nicht-Login-Shells“ aufgeführten Konfigurationsdateien zu.

|

|

Bearbeiten Sie diese Datei nicht, andernfalls können Ihre Änderungen bei Ihrem nächsten Update zerstört werden. |

|

|

Verwenden Sie diese Datei, um Ihre systemweiten Änderungen nur für die Bash-Shell einzufügen. |

|

|

Fügen Sie hier benutzerspezifische Konfigurationsdaten ein. |

Daneben verwendet die Bash-Shell einige weitere Dateien:

|

Datei |

Beschreibung |

|---|---|

|

|

Enthält eine Liste aller Kommandos, die Sie eingegeben haben. |

|

|

Wird beim Abmelden ausgeführt. |

|

|

Benutzerdefinierte Aliase für häufig verwendete Kommandos. Weitere Informationen zum Definieren von Aliasen finden Sie unter |

1.1.2 Die Verzeichnisstruktur #

Die folgende Tabelle bietet eine kurze Übersicht über die wichtigsten Verzeichnisse der höheren Ebene auf einem Linux-System. Ausführlichere Informationen über die Verzeichnisse und wichtige Unterverzeichnisse erhalten Sie in der folgenden Liste.

|

Verzeichnis |

Inhalt |

|---|---|

|

|

Root-Verzeichnis – Startpunkt der Verzeichnisstruktur. |

|

|

Grundlegende binäre Dateien, z. B. Kommandos, die der Systemadministrator und normale Benutzer brauchen. Enthält gewöhnlich auch die Shells, z. B. Bash. |

|

|

Statische Dateien des Bootloaders. |

|

|

Erforderliche Dateien für den Zugriff auf Host-spezifische Geräte. |

|

|

Host-spezifische Systemkonfigurationsdateien. |

|

|

Enthält die Home-Verzeichnisse aller Benutzer mit einem Konto im System. Das Home-Verzeichnis von |

|

|

Grundlegende freigegebene Bibliotheken und Kernel-Module. |

|

|

Einhängepunkte für Wechselmedien. |

|

|

Einhängepunkt für das temporäre Einhängen eines Dateisystems. |

|

|

Add-On-Anwendungssoftwarepakete. |

|

|

Home-Verzeichnis für den Superuser |

|

|

Grundlegende Systembinärdateien. |

|

|

Daten für Dienste, die das System bereitstellt. |

|

|

Temporäre Dateien. |

|

|

Sekundäre Hierarchie mit Nur-Lese-Daten. |

|

|

Variable Daten wie Protokolldateien. |

|

|

Nur verfügbar, wenn sowohl Microsoft Windows* als auch Linux auf Ihrem System installiert ist. Enthält die Windows-Daten. |

Die folgende Liste bietet detailliertere Informationen und einige Beispiele für die Dateien und Unterverzeichnisse, die in den Verzeichnissen verfügbar sind:

/binEnthält die grundlegenden Shell-Befehle, die

rootund andere Benutzer verwenden können. Zu diesen Kommandos gehörenls,mkdir,cp,mv,rmundrmdir./binumfasst außerdem Bash, die Standard-Shell in SUSE Linux Enterprise Server./bootEnthält Daten, die zum Booten erforderlich sind, wie zum Beispiel den Bootloader, den Kernel und andere Daten, die verwendet werden, bevor der Kernel mit der Ausführung von Programmen im Benutzermodus beginnt.

/devEnthält Gerätedateien, die Hardware-Komponenten darstellen.

/etcEnthält lokale Konfigurationsdateien, die den Betrieb von Programmen wie das X Window System steuern können. Das Unterverzeichnis

/etc/init.denthält LSB-init-Skripte, die während des Bootvorgangs ausgeführt werden können./home/BENUTZERNAMEEnthält die privaten Daten aller Benutzer, die ein Konto auf dem System haben. Die Dateien, die hier gespeichert sind, können nur durch den Besitzer oder den Systemadministrator geändert werden. Standardmäßig befinden sich hier Ihr Email-Verzeichnis und Ihre persönliche Desktopkonfiguration in Form von verborgenen Dateien und Verzeichnissen, z. B.

.gconf/und.config.Anmerkung: Home-Verzeichnis in einer NetzwerkumgebungWenn Sie in einer Netzwerkumgebung arbeiten, kann Ihr Home-Verzeichnis einem von

/homeabweichenden Verzeichnis zugeordnet sein./libEnthält die grundlegenden freigegebenen Bibliotheken, die zum Booten des Systems und zur Ausführung der Kommandos im Root-Dateisystem erforderlich sind. Freigegebene Bibliotheken entsprechen in Windows DLL-Dateien.

/mediaEnthält Einhängepunkte für Wechselmedien, z. B. CD-ROMs, Flash-Laufwerke und Digitalkameras (sofern sie USB verwenden). Unter

/mediasind beliebige Laufwerktypen gespeichert, mit Ausnahme der Festplatte Ihres Systems. Wenn Ihr Wechselmedium eingelegt bzw. mit dem System verbunden und eingehängt wurde, können Sie von hier darauf zugreifen./mntDieses Verzeichnis bietet einen Einhängepunkt für ein vorübergehend eingehängtes Dateisystem.

rootkann hier Dateisysteme einhängen./optReserviert für die Installation von Drittanbieter-Software. Hier finden Sie optionale Softwareprogramme und größere Add-On-Programmpakete.

/rootHome-Verzeichnis für den Benutzer

root. Hier befinden sich die persönlichen Daten vonroot./runEin tmpfs-Verzeichnis, das von

systemdund verschiedenen Komponenten genutzt wird./var/runstellt einen symbolischen Link zu/rundar./sbinWie durch das

sangegeben, enthält dieses Verzeichnis Dienstprogramme für den Superuser./sbinenthält die Binärdateien, die zusätzlich zu den Binärdateien in/binzum Booten und Wiederherstellen des Systems unbedingt erforderlich sind./srvEnhält Daten für Dienste, die das System bereitstellt, z. B. FTP und HTTP.

/tmpDieses Verzeichnis wird von Programmen benutzt, die eine temporäre Speicherung von Dateien verlangen.

Wichtig: Bereinigen des temporären Verzeichnisses/tmpbei SystemstartIm Verzeichnis

/tmpgespeicherte Daten werden nicht zwingend bei einem Neustart des Systems beibehalten. Dies ist beispielsweise von den Einstellungen in/etc/tmpfiles.d/tmp.confabhängig./usr/usrhat nichts mit Benutzern („user“) zu tun, sondern ist das Akronym für UNIX-Systemressourcen. Die Daten in/usrsind statische, schreibgeschützte Daten, die auf verschiedenen Hosts freigegeben sein können, die denFilesystem Hierarchy Standard(FHS) einhalten. Dieses Verzeichnis enthält alle Anwendungsprogramme (auch die grafischen Desktops wie GNOME) und bildet eine zweite Hierarchie im Dateisystem./usrenthält mehrere Unterverzeichnisse, z. B./usr/bin,/usr/sbin,/usr/localund/usr/share/doc./usr/binEnthält Programme, die für den allgemeinen Zugriff verfügbar sind.

/usr/sbinEnthält Programme, die für den Systemadministrator reserviert sind, z. B. Reparaturfunktionen.

/usr/localIn diesem Verzeichnis kann der Systemadministrator lokale, verteilungsunabhängige Erweiterungen installieren.

/usr/share/docEnthält verschiedene Dokumentationsdateien und die Versionshinweise für Ihr System. Im Unterverzeichnis

Handbuchbefindet sich eine Online-Version dieses Handbuchs. Wenn mehrere Sprachen installiert sind, kann dieses Verzeichnis die Handbücher für verschiedene Sprachen enthalten.Im Verzeichnis

packagesfinden Sie die Dokumentation zu den auf Ihrem System installierten Software-Paketen. Für jedes Paket wird ein Unterverzeichnis/usr/share/doc/packages/PAKETNAMEangelegt, das häufig README-Dateien für das Paket und manchmal Beispiele, Konfigurationsdateien oder zusätzliche Skripten umfasst.Wenn HOWTOs (Verfahrensbeschreibungen) auf Ihrem System installiert sind, enhält

/usr/share/docauch das Unterverzeichnishowtomit zusätzlicher Dokumentation zu vielen Aufgaben im Zusammenhang mit der Einrichtung und Ausführung von Linux-Software./varWährend

/usrstatische, schreibgeschützte Daten enthält, ist/varfür Daten, die während des Systembetriebs geschrieben werden und daher variabel sind, z. B. Protokolldateien oder Spooling-Daten. Eine Übersicht über die wichtigsten Protokolldateien finden Sie unter/var/log/. Weitere Informationen stehen unter Tabelle 41.1, „Protokolldateien“ zur Verfügung.

1.2 Schreiben von Shell-Skripten #

Shell-Skripte bieten eine bequeme Möglichkeit, die verschiedensten Aufgaben zu erledigen: Erfassen von Daten, Suche nach einem Wort oder Begriff in einem Text und andere nützliche Dinge. Das folgende Beispiel zeigt ein kleines Shell-Skript, das einen Text druckt:

#!/bin/sh 1 # Output the following line: 2 echo "Hello World" 3

Die erste Zeile beginnt mit dem Shebang -Zeichen ( | |

Die zweite Zeile ist ein Kommentar, der mit dem Hash-Zeichen beginnt. Es wird empfohlen, schwierige Zeilen zu kommentieren, damit ihre Bedeutung auch später klar ist. | |

Die dritte Zeile verwendet das integrierte Kommando |

Bevor Sie dieses Skript ausführen können, müssen einige Voraussetzungen erfüllt sein:

Jedes Skript muss eine Shebang-Zeile enthalten (wie im obigen Beispiel). Falls die Zeile fehlt, müssen Sie den Interpreter manuell aufrufen.

Sie können das Skript an beliebiger Stelle speichern. Jedoch empfiehlt es sich, es in einem Verzeichnis zu speichern, in dem die Shell es finden kann. Der Suchpfad in einer Shell wird durch die Umgebungsvariable

PATHbestimmt. In der Regel verfügt ein normaler Benutzer über keinen Schreibzugriff auf/usr/bin. Daher sollten Sie Ihre Skripten im Benutzerverzeichnis~/bin/speichern. Das obige Beispiel erhält den Namenhello.sh.Das Skript muss zum Ausführen von Dateien berechtigt sein. Stellen Sie die Berechtigungen mit dem folgenden Kommando ein:

chmod +x ~/bin/hello.sh

Wenn Sie alle oben genannten Voraussetzungen erfüllt haben, können Sie das Skript mithilfe der folgenden Methoden ausführen:

Als absoluten Pfad. Das Skript kann mit einem absoluten Pfad ausgeführt werden. In unserem Fall lautet er

~/bin/hello.sh.Überall. Wenn die Umgebungsvariable

PATHdas Verzeichnis enthält, in dem sich das Skript befindet, können Sie das Skript mithello.shausführen.

1.3 Umlenken von Kommandoereignissen #

Jedes Kommando kann drei Kanäle für Eingabe oder Ausgabe verwenden:

Standardausgabe. Dies ist der Standardausgabe-Kanal. Immer wenn ein Kommando eine Ausgabe erzeugt, verwendet es den Standardausgabe-Kanal.

Standardeingabe. Wenn ein Kommando Eingaben von Benutzern oder anderen Kommandos benötigt, verwendet es diesen Kanal.

Standardfehler. Kommandos verwenden diesen Kanal zum Melden von Fehlern.

Zum Umlenken dieser Kanäle bestehen folgende Möglichkeiten:

Kommando > DateiSpeichert die Ausgabe des Kommandos in eine Datei; eine etwaige bestehende Datei wird gelöscht. Beispielsweise schreibt das Kommando

lsseine Ausgabe in die Dateilisting.txt:ls > listing.txt

Kommando >> DateiHängt die Ausgabe des Kommandos an eine Datei an. Beispielsweise hängt das Kommando

lsseine Ausgabe an die Dateilisting.txtan:ls >> listing.txt

Kommando < DateiLiest die Datei als Eingabe für das angegebene Kommando. Beispielsweise liest das Kommando

readden Inhalt der Datei in die Variable ein:read a < foo

Kommando1 | Kommando2Leitet die Ausgabe des linken Kommandos als Eingabe für das rechte Kommando um. Beispiel: Das Kommando

catgibt den Inhalt der Datei/proc/cpuinfoaus. Diese Ausgabe wird vongrepverwendet, um nur diejenigen Zeilen herauszufiltern, diecpuenthalten:cat /proc/cpuinfo | grep cpu

Jeder Kanal verfügt über einen Dateideskriptor: 0 (Null) für Standardeingabe, 1 für Standardausgabe und 2 für Standardfehler. Es ist zulässig, diesen Dateideskriptor vor einem <- oder >-Zeichen einzufügen. Beispielsweise sucht die folgende Zeile nach einer Datei, die mit foo beginnt, aber seine Fehlermeldungen durch Umlenkung zu /dev/null unterdrückt:

find / -name "foo*" 2>/dev/null

1.4 Verwenden von Aliassen #

Ein Alias ist ein Definitionskürzel für einen oder mehrere Kommandos. Die Syntax für einen Alias lautet:

alias NAME=DEFINITION

Beispielsweise definiert die folgende Zeile den Alias lt, der eine lange Liste ausgibt (Option -l), sie nach Änderungszeit sortiert (-t) und sie in umgekehrter Reihenfolge sortiert ausgibt (-r):

alias lt='ls -ltr'

Zur Anzeige aller Aliasdefinitionen verwenden Sie alias. Entfernen Sie den Alias mit Alias entfernen und dem entsprechenden Aliasnamen.

1.5 Verwenden von Variablen in der Bash-Shell #

Eine Shell-Variable kann global oder lokal sein. Auf globale Variablen, z. B. Umgebungsvariablen, kann in allen Shells zugegriffen werden. Lokale Variablen sind hingegen nur in der aktuellen Shell sichtbar.

Verwenden Sie zur Anzeige von allen Umgebungsvariablen das Kommando printenv. Wenn Sie den Wert einer Variable kennen müssen, fügen Sie den Namen Ihrer Variablen als ein Argument ein:

printenv PATH

Eine Variable (global oder lokal) kann auch mit echo angezeigt werden:

echo $PATH

Verwenden Sie zum Festlegen einer lokalen Variablen einen Variablennamen, gefolgt vom Gleichheitszeichen und dem Wert für den Namen:

PROJECT="SLED"

Geben Sie keine Leerzeichen um das Gleichheitszeichen ein, sonst erhalten Sie einen Fehler. Verwenden Sie zum Setzen einer Umgebungsvariablen export:

export NAME="tux"

Zum Entfernen einer Variable verwenden Sie unset:

unset NAME

Die folgende Tabelle enthält einige häufige Umgebungsvariablen, die Sie in Ihren Shell-Skripten verwenden können:

|

|

Home-Verzeichnis des aktuellen Benutzers |

|

|

Aktueller Hostname |

|

|

Wenn ein Werkzeug lokalisiert wird, verwendet es die Sprache aus dieser Umgebungsvariablen. Englisch kann auch auf |

|

|

Suchpfad der Shell, eine Liste von Verzeichnissen, die durch Doppelpunkte getrennt sind |

|

|

Gibt die normale Eingabeaufforderung an, die vor jedem Kommando angezeigt wird |

|

|

Gibt die sekundäre Eingabeaufforderung an, die beim Ausführen eines mehrzeiligen Kommandos angezeigt wird |

|

|

Aktuelles Arbeitsverzeichnis |

|

|

Aktueller Benutzer |

1.5.1 Verwenden von Argumentvariablen #

Wenn Sie beispielsweise über das Skript foo.sh verfügen, können Sie es wie folgt ausführen:

foo.sh "Tux Penguin" 2000

Für den Zugriff auf alle Argumente, die an Ihr Skript übergeben werden, benötigen Sie Positionsparameter. Diese sind $1 für das erste Argument, $2 für das zweite usw. Sie können bis zu neun Parameter verwenden. Verwenden Sie $0 zum Abrufen des Skriptnamens.

Das folgende Skript foo.sh gibt alle Argumente von 1 bis 4 aus:

#!/bin/sh echo \"$1\" \"$2\" \"$3\" \"$4\"

Wenn Sie das Skript mit den obigen Argumenten ausführen, erhalten Sie Folgendes:

"Tux Penguin" "2000" "" ""

1.5.2 Verwenden der Variablenersetzung #

Variablenersetzungen wenden beginnend von links oder rechts ein Schema auf den Inhalt einer Variable an. Die folgende Liste enthält die möglichen Syntaxformen:

${VAR#schema}entfernt die kürzeste mögliche Übereinstimmung von links:

file=/home/tux/book/book.tar.bz2 echo ${file#*/} home/tux/book/book.tar.bz2${VAR##schema}entfernt die längste mögliche Übereinstimmung von links:

file=/home/tux/book/book.tar.bz2 echo ${file##*/} book.tar.bz2${VAR%schema}entfernt die kürzeste mögliche Übereinstimmung von rechts:

file=/home/tux/book/book.tar.bz2 echo ${file%.*} /home/tux/book/book.tar${VAR%%schema}entfernt die längste mögliche Übereinstimmung von rechts:

file=/home/tux/book/book.tar.bz2 echo ${file%%.*} /home/tux/book/book${VAR/pattern_1/pattern_2}ersetzt den Inhalt von VAR von PATTERN_1 durch PATTERN_2:

file=/home/tux/book/book.tar.bz2 echo ${file/tux/wilber} /home/wilber/book/book.tar.bz2

1.6 Gruppieren und Kombinieren von Kommandos #

In Shells können Sie Kommandos für die bedingte Ausführung verketten und gruppieren. Jedes Kommando übergibt einen Endcode, der den Erfolg oder Misserfolg seiner Ausführung bestimmt. Wenn er 0 (Null) lautet, war das Kommando erfolgreich, alle anderen Codes bezeichnen einen Fehler, der spezifisch für das Kommando ist.

Die folgende Liste zeigt, wie sich Kommandos gruppieren lassen:

Kommando1 ; Kommando2führt die Kommandos in sequenzieller Reihenfolge aus. Der Endcode wird nicht geprüft. Die folgende Zeile zeigt den Inhalt der Datei mit

catan und gibt deren Dateieigenschaften unabhängig von deren Endcodes mitlsaus:cat filelist.txt ; ls -l filelist.txt

Kommando1 && Kommando2führt das rechte Kommando aus, wenn das linke Kommando erfolgreich war (logisches UND). Die folgende Zeile zeigt den Inahlt der Datei an und gibt deren Dateieigenschaften nur aus, wenn das vorherige Kommando erfolgreich war (vgl. mit dem vorherigen Eintrag in dieser Liste):

cat filelist.txt && ls -l filelist.txt

Kommando1 || Kommando2führt das rechte Kommando aus, wenn das linke Kommando fehlgeschlagen ist (logisches ODER). Die folgende Zeile legt nur ein Verzeichnis in

/home/wilber/baran, wenn die Erstellung des Verzeichnisses in/home/tux/foofehlgeschlagen ist:mkdir /home/tux/foo || mkdir /home/wilber/bar

funcname(){ ... }erstellt eine Shell-Funktion. Sie können mithilfe der Positionsparameter auf ihre Argumente zugreifen. Die folgende Zeile definiert die Funktion

hellofür die Ausgabe einer kurzen Meldung:hello() { echo "Hello $1"; }Sie können diese Funktion wie folgt aufrufen:

hello Tux

Die Ausgabe sieht wie folgt aus:

Hello Tux

1.7 Arbeiten mit häufigen Ablaufkonstrukten #

Zur Steuerung des Ablaufs Ihres Skripts verfügt eine Shell über while-, if-, for- und case-Konstrukte.

1.7.1 Das Steuerungskommando „if“ #

Das Kommando if wird verwendet, um Ausdrücke zu prüfen. Beispielsweise testet der folgende Code, ob es sich beim aktuellen Benutzer um Tux handelt:

if test $USER = "tux"; then echo "Hello Tux." else echo "You are not Tux." fi

Der Testausdruck kann so komplex oder einfach wie möglich sein. Der folgende Ausdruck prüft, ob die Datei foo.txt existiert:

if test -e /tmp/foo.txt ; then echo "Found foo.txt" fi

Der Testausdruck kann auch in eckigen Klammern abgekürzt werden:

if [ -e /tmp/foo.txt ] ; then echo "Found foo.txt" fi

Weitere nützliche Ausdrücke finden Sie unter http://www.cyberciti.biz/nixcraft/linux/docs/uniqlinuxfeatures/lsst/ch03sec02.html.

1.7.2 Erstellen von Schleifen mit dem Kommando for #

Mithilfe der for-Schleife können Sie Kommandos an einer Liste von Einträgen ausführen. Beispielsweise gibt der folgende Code einige Informationen über PNG-Dateien im aktuellen Verzeichnis aus:

for i in *.png; do ls -l $i done

1.8 Weiterführende Informationen #

Wichtige Informationen über die Bash-Shell finden Sie auf den man-Seiten zu man bash. Für weitere Informationen zu diesem Thema siehe die folgende Liste:

http://tldp.org/LDP/Bash-Beginners-Guide/html/index.html – Bash Guide for Beginners (Bash-Anleitungen für Anfänger)

http://tldp.org/HOWTO/Bash-Prog-Intro-HOWTO.html – BASH Programming - Introduction HOW-TO (BASH-Programmierung – Einführende schrittweise Anleitungen)

http://tldp.org/LDP/abs/html/index.html – Advanced Bash-Scripting Guide (Anleitung für erweiterte Bash-Skripts)

http://www.grymoire.com/Unix/Sh.html – Sh - the Bourne Shell (Sh – die Bourne-Shell)

2 sudo #

Viele Kommandos und Systemdienstprogramme müssen als root ausgeführt werden, um Dateien zu bearbeiten und/oder Tasks auszuführen, für die nur der Superuser berechtigt ist. Aus Sicherheitsgründen und um das unbeabsichtigte Ausführen gefährlicher Kommandos zu vermeiden, ist es allgemein ratsam, sich nicht direkt als root anzumelden. Stattdessen wird empfohlen, als normaler, nicht privilegierter Benutzer zu arbeiten und das sudo-Kommando zum Ausführen von Kommandos mit erhöhten Berechtigungen zu verwenden.

Auf SUSE Linux Enterprise Server ist sudo standardmäßig auf eine ähnliche Funktionsweise wie „su“ konfiguriert. Jedoch bietet sudo die Möglichkeit, Benutzern das Ausführen von Kommandos mit Berechtigungen jedes anderen Benutzers mit umfassenden Konfigurationsmöglichkeiten zu erlauben. Dies kann dazu genutzt werden, Rollen mit bestimmten Berechtigungen bestimmten Benutzern und Gruppen zuzuweisen. Es ist beispielsweise möglich, Mitgliedern der Gruppe users das Ausführen eines Kommandos mit den Berechtigungen von wilber zu erlauben. Der Zugriff auf das Kommando kann zusätzlich eingeschränkt werden, indem beispielsweise das Angeben jeglicher Kommandooptionen verboten wird. Während „su“ immer das root-Passwort für die Authentifizierung mit PAM erfordert, kann sudo für die Authentifizierung mit Ihren eigenen Berechtigungsnachweisen konfiguriert werden. Dies erhöht die Sicherheit, da das root-Passwort nicht freigegeben werden muss. Sie können Mitgliedern der Gruppe users beispielsweise erlauben, ein frobnicate-Kommando als wilber auszuführen, mit der Einschränkung, dass keine Argumente angegeben werden. Dies kann dazu genutzt werden, Rollen mit bestimmten Funktionen bestimmten Benutzern und Gruppen zuzuweisen.

2.1 Grundlegende Verwendung von sudo #

sudo ist einfach zu verwenden und dabei sehr funktionsreich.

2.1.1 Ausführung eines einzelnen Kommandos #

Wenn Sie als normaler Benutzer angemeldet sind, können Sie alle Befehle als root ausführen, indem Sie sudo vor den Befehl setzen. Eine Eingabeaufforderung für das root-Passwort erscheint und bei erfolgreicher Authentifizierung wird das Kommando als root ausgeführt:

tux >id -un1 tuxtux >sudo id -unroot's password:2 roottux >id -untux3tux >sudo id -un4 root

Das Kommando | |

Das Passwort wird bei der Eingabe weder als Klartext noch durch Punkte angezeigt. | |

Nur Kommandos, die mit | |

Für einen begrenzten Zeitraum müssen Sie das |

Die E/A-Umleitung funktioniert nicht so, wie Sie es wahrscheinlich erwarten:

tux >sudo echo s > /proc/sysrq-trigger bash: /proc/sysrq-trigger: Permission deniedtux >sudo cat < /proc/1/maps bash: /proc/1/maps: Permission denied

Nur die echo-/cat-Binärdatei wird mit erhöhten Berechtigungen ausgeführt. Die Umleitung erfolgt über die Shell des Benutzers mit Benutzerberechtigungen. Sie können entweder eine Shell starten, wie in Abschnitt 2.1.2, „Starten einer Shell“ beschrieben, oder stattdessen das Dienstprogramm dd verwenden:

echo s | sudo dd of=/proc/sysrq-trigger sudo dd if=/proc/1/maps | cat

2.1.2 Starten einer Shell #

Es kann mühselig sein, jedem Befehl sudo voranstellen zu müssen. Sie könnten eine Shell als sudo bash-Kommando angeben. Es wird jedoch empfohlen, einen der integrierten Mechanismen zum Starten einer Shell zu verwenden:

sudo -s (<Kommando>)Startet eine von der Umgebungsvariablen

SHELLangegebene Shell oder die Standard-Shell des Zielbenutzers. Wird ein Kommando angegeben, wird es an die Shell übergeben (mit der Option-c), sonst wird die Shell im interaktiven Modus ausgeführt.tux:~ >sudo -i root's password:root:/home/tux #exittux:~ >sudo -i (<Kommando>)Wie

-s, startet die Shell jedoch als Login-Shell. Dies bedeutet, dass die Startdateien der Shell (.profileusw.) verarbeitet werden und das aktuelle Home-Verzeichnis als Basisverzeichnis des Zielbenutzers festgelegt wird.tux:~ >sudo -i root's password:root:~ #exittux:~ >

2.1.3 Umgebungsvariablen #

Standardmäßig gibt sudo keine Umgebungsvariablen weiter:

tux >ENVVAR=test env | grep ENVVAR ENVVAR=testtux >ENVVAR=test sudo env | grep ENVVAR root's password: 1tux >

Die leere Ausgabe zeigt, dass die Umgebungsvariable |

Dieses Verhalten kann mit der Option env_reset geändert werden. Siehe Tabelle 2.1, „Hilfreiche Flags und Optionen“.

2.2 Konfigurieren von sudo #

sudo ist ein sehr flexibles Werkzeug mit umfassenden Konfigurationsmöglichkeiten.

Wenn Sie sich versehentlich aus sudo ausgesperrt haben, öffnen Sie mit su - und dem root-Passwort eine Root-Shell. Beheben Sie den Fehler mit visudo.

2.2.1 Bearbeiten der Konfigurationsdateien #

Die Hauptkonfigurationsdatei mit den Richtlinien für sudo ist /etc/sudoers. Da es möglich ist, sich selbst aus dem System auszusperren, wenn in dieser Datei Fehler enthalten sind, wird dringend empfohlen, visudo zum Bearbeiten zu verwenden. Gleichzeitige Änderungen an der geöffneten Datei werden so verhindert und es wird vor dem Speichern der Änderungen auf Syntaxfehler geprüft.

Trotz des Namens können Sie andere Editoren als „vi“ verwenden, indem Sie die Umgebungsvariable EDITOR festlegen. Beispiel:

sudo EDITOR=/usr/bin/nano visudo

Die Datei /etc/sudoers selbst hingegen wird von den Systempaketen bereitgestellt und Änderungen können bei Aktualisierungen verloren gehen. Daher wird empfohlen, benutzerdefinierte Konfigurationen in Dateien im Verzeichnis /etc/sudoers.d/ abzulegen. Jede Datei in diesem Verzeichnis ist automatisch eingeschlossen. Um eine Datei in diesem Unterverzeichnis zu erstellen oder zu bearbeiten, führen Sie das folgende Kommando aus:

sudo visudo -f /etc/sudoers.d/NAME

Alternativ mit einem anderen Editor (beispielsweise nano):

sudo EDITOR=/usr/bin/nano visudo -f /etc/sudoers.d/NAME

/etc/sudoers.d

Das Kommando #includedir in /etc/sudoers, das für /etc/sudoers.d verwendet wird, ignoriert Dateien, die mit einer Tilde (~) enden oder einen Punkt (.) enthalten.

Führen Sie man 8 visudo aus, um weitere Informationen zum Kommando visudo zu erhalten.

2.2.2 Basiskonfigurationssyntax von sudoers #

In den sudoers-Konfigurationsdateien gibt es zwei Optionstypen: Strings und Flags. Strings können beliebige Werte enthalten, Flags hingegen können nur aktiviert (ON) oder deaktiviert (OFF) werden. Die wichtigsten Syntaxkonstrukte für sudoers-Konfigurationsdateien sind:

# Everything on a line after a # gets ignored 1 Defaults !insults # Disable the insults flag 2 Defaults env_keep += "DISPLAY HOME" # Add DISPLAY and HOME to env_keep tux ALL = NOPASSWD: /usr/bin/frobnicate, PASSWD: /usr/bin/journalctl 3

Es gibt zwei Ausnahmen: | |

Entfernen Sie das Ausrufezeichen ( | |

|

Optionsname |

Beschreibung |

Beispiel |

|---|---|---|

targetpw

|

Dieses Flag steuert, ob der aufrufende Benutzer das Passwort des Zielbenutzers (ON) (beispielsweise |

Defaults targetpw # Turn targetpw flag ON |

rootpw

|

Falls |

Defaults !rootpw # Turn rootpw flag OFF |

env_reset

|

Ist diese Option festgelegt, richtet |

Defaults env_reset # Turn env_reset flag ON |

env_keep

|

Eine Liste der Umgebungsvariablen, die beizubehalten sind, wenn für das Flag |

# Set env_keep to contain EDITOR and PROMPT Defaults env_keep = "EDITOR PROMPT" Defaults env_keep += "JRE_HOME" # Add JRE_HOME Defaults env_keep -= "JRE_HOME" # Remove JRE_HOME |

env_delete

|

Eine Liste der Umgebungsvariablen, die zu löschen sind, wenn für das Flag |

# Set env_delete to contain EDITOR and PROMPT Defaults env_delete = "EDITOR PROMPT" Defaults env_delete += "JRE_HOME" # Add JRE_HOME Defaults env_delete -= "JRE_HOME" # Remove JRE_HOME |

Das Token Defaults kann auch zum Erstellen von Aliassen für eine Sammlung von Benutzern, Hosts oder Kommandos verwendet werden. Außerdem ist es möglich, eine Option anzuwenden, die nur für eine bestimmte Reihe von Benutzern gültig ist.

Genauere Informationen zur Konfigurationsdatei /etc/sudoers erhalten Sie mit dem Kommando man 5 sudoers.

2.2.3 Regeln in sudoers #

Die Regeln in der sudoers-Konfiguration können sehr komplex sein. In diesem Abschnitt werden daher nur die Grundlagen abgedeckt. Jede Regel befolgt ein Basisschema ([] markiert optionale Teile):

#Who Where As whom Tag What User_List Host_List = [(User_List)] [NOPASSWD:|PASSWD:] Cmnd_List

User_ListEine oder mehrere Kennungen (getrennt durch

,): Entweder ein Benutzername, eine Gruppe im Format%GROUPNAMEoder eine Benutzer-ID im Format#UID. Eine Negation erzielen Sie mit dem Präfix!Host_ListEine oder mehrere Kennungen (getrennt durch

,): Entweder ein (vollständig qualifizierter) Hostname oder eine IP-Adresse. Eine Negation erzielen Sie mit dem Präfix!ALList die übliche Option fürHost_List.NOPASSWD:|PASSWD:Der Benutzer wird nicht aufgefordert, ein Passwort einzugeben, wenn Kommandos ausgeführt werden, die

CMDSPECnachNOPASSWD:entsprechen.PASSWDist der Standardwert. Er muss nur angegeben werden, wenn beide Werte in der gleichen Zeile sind:tux ALL = PASSWD: /usr/bin/foo, NOPASSWD: /usr/bin/bar

Cmnd_ListEine oder mehrere Kennungen (getrennt durch

,): Ein Pfad zu einer ausführbaren Datei, gefolgt von erlaubten Argumenten oder keinen weiteren Angaben./usr/bin/foo # Anything allowed /usr/bin/foo bar # Only "/usr/bin/foo bar" allowed /usr/bin/foo "" # No arguments allowed

ALL kann als User_List, Host_List und Cmnd_List verwendet werden.

Eine Regel, die es tux erlaubt, alle Kommandos als „root“ ohne Eingabe des Passworts auszuführen:

tux ALL = NOPASSWD: ALL

Eine Regel, die es tux erlaubt, systemctl restart apache2 auszuführen:

tux ALL = /usr/bin/systemctl restart apache2

Eine Regel, die es tux erlaubt, wall als admin ohne Argumente auszuführen:

tux ALL = (admin) /usr/bin/wall ""

Konstrukte des Typs

ALL ALL = ALL

dürfen nicht ohne Defaults targetpw verwendet werden, sonst kann jeder Kommandos als root ausführen.

2.3 Häufige Einsatzmöglichkeiten #

Obwohl die Standardkonfiguration oft für einfache Konfigurationen und Desktopumgebungen ausreicht, können benutzerdefinierte Konfigurationen sehr hilfreich sein.

2.3.1 Verwenden von sudo ohne root-Passwort #

In Anwendungsfällen mit besonderen Einschränkungen („Benutzer X kann Kommando Y nur als root“ ausführen) ist dies nicht möglich. In anderen Fällen ist es weiterhin vorteilhaft, eine Art Trennung zu haben. Grundsätzlich können Mitglieder der Gruppe wheel alle Kommandos mit sudo als „root“ ausführen.

Fügen Sie sich selbst zur Gruppe

wheelhinzu.Ist Ihr Benutzerkonto nicht bereits Mitglied der Gruppe

wheel, fügen Sie es hinzu, indem Siesudo usermod -a -G wheel BENUTZERNAMEausführen und sich ab- und wieder anmelden. Überprüfen Sie, ob die Änderung erfolgreich war, indem Siegroups BENUTZERNAMEausführen.Legen Sie die Authentifizierung mit dem Passwort des aufrufenden Benutzers als Standard fest.

Erstellen Sie die Datei

/etc/sudoers.d/userpwmitvisudo(siehe Abschnitt 2.2.1, „Bearbeiten der Konfigurationsdateien“) und fügen Sie Folgendes hinzu:Defaults !targetpw

Wählen Sie eine neue Standardregel aus.

Je nachdem, ob Sie möchten, dass Benutzer ihre Passwörter erneut eingeben oder nicht, entfernen Sie das Kommentarzeichen in der entsprechenden Zeile in

/etc/sudoersund kommentieren Sie die Standardregel aus.## Uncomment to allow members of group wheel to execute any command # %wheel ALL=(ALL) ALL ## Same thing without a password # %wheel ALL=(ALL) NOPASSWD: ALL

Gestalten Sie die Standardregel restriktiver.

Kommentieren Sie die Regel, die alles erlaubt, in

/etc/sudoersaus oder löschen Sie sie:ALL ALL=(ALL) ALL # WARNING! Only use this together with 'Defaults targetpw'!

Warnung: Gefährliche Regel in sudoersVergessen Sie diesen Schritt nicht, sonst kann jeder Benutzer alle Kommandos als

rootausführen!Testen Sie die Konfiguration.

Versuchen Sie,

sudoals Mitglied und Nicht-Mitglied vonwheelauszuführen.tux:~ >groups users wheeltux:~ >sudo id -un tux's password: rootwilber:~ >groups userswilber:~ >sudo id -un wilber is not in the sudoers file. This incident will be reported.

2.3.2 Verwenden von sudo mit X.Org-Anwendungen #

Wenn Sie Grafikanwendungen mit sudo starten, stoßen Sie auf den folgenden Fehler:

tux > sudo xterm

xterm: Xt error: Can't open display: %s

xterm: DISPLAY is not setYaST wählt die ncurses-Schnittstelle und nicht die grafische Schnittstelle.

Um X.Org in Anwendungen zu verwenden, die mit sudo gestartet werden, müssen die Umgebungsvariablen DISPLAY und XAUTHORITY übertragen werden. Um dies zu konfigurieren, erstellen Sie die Datei /etc/sudoers.d/xorg (siehe Abschnitt 2.2.1, „Bearbeiten der Konfigurationsdateien“) und fügen Sie die folgende Zeile hinzu:

Defaults env_keep += "DISPLAY XAUTHORITY"

Wenn die Variable XAUTHORITY nicht bereits entsprechend festgelegt ist, legen Sie sie wie folgt fest:

export XAUTHORITY=~/.Xauthority

Jetzt können X.Org-Anwendungen wie üblich ausgeführt werden:

sudo yast2

2.4 Weitere Informationen #

Einen kurzen Überblick über die verfügbaren Kommandozeilenschalter können Sie mit sudo --help abrufen. Eine Erklärung und andere wichtige Informationen finden Sie auf der man-Seite: man 8 sudo. Die Konfiguration ist auf der man-Seite man 5 sudoers dokumentiert.

3 YaST-Online-Aktualisierung #

SUSE stellt fortlaufend Sicherheitsaktualisierungen für Ihr Softwareprodukt bereit. Standardmäßig stellt das Miniprogramm für die Aktualisierung sicher, dass Ihr System stets auf dem neuesten Stand ist. Weitere Informationen zu diesem Miniprogramm finden Sie im Book “Bereitstellungshandbuch”, Chapter 13 “Installieren bzw. Entfernen von Software”, Section 13.5 “Halten Sie Ihr System auf dem neuesten Stand”. Dieses Kapitel behandelt das alternative Tool für die Aktualisierung von Software-Paketen: die YaST-Online-Aktualisierung.

Die aktuellen Patches für SUSE® Linux Enterprise Server sind über ein Software-Aktualisierungs-Repository verfügbar. Wenn Sie Ihr Produkt während der Installation registriert haben, ist das Aktualisierungs-Repository bereits konfiguriert. Falls Sie SUSE Linux Enterprise Server noch nicht registriert haben, starten Sie die in YaST. Alternativ können Sie ein Aktualisierungs-Repository manuell von einer verbürgten Quelle hinzufügen. Starten Sie zum Hinzufügen oder Entfernen von Repositorys den Repository-Manager über › in YaST. Weitere Informationen zum Repository Manager finden Sie in Book “Bereitstellungshandbuch”, Chapter 13 “Installieren bzw. Entfernen von Software”, Section 13.4 “Verwalten von Software-Repositorys und -Diensten”.

Wenn Sie keinen Zugriff auf den Aktualisierungskatalog erhalten, liegt das eventuell daran, dass Ihr Abo abgelaufen ist. In der Regel umfasst SUSE Linux Enterprise Server ein einjähriges oder dreijähriges Abo, mit dem Sie Zugriff auf den Aktualisierungskatalog erhalten. Dieser Zugriff wird verweigert, sobald das Abo beendet ist.

Falls der Zugriff zum Aktualisierungskatalog verweigert wird, wird eine Warnmeldung angezeigt, mit der Sie aufgefordert werden, das SUSE Customer Center aufzurufen und Ihr Abo zu überprüfen. Das SUSE Customer Center erreichen Sie unter https://scc.suse.com//.

SUSE bietet Aktualisierungen mit verschiedenen Relevanzstufen:

- Sicherheits-Updates

Beseitigen ernsthafte Sicherheitsrisiken und sollten stets installiert werden.

- Empfohlene Updates

Beseitigen Probleme, die Ihrem Rechner schaden können.

- Optionale Updates

Beseitigen nicht sicherheitsrelevante Probleme oder bieten Verbesserungen.

3.1 Das Dialogfeld „Online-Aktualisierung“ #

Zum Öffnen des Dialogfelds starten Sie YaST, und wählen Sie › . Stattdessen können Sie es auch von der Kommandozeile aus mit dem Kommando yast2 online_update starten.

Das Fenster ist in vier Abschnitte unterteilt.

Unter im linken Bereich werden die verfügbaren Patches für SUSE Linux Enterprise Server aufgeführt. Die Patches werden nach Sicherheitsrelevanz (Sicherheit, Empfohlen und Optional) sortiert. Sie können die Ansicht des Abschnitts ändern, indem Sie eine der folgenden Optionen unter auswählen:

- (Standardansicht)

Nicht installierte Patches für Pakete, die auf Ihrem System installiert sind.

Patches für Pakete, die nicht auf Ihrem System installiert sind, oder Patches, die nicht mehr erforderlich sind (weil die relevanten Pakete bereits von einer anderen Quelle aktualisiert wurden).

Alle verfügbaren Patches für SUSE Linux Enterprise Server.

Jeder Listeneintrag im Abschnitt besteht aus einem Symbol und dem Patch-Namen. Eine Übersicht der möglichen Symbole und deren Bedeutung erhalten Sie, wenn Sie die Taste Umschalttaste–F1 drücken. Die erforderlichen Aktionen für Patches der Kategorie Sicherheit und Empfohlen sind automatisch voreingestellt. Möglich sind die Aktionen , und .

Wenn Sie ein aktuelles Paket aus einem anderen als dem Aktualisierungs-Repository installieren, können die Anforderungen eines Patches für dieses Paket mit dieser Installation erfüllt sein. In diesem Fall wird ein Häkchen vor der Patchzusammenfassung angezeigt. Das Patch wird in der Liste angezeigt, bis Sie es für die Installation kennzeichnen. Dadurch wird nicht das Patch installiert (da das Paket bereits aktuell ist), sondern das Patch als installiert gekennzeichnet.

Wählen Sie einen Eintrag im Abschnitt aus, um eine kurze unten links im Dialogfeld anzuzeigen. Im Abschnitt oben rechts werden die Pakete aufgeführt, die im ausgewählten Patch enthalten sind (ein Patch kann aus mehreren Paketen bestehen). Klicken Sie im Abschnitt oben rechts auf einen Eintrag, um Details zu dem entsprechenden Paket, das im Patch enthalten ist, anzuzeigen.

3.2 Installieren von Patches #

Im Dialogfeld der YaST-Online-Aktualisierung können Sie wahlweise alle verfügbaren Patches gleichzeitig installieren oder die gewünschten Patches manuell auswählen. Außerdem können Sie Patches, die auf das System angewendet wurden, zurücksetzen.

Standardmäßig sind alle neuen Patches (außer den optionalen), die derzeit für Ihr System verfügbar sind, bereits zur Installation markiert. Sie werden automatisch angewendet, sobald Sie auf oder klicken. Falls das System bei einem oder mehreren Patches neu gebootet werden muss, werden Sie hierüber informiert, bevor die Patch-Installation beginnt. Sie können dann die Installation der ausgewählten Patches fortsetzen, die Installation aller Patches, für die das System neu gebootet werden muss, überspringen und die restlichen Patches installieren oder auch zur manuellen Patch-Auswahl zurückkehren.

Starten Sie YaST, und wählen Sie › .

Sollen alle neuen Patches (ausgenommen die

optionalenPatches), die derzeit für Ihr System verfügbar sind, automatisch angewendet werden, wählen Sie oder aus.Ändern Sie zunächst die Auswahl der Patches, die Sie anwenden möchten:

Verwenden Sie die verfügbaren Filter und Ansichten der Schnittstelle. Detaillierte Informationen finden Sie in Abschnitt 3.1, „Das Dialogfeld „Online-Aktualisierung““.

Wählen Sie die Patches gemäß Ihren Anforderungen aus (bzw. heben Sie die Auswahl der Patches wieder auf), und wählen Sie die entsprechende Aktion im Kontextmenü.

Wichtig: Anwenden von Sicherheits-Updates ohne AusnahmeHeben Sie die Auswahl der

sicherheitsrelevantenPatches nicht ohne stichhaltigen Grund auf. Diese Patches beseitigen ernsthafte Sicherheitsrisiken und schützen Ihr System vor Angriffen.Die meisten Patches umfassen Aktualisierungen für mehrere Pakete. Wenn Sie Aktionen für einzelne Pakete ändern möchten, klicken Sie mit der rechten Maustaste auf eine Paketansicht und wählen Sie eine Aktion.

Bestätigen Sie Ihre Auswahl, und wenden Sie die ausgewählten Patches mit oder an.

Klicken Sie nach abgeschlossener Installation auf , um das YaST-Dialogfeld zu verlassen. Ihr System ist nun auf dem neuesten Stand.

3.3 Automatische Online-Updates #

YaST bietet außerdem die Möglichkeit, eine automatische Aktualisierung mit täglichem, wöchentlichem oder monatlichem Zeitplan einzurichten. Um das entsprechende Modul zu verwenden, müssen Sie zunächst das Paket yast2-online-update-configuration installieren.

Standardmäßig werden die Aktualisierungen als Delta-RPMs heruntergeladen. Das Neuaufbauen von RPM-Paketen aus Delta-RPMs bewirkt eine hohe Belastung des Arbeitsspeichers und des Prozessors. Aus Leistungsgründen müssen Sie daher bei bestimmten Einrichtungen oder Hardware-Konfigurationen die Verwendung von Delta-RPMs deaktivieren.

Einige Patches, z. B. Kernel-Updates oder Pakete mit Lizenzvereinbarungen, erfordern Benutzerinteraktion, wodurch der automatische Aktualisierungsprozess angehalten würde. Sie können festlegen, dass Patches, für die ein Eingreifen des Benutzers erforderlich ist, übersprungen werden sollen.

Nach der Installation starten Sie YaST, und wählen Sie › .

Sie können das Modul auch mit dem Kommando

yast2 online_update_configurationvon der Kommandozeile aus starten.Aktivieren Sie die Option .

Legen Sie das Aktualisierungsintervall fest: , oder .

Damit Lizenzvereinbarungen automatisch akzeptiert werden, aktivieren Sie die Option .

Wählen Sie aus, ob Sie möchten, für den Fall, dass der Aktualisierungsprozess vollständig automatisch fortgesetzt werden soll.

Wichtig: Überspringen von PatchesWenn Sie Pakete, die Benutzerinteraktion erfordern, überspringen, führen Sie gelegentlich eine manuelle aus, um diese Patches ebenfalls zu installieren. Andernfalls entgehen Ihnen möglicherweise wichtige Patches.

Sollen alle Pakete automatisch installiert werden, die durch die aktualisierten Pakete empfohlen werden, aktivieren Sie .

Soll die Verwendung von Delta-RPMs deaktiviert werden (aus Leistungsgründen), deaktivieren Sie .

Sollen die Patches nach Kategorie gefiltert werden (z. B. Sicherheits-Patches oder empfohlene Patches), aktivieren Sie , und fügen Sie die entsprechenden Patch-Kategorien aus der Liste ein. Es werden nur Patches aus den ausgewählten Kategorien installiert. Andere werden übersprungen.

Bestätigen Sie die Konfiguration mit .

Die automatische Online-Aktualisierung startet das System im Anschluss nicht automatisch neu. Sind Paketaktualisierungen vorhanden, die einen System-Reboot erfordern, müssen Sie dies manuell durchführen.

4 YaST #

YaST ist das Installations- und Konfigurationswerkzeug für SUSE Linux Enterprise Server. Mit der grafischen Benutzeroberfläche können Sie das System während und nach der Installation schnell und einfach an Ihre Bedürfnisse anpassen. Damit können Sie die Hardware einrichten, das Netzwerk und die Systemdienste konfigurieren und auch die Sicherheitseinstellungen verfeinern.

4.1 Erweiterte Tastenkombinationen #

YaST umfasst einen Satz erweiterter Tastenkombinationen.

- Bildschirminhalt drucken

Erstellt und speichert ein Bildschirmfoto. In einigen Desktop-Umgebungen mit YaST eventuell nicht verfügbar.

- Umschalttaste–F4

Aktiviert/deaktiviert die optimierte Farbpalette für Benutzer mit beeinträchtigtem Sehvermögen.

- Umschalttaste–F7

Aktiviert/Deaktiviert die Protokollierung von Fehlermeldungen (Debugging).

- Umschalttaste–F8

Öffnet einen Dateidialog, über den Sie die Protokolldateien in einem nicht standardmäßigen Speicherort speichern können.

- Strg–Umschalttaste–Alt–D

Sendet ein Fehlerereignis (Debugging). YaST-Module können darauf mit der Ausführung spezieller Debugging-Aktionen reagieren. Das Ergebnis ist abhängig vom jeweiligen YaST-Modul.

- Strg–Umschalttaste–Alt–M

Startet/Stoppt den Makro-Rekorder.

- Strg–Umschalttaste–Alt–P

Gibt ein Makro wieder.

- Strg–Umschalttaste–Alt–S

Öffnet den Layoutdatei-Editor.

- Strg–Umschalttaste–Alt–T

Speichert den Miniprogramm-Baum in der Protokolldatei.

- Strg–Umschalttaste–Alt–X

Öffnet ein Konsolenfenster (xterm). Nützlich für VNC-Installationen.

- Strg–Umschalttaste–Alt–Y

Öffnet den Miniprogramm-Baum-Browser.

5 YaST im Textmodus #

Dieser Abschnitt richtet sich an Systemadministratoren und Experten, die keinen X-Server auf Ihren Systemen ausführen und daher auf das textbasierte Installationswerkzeug angewiesen sind. Der Abschnitt enthält grundlegende Informationen zum Start und Betrieb von YaST im Textmodus.

YaST verwendet im Textmodus die ncurses-Bibliothek, um eine bequeme pseudografische Bedienoberfläche zu bieten. Die ncurses-Bibliothek wird standardmäßig installiert. Die minimale unterstützte Größe des Terminal-Emulators, in dem Sie YaST ausführen, beträgt 80 x 25 Zeichen.

Wenn Sie YaST im Textmodus starten, wird das YaST-Kontrollzentrum angezeigt (siehe Abbildung 5.1). Das Hauptfenster besteht aus drei Bereichen. Der linke Bereich zeigt die Kategorien, denen die verschiedenen Module angehören. Dieser Bereich ist beim Start von YaST aktiv und wird daher durch eine breite weiße Umrandung gekennzeichnet. Die aktive Kategorie ist ausgewählt. Der linke Bereich bietet einen Überblick über die Module, die in der aktiven Kategorie zur Verfügung stehen. Der untere Bereich enthält die Schaltflächen für und .

Wenn Sie das YaST-Kontrollzentrum starten, wird automatisch die Kategorie ausgewählt. Mit ↓ und ↑ können Sie die Kategorie ändern. Um ein Modul aus der Kategorie auszuwählen, aktivieren Sie den rechten Bereich mit →, und wählen Sie dann das Modul mithilfe von ↓ und ↑ aus. Halten Sie die Pfeiltasten gedrückt, um durch die Liste der verfügbaren Module zu blättern. Wählen Sie ein Modul aus und starten Sie es mit Eingabetaste.

Zahlreiche Schaltflächen oder Auswahlfelder im Modul enthalten einen markierten Buchstaben (standardmäßig gelb) Mit Alt–markierter_Buchstabe können Sie eine Schaltfläche direkt auswählen, müssen also nicht mit →| zur Schaltfläche wechseln. Zum Verlassen des YaST-Kontrollzentrums drücken Sie Alt–Q, oder wählen Sie , und drücken Sie Eingabetaste.

Wenn ein YaST-Dialogfeld verzerrt oder unleserlich wird (z. B. beim Ändern der Fenstergröße), drücken Sie Strg–L. Damit wird das Fenster aktualisiert, und der Fensterinhalt wird wiederhergestellt.

5.2 Erweiterte Tastenkombinationen #

YaST bietet im Textmodus eine Reihe erweiterter Tastenkombinationen.

- Umschalttaste–F1

Zeigt eine Liste der erweiterten Tastenkombinationen.

- Umschalttaste–F4

Ändert das Farbschema.

- Strg–\

Beendet die Anwendung.

- Strg–L

Aktualisiert den Bildschirm.

- Strg–D F1

Zeigt eine Liste der erweiterten Tastenkombinationen.

- Strg–D Umschalttaste– D

Speichert das Dialogfeld als Bildschirmfoto in der Protokolldatei.

- Strg–D Umschalttaste–Y

Öffnet YDialogSpy mit der Widget-Hierarchie.

5.3 Einschränkung der Tastenkombinationen #

Wenn der Fenster-Manager globale Alt-Kombinationen verwendet, funktionieren die Alt-Kombinationen in YaST möglicherweise nicht. Tasten wie Alt oder Umschalttaste können auch durch die Einstellungen des Terminals belegt sein.

- Ersetzen der Alt-Taste durch die Esc-Taste

Tastenkombinationen mit Alt können auch mit Esc anstelle von Alt ausgeführt werden. Esc–H beispielsweise ersetzt Alt–H. (Drücken Sie zunächst Esc, und drücken Sie dann H.)

- Navigation vor und zurück mit Strg– F und Strg– B

Wenn die Kombinationen mit Alt und Umschalttaste vom Fenster-Manager oder dem Terminal belegt sind, verwenden Sie stattdessen die Kombinationen Strg–F (vor) und Strg–B (zurück).

- Einschränkung der Funktionstasten

Die Funktionstasten (F1 bis F12) werden auch für Funktionen herangezogen. Bestimmte Funktionstasten können vom Terminal belegt sein und stehen eventuell für YaST nicht zur Verfügung. Auf einer reinen Textkonsole sollten die Tastenkombinationen mit Alt und die Funktionstasten jedoch stets vollständig zur Verfügung stehen.

5.4 YaST-Kommandozeilenoptionen #

Neben der Schnittstelle im Textmodus bietet YaST auch eine reine Kommandozeilenschnittstelle. Eine Liste der YaST-Kommandozeilenoptionen erhalten Sie, wenn Sie Folgendes eingeben:

yast -h

5.4.1 Starten der einzelnen Module #

Um Zeit zu sparen können die einzelnen YaST-Module direkt gestartet werden. Um ein Modul zu starten, geben Sie Folgendes ein:

yast <module_name>

Eine Liste aller auf Ihrem System verfügbaren Modulnamen können Sie mit yast -l oder yast --list anzeigen. Das Netzwerkmodul beispielsweise wird mit yast lan gestartet.

5.4.2 Installation von Paketen über die Kommandozeile #

Wenn Sie den Namen eines Pakets kennen und das Paket von einer Ihrer aktiven Installations-Repositorys bereitgestellt wird, können Sie das Paket mithilfe der Kommandozeilenoption -i installieren.

yast -i <package_name>

oder

yast --install <package_name>

PACKAGE_NAME kann ein einzelner kurzer Paketname sein (beispielsweise gvim), solche Pakete werden mit Abhängigkeitsüberprüfung installiert, oder der vollständige Pfad zu einem RPM-Paket, das ohne Abhängigkeitsüberprüfung installiert wird.

Wenn Sie ein kommandozeilenbasiertes Softwareverwaltungs-Dienstprogramm mit Funktionen benötigen, die über die von YaST hinausgehen, sollten Sie möglicherweise Zypper verwenden. Dieses Dienstprogramm verwendet die Softwareverwaltungsbibliothek, die auch die Grundlage des YaST-Paket-Managers bildet. Die grundlegende Verwendung von Zypper wird in Abschnitt 6.1, „Verwenden von zypper“ erläutert.

5.4.3 Kommandozeilenparameter der YaST-Module #

Um die Verwendung von YaST-Funktionen in Skripts zu ermöglichen, bietet YaST Kommandozeilenunterstützung für einzelne Module. Die Kommandozeilenunterstützung steht jedoch nicht für alle Module zur Verfügung. Um die verfügbaren Optionen eines Moduls anzuzeigen, geben Sie Folgendes ein:

yast <module_name> help

Wenn ein Modul keine Kommandozeilenunterstützung bietet, wird es im Textmodus gestartet und es wird folgende Meldung angezeigt.

This YaST module does not support the command line interface.

6 Verwalten von Software mit Kommandozeilen-Tools #