当初のインストールシステムの保守、監視、およびカスタマイズなど、システム管理タスクについて説明します。

- このガイドについて

- I 共通のタスク

- II Linuxシステムのブート

- III システム

- IV サービス

- V モバイルコンピュータ

- VI トラブルシューティング

- A サンプルネットワーク

- B GNU licenses

- 3.1 YaSTオンラインアップデート

- 5.1 テキストモードのYaSTのメインウィンドウ

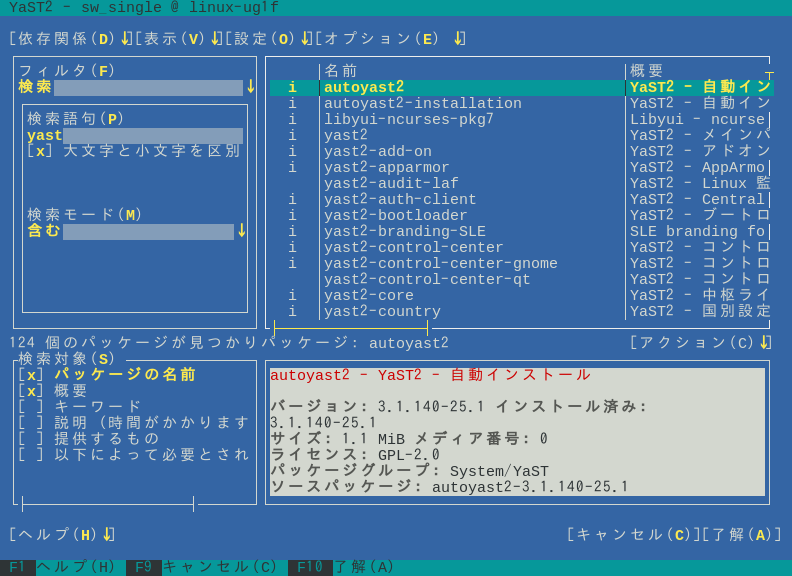

- 5.2 ソフトウェアインストールモジュール

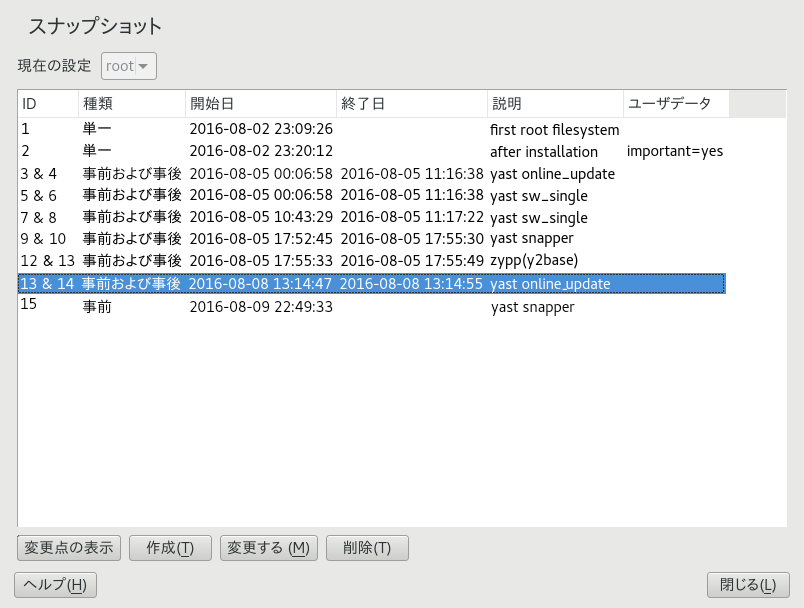

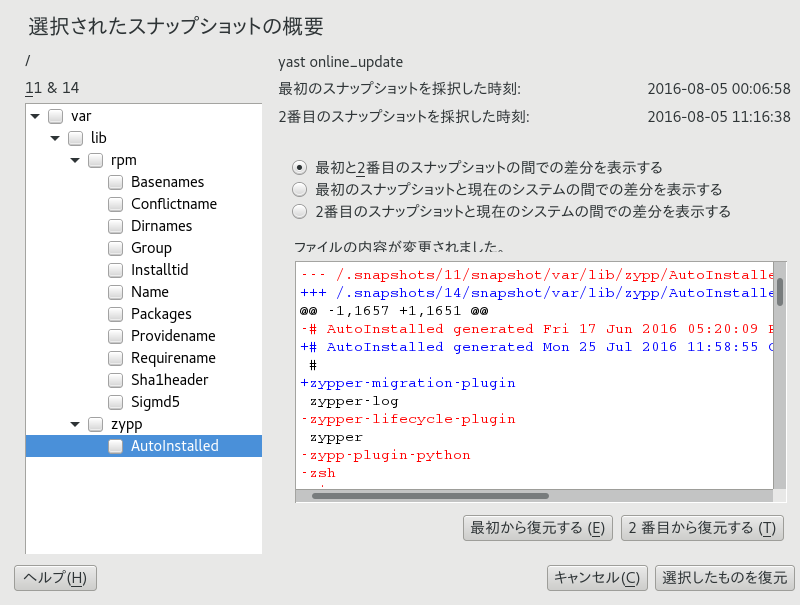

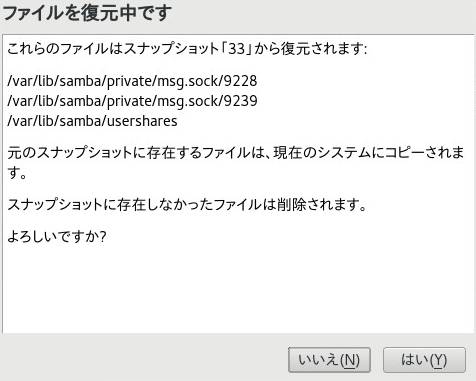

- 7.1 ブートローダ: スナップショット

- 8.1 vncviewer

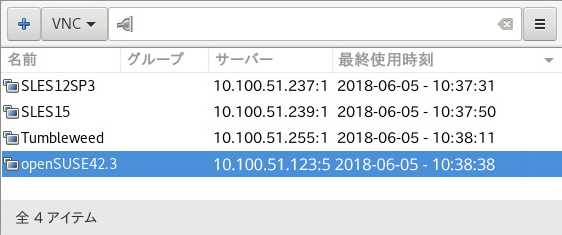

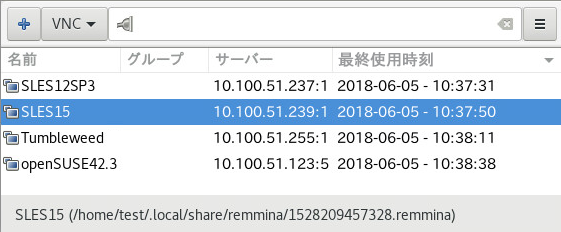

- 8.2 Remminaのメインウィンドウ

- 8.3 リモートデスクトップ初期設定

- 8.4 クイックスタート

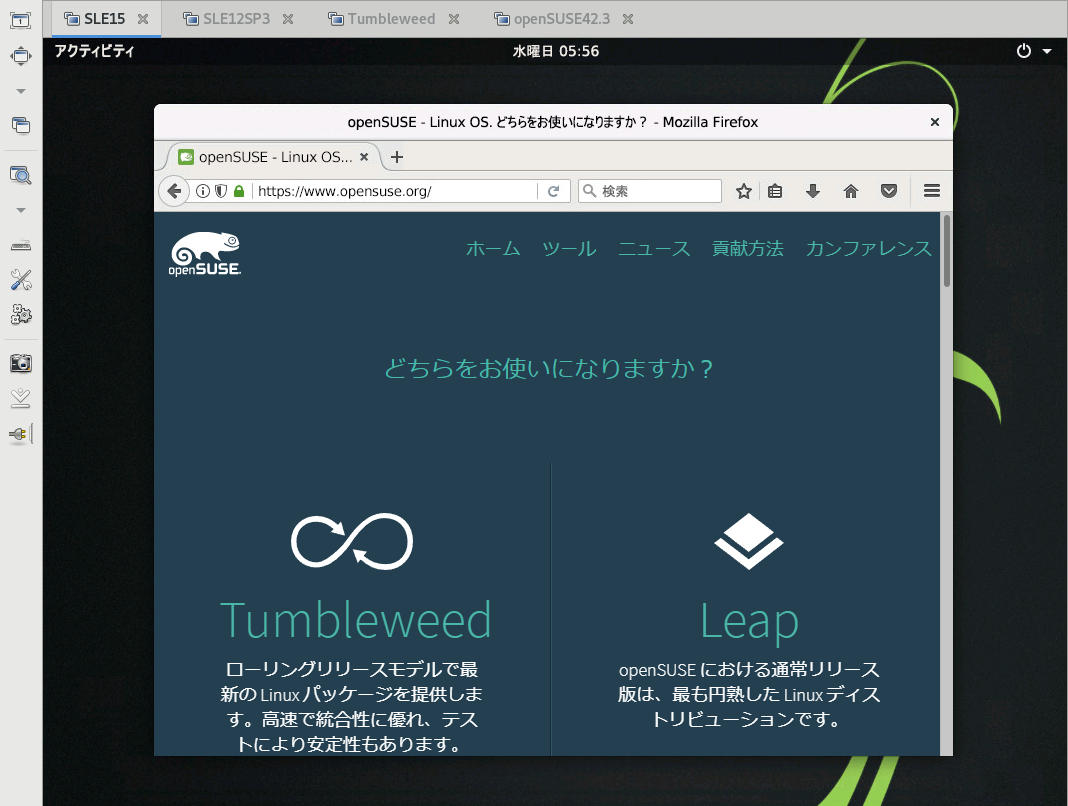

- 8.5 RemminaのSLES 15リモートセッションの表示

- 8.6 プロファイルファイルへのパスの読み込み

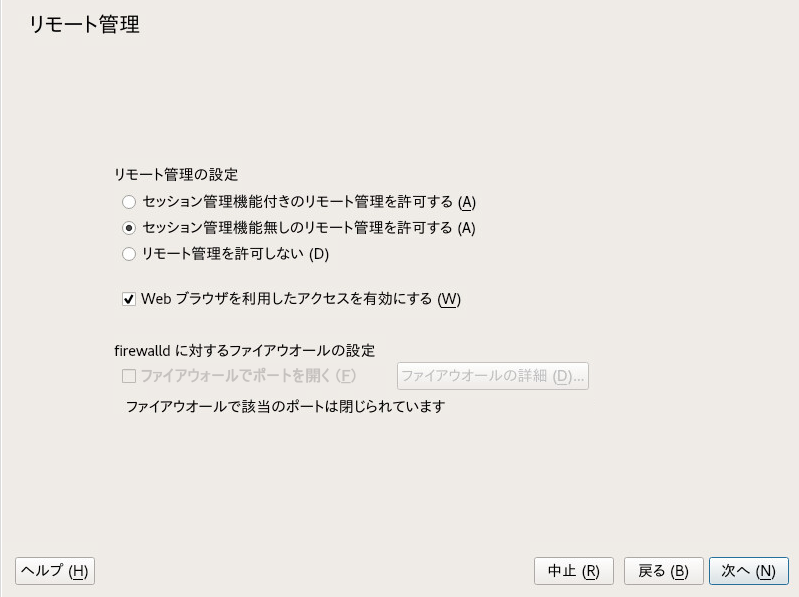

- 8.7 リモート管理

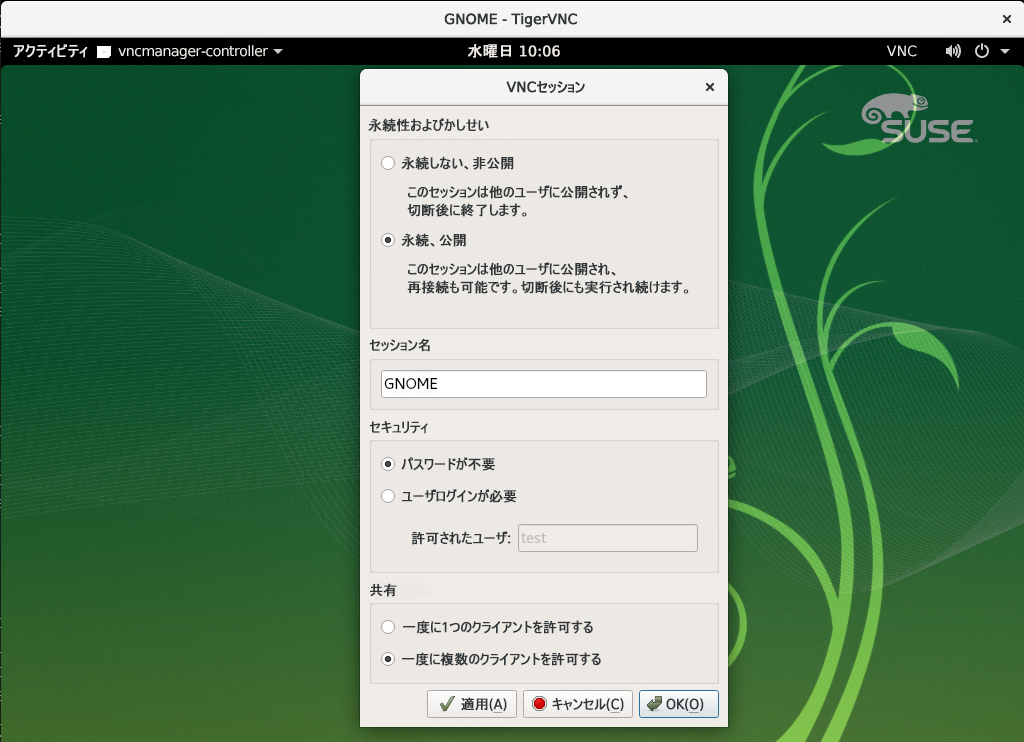

- 8.8 VNCセッション設定

- 8.9 永続的VNCセッションへの参加

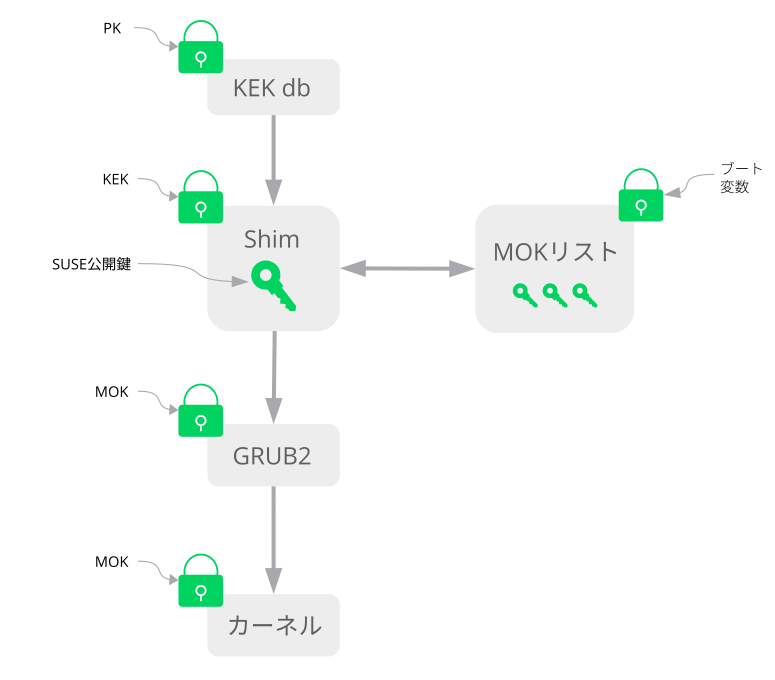

- 11.1 セキュアブートサポート

- 11.2 UEFIのセキュアブートプロセス

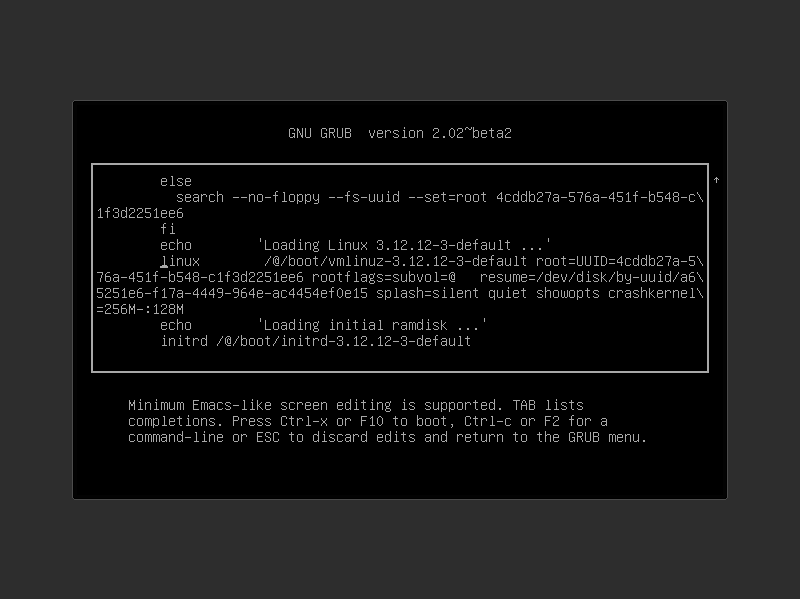

- 12.1 GRUB 2ブートエディタ

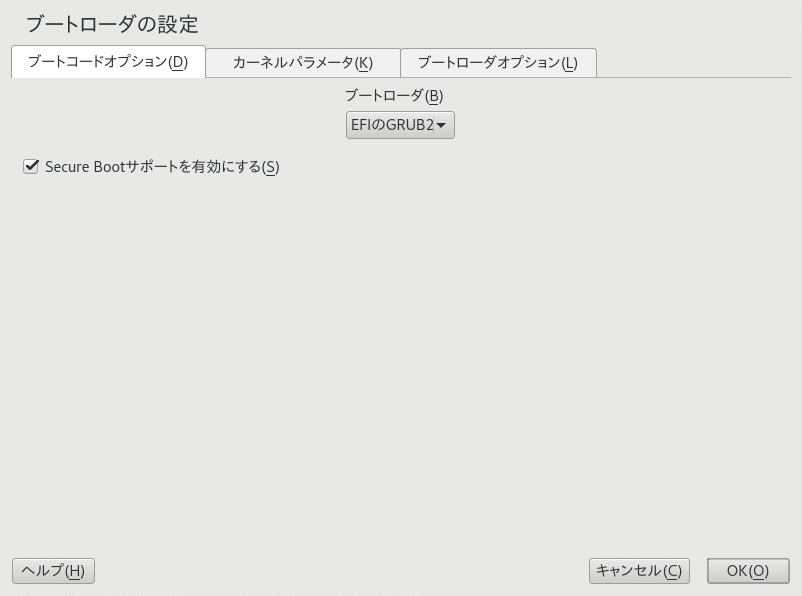

- 12.2 ブートコードオプション

- 12.3 コードオプション

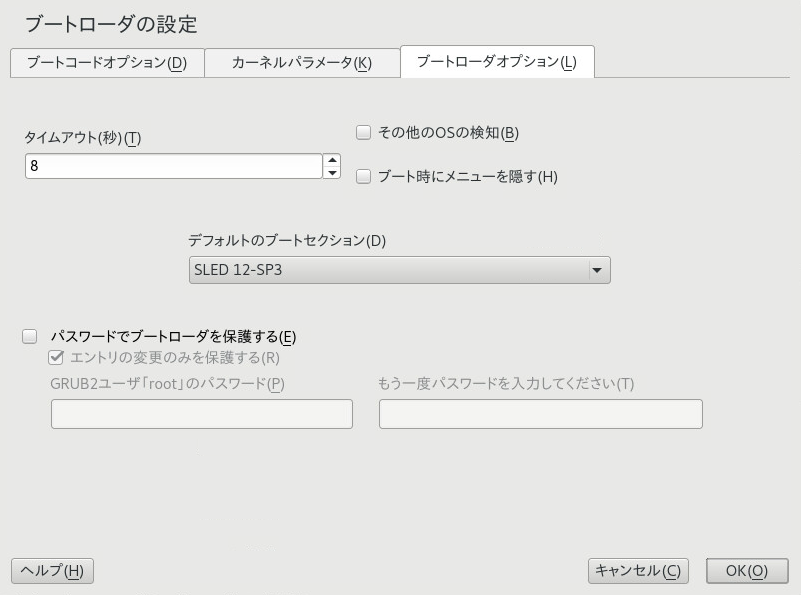

- 12.4 ブートローダのオプション:

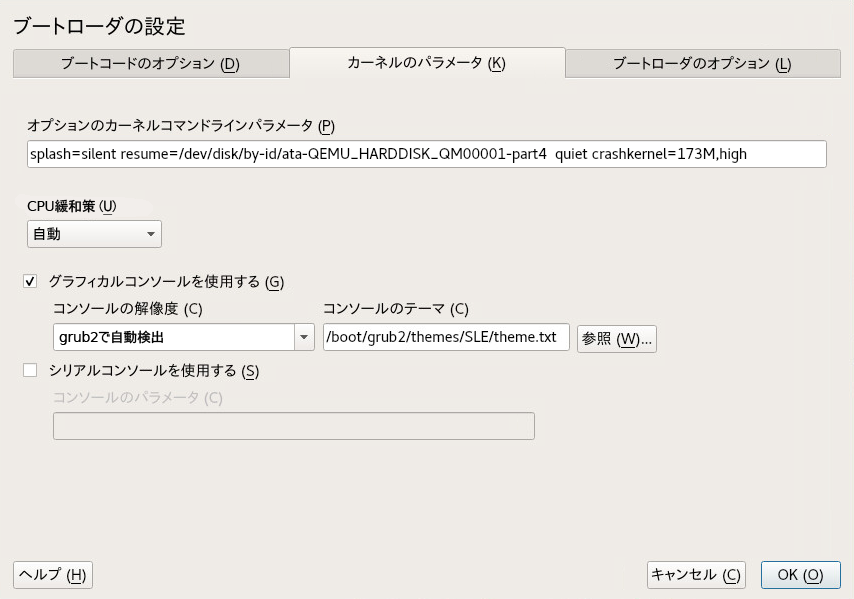

- 12.5 カーネルパラメータ

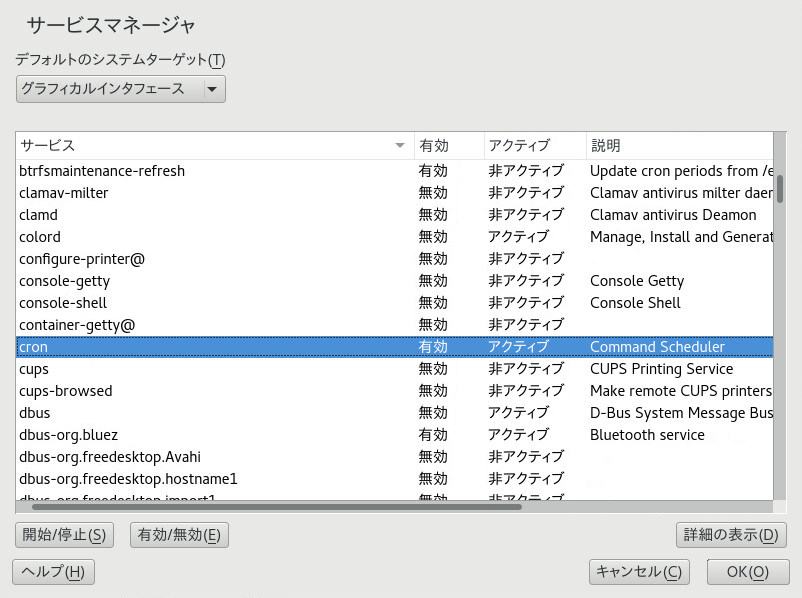

- 13.1 サービスマネージャ

- 15.1 YaST systemdジャーナル

- 16.1 TCP/IPの簡易階層モデル

- 16.2 TCP/IPイーサネットパケット

- 16.3 ネットワーク設定の実行

- 16.4

wickedアーキテクチャ - 25.1 YaST: NTPサーバ

- 25.2 高度なNTP設定:セキュリティの設定

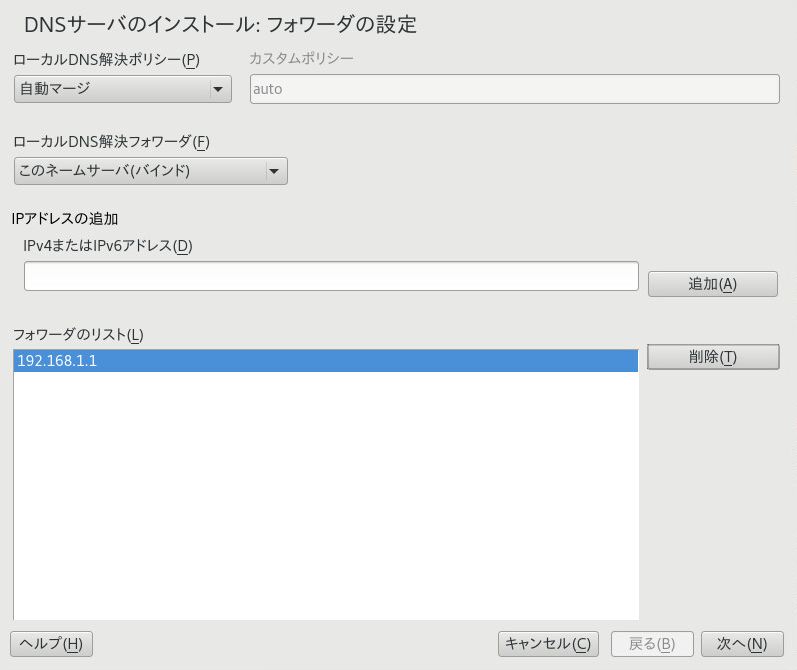

- 26.1 DNSサーバのインストール:フォワーダの設定

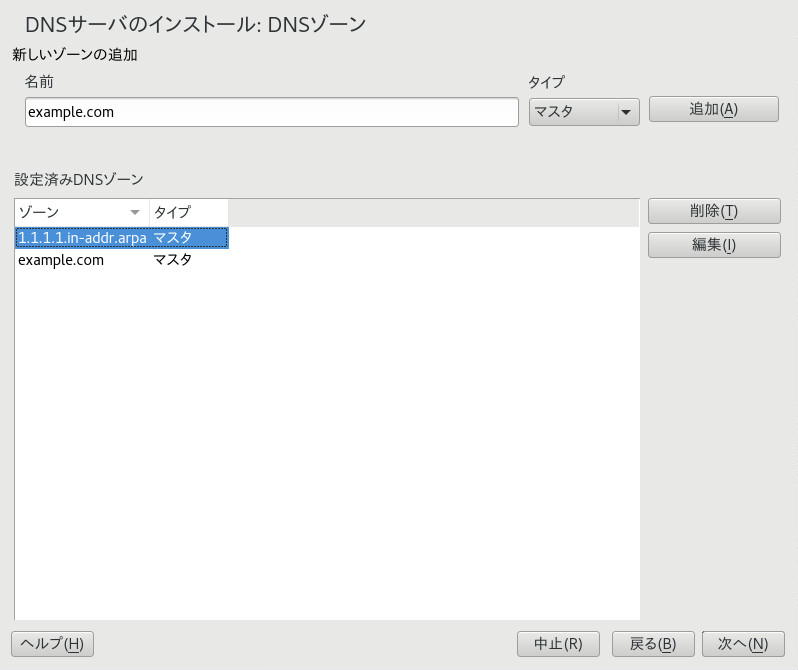

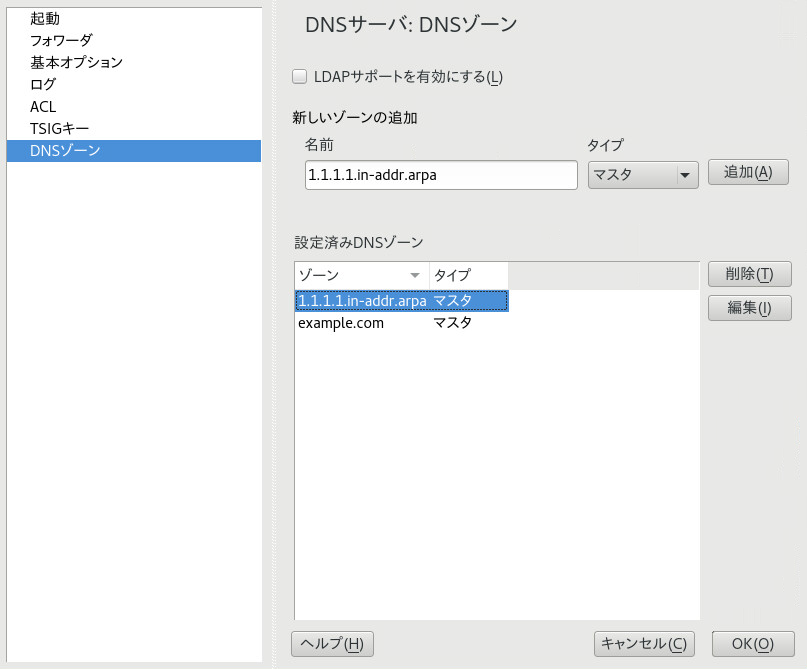

- 26.2 DNSサーバのインストール:DNSゾーン

- 26.3 DNSサーバのインストール:完了ウィザード

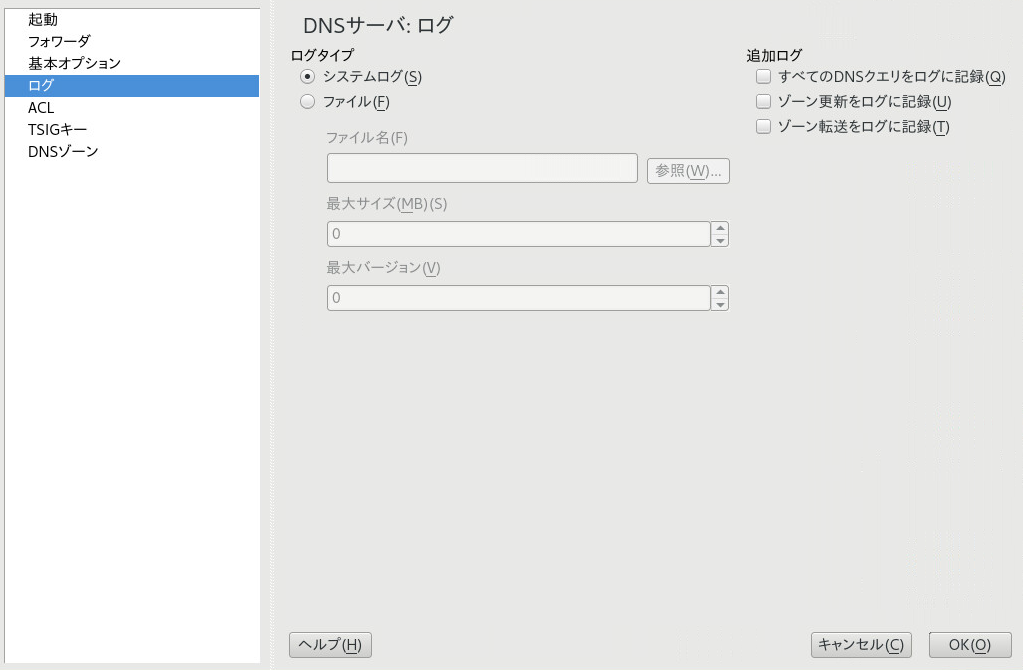

- 26.4 DNSサーバ:ログの記録

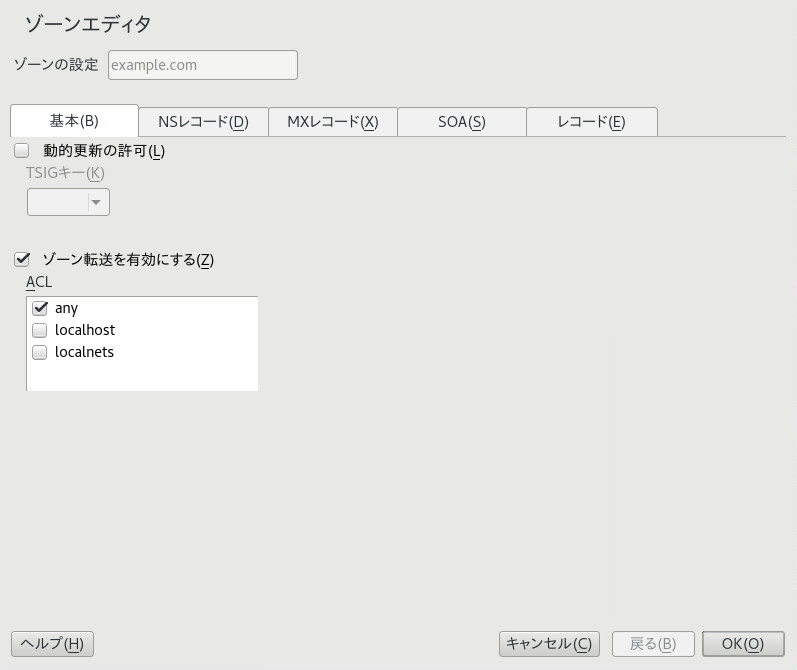

- 26.5 DNSサーバ: ゾーンエディタ(基本)

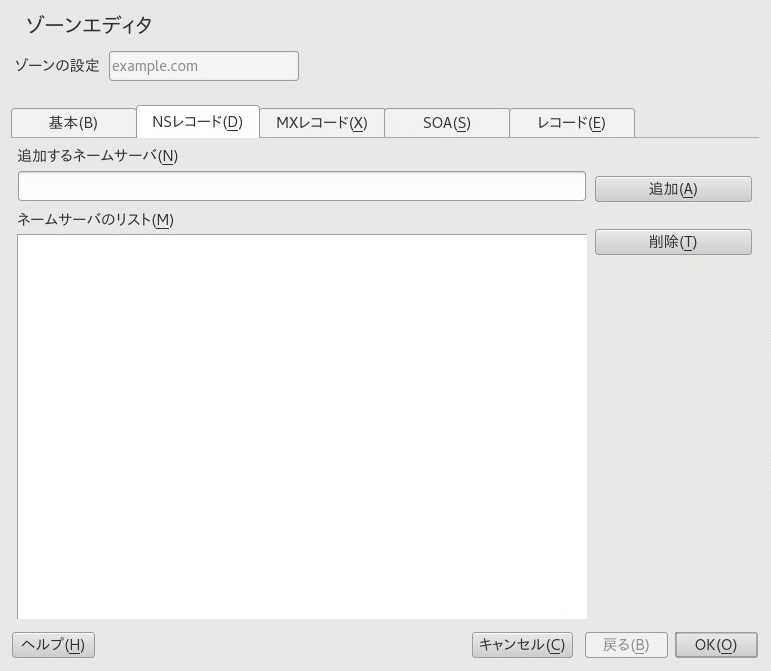

- 26.6 DNSサーバ:ゾーンエディタ(NSレコード)

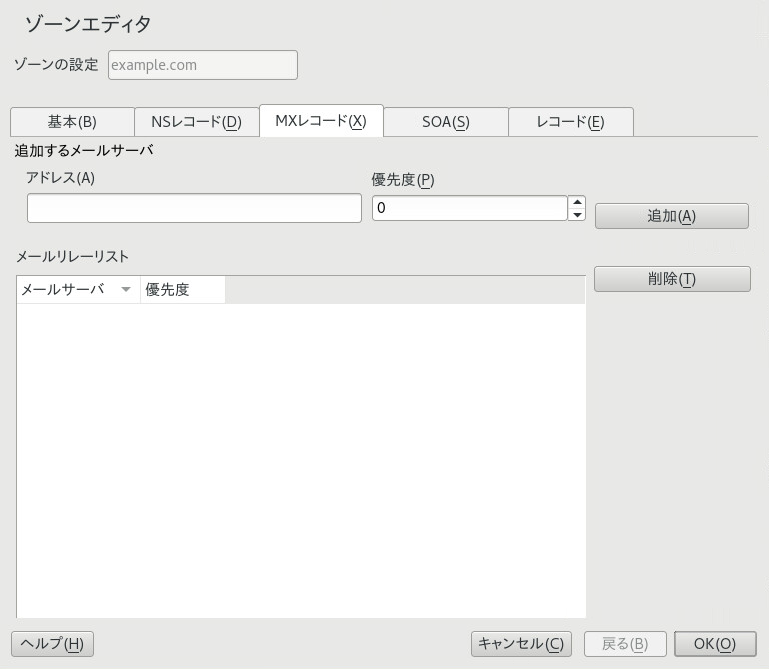

- 26.7 DNSサーバ:ゾーンエディタ(MXレコード)

- 26.8 DNSサーバ:ゾーンエディタ(SOA)

- 26.9 マスタゾーンのレコードを追加

- 26.10 逆引きゾーンの追加

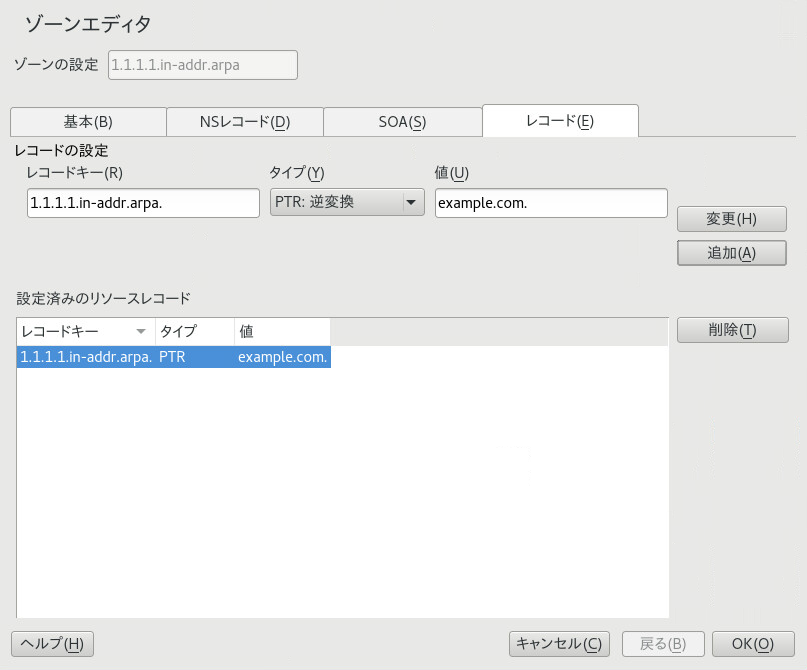

- 26.11 逆引きレコードの追加

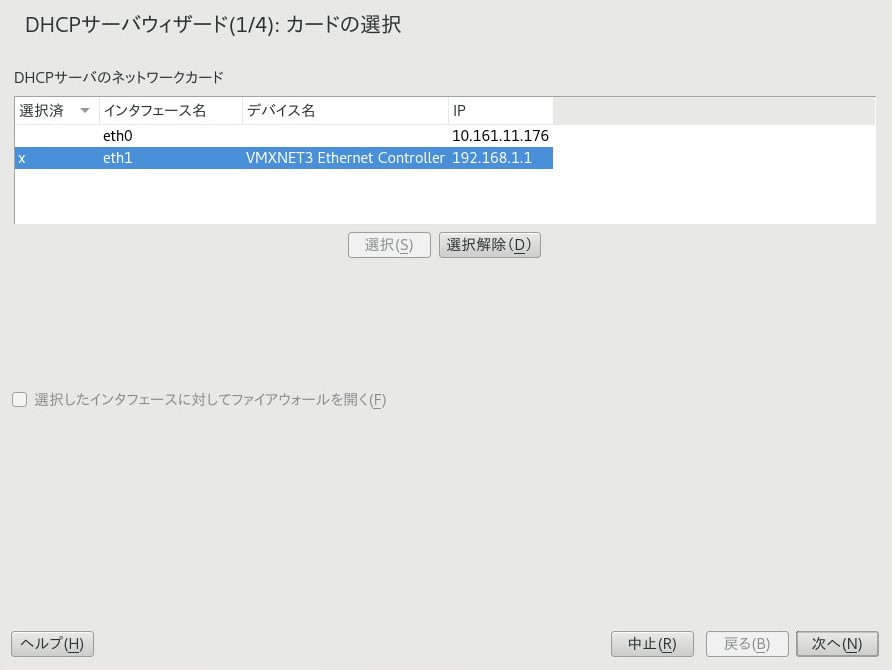

- 27.1 DHCPサーバ:カードの選択

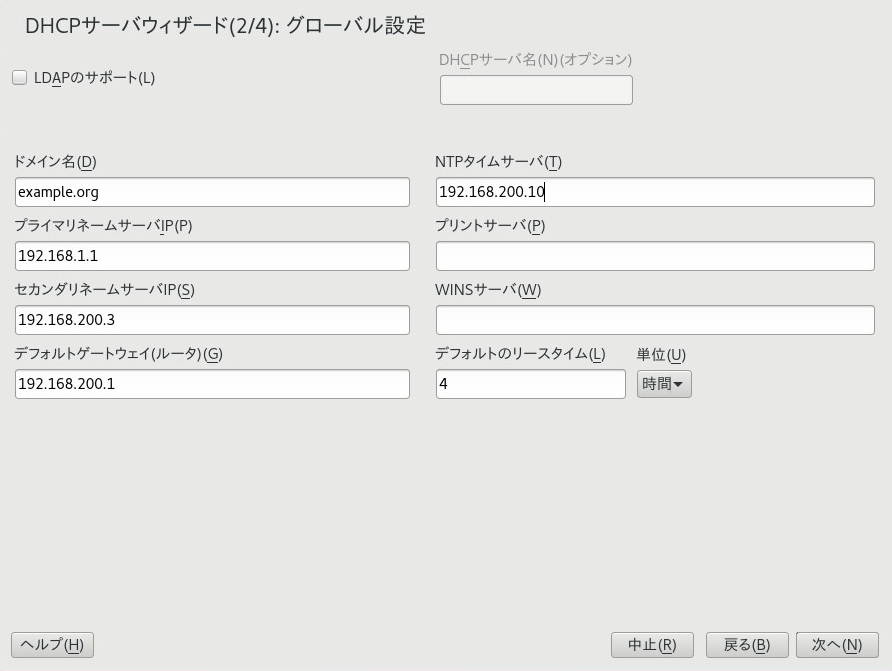

- 27.2 DHCPサーバ:グローバル設定

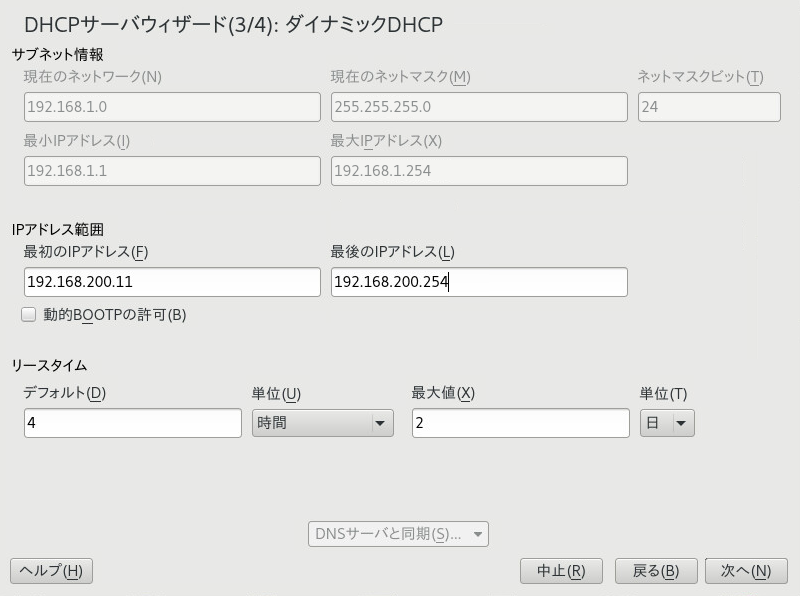

- 27.3 DHCPサーバ:ダイナミックDHCP

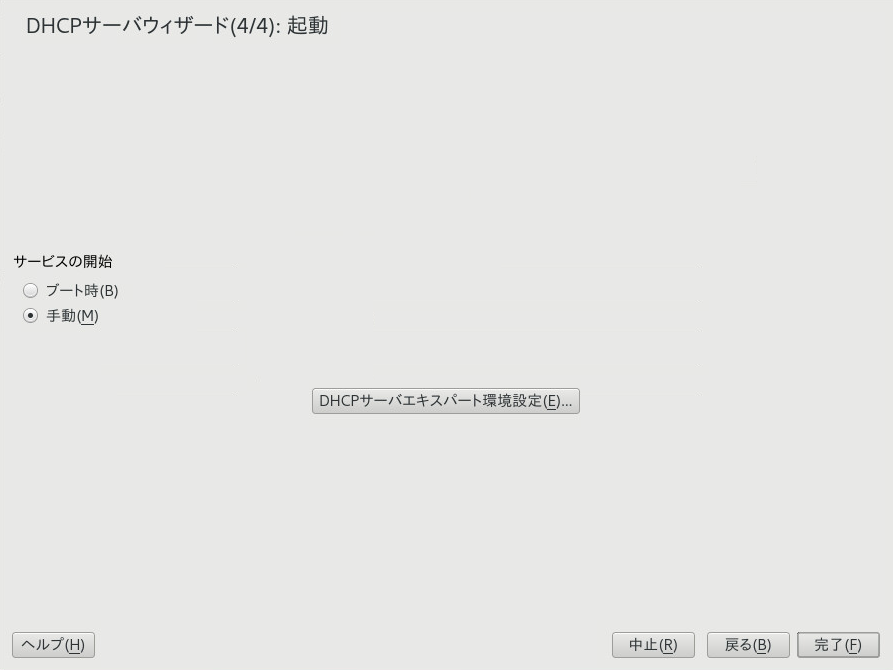

- 27.4 DHCPサーバ:起動

- 27.5 DHCPサーバ:ホスト管理

- 27.6 DHCPサーバ:Chroot Jailと宣言

- 27.7 DHCPサーバ:宣言タイプの選択

- 27.8 DHCPサーバ:サブネットの設定

- 27.9 DHCPサーバ:TSIGの設定

- 27.10 DHCPサーバ:ダイナミックDNS用のインタフェースの設定

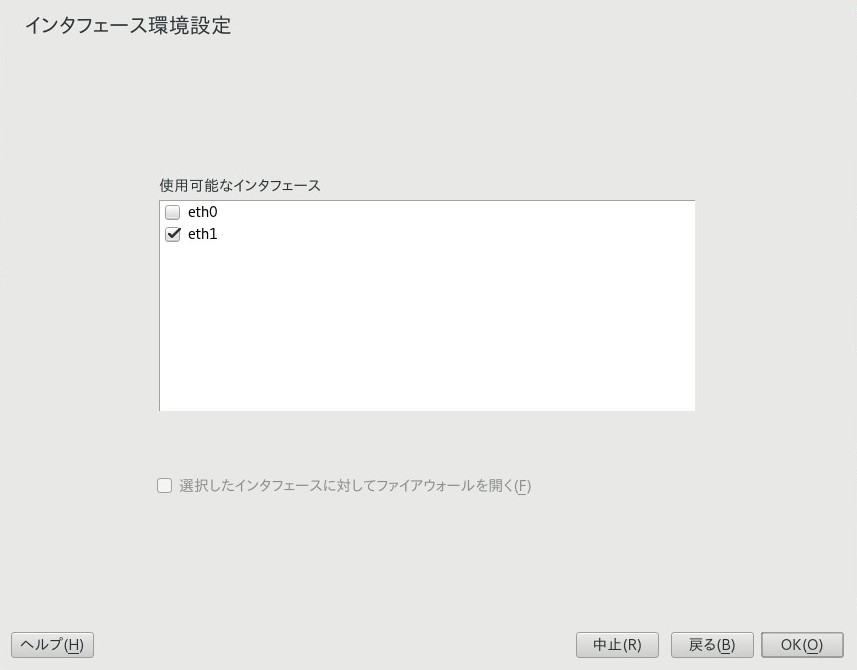

- 27.11 DHCPサーバ:ネットワークインタフェースとファイアウォール

- 28.1 NFSサーバ設定ツール

- 29.1 Windowsドメインメンバーシップの決定

- 29.2 Windowsエクスプローラのダイアログ

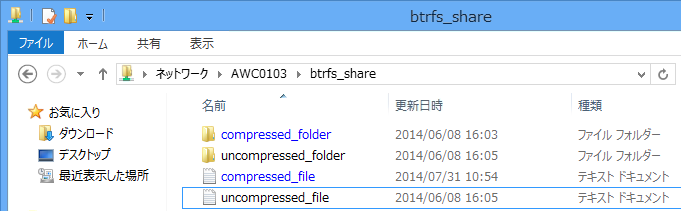

- 29.3 Windowsエクスプローラでの圧縮ファイルのディレクトリリスト

- 29.4 スナップショットが有効な新しいSamba共有の追加

- 29.5 Windowsエクスプローラのタブ

- 32.1 HTTP Server Wizard:デフォルトホスト

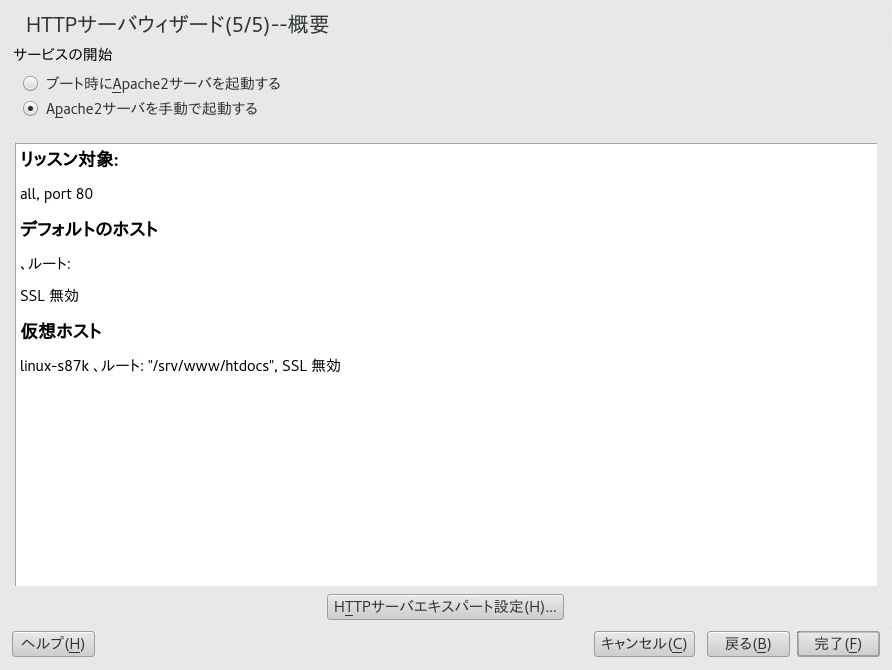

- 32.2 HTTP Server Wizard:概要

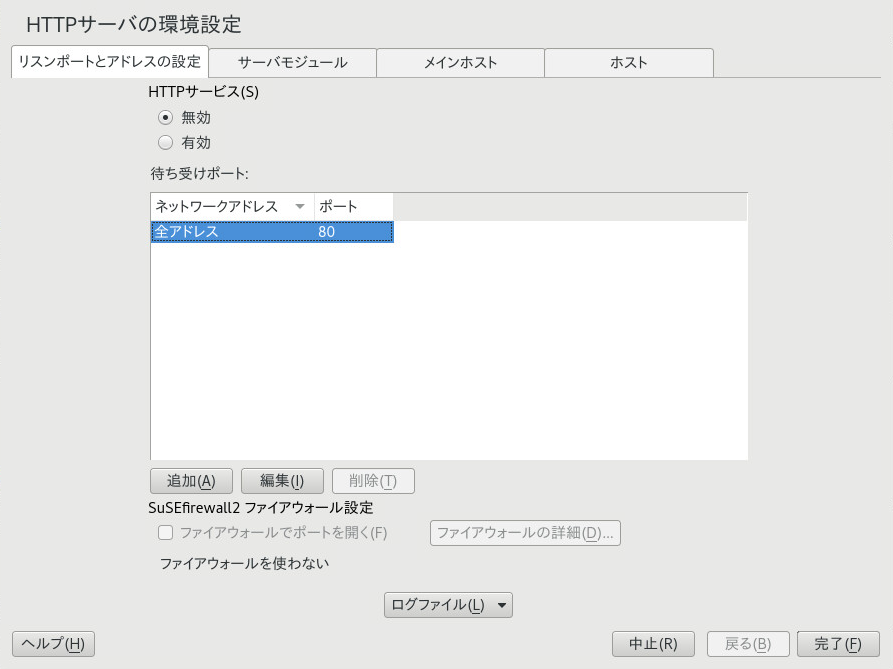

- 32.3 HTTP Server Configuration:設定:リッスンポートとアドレス

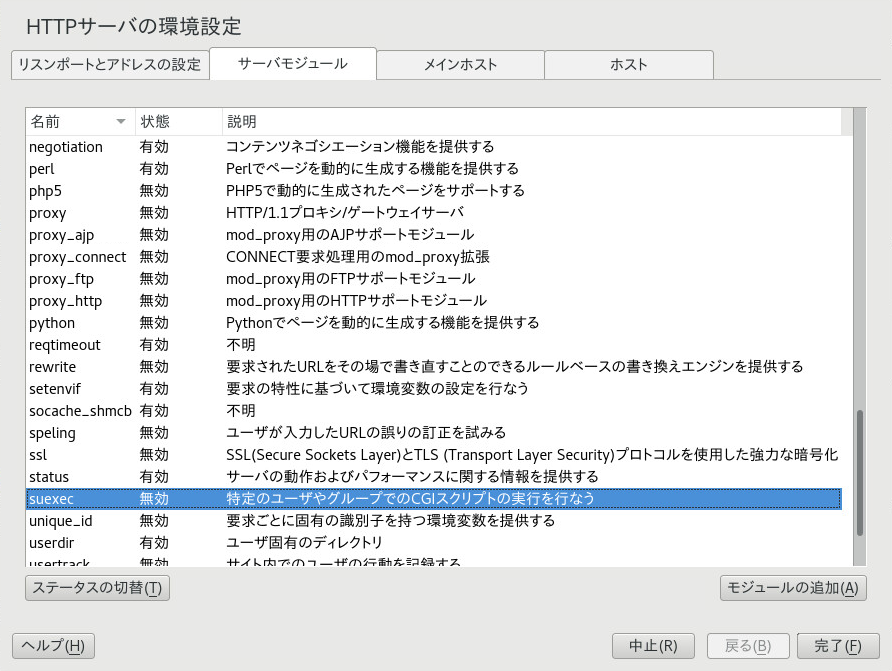

- 32.4 HTTP Server Configuration:サーバモジュール

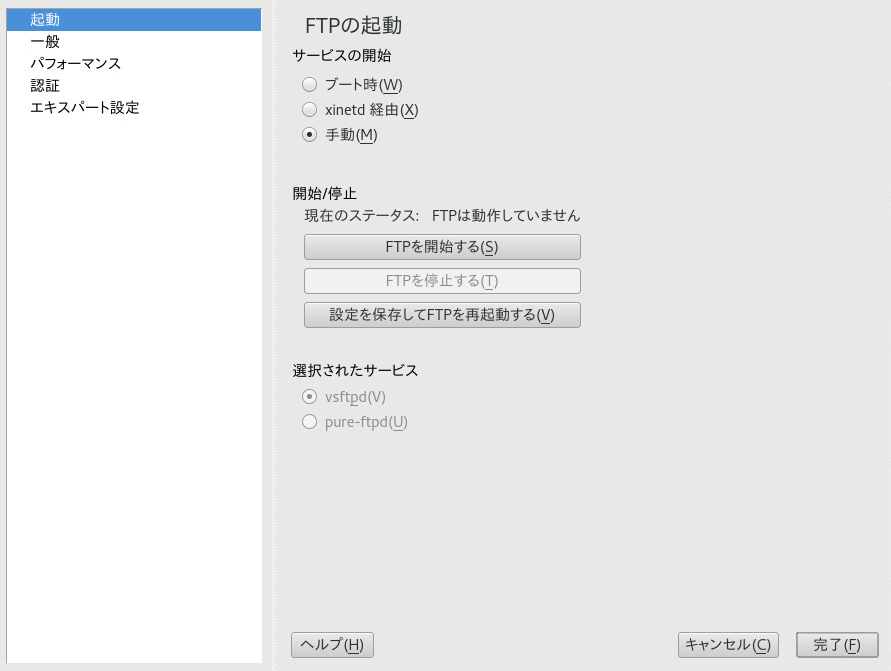

- 33.1 FTPサーバの設定 - 起動

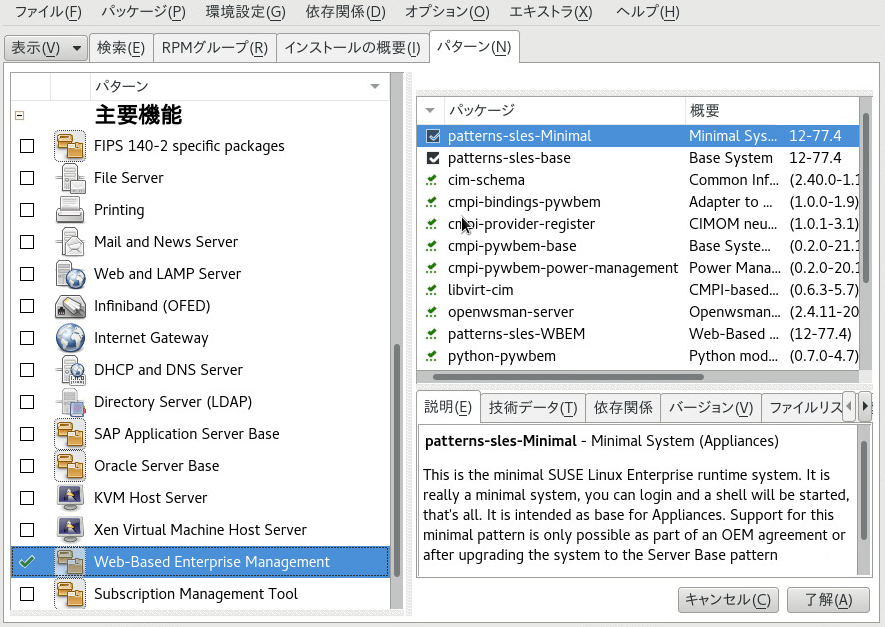

- 35.1 Webベースの企業管理パターンのパッケージ選択

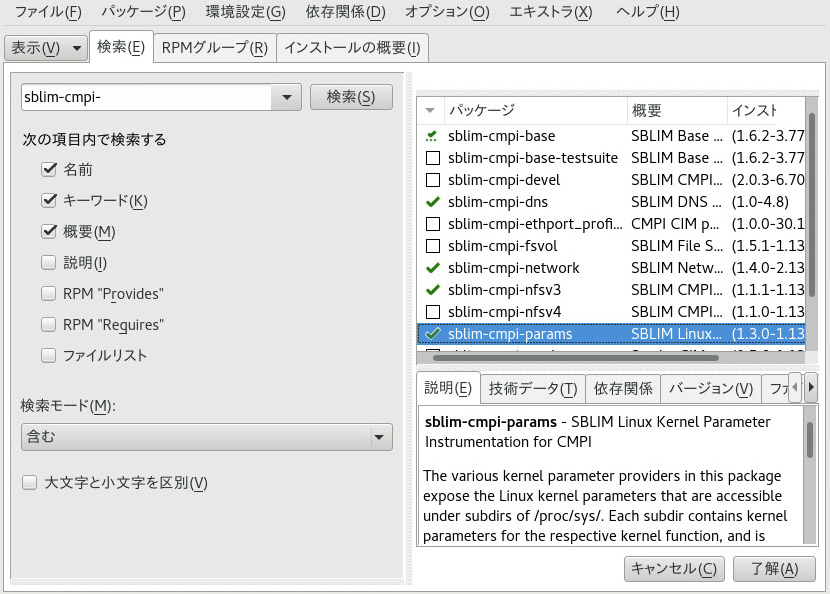

- 35.2 追加CIMプロバイダのパッケージ選択

- 36.1 既存環境でのモバイルコンピュータの統合

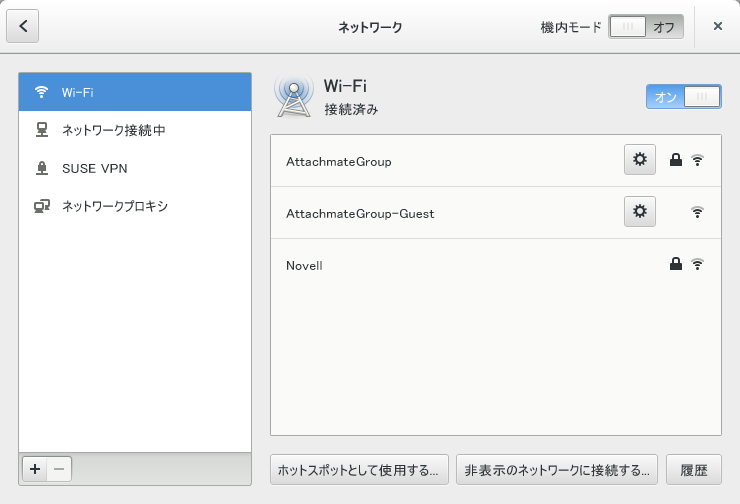

- 37.1 GNOMEネットワーク接続のダイアログ

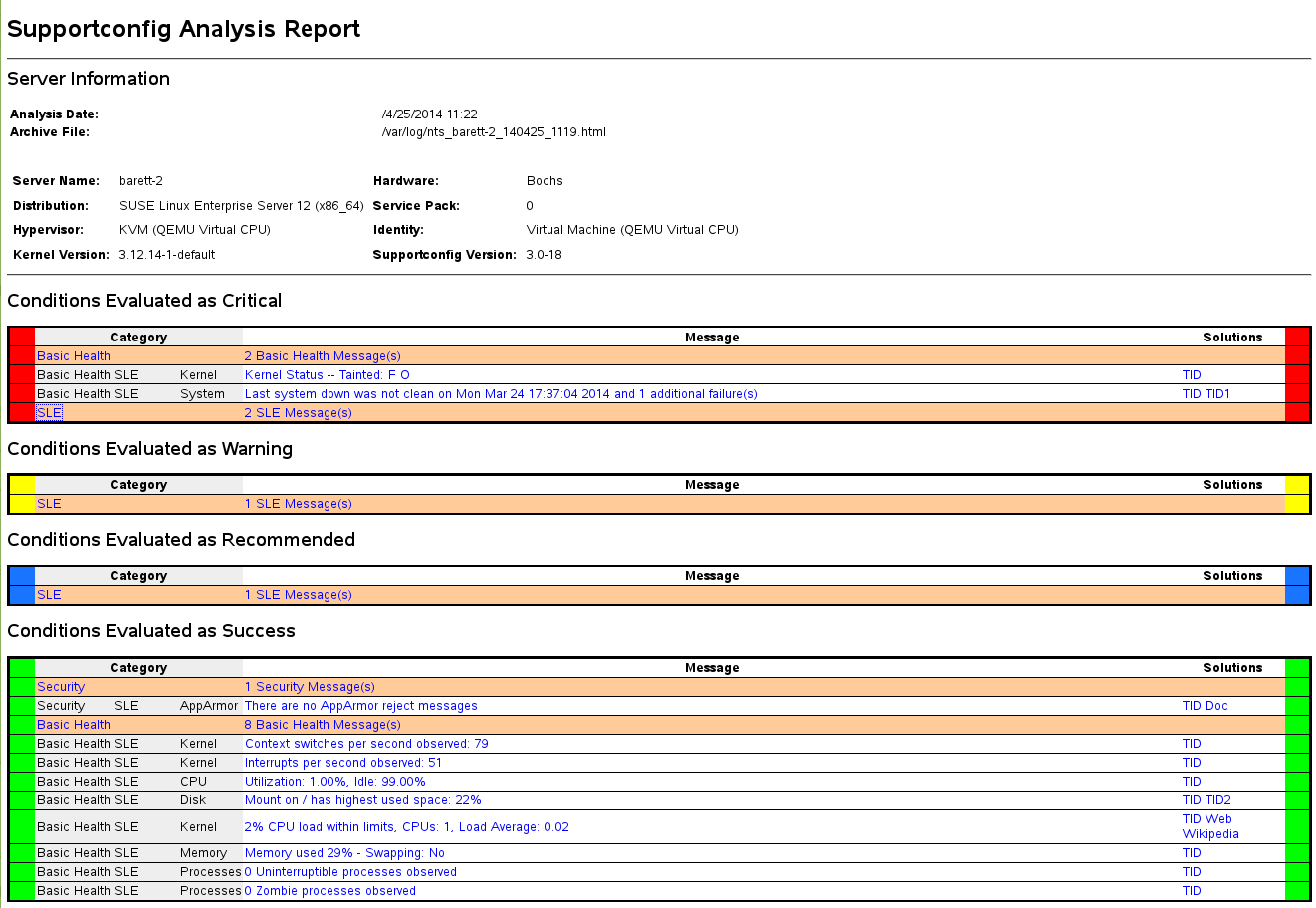

- 40.1 SCAツールによって生成されるHTMLレポート

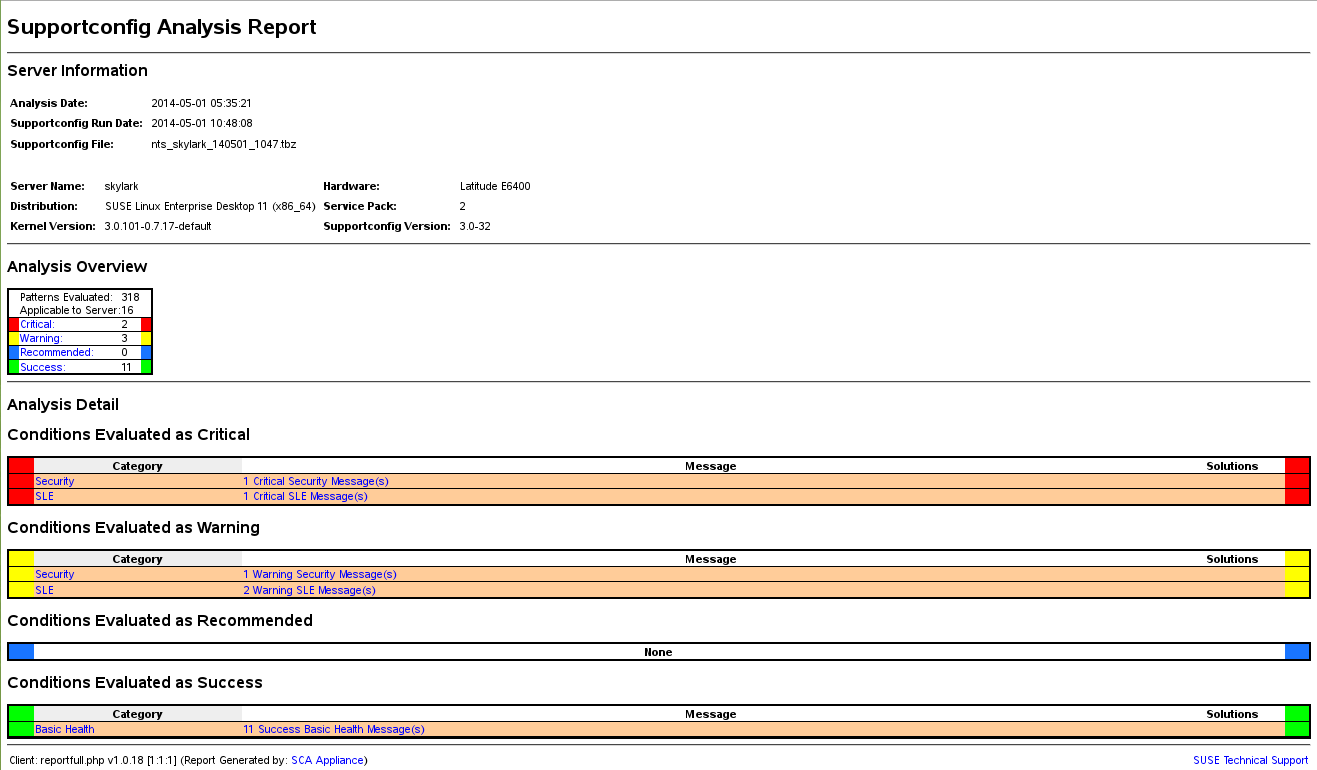

- 40.2 SCAアプライアンスによって生成されるHTMLレポート

- 41.1 メディアの確認

- 41.2 USキーボードレイアウト

- 1.1 ログインシェル用Bash設定ファイル

- 1.2 非ログインシェル用Bash設定ファイル

- 1.3 Bash用特殊ファイル

- 1.4 標準的なディレクトリツリーの概要

- 1.5 便利な環境変数

- 2.1 有用なフラグとオプション

- 6.1 最も重要なRPMクエリーのオプション

- 6.2 RPM確認オプション

- 13.1 サービス管理コマンド

- 13.2 サービスの有効化/無効化コマンド

- 13.3 System Vのランレベルと

systemdのターゲットユニット - 16.1 プライベートIPアドレスドメイン

- 16.2 /etc/host.confファイルのパラメータ

- 16.3 /etc/nsswitch.confで利用できるデータベース

- 16.4 NSS 「データベース」の環境設定オプション

- 16.5 ボンディングとチームの機能比較

- 18.1 FontconfigルールからのPFLの作成

- 18.2 順序を変更したFontconfigルールからのPFL生成結果

- 18.3 FontconfigルールからのPFL生成結果

- 23.1

ulimit:ユーザのためのリソースの設定 - 35.1 sfcbdの管理用コマンド

- 36.1 NetworkManagerの使用

- 36.2 各種Wi-Fi規格の概要

- 39.1 マニュアルページ—カテゴリと説明

- 41.1 ログファイル

- 41.2

/procファイルシステムによるシステム情報 - 41.3

/sysファイルシステムによるシステム情報

- 1.1 テキストをプリントするシェルスクリプト

- 6.1 Zypper—既知のリポジトリのリスト

- 6.2

rpm -q -i wget - 6.3 パッケージを検索するスクリプト

- 7.1 タイムライン設定の例

- 12.1 grub2-mkconfigの使用法

- 12.2 grub2-mkrescueの使用法

- 12.3 grub2-script-checkの使用

- 12.4 grub2-onceの使用法

- 13.1 アクティブなサービスの一覧表示

- 13.2 起動に失敗したサービスの一覧表示

- 13.3 サービスに属するすべてのプロセスの表示

- 16.1 IPアドレスの表記

- 16.2 IPアドレスとネットマスクの論理積(AND)

- 16.3 IPv6アドレスの例

- 16.4 プレフィクスの長さを指定したIPv6アドレス

- 16.5 一般的なネットワークインタフェースとスタティックルートの例

- 16.6

/etc/resolv.conf - 16.7

/etc/hosts - 16.8

/etc/networks - 16.9

/etc/host.conf - 16.10

/etc/nsswitch.conf - 16.11 pingコマンドの出力

- 16.12 ネットワークチーミングによる負荷分散の設定

- 16.13 DHCPネットワークチーミングデバイスの設定

- 17.1

lpdからのエラーメッセージ - 17.2 CUPSネットワークサーバからのブロードキャスト

- 18.1 レンダリングアルゴリズムを指定する

- 18.2 エイリアスとファミリ名の置換

- 18.3 エイリアスとファミリ名の置換

- 18.4 エイリアスとファミリ名の置換

- 21.1

udevルールの例 - 23.1 /etc/crontab内のエントリ

- 23.2 /etc/crontab:タイムスタンプファイルの削除

- 23.3 ulimit:~/.bashrc中の設定

- 26.1 named.confファイルの転送オプション

- 26.2 基本的な/etc/named.confファイル

- 26.3 ログを無効にするエントリ

- 26.4 example.comのゾーンエントリ

- 26.5 example.netのゾーンエントリ

- 26.6 /var/lib/named/example.com.zoneファイル

- 26.7 逆引き

- 27.1 環境設定ファイル/etc/dhcpd.conf

- 27.2 環境設定ファイルへの追加

- 29.1 CD-ROMの共有

- 29.2 [homes]共有

- 29.3 smb.confファイルのグローバルセクション

- 29.4

rpcclientを使用したWindows Server 2012共有スナップショットの要求 - 32.1 名前ベースの

VirtualHostエントリの基本例 - 32.2 名前ベースの

VirtualHostディレクティブ - 32.3 IPベースの

VirtualHostディレクティブ - 32.4 基本的な

仮想ホスト設定 - 32.5 VirtualHost CGIの設定

- 34.1

squidclientによる要求 - 34.2 ACLルールの定義

- 40.1

rootとしてログインしたときのhostinfoの出力

Copyright © 2006– 2025 SUSE LLC and contributors. All rights reserved.

この文書は、GNUフリー文書ライセンスのバージョン1.2または(オプションとして)バージョン1.3の条項に従って、複製、頒布、および/または改変が許可されています。ただし、この著作権表示およびライセンスは変更せずに記載すること。ライセンスバージョン1.2のコピーは、「GNUフリー文書ライセンス」セクションに含まれています。

SUSEの商標については、http://www.suse.com/company/legal/を参照してください。その他の製品名および会社名は、各社の商標または登録商標です。商標記号(®、 ™など)は、SUSEおよび関連会社の商標を示します。アスタリスク(*)は、第三者の商標を示します。

本書のすべての情報は、細心の注意を払って編集されています。しかし、このことは絶対に正確であることを保証するものではありません。SUSE LLC、その関係者、著者、翻訳者のいずれも誤りまたはその結果に対して一切責任を負いかねます。

このガイドについて #

このガイドは、SUSE® Linux Enterpriseの操作時にプロフェッショナルなネットワーク/システム管理者によって使用されることを目的としています。ここでは、SUSE Linux Enterpriseが、ネットワークで必要とされるサービスが使用可能になるように正しく設定され、最初にインストールしたとおりに適切に機能させることができるようになることを目的にしています。このガイドでは、SUSE Linux Enterpriseとお使いのアプリケーションソフトウェアに互換性があるかどうか、また、ない場合の対処方法、および主要機能がアプリケーションの要件に適合しているかどうかなどの分野については取り上げていません。要件の監査がすべて実施済みであり、かつインストールが要求されていること、またはこのような監査に備えてテストインストールが要求されていることを前提に、詳細を説明していきます。

このガイドでは、次の内容が取り上げられています。

- サポートと共通タスク

SUSE Linux Enterpriseには、システムのさまざまな側面をカスタマイズするための幅広いツールが用意されています。この部分では、これらのツールの一部を紹介しています。利用できるさまざまなデバイス技術、可用性の高い構成、および高度な管理機能など、管理者にとって役立つさまざまな機能を紹介します。

- システム

このパートを参照して、OSの詳細を学習してください。SUSE Linux Enterpriseは多数のハードウェアアーキテクチャをサポートしているので、この特長を利用すると、独自のアプリケーションをSUSE Linux Enterpriseでの実行に適応させることができます。また、Linuxシステムの仕組みを理解し、独自のカスタムスクリプトやアプリケーションに応用するために役立つ、ブートローダや、ブート手順についても説明しています。

- サービス

SUSE Linux Enterpriseは、ネットワークオペレーティングシステムとして設計されています。DNS、DHCP、Web、プロキシ、認証サービスなどの幅広いネットワークサービスを提供します。MS Windowsクライアントおよびサーバなどの異種システム環境にもうまく統合します。

- モバイルコンピュータ

ラップトップおよびモバイルデバイス(PDA、携帯電話など)/SUSE Linux Enterprise間の通信には、特別な配慮が必要です。電力の節約、および変化するネットワーク環境への各種デバイスの統合に留意してください。また、必要な機能を提供する背景技術を知ることも大事です。

- トラブルシューティング

詳細情報が必要な場合や特定のタスクを実行する場合の、ヘルプおよび追加ドキュメントの検索の概要を示します。また、最も頻繁に発生する問題のリストと、それらを修正する方法の説明もあります。

1 利用可能なマニュアル #

製品に関するマニュアルは、https://documentation.suse.com/からご利用いただけます。最新のアップデートもご利用いただけるほか、マニュアルをさまざまな形式でブラウズおよびダウンロードすることができます。

また、製品マニュアルは通常、/usr/share/doc/manualの下にあるインストール済みシステムから入手できます。

この製品の次のマニュアルを入手できます。

- Article “インストールクイックスタート”

システム要件を一覧にし、DVDまたはISOイメージからのSUSE Linux Enterprise Serverのインストールをステップごとに順を追って説明します。

- Book “導入ガイド”

単一または複数のシステムをインストールする方法および展開インフラストラクチャに製品本来の機能を活用する方法を示します。ローカルインストールまたはネットワークインストールサーバの使用から、リモート制御の高度にカスタマイズされた自動リモートインストール技術による大規模展開まで、多様なアプローチから選択できます。

- Book “管理ガイド”

当初のインストールシステムの保守、監視、およびカスタマイズなど、システム管理タスクについて説明します。

- Book “Virtualization Guide”

仮想化技術全般について説明し、仮想化統合インタフェースであるlibvirt、および特定のハイパーバイザの詳細情報を紹介します。

- Book “ストレージ管理ガイド”

SUSE Linux Enterprise Serverサーバでストレージデバイスを管理する方法を説明します。

- Book “AutoYaST”

AutoYaSTは、インストールおよび設定データを含むAutoYaSTプロファイルを使用した、無人大規模展開SUSE Linux Enterprise Serverシステム用のシステムです。マニュアルに従って、自動インストールの基本的な手順(準備、インストール、および設定)を実行できます。

- Book “Security and Hardening Guide”

システムセキュリティの基本概念を紹介し、ローカルセキュリティ/ネットワークセキュリティの両方の側面を説明します。AppArmorなど製品に付属するセキュリティソフトウェアや、セキュリティ関連イベントの情報を確実に収集する監査システムの使用方法を説明します。

- Book “Hardening Guide”

セキュアなSUSE Linux Enterprise Server、およびそのインストールのセキュリティを保護し強化するために必要なその他のポストインストールプロセスのインストールおよび設定について詳しく説明します。セキュリティ関連の選択や決定を行う管理者をサポートします。

- Book “System Analysis and Tuning Guide”

問題の検出、解決、および最適化に関する管理者ガイド。ツールの監視によってシステムを検査および最適化する方法およびリソースを効率的に管理する方法を見つけることができます。よくある問題と解決、および追加のヘルプとドキュメントリソースの概要も含まれています。

- Book “Subscription Management Tool Guide”

登録管理ツール(SUSEカスタマーセンターの代理システムで、リポジトリと登録ターゲットが含まれる)の管理者ガイド。ローカルSMTサーバのインストールと設定、リポジトリのミラーリングと管理、クライアントマシンの管理を行う方法、およびSMTを使用するようにクライアントを設定する方法について説明します。

- Book “GNOMEユーザガイド”

SUSE Linux Enterprise ServerのGNOMEデスクトップについて紹介します。デスクトップの使用および設定方法と、キータスクの実行方法を説明します。主として、デフォルトのデスクトップとしてGNOMEを効率的に使用したいと考えるエンドユーザ向けです。

2 フィードバック #

次のフィードバックチャネルがあります。

- バグと機能拡張の要求

ご使用の製品に利用できるサービスとサポートのオプションについては、http://www.suse.com/support/を参照してください。

openSUSEのヘルプはコミュニティによって提供されています。詳細については、「https://en.opensuse.org/Portal:Support」を参照してください。

製品コンポーネントのバグを報告するには、https://scc.suse.com/support/requestsにアクセスしてログインし、をクリックします。

- ユーザからのコメント

本マニュアルおよびこの製品に含まれているその他のマニュアルについて、皆様のご意見やご要望をお寄せください。各ヘッドラインの横にある「バグを報告」リンクを使用し、SUSE Bugzillaを介してフィードバックを提供してください。

- メール

この製品のドキュメントについてのフィードバックは、

doc-team@suse.com宛のメールでも送信できます。ドキュメントのタイトル、製品のバージョン、およびドキュメントの発行日を明記してください。エラーの報告または機能拡張の提案では、問題について簡潔に説明し、対応するセクション番号とページ(またはURL)をお知らせください。

3 マニュアルの表記規則 #

このマニュアルでは、次の通知と表記規則が使用されています。

/etc/passwd:ディレクトリ名とファイル名PLACEHOLDER:PLACEHOLDERは、実際の値で置き換えられます

PATH:環境変数PATHls、--help:コマンド、オプション、およびパラメータuser:ユーザまたはグループpackage name:パッケージの名前

Alt, Alt–F1 :使用するキーまたはキーの組み合わせ、キーはキーボード上と同様、大文字で表示される

、 › : メニュー項目、ボタン

AMD/Intel この説明は、AMD64/Intel 64アーキテクチャにのみ当てはまります。矢印は、テキストブロックの先頭と終わりを示します。

IBM Z, POWER この説明は、

ZおよびPOWERの各IBMアーキテクチャにのみ当てはまります。矢印は、テキストブロックの先頭と終わりを示します。Dancing Penguins (「Penguins」の章、↑他のマニュアル):他のマニュアルの章への参照です。

root特権で実行する必要のあるコマンド。多くの場合、これらのコマンドの先頭にsudoコマンドを置いて、特権のないユーザとしてコマンドを実行することもできます。root #commandtux >sudo command特権のないユーザでも実行できるコマンド。

tux >command通知

警告: 警告の通知続行する前に知っておくべき、無視できない情報。セキュリティ上の問題、データ損失の可能性、ハードウェアの損傷、または物理的な危険について警告します。

重要: 重要な通知続行する前に知っておくべき重要な情報。

注記: メモの通知追加情報。たとえば、ソフトウェアバージョンの違いに関する情報です。

ヒント: ヒントの通知ガイドラインや実際的なアドバイスなどの役に立つ情報。

4 本マニュアルの作成について #

このマニュアルは、DocBook 5のサブセットであるGeekoDocで作成されています。XMLソースファイルはjing(https://code.google.com/p/jing-trang/を参照)によって検証され、xsltprocによって処理され、Norman Walshによるスタイルシートのカスタマイズ版を使用してXSL-FOに変換されました。最終的なPDFは、Apache Software FoundationのFOPを使用して書式設定されています。このマニュアルの作成に使用したオープンソースツールと環境は、DocBook Authoring and Publishing Suite (DAPS)によって提供されたものです。プロジェクトのホームページはhttps://github.com/openSUSE/dapsにあります。

このマニュアルのXMLソースコードについては、https://github.com/SUSE/doc-sleを参照してください。

パート I 共通のタスク #

- 1 BashとBashスクリプト

今日、多数のユーザが、GNOMEなどのGUI(グラフィカルユーザインターフェース)を介してコンピュータを使用しています。GUIは多くの機能を備えていますが、自動タスクの実行という点では、その用途は限られます。シェルは、GUIに追加すると便利なツールです。この章では、シェル(ここではBash)のいくつかの側面について概説します。

- 2 sudo

ファイルの変更やスーパユーザのみが許可されているタスクを実行するために、多くのコマンドとシステムユーティリティは、

rootとして実行する必要があります。セキュリティ上の理由のため、および危険なコマンドが偶発的に実行されるのを回避するため、通常はrootとして直接ログインしないことをお勧めします。代わりに、通常の特権のないユーザとして、sudoコマンドを使用し、昇格された特権付きでコマンドを実行することをお勧めします。- 3 YaSTオンラインアップデート

SUSEはお買い上げの製品に対し、継続的にソフトウェアセキュリティのアップデートを提供します。デフォルトでは、システムを最新の状態に維持するために更新アプレットが使用されます。アップデートアプレットの詳細については、Book “導入ガイド”, Chapter 13 “ソフトウェアをインストールまたは削除する”, Section 13.5 “システムのアップデート”を参照してください。この章では、ソフトウェアパッケージをアップデートする代替ツールとして、YaSTオンラインアップデートを紹介します。

- 4 YaST

YaSTは、SUSE Linux Enterprise Server用のインストールおよび設定ツールです。グラフィカルインタフェースを備えており、インストール中でもインストール後でもシステムをすばやくカスタマイズできます。YaSTを使用して、ハードウェアのセットアップ、ネットワークやシステムサービスの設定、セキュリティ設定を行うことができます。

- 5 テキストモードのYaST

このセクションは、システムでXサーバを実行せずに、テキストベースのインストールツールを使用しているシステム管理者や専門家の方を対象にしています。ここでは、YaSTをテキストモードで起動して操作するための基本的な情報を説明しています。

- 6 コマンドラインツールによるソフトウェアの管理

この章では、ソフトウェア管理の2つのコマンドラインツールとして、ZypperとRPMについて説明します。このコンテキストで使用される述語(たとえば、

repository、patch、updateなど)の定義については、Book “導入ガイド”, Chapter 13 “ソフトウェアをインストールまたは削除する”, Section 13.1 “用語の定義”を参照してください。- 7 Snapperを使用したシステムの回復とスナップショット管理

Linuxでファイルシステムのスナップショットを作成し、ロールバックできるようにすることは、過去に要望の多かった機能です。Snapperを、

BtrfsファイルシステムまたはシンプロビジョンのLVMボリュームと併用することによって、それに対応できます。Btrfsは、Linux用の新しい書き込み時コピー方式のファイルシステムで、サブボリューム(各物理パーティション内の1つまたは複数の個別にマウント可能なファイルシステム)のファイルシステムスナップショット(特定時点におけるサブボリュームの状態のコピー)をサポートします。スナップショットは、XFS、Ext4、またはExt3でフォーマットされたシンプロビジョンLVMボリュームでもサポートされています。Snapperを使用してこれらのスナップショットを作成および管理できます。Snapperには、コマンドラインおよびYaSTインタフェースがあります。SUSE Linux Enterprise Serverバージョン 12から、Btrfsスナップショットからブートすることもできるようになりました。詳細については、7.3項 「スナップショットからのブートによるシステムロールバック」を参照してください。- 8 VNCによるリモートアクセス

VNC (Virtual Network Computing)では、グラフィカルなデスクトップを使用してリモートコンピュータを制御できます。これは、リモートシェルアクセスとは対照的です。VNCはプラットフォームに依存しないので、VNCを使用すれば、任意のオペレーティングシステムからリモートマシンにアクセスできます。

SUSE Linux Enterprise Serverでは、2種類のVNCセッションをサポートしています。1つはクライアントからのVNC接続が続く限り、「存続する」一時的セッションで、もう1つは明示的に終了されるまで「存続する」永続的セッションです。

- 9 rsyncによるファイルのコピー

現在の通常のユーザは、複数のコンピュータ(家庭用および職場用のマシン、ラップトップ、スマートフォン、またはタブレット)を持っています。このため、複数のデバイス間でファイルとドキュメントを同期させることがますます重要になっています。

1 BashとBashスクリプト #

今日、多数のユーザが、GNOMEなどのGUI(グラフィカルユーザインターフェース)を介してコンピュータを使用しています。GUIは多くの機能を備えていますが、自動タスクの実行という点では、その用途は限られます。シェルは、GUIに追加すると便利なツールです。この章では、シェル(ここではBash)のいくつかの側面について概説します。

1.1 「シェル」とは何か? #

従来、シェルとは、Bash(Bourne again Shell)のことでした。この章では、Bashを「シェル」と呼びます。実際にはシェルはBashの他にもあり(ash、csh、ksh、zshなど)、異なる機能と特性を持っています。他のシェルの詳細については、YaSTで「シェル」を検索してください。

1.1.1 Bash設定ファイルの知識 #

シェルは、次のようにして呼び出すことができます。

対話型ログインシェル. コンピュータへのログイン時に、

--loginオプションを使用してBashを呼び出す場合か、SSHを使用してリモートコンピュータへログインする場合に使用します。「通常の」対話型シェル. xtermやkonsole、gnome-terminalなどのツールの起動時には、通常、この形式を使用します。

非対話型シェル. コマンドラインからシェルスクリプトを呼び出す場合に使用します。

使用するシェルのタイプによって、異なる設定ファイルを読み込みます。次のテーブルには、それぞれ、ログインシェル設定ファイルと非ログインシェル設定ファイルが示されています。

|

ファイル |

説明 |

|---|---|

|

|

このファイルは変更しないでください。変更しても、次の更新で変更内容が破棄される可能性があります。 |

|

|

|

|

|

特定プログラムのシステム全体にわたる設定ファイルを含みます。 |

|

|

ログインシェル用のユーザ固有の設定をここに挿入します。 |

ログインシェルは、表1.2「非ログインシェル用Bash設定ファイル」に示す設定ファイルも参照することに注意してください。

|

|

このファイルは変更しないでください。変更しても、次の更新で変更内容が破棄される可能性があります。 |

|

|

Bashのシステム全体にわたる変更を挿入する場合のみ、このファイルを使用します。 |

|

|

ユーザ固有の設定をここに挿入します。 |

さらに、Bashでは、次のファイルも使用します。

|

ファイル |

説明 |

|---|---|

|

|

入力したすべてのコマンドのリストを含みます。 |

|

|

ログアウト時に実行されます。 |

|

|

よく使用されるコマンドのユーザ定義エイリアス。エイリアスを定義する方法の詳細については、 |

1.1.2 ディレクトリの構造 #

次のテーブルでは、Linuxシステムの最も重要な上位レベルディレクトリについて、短い概要を示します。それらのディレクトリおよび重要なサブディレクトリの詳細については、後続のリストを参照してください。

|

ディレクトリ |

目次 |

|---|---|

|

|

ルートディレクトリ(ディレクトリツリーの開始場所)。 |

|

|

システム管理者および通常ユーザの両者が必要とするコマンドなどの必須バイナリファイル。通常、Bashなどのシェルも含みます。 |

|

|

ブートローダの静的ファイル |

|

|

ホスト固有のデバイスのアクセスに必要なファイル |

|

|

ホスト固有のシステム設定ファイル |

|

|

システムにアカウントを持つすべてのユーザのホームディレクトリを格納します。ただし、 |

|

|

必須の共有ライブラリおよびカーネルモジュール |

|

|

リムーバブルメディアのマウントポイント |

|

|

ファイルシステムを一時的にマウントするためのマウントポイント |

|

|

アドオンアプリケーションのソフトウェアパッケージ |

|

|

スーパーユーザ |

|

|

必須のシステムバイナリ |

|

|

システムで提供するサービスのデータ |

|

|

一時ファイルを格納するディレクトリ |

|

|

読み込み専用データを含む第二階層 |

|

|

ログファイルなどの可変データ |

|

|

システムにMicrosoft Windows*とLinuxの両方がインストールされる場合のみ利用可能。Windowsデータを含みます。 |

次のリストでは、さらに詳しい情報を提供し、ディレクトリに含まれるファイルおよびサブディレクトリの例を示します。

/binrootと他のユーザの両者が使用できる基本的なシェルコマンドを含みます。これらのコマンドは、ls、mkdir、cp、mv、rm、rmdirなどです。また、/binには、SUSE Linux Enterprise ServerのデフォルトシェルであるBashも含まれます。/bootブートに必要なデータ(ブートローダやカーネルのデータなど)と、その他のデータ(カーネルがユーザモードプログラムの実行を開始する前に使用)が含まれます。

/devハードウェアコンポーネントを記述したデバイスファイルを格納します。

/etcX Window Systemなどのプログラムの動作を制御するローカル設定ファイルを含みます。

/etc/init.dサブディレクトリは、ブートプロセスで実行できるLSB initスクリプトを含みます。/home/USERNAMEシステムにアカウントを持つすべてのユーザの個人データを格納します。このディレクトリ内のファイルは、その所有者またはシステム管理者しか変更できません。デフォルトでは、電子メールのディレクトリとパーソナルデスクトップの設定が、

.gconf/や.configなどの非表示のファイルおよびディレクトリとして、ここに格納されます。注記: ネットワーク環境でのホームディレクトリネットワーク環境で作業するユーザのホームディレクトリは、

/home以外のファイルシステム内のディレクトリにマップできます。/libシステムのブートとルートファイルシステムでのコマンドの実行に必要な必須共有ライブラリを含みます。Windowsで共有ライブラリに相当するものは、DLLファイルです。

/mediaCD-ROM、フラッシュディスク、デジタルカメラ(USBを使用する場合)など、リムーバブルメディアのマウントポイントを含みます。

/mediaでは、一般にシステムのハードディスク以外のあらゆるタイプのドライブが保持されます。リムーバブルメディアをシステムに挿入または接続し、マウントを完了すると、そのメディアにこのディレクトリからアクセスできます。/mntこのディレクトリは一時的にマウントされるファイルシステムのマウントポイントを提供します。

rootはここにファイルシステムをマウントできます。/optサードパーティのソフトウェアのインストール用に予約されています。オプションソフトウェアや大型アドオンプログラムのパッケージをここに格納できます。

/rootrootユーザのホームディレクトリ。rootの個人データがここに保存されます。/runsystemdとさまざまなコンポーネントによって使用されるtmpfsディレクトリ。/var/runは、/runへのシンボリックリンクです。/sbinsで示唆されるように、このディレクトリはスーパーユーザ用のユーティリティを格納します。/sbinには、/bin内のバイナリとともにシステムのブート、復元、および回復に不可欠なバイナリを含みます。/srvFTPやHTTPなど、システムによって提供されるサービスのデータを格納します。

/tmpファイルの一時的保管を必要とするプログラムによって使用されます。

重要: ブート時の/tmpのクリーンアップ/tmpに保存したデータは、システムのリブート後も残っているかは保証できません。データが残っているかどうかは、たとえば/etc/tmpfiles.d/tmp.confの設定によって異なります。/usr/usrは、ユーザとは無関係であり、UNIX system resourcesを意味する略語です。/usr内のデータは静的な読み込み専用データです。このデータは、FHS (Filesystem Hierarchy Standard)に準拠するホスト間で共有できます。このディレクトリは、GNOMEなどのグラフィカルデスクトップをはじめ、すべてのアプリケーションプログラムを含み、ファイルシステム内の第二階層を形成します。/usrには、/usr/bin、/usr/sbin、/usr/local、/usr/share/docなど、多数のサブディレクトリがあります。/usr/bin一般ユーザがアクセスできるプログラムを含みます。

/usr/sbin修復関数など、システム管理者用に予約されたプログラムを含みます。

/usr/localこのディレクトリには、システム管理者がディストリビューションに依存しないローカルな拡張プログラムをインストールできます。

/usr/share/docシステムのドキュメントファイルおよびリリースノートを格納します。

manualサブディレクトリには、このマニュアルのオンラインバージョンが格納されます。複数の言語をインストールする場合は、このディレクトリに各言語のマニュアルを格納できます。packagesには、システムにインストールされたソフトウェアパッケージに含まれているドキュメントが格納されます。パッケージごとに、サブディレクトリ/usr/share/doc/packages/PACKAGENAMEが作成されます。このサブディレクトリには、多くの場合、パッケージのREADMEファイルが含まれます。例、設定ファイル、または追加スクリプトが含まれる場合もあります。Howtoをシステムにインストールした場合は、

/usr/share/docにhowtoサブディレクトリも含まれます。このサブディレクトリには、Linuxソフトウェアの設定および操作に関する多数のタスクの追加ドキュメントが格納されます。/var/usrは静的な読み込み専用データを含みますが、/varは、システム動作時に書き込まれる可変データ(ログファイル、スプールデータなど)のディレクトリです。/var/log/にある重要なログファイルの概要は、表41.1「ログファイル」を参照してください。

1.2 シェルスクリプトの作成 #

シェルスクリプトは、データの収集、テキスト内のワードやフレーズの検索など、さまざまな有用なタスクの実行に便利な方法です。次の例では、小型のシェルスクリプトでテキストをプリントします。

このスクリプトの実行には、次の前提条件が必要です。

すべてのスクリプトには(上記の例のように) Shebang行が含まれている必要があります。この行がない場合は、インタプリタを手動で呼び出す必要があります。

スクリプトの保存場所はどこでも構いません。ただし、シェルの検索先ディレクトリを保存場所にすることをお勧めします。シェルのサーチパスは、環境変数

PATHで設定されます。一般に、標準ユーザには/usr/binへの書き込みアクセスはありません。このため、スクリプトはユーザのディレクトリ~/bin/に保存することを推奨します。上記の例では、名前はhello.shです。スクリプトには、実行可能パーミッションが必要です。次のコマンドで、パーミッションを設定してください。

chmod +x ~/bin/hello.sh

これらの前提条件をすべて満たしたら、次の方法でスクリプトを実行できます。

絶対パス. スクリプトは絶対パスで実行できます。この例では、

~/bin/hello.shです。任意の場所.

PATH環境変数にスクリプトが存在するディレクトリが含まれている場合、スクリプトをhello.shで実行できます。

1.3 コマンドイベントのリダイレクト #

各コマンドは、入力または出力用として、3つのチャネルを使用できます。:

標準出力. デフォルトの出力チャネル。コマンドで何かをプリントする際には標準出力チャネルが使用されます。

標準入力. コマンドでユーザまたは他のコマンドからの入力を必要とする場合は、このチャネルが使用されます。

標準エラー. このチャネルは、エラーレポーティングに使用されます。

これらのチャネルをリダイレクトするには、次の方法を使用できます。

Command > Fileコマンド出力をファイルに保存します。既存ファイルは削除されます。たとえば、

lsコマンドの出力をlisting.txtファイルに書き込みます。ls > listing.txt

Command >> Fileコマンド出力をファイルに追加します。たとえば、

lsコマンドの出力をlisting.txtファイルに追加します。ls >> listing.txt

Command < Fileファイルを読み込み、指定されたコマンドへの入力とします。たとえば、ファイルのコンテンツを

readコマンドで読み込み、変数に入力します。read a < foo

Command1 | Command2左側のコマンドの出力を右側のコマンドの入力にします。たとえば、

catコマンドは/proc/cpuinfoファイルの内容を出力します。この出力をgrepで使用して、cpuを含む行のみをフィルタします。cat /proc/cpuinfo | grep cpu

各チャネルには、対応するファイル記述子があります。標準入力には0(ゼロ)、標準出力には1、標準エラーには2が割り当てられています。このファイル記述子を<文字または>文字の前に挿入できます。たとえば、次の行では、fooで始まるファイルを検索しますが、そのファイルを/dev/nullにリダイレクトすることでエラーメッセージを抑制します。

find / -name "foo*" 2>/dev/null

1.4 エイリアスの使用 #

エイリアスは、1つ以上のコマンドのショートカット定義です。エイリアスの構文は、次のとおりです。

alias NAME=DEFINITION

たとえば、次の行は、エイリアスltを定義しています。このエイリアスは、長いリストを出力し(-lオプション)、そのリストを変更時刻でソートし(-tオプション)、ソート順と逆の順序でプリントします(-rオプション)。

alias lt='ls -ltr'

すべてのエイリアス定義を表示するには、aliasを使用します。unaliasで対応するエイリアス名を指定して、エイリアスを削除します。

1.5 Bashでの変数の使用 #

シェル変数は、グローバル変数またはローカル変数として使用できます。グローバル変数(つまり、環境変数)は、すべてのシェルでアクセスできます。対照的に、ローカル変数は、現在のシェルでのみアクセスできます。

すべての環境変数を表示するには、printenvコマンドを使用します。変数の値を知る必要がある場合は、変数の名前を引数として挿入します。

printenv PATH

変数はグローバルでもローカルでも、echoで表示できます。

echo $PATH

ローカル変数を設定するには、変数名の後に等号を入れ、その後に値を指定します。

PROJECT="SLED"

等号の前後にスペースを挿入しないでください。スペースを挿入すると、エラーになります。環境変数を設定するには、exportを使用します。

export NAME="tux"

変数を削除するには、unsetを使用します。

unset NAME

次のテーブルに、シェルスクリプトで使用できる共通環境変数を示します。

|

|

現在のユーザのホームディレクトリ |

|

|

現在のホスト名 |

|

|

ツールをローカライズする場合、ツールは、この環境変数からの言語を使用します。英語を |

|

|

シェルのサーチパス。コロンで区切ったディレクトリのリスト |

|

|

各コマンドの前にプリントされる通常のプロンプトを指定します。 |

|

|

複数行コマンドの実行時にプリントされるセカンダリプロンプトを指定します。 |

|

|

現在の作業ディレクトリ |

|

|

現在のユーザ |

1.5.1 引数変数の使用 #

たとえば、スクリプトfoo.shは、次のように実行できます。

foo.sh "Tux Penguin" 2000

スクリプトに渡される引数すべてにアクセスするには、位置パラメータが必要です。これらのパラメータは、最初の引数には$1、2つ目の引数には$2という順序で割り当てます。パラメータは最大9つまで使用できます。スクリプト名を取得するには、$0を使用します。

次のスクリプトfoo.shは、1から4までのすべての引数をプリントします。

#!/bin/sh echo \"$1\" \"$2\" \"$3\" \"$4\"

このスクリプトを既出例の引数を使用して実行すると、次の結果が出力されます。

"Tux Penguin" "2000" "" ""

1.5.2 変数置換の使用 #

変数置換では、変数のコンテンツに、左側または右側からパターンを適用します。次のリストに、可能な構文形式を示します。

${VAR#pattern}左側から最も短い一致を削除します。

file=/home/tux/book/book.tar.bz2 echo ${file#*/} home/tux/book/book.tar.bz2${VAR##pattern}左側から最も長い一致を削除します。

file=/home/tux/book/book.tar.bz2 echo ${file##*/} book.tar.bz2${VAR%pattern}右側から最も短い一致を削除します。

file=/home/tux/book/book.tar.bz2 echo ${file%.*} /home/tux/book/book.tar${VAR%%pattern}右側から最も長い一致を削除します。

file=/home/tux/book/book.tar.bz2 echo ${file%%.*} /home/tux/book/book${VAR/pattern_1/pattern_2}VARのコンテンツをPATTERN_1からPATTERN_2に置換します。

file=/home/tux/book/book.tar.bz2 echo ${file/tux/wilber} /home/wilber/book/book.tar.bz2

1.6 コマンドのグループ化と結合 #

シェルでは、条件付き実行のため、コマンドを結合し、グループ化することができます。各コマンドが返す終了コードにより、コマンドの成功または失敗が判別されます。終了コードが0(ゼロ)の場合、コマンドは成功しました。それ以外はすべて、コマンド固有のエラーをマークします。

次に、コマンドをグループ化する方法を示します。

Command1 ; Command2コマンドをシーケンシャルに実行します。終了コードはチェックされません。次の行では、各コマンドの終了コードにかかわらず、

catでファイルのコンテンツを表示し、次に、lsでファイルプロパティをプリントします。cat filelist.txt ; ls -l filelist.txt

Command1 && Command2左のコマンドが成功した場合、右のコマンドを実行します(論理AND)。次の行では、ファイルのコンテンツを表示し、そのコマンドが成功した場合のみ、ファイルのプロパティをプリントします(このリストの前の項目と比較してください)。

cat filelist.txt && ls -l filelist.txt

Command1 || Command2左のコマンドが失敗した場合、右のコマンドを実行します(論理OR)次の行では、

/home/tux/fooでのディレクトリ作成に失敗した場合のみ、/home/wilber/bar内にディレクトリを作成します。mkdir /home/tux/foo || mkdir /home/wilber/bar

funcname(){ ... }シェル関数を作成します。位置パラメータを使用して、関数の引数にアクセスできます。次の行では、短いメッセージをプリントする関数

helloを定義します。hello() { echo "Hello $1"; }この関数は、次のように呼び出せます。

hello Tux

結果は、次のようにプリントされます。

Hello Tux

1.7 よく使用されるフローコンストラクトの操作 #

スクリプトのフローを制御するため、シェルでは、while、if、for、およびcaseの各構文を使用します。

1.7.1 if制御コマンド #

ifコマンドは、式のチェックに使用されます。たとえば、次のコードは、現在のユーザがTuxであるかどうかをテストします。

if test $USER = "tux"; then echo "Hello Tux." else echo "You are not Tux." fi

テスト式は、複雑にすることも、シンプルにすることも可能です。次の式は、ファイルfoo.txtが存在するかどうかをチェックします。

if test -e /tmp/foo.txt ; then echo "Found foo.txt" fi

test式は、角括弧で短縮することもできます。

if [ -e /tmp/foo.txt ] ; then echo "Found foo.txt" fi

その他の役に立つ式については、http://www.cyberciti.biz/nixcraft/linux/docs/uniqlinuxfeatures/lsst/ch03sec02.htmlを参照してください。

1.7.2 forコマンドによるループの作成 #

forループを使用すると、エントリのリストにコマンドを実行できます。たとえば、次のコードは、現在のディレクトリ内のPNGファイルの情報をプリントします。

for i in *.png; do ls -l $i done

1.8 詳細情報 #

Bashに関する重要な情報は、マニュアルページman bashに記載されています。このトピックの詳細については、次のリストを参照してください。

http://tldp.org/LDP/Bash-Beginners-Guide/html/index.html—Bash Guide for Beginners

http://tldp.org/HOWTO/Bash-Prog-Intro-HOWTO.html—BASH Programming - Introduction HOW-TO

http://tldp.org/LDP/abs/html/index.html—Advanced Bash-Scripting Guide

http://www.grymoire.com/Unix/Sh.html—Sh - the Bourne Shell

2 sudo #

ファイルの変更やスーパユーザのみが許可されているタスクを実行するために、多くのコマンドとシステムユーティリティは、rootとして実行する必要があります。セキュリティ上の理由のため、および危険なコマンドが偶発的に実行されるのを回避するため、通常はrootとして直接ログインしないことをお勧めします。代わりに、通常の特権のないユーザとして、sudoコマンドを使用し、昇格された特権付きでコマンドを実行することをお勧めします。

SUSE Linux Enterprise Serverでは、sudoは、suと同様に機能するようデフォルトで設定されています。ただし、sudoを使用することで、ユーザは、他のユーザの特権を自由に設定し、それらの特権を使用してコマンドを実行できるようになります。このコマンドを使用して、指定の特権を持つ役割を特定のユーザとグループに割り当てることができます。たとえば、usersグループのメンバーが、wilberの特権でコマンドを実行できるようにすることができます。コマンドへのアクセス権は、コマンドオプションの指定を禁止するなどしてさらに制限できます。suでは、PAMを使用した認証で常にrootパスワードを必要としますが、sudoでは、ユーザの資格情報を使用して認証するように設定できます。これにより、セキュリティがより強化されます。rootパスワードを共有する必要がなくなるからです。たとえば、usersグループのメンバーが、wilberとしてfrobnicateコマンドを実行することを許可できますが、その際に、引数の指定を禁止する制限を付けることができます。このコマンドを使用して、指定の機能を持つ役割を特定のユーザとグループに割り当てることができます。

2.1 sudoの基本的な使用方法 #

sudoは簡単に使用できて、非常に強力なコマンドです。

2.1.1 単一コマンドの実行 #

標準ユーザとしてログインしている場合、コマンドの前にsudoを追加することで、任意のコマンドをrootとして実行できます。その際、rootパスワードの入力が要求され、認証に成功すると、コマンドがrootとして実行されます。

tux >id -un1 tuxtux >sudo id -unroot's password:2 roottux >id -untux3tux >sudo id -un4 root

| |

入力時には、パスワードは表示されません(クリアテキストとしてだけでなく、黒丸としても表示されません)。 | |

| |

限られた時間に、 |

I/Oリダイレクトは、多くのユーザが期待している動作と異なります。

tux >sudo echo s > /proc/sysrq-trigger bash: /proc/sysrq-trigger: Permission deniedtux >sudo cat < /proc/1/maps bash: /proc/1/maps: Permission denied

昇格された特権で実行されるのはecho/catバイナリのみで、リダイレクトは、ユーザのシェルでユーザ特権を使用して実行されます。2.1.2項 「シェルの起動」で説明しているようにシェルを起動することも、ddユーティリティを使用することもできます。

echo s | sudo dd of=/proc/sysrq-trigger sudo dd if=/proc/1/maps | cat

2.1.2 シェルの起動 #

すべてのコマンドの前にsudoを追加するのは煩わしい場合があります。シェルはsudo bashコマンドとして指定できますが、組み込まれたメカニズムのいずれかを使用してシェルを起動することをお勧めします。

sudo -s (<command>)SHELL環境変数で指定したシェル、またはターゲットユーザのデフォルトのシェルを起動します。コマンドを指定した場合は、コマンドが(-cオプション付き)でシェルに渡されます。そうでない場合は、シェルが対話モードで実行されます。tux:~ >sudo -i root's password:root:/home/tux #exittux:~ >sudo -i (<command>)-sと同様ですが、シェルをログインシェルとして起動します。つまり、シェルの起動ファイル(.profileなど)は処理され、現在の作業ディレクトリはターゲットユーザのホームディレクトリに設定されます。tux:~ >sudo -i root's password:root:~ #exittux:~ >

2.1.3 環境変数 #

デフォルトでは、sudoは環境変数を伝達しません。

tux >ENVVAR=test env | grep ENVVAR ENVVAR=testtux >ENVVAR=test sudo env | grep ENVVAR root's password: 1tux >

空白の出力は、 |

この動作は、env_resetオプションで変更できます。表2.1「有用なフラグとオプション」を参照してください。

2.2 sudoの設定 #

sudoは、さまざまな設定が可能な、柔軟なツールです。

誤ってsudoからロックアウトした場合は、su -とrootパスワードを使用してルートシェルを取得してください。エラーを修正するには、visudoを実行します。

2.2.1 設定ファイルの編集 #

sudo向けの主なポリシー設定ファイルは、/etc/sudoersです。ポリシー設定ファイル内のエラーが原因で、システムからロックアウトされてしまう可能性があるため、編集にvisudoを使用することを強くお勧めします。このコマンドは、開いているファイルが同時に変更されるのを防ぎ、構文エラーがないかどうかも変更の保存前に確認します。

その名前が示唆するのとは異なり、EDITOR環境変数を次のように設定して、vi以外のエディタを使用することもできます。

sudo EDITOR=/usr/bin/nano visudo

ただし、/etc/sudoersファイル自体はシステムパッケージで提供されるため、アップデート時に変更内容が失われてしまう可能性があります。そのため、カスタム設定は、/etc/sudoers.d/ディレクトリ内のファイルに対して行うことをお勧めします。そこにあるファイルは自動的にインクルードされるからです。対象のサブディレクトリでファイルを作成または編集するには、次のコマンドを実行します。

sudo visudo -f /etc/sudoers.d/NAME

または、別のエディタ(nanoなど)を使用します。

sudo EDITOR=/usr/bin/nano visudo -f /etc/sudoers.d/NAME

/etc/sudoers.d内の無視されるファイル

/etc/sudoers.dをインクルードするために使用される/etc/sudoersの#includedirコマンドでは、~(チルダ)で終わるファイルや.(ドット)を含むファイルが無視されます。

visudoコマンドの詳細については、man 8 visudoを実行してください。

2.2.2 基本的なsudoersの設定構文 #

sudoersの設定ファイルには、2種類のオプション(文字列とフラグ)があります。文字列には任意の値を含めることができますが、フラグはONかOFFのいずれかのみです。sudoersの設定ファイルの最も重要な構文構造を次に示します。

# Everything on a line after a # gets ignored 1 Defaults !insults # Disable the insults flag 2 Defaults env_keep += "DISPLAY HOME" # Add DISPLAY and HOME to env_keep tux ALL = NOPASSWD: /usr/bin/frobnicate, PASSWD: /usr/bin/journalctl 3

例外が2つあります。 | |

指定のフラグをONに設定するには、 | |

詳細については、2.2.3項 「sudoersのルール」を参照してください。 |

|

オプション名 |

説明 |

例 |

|---|---|---|

targetpw

|

このフラグは、呼び出し元のユーザが、ターゲットユーザのパスワード(ON)( |

Defaults targetpw # Turn targetpw flag ON |

rootpw

|

設定すると、 |

Defaults !rootpw # Turn rootpw flag OFF |

env_reset

|

設定すると、 |

Defaults env_reset # Turn env_reset flag ON |

env_keep

|

|

# Set env_keep to contain EDITOR and PROMPT Defaults env_keep = "EDITOR PROMPT" Defaults env_keep += "JRE_HOME" # Add JRE_HOME Defaults env_keep -= "JRE_HOME" # Remove JRE_HOME |

env_delete

|

|

# Set env_delete to contain EDITOR and PROMPT Defaults env_delete = "EDITOR PROMPT" Defaults env_delete += "JRE_HOME" # Add JRE_HOME Defaults env_delete -= "JRE_HOME" # Remove JRE_HOME |

Defaultsトークンを使用することで、ユーザ、ホスト、およびコマンドのコレクションのエイリアスを作成することもできます。さらに、一連のユーザのみを対象としてオプションを適用することができます。

/etc/sudoers設定ファイルの詳細については、man 5 sudoersを参照してください。

2.2.3 sudoersのルール #

sudoersの設定のルールは非常に複雑な場合があるため、このセクションでは、基本的なルールのみを説明します。各ルールは、基本的なスキームに従います([]はオプション部分を示しています)。

#Who Where As whom Tag What User_List Host_List = [(User_List)] [NOPASSWD:|PASSWD:] Cmnd_List

User_List1つ以上の(

,で区切られた)識別子。ユーザ名、%GROUPNAME形式のグループ、#UID形式のユーザIDを指定します。否定は、!接頭辞で示せます。Host_List1つ以上の(

,で区切られた)識別子。(完全修飾された)ホスト名またはIPアドレスのいずれかを指定します。否定は、!接頭辞で示せます。通常、Host_ListにはALLを選択します。NOPASSWD:|PASSWD:NOPASSWD:の後に、CMDSPECと一致するコマンドを実行すると、パスワードは要求されません。デフォルトは、

PASSWDです。NOPASSWDとPASSWDの両方が同じ行に存在する場合にのみPASSWDを明示的に指定する必要があります。tux ALL = PASSWD: /usr/bin/foo, NOPASSWD: /usr/bin/bar

Cmnd_List1つ以上の(

,で区切られた)指定子。実行ファイルへのパスの後に、使用可能な引数を指定するか、何も指定しません。/usr/bin/foo # Anything allowed /usr/bin/foo bar # Only "/usr/bin/foo bar" allowed /usr/bin/foo "" # No arguments allowed

ALLは、User_List、Host_List、およびCmnd_Listとしても使用できます。

パスワードを入力しなくても、tuxがすべてのコマンドをrootとして実行できるようにするルールは次のとおりです。

tux ALL = NOPASSWD: ALL

tuxがsystemctl restart apache2を実行できるようにするルールは次のとおりです。

tux ALL = /usr/bin/systemctl restart apache2

tuxがwallをadminとして引数なしで実行できるようにするルールは次のとおりです。

tux ALL = (admin) /usr/bin/wall ""

次のような構造は、

ALL ALL = ALL

Defaults targetpwなしでは使用できません。そうしないと、だれでもrootとしてコマンドを実行できるようになってしまいます。

2.3 一般的な用途 #

簡単なセットアップやデスクトップ環境では、たいていの場合はデフォルトの設定でも十分ですが、カスタム設定を使用すると便利な場合もあります。

2.3.1 rootパスワードなしのsudoの使用 #

これは、特殊な制限(「ユーザXは、root」としてのみコマンドYを実行できる)がある場合は不可能なことです。それ以外の場合も、コマンドの実行権限にある程度の区別を付けることが推奨されます。慣例では、wheelグループのメンバーは、すべてのコマンドをrootとしてsudoで実行できます。

wheelグループに自分自身を追加します。自分のユーザアカウントがまだ

wheelグループのメンバーでない場合は、sudo usermod -a -G wheel USERNAMEを実行してログアウトした後、再度ログインして追加します。groups USERNAMEを実行して、変更が成功したことを確認します。呼び出し元のユーザのパスワード(デフォルト)を使用して認証します。

visudo(2.2.1項 「設定ファイルの編集」を参照)を使用して/etc/sudoers.d/userpwファイルを作成し、次の文を追加します。Defaults !targetpw

新しいデフォルトのルールを選択します。

ユーザにパスワードの再入力を求めるかどうかによって、

/etc/sudoersの特定行のコメントを解除し、デフォルトのルールをコメントアウトします。## Uncomment to allow members of group wheel to execute any command # %wheel ALL=(ALL) ALL ## Same thing without a password # %wheel ALL=(ALL) NOPASSWD: ALL

デフォルトのルールにより厳しい制約を設けます。

/etc/sudoersの、すべてを許可するルールをコメントアウトするか、削除します。ALL ALL=(ALL) ALL # WARNING! Only use this together with 'Defaults targetpw'!

警告: sudoersの危険なルールこのステップは忘れないでください。忘れると、「すべての」ユーザが「すべての」コマンドを

rootとして実行できるようになってしまいます。設定をテストします。

sudoを、wheelのメンバーとして、またはメンバー以外として実行してみてください。tux:~ >groups users wheeltux:~ >sudo id -un tux's password: rootwilber:~ >groups userswilber:~ >sudo id -un wilber is not in the sudoers file. This incident will be reported.

2.3.2 X.Orgアプリケーションでのsudoの使用 #

グラフィカルアプリケーションをsudoで起動すると、次のエラーが発生します。

tux > sudo xterm

xterm: Xt error: Can't open display: %s

xterm: DISPLAY is not setYaSTによって、グラフィカルインタフェースの代わりにncursesインタフェースが選択されます。

sudoで開始したアプリケーションでX.Orgを使用するには、DISPLAY環境変数およびXAUTHORITY環境変数を伝達する必要があります。これらの環境変数を設定するには、/etc/sudoers.d/xorgファイル(2.2.1項 「設定ファイルの編集」を参照)を作成して、次の行を追加します。

Defaults env_keep += "DISPLAY XAUTHORITY"

まだ設定されていない場合は、XAUTHORITY変数を次のように設定します。

export XAUTHORITY=~/.Xauthority

これで、X.Orgアプリケーションを通常どおり実行できます。

sudo yast2

2.4 詳細情報 #

使用可能なコマンドラインスイッチに関する簡単な概要は、sudo --helpを実行して参照できます。解説およびその他の重要な情報はman 8 sudoマニュアルページ、設定に関する説明はman 5 sudoersマニュアルページで参照できます。

3 YaSTオンラインアップデート #

SUSEはお買い上げの製品に対し、継続的にソフトウェアセキュリティのアップデートを提供します。デフォルトでは、システムを最新の状態に維持するために更新アプレットが使用されます。アップデートアプレットの詳細については、Book “導入ガイド”, Chapter 13 “ソフトウェアをインストールまたは削除する”, Section 13.5 “システムのアップデート”を参照してください。この章では、ソフトウェアパッケージをアップデートする代替ツールとして、YaSTオンラインアップデートを紹介します。

SUSE® Linux Enterprise Serverの現在のパッチは、アップデートソフトウェアリポジトリから入手できます。インストール時に製品を登録した場合、アップデートリポジトリはすでに設定されています。SUSE Linux Enterprise Serverを登録していない場合は、YaSTでを起動して登録できます。または、信頼できるソースから、手動でアップデートリポジトリを追加することもできます。リポジトリを追加または削除するには、YaSTで、 › の順に選択して、リポジトリマネージャを起動します。リポジトリマネージャの詳細については、Book “導入ガイド”, Chapter 13 “ソフトウェアをインストールまたは削除する”, Section 13.4 “ソフトウェアリポジトリおよびサービスの操作”を参照してください。

アップデートカタログにアクセスできない場合、登録の期限が切れている場合があります。通常、SUSE Linux Enterprise Serverには1年または3年の登録期間があり、この期間内はアップデートカタログにアクセスできます。このアクセスは登録期間が切れると拒否されます。

アップデートカタログへのアクセスが拒否される場合は、SUSEカスタマセンターにアクセスして登録を確認することを推奨する警告メッセージが表示されます。SUSEカスタマーセンターには、https://scc.suse.com//でアクセスできます。

SUSEは、各種の関連性レベルを持つアップデートを提供します。

- セキュリティアップデート

セキュリティアップデートは、重大なセキュリティハザードを修復するので、必ずインストールする必要があります。

- 推奨アップデート

コンピュータに損害を与える可能性のある問題を修復します。

- オプションアップデート

セキュリティに関連しない問題を修復したり、拡張機能を提供します。

3.1 オンライン更新ダイアログ #

ダイアログを開くには、YaSTを起動し、 › の順に選択します。または、yast2 online_updateで、コマンドラインからオンラインアップデートを開始します。

ウィンドウは、4つのセクションから成り立っています。

左側のセクションには、SUSE Linux Enterprise Serverの使用可能なパッチが一覧にされます。パッチはセキュリティの関連性によってソートされます(security、recommended、およびoptional)。セクションのビューは、から、以下のオプションの1つを選択することによって変更できます。

- (デフォルトビュー)

システムにインストールされたパッケージに適用される、インストールされなかったパッチ。

システムにインストールされていないパッケージに適用されるパッチか、または(該当するセキュリティがすでに別のソースで更新されたので)要件がすでに満たされているパッチ。

SUSE Linux Enterprise Serverで使用可能なすべてのパッチ。

セクションの各リストエントリは、記号とパッチ名で構成されています。可能な記号とそれらの意味の概要については、Shift–F1を押してください。SecurityパッチおよびRecommendedパッチで要求されるアクションは、自動的に設定されます。アクションは、、、およびです。

アップデートリポジトリ以外のリポジトリから最新のパッケージをインストールする場合、そのパッケージのパッチ要件はそのインストールで満たされる場合があります。この場合、パッチ概要の前にチェックマークが表示されます。パッチは、インストール用にマークするまでリストに表示されます。これによってパッチは実際にはインストールされませんが(パッチはすでに最新であるため)、インストール済みとしてパッチをマークします。

セクションでエントリを選択すると、ダイアログの左下隅に短いが表示されます。左上のセクションには、選択されたパッチに含まれているパッケージが一覧されます(パッチは複数のパッケージから成ることがあります)。右上のセクションでエントリをクリックすると、パッチに含まれている各パッケージの詳細が表示されます。

3.2 パッチのインストール #

YaSTオンラインアップデートのダイアログでは、すべての利用可能なパッチを一度にインストールしたり、システムに適用したいパッチを手動で選択したりできます。システムに適用済みのパッチを元に戻すこともできます。

デフォルトでは、お使いのシステムで現在使用できる新しいパッチ(ただし、optional以外) はすべて、すでにインストール用にマークされています。またはをクリックすると、これらのパッチが自動的に適用されます。1つまたは複数のパッチでシステムの再起動が必要な場合、パッチのインストールが開始される前にその旨が通知されます。選択したパッチのインストールを続行し、再起動が必要なすべてのパッチのインストールをスキップしてして残りをインストールするか、パッチの手動選択に戻ることを決定できます。

YaSTを起動して、 › の順に選択します。

システムで現在使用可能なすべての新しいパッチ(ただし、

optional以外)を自動的に適用するには、またはを押します。まず、適用したいパッチの選択を変更します。

インタフェースが提供する各フィルタとビューを使用します。詳細については、3.1項 「オンライン更新ダイアログ」を参照してください。

ニーズと好みに従ってパッチを選択または選択解除するには、パッチを右クリックしてコンテキストメニューから各アクションを選択します。

重要: セキュリティアップデートは必ず適用する十分な理由がない限り、

security関係のパッチは選択解除しないでください。これらのパッチは、重大なセキュリティハザードを修復し、システムの悪用を防ぎます。大部分のパッチには、複数のパッケージのアップデートが含まれています。単一パッケージに対するアクションを変更する場合は、パッケージビューでパッケージを右クリックしてアクションを選択します。

選択内容を確認し、選択したパッチを適用するには、またはをクリックして続行します。

インストールの完了後、をクリックして、YaSTのを終了します。これで、システムが最新の状態になりました。

3.3 自動オンラインアップデート #

YaSTでは、毎日、毎週、または毎月のスケジュールで自動アップデートを設定することもできます。各モジュールを使用するには、まず、yast2-online-update-configurationパッケージをインストールする必要があります。

デフォルトでは、アップデートは、デルタRPMとしてダウンロードされます。デルタRPMからのRPMパッケージの再構築は、メモリとプロセッサを集中的に使用するので、セットアップまたはハードウェア構成によっては、パフォーマンス上の理由によりデルタRPMの使用を無効にする必要があります。

一部のパッチ(カーネルのアップデートやライセンス契約を必要とするパッケージなど)ではユーザによる操作が必要で、これによって自動アップデート手順が停止します。ユーザによる操作が必要なパッチをスキップするよう設定できます。

インストール後、YaSTを起動し、 › の順に選択します。

または、コマンドラインから、

yast2 online_update_configurationを使用してモジュールを起動します。を有効にします。

更新間隔として、、またはを選択します。

ライセンス契約に自動的に同意するには、を有効にします。

更新手順を完全に自動的に進行させたい場合は、を選択します。

重要: パッチのスキップ介入を必要とするパッケージのスキップを選択した場合は、時折、を手動で実行して、それらのパッチもインストールしてください。さもないと、重要なパッチをインストールできないことがあります。

アップデートパッケージによって推奨されるすべてのパッケージを自動的にインストールするには、を有効にします。

デルタRPMの使用を無効にするには(パフォーマンス上の理由)、を無効にします。

セキュリティや推奨など、カテゴリ別にパッチをフィルタリングするには、を有効にしてリストから適切なカテゴリを追加します。選択したカテゴリのパッチのみがインストールされます。それ以外はスキップされます。

入力した設定を確認して、をクリックします。

自動オンラインアップデートでは、システムは後で自動的には再起動されません。システムの再起動が必要なシステムの更新がある場合は、手動で再起動する必要があります。

4 YaST #

YaSTは、SUSE Linux Enterprise Server用のインストールおよび設定ツールです。グラフィカルインタフェースを備えており、インストール中でもインストール後でもシステムをすばやくカスタマイズできます。YaSTを使用して、ハードウェアのセットアップ、ネットワークやシステムサービスの設定、セキュリティ設定を行うことができます。

4.1 高度なキーの組み合わせ #

YaSTでは高度なキーの組み合わせを使用できます。

- Print Screen

スクリーンショットを作成して保存します。YaSTを特定のデスクトップ環境で実行している場合、使用できないことがあります。

- Shift–F4

視覚に障害のあるユーザ向けに最適化されたカラーパレットを有効/無効にします。

- Shift–F7

デバッグメッセージのログを有効/無効にします。

- Shift–F8

ファイルダイアログを開いて、ログファイルを標準の場所以外に保存します。

- Ctrl–Shift–Alt–D

DebugEventを送信します。YaSTモジュールは特殊なデバッグアクションを実行してこれに応答できます。結果は特定のYaSTモジュールによって異なります。

- Ctrl–Shift–Alt–M

マクロレコーダを開始/停止します。

- Ctrl–Shift–Alt–P

マクロを再生します。

- Ctrl–Shift–Alt–S

スタイルシートエディタを表示します。

- Ctrl–Shift–Alt–T

ウィジェットツリーをログファイルにダンプします。

- Ctrl–Shift–Alt–X

ターミナルウィンドウ(xterm)を開きます。VNCを使用したインストールプロセスで便利です。

- Ctrl–Shift–Alt–Y

ウィジェットツリーブラウザを表示します。

5 テキストモードのYaST #

このセクションは、システムでXサーバを実行せずに、テキストベースのインストールツールを使用しているシステム管理者や専門家の方を対象にしています。ここでは、YaSTをテキストモードで起動して操作するための基本的な情報を説明しています。

テキストモードのYaSTは、ncursesライブラリを使用して、使いやすい擬似グラフィカルユーザインタフェースを提供します。ncursesライブラリは、デフォルトでインストールされています。YaSTを実行するためのターミナルエミュレータの最小サポートサイズは、80x25文字です。

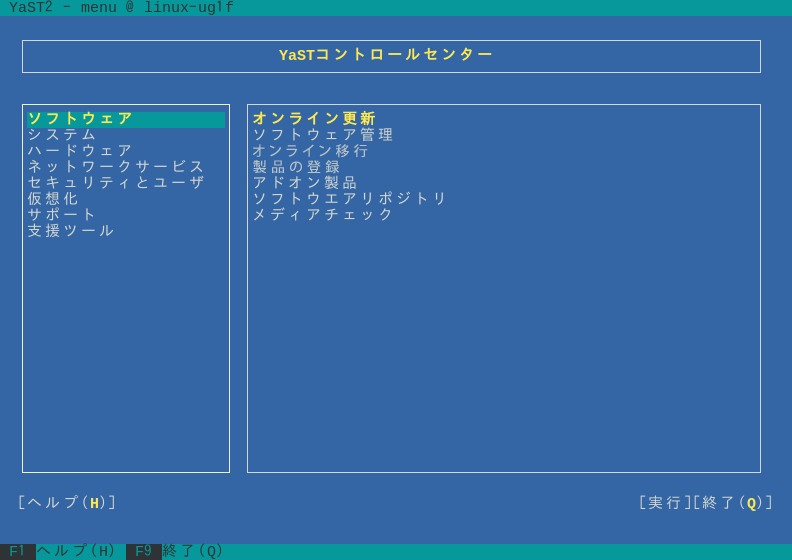

YaSTをテキストモードで起動すると、YaSTコントロールセンターが表示されます(図 5.1を参照してください)。このメインウィンドウは、以下の3つの主要領域で構成されています。左側のフレームのカテゴリには、さまざまなモジュールがあります。このフレームはYaSTが起動したときにアクティブになり、白い太線でマークされます。アクティブなカテゴリが選択されています。右側のフレームには、アクティブなカテゴリで使用できるモジュールの概要が表示されます。下方のフレームには、および用ボタンがあります。

YaSTコントロールセンターを起動すると、カテゴリが自動的に選択されます。カテゴリを変更するには、↓と↑を使用します。カテゴリからモジュールを選択するには、→で右側のフレームをアクティブにして、↓と↑を使用してモジュールを選択します。矢印キーを押したままにして、使用可能なモジュールのリストをスクロールします。モジュールを選択したら、Enterを押して起動します。

モジュールのさまざまなボタンまたは選択フィールドで、文字がハイライト表示されています(デフォルトは黄色)。そのまま<Tab>キーでナビゲートするする代わりに、直接ボタンを選択するには、Alt–highlighted_letterのキーを使用します。Alt–Qを押すか、またはを選択してEnterを押して、YaSTコントロールセンターを終了します。

ウィンドウのサイズを変更した場合など、YaSTのダイアログの表示が乱れたり変形したりした場合は、Ctrl–Lを押すとコンテンツを更新し復元できます。

5.2 高度なキーの組み合わせ #

テキストモードのYaSTでは一連の高度なキーの組み合わせを使用できます。

- Shift–F1

高度なホットキーのリストを表示します。

- Shift–F4

配色を変更します。

- Ctrl–\

アプリケーションを終了します。

- Ctrl–L

画面を更新します。

- Ctrl–D F1

高度なホットキーのリストを表示します。

- Ctrl–D Shift–D

ダイアログをスクリーンショットとしてログファイルにダンプします。

- Ctrl–D Shift–Y

YDialogSpyを開いてウィジェット階層を表示します。

5.3 キーの組み合わせの制約 #

ウィンドウマネージャがグローバルなAltキーの組み合わせを使用していると、YaSTでのAltキーの組み合わせが機能しない場合があります。ShiftやAltなどのキーは、端末の設定で使用されている場合もあります。

- AltキーのEscキーでの置き換え

AltショートカットはAltの代わりにEscキーでも実行できます。たとえば、Esc–Hは、Alt–Hの代わりとなります。(まずEscを押して、次にHを押します)

- Ctrl–FとCtrl–Bによる前後のナビゲーション

AltとShiftの組み合わせがウィンドウマネージャまたは端末に専有されている場合は、Ctrl–F(進む)とCtrl–B(戻る)を代わりに使用できます。

- ファンクションキーの制約

ファンクションキー(F1 ... F12)は各種機能にも使用されます。一部のファンクションキーは、端末で使用済みで、YaSTで使用できない場合があります。ただし、Altキーのキーの組み合わせとファンクションキーは、ピュアテキストコンソールでは常に完全に使用できます。

5.4 YaSTコマンドラインオプション #

テキストモードのインタフェースのほか、YaSTには、シンプルなコマンドラインインタフェースがあります。YaSTコマンドラインオプションのリストを表示するには、次のように入力します。

yast -h

5.4.1 個別モジュールの起動 #

時間節約のため、個別のYaSTモジュールを直接起動できます。モジュールを起動するには、次のように入力します。

yast <module_name>

「yast -l」または「yast --list」と入力して、システムで使用可能になっているすべてのモジュールのリストを表示します。たとえば、「yast lan」と入力して、ネットワークモジュールを起動します。

5.4.2 コマンドラインからのパッケージのインストール #

パッケージ名が既知であり、パッケージが有効なインストールリポジトリに用意されている場合は、コマンドラインオプション-iを使用してパッケージをインストールできます。

yast -i <package_name>

または

yast --install <package_name>

PACKAGE_NAMEには、(gvimなどの)1つの短いパッケージ名を指定するか(この場合、依存関係を確認してインストールされます)、RPMパッケージのフルパスを指定できます(この場合、依存関係を確認せずにインストールされます)。

YaSTから提供される機能を超える機能を持つコマンドラインベースのソフトウェア管理ユーティリティを必要とする場合は、Zypperの使用をご検討ください。このユーティリティは、YaSTパッケージマネージャの基礎でもある同じソフトウェア管理ライブラリを使用します。Zypperの基本的使用法については、6.1項 「Zypperの使用」で説明されています。

5.4.3 YaSTモジュールのコマンドラインパラメータ #

スクリプトでYaST機能を使用するため、YaSTでは、個々のモジュールにコマンドラインサポートを提供しています。ただし、すべてのモジュールにコマンドラインサポートがあるわけではありません。モジュールで利用できるオプションを表示するには、次のように入力します。

yast <module_name> help

モジュールにコマンドラインサポートがない場合、モジュールはテキストモードで起動され、次のメッセージが表示されます。

This YaST module does not support the command line interface.

6 コマンドラインツールによるソフトウェアの管理 #

この章では、ソフトウェア管理の2つのコマンドラインツールとして、ZypperとRPMについて説明します。このコンテキストで使用される述語(たとえば、repository、patch、updateなど)の定義については、Book “導入ガイド”, Chapter 13 “ソフトウェアをインストールまたは削除する”, Section 13.1 “用語の定義”を参照してください。

6.1 Zypperの使用 #

Zypperは、パッケージのインストール、更新、削除、およびリポジトリの管理を行うためのコマンドラインパッケージマネージャです。これは特に、リモートソフトウェア管理タスクの実行、またはシェルスクリプトからのソフトウェアの管理で役立ちます。

6.1.1 一般的な使用方法 #

Zypperの一般的な構文は次のとおりです。

zypper[--global-options]COMMAND[--command-options][arguments]

ブラケットで囲まれたコンポーネントは必須ではありません。一般的なオプションおよびすべてのコマンドのリストについては、zypper helpを参照してください。特定のコマンドのヘルプを参照するには、「zypper help

COMMAND」と入力します。

- Zypperのコマンド

Zypperを実行する最も簡単な方法は、その名前の後にコマンドを入力することです。たとえば、システムに必要なすべてのパッチを適用するには、次のコマンドを使用します。

tux >sudo zypper patch- グローバルオプション

さらに、グローバルオプションをコマンドの直前に入力することによって、1つ以上のグローバルオプションを選択することもできます。

tux >sudo zypper --non-interactive patch上の例では、オプション

--non-interactiveは、確認を一切表示せずにコマンドを実行することを意味します(自動的にデフォルトの回答を適用します)。- コマンド固有のオプション

特定のコマンドに固有のオプションを使用する場合は、コマンドの直後にそのオプションを入力します。

tux >sudo zypper patch --auto-agree-with-licenses上の例では、

--auto-agree-with-licensesを使用して、ライセンスの確認を表示せずに、必要なすべてのパッチをシステムに適用します。その代わりに、自動的にライセンスに同意します。- 引数

一部のコマンドでは、1つ以上の引数が必要です。たとえば、コマンド

installを使用する場合、「インストール」するパッケージを1つまたは複数指定する必要があります。tux >sudo zypper install mplayer一部のオプションでは、1つの引数が必要です。次のコマンドでは、すべての既知のパターンが表示されます。

tux >zypper search -t pattern

上記のすべてを結合できます。たとえば、次のコマンドは

aspell-deパッケージおよび

および

aspell-fr

パッケージをfactoryリポジトリからインストールしますが、これは冗長です。

tux > sudo zypper -v install --from factory aspell-de aspell-fr

--fromオプションは、指定されたリポジトリからパッケージを要求する際に、すべてのリポジトリを(依存関係の解決のため)有効に保ちます。

ほとんどのZypperコマンドには、指定のコマンドのシミュレーションを行うdry-runオプションがあります。このオプションは、テストの目的で使用できます。

tux > sudo zypper remove --dry-run MozillaFirefox

Zypperは、グローバルオプション--userdata STRINGをサポートします。このオプションを使用して文字列を指定することができます。指定した文字列は、Zypperのログファイルとプラグイン(Btrfsプラグインなど)に書き込まれます。これを使用して、ログファイルでトランザクションにマークを付けたり、トランザクションを特定したりできます。

tux > sudo zypper --userdata STRING patch6.1.2 Zypperを使ったソフトウェアのインストールと削除 #

パッケージをインストールまたは削除するには、次のコマンドを使用します。

tux > sudo zypper install PACKAGE_NAME

sudo zypper remove PACKAGE_NAME必須システムパッケージは削除しないでください。たとえば、 glibc 、 zypper 、 kernel などです。これらを削除すると、システムが不安定になったり、まったく動作しなくなったりする可能性があります。

6.1.2.1 インストールまたは削除するパッケージの選択 #

コマンドzypper installおよびzypper removeでパッケージを指定するには、さまざまな方法があります。

- 正確なパッケージ名を指定する

tux >sudo zypper install MozillaFirefox- 正確なパッケージ名およびバージョン番号を指定する

tux >sudo zypper install MozillaFirefox-52.2- リポジトリエイリアスおよびパッケージ名を指定する

tux >sudo zypper install mozilla:MozillaFirefoxここで

mozillaは、インストールするリポジトリのエイリアスです。- ワイルドカードを使用してパッケージ名を指定する

名前が特定の文字列で始まるか、特定の文字列で終わるパッケージをすべて選択できます。特にパッケージを削除する場合は、ワイルドカードの使用には注意が必要です。次のコマンドでは、名前の先頭に「Moz」が付くすべてのパッケージがインストールされます。

tux >sudo zypper install 'Moz*'ヒント: すべての-debuginfoパッケージを削除問題をデバッグする際、実行中のプロセスに関する情報を多く得るために、一時的に多数の

-debuginfoパッケージをインストールする場合があります。デバッグセッションが終了したら、この環境を消去する必要があります。それには以下を実行します。tux >sudo zypper remove '*-debuginfo'- 機能によって指定する

たとえば、パッケージ名がわからないPerlモジュールをインストールする場合は、機能による指定が便利です。

tux >sudo zypper install firefox- 機能、ハードウェアアーキテクチャ、またはバージョンによって指定する

機能とともに、ハードウェアアーキテクチャとバージョンを指定できます。

機能の後にピリオドを付けて、その後に目的のハードウェアアーキテクチャの名前を追加します。たとえば、Intel 64/AMD64アーキテクチャ(Zypperでの名前は

x86_64)を指定するには、次のコマンドを使用します。tux >sudo zypper install 'firefox.x86_64'バージョンは文字列の最後に追加し、バージョンの前に演算子を付ける必要があります。使用できる演算子は、

<(より小さい)、<=(以下)、=(等しい)、>=(以上)、>(より大きい)です。tux >sudo zypper install 'firefox>=52.2'必要なハードウェアアーキテクチャとバージョンを組み合わせて指定することもできます。

tux >sudo zypper install 'firefox.x86_64>=52.2'

- RPMファイルのパスによって指定する

また、パッケージに対するローカルパスまたはリモートパスを指定できます。

tux >sudo zypper install /tmp/install/MozillaFirefox.rpmtux >sudo zypper install http://download.example.com/MozillaFirefox.rpm

6.1.2.2 パッケージのインストールと削除の結合 #

パッケージのインストールと削除を同時に行うには、+/-修飾子を使用します。同時に

emacs

のインストールと、

vim

の削除を行うには、次のコマンドを使用します。

tux > sudo zypper install emacs -vim同時に emacs の削除と、 vim のインストールを行うには、次のコマンドを使用します。

tux > sudo zypper remove emacs +vim

名前の先頭に-が付くパッケージ名がコマンドオプションとして解釈されないようにするには、常に第2引数としてその名前を使用します。これが可能でない場合は、名前の前に--を付けます。

tux >sudo zypper install -emacs +vim # Wrongtux >sudo zypper install vim -emacs # Correcttux >sudo zypper install -- -emacs +vim # Correcttux >sudo zypper remove emacs +vim # Correct

6.1.2.3 削除されたパッケージの依存関係のクリーンアップ #

指定したパッケージの削除後に、不要になったパッケージも自動的に削除されるようにしたい場合は、--clean-depsオプションを使用します。

tux > sudo zypper rm PACKAGE_NAME --clean-deps6.1.2.4 スクリプトでのZypperの使用 #

Zypperではデフォルトで、選択したパッケージのインストールまたは削除の前に、あるいは問題が発生した際には、確認が求められます。この動作は、--non-interactiveオプションを使用することで上書きされます。このオプションは、次のように、実際のコマンド(install、remove、patch)の前に指定する必要があります。

tux >sudo zypper--non-interactiveinstall PACKAGE_NAME

このオプションは、スクリプトおよびcronジョブでZypperを使用できます。

6.1.2.5 ソースパッケージのインストールまたはダウンロード #

パッケージの対応するソースパッケージをインストールするには、次のコマンドを使用します。

tux > zypper source-install PACKAGE_NAME

ソースパッケージをインストールするデフォルトの場所は、rootとして実行する場合は/usr/src/packages/、ユーザとして実行する場合は~/rpmbuildになります。これらの値はローカルのrpm設定で変更できます。

このコマンドにより、指定したパッケージのビルド依存関係もインストールされます。この処理が必要でない場合は、次のようにスイッチ-Dを追加します。

tux > sudo zypper source-install -D PACKAGE_NAME

ビルドの依存関係のみをインストールするには、-dを使用します。

tux > sudo zypper source-install -d PACKAGE_NAMEもちろん、リポジトリリストで有効にしたソースパッケージを含むリポジトリが存在する場合にのみ動作します(ソースパッケージはデフォルトで追加されますが、有効にはなりません)。リポジトリの管理の詳細については、6.1.5項 「Zypperによるリポジトリの管理」を参照してください。

リポジトリで使用可能なすべてのソースパッケージのリストは、次のコマンドで参照できます。

tux > zypper search -t srcpackageまた、すべてのインストール済みパッケージのソースパッケージをローカルディレクトリにダウンロードすることもできます。ソースパッケージをダウンロードするには、以下を使用します。

tux > zypper source-download

デフォルトのダウンロードディレクトリは/var/cache/zypper/source-downloadです。これは、--directoryオプションを使って変更できます。ダウンロードや削除を行わず、不足パッケージや不要パッケージの表示のみを行う場合は、--statusオプションを使用します。不要なソースパッケージを削除するには、--deleteオプションを使用します。削除を無効にするには、--no-deleteオプションを使用します。

6.1.2.6 無効にされたリポジトリからのパッケージのインストール #

通常、パッケージのインストールや更新は、有効化されたリポジトリからしかできません。--plus-content TAGオプションを使用すると、リポジトリをリフレッシュし、現在のZypperセッション中のみ一時的に有効にして、終了したら無効にすることができます。

たとえば、追加の-debuginfoパッケージまたは-debugsourceパッケージを提供するリポジトリを有効にするには、--plus-content debugを使用します。このオプションは複数回指定できます。

そうした「デバッグ」リポジトリを一時的に有効にして、特定の-debuginfoパッケージをインストールするには、次のオプションを使用します。

tux > sudo zypper --plus-content debug \

install "debuginfo(build-id)=eb844a5c20c70a59fc693cd1061f851fb7d046f4"

debuginfoパッケージがないと、build-id文字列が、gdbによって報告されます。

6.1.2.7 ユーティリティ #

すべての依存関係が依然として満たされていることを確認し、欠如する依存関係を修復するには、次のコマンドを使用します。

tux > zypper verify必要とされる依存関係に加えて、一部のパッケージでは他のパッケージが「推奨されます」。これらの推奨対象パッケージは、実際に使用可能でインストール可能な場合のみインストールされます。推奨側のパッケージがインストールされた後で、(パッケージまたはハードウェアの追加により)推奨対象パッケージが使用可能になった場合は、次のコマンドを使用します。

tux > sudo zypper install-new-recommendsこのコマンドは、WebカメラまたはWi-Fiデバイスを接続した後で非常に役に立ちます。このコマンドは、デバイスのドライバと関連ソフトウェアが利用できる場合には、それらをインストールします。ドライバと関連ソフトウェアは、一定のハードウェア依存関係が満たされている場合のみインストールできます。

6.1.3 Zypperによるソフトウェアの更新 #

Zypperを使用してソフトウェアを更新するには3つの方法があります。パッチをインストールする、パッケージの新しいバージョンをインストールする、または配布全体を更新する方法です。最後の方法は、zypper dist-upgradeで行うことができます。SUSE Linux Enterprise Serverのアップグレードについては、Book “導入ガイド”, Chapter 19 “SUSE Linux Enterpriseのアップグレード”を参照してください。

6.1.3.1 必要なすべてのパッチのインストール #

システムに適用される、正式にリリースされたすべてのパッチをインストールするには、次のコマンドを実行します。

tux > sudo zypper patch

コンピュータに設定されているリポジトリから使用可能なすべてのパッチが、インストール環境に関係があるかどうかが確認されます。関係がある場合(およびoptionalまたはfeatureとして分類されていない場合)、パッチはただちにインストールされます。正式な更新リポジトリはSUSE Linux Enterprise Serverのインストールを登録した後でのみ使用可能であることに注意してください。

インストールするパッチにシステムの再起動が必要な変更が含まれる場合、事前に警告が表示されます。

プレーンのzypper patchコマンドでは、サードパーティリポジトリからのパッチは適用されません。サードパーティリポジトリも更新するには、次のようにwith-updateコマンドオプションを使用します。

tux > sudo zypper patch --with updateオプションのパッチもインストールするには、次のコマンドを使用します。

tux > sudo zypper patch --with-optionalBugzillaの特定の問題に関連するすべてのパッチをインストールするには、次のコマンドを使用します。

tux > sudo zypper patch --bugzilla=NUMBER特定のCVEデータベースエントリに関連するすべてのパッチをインストールするには、次のコマンドを使用します。

tux > sudo zypper patch --cve=NUMBER

たとえば、CVE番号がCVE-2010-2713のセキュリティパッチをインストールするには、次のコマンドを実行します。

tux > sudo zypper patch --cve=CVE-2010-2713Zypperおよびパッケージ管理自体に影響するパッチのみをインストールするには、次のコマンドを使用します。

tux > sudo zypper patch --updatestack-only

updatestack-onlyコマンドオプションを使用する場合、ほかのリポジトリも更新しようとしてそれ以外のコマンドオプションを指定すると、そのコマンドオプションは削除されます。

6.1.3.2 パッチのリストの表示 #

パッチが使用可能かどうかを確認するため、Zypperでは次の情報を参照できます。

- 必要なパッチの数

必要なパッチ(システムに適用されるパッチであってもまだインストールされていないもの)の数のリストを表示するには、

patch-checkを使用します。tux >zypper patch-check Loading repository data... Reading installed packages... 5 patches needed (1 security patch)このコマンドを

--updatestack-onlyオプションと組み合わせて使用すると、Zypperおよびパッケージ管理自体に影響するパッチのみのリストを表示できます。- 必要なパッチのリスト

必要なすべてのパッチ(システムに適用されるパッチであってもまだインストールされていないもの)のリストを表示するには、

list-patchesを使用します。tux >zypper list-patches Loading repository data... Reading installed packages... Repository | Name | Version | Category | Status | Summary ---------------+-------------+---------+----------+---------+--------- SLES12-Updates | SUSE-2014-8 | 1 | security | needed | openssl: Update for OpenSSL- すべてのパッチのリスト

インストール済みかどうか、およびインストール環境に適用されるかどうかに関係なく、SUSE Linux Enterprise Serverで使用可能なすべてのパッチのリストを表示するには、

zypper patchesを使用します。

また、特定の問題に関連するパッチを表示およびインストールすることもできます。特定のパッチを表示するには、次のオプションでzypper list-patchesコマンドを使用します。

- Bugzillaの問題によって指定する

Bugzillaの問題に関連する、必要なすべてのパッチのリストを表示するには、オプション

--bugzillaを使用します。特定のバグに対応するパッチのリストを表示するには、

--bugzilla=NUMBERのようにバグ番号を指定することもできます。Bugzillaの複数の問題に関連するパッチを検索するには、次の例のように、バグ番号の間にカンマを追加します。tux >zypper list-patches --bugzilla=972197,956917- CVE番号によって指定する

CVE(Common Vulnerabilities and Exposures)データベースのエントリに関連する、必要なすべてのパッチのリストを表示するには、オプション

--cveを使用します。特定のCVEデータベースエントリに対応するパッチのリストを表示するには、

--cve=NUMBERのようにCVE番号を指定することもできます。複数のCVEデータベースエントリに関連するパッチを検索するには、次の例のように、CVE番号の間にカンマを追加します。tux >zypper list-patches --bugzilla=CVE-2016-2315,CVE-2016-2324

必要かどうかに関係なくすべてのパッチのリストを表示するには、追加でオプション--allを使用します。たとえば、CVE番号が割り当てられたすべてのパッチのリストを表示するには、次のコマンドを使用します。

tux > zypper list-patches --all --cve

Issue | No. | Patch | Category | Severity | Status

------+---------------+-------------------+-------------+-----------+----------

cve | CVE-2015-0287 | SUSE-SLE-Module.. | recommended | moderate | needed

cve | CVE-2014-3566 | SUSE-SLE-SERVER.. | recommended | moderate | not needed

[...]6.1.3.3 新規パッケージパージョンのインストール #

リポジトリに新しいパッケージのみが存在し、パッチが提供されていない場合は、zypper patchは無効です。インストールされているパッケージをすべて(システムの整合性を維持しながら)新しく入手可能なバージョンでアップデートするには、次を使用します。

tux > sudo zypper update個別のパッケージをアップデートするには、updateコマンドまたはinstallコマンドのいずれかでパッケージを指定します。

tux > sudo zypper update PACKAGE_NAME

sudo zypper install PACKAGE_NAMEインストール可能なすべての新しいパッケージのリストを、次のコマンドで取得できます。

tux > zypper list-updatesただし、このコマンドで表示されるのは、次の条件に一致するパッケージのみです。

すでにインストール済みのパッケージと同じベンダである

すでにインストール済みのパッケージと同等以上の優先度をもつリポジトリによって提供される

インストール可能である(すべての依存関係が満たされている)

次のコマンドを使用すると、(インストール可能かどうかに関わらず)すべての新しい使用可能なパッケージのリストを取得できます。

tux > sudo zypper list-updates --all

新しいパッケージをインストールできない理由を見つけるには、上で説明されているように、zypper installコマンドまたはzypper updateコマンドを使用します。

6.1.3.4 孤立パッケージの特定 #

Zypperからリポジトリを削除する場合や、システムをアップグレードする場合には、いくつかのパッケージが「孤立」状態になる可能性があります。これらの孤立パッケージは、どのアクティブなリポジトリにも属していません。次のコマンドで、これらのリストを表示できます。

tux > sudo zypper packages --orphanedこのリストを使用して、パッケージが引き続き必要か、それとも削除しても安全かを判断できます。

6.1.4 削除されたファイルを使用しているプロセスとサービスの特定 #

パッケージにパッチを適用したり、パッケージを更新または削除したりした場合、更新または削除によって削除されたファイルを引き続き使用している実行中のプロセスがシステムに存在することがあります。削除されたファイルを使用しているプロセスのリストを表示するには、zypper psを使用します。プロセスが既知のサービスに属している場合は、サービス名のリストが表示され、そのサービスを容易に再起動できます。デフォルトでは、zypper psは次のような表を表示します。

tux > zypper ps

PID | PPID | UID | User | Command | Service | Files

------+------+-----+-------+--------------+--------------+-------------------

814 | 1 | 481 | avahi | avahi-daemon | avahi-daemon | /lib64/ld-2.19.s->

| | | | | | /lib64/libdl-2.1->

| | | | | | /lib64/libpthrea->

| | | | | | /lib64/libc-2.19->

[...]| PID: プロセスのID |

| PPID: 親プロセスのID |

| UID: プロセスを実行しているユーザのID |

| Login: プロセスを実行しているユーザのログイン名 |

| Command: プロセスの実行に使用されたコマンド |

| Service: サービス名(コマンドがシステムサービスに関連付けられている場合のみ) |

| Files: 削除されたファイルのリスト |

次のように指定することで、zypper psの出力フォーマットを制御できます。

zypper ps-s削除されたファイルを表示しない短い表を作成します。

tux >zypper ps -s PID | PPID | UID | User | Command | Service ------+------+------+---------+--------------+-------------- 814 | 1 | 481 | avahi | avahi-daemon | avahi-daemon 817 | 1 | 0 | root | irqbalance | irqbalance 1567 | 1 | 0 | root | sshd | sshd 1761 | 1 | 0 | root | master | postfix 1764 | 1761 | 51 | postfix | pickup | postfix 1765 | 1761 | 51 | postfix | qmgr | postfix 2031 | 2027 | 1000 | tux | bash |zypper ps-ssシステムサービスに関連付けられているプロセスのみを表示します。

PID | PPID | UID | User | Command | Service ------+------+------+---------+--------------+-------------- 814 | 1 | 481 | avahi | avahi-daemon | avahi-daemon 817 | 1 | 0 | root | irqbalance | irqbalance 1567 | 1 | 0 | root | sshd | sshd 1761 | 1 | 0 | root | master | postfix 1764 | 1761 | 51 | postfix | pickup | postfix 1765 | 1761 | 51 | postfix | qmgr | postfix

zypper ps-sss削除されたファイルを使用しているシステムサービスのみを表示します。

avahi-daemon irqbalance postfix sshd

zypper ps--print "systemctl status %s"再起動が必要な可能性があるサービスのステータス情報を取得するコマンドを表示します。

systemctl status avahi-daemon systemctl status irqbalance systemctl status postfix systemctl status sshd

サービスの処理の詳細については、第13章 「systemdデーモン」を参照してください。

6.1.5 Zypperによるリポジトリの管理 #

Zypperのすべてのインストールまたはパッチのコマンドは、既知のリポジトリのリストに応じて異なります。システムで既知のすべてのリポジトリのリストを表示するには、次のコマンドを使用します。

tux > zypper repos結果は、次の出力のようになります。

tux > zypper repos

# | Alias | Name | Enabled | Refresh

--+--------------+---------------+---------+--------

1 | SLEHA-12-GEO | SLEHA-12-GEO | Yes | No

2 | SLEHA-12 | SLEHA-12 | Yes | No

3 | SLES12 | SLES12 | Yes | No

各種コマンドのリポジトリを指定するには、エイリアス、URI、またはリポジトリ番号をzypper reposコマンド出力から使用できます。リポジトリの別名は、リポジトリ操作コマンド用の短いリポジトリ名です。ただし、リポジトリリストの変更後に、リポジトリ番号が変わる可能性があります。エイリアスは変更されることはありません。

デフォルトでは、URIやリポジトリの優先度など、詳細情報は表示されません。すべての詳細を表示するには、次のコマンドを使用します。

tux > zypper repos -d6.1.5.1 リポジトリの追加 #

リポジトリを追加するには、次を実行します。

tux > sudo zypper addrepo URI ALIASURIは、インターネットリポジトリ、ネットワークリソース、ディレクトリ、CDまたはDVDのいずれかです(詳細については、http://en.opensuse.org/openSUSE:Libzypp_URIsを参照してください)。ALIASは、リポジトリの短い固有のIDです。このIDは、固有である必要があること以外は自由に選択できます。すでに使用されているエイリアスを指定した場合、Zypperでは警告が発行されます。

6.1.5.2 リポジトリの更新 #

zypperは、設定されているリポジトリからパッケージの変更点をフェッチできます。変更点をフェッチするには、次のコマンドを実行します。

tux > sudo zypper refreshzypperのデフォルトの動作

一部のコマンドではデフォルトでrefreshが自動的に実行されるため、ユーザがこのコマンドを明示的に実行する必要はありません。

refreshコマンドと--plus-contentオプションを使用すると、無効になっているリポジトリ内の変更点も表示できます。

tux > sudo zypper --plus-content refreshこのオプションは、リポジトリ内の変更点をフェッチしますが、無効になっているリポジトリは同じ状態(無効)のままにします。

6.1.5.3 リポジトリの削除 #

リストからリポジトリを削除するには、コマンドzypper removerepoを使用し、削除するリポジトリのエイリアスまたは番号を指定します。たとえば、例6.1「Zypper—既知のリポジトリのリスト」からSLEHA-12-GEOリポジトリを削除するには、次のコマンドのいずれかを使用します。

tux >sudo zypper removerepo 1tux >sudo zypper removerepo "SLEHA-12-GEO"

6.1.5.4 リポジトリの変更 #

zypper modifyrepoによりリポジトリを有効または無効にします。また、このコマンドにより、リポジトリのプロパティ(動作、名前、優先度の更新など)を変更できます。次のコマンドは、updatesという名前のリポジトリを有効にし、自動更新をオンにし、リポジトリの優先度を 20に設定します。

tux > sudo zypper modifyrepo -er -p 20 'updates'リポジトリを変更する場合、1つのリポジトリだけなく、リポジトリのグループも操作できます。

-a: すべてのリポジトリ |

-l: ローカルリポジトリ |

-t: リモートリポジトリ |

-m タイプ:特定のタイプのリポジトリ(ここで、タイプには、次のいずれかを指定できます: http、https、ftp、cd、dvd、dir、file、cifs、smb、nfs、hd、iso) |

リポジトリエイリアスの名前を変更するには、renamerepoコマンドを使用します。次の例では、エイリアスをMozilla Firefoxからfirefoxに変更しています。

tux > sudo zypper renamerepo 'Mozilla Firefox' firefox6.1.6 Zypperによるリポジトリおよびパッケージのクエリ #

Zypperでは、リポジトリまたはパッケージをクエリするためのさまざまな方法が提供されています。使用可能なすべての製品、パターン、パッケージ、またはパッチのリストを取得するには、次のコマンドを使用します。

tux >zypper productstux >zypper patternstux >zypper packagestux >zypper patches

特定のパッケージについてすべてのリポジトリをクエリするには、searchを使用します。特定のパッケージに関する情報を取得するには、infoコマンドを使用します。

6.1.6.1 zypper searchの使用法 #

zypper searchコマンドは、パッケージ名に対して機能し、オプションでパッケージの概要と説明に対しても機能します。/でラップされた文字列は、正規表現として解釈されます。デフォルトでは、検索で大文字と小文字は区別されません。

fireを含むパッケージ名の単純な検索tux >zypper search "fire"- 正確なパッケージ

MozillaFirefoxの単純な検索 tux >zypper search --match-exact "MozillaFirefox"- パッケージの説明とサマリも検索

tux >zypper search -d fire- まだインストールしていないパッケージのみ表示

tux >zypper search -u fire- 文字列

firを含み、この後にeが続かないパッケージの表示 tux >zypper se "/fir[^e]/"

6.1.6.2 zypper what-providesの使用法 #

特定の機能を提供するパッケージを検索するには、コマンドwhat-providesを使用します。たとえば、どのパッケージがPerlモジュールSVN::Coreを提供するか確認したい場合は、次のコマンドを使用します。

tux > zypper what-provides 'perl(SVN::Core)'

what-provides PACKAGE_NAMEはrpm -q --whatprovides

PACKAGE_NAMEに似ていますが、RPMではRPMデータベース(つまり、すべてのインストール済みパッケージのデータベース)のみを問い合わせることができます。それに対してZypperは、インストール済みのパッケージだけでなく、すべてのリポジトリから機能のプロバイダに関する情報を表示します。

6.1.6.3 zypper infoの使用法 #

単一のパッケージをクエリするには、infoを使用し、引数として正確なパッケージ名を指定します。パッケージに関する詳細情報を表示します。パッケージ名がリポジトリのどのパッケージ名にも一致しない場合は、パッケージ以外に一致するものの詳細情報を出力します。特定のタイプを要求して(-tオプションを使用)、そのタイプが存在しない場合は、使用可能なほかの一致を出力しますが、詳細な情報は出力しません。

ソースパッケージを指定した場合、そのソースパッケージからビルドされたバイナリパッケージを表示します。バイナリパッケージを指定した場合、そのバイナリパッケージをビルドするために使用されたソースパッケージを出力します。

パッケージの要求や推奨も表示するには、--requiresオプションや--recommendsオプションを使用します。

tux > zypper info --requires MozillaFirefox6.1.7 Zypperの設定 #

Zypperには、現在、設定ファイルが付属しています。この設定ファイルを使用すれば、Zypperの動作を(システム全体またはユーザ固有のでどちらかで)永続的に変更できます。システム全体に渡って変更する場合は、/etc/zypp/zypper.confを編集します。ユーザ固有に変更する場合は、~/.zypper.confを編集します。~/.zypper.confがまだ存在していない場合は、テンプレートとして/etc/zypp/zypper.confを使用できます。このテンプレートを~/.zypper.confにコピーして、好みに合わせて調整してください。利用できるオプションのヘルプについては、ファイル内のコメントを参照してください。

6.1.8 トラブルシューティング #

設定済みのリポジトリからのパッケージへのアクセスに問題がある場合(たとえば、特定のパッケージがリポジトリの1つに存在することを知っていても、Zypperでそのパッケージを見つけられない場合など)は、次のコマンドでリポジトリを更新すると有効なことがあります。

tux > sudo zypper refreshそれも役に立たない場合は、次のコマンドを試してください。

tux > sudo zypper refresh -fdbこのコマンドは、生メタデータの強制ダウンロードを含むデータベースの完全な更新と再構築を強制します。

6.1.9 BtrfsファイルシステムでのZypperロールバック機能 #

ルートパーティションでBtrfsファイルシステムが使用され、snapperがインストールされている場合に、ファイルシステムに対する変更をコミットして適切なファイルシステムスナップショットを作成すると、Zypperは自動的にsnapperを呼び出します。これらのスナップショットは、Zypperによって行われた変更を元に戻す場合に使用できます。詳細については、第7章 「Snapperを使用したシステムの回復とスナップショット管理」を参照してください。

6.1.10 その他の情報 #

コマンドラインからのソフトウェア管理の詳細については、「zypper help」、「zypper help

COMMAND」と入力するか、zypper(8)のマニュアルページを参照してください。詳しいコマンドリファレンス、最も重要なコマンドの早見表、およびスクリプトやアプリケーションにおけるZypperの詳しい使い方については、http://en.opensuse.org/SDB:Zypper_usageを参照してください。SUSE Linux Enterprise Serverの最新バージョンにおけるソフトウェアの変更点のリストについては、http://en.opensuse.org/openSUSE:Zypper versionsを参照してください。

6.2 RPM—パッケージマネージャ #

RPM (RPM Package Manager)がソフトウェアパッケージを管理するのに使用されます。RPMの主要コマンドは、rpmとrpmbuildです。ユーザ、システム管理者、およびパッケージの作成者は、強力なRPMデータベースでクエリーを行って、インストールされているソフトウェアに関する情報を取得できます。

基本的にrpmには、ソフトウェアパッケージのインストール、アンインストール、アップデート、RPMデータベースの再構築、RPMベースまたは個別のRPMアーカイブの照会、パッケージの整合性チェック、およびパッケージへの署名の5種類のモードがあります。rpmbuildは、元のソースからインストール可能なパッケージを作成する場合に使用します。

インストール可能なRPMアーカイブは、特殊なバイナリ形式でパックされています。それらのアーカイブは、インストールするプログラムファイルとある種のメタ情報で構成されます。メタ情報は、ソフトウェアパッケージを設定するためにrpmによってインストール時に使用されるか、または文書化の目的でRPMデータベースに格納されています。通常、RPMアーカイブには拡張子.rpmが付けられます。

多くのパッケージにおいて、ソフトウェア開発に必要なコンポーネント(ライブラリ、ヘッダ、インクルードファイルなど)は、別々のパッケージに入れられています。それらの開発パッケージは、最新のGNOMEパッケージのように、ソフトウェアを自分自身でコンパイルする場合にのみ、必要になります。それらのパッケージは、名前の拡張子-deveで識別できます(alsa-develパッケージ、gimp-develパッケージなど)。

6.2.1 パッケージの信頼性の検証 #

RPMパッケージにはGPG署名があります。RPMパッケージの署名を検証するには、rpm --checksig

PACKAGE-1.2.3.rpmコマンドを使用して、SUSEまたはその他の信頼できるツールから送信されたパッケージかどうか判別します。これは、インターネットからアップデートパッケージを入手する場合には、特に推奨されます。

オペレーティングシステムの問題を修復する場合、暫定修正(PTF)を実動システムにインストールしなければならない場合があります。SUSEから提供されるパッケージは、特別なPTFキーに照らして署名されています。ただし、SUSE Linux Enterprise 11と異なり、SUSE Linux Enterprise 12システムでは、このキーはデフォルトでインポートされません。キーを手動でインポートするには、次のコマンドを使用します。

tux > sudo rpm --import \

/usr/share/doc/packages/suse-build-key/suse_ptf_key.ascキーをインポートしたら、PTFパッケージをシステムにインストールできます。

6.2.2 パッケージの管理:インストール、アップデート、およびアンインストール #

通常RPMアーカイブのインストールはとても簡単です。「rpm -i PACKAGE.rpm」のように入力します。このコマンドで、パッケージをインストールできます。ただし、依存関係が満たされており、他のパッケージとの競合がない場合に限られます。rpmでは、依存関係の要件を満たすためにインストールしなければならないパッケージがエラーメッセージで要求されます。バックグラウンドで、RPMデータベースは競合が起きないようにします。ある特定のファイルは、1つのパッケージだけにしか属せません。別のオプションを選択すると、rpmにこれらのデフォルト値を無視させることができますが、この処置を行うのは専門知識のある人に限られます。それ以外の人が行うと、システムの整合性を危うくするリスクが発生し、システムアップデート機能が損なわれる可能性があります。

-Uまたは--upgradeと-Fまたは--freshenの各オプションは、パッケージをアップデートするのに使用できます(たとえば、rpm -F

PACKAGE.rpm)。このコマンドは、古いバージョンのファイルを削除し、新しいファイルをただちにインストールします。2つのバージョン間の違いは、-Uがシステムに存在していなかったパッケージをインストールするのに対して、-Fがインストールされていたパッケージを単にアップデートする点にあります。アップデートする際、rpmは、以下のストラテジーに基づいて設定ファイルを注意深くアップデートします。

設定ファイルがシステム管理者によって変更されていない場合、

rpmは新しいバージョンの適切なファイルをインストールします。システム管理者は、何も行う必要はありません。アップデート前にシステム管理者が環境設定ファイルを変更した場合、

rpmは拡張子.rpmorigまたは.rpmsave(バックアップファイル)で変更されたファイルを保存し、新しいパッケージからバージョンをインストールします。これは、最初にインストールされたファイルと新しいバージョンが異なる場合にのみ実行されます。異なる場合は、バックアップファイル(.rpmorigまたは.rpmsave)と新たにインストールされたファイルを比較して、新しいファイルに再度、変更を加えます。後ですべての.rpmorigと.rpmsaveファイルを削除して、今後のアップデートで問題が起きないようにします。設定ファイルがすでに存在しており、また

noreplaceラベルが.specファイルで指定されている場合、.rpmnewファイルが作成されます。

アップデートが終了したら、.rpmsaveファイルと.rpmnewファイルは、比較した後、将来のアップデートの妨げにならないように削除する必要があります。ファイルがRPMデータベースで認識されなかった場合、ファイルには拡張子.rpmorigが付けられます。

認識された場合には、.rpmsaveが付けられます。言い換えれば、.rpmorigは、RPM以外の形式からRPMにアップデートした結果として付けられます。.rpmsaveは、古いRPMから新しいRPMにアップデートした結果として付けられます。.rpmnewは、システム管理者が設定ファイルに変更を加えたかどうかについて、何の情報も提供しません。それらのファイルのリストは、/var/adm/rpmconfigcheckにあります。設定ファイルの中には(/etc/httpd/httpd.confなど)、操作が継続できるように上書きされないものがあります。

-Uスイッチは、単に-eオプションでアンインストールして、-iオプションでインストールする操作と同じではありません。可能なときは必ず-Uを使用します。

パッケージを削除するには、「rpm -e

PACKAGE」と入力します。」と入力します。解決されていない依存関係がない場合にパッケージのみを削除します。他のアプリケーションがTcl/Tkを必要とする限り、Tcl/Tkを削除することは理論的に不可能です。その場合でも、RPMはデータベースに援助を要求します。他の依存関係がない場合でも、また、どのような理由があってもそのような削除が不可能であれば、--rebuilddbオプションを使用してRPMデータベースを再構築するのがよいでしょう。

6.2.3 デルタRPMパッケージ #

デルタRPMパッケージには、RPMパッケージの新旧バージョン間の違いが含まれています。デルタRPMを古いRPMに適用すると、まったく新しいRPMになります。デルタRPMは、インストールされているRPMとも互換性があるので、古いRPMのコピーを保管する必要はありません。デルタRPMパッケージは、パッチRPMよりもさらに小さく、パッケージをインターネット上で転送するのに便利です。欠点は、デルタRPMが組み込まれたアップデート操作の場合、そのままのRPMまたはパッチRPMに比べて、CPUサイクルの消費が目立って多くなることです。

prepdeltarpmおよびapplydeltaバイナリは、デルタRPMスイート(deltarpmパッケージ)の一部であり、デルタRPMパッケージの作成と適用に際して役立ちます。次のコマンドを使用して、new.delta.rpmというデルタRPMを作成できます。次のコマンドでは、old.rpmおよびnew.rpmが存在することが前提となります。

tux > sudo makedeltarpm old.rpm new.rpm new.delta.rpm

古いパッケージがすでにインストールされていれば、applydeltarpmを使用して、ファイルシステムから新たにRPMを構築できます。

tux > sudo applydeltarpm new.delta.rpm new.rpm

ファイルシステムにアクセスすることなく、古いRPMから構築するには、-rオプションを使用します。

tux > sudo applydeltarpm -r old.rpm new.delta.rpm new.rpm

技術的な詳細については、/usr/share/doc/packages/deltarpm/READMEを参照してください。

6.2.4 RPMクエリー #

-qオプションを使用すると、rpmはクエリを開始し、(-pオプションを追加することにより)RPMアーカイブを検査できるようにして、インストールされたパッケージのRPMデータベースでクエリを行えるようにします。必要な情報の種類を指定する複数のスイッチを使用できます。詳細については、表6.1「最も重要なRPMクエリーのオプション」を参照してください。

|

|

パッケージ情報 |

|

|

ファイルリスト |

|

|

ファイルFILEを含むパッケージでクエリーを行います(FILEにはフルパスを指定する必要があります)。 |

|

|

ステータス情報を含むファイルリスト( |

|

|

ドキュメントファイルだけをリストします ( |

|

|

設定ファイルだけをリストします( |

|

|

詳細情報を含むファイルリスト( |

|

|

他のパッケージが |

|

|

パッケージが要求する機能 |

|

|

インストールスクリプト(preinstall、postinstall、uninstall) |

たとえば、コマンドrpm -q -i wgetは、例6.2「rpm -q -i wget」に示された情報を表示します。

rpm -q -i wget #Name : wget Version : 1.14 Release : 17.1 Architecture: x86_64 Install Date: Mon 30 Jan 2017 14:01:29 CET Group : Productivity/Networking/Web/Utilities Size : 2046483 License : GPL-3.0+ Signature : RSA/SHA256, Thu 08 Dec 2016 07:48:44 CET, Key ID 70af9e8139db7c82 Source RPM : wget-1.14-17.1.src.rpm Build Date : Thu 08 Dec 2016 07:48:34 CET Build Host : sheep09 Relocations : (not relocatable) Packager : https://www.suse.com/ Vendor : SUSE LLC <https://www.suse.com/> URL : http://www.gnu.org/software/wget/ Summary : A Tool for Mirroring FTP and HTTP Servers Description : Wget enables you to retrieve WWW documents or FTP files from a server. This can be done in script files or via the command line. Distribution: SUSE Linux Enterprise 12

オプション-fが機能するのは、フルパスで完全なファイル名を指定した場合だけです。必要な数のファイル名を指定します。次に例を示します。

tux > rpm -q -f /bin/rpm /usr/bin/wget

rpm-4.11.2-15.1.x86_64

wget-1.14-17.1.x86_64ファイル名の一部分しかわからない場合は、例6.3「パッケージを検索するスクリプト」に示すようなシェルスクリプトを使用します。実行するときに、ファイル名の一部を、パラメータとして示されるスクリプトに渡します。

#! /bin/sh

for i in $(rpm -q -a -l | grep $1); do

echo "\"$i\" is in package:"

rpm -q -f $i

echo ""

done

rpm -q --changelog

PACKAGEコマンドは、特定のパッケージに関する詳細な変更情報を日付順に表示します。

インストールされたRPMデータベースを使うと、確認検査を行うことができます。それらの検査は、-Vまたは--verifyオプションを使用して開始します。このオプションを使うと、rpmは、パッケージ内にあり、インストール以降変更されたことがあるすべてのファイルを表示します。rpmは、次の変更に関するヒントを表示するのに、8文字の記号を使用します。

|

|

MD5チェックサム |

|

|

ファイルサイズ |

|

|

シンボリックリンク |

|

|

変更時間 |

|

|

メジャーデバイス番号とマイナーデバイス番号 |

|

|

所有者 |

|

|

グループ |

|

|

モード (許可とファイルタイプ) |

設定ファイルの場合は、文字cが表示されます。/etc/wgetrc (wgetパッケージ)の変更例を以下に示します。

tux > rpm -V wget

S.5....T c /etc/wgetrc

RPMデータベースのファイルは、/var/lib/rpmに格納されています。パーティション/usrのサイズが 1 GBであれば、このデータベースは、完全なアップデート後、およそ 30 MB占有します。データベースが予期していたよりもはるかに大きい場合は、オプション--rebuilddbでデータベースを再構築するようにします。再構築する前に、古いデータベースのバックアップを作成しておきます。cronスクリプトのcron.dailyは、データベースのコピー(gzip でパックされる)を毎日作成し、/var/adm/backup/rpmdbに格納します。コピー数は/etc/sysconfig/backupにある変数MAX_RPMDB_BACKUPSで制御します(デフォルト:5)。1つのバックアップのサイズは、1GBの/usrに対しておよそ1MBです。

6.2.5 ソースパッケージのインストールとコンパイル #

すべてのソースパッケージには、拡張子.src.rpm (ソース RPM)が付けられています。

ソースパッケージは、インストールメディアからハードディスクにコピーされ、YaSTを使用して展開できます。ただし、ソースパッケージは、パッケージマネージャでインストール済み([i])というマークは付きません。これは、ソースパッケージがRPMデータベースに入れられないためです。インストールされたオペレーティングシステムソフトウェアだけがRPMデータベースにリストされます。ソースパッケージを「インストールする」場合、ソースコードだけがシステムに追加されます。

(/etc/rpmrcなどのファイルでカスタム設定を指定していない限り)以下のディレクトリが、/usr/src/packagesの下でrpmとrpmbuildから使用可能でなければなりません。

SOURCESオリジナルのソース(

.tar.gzファイルや.tar.gzファイルなど)とディストリビューション固有の調整ファイル(ほとんどの場合.difファイルや.patchファイル)用です。SPECSビルド処理 を制御する、メタMakefileに類似した

.specファイル用です。BUILDすべてのソースは、このディレクトリでアンパック、パッチ、およびコンパイルされます。

RPMS完成したバイナリパッケージが格納されます。

SRPMSソースRPMが格納されます。

YaSTでソースパッケージをインストールすると、必要なコンポーネントがすべて/usr/src/packagesにインストールされます。 SOURCES内のソースおよび調整ファイルとSPECS内の関連.specファイルです。

システムコンポーネント(glibc、rpmなど)で実験を行わないでください。システムが正しく動作しなくなります。

次の例は、wget.src.rpmパッケージを使用します。ソースパッケージをインストールすると、次のようなファイルが生成されます。

/usr/src/packages/SOURCES/wget-1.11.4.tar.bz2 /usr/src/packages/SOURCES/wgetrc.patch /usr/src/packages/SPECS/wget.spec

rpmbuild -bX

/usr/src/packages/SPECS/wget.specコマンドは、コンパイルを開始します。Xは、ビルド処理のさまざまな段階に対して使用されるワイルドカードです(詳細については、--helpの出力またはRPMのドキュメントを参照してください)。以下に簡単な説明を示します。

-bp/usr/src/packages/BUILD内のソースを用意します。アンパック、パッチしてください。-bc-bpと同じですが、コンパイルを実行します。-bi-bpと同じですが、ビルドしたソフトウェアをインストールします。警告:パッケージがBuildRoot機能をサポートしていない場合は、設定ファイルが上書きされることがあります。-bb-biと同じですが、バイナリパッケージを作成します。コンパイルに成功すると、バイナリパッケージは、/usr/src/packages/RPMSに作成されるはずです。-ba-bbと同じですが、ソース RPMを作成します。コンパイルに成功すると、バイナリは/usr/src/packages/SRPMSに作成されるはずです。--short-circuit一部のステップをスキップします。

作成されたバイナリRPMは、rpm

-iコマンドまたはrpm

-Uコマンドでインストールできます。rpmを使用したインストールは、RPMデータベースに登場します。

specファイルのBuildRootディレクティブは、SUSE Linux Enterprise Server 12以降は非推奨です。この機能がまだ必要な場合は、回避方法として--buildrootオプションを使用してください。背景についての詳細は、https://www.suse.com/support/kb/doc?id=7017104にあるSupprt Database(サポートデータベース)を参照してください。

6.2.6 buildによるRPMパッケージのコンパイル #

多くのパッケージにつきものの不都合は、ビルド処理中に不要なファイルが稼働中のシステムに追加されてしまうことです。これを回避するには、パッケージのビルド先の定義済みの環境を作成するbuildを使用します。このchroot環境を確立するには、build スクリプトが完全なパッケージツリーと共に提供されなければなりません。パッケージツリーは、NFS経由で、またはDVDから ハードディスク上で利用できるようにすることができます。build --rpms

DIRECTORYで、位置を指定します。rpmと異なり、buildコマンドは、ソースディレクトリで.specファイルを検索します。/media/dvdの下でシステムにマウントされているDVDを使用して(上記の例と同様に)wgetをビルドするには、次のコマンドをrootとして使用します。

root #cd /usr/src/packages/SOURCES/root #mv ../SPECS/wget.spec .root #build --rpms /media/dvd/suse/ wget.spec

これで、最小限の環境が/var/tmp/build-rootに確立されます。パッケージは、この環境でビルドされます。処理が完了すると、ビルドされたパッケージは/var/tmp/build-root/usr/src/packages/RPMSに格納されます。

buildスクリプトでは、他のオプションも多数使用できます。たとえば、スクリプトがユーザ独自のRPMを処理するようにするには、ビルド環境の初期化を省略するか、rpmコマンドの実行を上記のビルド段階のいずれかに制限します。build --helpコマンドとman buildコマンドで、詳細な情報が得られます。

6.2.7 RPMアーカイブとRPMデータベース用のツール #

Midnight Commander (mc)は、RPMアーカイブの内容を表示し、それらの一部をコピーできます。アーカイブを仮想ファイルシステムとして表し、Midnight Commanderの通常のメニューオプションを使用できます。F3キーを使用してHEADERを表示します。カーソルキーとEnterキーを使ってアーカイブ構造を表示します。F5キーを使用してアーカイブコンポーネントをコピーします。

フル機能のパッケージマネージャをYaSTモジュールとして使用できます詳細については、Book “導入ガイド”, Chapter 13 “ソフトウェアをインストールまたは削除する”を参照してください。

7 Snapperを使用したシステムの回復とスナップショット管理 #

Linuxでファイルシステムのスナップショットを作成し、ロールバックできるようにすることは、過去に要望の多かった機能です。Snapperを、BtrfsファイルシステムまたはシンプロビジョンのLVMボリュームと併用することによって、それに対応できます。

Btrfsは、Linux用の新しい書き込み時コピー方式のファイルシステムで、サブボリューム(各物理パーティション内の1つまたは複数の個別にマウント可能なファイルシステム)のファイルシステムスナップショット(特定時点におけるサブボリュームの状態のコピー)をサポートします。スナップショットは、XFS、Ext4、またはExt3でフォーマットされたシンプロビジョンLVMボリュームでもサポートされています。Snapperを使用してこれらのスナップショットを作成および管理できます。Snapperには、コマンドラインおよびYaSTインタフェースがあります。SUSE Linux Enterprise Serverバージョン 12から、Btrfsスナップショットからブートすることもできるようになりました。詳細については、7.3項 「スナップショットからのブートによるシステムロールバック」を参照してください。

Snapperを使用して、次のタスクを実行できます。

zypperやYaSTで行ったシステムの変更を元に戻す。詳細については、7.2項 「Snapperを使用した変更の取り消し」を参照してください。古いスナップショットからファイルを復元する。詳細については、7.2.2項 「Snapperを使用したファイルの復元」を参照してください。

スナップショットからブートすることによってシステムをロールバックする。詳細については、7.3項 「スナップショットからのブートによるシステムロールバック」を参照してください。

オンザフライでスナップショットを手動作成し、既存のスナップショットを管理する。詳細については、7.6項 「スナップショットの手動での作成と管理」を参照してください。

7.1 デフォルト設定 #

SUSE Linux Enterprise Server上のSnapperは、システム変更の「取り消しおよび回復ツール」として機能するように設定されています。デフォルトでは、SUSE Linux Enterprise Serverのルートパーティション(/)はBtrfsでフォーマットされています。ルートパーティション(/)に十分な容量(約16GB以上)がある場合、スナップショットの作成が自動的に有効になります。デフォルトでは、/以外のパーティション上でスナップショットを作成することはできません。

インストール中にSnapperを無効にした場合、後からいつでも有効にできます。そのためには、次のコマンドを実行して、ルートファイルシステムのデフォルトのSnapper設定を作成します。

tux > sudo snapper -c root create-config /その後、7.1.3.1項 「スナップショットの無効化/有効化」の説明に従って、別のスナップショットタイプを有効にします。

スナップショットには、インストーラの推奨に従ってサブボリュームが設定されたBtrfsルートファイルシステムと、16GB以上のパーティションサイズが必要であることに注意してください。

スナップショットを作成すると、スナップショットとスナップショット元のファイルは、 いずれもファイルシステム内の同じブロックを指します。そのため、最初は、スナップショットが余分にディスク容量を占めることはありません。元のファイルシステムのデータが変更されると、変更されたデータブロックがコピーされ、古いデータブロックはスナップショットのように保持されます。このため、スナップショットは、変更されたデータと同じ容量を占めます。こうして、時間が経過するにつれて、スナップショットの領域は大きくなっていきます。その結果、スナップショットを含むBtrfsファイルシステムからファイルを削除しても、ディスクの空き容量が増えないことがあります。

スナップショットは常に、スナップショット作成元と同じパーティションまたはサブボリュームに保存されます。別のパーティションまたはサブボリュームにスナップショットを保存することはできません。

その結果、スナップショットを含むパーティションは、「通常の」パーティションよりも大きくする必要があります。具体的な容量は、保持するスナップショット数やデータの変更頻度によって異なります。一般的には、通常のファイルシステムの2倍程度を検討してください。ディスク容量が不足しないようにするために、古いスナップショットは自動的にクリーンアップされます。詳細については、7.1.3.4項 「スナップショットのアーカイブの制御」を参照してください。

7.1.1 スナップショットのタイプ #

スナップショット自体は技術的な意味では同じですが、トリガするイベントに基づいて、次の3種類のスナップショットを区別しています。

- タイムラインスナップショット

1時間ごとに1つのスナップショットが作成されます。古いスナップショットは自動的に削除されます。デフォルトで、最近10日間、10カ月間、10年間の最初のスナップショットが保持されます。タイムラインスナップショットはデフォルトで無効になっています。

- インストールスナップショット

YaSTまたはZypperで1つ以上のパッケージをインストールする場合、常にスナップショットのペアが作成されます。インストール開始前のスナップショット(「事前」)と、インストール完了後のスナップショット(「事後」)です。カーネルなどの重要なコンポーネントがインストールされた場合、スナップショットのペアは重要とマークされます(

important=yes)。古いスナップショットは自動的に削除されます。デフォルトでは、最新の10個の重要なスナップショット、および最新の10個の「通常」のスナップショット(管理スナップショットを含む)が保持されます。インストールスナップショットはデフォルトで有効になっています。- 管理スナップショット

システムをYaSTで管理する場合、常にスナップショットのペアが作成されます。YaSTモジュール開始時のスナップショット(「事前」)と、モジュール終了時のスナップショット(「事後」)です。古いスナップショットは自動的に削除されます。デフォルトでは、最新の10個の重要なスナップショットと最新の10個の「通常」のスナップショット(インストールスナップショットを含む)が保持されます。管理スナップショットはデフォルトで有効になっています。

7.1.2 スナップショットから除外されるディレクトリ #

一部のディレクトリは、さまざまな理由により、スナップショットから除外する必要があります。次のリストは、除外されるすべてのディレクトリを示しています。

/boot/grub2/i386-pc、/boot/grub2/x86_64-efi、/boot/grub2/powerpc-ieee1275、/boot/grub2/s390x-emuブートローダ設定のロールバックはサポートされていません。これらのディレクトリは、アーキテクチャ固有です。最初の2つのディレクトリはAMD64/Intel 64マシン上に存在し、その後の2つのディレクトリはそれぞれIBM POWERとIBM Z上に存在します。

/home/homeが独立したパーティションに存在していない場合、ロールバック時にデータが失われのを避けるために除外されます。/opt、/var/optサードパーティ製品は通常、

/optにインストールされます。ロールバック時にこれらのアプリケーションがアンインストールされるのを避けるために除外されます。/srvWebおよびFTPサーバ用のデータが含まれています。ロールバック時にデータが失われるのを避けるために除外されます。

/tmp、/var/tmp、/var/cache、/var/crashスナップショットから除外される一時ファイルとキャッシュを含むすべてのディレクトリ。

/usr/localこのディレクトリは、ソフトウェアの手動インストール時に使用します。ロールバック時にこれらのインストール済みソフトウェアがアンインストールされるのを避けるために除外されます。

/var/lib/libvirt/imageslibvirtで管理される仮想マシンイメージのデフォルトの場所。ロールバック時に仮想マシンイメージが古いバージョンに置き換えられないようにするために除外されます。デフォルトでは、このサブボリュームは、

no copy on writeオプションを使用して作成されます。/var/lib/mailman、/var/spool電子メールまたは電子メールキューを含むディレクトリは、ロールバック後に電子メールが失われるのを避けるために除外されます。

/var/lib/namedDNSサーバ用のゾーンデータが含まれます。ネームサーバがロールバック後に確実に動作できるように、スナップショットから除外されます。

/var/lib/mariadb、/var/lib/mysql、/var/lib/pgqslこれらのディレクトリにはデータベースのデータが格納されます。デフォルトでは、このサブボリュームは、

no copy on writeオプションを使用して作成されます。/var/logログファイルの場所。壊れたシステムのロールバック後にログファイルを分析できるようにスナップショットから除外されます。デフォルトでは

/var/logにはNoCOW属性セットがあり、パフォーマンスを改善し、重複ブロック数を削減するコピーオンライトが無効になっています。lsattrで確認します。tux >lsattr -l /var/ /var/log No_COW

7.1.3 設定のカスタマイズ #

SUSE Linux Enterprise Serverには、適切なデフォルト設定が付属していて、ほとんどの使用事例ではこのままで十分です。ただし、スナップショットの自動作成およびスナップショットの維持管理のあらゆる側面をニーズに合わせて設定できます。

7.1.3.1 スナップショットの無効化/有効化 #

3つのスナップショットの種類(タイムライン、インストール、および管理)はそれぞれ独立して有効化または無効化することができます。

- タイムラインスナップショットの有効化/無効化

有効化.

snapper-c root set-config "TIMELINE_CREATE=yes"無効化.

snapper -c root set-config "TIMELINE_CREATE=no"タイムラインスナップショットは、ルートパーティションを除きデフォルトで有効になっています。

- インストールスナップショットの有効化/無効化

有効化.

snapper-zypp-pluginパッケージをインストールします。無効化.

snapper-zypp-pluginパッケージをアンインストールします。インストールスナップショットはデフォルトで有効になっています。

- 管理スナップショットの有効化/無効化

有効化.

/etc/sysconfig/yast2でUSE_SNAPPERをyes (はい)に設定します。無効化.

/etc/sysconfig/yast2でUSE_SNAPPERをno (いいえ)に設定します。管理スナップショットはデフォルトで有効になっています。

7.1.3.2 インストールスナップショットの制御 #

YaSTまたはZypperでパッケージをインストールする際にスナップショットペアを作成する処理は、snapper-zypp-pluginが扱います。XML環境設定ファイル/etc/snapper/zypp-plugin.confで、スナップショットを作成するタイミングを定義します。デフォルトでは、ファイルは次のようになっています。

1 <?xml version="1.0" encoding="utf-8"?> 2 <snapper-zypp-plugin-conf> 3 <solvables> 4 <solvable match="w"1 important="true"2>kernel-*3</solvable> 5 <solvable match="w" important="true">dracut</solvable> 6 <solvable match="w" important="true">glibc</solvable> 7 <solvable match="w" important="true">systemd*</solvable> 8 <solvable match="w" important="true">udev</solvable> 9 <solvable match="w">*</solvable>4 10 </solvables> 11 </snapper-zypp-plugin-conf>

match属性は、パターンがUnixシェルと同様のワイルドカードであるか( | |

指定されたパターンが一致し、対応するパッケージに重要のマークが付いている場合(カーネルパッケージなど)、そのスナップショットにも重要のマークが付きます。 | |

パッケージ名に一致するパターン。特殊文字は、 | |

この行は、無条件にすべてのパッケージに一致します。 |

この設定スナップショットでは、パッケージのインストール時に常にペアが作成されます(9行目)。重要のマークが付いたkernel、dracut、glibc、systemd、またはudevパッケージがインストールされると、そのスナップショットペアにも重要のマークが付きます(4~8行目)。すべてのルールが評価されます。

ルールを無効にするには、削除するか、XMLコメントを使用して無効にします。パッケージがインストールされるたびにスナップショットペアが作成されないようにするには、次のようにします。たとえば、9行目のコメント行のように指定します。

1 <?xml version="1.0" encoding="utf-8"?> 2 <snapper-zypp-plugin-conf> 3 <solvables> 4 <solvable match="w" important="true">kernel-*</solvable> 5 <solvable match="w" important="true">dracut</solvable> 6 <solvable match="w" important="true">glibc</solvable> 7 <solvable match="w" important="true">systemd*</solvable> 8 <solvable match="w" important="true">udev</solvable> 9 <!-- <solvable match="w">*</solvable> --> 10 </solvables> 11 </snapper-zypp-plugin-conf>

7.1.3.3 新規サブボリュームの作成とマウント #

/階層下に新規のサブボリュームを作成し、永続的にマウントすることができます。このようなサブボリュームはスナップショットから除外されます。既存のスナップショット内に作成してはいけません。ロールバック後にスナップショットを削除できなくなるためです。

SUSE Linux Enterprise Serverは、/@/サブボリュームが設定されており、このサブボリュームは、/opt、/srv、/home、その他の永続サブボリュームの独立したルートとしての役割を果たします。作成し、永続的にマウントする新規のサブボリュームは、この初期のルートファイルシステムに作成しなければなりません。

そのように設定するには、次のコマンドを実行します。この例では、新規サブボリューム、/usr/importantは/dev/sda2から作成されます。

tux >sudo mount /dev/sda2 -o subvol=@ /mnttux >sudo btrfs subvolume create /mnt/usr/importanttux >sudo umount /mnt

/etc/fstabの該当エントリは、次のようになります。

/dev/sda2 /usr/important btrfs subvol=@/usr/important 0 0

サブボリュームには、仮想化ディスクイメージ、データベースファイル、ログファイルなど、頻繁に変更されるファイルが含まれている場合があります。その場合、ディスクブロックの重複を避けるため、このボリュームのコピーオンライト機能を無効にすることを検討します。そのためには、/etc/fstabでnodatacowマウントオプションを使用します。

/dev/sda2 /usr/important btrfs nodatacow,subvol=@/usr/important 0 0

1つのファイルまたはディレクトリに対してコピーオンライトを無効にするには、コマンドchattr +C PATHを使用します。

7.1.3.4 スナップショットのアーカイブの制御 #

スナップショットはディスク容量を占有します。ディスク容量が不足してシステムが停止しないようにするために、古いスナップショットは自動的に削除されます。デフォルトでは、最大10個の重要なインストールスナップショットと管理スナップショット、および最大10個の標準のインストールスナップショットと管理スナップショットが保持されます。これらのスナップショットがルートファイルシステムのサイズの50%超を占有する場合、追加のスナップショットは削除されます。最低でも、4つの重要なスナップショットと2つの標準スナップショットは常に保持されます。

これらの値の変更方法については、7.5.1項 「既存の設定の管理」を参照してください。

7.1.3.5 シンプロビジョンLVMボリュームでのSnapperの使用 #

Snapperは、Btrfsファイルシステムのスナップショット作成だけでなく、XFS、Ext4、またはExt3でフォーマットされたシンプロビジョンLVMボリュームのスナップショット作成にも対応しています(通常のLVMボリュームのスナップショットには「対応していません」)。LVMボリュームに関する詳細および設定の手順については、Book “導入ガイド”, Chapter 12 “高度なディスクセットアップ”, Section 12.2 “LVMの設定”を参照してください。

シンプロビジョンLVMボリュームでSnapperを使用するには、そのようにSnapperの設定を作成する必要があります。LVMで、--fstype=lvm(FILESYSTEM)を使用してファイルシステムを指定する必要があります。ext3、etx4、またはxfsは、FILESYSTEMの有効な値です。例:

tux > sudo snapper -c lvm create-config --fstype="lvm(xfs)" /thin_lvm7.5.1項 「既存の設定の管理」で説明したように、必要に応じてこの設定を調整できます。

7.2 Snapperを使用した変更の取り消し #

SUSE Linux Enterprise ServerのSnapperは、zypperやYaSTで行った変更を取り消すことができるツールとしてあらかじめ設定されています。このために、Snapperは、zypperおよびYaSTの実行前後にスナップショットのペアを作成します。また、Snapperを使用して、誤って削除または変更したシステムファイルを復元することもできます。このためには、ルートパーティションのタイムラインスナップショットを有効にする必要があります。詳細については、7.1.3.1項 「スナップショットの無効化/有効化」を参照してください。

上記の自動スナップショットは、デフォルトでルートパーティションとそのサブボリュームに対して設定されます。カスタム設定を作成すれば、/homeなど、他のパーティションに対してスナップショット機能を使用できます。

スナップショットを操作してデータを復元する場合、Snapperが処理可能なシナリオとして、根本的に異なる次の2つのシナリオがあることを理解することが重要です。

- 変更の取り消し

次に説明されているように、変更を取り消す際には、2つのスナップショットが比較され、これらの2つのスナップショット間の変更が取り消されます。この方法を使用して、復元する必要があるファイルを明示的に選択できます。

- ロールバック

7.3項 「スナップショットからのブートによるシステムロールバック」で説明されているように、ロールバックを実行すると、システムはスナップショットが作成された状態にリセットされます。

変更を取り消す場合は、現在のシステムとスナップショットを比較することもできます。このような比較から「すべての」ファイルを復元すると、ロールバックを実行した場合と同じ結果になります。ただし、ロールバックについては、7.3項 「スナップショットからのブートによるシステムロールバック」で説明されている方法を使用することをお勧めします。この方法はより高速で、ロールバック実行前にシステムを確認できるためです。

スナップショットを作成する際に、データの整合性を確保するメカニズムがありません。スナップショットを作成するのと同時にファイルが書き込まれると(データベースなど)、ファイルが破損したり、ファイルへの書き込みが部分的になったりします。このようなファイルを復元すると、問題が発生することがあります。また、/etc/mtabなどの一部のシステムファイルは復元しないでください。このため、「必ず」、変更されたファイルとその差分をよく確認してください。どうしても元に戻すことが必要なファイルのみ復元してください。

7.2.1 YaSTおよびZypperによる変更の取り消し #