このガイドでは、当初のインストールシステムの保守、監視、およびカスタマイズなど、システム管理タスクについて説明します。

- 序文

- I 共通のタスク

- II Linuxシステムのブート

- III システム

- IV ハードウェア設定

- V サービス

- VI トラブルシューティング

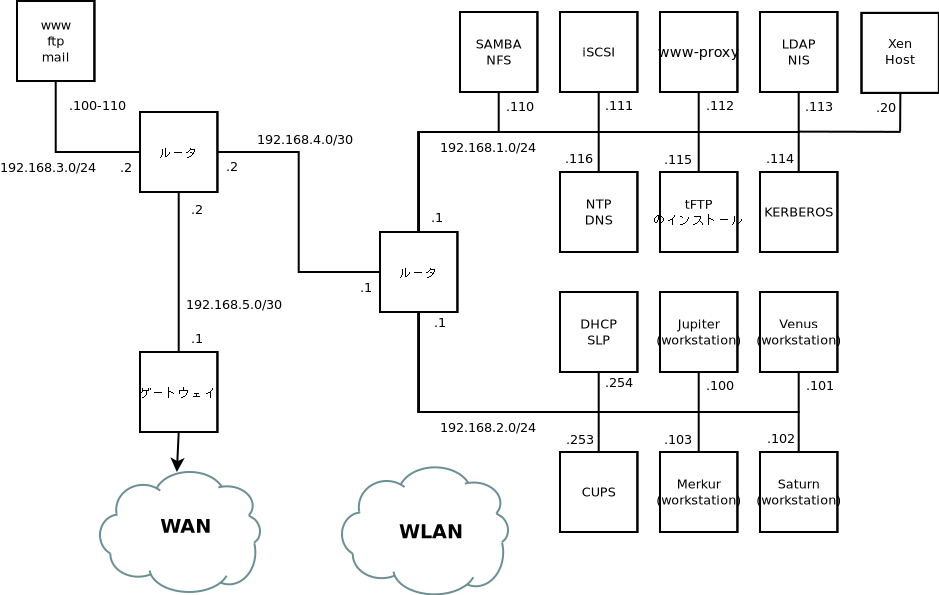

- A サンプルネットワーク

- B GNU licenses

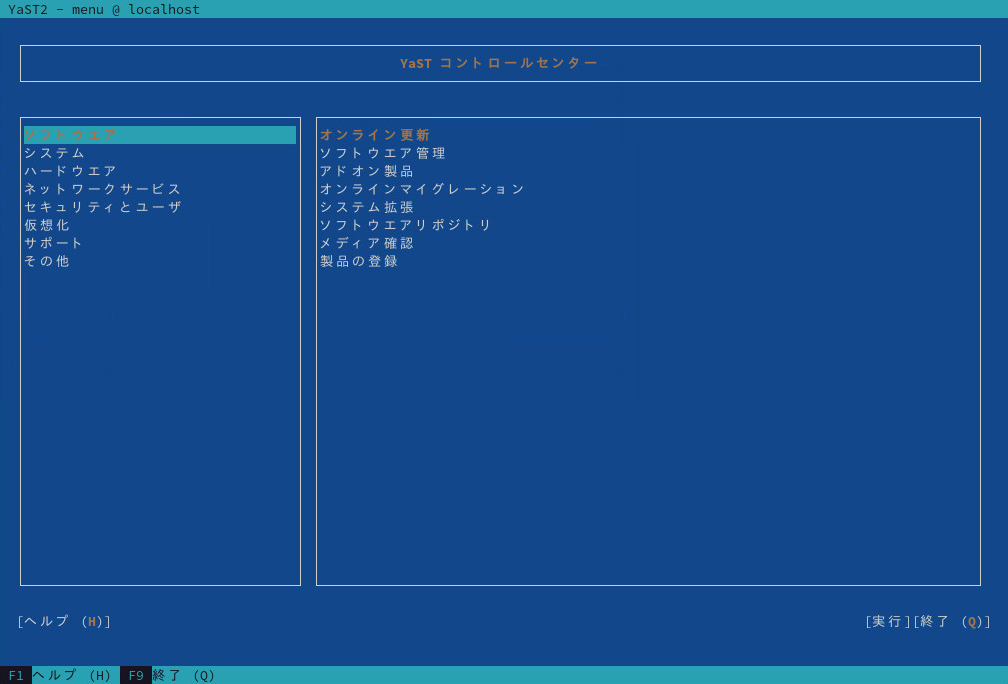

- 4.1 テキストモードのYaSTのメインウィンドウ

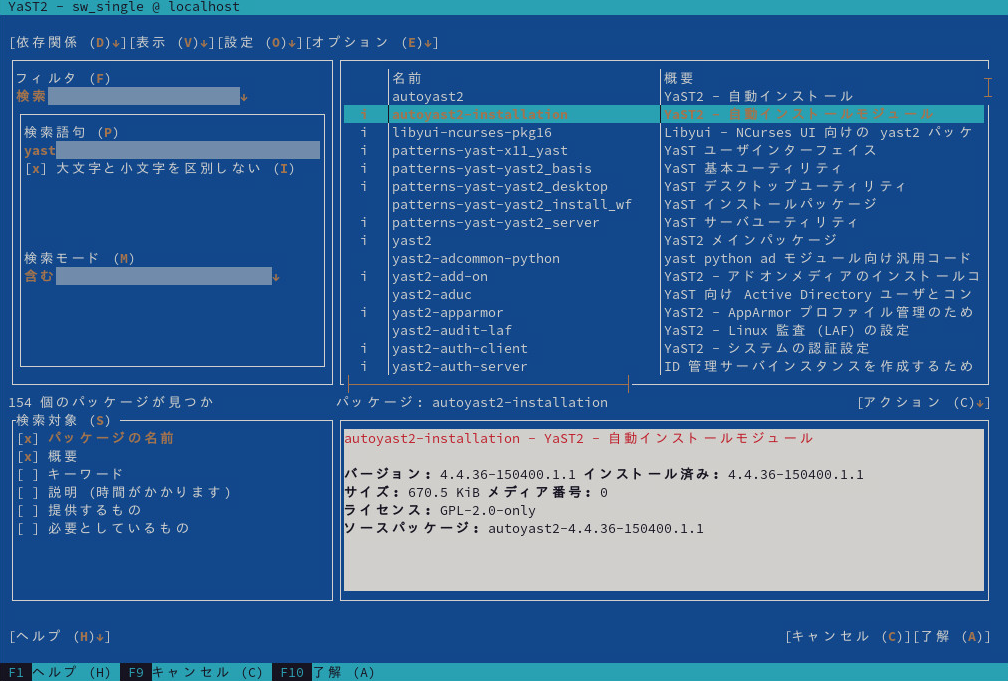

- 4.2 ソフトウェアインストールモジュール

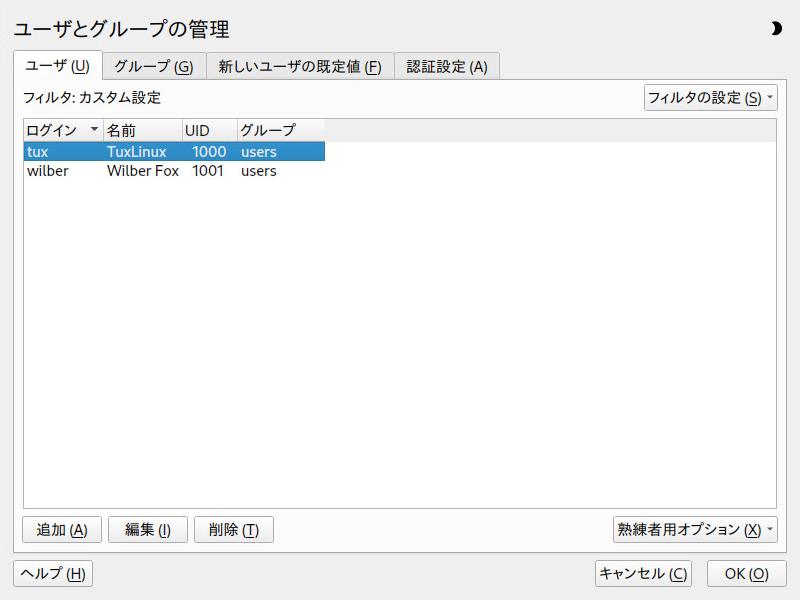

- 6.1 YaSTのユーザとグループの管理

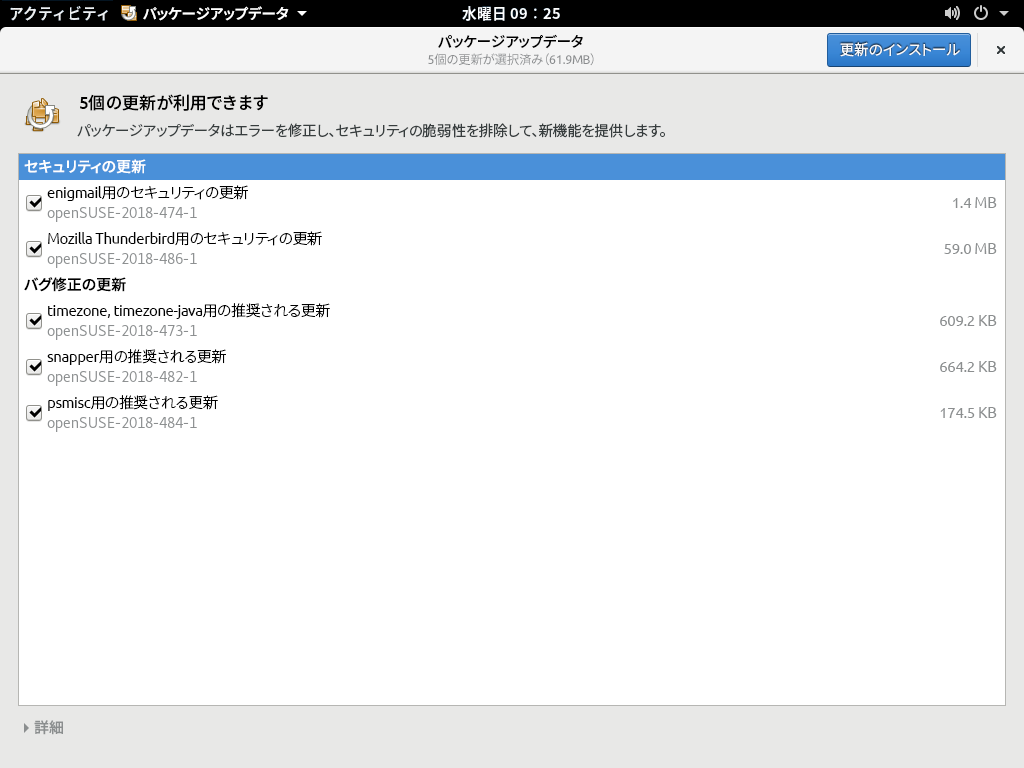

- 7.1 YaSTオンラインアップデート

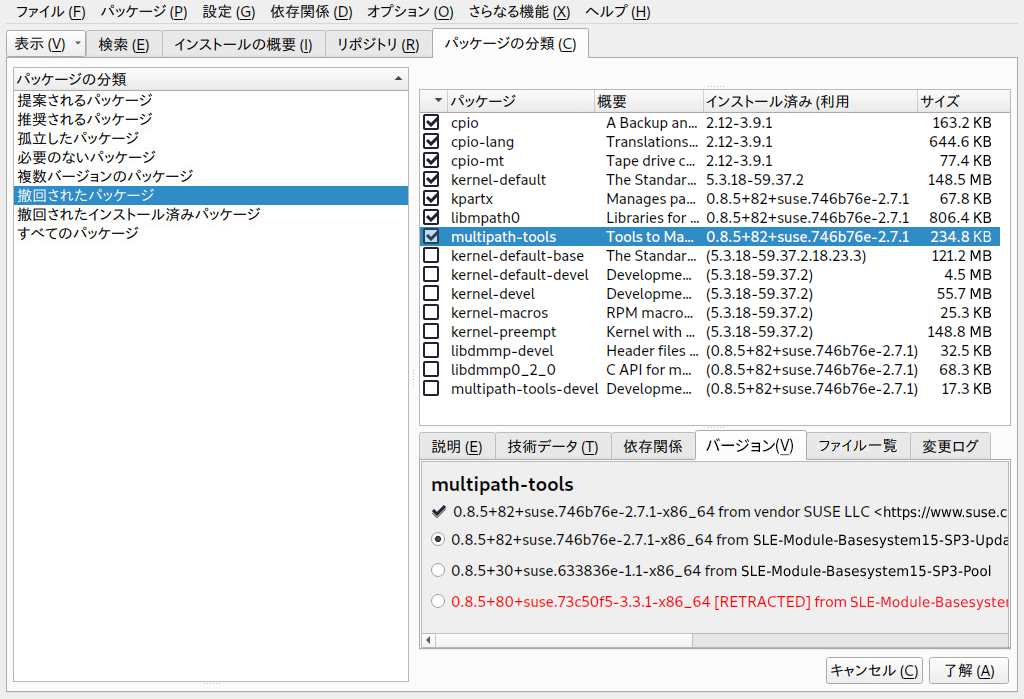

- 7.2 撤回されたパッチと履歴の表示

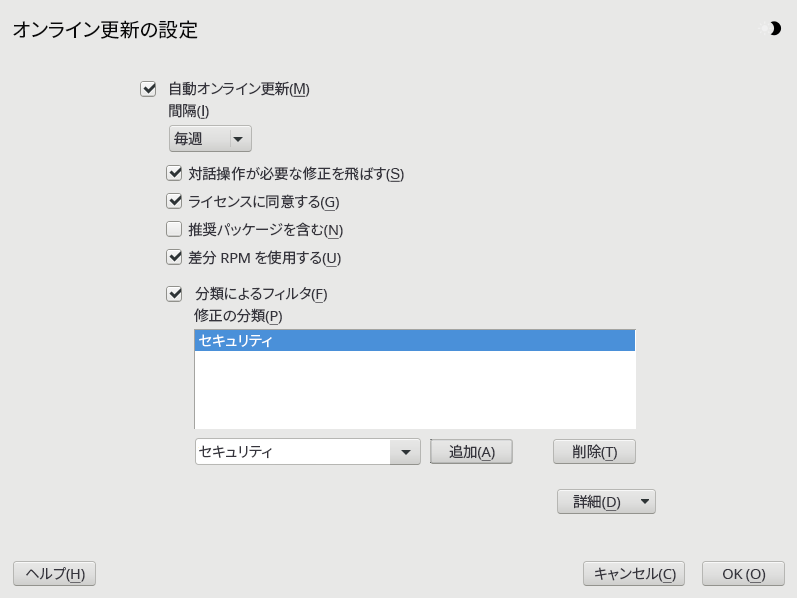

- 7.3 YaSTオンライン更新設定

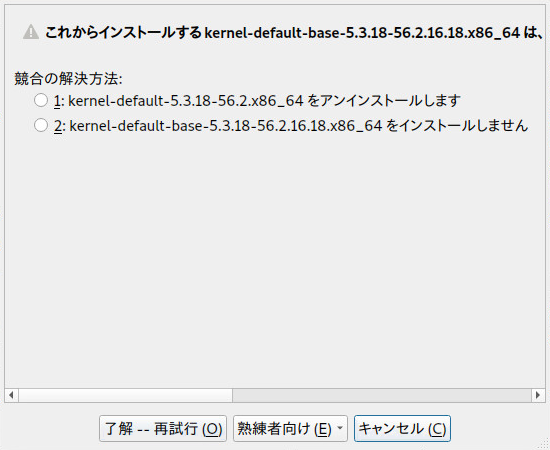

- 8.1 ソフトウェアマネージャの競合管理

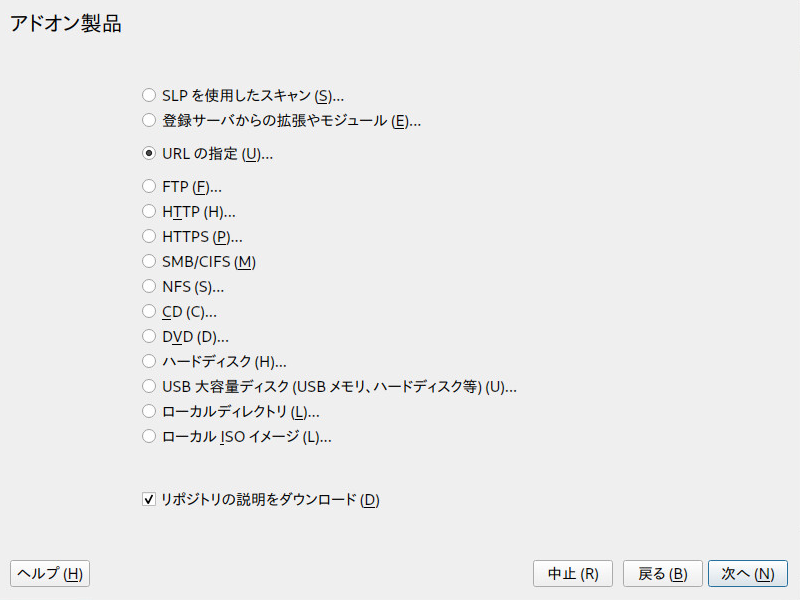

- 8.2 ソフトウェアリポジトリの追加

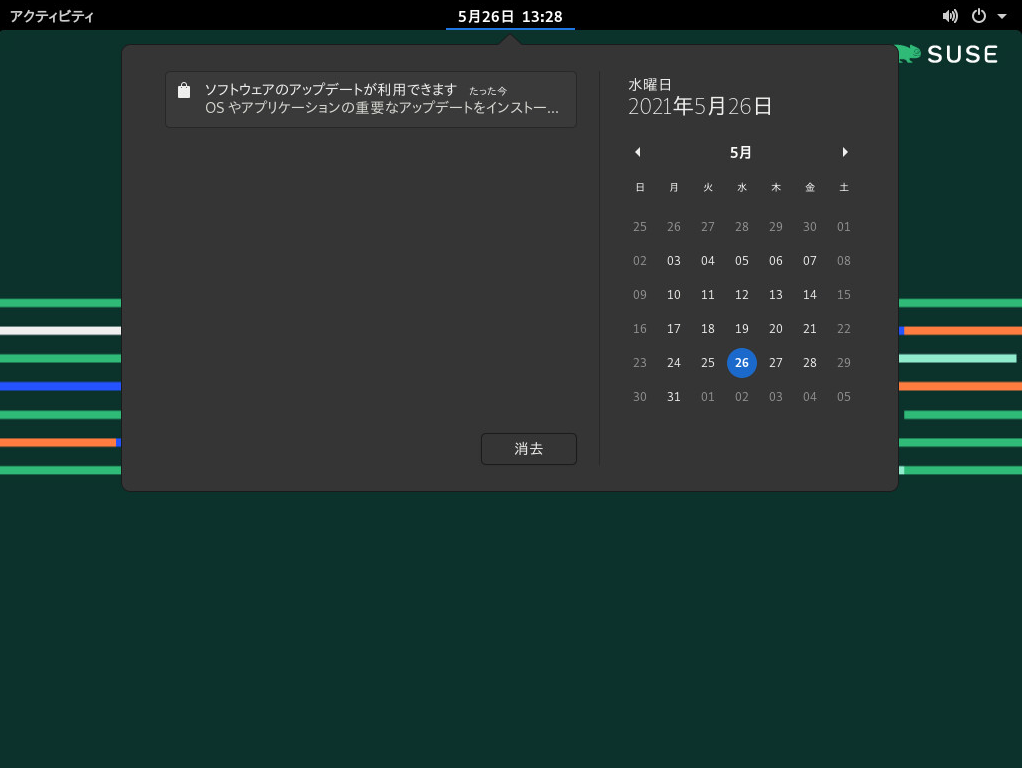

- 8.3 GNOMEのデスクトップに表示されたアップデート通知

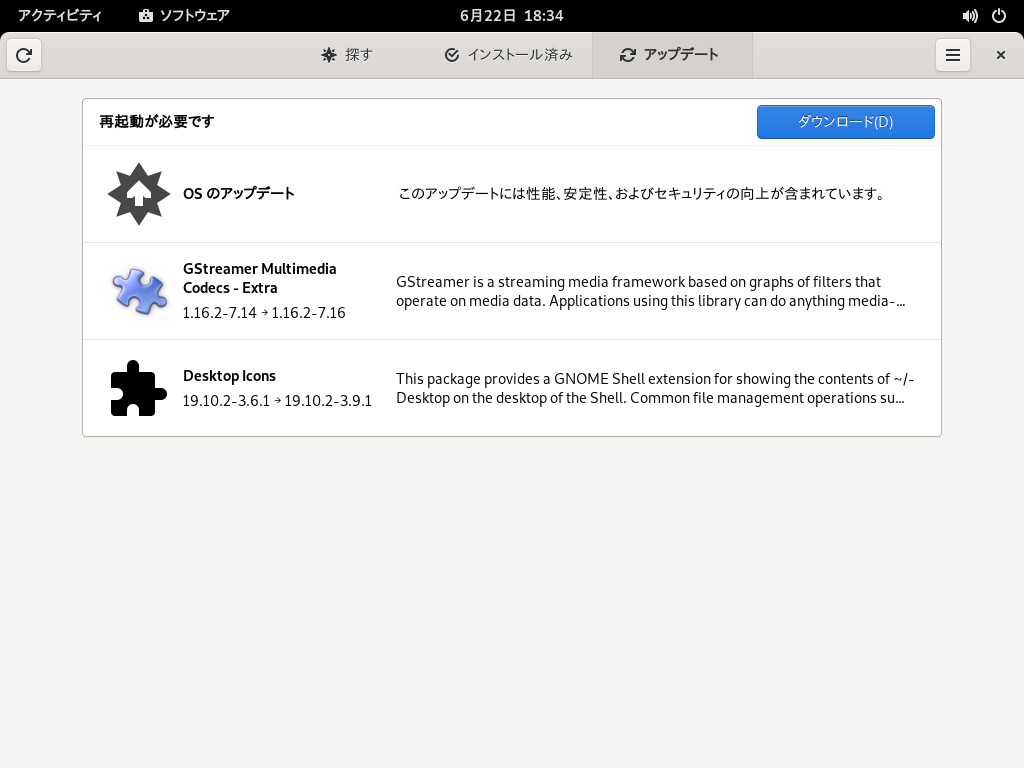

- 8.4 —ビュー

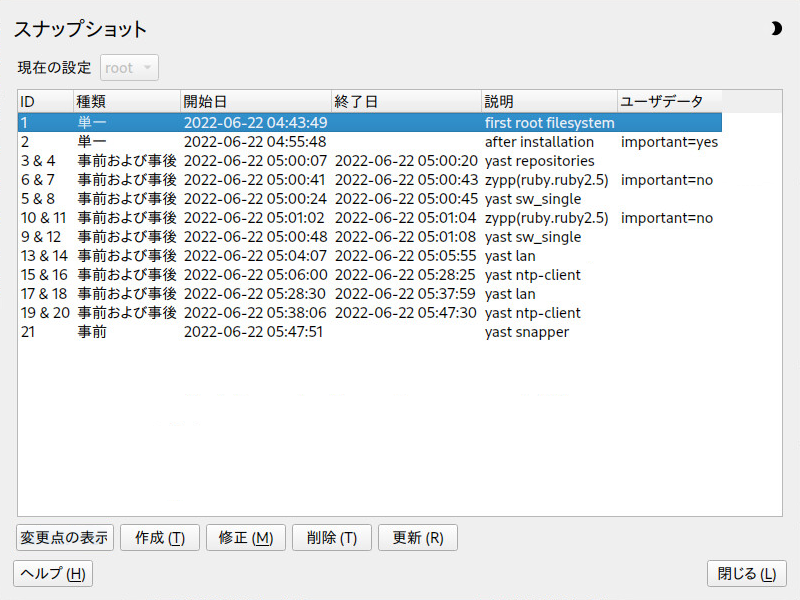

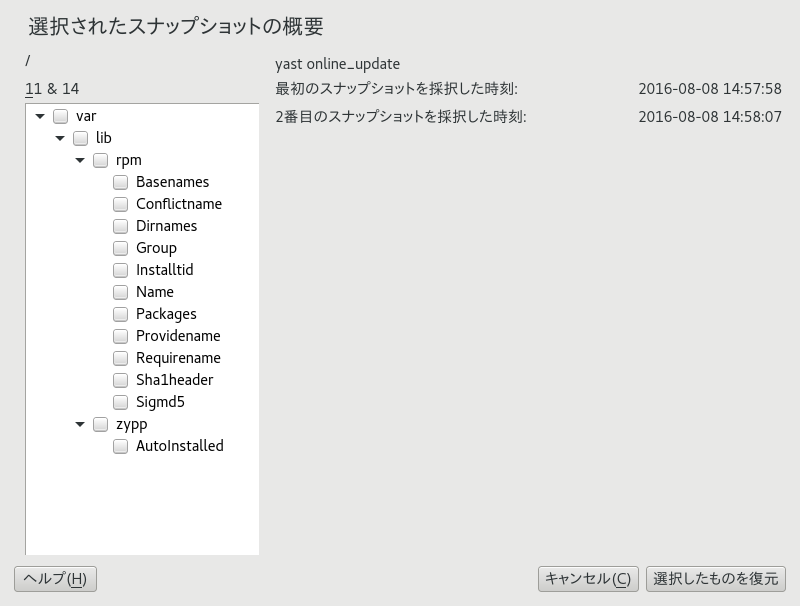

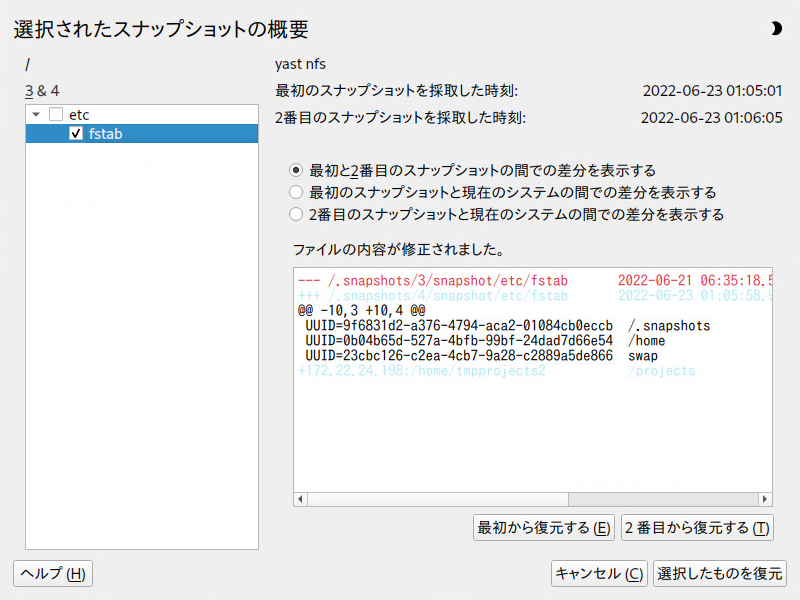

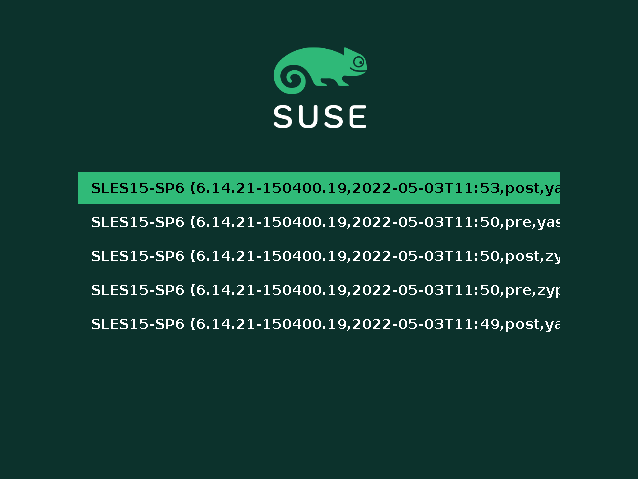

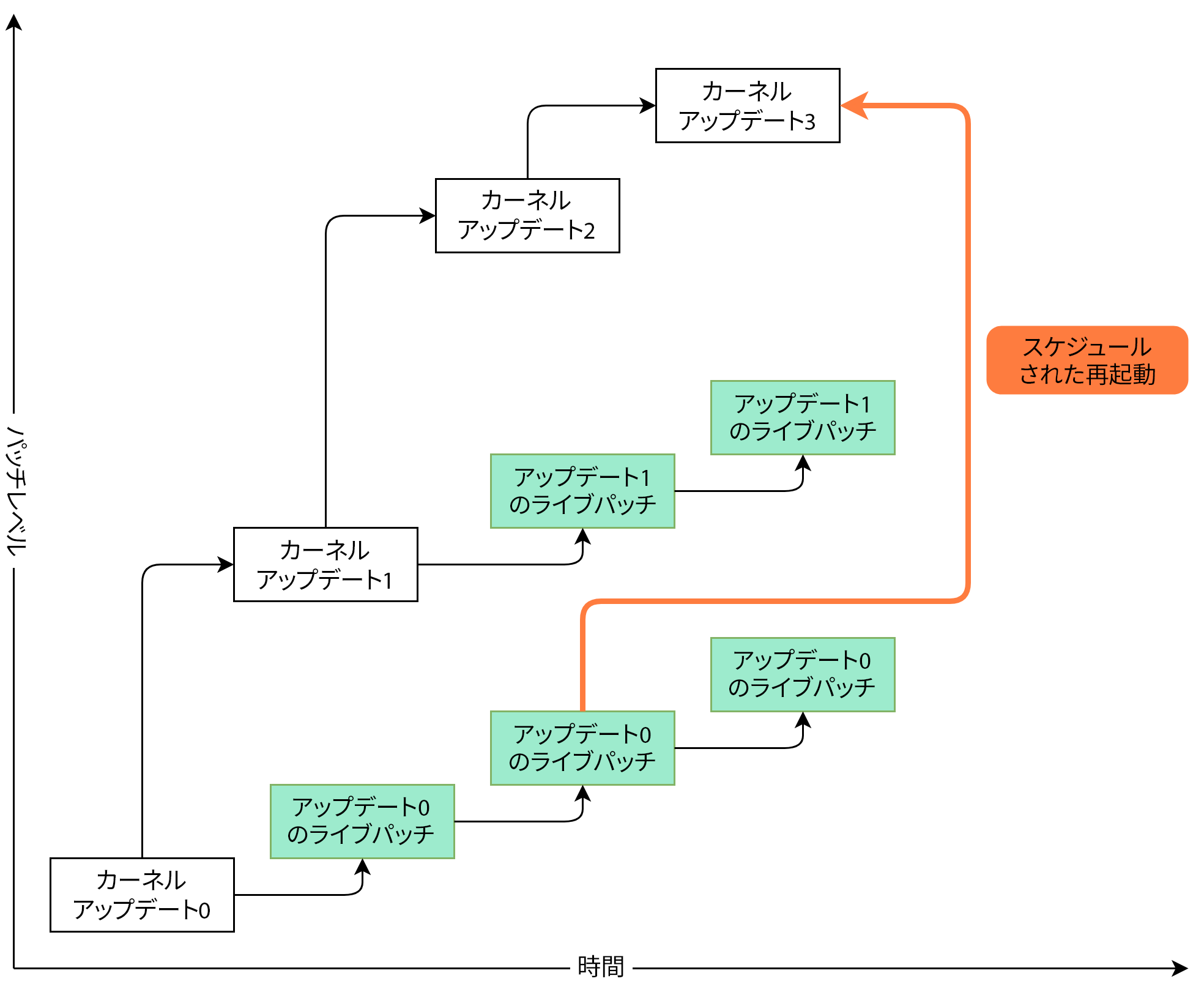

- 10.1 ブートローダ: スナップショット

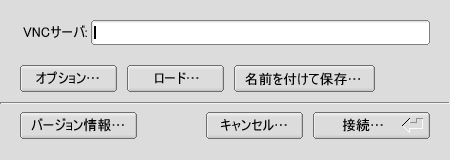

- 14.1 vncviewer

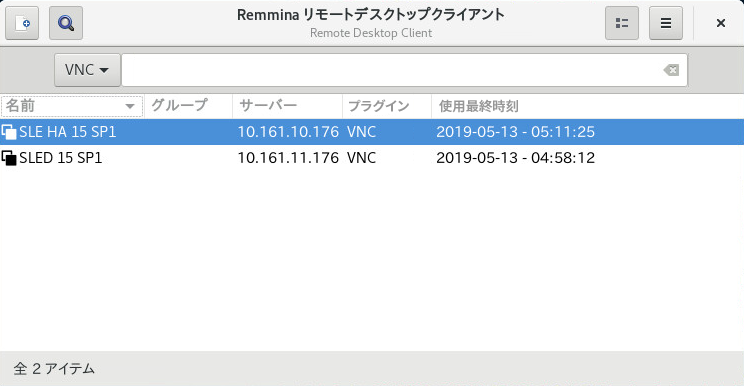

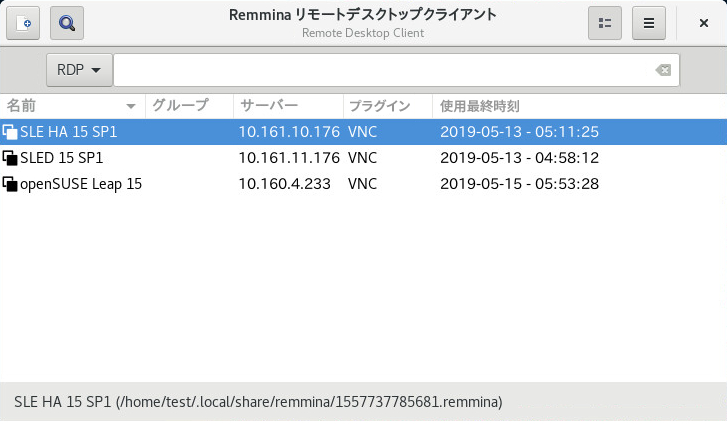

- 14.2 Remminaのメインウィンドウ

- 14.3 リモートデスクトップ初期設定

- 14.4 クイックスタート

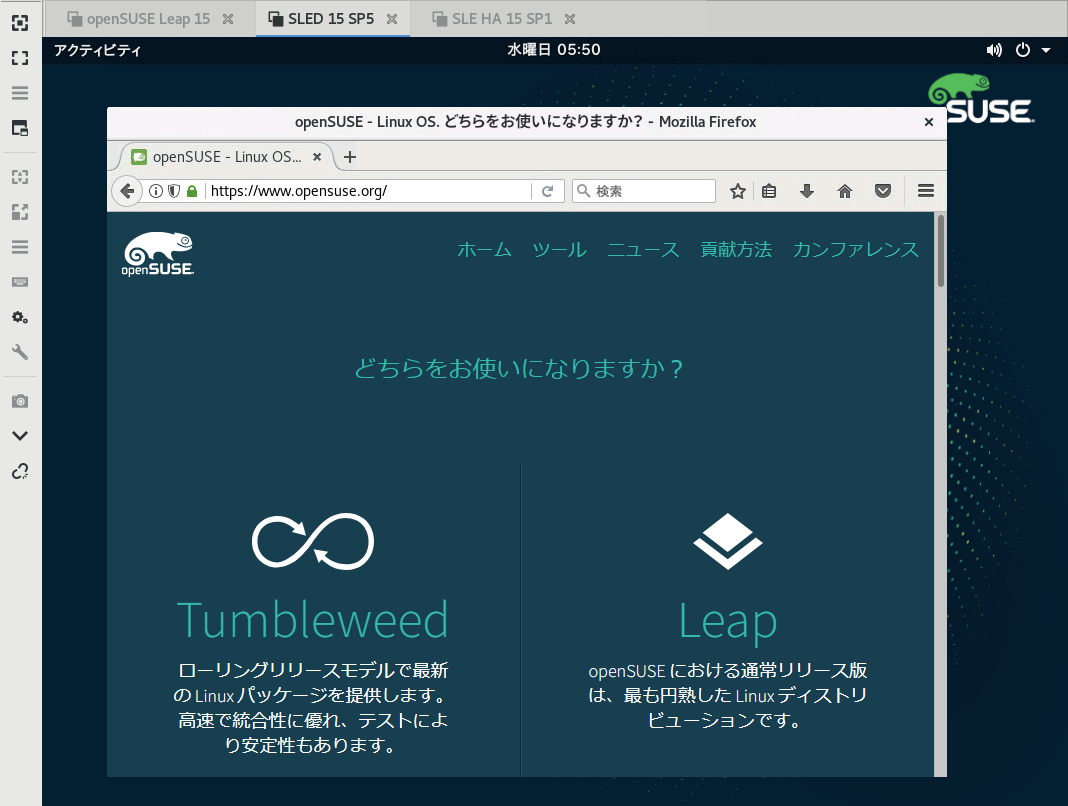

- 14.5 Remminaのリモートセッションの表示

- 14.6 プロファイルファイルへのパスの読み込み

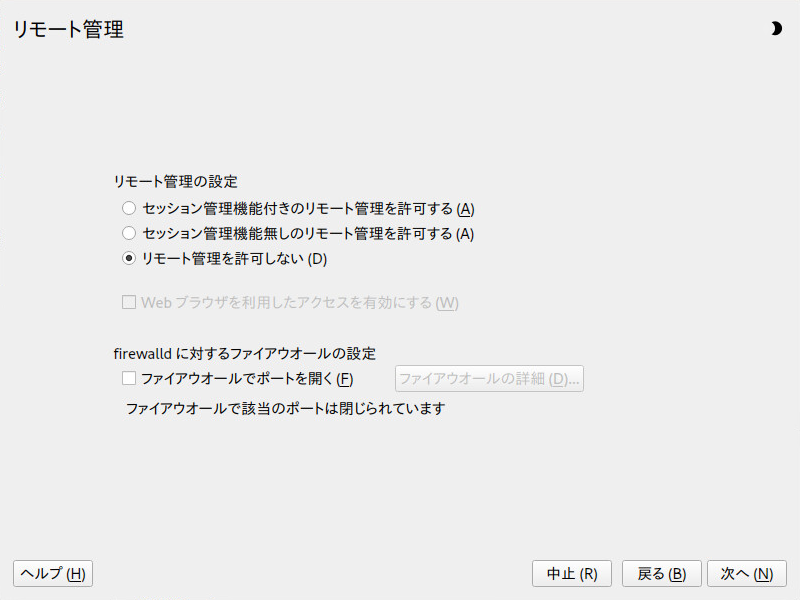

- 14.7 リモート管理

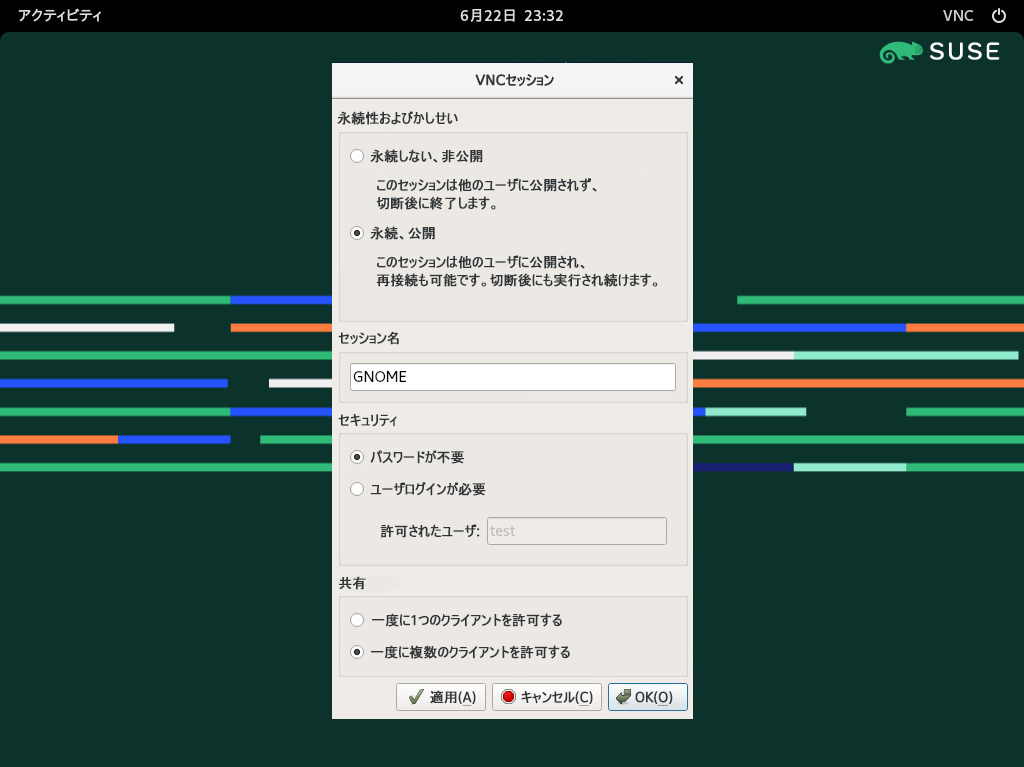

- 14.8 VNCセッション設定

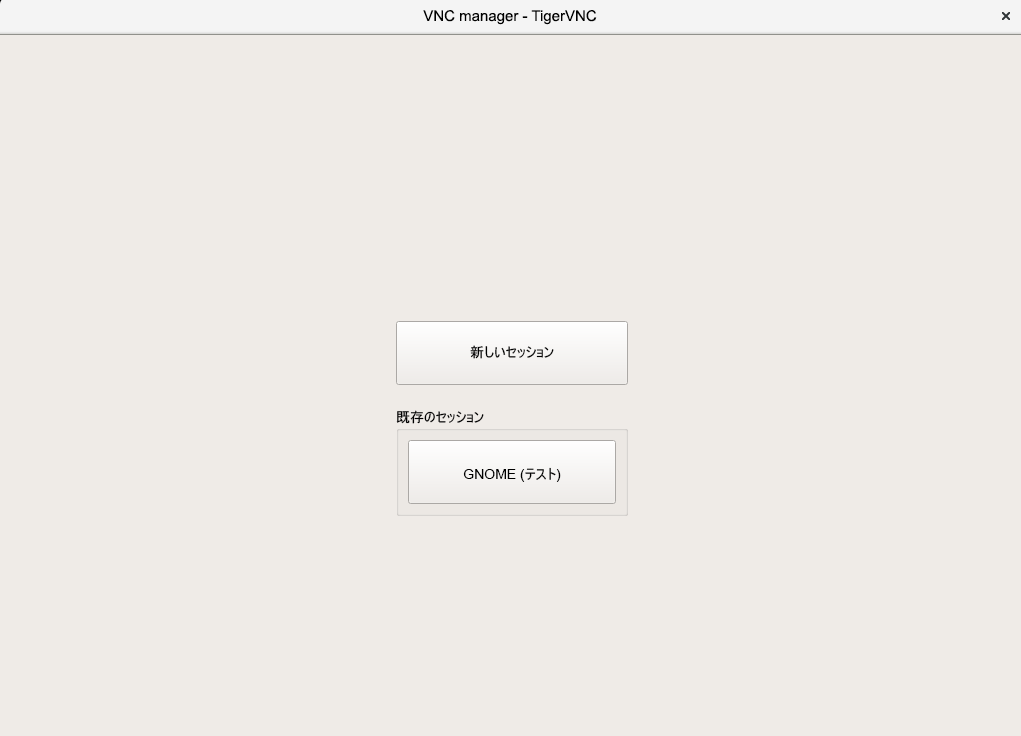

- 14.9 永続的VNCセッションへの参加

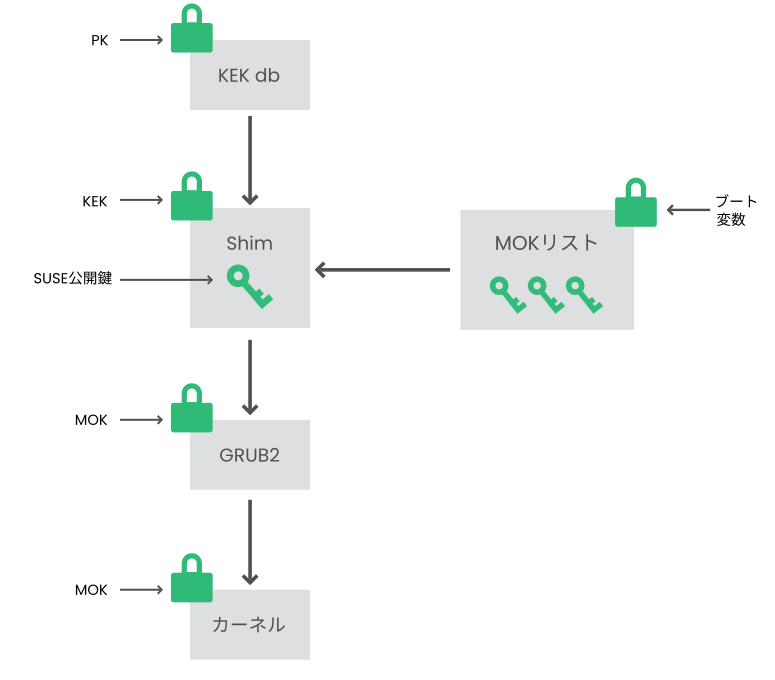

- 17.1 セキュアブートサポート

- 17.2 UEFIのセキュアブートプロセス

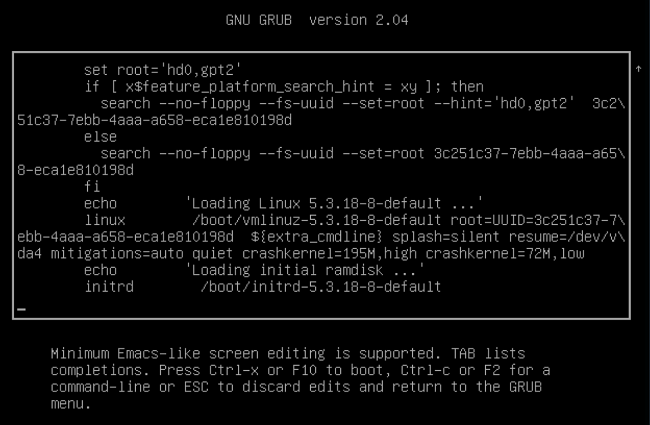

- 18.1 GRUB 2ブートエディタ

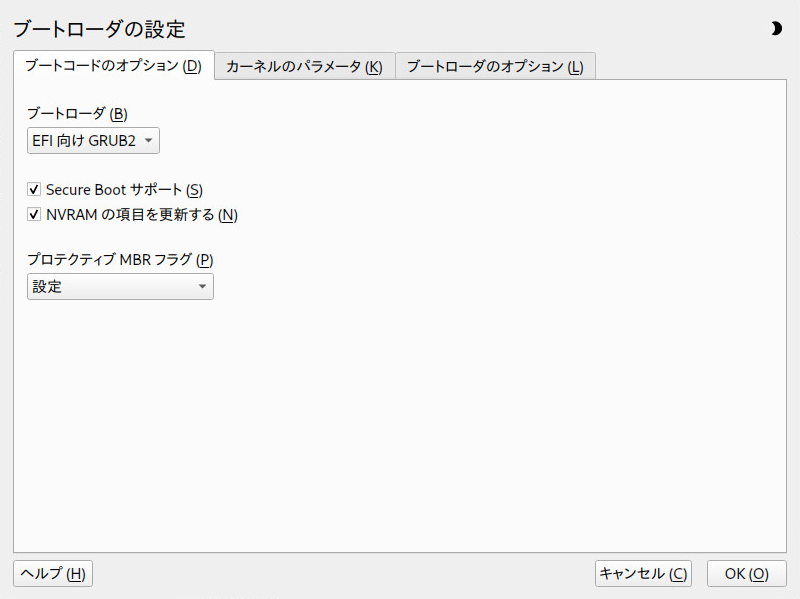

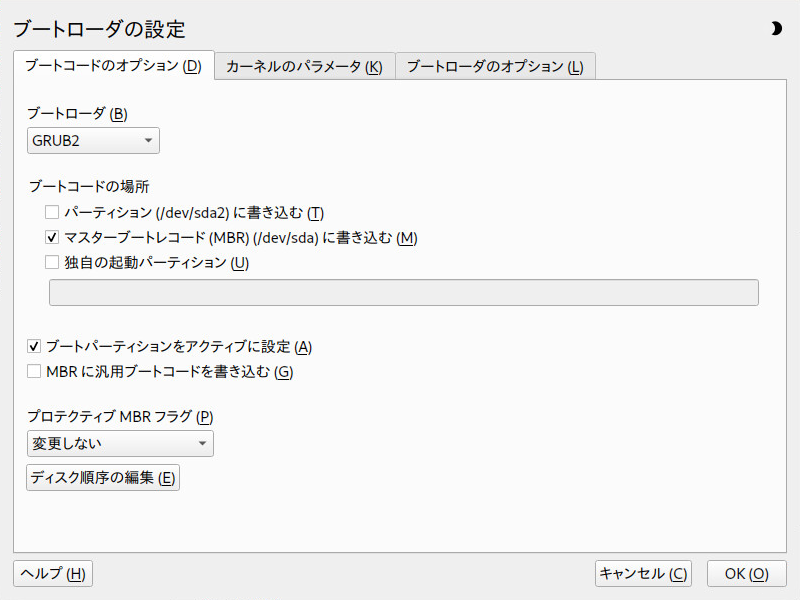

- 18.2 ブートコードオプション

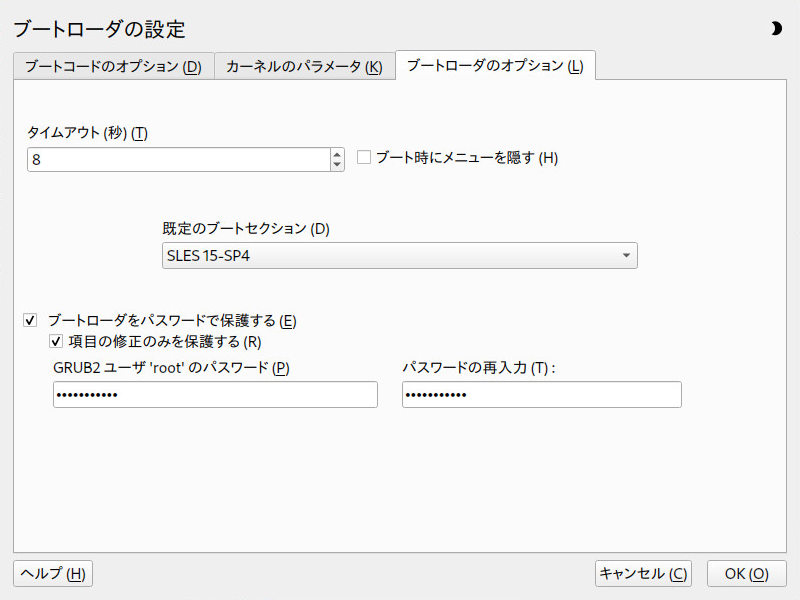

- 18.3 ブートローダオプション

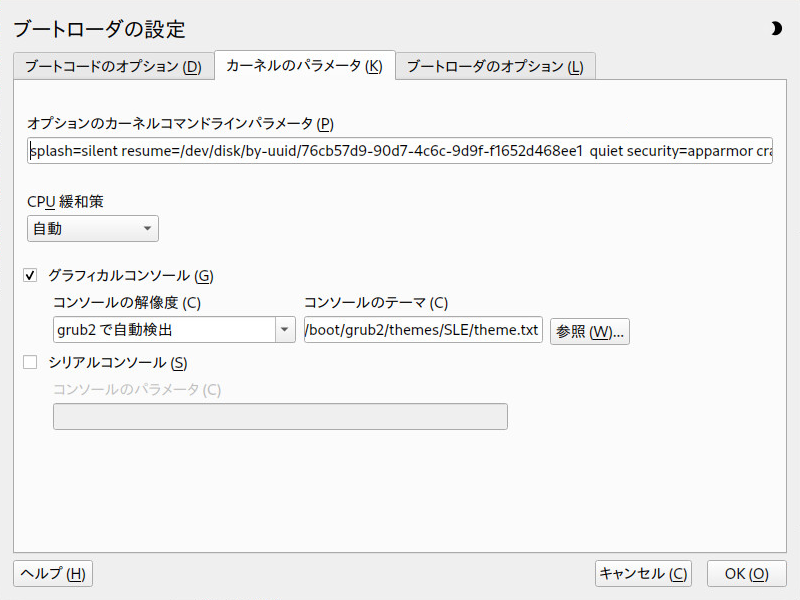

- 18.4 カーネルパラメータ

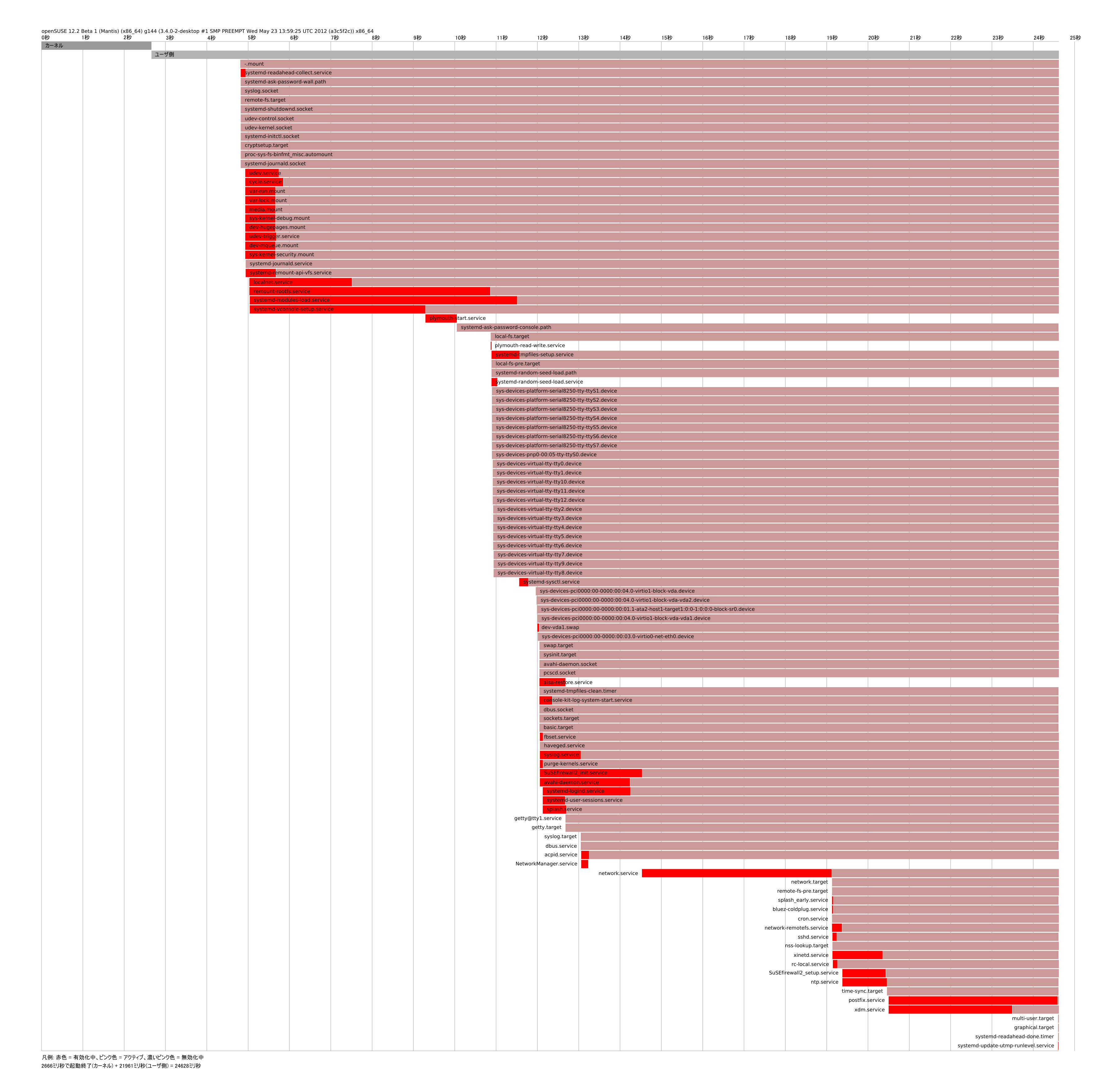

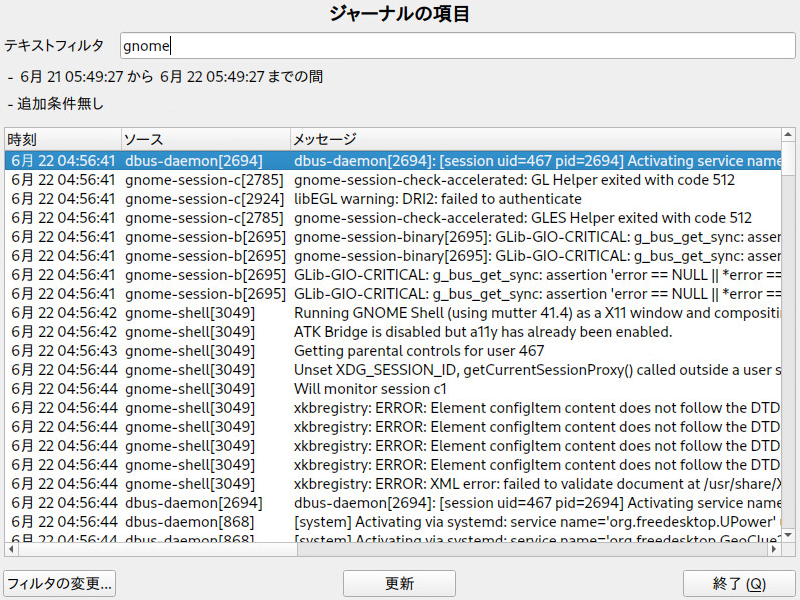

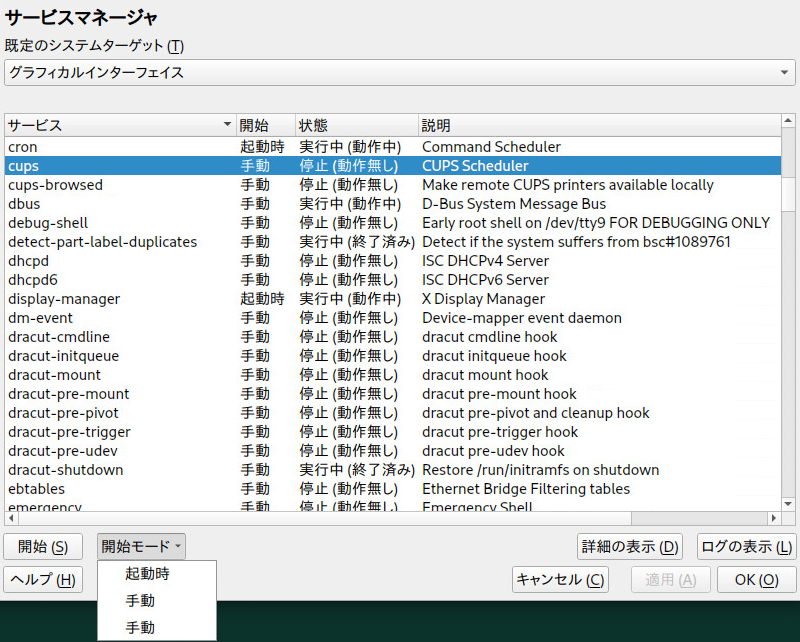

- 19.1 サービスマネージャ

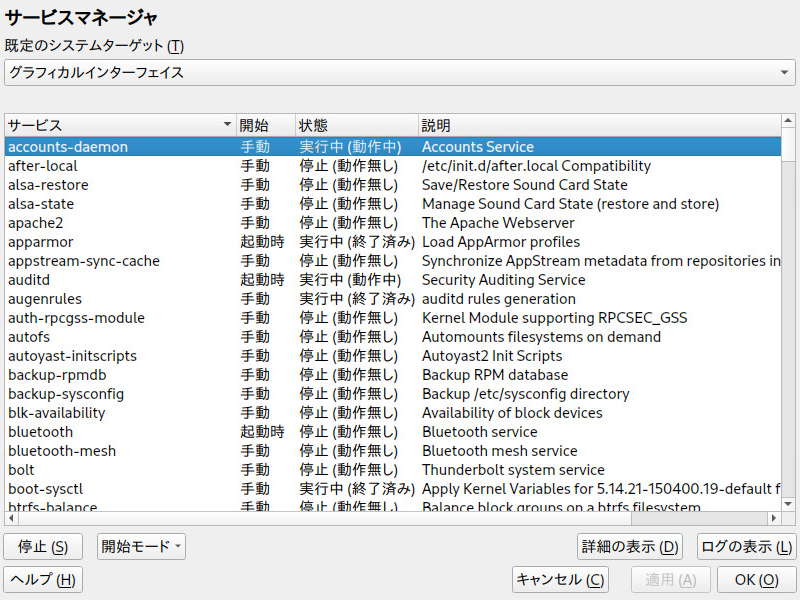

- 21.1 YaST systemdジャーナル

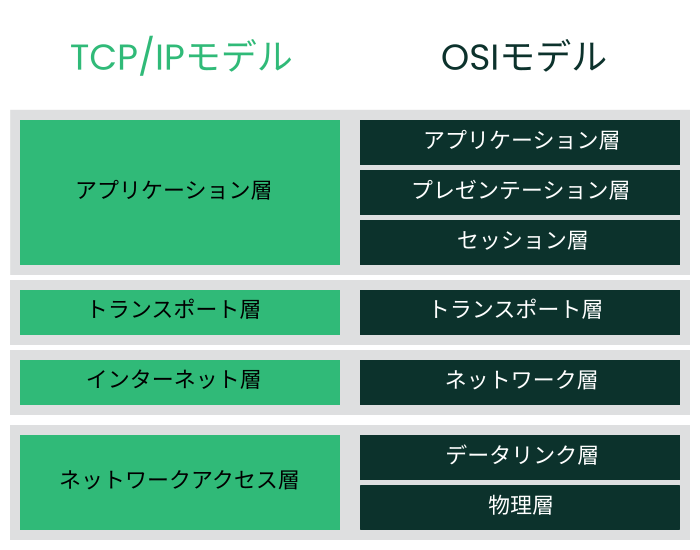

- 23.1 TCP/IPの簡易階層モデル

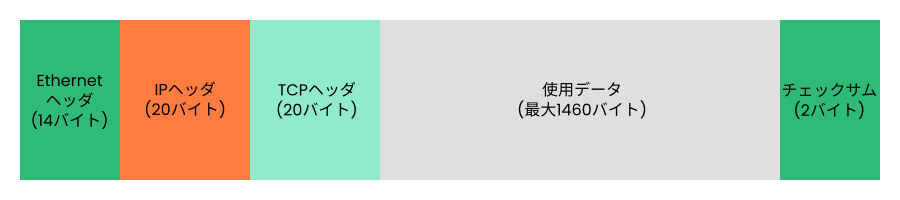

- 23.2 TCP/IPイーサネットパケット

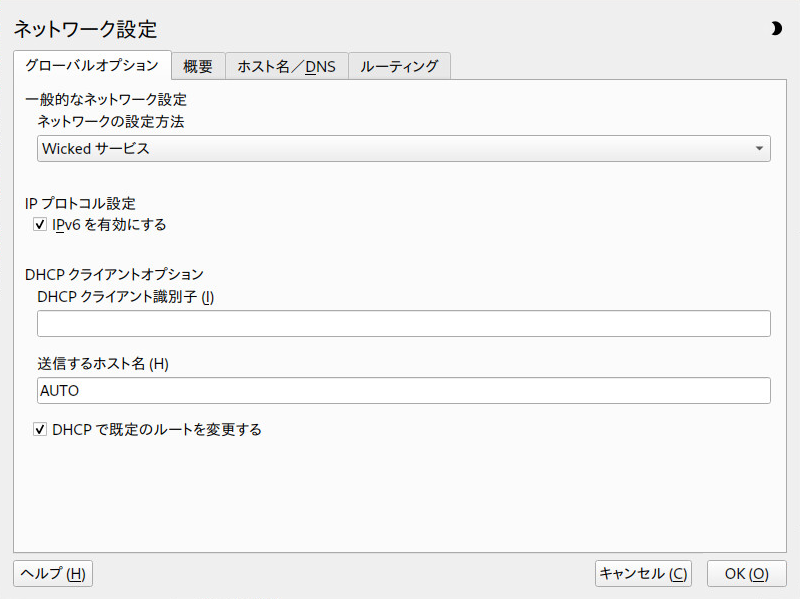

- 23.3 ネットワーク設定の実行

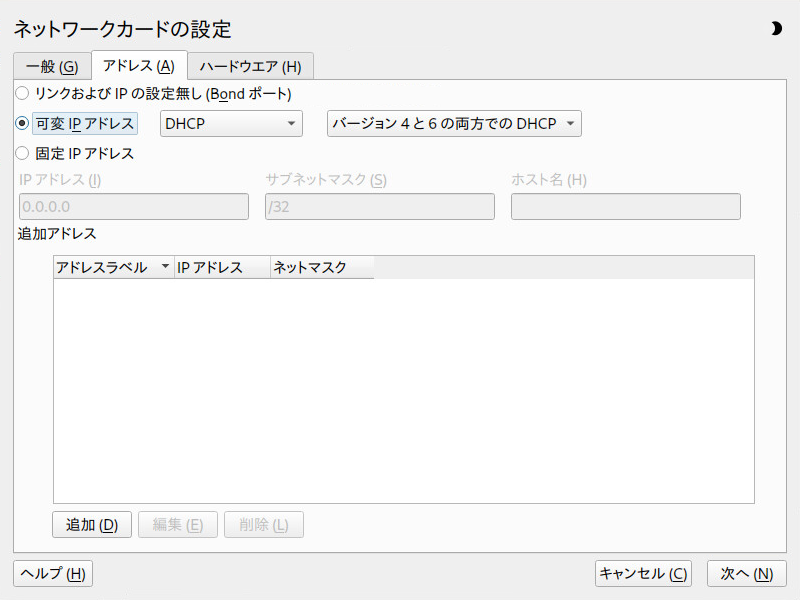

- 23.4

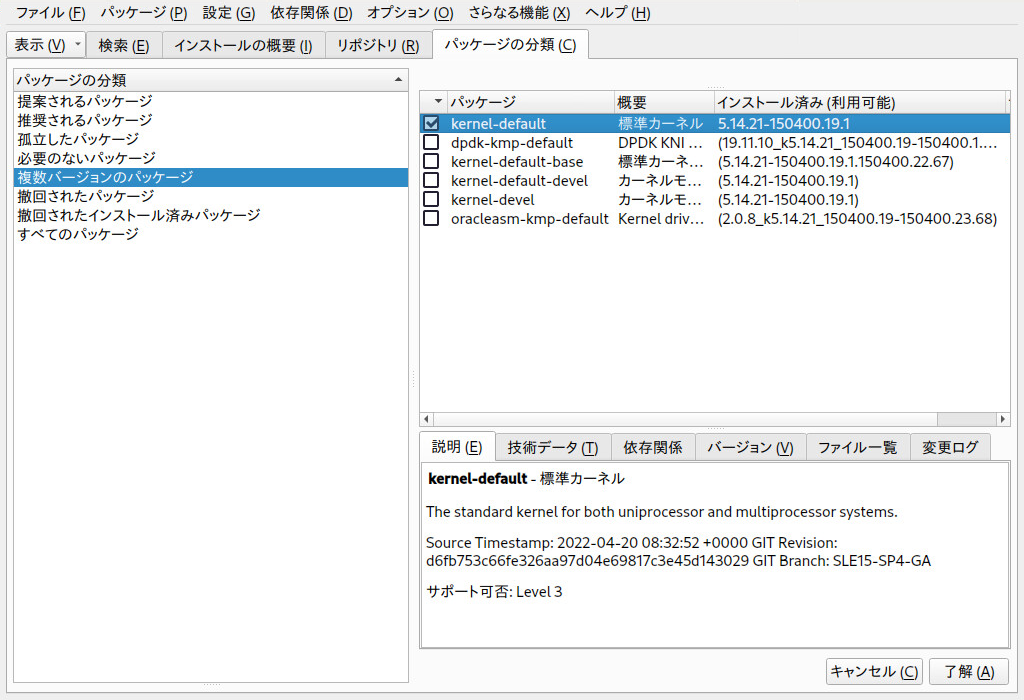

wickedアーキテクチャ - 27.1 YaSTソフトウェアマネージャ: マルチバージョン表示

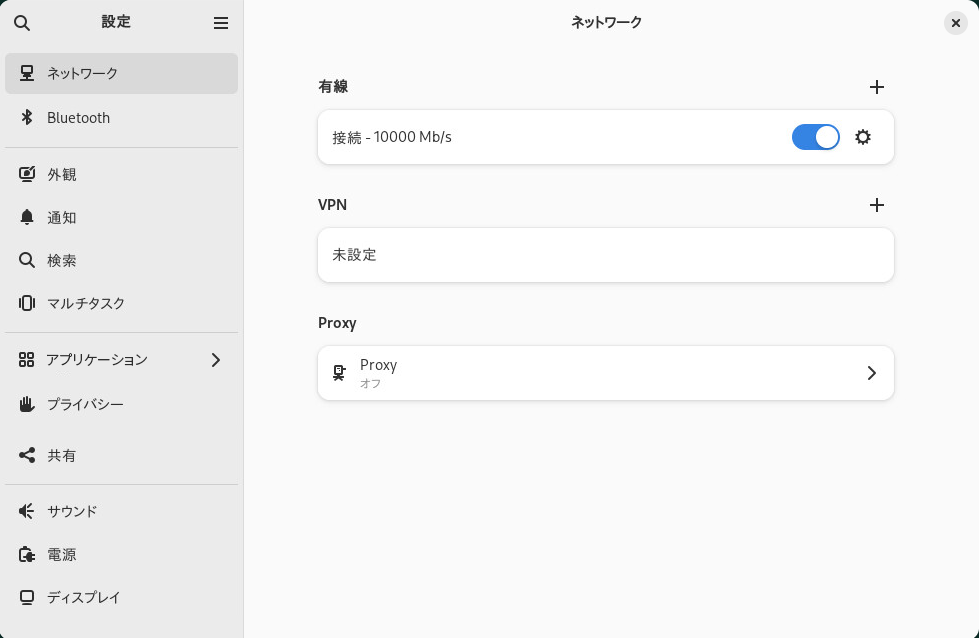

- 31.1 GNOMEネットワーク接続のダイアログ

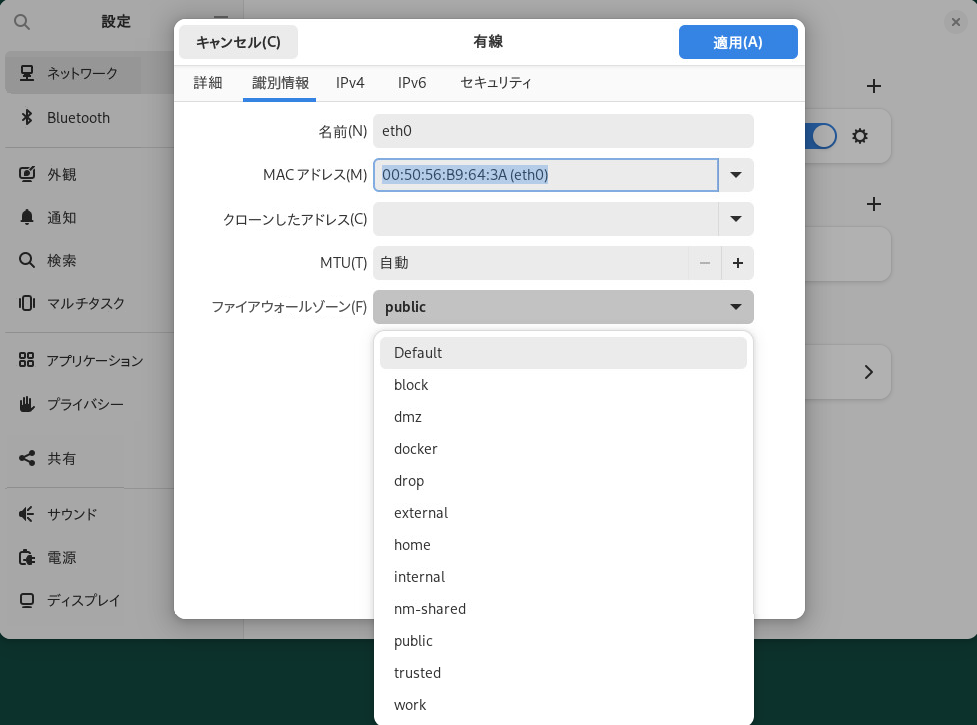

- 31.2 NetworkManagerの

firewalldゾーン - 37.1 YaSTサービスマネージャ

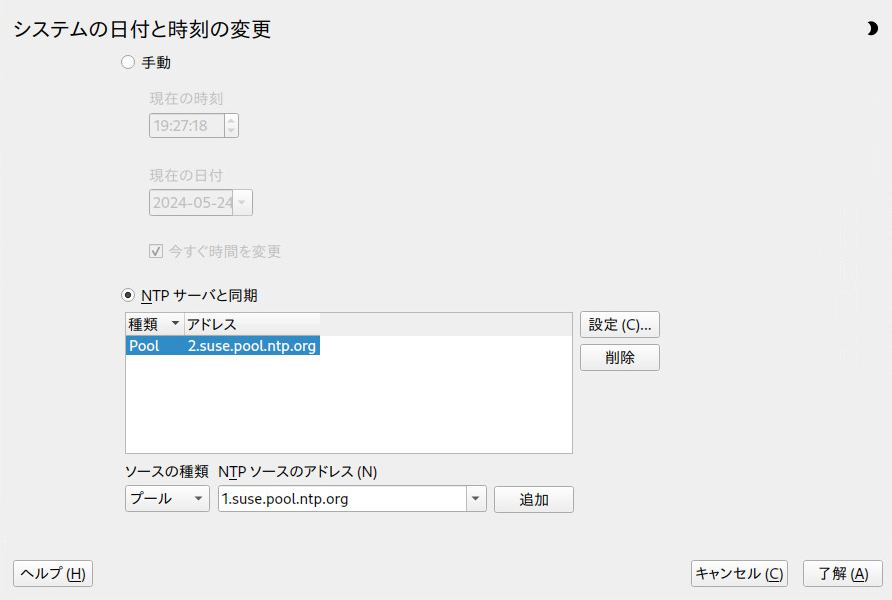

- 38.1 [NTP設定]ウィンドウ

- 38.2 タイムサーバの追加

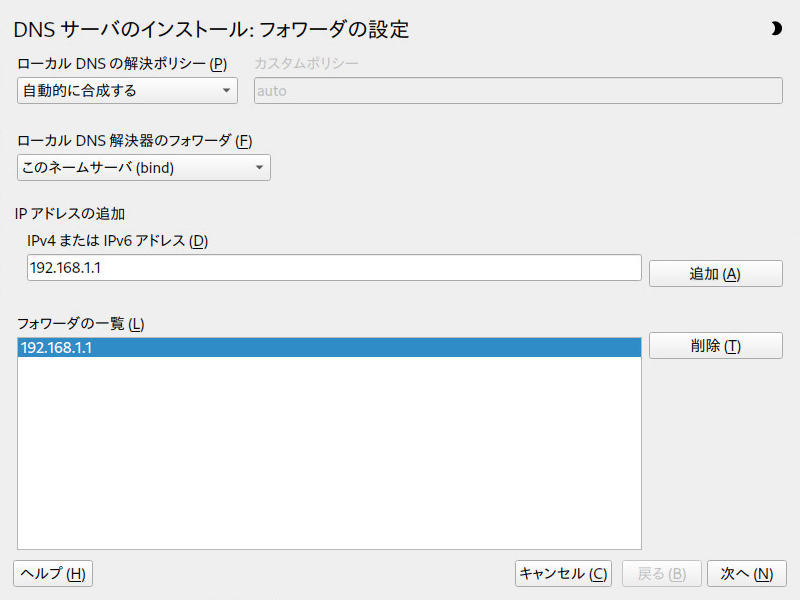

- 39.1 DNSサーバのインストール: フォワーダの設定

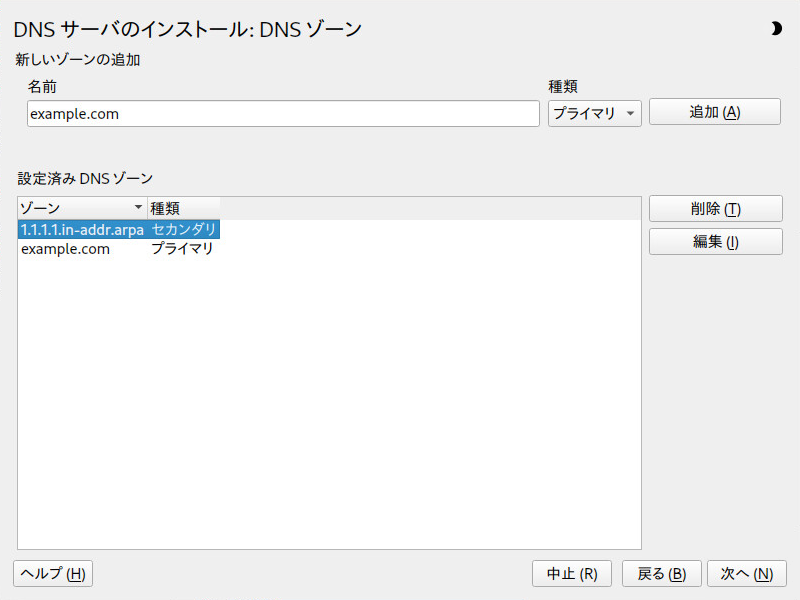

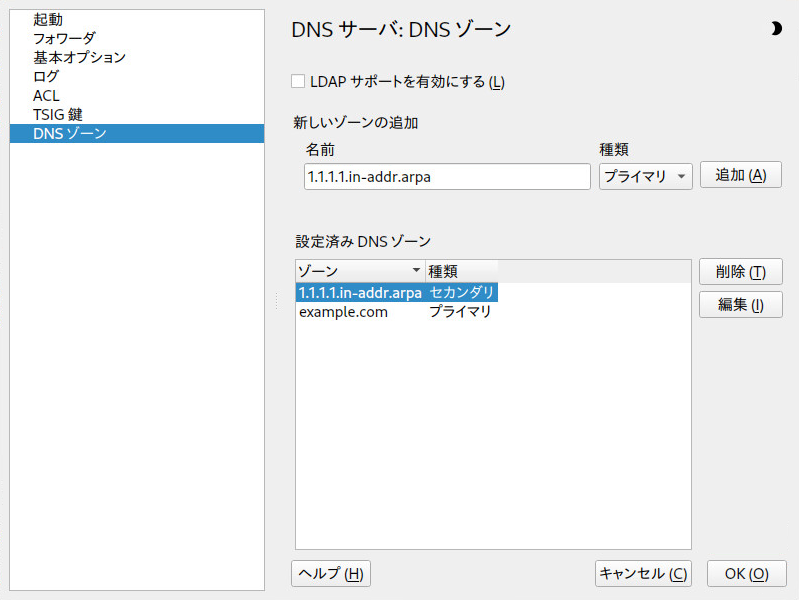

- 39.2 DNSサーバのインストール: DNSゾーン

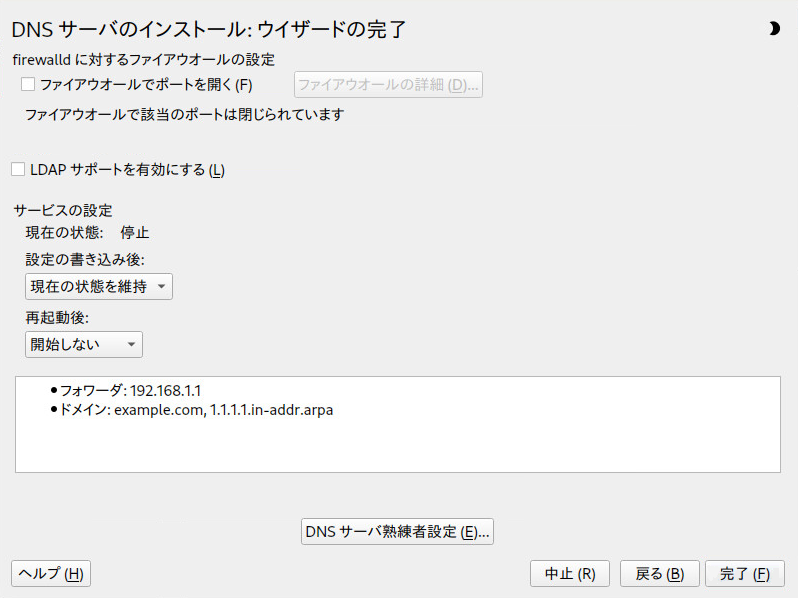

- 39.3 DNSサーバのインストール: 完了ウィザード

- 39.4 DNSサーバ: ログの記録

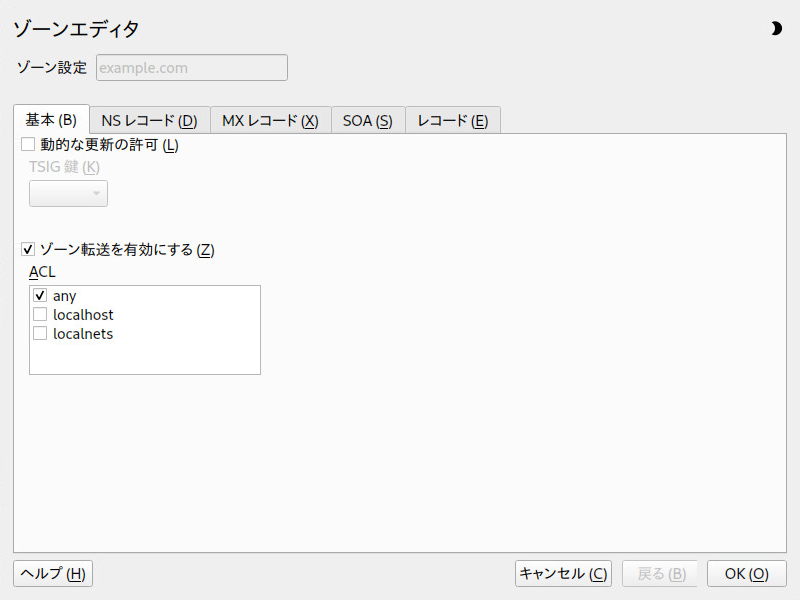

- 39.5 DNSサーバ: ゾーンエディタ(基本)

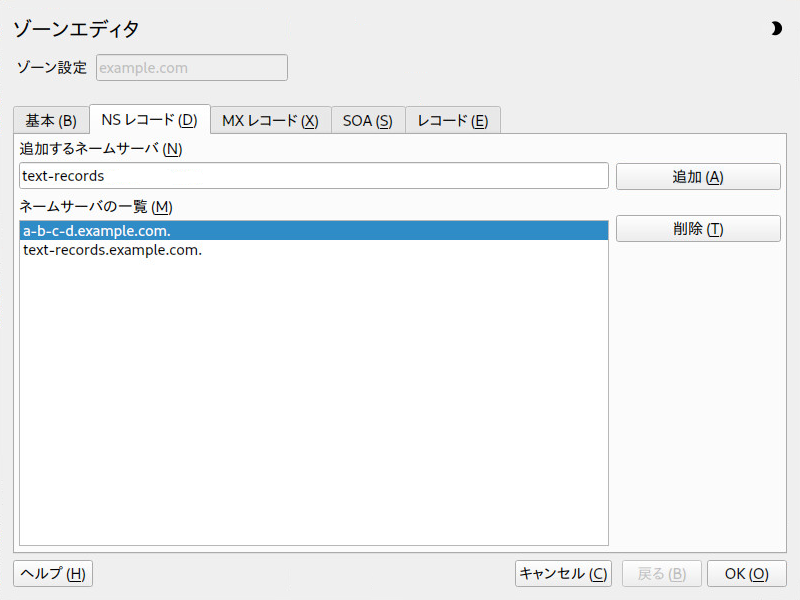

- 39.6 DNSサーバ: ゾーンエディタ(NSレコード)

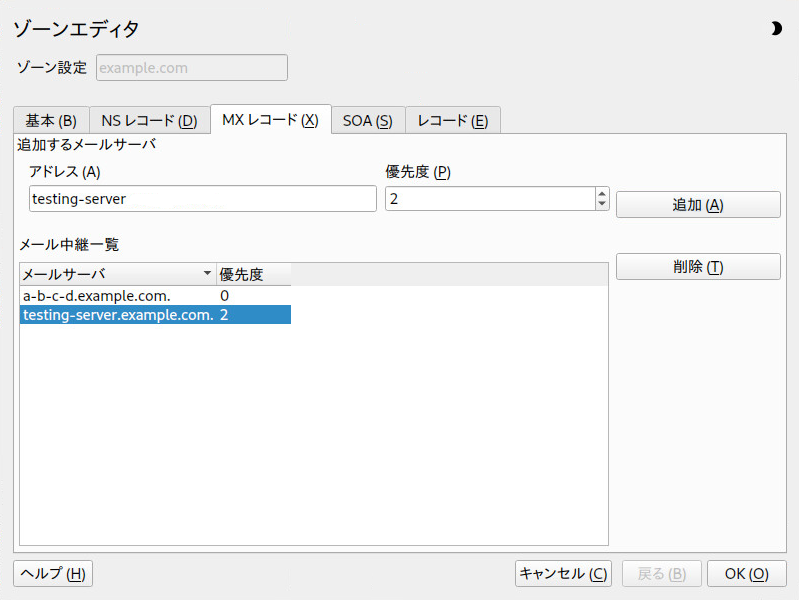

- 39.7 DNSサーバ: ゾーンエディタ(MXレコード)

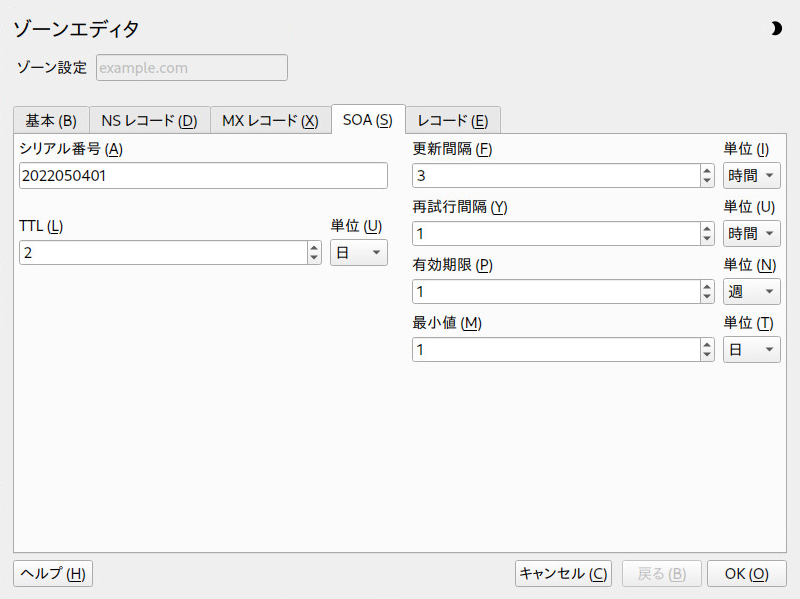

- 39.8 DNSサーバ: ゾーンエディタ(SOA)

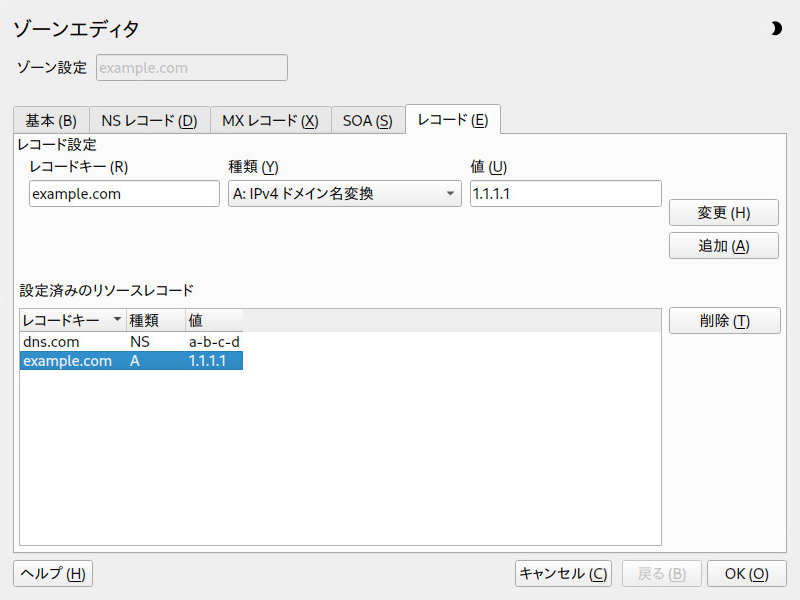

- 39.9 プライマリゾーンのレコードを追加

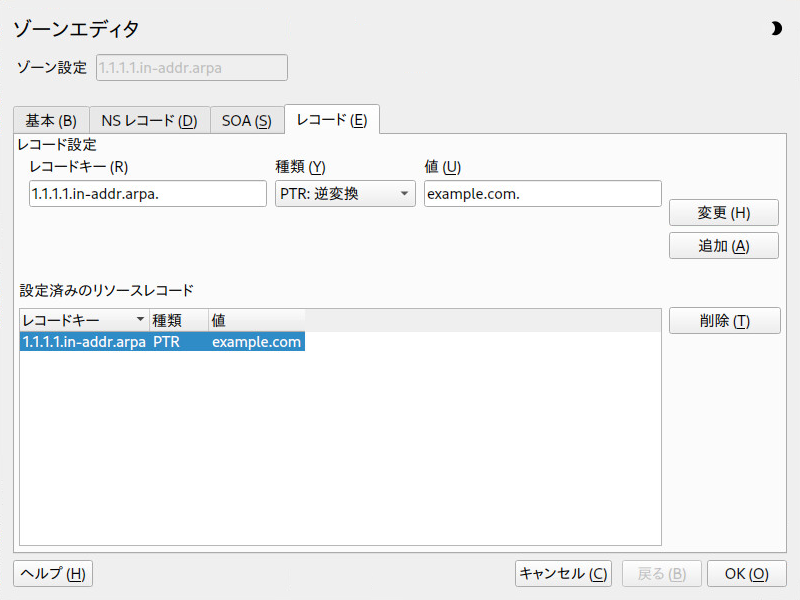

- 39.10 逆引きゾーンの追加

- 39.11 逆引きレコードの追加

- 40.1 DHCPサーバ: カードの選択

- 40.2 DHCPサーバ: グローバル設定

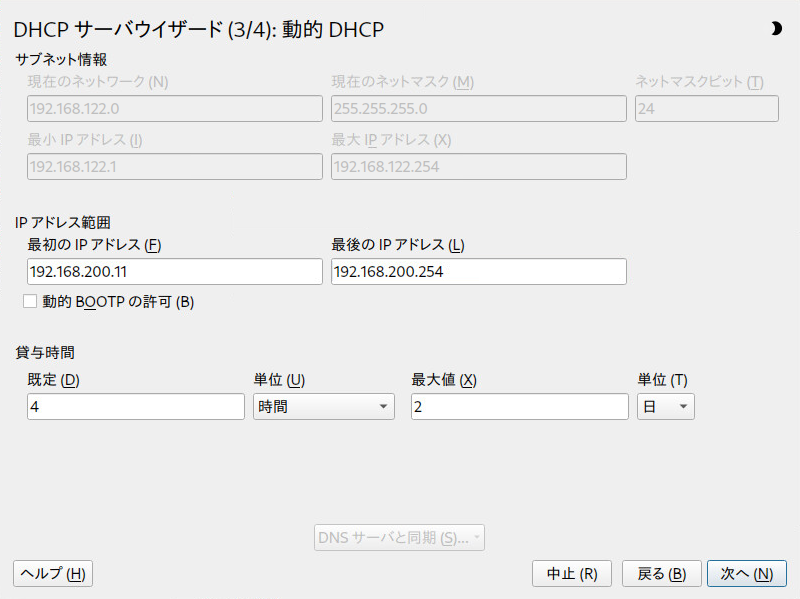

- 40.3 DHCPサーバ: ダイナミックDHCP

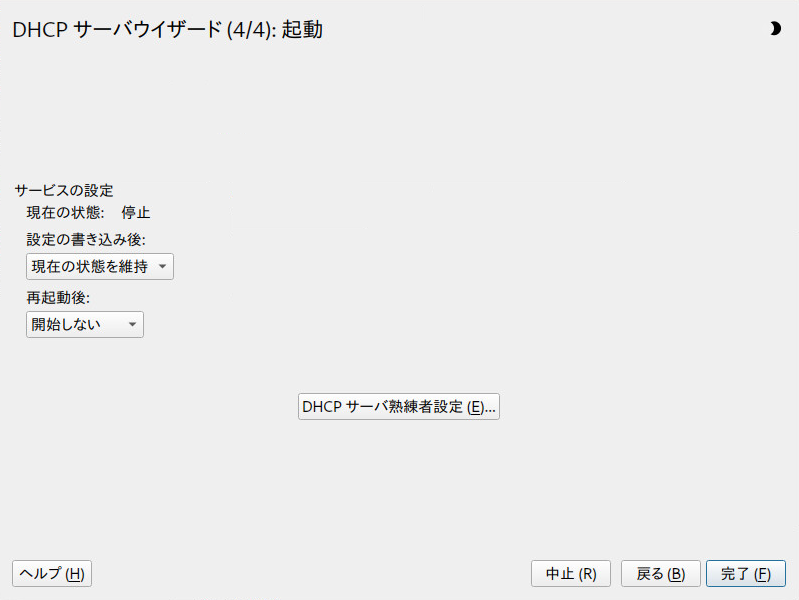

- 40.4 DHCPサーバ: 起動

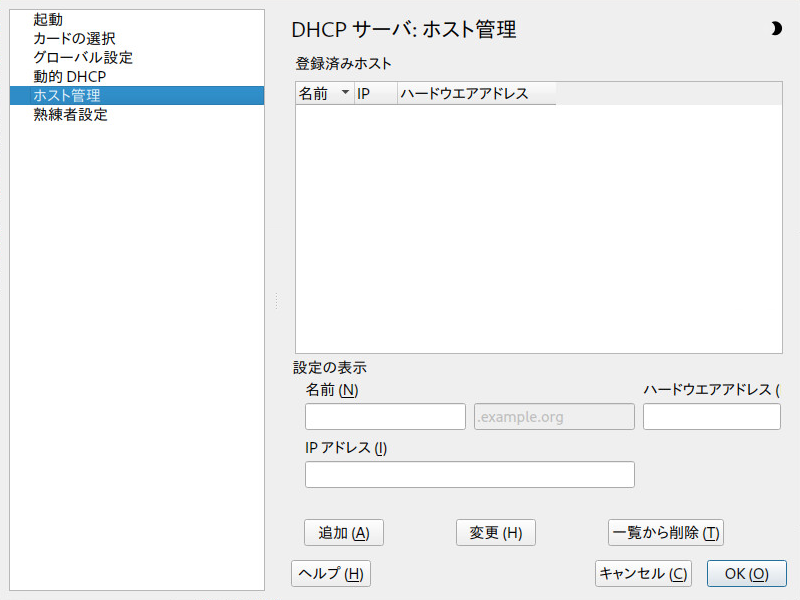

- 40.5 DHCPサーバ: ホスト管理

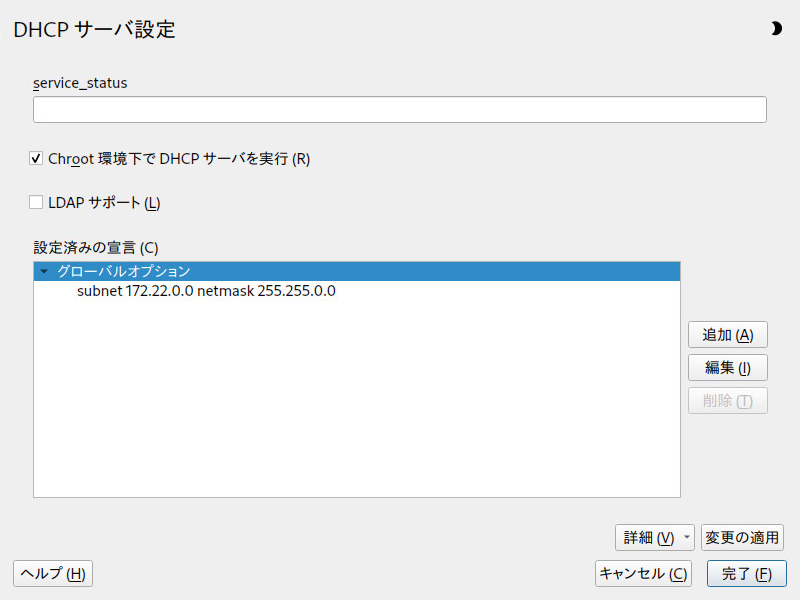

- 40.6 DHCPサーバ: chroot jailと宣言

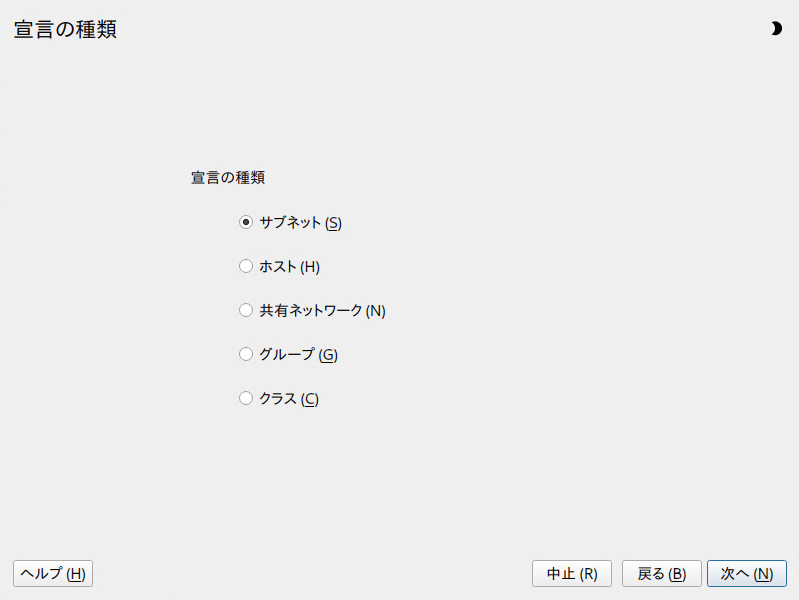

- 40.7 DHCPサーバ: 宣言タイプの選択

- 40.8 DHCPサーバ: サブネットの設定

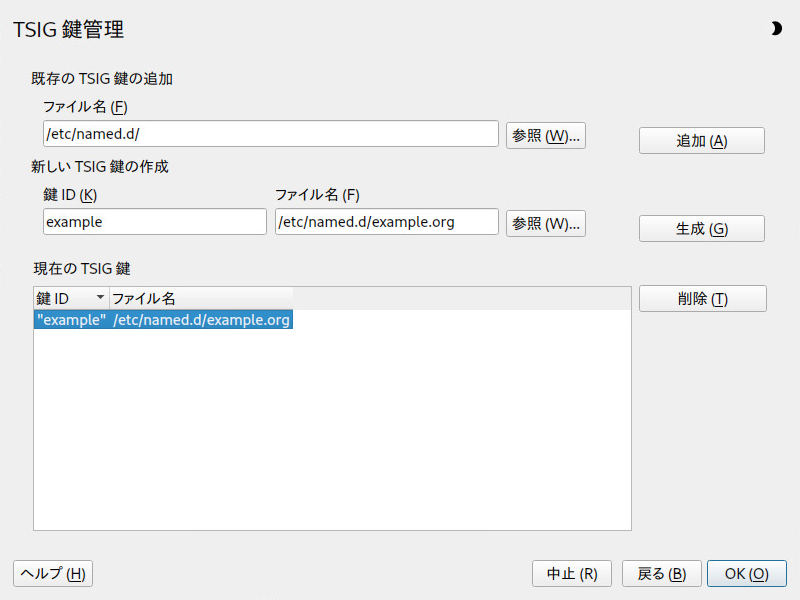

- 40.9 DHCPサーバ: TSIGの設定

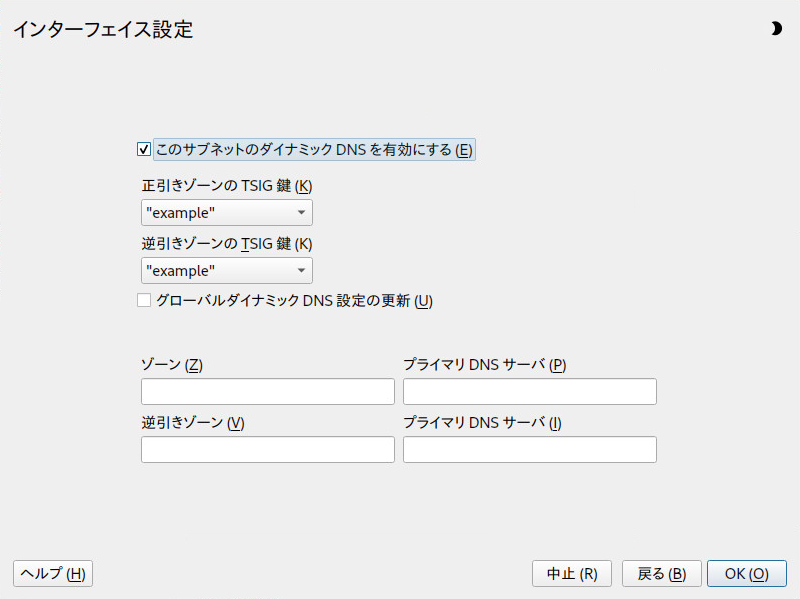

- 40.10 DHCPサーバ: ダイナミックDNS用のインタフェースの設定

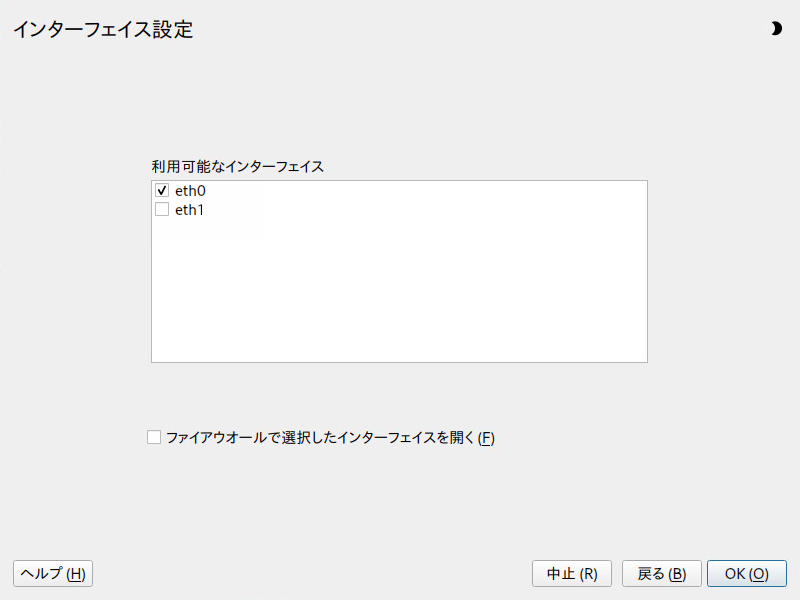

- 40.11 DHCPサーバ: ネットワークインタフェースとファイアウォール

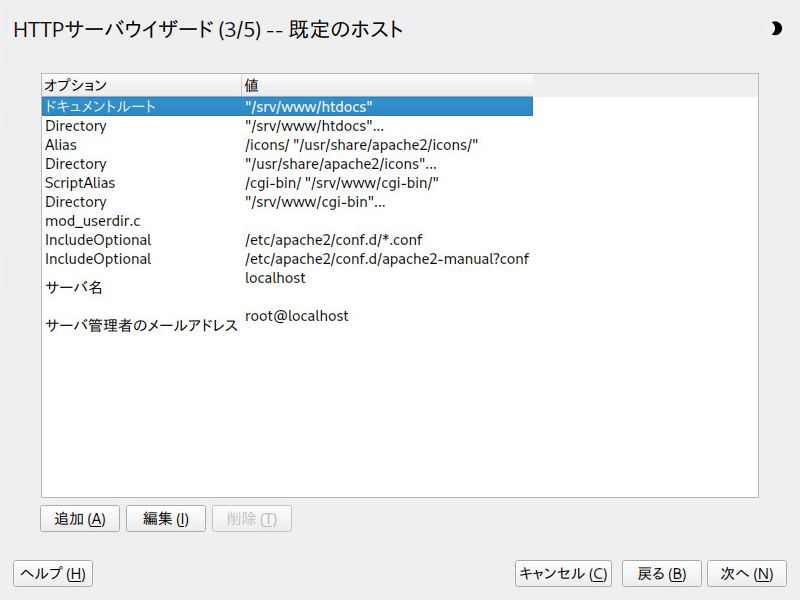

- 42.1 HTTPサーバウィザード: デフォルトホスト

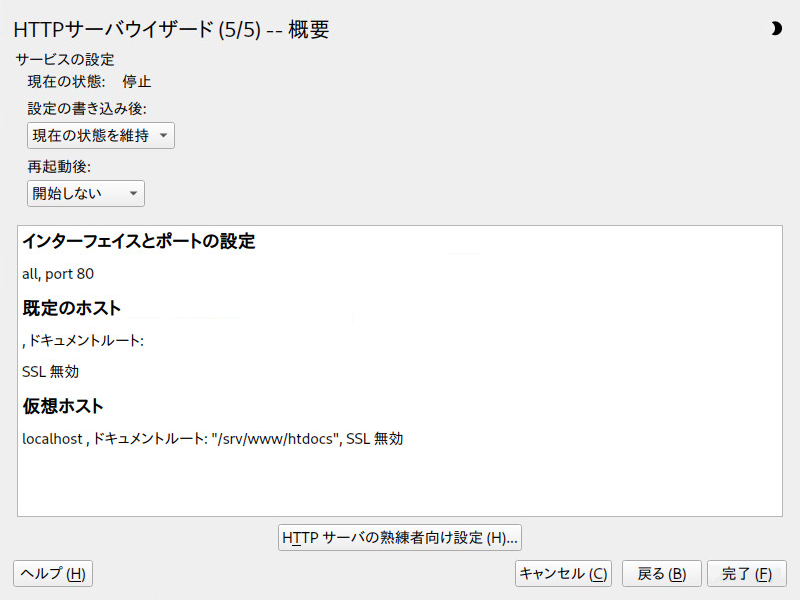

- 42.2 HTTPサーバウィザード: 概要

- 42.3 HTTPサーバの設定: 待ち受けポートとアドレス

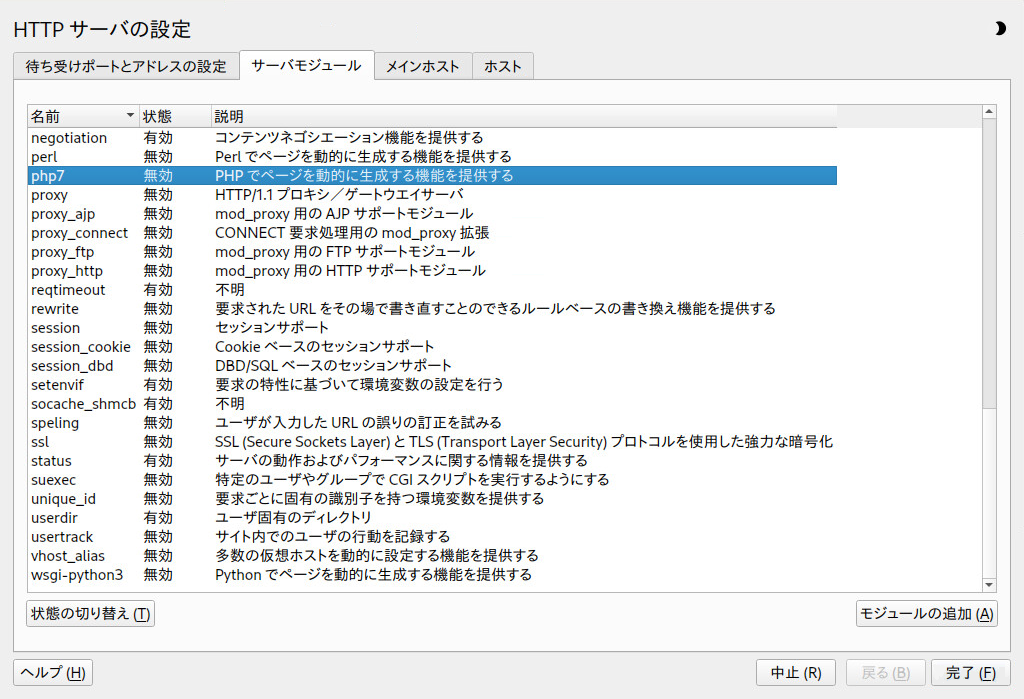

- 42.4 HTTPサーバの設定: サーバモジュール

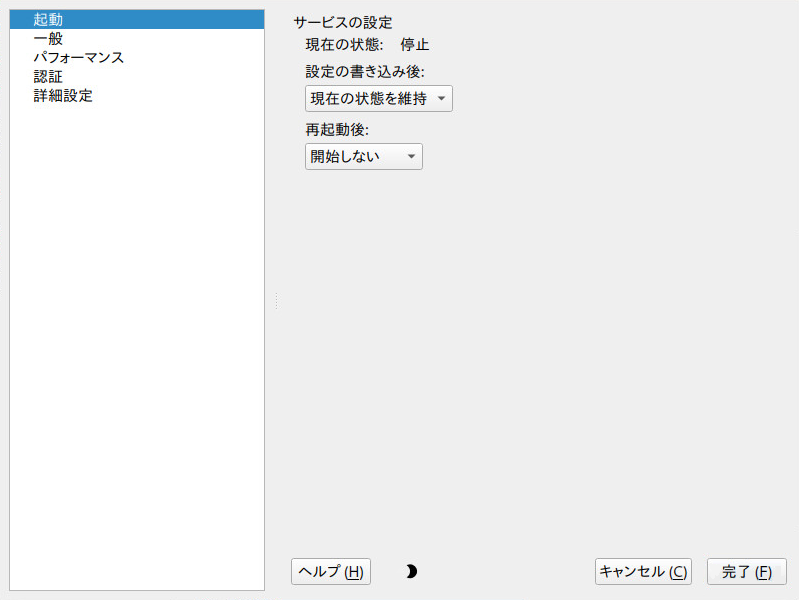

- 43.1 FTPサーバの設定 - 起動

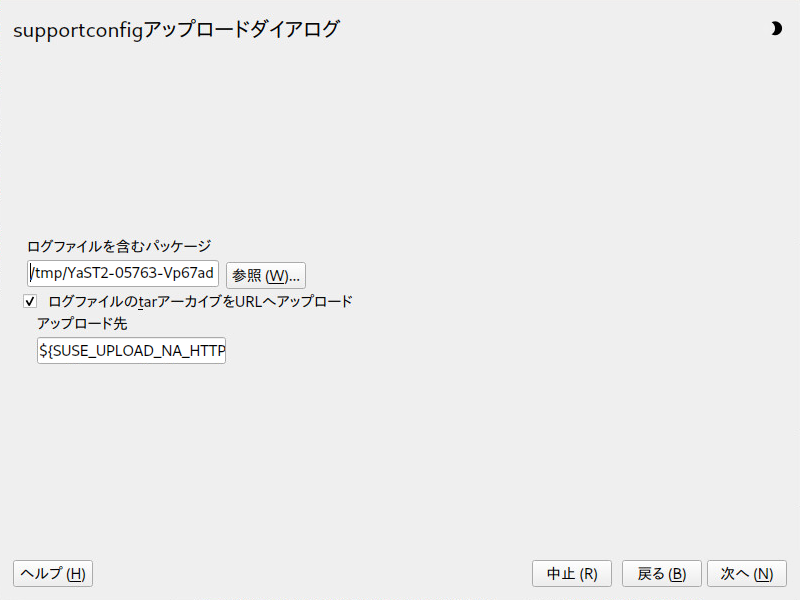

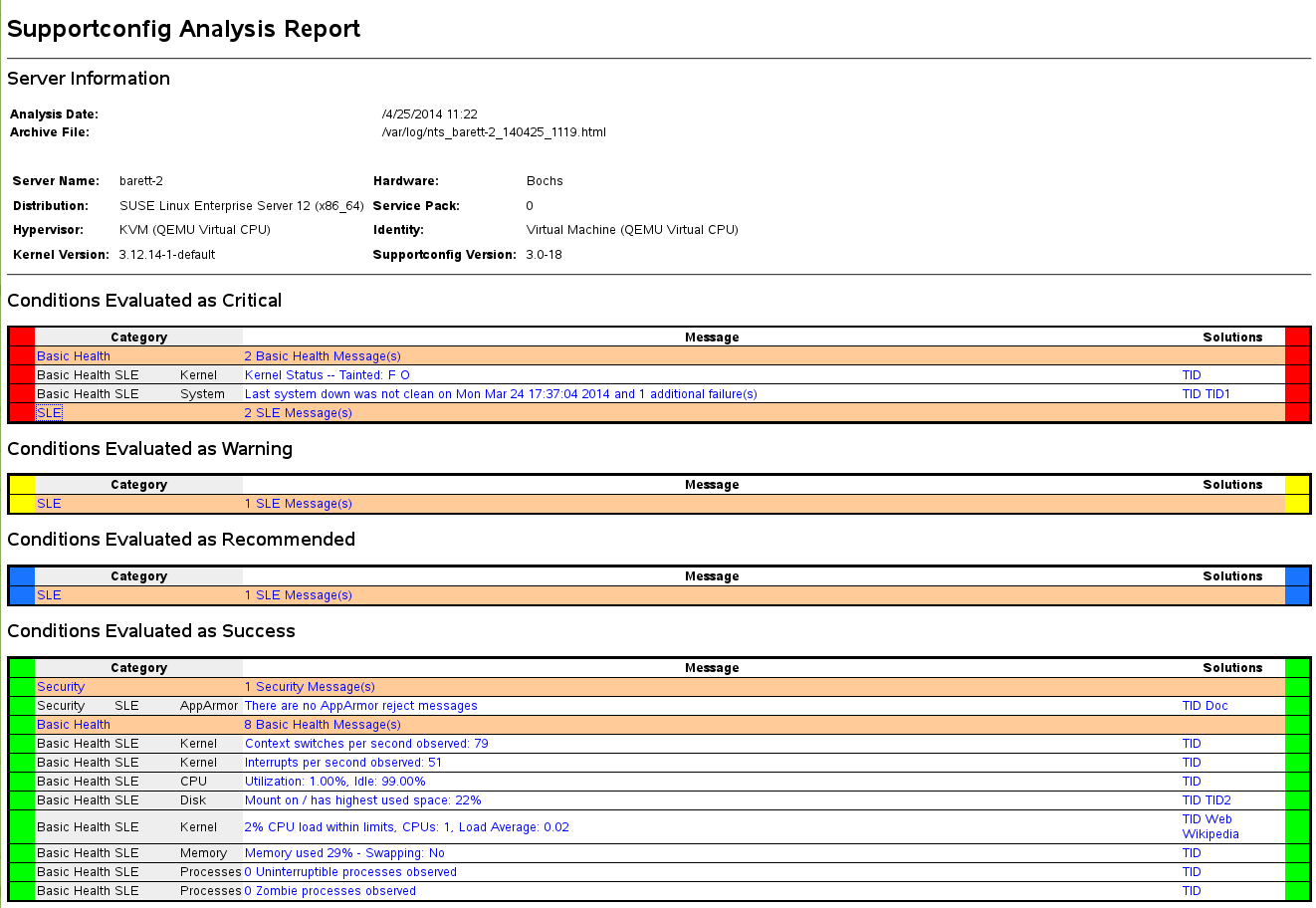

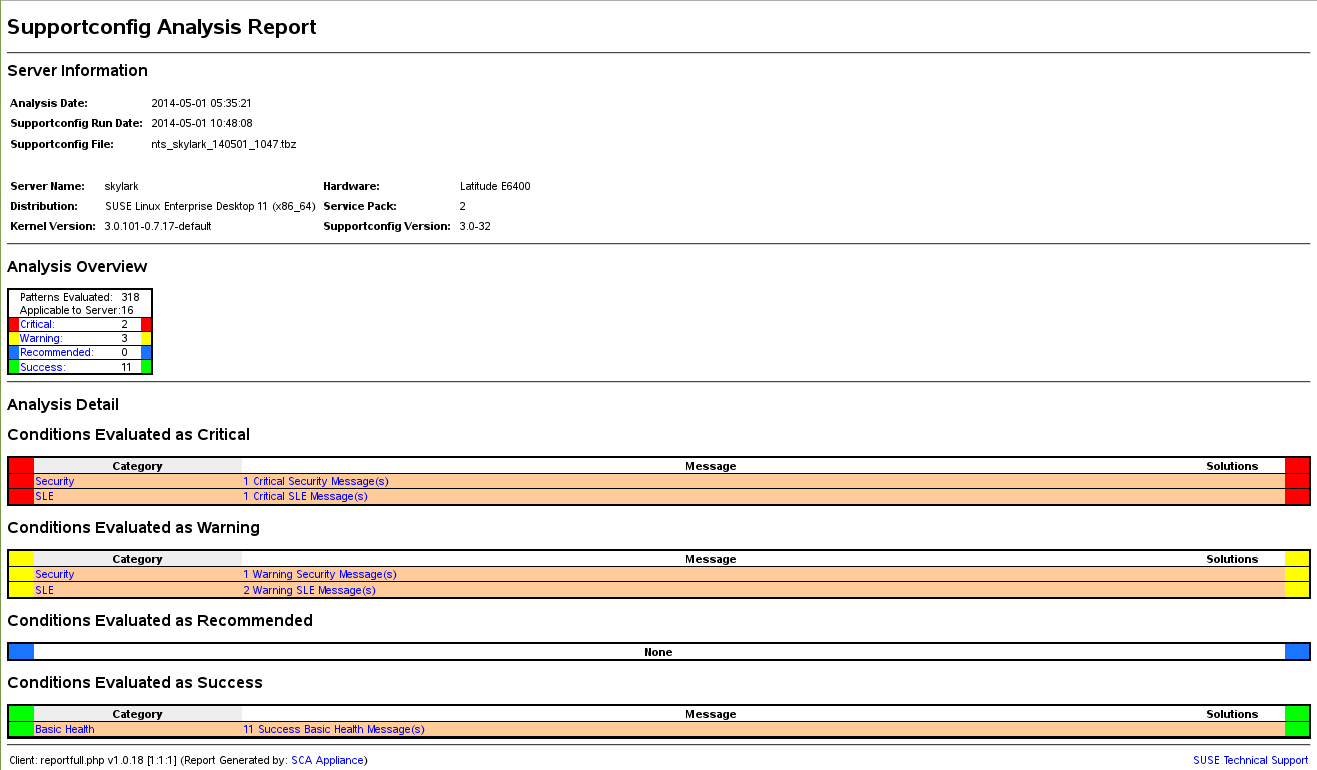

- 47.1 SCAツールによって生成されるHTMLレポート

- 47.2 SCAアプライアンスによって生成されるHTMLレポート

- 1.1 ログインシェル用Bash設定ファイル

- 1.2 非ログインシェル用Bash設定ファイル

- 1.3 Bash用特殊ファイル

- 1.4 標準的なディレクトリツリーの概要

- 1.5 便利な環境変数

- 9.1 基本的なRPMクエリオプション

- 9.2 RPM確認オプション

- 19.1 サービス管理コマンド

- 19.2 サービスの有効化/無効化コマンド

- 19.3 System Vのランレベルと

systemdのターゲットユニット - 23.1 プライベートIPアドレスドメイン

- 23.2 /etc/host.confファイルのパラメータ

- 23.3 /etc/nsswitch.confで利用できるデータベース

- 23.4 NSS「データベース」の環境設定オプション

- 23.5 ボンディングとチームの機能比較

- 25.1 fontconfigルールからのPFLの作成

- 25.2 順序を変更したFontconfigルールからのPFL生成結果

- 25.3 FontconfigルールからのPFL生成結果

- 30.1

ulimit: ユーザのためのリソースの設定 - 45.1 sfcbdの管理用コマンド

- 46.1 マニュアルページ - カテゴリと説明

- 47.1 TARアーカイブの機能とファイル名の比較

- 48.1 ログファイル

- 48.2

/procファイルシステムによるシステム情報 - 48.3

/sysファイルシステムによるシステム情報

- 1.1 テキストをプリントするシェルスクリプト

- 2.1 ユーザ固有の設定ファイルの作成

- 2.2 項目のグループ化によるカスタム設定の作成

- 2.3 エイリアスの適用による設定の簡潔化

- 9.1 Zypper - 既知のリポジトリのリスト

- 9.2

rpm -q -i wget - 9.3 パッケージを検索するスクリプト

- 10.1 タイムライン設定の例

- 18.1 grub2-mkconfigの使用法

- 18.2 grub2-mkrescueの使用法

- 18.3 grub2-script-checkの使用

- 18.4 grub2-onceの使用法

- 19.1 アクティブなサービスの一覧表示

- 19.2 起動に失敗したサービスの一覧表示

- 19.3 サービスに属するすべてのプロセスの表示

- 22.1

javaコマンドのalternativesシステム - 23.1 IPアドレスの表記

- 23.2 IPアドレスとネットマスクの論理積(AND)

- 23.3 IPv6アドレスの例

- 23.4 プレフィクスの長さを指定したIPv6アドレス

- 23.5 一般的なネットワークインタフェースとスタティックルートの例

- 23.6

/var/run/netconfig/resolv.conf - 23.7

/etc/hosts - 23.8

/etc/networks - 23.9

/etc/host.conf - 23.10

/etc/nsswitch.conf - 23.11 pingコマンドの出力

- 23.12 ネットワークチーミングによる負荷分散の設定

- 23.13 DHCPネットワークチーミングデバイスの設定

- 24.1

lpdからのエラーメッセージ - 24.2 CUPSネットワークサーバからのブロードキャスト

- 25.1 レンダリングアルゴリズムを指定する

- 25.2 エイリアスとファミリ名の置換

- 25.3 エイリアスとファミリ名の置換

- 25.4 エイリアスとファミリ名の置換

- 29.1

udevルール例 - 30.1 /etc/crontab内のエントリ

- 30.2 /etc/crontab: タイムスタンプファイルの削除

- 30.3

ulimit:~/.bashrc中の設定 - 39.1 named.confファイルの転送オプション

- 39.2 基本的な/etc/named.confファイル

- 39.3 ログを無効にするエントリ

- 39.4 example.comのゾーンエントリ

- 39.5 example.netのゾーンエントリ

- 39.6 /var/lib/named/example.com.zoneファイル

- 39.7 逆引き

- 40.1 環境設定ファイル/etc/dhcpd.conf

- 40.2 環境設定ファイルへの追加

- 42.1 名前ベースの

VirtualHostエントリの基本例 - 42.2 名前ベースの

VirtualHostディレクティブ - 42.3 IPベースの

VirtualHostディレクティブ - 42.4 基本的な

VirtualHost設定 - 42.5 VirtualHost CGIの設定

- 44.1

squidclientによる要求 - 44.2 ACLルールの定義

- 47.1

rootとしてログインしたときのhostinfoの出力

Copyright © 2006–2025 SUSE LLC and contributors. All rights reserved.

この文書は、GNUフリー文書ライセンスのバージョン1.2または(オプションとして)バージョン1.3の条項に従って、複製、頒布、および/または改変が許可されています。ただし、この著作権表示およびライセンスは変更せずに記載すること。ライセンスバージョン1.2のコピーは、「GNUフリー文書ライセンス」セクションに含まれています。

SUSEの商標については、https://www.suse.com/company/legal/を参照してください。サードパーティ各社とその製品の商標は、所有者であるそれぞれの会社に所属します。商標記号(®、™など)は、SUSEおよびその関連会社の商標を示します。アスタリスク(*)は、第三者の商標を示します。

本書のすべての情報は、細心の注意を払って編集されています。しかし、このことは絶対に正確であることを保証するものではありません。SUSE LLC、その関係者、著者、翻訳者のいずれも誤りまたはその結果に対して一切責任を負いかねます。

序文 #

1 利用可能なマニュアル #

- オンラインマニュアル

オンラインマニュアルはhttps://documentation.suse.comにあります。さまざまな形式のマニュアルをブラウズまたはダウンロードできます。

注記: 最新のアップデート最新のアップデートは、通常、英語版マニュアルで入手できます。

- SUSE Knowledgebase

問題が発生した場合は、https://www.suse.com/support/kb/でオンラインで入手できる技術情報文書(TID)を確認してください。SUSE Knowledgebaseを検索して、お客様のニーズに応じた既知のソリューションを見つけます。

- リリースノート

リリースノートはhttps://www.suse.com/releasenotes/を参照してください。

- ご使用のシステムで

オフラインで使用するために、リリースノートはシステム上の

/usr/share/doc/release-notesでも入手できます。個々のパッケージのマニュアルは、/usr/share/doc/packagesで入手できます。「マニュアルページ」には、多くのコマンドについても説明されています。説明を表示するには、

manコマンドに確認したいコマンドの名前を付加して実行してください。システムにmanコマンドがインストールされていない場合は、sudo zypper install manコマンドでインストールします。

2 ドキュメントの改善 #

このドキュメントに対するフィードバックや貢献を歓迎します。フィードバックを提供するための次のチャネルが利用可能です。

- サービス要求およびサポート

ご使用の製品に利用できるサービスとサポートのオプションについては、https://www.suse.com/support/を参照してください。

サービス要求を提出するには、SUSE Customer Centerに登録済みのSUSEサブスクリプションが必要です。https://scc.suse.com/support/requestsに移動して、ログインし、をクリックします。

- バグレポート

https://bugzilla.suse.com/から入手できるドキュメントを使用して、問題を報告してください。

このプロセスを容易にするには、このドキュメントのHTMLバージョンの見出しの横にあるアイコンをクリックしてください。これにより、Bugzillaで適切な製品とカテゴリが事前に選択され、現在のセクションへのリンクが追加されます。バグレポートの入力を直ちに開始できます。

Bugzillaアカウントが必要です。

- ドキュメントの編集に貢献

このドキュメントに貢献するには、このドキュメントのHTMLバージョンの見出しの横にあるアイコンをクリックしてください。GitHubのソースコードに移動し、そこからプルリクエストをオープンできます。

GitHubアカウントが必要です。

注記: は英語でのみ利用可能アイコンは、各ドキュメントの英語版でのみ使用できます。その他の言語では、代わりにアイコンを使用してください。

このドキュメントに使用されるドキュメント環境に関する詳細については、リポジトリのREADMEを参照してください。

- メール

ドキュメントに関するエラーの報告やフィードバックは<doc-team@suse.com>宛に送信していただいてもかまいません。ドキュメントのタイトル、製品のバージョン、およびドキュメントの発行日を記載してください。また、関連するセクション番号とタイトル(またはURL)、問題の簡潔な説明も記載してください。

3 マニュアルの表記規則 #

このマニュアルでは、次の通知と表記規則が使用されています。

/etc/passwd: ディレクトリ名とファイル名PLACEHOLDER: PLACEHOLDERは、実際の値で置き換えられます。

PATH: 環境変数ls、--help: コマンド、オプションおよびパラメータuser: ユーザまたはグループの名前package_name: ソフトウェアパッケージの名前

Alt、Alt–F1: 押すキーまたはキーの組み合わせ。キーはキーボードのように大文字で表示されます。

、 › : メニュー項目、ボタン

AMD/Intel この説明は、AMD64/Intel 64アーキテクチャにのみ当てはまります。矢印は、テキストブロックの先頭と終わりを示します。

IBM Z, POWER この説明は、

IBM ZおよびPOWERアーキテクチャにのみ当てはまります。矢印は、テキストブロックの先頭と終わりを示します。Chapter 1, 「Example chapter」: このガイドの別の章への相互参照。

root特権で実行する必要のあるコマンド。これらのコマンドの先頭にsudoコマンドを置いて、特権のないユーザとしてコマンドを実行することもできます。#command>sudocommand特権のないユーザでも実行できるコマンド:

>commandコマンドは、行末のバックスラッシュ文字(

\)で2行または複数行に分割できます。バックスラッシュは、コマンドの呼び出しが行末以降も続くことをシェルに知らせます。>echoa b \ c dコマンド(プロンプトで始まる)と、シェルによって返される各出力の両方を示すコード ブロック:

>commandoutput通知

警告: 警告の通知続行する前に知っておくべき、無視できない情報。セキュリティ上の問題、データ損失の可能性、ハードウェアの損傷、または物理的な危険について警告します。

重要: 重要な通知続行する前に知っておくべき重要な情報です。

注記: メモの通知追加情報。たとえば、ソフトウェアバージョンの違いに関する情報です。

ヒント: ヒントの通知ガイドラインや実際的なアドバイスなどの役に立つ情報です。

コンパクトな通知

追加情報。たとえば、ソフトウェアバージョンの違いに関する情報です。

ガイドラインや実際的なアドバイスなどの役に立つ情報です。

4 サポート #

SUSE Linux Enterprise Serverのサポートステートメントと、技術プレビューに関する一般情報を以下に示します。製品ライフサイクルの詳細については、https://www.suse.com/lifecycleを参照してください。

サポート資格をお持ちの場合、https://documentation.suse.com/sles-15/html/SLES-all/cha-adm-support.htmlを参照して、サポートチケットの情報を収集する方法の詳細を確認してください。

4.1 SUSE Linux Enterprise Serverのサポートステートメント #

サポートを受けるには、SUSEの適切な購読が必要です。利用可能な特定のサポートサービスを確認するには、https://www.suse.com/support/にアクセスして製品を選択してください。

サポートレベルは次のように定義されます。

- L1

問題の判別。互換性情報、使用サポート、継続的な保守、情報収集、および利用可能なドキュメントを使用した基本的なトラブルシューティングを提供するように設計されたテクニカルサポートを意味します。

- L2

問題の切り分け。データの分析、お客様の問題の再現、問題領域の特定、レベル1で解決できない問題の解決、またはレベル3の準備を行うように設計されたテクニカルサポートを意味します。

- L3

問題解決。レベル2サポートで特定された製品の欠陥を解決するようにエンジニアリングに依頼して問題を解決するように設計されたテクニカルサポートを意味します。

契約されているお客様およびパートナーの場合、SUSE Linux Enterprise Serverでは、次のものを除くすべてのパッケージに対してL3サポートを提供します。

技術プレビュー。

サウンド、グラフィック、フォント、およびアートワーク。

追加の顧客契約が必要なパッケージ。

モジュール「Workstation Extension」の一部として出荷される一部のパッケージは、L2サポートのみです。

名前が-develで終わるパッケージ(ヘッダファイルや開発者用のリソースを含む)に対しては、メインのパッケージとともにサポートが提供されます。

SUSEは、元のパッケージの使用のみをサポートします。つまり、変更も、再コンパイルもされないパッケージをサポートします。

4.2 技術プレビュー #

技術プレビューとは、今後のイノベーションを垣間見ていただくための、SUSEによって提供されるパッケージ、スタック、または機能を意味します。技術プレビューは、ご利用中の環境で新しい技術をテストする機会を参考までに提供する目的で収録されています。私たちはフィードバックを歓迎しています。技術プレビューをテストする場合は、SUSEの担当者に連絡して、経験や使用例をお知らせください。ご入力いただいた内容は今後の開発のために役立たせていただきます。

技術プレビューには、次の制限があります。

技術プレビューはまだ開発中です。したがって、機能が不完全であったり、不安定であったり、運用環境での使用には適していなかったりする場合があります。

技術プレビューにはサポートが提供されません。

技術プレビューは、特定のハードウェアアーキテクチャでしか利用できないことがあります。

技術プレビューの詳細および機能は、変更される場合があります。その結果、技術プレビューのその後のリリースへのアップグレードは不可能になり、再インストールが必要な場合があります。

SUSEで、プレビューがお客様や市場のニーズを満たしていない、またはエンタープライズ標準に準拠していないことを発見する場合があります。技術プレビューは製品から予告なく削除される可能性があります。SUSEでは、このようなテクノロジーのサポートされるバージョンを将来的に提供できない場合があります。

ご使用の製品に付属している技術プレビューの概要については、https://www.suse.com/releasenotesにあるリリースノートを参照してください。

パート I 共通のタスク #

- 1 BashとBashスクリプト

今日、多数のユーザが、GNOMEなどのGUI(グラフィカルユーザインタフェース)を介してコンピュータを使用しています。GUIは多くの機能を提供していますが、自動タスクを実行する際には用途は限定されています。シェルはGUIを適切に補完するものです。この章では、シェル(ここではBashシェル)のいくつかの側面について概要を説明します。

- 2

sudoの基本 特定のコマンドを実行するには、root特権が必要です。ただし、セキュリティ上の理由のため、また間違いを避けるため、

rootとしてログインすることは推奨されません。より安全な方法は、通常のユーザとしてログインしてから、sudoを使用して昇格された特権でコマンドを実行することです。- 3 YaSTの使用

YaSTは、すべての必須インストールおよびシステム設定タスクにグラフィカルインタフェースを提供するSUSE Linux Enterprise Serverツールです。パッケージの更新、プリンタの設定、ファイアウォール設定の変更、FTPサーバの設定、ハードディスクのパーティション作成が必要な場合、YaSTを使用して実行できます。Rubyで記述されたYaSTは、モジュールを介して新しい機能を追加できる拡張可能なアーキテクチャを備えています。

- 4 テキストモードのYaST

ncursesベースの疑似グラフィカルYaSTインタフェースは、主にシステム管理者がXサーバを使用せずにシステムを管理できるように設計されています。このインタフェースには、従来のGUIと比較していくつかの利点があります。キーボードを使用してncursesインタフェースをナビゲートすることができ、事実上すべてのインタフェース要素に対するキーボードショートカットがあります。ncursesインタフェースは、リソースが少なく、中程度のハードウェアでも高速に実行されます。SSH接続を介してncursesベースのバージョンのYaSTを実行することができるため、リモートシステムを管理できます。YaSTを実行…

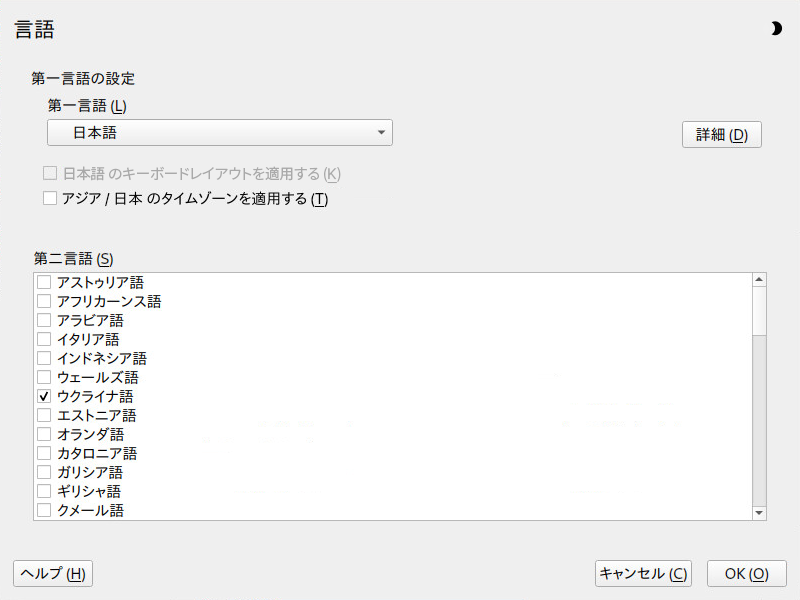

- 5 YaSTによる言語および国の設定の変更

この章では、言語および国を設定する方法について説明します。言語は、システム全体でグローバルに、特定のユーザまたはデスクトップで個別に、または単一のアプリケーションで一時的に変更できます。また、第二言語を設定し、日付と国の設定を調整できます。

- 6 YaSTによるユーザの管理

インストール時にシステム用のローカルユーザを作成できました。YaSTのモジュールを使用して、ユーザの追加や既存ユーザの編集が可能です。また、ネットワークサーバでユーザを認証するようにシステムを設定できます。

- 7 YaSTオンラインアップデート

SUSEはお買い上げの製品に対し、継続的にソフトウェアセキュリティのアップデートを提供します。デフォルトでは、システムを最新の状態に維持するために更新アプレットが使用されます。アップデートアプレットの詳細については、8.5項 「GNOMEパッケージアップデータ」を参照してください。この章では、ソフトウェアパッケージをアップデートする代替ツールとして、YaSTオンラインアップデートを紹介します。

- 8 ソフトウェアをインストールまたは削除する

YaSTのソフトウェア管理モジュールを使用すると、ソフトウェアパッケージを検索したり、インストールしたり削除したりできます。パッケージをインストールするとき、YaSTは、すべての依存関係を自動的に解決します。インストールメディアにないパッケージをインストールするには、ソフトウェアリポジトリとYaSTを追加して管理できます。アップデートアプレットを使用してソフトウェアアップデートを管理することによって、システムを最新に保つこともできます。

- 9 コマンドラインツールによるソフトウェアの管理

この章では、ソフトウェア管理の2つのコマンドラインツールとして、ZypperとRPMについて説明します。このコンテキストで使用される用語(

repository、patch、updateなど)の定義については、8.1項 「用語の定義」を参照してください。- 10 Snapperを使用したシステムの回復とスナップショット管理

Snapperにより、ファイルシステムスナップショットを作成および管理できます。ファイルシステムスナップショットは特定の時点でのファイルシステムの状態のコピーを保持できます。Snapperの標準セットアップは、システムの変更のロールバックを許可するように設計されています。ただし、これを使用して、ユーザデータのオンディスクバックアップを作成することもできます。この機能のベースとして、SnapperはBtrfsファイルシステム、またはXFSあるいはExt4ファイルシステムでシンプロビジョニングされたLVMボリュームを使用します。

- 11 KLPによるライブカーネルパッチ

このドキュメントでは、KLP (カーネルライブパッチ)適用テクノロジーの基本原理について説明するとともに、SLE Live Patchingサービスの使用ガイドラインを提供します。

- 12 ユーザ空間ライブパッチ

この章では、ユーザスペースのライブパッチの基本原理と使用方法について説明します。

- 13 トランザクション更新

トランザクション更新は、ルートファイルシステムが読み込み専用のときにSLESを更新するためにSUSE Linux Enterprise Serverで利用できます。トランザクション更新はアトミックであり(すべての更新が成功した場合にのみすべての更新が適用されます)、ロールバックをサポートします。システムが再起動されるまで変更は有効にならないため、実行中のシステムには影響しません。再起動は中断を伴うので、管理者は、再起動の方が実行中のサービスを妨害するよりもコストがかかるかどうかを判断する必要があります。再起動でコストがかかりすぎる場合は、トランザクション更新を使用しないでください。

トランザクションの更新は、

transactional-updateスクリプトによって、毎日実行されます。スクリプトは使用可能な更新をチェックします。更新がある場合は、ルートファイルシステムの新しいスナップショットをバックグラウンドで作成し、リリースチャネルから更新をフェッチします。新しいスナップショットが更新された後で、アクティブとマークされ、システムの次の再起動後に新しいデフォルトのルートファイルシステムになります。transactional-updateが自動的に実行するように設定されている場合(これはデフォルトの動作です)、システムも再起動します。更新を実行する時刻と再起動の保守時間枠の両方が設定可能です。ルートファイルシステムのスナップショットの一部であるパッケージのみを更新できます。パッケージにスナップショットの一部ではないファイルが含まれている場合、更新は失敗するか、システムが破損する可能性があります。

ライセンスを受諾する必要があるRPMは更新できません。

- 14 VNCによるリモートグラフィカルセッション

仮想ネットワークコンピューティング (VNC)では、グラフィカルデスクトップを介してリモートコンピュータにアクセスしたり、リモートグラフィカルアプリケーションを実行したりできます。VNCはプラットフォームに依存しないので、VNCを使用すれば、任意のオペレーティングシステムからリモートマシンにアクセスできます。この章では、デスクトップクライアントvncviewerおよびRemminaを使用してVNCサーバに接続する方法、およびVNCサーバを操作する方法について説明します。

SUSE Linux Enterprise Serverでは、2種類のVNCセッションをサポートしています。1つはクライアントからのVNC接続が続く間「存続する」一時的セッションで、もう1つは明示的に終了されるまで「存続する」永続的セッションです。

VNCサーバでは両方のタイプのセッションを異なるポートで同時に提供できます。ただし、オープンセッションを1つのタイプからもう一方のタイプに変換することはできません。

- 15 rsyncによるファイルのコピー

現在の通常のユーザは、複数のコンピュータ(家庭用および職場用のマシン、ラップトップ、スマートフォン、またはタブレット)を持っています。このため、複数のデバイス間でファイルとドキュメントを同期させることがますます重要になっています。

1 BashとBashスクリプト #

今日、多数のユーザが、GNOMEなどのGUI(グラフィカルユーザインタフェース)を介してコンピュータを使用しています。GUIは多くの機能を提供していますが、自動タスクを実行する際には用途は限定されています。シェルはGUIを適切に補完するものです。この章では、シェル(ここではBashシェル)のいくつかの側面について概要を説明します。

1.1 「シェル」とは何か? #

従来、Linuxシェルとは、Bash(Bourne again Shell)のことでした。この章では、Bashを「シェル」と呼びます。シェルはBashの他にもあり(ash、csh、ksh、zshなど)、異なる機能と特性を持っています。他のシェルの詳細については、YaSTで「シェル」を検索してください。

1.1.1 Bashの環境設定ファイル #

シェルは、次のようにして呼び出すことができます。

対話型ログインシェル. コンピュータへのログイン時に、

--loginオプションを使用してBashを呼び出す場合か、SSHを使用してリモートコンピュータへログインする場合に使用します。「通常の」対話型シェル. xtermやkonsole、gnome-terminalなどのコマンドラインインタフェース(CLI)ツールの起動時には、通常、この形式を使用します。

非対話型シェル. コマンドラインからシェルスクリプトを呼び出す場合に呼び出されます。

シェルによって読み込まれる設定ファイルは異なります。次のテーブルには、それぞれ、ログインシェル設定ファイルと非ログインシェル設定ファイルが示されています。

Bashは、実行されているシェルのタイプに応じて特定の順序で設定ファイルを検索します。詳細については、Bashのマニュアルページ(man 1 bash)を参照してください。見出しINVOCATIONを検索します。

|

ファイル |

説明 |

|---|---|

|

|

このファイルは変更しないでください。変更しても、次の更新で変更内容が破棄される可能性があります。 |

|

|

|

|

|

特定プログラムのシステム全体にわたる設定ファイルを含みます。 |

|

|

ログインシェル用のユーザ固有の設定をここに挿入します。 |

ログインシェルは、表1.2「非ログインシェル用Bash設定ファイル」に示す設定ファイルも参照します。

|

|

このファイルは変更しないでください。変更しても、次の更新で変更内容が破棄される可能性があります。 |

|

|

Bashのシステム全体にわたる変更を挿入する場合のみ、このファイルを使用します。 |

|

|

ユーザ固有の設定をここに挿入します。 |

また、Bashは複数のファイルを使用します。

|

ファイル |

説明 |

|---|---|

|

|

入力したすべてのコマンドのリストを含みます。 |

|

|

ログアウト時に実行されます。 |

|

|

よく使用されるコマンドのユーザ定義エイリアス。エイリアスの定義の詳細については、 |

非ログインシェル#

ユーザがシステムにログインするのをブロックする特殊なシェル(/bin/falseと/sbin/nologin)があります。ユーザがシステムにログインしようとすると、両方ともサイレントに失敗します。これはシステムユーザのセキュリティ対策として意図されたものですが、最新のLinuxオペレーティングシステムには、PAMやAppArmorなど、システムアクセスを制御するためのより効果的なツールがあります。

SUSE Linux Enterprise Serverのデフォルトでは、/bin/bashが人間のユーザに割り当てられ、/bin/falseまたは/sbin/nologinがシステムユーザに割り当てられます。歴史的な理由のため、nobodyユーザは/bin/bashを使用します。これは、システムユーザのデフォルトとして使用されていた最小限の特権を持つユーザであるためです。ただし、nobodyを使用することにより得られたわずかなセキュリティも、複数のシステムユーザが使用すると失われます。これを/sbin/nologinに変更できるはずです。それをテストする最も早い方法は、変更を行い、サービスやアプリケーションを中断させていないかどうかを確認することです。

次のコマンドを使用して、/etc/passwdで、すべてのユーザ、システム、および人間のユーザに割り当てられているシェルを一覧にします。出力は、システムのサービスおよびユーザによって異なります。

> sort -t: -k 7 /etc/passwd | awk -F: '{print $1"\t" $7}' | column -t

tux /bin/bash

nobody /bin/bash

root /bin/bash

avahi /bin/false

chrony /bin/false

dhcpd /bin/false

dnsmasq /bin/false

ftpsecure /bin/false

lightdm /bin/false

mysql /bin/false

postfix /bin/false

rtkit /bin/false

sshd /bin/false

tftp /bin/false

unbound /bin/false

bin /sbin/nologin

daemon /sbin/nologin

ftp /sbin/nologin

lp /sbin/nologin

mail /sbin/nologin

man /sbin/nologin

nscd /sbin/nologin

polkitd /sbin/nologin

pulse /sbin/nologin

qemu /sbin/nologin

radvd /sbin/nologin

rpc /sbin/nologin

statd /sbin/nologin

svn /sbin/nologin

systemd-coredump /sbin/nologin

systemd-network /sbin/nologin

systemd-timesync /sbin/nologin

usbmux /sbin/nologin

vnc /sbin/nologin

wwwrun /sbin/nologin

messagebus /usr/bin/false

scard /usr/sbin/nologin1.1.2 ディレクトリ構造 #

次のテーブルでは、Linuxシステムの最も重要な上位レベルディレクトリについて、短い概要を示します。それらのディレクトリおよび重要なサブディレクトリの詳細については、後続のリストを参照してください。

|

ディレクトリ |

目次 |

|---|---|

|

|

ルートディレクトリ(ディレクトリツリーの開始場所)。 |

|

|

システム管理者および通常ユーザの両者が必要とするコマンドなどの必須バイナリファイル。通常、Bashなどのシェルも含みます。 |

|

|

ブートローダの静的ファイル |

|

|

ホスト固有のデバイスのアクセスに必要なファイル |

|

|

ホスト固有のシステム設定ファイル |

|

|

システムにアカウントを持つすべてのユーザのホームディレクトリを格納します。ただし、 |

|

|

必須の共有ライブラリおよびカーネルモジュール |

|

|

リムーバブルメディアのマウントポイント |

|

|

ファイルシステムを一時的にマウントするためのマウントポイント |

|

|

アドオンアプリケーションのソフトウェアパッケージ |

|

|

スーパーユーザ |

|

|

必須のシステムバイナリ |

|

|

システムで提供するサービスのデータ |

|

|

一時ファイルを格納するディレクトリ |

|

|

読み込み専用データを含む第二階層 |

|

|

ログファイルなどの可変データ |

|

|

システムにMicrosoft Windows*とLinuxの両方がインストールされる場合のみ利用可能。Windowsデータを含みます。 |

次のリストでは、さらに詳しい情報を提供し、ディレクトリに含まれるファイルおよびサブディレクトリの例を示します。

/binrootと他のユーザの両者が使用できる基本的なシェルコマンドを含みます。これらのコマンドには、ls、mkdir、cp、mv、rm、およびrmdirが含まれます。また、/binには、SUSE Linux Enterprise ServerのデフォルトシェルであるBashも含まれます。/bootブートに必要なデータ(ブートローダやカーネルのデータなど)と、その他のデータ(カーネルがユーザモードプログラムの実行を開始する前に使用)が含まれます。

/devハードウェアコンポーネントを記述したデバイスファイルを格納します。

/etcX Window Systemなどのプログラムの動作を制御するローカル設定ファイルを含みます。

/etc/init.dサブディレクトリは、ブートプロセスで実行できるLSB initスクリプトを含みます。/home/USERNAMEシステムにアカウントを持つすべてのユーザの個人データを格納します。このディレクトリ内のファイルは、その所有者またはシステム管理者しか変更できません。デフォルトでは、電子メールのディレクトリとパーソナルデスクトップの設定が、

.gconf/や.configなどの非表示のファイルおよびディレクトリとして、ここに格納されます。注記: ネットワーク環境でのホームディレクトリネットワーク環境で作業するユーザのホームディレクトリは、

/home以外のファイルシステム内のディレクトリにマップできます。/libシステムのブートとルートファイルシステムでのコマンドの実行に必要な必須共有ライブラリを含みます。Windowsで共有ライブラリに相当するものは、DLLファイルです。

/mediaCD-ROM、フラッシュディスク、デジタルカメラ(USBを使用する場合)など、リムーバブルメディアのマウントポイントを含みます。

/mediaでは、一般にシステムのハードディスク以外のあらゆるタイプのドライブが保持されます。リムーバブルメディアをシステムに挿入または接続し、マウントを完了すると、そのメディアにこのディレクトリからアクセスできます。/mntこのディレクトリは一時的にマウントされるファイルシステムのマウントポイントを提供します。

rootはここにファイルシステムをマウントできます。/optサードパーティのソフトウェアのインストール用に予約されています。オプションソフトウェアや大型アドオンプログラムのパッケージをここに格納できます。

/rootrootユーザのホームディレクトリ。rootの個人データがここに保存されます。/runsystemdとさまざまなコンポーネントによって使用されるtmpfsディレクトリ。/var/runは、/runへのシンボリックリンクです。/sbinsで示唆されるように、このディレクトリはスーパーユーザ用のユーティリティを格納します。/sbinには、/bin内のバイナリとともにシステムのブート、復元、および回復に不可欠なバイナリを含みます。/srvFTPやHTTPなど、システムによって提供されるサービスのデータを格納します。

/tmpファイルの一時的保管を必要とするプログラムによって使用されます。

重要: ブート時の/tmpのクリーンアップ/tmpに保存したデータは、システムのリブート後も残っているかは保証できません。データが残っているかどうかは、たとえば/etc/tmpfiles.d/tmp.confの設定によって異なります。/usr/usrは、ユーザとは無関係であり、UNIX system resourcesを意味する略語です。/usr内のデータは静的な読み込み専用データです。このデータは、FHS (Filesystem Hierarchy Standard)に準拠するホスト間で共有できます。このディレクトリは、GNOMEなどのグラフィカルデスクトップをはじめ、すべてのアプリケーションプログラムを含み、ファイルシステム内の第二階層を形成します。/usrには、/usr/bin、/usr/sbin、/usr/local、/usr/share/docなど、いくつかのサブディレクトリが含まれます。/usr/bin一般ユーザがアクセスできるプログラムを含みます。

/usr/sbin修復関数など、システム管理者用に予約されたプログラムを含みます。

/usr/localこのディレクトリには、システム管理者がディストリビューションに依存しないローカルな拡張プログラムをインストールできます。

/usr/share/docシステムのドキュメントファイルおよびリリースノートを格納します。

manualサブディレクトリには、このマニュアルのオンラインバージョンが格納されます。複数の言語をインストールする場合は、このディレクトリに各言語のマニュアルを格納できます。packagesには、システムにインストールされたソフトウェアパッケージに含まれているドキュメントが格納されます。パッケージごとに、サブディレクトリ/usr/share/doc/packages/PACKAGENAMEが作成されます。このサブディレクトリには、多くの場合、パッケージのREADMEファイルが含まれます。例、設定ファイル、または追加スクリプトが含まれる場合もあります。HOWTOをシステムにインストールした場合は、

/usr/share/docにhowtoサブディレクトリも含まれます。このサブディレクトリには、Linuxソフトウェアの設定および操作に関する多数のタスクの追加ドキュメントが格納されます。/var/usrは静的な読み込み専用データを含みますが、/varは、システム動作時に書き込まれる可変データ(ログファイル、スプールデータなど)のディレクトリです。/var/log/にある重要なログファイルの概要は、表48.1「ログファイル」を参照してください。

1.2 シェルスクリプトの作成 #

シェルスクリプトは、データの収集、テキスト内のワードやフレーズの検索など、さまざまな有用なタスクの実行に便利な方法です。次の例では、小型のシェルスクリプトでテキストをプリントします。

#!/bin/sh 1 # Output the following line: 2 echo "Hello World" 3

最初の行は、このファイルがスクリプトであることを示すShebang文字( | |

2行目は、ハッシュ記号で始まるコメントです。意図を理解しにくい行にはコメントすることをお勧めします。適切にコメントすると、行の目的および機能を覚えることができます。また、他の読み手もスクリプトをより良く理解できます。コメントは開発コミュニティにおいてグッドプラクティスとみなされます。 | |

3番目の行で、組み込みコマンド |

このスクリプトを実行するには、その前にいくつかの前提条件があります。

すべてのスクリプトには(上記の例のように) Shebang行が含まれている必要があります。この行がない場合は、インタプリタを手動で呼び出す必要があります。

スクリプトの保存場所はどこでも構いません。ただし、シェルの検索先ディレクトリを保存場所にすることをお勧めします。シェルのサーチパスは、環境変数

PATHで設定されます。標準ユーザには/usr/binへの書き込みアクセスはありません。このため、スクリプトはユーザのディレクトリ~/bin/に保存することを推奨します。上記の例では、名前はhello.shです。スクリプトには、実行可能パーミッションが必要です。次のコマンドで、パーミッションを設定してください。

>chmod +x ~/bin/hello.sh

これらの前提条件をすべて満たしたら、次の方法でスクリプトを実行できます。

絶対パス. スクリプトは絶対パスで実行できます。この例では、

~/bin/hello.shです。任意の場所.

PATH環境変数にスクリプトが存在するディレクトリが含まれている場合、スクリプトをhello.shで実行できます。

1.3 コマンドイベントのリダイレクト #

各コマンドは、入力または出力用として、3つのチャネルを使用できます。:

標準出力. デフォルトの出力チャネル。コマンドで何かをプリントする際には標準出力チャネルが使用されます。

標準入力. コマンドでユーザまたは他のコマンドからの入力を必要とする場合は、このチャネルが使用されます。

標準エラー. このチャネルは、エラーレポーティングに使用されます。

これらのチャネルをリダイレクトするには、次の方法を使用できます。

Command > Fileコマンド出力をファイルに保存します。既存ファイルは削除されます。たとえば、

lsコマンドの出力をlisting.txtファイルに書き込みます。>ls > listing.txtCommand >> Fileコマンド出力をファイルに追加します。たとえば、

lsコマンドの出力をlisting.txtファイルに追加します。>ls >> listing.txtCommand < Fileファイルを読み込み、指定されたコマンドへの入力とします。たとえば、ファイルのコンテンツを

readコマンドで読み込み、変数に入力します。>read a < fooCommand1 | Command2左側のコマンドの出力を右側のコマンドの入力にします。たとえば、

catコマンドは、/proc/cpuinfoファイルの内容を出力します。この出力をgrepで使用して、cpuを含む行のみをフィルタします。>cat /proc/cpuinfo | grep cpu

各チャネルには、対応するファイル記述子があります。標準入力には0(ゼロ)、標準出力には1、標準エラーには2が割り当てられています。このファイル記述子を<文字または>文字の前に挿入できます。たとえば、次の行では、fooで始まるファイルを検索しますが、そのファイルを/dev/nullにリダイレクトすることでエラーメッセージを抑制します。

> find / -name "foo*" 2>/dev/null1.4 エイリアスの使用 #

エイリアスは、1つ以上のコマンドのショートカット定義です。エイリアスの構文は、次のとおりです。

alias NAME=DEFINITION

たとえば、次の行は、エイリアスltを定義しています。このエイリアスは、長いリストを出力し(-lオプション)、そのリストを変更時刻でソートし(-tオプション)、ソート順と逆の順序でプリントします(-rオプション)。

> alias lt='ls -ltr'

すべてのエイリアス定義を表示するには、aliasを使用します。unaliasで対応するエイリアス名を指定して、エイリアスを削除します。

1.5 Bashでの変数の使用 #

シェル変数は、グローバル変数またはローカル変数として使用できます。グローバル変数(つまり、環境変数)は、すべてのシェルでアクセスできます。対照的に、ローカル変数は、現在のシェルでのみアクセスできます。

すべての環境変数を表示するには、printenvコマンドを使用します。変数の値を知る必要がある場合は、変数の名前を引数として挿入します。

> printenv PATH

変数はグローバルでもローカルでも、echoで表示できます。

> echo $PATHローカル変数を設定するには、変数名の後に等号を入れ、その後に値を指定します。

> PROJECT="SLED"

等号の前後にスペースを挿入しないでください。スペースを挿入すると、エラーになります。環境変数を設定するには、exportを使用します。

> export NAME="tux"

変数を削除するには、unsetを使用します。

> unset NAME次の表には、シェルスクリプトで使用できる一般的な環境変数が含まれています。

|

|

現在のユーザのホームディレクトリ |

|

|

現在のホスト名 |

|

|

ツールをローカライズする場合、ツールは、この環境変数からの言語を使用します。英語を |

|

|

シェルのサーチパス。コロンで区切ったディレクトリのリスト |

|

|

各コマンドの前にプリントされる通常のプロンプトを指定します。 |

|

|

複数行コマンドの実行時にプリントされるセカンダリプロンプトを指定します。 |

|

|

現在の作業ディレクトリ |

|

|

現在のユーザ |

1.5.1 引数変数の使用 #

たとえば、スクリプトfoo.shは、次のように実行できます。

> foo.sh "Tux Penguin" 2000

スクリプトに渡される引数すべてにアクセスするには、位置パラメータが必要です。これらのパラメータは、最初の引数には$1、2つ目の引数には$2という順序で割り当てます。パラメータは最大9つまで使用できます。スクリプト名を取得するには、$0を使用します。

次のスクリプトfoo.shは、1から4までのすべての引数をプリントします。

#!/bin/sh echo \"$1\" \"$2\" \"$3\" \"$4\"

このスクリプトを既出例の引数を使用して実行すると、次の結果が出力されます。

"Tux Penguin" "2000" "" ""

1.5.2 変数置換の使用 #

変数置換では、変数のコンテンツに、左側または右側からパターンを適用します。次のリストに、可能な構文形式を示します。

${VAR#pattern}左側から最も短い一致を削除します。

>file=/home/tux/book/book.tar.bz2>echo ${file#*/} home/tux/book/book.tar.bz2${VAR##pattern}左側から最も長い一致を削除します。

>file=/home/tux/book/book.tar.bz2>echo ${file##*/} book.tar.bz2${VAR%pattern}右側から最も短い一致を削除します。

>file=/home/tux/book/book.tar.bz2>echo ${file%.*} /home/tux/book/book.tar${VAR%%pattern}右側から最も長い一致を削除します。

>file=/home/tux/book/book.tar.bz2>echo ${file%%.*} /home/tux/book/book${VAR/pattern_1/pattern_2}VARのコンテンツをPATTERN_1からPATTERN_2に置換します。

>file=/home/tux/book/book.tar.bz2>echo ${file/tux/wilber} /home/wilber/book/book.tar.bz2

1.6 コマンドのグループ化と結合 #

シェルでは、条件付き実行のため、コマンドを結合し、グループ化することができます。各コマンドが返す終了コードにより、コマンドの成功または失敗が判別されます。終了コードが0(ゼロ)の場合、コマンドは成功しました。それ以外はすべて、コマンド固有のエラーをマークします。

次に、コマンドをグループ化する方法を示します。

Command1 ; Command2コマンドをシーケンシャルに実行します。終了コードはチェックされません。次の行では、各コマンドの終了コードにかかわらず、

catでファイルのコンテンツを表示し、次に、lsでファイルプロパティをプリントします。>cat filelist.txt ; ls -l filelist.txtCommand1 && Command2左のコマンドが成功した場合、右のコマンドを実行します(論理AND)。次の行では、ファイルのコンテンツを表示し、そのコマンドが成功した場合のみ、ファイルのプロパティをプリントします(このリストの前の項目と比較してください)。

>cat filelist.txt && ls -l filelist.txtCommand1 || Command2左のコマンドが失敗した場合、右のコマンドを実行します(論理OR)次の行では、

/home/tux/fooでのディレクトリ作成に失敗した場合のみ、/home/wilber/bar内にディレクトリを作成します。>mkdir /home/tux/foo || mkdir /home/wilber/barfuncname(){ ... }シェル関数を作成します。位置パラメータを使用して、関数の引数にアクセスできます。次の行では、短いメッセージをプリントする関数

helloを定義します。>hello() { echo "Hello $1"; }この関数は、次のように呼び出せます。

>hello Tux結果は、次のようにプリントされます。

Hello Tux

1.7 よく使用されるフローコンストラクトの操作 #

スクリプトのフローを制御するために、シェルには、while、if、for、およびcaseコンストラクトがあります。

1.7.1 if制御コマンド #

ifコマンドは、式のチェックに使用されます。たとえば、次のコードは、現在のユーザがTuxであるかどうかをテストします。

if test $USER = "tux"; then echo "Hello Tux." else echo "You are not Tux." fi

テスト式は、複雑にすることも、シンプルにすることも可能です。次の式は、ファイルfoo.txtが存在するかどうかをチェックします。

if test -e /tmp/foo.txt ; then echo "Found foo.txt" fi

test式は、角括弧で短縮することもできます。

if [ -e /tmp/foo.txt ] ; then echo "Found foo.txt" fi

その他の役に立つ式については、https://bash.cyberciti.biz/guide/If..else..fiを参照してください。

1.7.2 forコマンドによるループの作成 #

forループを使用すると、エントリのリストにコマンドを実行できます。たとえば、次のコードは、現在のディレクトリ内のPNGファイルの特定の情報をプリントします。

for i in *.png; do ls -l $i done

1.8 詳細情報 #

Bashに関する重要な情報は、マニュアルページman

bashに記載されています。このトピックの詳細については、次のリストを参照してください。

https://tldp.org/LDP/Bash-Beginners-Guide/html/index.html—Bash Guide for Beginners

https://tldp.org/HOWTO/Bash-Prog-Intro-HOWTO.html—BASH Programming - Introduction HOW-TO

https://tldp.org/LDP/abs/html/index.html—Advanced Bash-Scripting Guide

https://www.grymoire.com/Unix/Sh.html—Sh - the Bourne Shell

2 sudoの基本 #

特定のコマンドを実行するには、root特権が必要です。ただし、セキュリティ上の理由のため、また間違いを避けるため、rootとしてログインすることは推奨されません。より安全な方法は、通常のユーザとしてログインしてから、sudoを使用して昇格された特権でコマンドを実行することです。

SUSE Linux Enterprise Serverでは、sudoはsuと同様に機能するように設定されています。ただし、sudoには、ユーザが他のユーザの特権でコマンドを実行できるようにする柔軟なメカニズムがあります。このコマンドを使用して、指定の特権を持つ役割を特定のユーザとグループに割り当てることができます。たとえば、usersグループのメンバーが、wilberユーザの特権でコマンドを実行できるようにすることができます。コマンドへのアクセスは、コマンドオプションを禁止することにより、さらに制限できます。suでは、PAMを使用した認証で常にrootパスワードを必要としますが、sudoでは、ユーザの資格情報を使用して認証するように設定できます。すなわち、ユーザはrootパスワードを共有する必要がなく、セキュリティが向上します。

2.1 sudoの基本的な使用方法 #

次の章では、sudoの基本的な使用方法の概要について説明します。

2.1.1 単一コマンドの実行 #

標準ユーザは、コマンドの前にsudoを追加することで、任意のコマンドをrootとして実行できます。これにより、rootパスワードを入力するように求められます。正常に認証されたら、rootとしてコマンドが実行されます。

>id -un1 tux>sudoid -unroot's password:2 root>id -untux3>sudoid -un4 root

| |

入力時には、パスワードは表示されません(クリアテキストとしてだけでなく、マスク文字としても表示されません)。 | |

| |

昇格された特権は特定の期間保持されるため、再び |

sudoの使用時に、I/Oリダイレクトは機能しません。

>sudoecho s > /proc/sysrq-trigger bash: /proc/sysrq-trigger: Permission denied>sudocat < /proc/1/maps bash: /proc/1/maps: Permission denied

上記の例では、echoおよびcatコマンドのみが昇格された特権で実行されます。リダイレクトはユーザの特権を使用してユーザのシェルで実行されます。昇格された権限でリダイレクトを実行するには、2.1.2項 「シェルの起動」に記載されているようにシェルを起動するか、ddユーティリティを使用します。

echo s | sudo dd of=/proc/sysrq-trigger sudo dd if=/proc/1/maps | cat

2.1.2 シェルの起動 #

昇格された特権でコマンドを実行するたびにsudoを使用することは、必ずしも実用的ではありません。sudo

bashコマンドを使用できますが、組み込みメカニズムのいずれかを使用してシェルを起動することをお勧めします。

sudo -s (<command>)SHELL環境変数で指定したシェル、またはターゲットユーザのデフォルトのシェルを起動します。コマンドが指定される場合は、シェルに渡されます(-cオプションを使用)。そうでない場合、シェルは対話的モードで実行されます。tux:~ >sudo -s root's password:root:/home/tux #exittux:~ >sudo -i (<command>)-sと同様ですが、シェルはログインシェルとして起動します。これは、シェルの起動ファイル(.profileなど)が処理され、現在の作業ディレクトリがターゲットユーザのホームディレクトリに設定されることを意味します。tux:~ >sudo -i root's password:root:~ #exittux:~ >

2.2 sudoの構成 #

sudoは、設定可能なオプションの幅広い範囲を提供します。

誤ってsudoからロックアウトした場合は、su

-とrootパスワードを使用してルートシェルを起動してください。エラーを修正するには、visudoを実行します。

以下で紹介するルールの例はデモンストレーションのみを目的としています。これらのルール例を利用して、sudo設定ファイルの一般的な構文を理解してください。実際の環境では、このルール例をそのまま使用しないでください。環境の複雑さを反映していないからです。

2.2.1 sudoの設定でのベストプラクティス #

まず、sudo設定を維持するための基本ルールについて説明します。

sudoの設定ファイルの編集には必ずvisudoを使用するsudoの設定の変更では、どの場合もvisudoコマンドを使用する必要があります。visudoは、sudo設定ファイルを編集することができ、基本的な構文チェックを実行して、設定がそのまま機能できるようにする、オーダーメイドツールです。sudoの設定に不備があると、ユーザが自身のシステムからロックアウトされることがあります。- 必ず

/etc/sudoers.d/にカスタム設定を作成する カスタム設定は、

sudoによって取得できるように、/etc/sudoers.d/に置く必要があります。カスタム設定ファイルに記述した設定は、/etc/sudoersのデフォルト設定よりも優先されます。- 設定が読み取られる順序にいつでも注意する

カスタム設定が確実に正しい順序で読み取られるように数字のプレフィクスを付加します。先頭に0を付加してファイルの読み取り順序を指定します。これにより、たとえば

01_myfirstconfigは10_myotherconfigよりも前に解析されます。順番に読み取られる複数のディレクティブを設定したファイルで、これらの各ディレクティブに記述された情報が互いに矛盾していると、最後に読み込まれたディレクティブが適用されます。- 必ずわかりやすいファイル名を使用する

設定ファイルの機能がわかるようなファイル名を使用します。

sudoのセットアップで想定している動作を追跡する際に、この措置が効果的です。

2.2.2 ユーザ固有の設定ファイルの作成 #

通常のユーザ(tux)が、rootパスワードではなく自身のパスワードを使用して、useraddコマンドを使用できるように、sudoの設定ファイルを作成します。

新しいユーザ固有のディレクティブを保持するカスタム設定ファイルを作成します。そのためには、システム管理者(

root)としてvisudoを起動します。番号付けと説明的な名前の両方を使用します。#visudo -f /etc/sudoers.d/02_usermanagementこの

sudo設定を適用する環境全体でtuxが/usr/sbin/useraddバイナリを実行できるようにするルールを作成します。tux1 ALL2 = /usr/sbin/useradd3

ユーザまたはグループを指定します。ユーザは、名前または

#UIDで一覧にし、グループは、%GROUPNAMEで一覧にします。複数の項目はコンマで区切ります。エントリを無効にするには!を使用します。ホストを1つまたはコンマで区切って複数指定します。完全修飾ホスト名またはIPアドレスを使用します。すべてのホストにこの設定をグローバルに適用するには

ALLを追記します。適用しない場合は!を使用します。実行可能ファイルを1つまたはコンマで区切って複数指定します。各ファイルの指定では次のルールに留意します。

/usr/sbin/useradd追加オプションを追記しない場合は、実行可能なすべての

useraddコマンドを実行できます。/usr/sbin/useradd -c明示的にオプションを指定すると、そのオプションのみが適用されます。上記で指定したユーザは、これ以外のオプションを利用できません。

/usr/sbin/useradd ""オプションを指定せずに

useraddの呼び出しのみができるようにします。

上記の例では、すべてのオプションおよびサブコマンドを許可したり、セキュリティ上の理由からいくつかに制限したりできますが、ユーザがオプションを指定できないようにすることは、このコンテキストでは意味がありません。

ユーザが

rootパスワードの代わりに、自分のパスワードを使用できるようにするには、次の行を追加します。Defaults:tux !targetpw

このフラグがアクティブな場合、目的のユーザ(

root)のパスワードの入力が求められます。SUSE Linux Enterprise Serverシステムでは、このフラグがデフォルトで有効になっています。!を使用してこのフラグを無効にすると、ユーザはrootパスワードの代わりに自分のパスワードの入力を求められます。設定を保存し、エディタを終了して、2番目のシェルを開き、

sudoが新しい設定に従うかどうかをテストします。

2.2.3 項目のグループ化によるカスタム設定の作成 #

指定したユーザのグループがrootパスワードを必要とせずにuseraddコマンドを実行できるように、例2.1「ユーザ固有の設定ファイルの作成」の設定を変更します。また、このグループで使用できるコマンドのリストにusermodとuserdelを追加します。

この設定例を変更するには、

visudoを使用してシステム管理者として設定を開きます。#visudo /etc/sudoers.d/02_usermanagementコンマ区切りで記述した複数のユーザをルールに追加します。

tux, wilber ALL = /usr/sbin/useradd

ここで記述したユーザが複数のコマンドを実行できるようにするには、それらのコマンドをコンマ区切りで指定します。

tux, wilber ALL = /usr/sbin/useradd, /usr/sbin/usermod, /usr/sbin/userdel

ここで記述したユーザが

rootパスワードの代わりに、自分のパスワードを使用できるようにするには、次の行を追加します。Defaults:tux, wilber !targetpw

このフラグがアクティブな場合、ここで記述したユーザは目的のユーザ(

root)のパスワードの入力が求められます。SUSE Linux Enterprise Serverシステムでは、このフラグがデフォルトで有効になっています。!を使用してこのフラグを無効にすると、ここで記述したユーザはrootパスワードの代わりに自分のパスワードの入力を求められます。設定を保存し、エディタを終了して、2番目のシェルを開き、

sudoが新しい設定に従うかどうかをテストします。

2.2.4 エイリアスの適用による設定の簡潔化 #

エイリアスを使用して、例2.2「項目のグループ化によるカスタム設定の作成」のカスタム設定の簡素化を進めます。項目をグループ化することはある程度役立ちますが、ユーザ、コマンド、およびホストのグローバルエイリアスを使用することが、クリーンで無駄のないsudo設定を保つための最も効率的な方法です。

リストの代わりにエイリアスやグループを使用する方が、セットアップの変更に対処する上ではるかに良い方法です。グループからユーザが離れる場合は、独立したカスタム設定ファイルをすべて調べるのではなく、エイリアス宣言ファイル内のグローバルUser_Alias宣言からそのユーザを削除するだけですみます。他のタイプのエイリアス(Host_Alias、Cmnd_Alias、およびRunas_Alias)についても、同じ手順が適用されます。

グローバルエイリアス定義を保持する新しいファイルを作成します。

#visudo /etc/sudoers.d/01_aliases次の行を追加して、

TEAMLEADERSエイリアスを作成します。User_Alias TEAMLEADERS = tux, wilber

次の行を追加して、

USERMANAGEMENTエイリアスを作成します。Cmnd_Alias USERMANAGEMENT = /usr/sbin/useradd, /usr/sbin/usermod, /usr/sbin/userdel

変更を保存し、

visudoを終了します。システム管理者として

visudoを起動して、設定ファイル例を次のように編集します。#visudo -f /etc/sudoers.d/02_usermanagement前のルールを削除し、上記で定義したエイリアスを使用する次のルールに置き換えます。

TEAMLEADERS ALL = USERMANAGEMENT

User_Aliasで定義されたすべてのユーザがrootパスワードの代わりに、自分のパスワードを使用できるようにするには、次の行を追加します。Defaults:TEAMLEADERS !targetpw

設定を保存し、エディタを終了して、2番目のシェルを開き、

sudoが新しい設定に従うかどうかをテストします。

2.2.5 基本的なsudoersの設定構文 #

sudoersの設定ファイルには、2種類のオプション(文字列とフラグ)があります。文字列には任意の値を含めることができますが、フラグはONかOFFのいずれかのみです。sudoersの設定ファイルの最も重要な構文構造は次のとおりです。

# Everything on a line after # is ignored 1 Defaults !insults # Disable the insults flag 2 Defaults env_keep += "DISPLAY HOME" # Add DISPLAY and HOME to env_keep tux ALL = NOPASSWD: /usr/bin/frobnicate, PASSWD: /usr/bin/journalctl 3

例外が2つあります。 | |

| |

2.2.6項 「基本的なsudoersのルール」を参照してください。 |

targetpwこのフラグは、呼び出し元のユーザが、ターゲットユーザのパスワード(ON)(

rootなど)と、呼び出し元のユーザのパスワード(OFF)のいずれを要求されるかを決定します。Defaults targetpw # Turn targetpw flag ON

rootpw設定すると、

sudoは、rootパスワードを要求します。デフォルトはOFFです。Defaults !rootpw # Turn rootpw flag OFF

env_reset設定すると、

sudoはTERM、PATH、HOME、MAIL、SHELL、LOGNAME、USER、USERNAME、およびSUDO_*で最小限の環境を構築します。また、env_keepに列挙されている変数は、呼び出し元の環境からインポートされます。デフォルトは[ON]です。Defaults env_reset # Turn env_reset flag ON

env_keepenv_resetフラグがONの場合に保持する環境変数の一覧。# Set env_keep to contain EDITOR and PROMPT Defaults env_keep = "EDITOR PROMPT" Defaults env_keep += "JRE_HOME" # Add JRE_HOME Defaults env_keep -= "JRE_HOME" # Remove JRE_HOME

env_deleteenv_resetフラグがOFFの場合に削除する環境変数の一覧。# Set env_delete to contain EDITOR and PROMPT Defaults env_delete = "EDITOR PROMPT" Defaults env_delete += "JRE_HOME" # Add JRE_HOME Defaults env_delete -= "JRE_HOME" # Remove JRE_HOME

Defaultsトークンを使用することで、ユーザ、ホスト、およびコマンドのコレクションのエイリアスを作成することもできます。さらに、一連のユーザのみを対象としてオプションを適用することができます。

sudoers設定ファイルの詳細については、man 5

sudoersを参照してください。

2.2.6 基本的なsudoersのルール #

各ルールは、次のスキームに従います([]はオプション部分を示しています)。

#Who Where As whom Tag What User_List Host_List = [(User_List)] [NOPASSWD:|PASSWD:] Cmnd_List

User_List1つ以上の(コンマで区切られた)識別子。ユーザ名、

%GROUPNAME形式のグループ、または#UID形式のユーザIDを指定します。否定は!プレフィクスで指定できます。Host_List1つ以上の(コンマで区切られた)識別子。(完全修飾された)ホスト名またはIPアドレスのいずれかを指定します。否定は

!プレフィクスで指定できます。通常、Host_ListにはALLを選択します。NOPASSWD:|PASSWD:NOPASSWD:の後に記述した、Cmd_Listと一致するコマンドを実行する場合は、パスワードが要求されません。PASSWDはデフォルトです。PASSWDとNOPASSWDの両方が同じ行に存在する場合にのみ指定する必要があります。tux ALL = PASSWD: /usr/bin/foo, NOPASSWD: /usr/bin/bar

Cmnd_List1つまたは複数の(コンマで区切られた)指定子。実行可能ファイルへのパスの後に、オプションで使用可能な引数を指定します。

/usr/bin/foo # Anything allowed /usr/bin/foo bar # Only "/usr/bin/foo bar" allowed /usr/bin/foo "" # No arguments allowed

ALLは、User_List、Host_List、およびCmnd_Listとして使用できます。

パスワードを入力しなくても、tuxがすべてのコマンドをrootとして実行できるようにするルールは次のとおりです。

tux ALL = NOPASSWD: ALL

tuxがsystemctl restart

apache2を実行できるようにするルールは次のとおりです。

tux ALL = /usr/bin/systemctl restart apache2

tuxがwallをadminとして引数なしで実行できるようにするルールは次のとおりです。

tux ALL = (admin) /usr/bin/wall ""

Defaults targetpwなしで、ALL ALL =

ALLのようなルールを使用「しないでください」。そうしないと、だれでもrootとしてコマンドを実行できるようになります。

sudoersファイルでグループ名を指定する場合は、レルムの代わりにNetBIOSドメイン名を使用するようにしてください。次に例を示します。

%DOMAIN\\GROUP_NAME ALL = (ALL) ALL

winbinddを使用する場合、この形式は、smb.confファイルのwinbind separatorオプションによっても異なることに注意してください。デフォルトでは、\です。たとえば、+に変更された場合、sudoersファイルのアカウント形式はDOMAIN+GROUP_NAMEである必要があります。

2.3 X.Orgアプリケーションでのsudoの使用 #

グラフィカルアプリケーションをsudoで起動すると、通常、次のエラーが発生します。

>sudoxterm xterm: Xt error: Can't open display: %s xterm: DISPLAY is not set

簡単な回避策は、xhostを使用して、ルートユーザがローカルユーザのXセッションに一時的にアクセスできるようにすることです。これは、次のコマンドを使用して実行されます。

xhost si:localuser:root

次のコマンドは許可されたアクセスを削除します。

xhost -si:localuser:root

ルート特権でグラフィカルアプリケーションを実行すると、セキュリティに影響を与えます。例外としてのみグラフィカルアプリケーションのルートアクセスを有効にすることをお勧めします。グラフィカルアプリケーションが閉じられたらすぐに、許可されたルートアクセスを取り消すことも推奨されます。

2.4 詳細情報 #

sudo --helpコマンドは、使用可能なコマンドラインオプションの簡単な概要を提供し、man sudoersコマンドは、sudoersとその設定に関する詳細情報を提供します。

3 YaSTの使用 #

YaSTは、すべての必須インストールおよびシステム設定タスクにグラフィカルインタフェースを提供するSUSE Linux Enterprise Serverツールです。パッケージの更新、プリンタの設定、ファイアウォール設定の変更、FTPサーバの設定、ハードディスクのパーティション作成が必要な場合、YaSTを使用して実行できます。Rubyで記述されたYaSTは、モジュールを介して新しい機能を追加できる拡張可能なアーキテクチャを備えています。

YaSTに関する追加情報については、https://yast.opensuse.org/にあるプロジェクトの公式Webサイトを参照してください。

3.1 YaSTインタフェースの概要 #

YaSTには2つのグラフィカルインタフェースがあります。1つはKDEやGNOMEなどのグラフィカルデスクトップ環境で使用するためのもので、もう1つはXサーバを使用しないシステムで使用するためのncursesベースの疑似グラフィカルインタフェースです(第4章 「テキストモードのYaST」を参照してください)。

YaSTのグラフィカルバージョンでは、YaSTのすべてのモジュールはカテゴリ別にグループ化されており、ナビゲーションサイドバーによって、目的のカテゴリのモジュールに素早くアクセスできます。上部の検索フィールドでは、名前でモジュールを検索することができます。特定のモジュールを検索するには、検索フィールドにその名前を入力します。入力すると、入力した文字列に一致するモジュールが表示されます。

ncursesベースのYaSTとGUIバージョンのYaSTでは、インストールされるモジュールのリストが異なる場合があります。YaSTモジュールを起動する前に、使用しているYaSTのバージョンに合わせてインストールされていることを確認してください。

3.2 便利なキーの組み合わせ #

YaSTのグラフィカルバージョンはキーボードショートカットをサポートしています

- Print Screen

スクリーンショットを作成して保存します。特定のデスクトップ環境では機能しない場合があります。

- Shift–F4

視覚障がいのあるユーザ向けに最適化されたカラーパレットを有効および無効にします。

- Shift–F7

デバッグメッセージのログを有効/無効にします。

- Shift–F8

ファイルダイアログを開いて、ログファイルをユーザ定義の場所に保存します。

- Ctrl–Shift–Alt–D

DebugEventを送信します。YaSTモジュールは特殊なデバッグアクションを実行してこれに応答できます。結果は特定のYaSTモジュールによって異なります。

- Ctrl–Shift–Alt–M

マクロレコーダを開始および停止します。

- Ctrl–Shift–Alt–P

マクロを再生します。

- Ctrl–Shift–Alt–S

スタイルシートエディタを表示します。

- Ctrl–Shift–Alt–T

ウィジェットツリーをログファイルにダンプします。

- Ctrl–Shift–Alt–X

ターミナルウィンドウ(xterm)を開きます。VNCを使用したインストールプロセスで便利です。

- Ctrl–Shift–Alt–Y

ウィジェットツリーブラウザを表示します。

4 テキストモードのYaST #

ncursesベースの疑似グラフィカルYaSTインタフェースは、主にシステム管理者がXサーバを使用せずにシステムを管理できるように設計されています。このインタフェースには、従来のGUIと比較していくつかの利点があります。キーボードを使用してncursesインタフェースをナビゲートすることができ、事実上すべてのインタフェース要素に対するキーボードショートカットがあります。ncursesインタフェースは、リソースが少なく、中程度のハードウェアでも高速に実行されます。SSH接続を介してncursesベースのバージョンのYaSTを実行することができるため、リモートシステムを管理できます。YaSTを実行するためのターミナルエミュレータの最小サポートサイズは、80x25文字であることに注意してください。

ncursesベースのバージョンのYaSTを起動するには、端末を開いて、sudo yast2コマンドを実行します。<Tab>または矢印キーを使用して、メニュー項目、フィールド、ボタンなどのインタフェース要素間をナビゲートします。YaSTのすべてのメニュー項目およびボタンには、適切なファンクションキーまたはキーボードショートカットを使用してアクセスできます。たとえば、F9を押して現在の操作をキャンセルし、F10キーを使用して変更を受け入れることができます。YaSTのncursesベースのインタフェースの各メニュー項目およびボタンには、そのラベルにハイライトされた文字があります。この文字は、インタフェース要素に割り当てられたキーボードショートカットの一部です。たとえば、文字Qはボタンでハイライトされます。これは、Alt–Alt+Qを押してボタンを有効にできることを意味します。

ウィンドウのサイズを変更した場合など、YaSTのダイアログの表示が乱れたり変形したりした場合は、Ctrl–Lを押すとコンテンツを更新し復元できます。

4.2 高度なキーの組み合わせ #

ncursesベースのバージョンのYaSTは、高度なキーの組み合わせを提供します。

- Shift–F1

高度なホットキーを一覧表示します。

- Shift–F4

配色を変更します。

- Ctrl–Q

アプリケーションを終了します。

- Ctrl–L

画面を更新します。

- Ctrl–DF1

高度なホットキーを一覧表示します。

- Ctrl–DShift–D

ダイアログをスクリーンショットとしてログファイルにダンプします。

- Ctrl–DShift–Y

YDialogSpyを開いてウィジェット階層を表示します。

4.3 キーの組み合わせの制約 #

ウィンドウマネージャがグローバルなAltキーの組み合わせを使用していると、YaSTでのAltキーの組み合わせが機能しない場合があります。ShiftやAltなどのキーは、端末の設定で使用されている場合もあります。

- Escの代わりにAltを使用

AltショートカットはAltの代わりにEscキーでも実行できます。たとえば、Esc–Hは、Alt–Hの代わりとなります。(まずEscを押して、「次に」Hを押します)

- Ctrl–FとCtrl–Bによる前後のナビゲーション

AltとShiftの組み合わせがウィンドウマネージャまたは端末に専有されている場合は、Ctrl–F(進む)とCtrl–B(戻る)の組み合わせを代わりに使用できます。

- ファンクションキーの制約

ファンクションキー(F1 ... F12)は各種機能にも使用されます。特定のファンクションキーは、端末に専有され、YaSTで使用できない場合があります。ただし、Altキーのキーの組み合わせとファンクションキーは、ピュアテキストコンソールでは常に完全に使用できます。

4.4 YaSTコマンドラインオプション #

テキストモードのインタフェースのほか、YaSTには、シンプルなコマンドラインインタフェースがあります。YaSTコマンドオプションのリストを取得するには、次のコマンドを使用します。

>sudoyast -h

4.4.1 コマンドラインからのパッケージのインストール #

パッケージ名が既知であり、パッケージが有効なインストールリポジトリに用意されている場合は、コマンドラインオプション-iを使用してパッケージをインストールできます。

>sudoyast -i package_name

あるいは、

>sudoyast --install -i package_name

package_nameには、(gvimなどの)1つの短いパッケージ名を指定するか(この場合、依存関係を確認してインストールされます)、RPMパッケージのフルパスを指定できます(この場合、依存関係を確認せずにインストールされます)。

YaSTではコマンドラインからソフトウェアを管理するための基本的な機能を提供しますが、高度なパッケージ管理タスクにはZypperを使用することを検討してください。Zypperの使用に関する詳細については、9.1項 「Zypperの使用」を参照してください。

4.4.2 個々のモジュールの使用 #

時間を節約するために、次のコマンドを使用して個々のYaSTモジュールを起動することができます。

>sudoyast module_name

yast

-lまたはyast --listを使用してシステムで使用可能なすべてのモジュールのリストを表示します。

4.4.3 YaSTモジュールのコマンドラインパラメータ #

スクリプトでYaST機能をA使用するため、YaSTでは、個々のモジュールにコマンドラインサポートを提供しています。ただし、すべてのモジュールにコマンドラインサポートがあるわけではありません。モジュールの使用可能なオプションを表示するには、次のコマンドを使用します。

>sudoyast module_name help

モジュールにコマンドラインサポートがない場合、モジュールはテキストモードで起動され、次のメッセージが表示されます。

This YaST module does not support the command line interface.

以下のセクションでは、コマンドラインサポートがあるすべてのYaSTモジュールと、それらのすべてのコマンドおよび利用可能なオプションについて簡単に説明します。

4.4.3.1 一般的なYaSTモジュールコマンド #

すべてのYaSTモジュールは、以下のコマンドをサポートしています。

- help

モジュールのサポートされているすべてのコマンドを、その説明と共に一覧表示します。

>sudoyast lan help- longhelp

helpと同じですが、すべてのコマンドのオプションの詳細なリストとその説明が追加されています。>sudoyast lan longhelp- xmlhelp

longhelpと同じですが、出力はXML文書として構成され、ファイルにリダイレクトされます。>sudoyast lan xmlhelp xmlfile=/tmp/yast_lan.xml- interactive

「対話的」モードにします。これにより、

sudo yastで事前に修正せずにモジュールのコマンドを実行できます。対話的モードを終了するには、exitを使用します。

4.4.3.2 yast add-on #

指定されたパスから新しいアドオン製品を追加します。

>sudoyast add-on http://server.name/directory/Lang-AddOn-CD1/

次のプロトコルを使用して、ソースパスを指定できます:。 http:// ftp:// nfs:// disk:// cd:// または dvd://。

4.4.3.3 yast audit-laf #

Linux監査フレームワークを表示および設定します。詳細については、Book “Security and Hardening Guide”を参照してください。yast audit-lafは次のコマンドを受け付けます。

- set

オプションを設定します。

>sudoyast audit-laf set log_file=/tmp/audit.logすべてのオプションのリストについては、

yast audit-laf set helpを実行してください。- show

オプションの設定を表示します。

>sudoyast audit-laf show diskspace space_left: 75 space_left_action: SYSLOG admin_space_left: 50 admin_space_left_action: SUSPEND action_mail_acct: root disk_full_action: SUSPEND disk_error_action: SUSPENDすべてのオプションのリストについては、

yast audit-laf show helpを実行してください。

4.4.3.4 yast dhcp-server #

DHCPサーバを管理し、その設定を行います。yast

dhcp-serverは次のコマンドを受け付けます。

- 無効

DHCPサーバサービスを無効にします。

- enable

DHCPサーバサービスを有効にします。

- ホスト

個々のホストの設定を行います。

- interface

リスンするネットワークインタフェースを指定します。

>sudoyast dhcp-server interface current Selected Interfaces: eth0 Other Interfaces: bond0, pbu, eth1すべてのオプションのリストについては、

yast dhcp-server interface helpを実行してください。- options

グローバルDHCPオプションを管理します。すべてのオプションのリストについては、

yast dhcp-server options helpを実行してください。- status

DHCPサービスのステータスを出力します。

- サブネット

DHCPサブネットオプションを管理します。すべてのオプションのリストについては、

yast dhcp-server subnet helpを実行してください。

4.4.3.5 yast dns-server #

DNSサーバの設定を管理します。yast dns-serverは次のコマンドを受け付けます。

- acls

アクセス制御リストの設定を表示します。

>sudoyast dns-server acls show ACLs: ----- Name Type Value ---------------------------- any Predefined localips Predefined localnets Predefined none Predefined- dnsrecord

ゾーンリソースレコードを設定します。

>sudoyast dnsrecord add zone=example.org query=office.example.org type=NS value=ns3すべてのオプションのリストについては、

yast dns-server dnsrecord helpを実行してください。- forwarders

DNSフォワーダを設定します。

>sudoyast dns-server forwarders add ip=10.0.0.100>sudoyast dns-server forwarders show [...] Forwarder IP ------------ 10.0.0.100すべてのオプションのリストについては、

yast dns-server forwarders helpを実行してください。- host

「A」とそれに関連する「PTR」レコードを一度に処理します。

>sudoyast dns-server host show zone=example.orgすべてのオプションのリストについては、

yast dns-server host helpを実行してください。- ログ

ログ設定を行います。

>sudoyast dns-server logging set updates=no transfers=yesすべてのオプションのリストについては、

yast dns-server logging helpを実行してください。- mailserver

ゾーンメールサーバを設定します。

>sudoyast dns-server mailserver add zone=example.org mx=mx1 priority=100すべてのオプションのリストについては、

yast dns-server mailserver helpを実行してください。- nameserver

ゾーンネームサーバを設定します。

>sudoyast dns-server nameserver add zone=example.com ns=ns1すべてのオプションのリストについては、

yast dns-server nameserver helpを実行してください。- soa

権威の開始点(SOA)レコードを設定します。

>sudoyast dns-server soa set zone=example.org serial=2006081623 ttl=2D3H20Sすべてのオプションのリストについては、

yast dns-server soa helpを実行してください。- 起動

DNSサーバサービスを管理します。

>sudoyast dns-server startup atbootすべてのオプションのリストについては、

yast dns-server startup helpを実行してください。- transport

ゾーン転送ルールを設定します。すべてのオプションのリストについては、

yast dns-server transport helpを実行してください。- zones

DNSゾーンを管理します。

>sudoyast dns-server zones add name=example.org zonetype=masterすべてのオプションのリストについては、

yast dns-server zones helpを実行してください。

4.4.3.6 yast disk #

すべてのディスクまたはパーティションに関する情報を出力します。唯一サポートされているコマンドはlistであり、その後に次のいずれかのオプションが続きます。

- disks

システム内のすべての設定されているディスクを一覧表示します。

>sudoyast disk list disks Device | Size | FS Type | Mount Point | Label | Model ---------+------------+---------+-------------+-------+------------- /dev/sda | 119.24 GiB | | | | SSD 840 /dev/sdb | 60.84 GiB | | | | WD1003FBYX-0- パーティション

システム内のすべてのパーティションを一覧表示します。

>sudoyast disk list partitions Device | Size | FS Type | Mount Point | Label | Model ---------------+------------+---------+-------------+-------+------ /dev/sda1 | 1.00 GiB | Ext2 | /boot | | /dev/sdb1 | 1.00 GiB | Swap | swap | | /dev/sdc1 | 698.64 GiB | XFS | /mnt/extra | | /dev/vg00/home | 580.50 GiB | Ext3 | /home | | /dev/vg00/root | 100.00 GiB | Ext3 | / | | [...]

4.4.3.7 yast ftp-server #

FTPサーバ設定を行います。yast ftp-serverは次のオプションを受け付けます。

- SSL、TLS

SSLおよびTLSを介して安全な接続を制御します。SSLオプションは、

vsftpdのみに対して有効です。>sudoyast ftp-server SSL enable>sudoyast ftp-server TLS disable- アクセス

アクセス許可を設定します。

>sudoyast ftp-server access authen_onlyすべてのオプションのリストについては、

yast ftp-server access helpを実行してください。- anon_access

匿名ユーザのアクセス許可を設定します。

>sudoyast ftp-server anon_access can_uploadすべてのオプションのリストについては、

yast ftp-server anon_access helpを実行してください。- anon_dir

匿名ユーザのディレクトリを指定します。ディレクトリはサーバ上にあらかじめ存在している必要があります。

>sudoyast ftp-server anon_dir set_anon_dir=/srv/ftpすべてのオプションのリストについては、

yast ftp-server anon_dir helpを実行してください。- chroot

change root(ルート変更)環境(chroot)を制御します。

>sudoyast ftp-server chroot enable>sudoyast ftp-server chroot disable- idle-time

FTPサーバが現在の接続を終了するまでの最大アイドル時間を分単位で設定します。

>sudoyast ftp-server idle-time set_idle_time=15- ログ

ログメッセージをログファイルに保存するかどうかを判断します。

>sudoyast ftp-server logging enable>sudoyast ftp-server logging disable- max_clients

同時に接続されるクライアントの最大数を指定します。

>sudoyast ftp-server max_clients set_max_clients=1500- max_clients_ip

IPを介して同時に接続されるクライアントの最大数を指定します。

>sudoyast ftp-server max_clients_ip set_max_clients=20- max_rate_anon

匿名クライアントに許可される最大データ転送速度(KB/秒)を指定します。

>sudoyast ftp-server max_rate_anon set_max_rate=10000- max_rate_authen

ローカルに認証されたユーザに許可される最大データ転送速度(KB/秒)を指定します。

>sudoyast ftp-server max_rate_authen set_max_rate=10000- port_range

パッシブ接続応答のポート範囲を指定します。

>sudoyast ftp-server port_range set_min_port=20000 set_max_port=30000すべてのオプションのリストについては、

yast ftp-server port_range helpを実行してください。- show

FTPサーバ設定を表示します。

- startup

FTPの起動方法を制御します。

>sudoyast ftp-server startup atbootすべてのオプションのリストについては、

yast ftp-server startup helpを実行してください。- umask

authenticated:anonymousユーザのファイルumaskを指定します。>sudoyast ftp-server umask set_umask=177:077- welcome_message

FTPサーバに接続された際に表示するテキストを指定します。

>sudoyast ftp-server welcome_message set_message="hello everybody"

4.4.3.8 yast http-server #

HTTPサーバ(Apache2)を設定します。yast http-serverは次のコマンドを受け付けます。

- configure

HTTPサーバのホスト設定を行います。

>sudoyast http-server configure host=main servername=www.example.com \ serveradmin=admin@example.comすべてのオプションのリストについては、

yast http-server configure helpを実行してください。

- hosts

仮想ホストを設定します。

>sudoyast http-server hosts create servername=www.example.com \ serveradmin=admin@example.com documentroot=/var/wwwすべてのオプションのリストについては、

yast http-server hosts helpを実行してください。

- listen

HTTPサーバがリスンするポートとネットワークアドレスを指定します。

>sudoyast http-server listen add=81>sudoyast http-server listen list Listen Statements: ================== :80 :81>sudoyast http-server delete=80すべてのオプションのリストについては、

yast http-server listen helpを実行してください。

- mode

ウィザードモードを有効または無効にします。

>sudoyast http-server mode wizard=on

- modules

Apache2サーバモジュールを制御します。

>sudoyast http-server modules enable=php5,rewrite>sudoyast http-server modules disable=ssl>sudohttp-server modules list [...] Enabled rewrite Disabled ssl Enabled php5 [...]

4.4.3.9 yast kdump #

kdumpを設定します。kdumpの詳細については、Book “System Analysis and Tuning Guide”, Chapter 20 “Kexec and Kdump”, Section 20.7 “Basic Kdump configuration”を参照してください。yast kdumpは次のコマンドを受け付けます。

- copykernel

カーネルをダンプディレクトリにコピーします。

- customkernel

カスタムカーネルの名前のkernel_string部分を指定します。この命名規則は

/boot/vmlinu[zx]-kernel_string[.gz]です。>sudoyast kdump customkernel kernel=kdumpすべてのオプションのリストについては、

yast kdump customkernel helpを実行してください。- dumpformat

ダンプカーネルイメージの(圧縮)形式を指定します。使用可能な形式は、「none」、「ELF」、「compressed」または「lzo」です。

>sudoyast kdump dumpformat dump_format=ELF- dumplevel

ダンプレベル番号を0~31の範囲で指定します。

>sudoyast kdump dumplevel dump_level=24- dumptarget

ダンプイメージの保存先を指定します。

>sudokdump dumptarget target=ssh server=name_server port=22 \ dir=/var/log/dump user=user_nameすべてのオプションのリストについては、

yast kdump dumptarget helpを実行してください。- immediatereboot

Kdumpカーネルにコアを保存した直後に、システムを再起動するかどうかを制御します。

>sudoyast kdump immediatereboot enable>sudoyast kdump immediatereboot disable- keepolddumps

保持する古いダンプイメージの数を指定します。ダンプイメージをすべて保持するには、ゼロを指定します。

>sudoyast kdump keepolddumps no=5- kernelcommandline

kdumpカーネルに渡す必要があるコマンドラインを指定します。

>sudoyast kdump kernelcommandline command="ro root=LABEL=/"- kernelcommandlineappend

デフォルトのコマンドライン文字列に追加する必要があるコマンドラインを指定します。

>sudoyast kdump kernelcommandlineappend command="ro root=LABEL=/"- notificationcc

通知メッセージのコピーを送信するための電子メールアドレスを指定します。

>sudoyast kdump notificationcc email="user1@example.com user2@example.com"- notificationto

通知メッセージを送信するための電子メールアドレスを指定します。

>sudoyast kdump notificationto email="user1@example.com user2@example.com"- show

kdump設定を表示します。>sudoyast kdump show Kdump is disabled Dump Level: 31 Dump Format: compressed Dump Target Settings target: file file directory: /var/crash Kdump immediate reboots: Enabled Numbers of old dumps: 5- smtppass

通知メッセージの送信に使用されるプレーンテキストのSMTPパスワードを含むファイルを指定します。

>sudoyast kdump smtppass pass=/path/to/file- smtpserver

通知メッセージの送信に使用されるSMTPサーバのホスト名を指定します。

>sudoyast kdump smtpserver server=smtp.server.com- smtpuser

通知メッセージの送信に使用されるSMTPユーザ名を指定します。

>sudoyast kdump smtpuser user=smtp_user- 起動

起動オプションを有効または無効にします。

>sudoyast kdump startup enable alloc_mem=128,256>sudoyast kdump startup disable

4.4.3.10 yast keyboard #

仮想コンソールのシステムキーボードを設定します。GNOMEやKDEなどのグラフィカルデスクトップ環境のキーボード設定には影響しません。yast keyboardは次のコマンドを受け付けます。

- リスト

使用可能なすべてのキーボードレイアウトを一覧表示します。

- set

新しいキーボードレイアウト設定を有効にします。

>sudoyast keyboard set layout=czech- 概要

現在のキーボードの設定を表示します。

4.4.3.11 yast lan #

ネットワークカードを設定します。yast lanは次のコマンドを受け付けます。

- 追加

新しいネットワークカードを設定します。

>sudoyast lan add name=vlan50 ethdevice=eth0 bootproto=dhcpすべてのオプションのリストについては、

yast lan add helpを実行してください。- delete

既存のネットワークカードを削除します。

>sudoyast lan delete id=0- 編集

既存のネットワークカードの設定を変更します。

>sudoyast lan edit id=0 bootproto=dhcp- リスト

ネットワークカードの設定の概要を表示します。

>sudoyast lan list id name, bootproto 0 Ethernet Card 0, NONE 1 Network Bridge, DHCP

4.4.3.12 yast language #

システム言語を設定します。yast languageは次のコマンドを受け付けます。

- リスト

使用可能なすべての言語を一覧表示します。

- set

メインのシステム言語と第2言語を指定します。

>sudoyast language set lang=cs_CZ languages=en_US,es_ES no_packages

4.4.3.13 yast mail #

メールシステムの設定を表示します。

>sudoyast mail summary

4.4.3.14 yast nfs #

NFSクライアントを制御します。yast nfsは次のコマンドを受け付けます。

- 追加

新しいNFSマウントを追加します。

>sudoyast nfs add spec=remote_host:/path/to/nfs/share file=/local/mount/pointすべてのオプションのリストについては、

yast nfs add helpを実行してください。- delete

既存のNFSマウントを削除します。

>sudoyast nfs delete spec=remote_host:/path/to/nfs/share file=/local/mount/pointすべてのオプションのリストについては、

yast nfs delete helpを実行してください。- 編集

既存のNFSマウントを変更します。

>sudoyast nfs edit spec=remote_host:/path/to/nfs/share \ file=/local/mount/point type=nfs4すべてのオプションのリストについては、

yast nfs edit helpを実行してください。- リスト

既存のNFSマウントを一覧表示します。

>sudoyast nfs list Server Remote File System Mount Point Options ---------------------------------------------------------------- nfs.example.com /mnt /nfs/mnt nfs nfs.example.com /home/tux/nfs_share /nfs/tux nfs

4.4.3.15 yast nfs-server #

NFSサーバを設定します。yast nfs-serverは次のコマンドを受け付けます。

- 追加

エクスポートするディレクトリを追加します。

>sudoyast nfs-server add mountpoint=/nfs/export hosts=*.allowed_hosts.comすべてのオプションのリストについては、

yast nfs-server add helpを実行してください。- delete

NFSエクスポートからディレクトリを削除します。

>sudoyast nfs-server delete mountpoint=/nfs/export- set

NFSサーバの追加パラメータを指定します。

>sudoyast nfs-server set enablev4=yes security=yesすべてのオプションのリストについては、

yast nfs-server set helpを実行してください。- start

NFSサーバサービスを起動します。

>sudoyast nfs-server start- stop

NFSサーバサービスを停止します。

>sudoyast nfs-server stop- 概要

NFSサーバ設定の概要を表示します。

>sudoyast nfs-server summary NFS server is enabled NFS Exports * /mnt * /home NFSv4 support is enabled. The NFSv4 domain for idmapping is localdomain. NFS Security using GSS is enabled.

4.4.3.16 yast nis #

NISクライアントを設定します。yast nisは次のコマンドを受け付けます。

- 構成

NISクライアントのグローバル設定を変更します。

>sudoyast nis configure server=nis.example.com broadcast=yesすべてのオプションのリストについては、

yast nis configure helpを実行してください。- 無効

NISクライアントを無効にします。

>sudoyast nis disable- enable

マシンをNISクライアントとして有効にします。

>sudoyast nis enable server=nis.example.com broadcast=yes automounter=yesすべてのオプションのリストについては、

yast nis enable helpを実行してください。- 検索

特定のドメインで使用可能なNISサーバを表示します。

>sudoyast nis find domain=nisdomain.com- 概要

NISクライアントの設定の概要を表示します。

4.4.3.17 yast nis-server #

NISサーバを設定します。yast nis-serverは次のコマンドを受け付けます。

- master (マスタ)

NISマスタサーバを設定します。

>sudoyast nis-server master domain=nisdomain.com yppasswd=yesすべてのオプションのリストについては、

yast nis-server master helpを実行してください。- slave (スレーブ)

NISワーカサーバを設定します。

>sudoyast nis-server slave domain=nisdomain.com master_ip=10.100.51.65すべてのオプションのリストについては、

yast nis-server slave helpを実行してください。- stop

NISサーバを停止します。

>sudoyast nis-server stop- 概要

NISサーバの設定の概要を表示します。

>sudoyast nis-server summary

4.4.3.18 yast proxy #

プロキシ設定を行います。yast proxyは次のコマンドを受け付けます。

- 認証

プロキシの認証オプションを指定します。

>sudoyast proxy authentication username=tux password=secretすべてのオプションのリストについては、

yast proxy authentication helpを実行してください。- enable、disable

プロキシ設定を有効または無効にします。

- set

現在のプロキシ設定を変更します。

>sudoyast proxy set https=proxy.example.comすべてのオプションのリストについては、

yast proxy set helpを実行してください。- 概要

プロキシ設定を表示します。

4.4.3.19 yast rdp #

リモートデスクトップの設定を制御します。yast rdpは次のコマンドを受け付けます。

- allow

サーバのデスクトップへのリモートアクセスを許可します。

>sudoyast rdp allow set=yes- リスト

リモートデスクトップ設定の概要を表示します。

4.4.3.20 yast samba-client #

Sambaクライアントの設定を行います。yast samba-clientは次のコマンドを受け付けます。

- 構成

Sambaのグローバル設定を変更します。

>sudoyast samba-client configure workgroup=FAMILY- isdomainmember

マシンがドメインのメンバーであるかどうかを確認します。

>sudoyast samba-client isdomainmember domain=SMB_DOMAIN- joindomain

マシンをドメインのメンバーにします。

>sudoyast samba-client joindomain domain=SMB_DOMAIN user=username password=pwd- winbind

Winbindサービス(

winbinddデーモン)を有効または無効にします。>sudoyast samba-client winbind enable>sudoyast samba-client winbind disable

4.4.3.21 yast samba-server #

Sambaサーバ設定を行います。yast samba-serverは次のコマンドを受け付けます。

- backend

ユーザ情報を格納するバックエンドを指定します。

>sudoyast samba-server backend smbpasswdすべてのオプションのリストについては、

yast samba-server backend helpを実行してください。- 構成

Sambaサーバのグローバル設定を行います。

>sudoyast samba-server configure workgroup=FAMILY description='Home server'すべてのオプションのリストについては、

yast samba-server configure helpを実行してください。- リスト

使用できる共有のリストを表示します。

>sudoyast samba-server list Status Type Name ============================== Disabled Disk profiles Enabled Disk print$ Enabled Disk homes Disabled Disk groups Enabled Disk movies Enabled Printer printers- role

Sambaサーバの役割を指定します。

>sudoyast samba-server role standaloneすべてのオプションのリストについては、

yast samba-server role helpを実行してください。- service

Sambaサービス(

smbとnmb)を有効または無効にします。>sudoyast samba-server service enable>sudoyast samba-server service disable- share

単一のSamba共有を操作します。

>sudoyast samba-server share name=movies browseable=yes guest_ok=yesすべてのオプションのリストについては、

yast samba-server share helpを実行してください。

4.4.3.22 yast security #

ホストのセキュリティレベルを制御します。yast securityは次のコマンドを受け付けます。

- level

ホストのセキュリティレベルを指定します。

>sudoyast security level serverすべてのオプションのリストについては、

yast security level helpを実行してください。- set

特定のオプションの値を設定します。

>sudoyast security set passwd=sha512 crack=yesすべてのオプションのリストについては、

yast security set helpを実行してください。- summary

現在のセキュリティ設定の概要を表示します。

sudoyast security summary

4.4.3.23 yast sound #

サウンドカードの設定を行います。yast soundは次のコマンドを受け付けます。

- 追加

新しいサウンドカードを設定します。パラメータを指定しない場合、最初に検出されたカードが追加されます。

>sudoyast sound add card=0 volume=75すべてのオプションのリストについては、

yast sound add helpを実行してください。- channels

サウンドカードの使用可能なボリュームチャネルを一覧表示します。

>sudoyast sound channels card=0 Master 75 PCM 100- modules

使用可能なすべてのサウンドカーネルモジュールを一覧表示します。

>sudoyast sound modules snd-atiixp ATI IXP AC97 controller (snd-atiixp) snd-atiixp-modem ATI IXP MC97 controller (snd-atiixp-modem) snd-virtuoso Asus Virtuoso driver (snd-virtuoso) [...]- playtest

サウンドカードでテストサウンドを再生します。

>sudoyast sound playtest card=0- remove

設定されたサウンドカードを削除します。

>sudoyast sound remove card=0>sudoyast sound remove all- set

サウンドカードの新しい値を指定します。

>sudoyast sound set card=0 volume=80- show

サウンドカードに関する詳細情報を表示します。

>sudoyast sound show card=0 Parameters of card 'ThinkPad X240' (using module snd-hda-intel): align_buffer_size Force buffer and period sizes to be multiple of 128 bytes. bdl_pos_adj BDL position adjustment offset. beep_mode Select HDA Beep registration mode (0=off, 1=on) (default=1). Default Value: 0 enable_msi Enable Message Signaled Interrupt (MSI) [...]- summary

システム上のすべてのサウンドカードの設定概要を出力します。

>sudoyast sound summary- volume

サウンドカードの音量レベルを指定します。

sudoyast sound volume card=0 play

4.4.3.24 yast sysconfig #

/etc/sysconfigのファイル内の変数を制御します。yast sysconfigは次のコマンドを受け付けます。

- クリア

空の値を変数に設定します。

>sudoyast sysconfig clear=POSTFIX_LISTENヒント: 複数ファイルの変数変数が複数のファイルで使用可能な場合は、VARIABLE_NAME$FILE_NAME構文を使用します。

>sudoyast sysconfig clear=CONFIG_TYPE$/etc/sysconfig/mail- 詳細

変数に関する詳細情報を表示します。

>sudoyast sysconfig details variable=POSTFIX_LISTEN Description: Value: File: /etc/sysconfig/postfix Possible Values: Any value Default Value: Configuration Script: postfix Description: Comma separated list of IP's NOTE: If not set, LISTEN on all interfaces- リスト

変更された変数の概要を表示します。

allを使用して、すべての変数とその値を一覧表示します。>sudoyast sysconfig list all AOU_AUTO_AGREE_WITH_LICENSES="false" AOU_ENABLE_CRONJOB="true" AOU_INCLUDE_RECOMMENDS="false" [...]- set

変数の値を設定します。

>sudoyast sysconfig set DISPLAYMANAGER=gdmヒント: 複数ファイルの変数変数が複数のファイルで使用可能な場合は、VARIABLE_NAME$FILE_NAME構文を使用します。

>sudoyast sysconfig set CONFIG_TYPE$/etc/sysconfig/mail=advanced

4.4.3.25 yast tftp-server #

TFTPサーバを設定します。yast tftp-serverは次のコマンドを受け付けます。

- ディレクトリ

TFTPサーバのディレクトリを指定します。

>sudoyast tftp-server directory path=/srv/tftp>sudoyast tftp-server directory list Directory Path: /srv/tftp- status

TFTPサーバサービスのステータスを制御します。

>sudoyast tftp-server status disable>sudoyast tftp-server status show Service Status: false>sudoyast tftp-server status enable

4.4.3.26 yast timezone #

タイムゾーンを設定します。yast timezoneは次のコマンドを受け付けます。

- リスト

使用可能なすべてのタイムゾーンを地域別にグループ化して一覧表示します。

>sudoyast timezone list Region: Africa Africa/Abidjan (Abidjan) Africa/Accra (Accra) Africa/Addis_Ababa (Addis Ababa) [...]- set

タイムゾーン設定の新しい値を指定します。

>sudoyast timezone set timezone=Europe/Prague hwclock=local- 概要

タイムゾーンの設定の概要を表示します。

>sudoyast timezone summary Current Time Zone: Europe/Prague Hardware Clock Set To: Local time Current Time and Date: Mon 12. March 2018, 11:36:21 CET

4.4.3.27 yast users #

ユーザアカウントを管理します。yast usersは次のコマンドを受け付けます。

- 追加

新しいユーザを追加します。

>sudoyast users add username=user1 password=secret home=/home/user1すべてのオプションのリストについては、

yast users add helpを実行してください。- delete

既存のユーザアカウントを削除します。

>sudoyast users delete username=user1 delete_homeすべてのオプションのリストについては、

yast users delete helpを実行してください。- 編集

既存のユーザアカウントを変更します。

>sudoyast users edit username=user1 password=new_secretすべてのオプションのリストについては、

yast users edit helpを実行してください。- リスト

ユーザタイプによってフィルタされた既存のユーザを一覧表示します。

>sudoyast users list systemすべてのオプションのリストについては、

yast users list helpを実行してください。- show

ユーザに関する詳細を表示します。

>sudoyast users show username=wwwrun Full Name: WWW daemon apache List of Groups: www Default Group: wwwrun Home Directory: /var/lib/wwwrun Login Shell: /sbin/nologin Login Name: wwwrun UID: 456すべてのオプションのリストについては、

yast users show helpを実行してください。

5 YaSTによる言語および国の設定の変更 #

この章では、言語および国を設定する方法について説明します。言語は、システム全体でグローバルに、特定のユーザまたはデスクトップで個別に、または単一のアプリケーションで一時的に変更できます。また、第二言語を設定し、日付と国の設定を調整できます。

別の国または多言語環境で作業している場合、その状況に応じてシステムを設定する必要があります。SUSE® Linux Enterprise Serverは、複数のlocalesを並行して扱うことができます。ロケールは、ユーザインタフェースに反映される言語と国を定義するパラメータのセットです。

主要言語はインストール時に選択され、それに応じてキーボードとタイムゾーンの設定が調整されます。ただし、追加言語をインストールしたり、インストールした言語のどれをデフォルトにするか決定することができます。

それらのタスクでは、5.1項 「システム言語の変更」に説明があるYaSTの言語モジュールを使用します。第一言語以外でアプリケーションまたはデスクトップを起動する必要がある場合は、二次言語をインストールしてオプションのローカライズを適用します。

YaSTタイムゾーンモジュールを使用すると、国やタイムゾーンの設定を適宜調整できます。タイムゾーンモジュールでは、タイムサーバとシステムクロックを同期することもできます。詳細については、5.2項 「国および時間の設定の変更」を参照してください。

5.1 システム言語の変更 #

デスクトップを使用する方法や、システム全体を別の言語に切り替えるかデスクトップ環境のみを切り替えるかの指定などに応じて、いくつかのオプションがあります。

- システム言語をグローバルに変更する

5.1.1項 「YaSTでシステムの言語を変更する」および5.1.2項 「デフォルトシステム言語を切り替える」の説明に従って、YaSTで別のローカライズパッケージをインストールし、そのデフォルト言語を設定します。変更は次回ログイン後に有効になります。システム全体で変更を反映するには、システムを再起動するか、またはすべての実行サービス、アプリケーション、およびプログラムを終了して再起動します。

- デスクトップの言語だけを変更する

以下の説明に従ってYaSTを使用してデスクトップ環境に目的の言語パッケージをインストール済みであれば、デスクトップのコントロールセンターを使用してデスクトップの言語を切り替えることができます。Xサーバの再起動後、デスクトップ全体に新たに選択した言語が反映されます。デスクトップフレームワークに属さないアプリケーションでは、この変更が適用されず、YaSTで設定した言語で引き続き表示されることがあります。

- 1つのアプリケーションの言語だけを一時的に切り替える

1つのアプリケーションのみを、YaSTでインストール済みの別の言語で実行することもできます。そのためには、言語コードを指定して、コマンドラインからそのアプリケーションを起動します(5.1.3項 「標準のXアプリケーションとGNOMEアプリケーションでの言語切り替え」参照)。

5.1.1 YaSTでシステムの言語を変更する #

YaSTは、次の2つの異なる言語カテゴリをサポートしています。

YaSTに設定された第一言語は、YaSTおよびデスクトップ環境を含んだ、システム全体に適用されます。この言語は、別の言語を手動で指定しない限り、利用可能な場合に常に使用されます。

第二言語をインストールして、システムを多言語にします。第二言語としてインストールされている言語は、必要に応じて手動で選択できます。たとえば、一定の言語でワープロを行うため、その言語でアプリケーションを起動する場合は、第二言語を使用します。

追加の言語をインストールする前に、インストール後にそれらの中からデフォルトのシステム言語(第一言語)とするものを決めておく必要があります。

YaSTの言語モジュールにアクセスするには、YaSTを起動し、 › の順にクリックします。コマンドラインでsudo yast2 language &を実行して、ダイアログを直接起動することもできます。

追加言語をインストールするときに、YaSTを使用してrootユーザにいくつかのロケールを設定できます。ステップ 4を参照してください。/etc/sysconfig/languageファイルのロケール変数(LC_*)をrootに対してどのように設定するかは、オプションで指定します。それらを通常ユーザ用と同じロケールに設定するか、言語の変更によってまったく影響されないようにするか、または変数RC_LC_CTYPEだけを通常ユーザ用と同じ値に設定することができます。RC_LC_CTYPE変数は、言語固有の関数呼び出しのローカライゼーションを設定します。

YaSTの言語モジュールで言語を追加するには、でインストールする言語を選択します。

言語をデフォルト言語にするには、その言語をとして設定します。

さらに、新しい第一言語に合わせてキーボードを変更し、必要に応じてタイムゾーンを調整します。

ヒント: 詳細設定高度なキーボード設定を指定するには、YaSTで › の順に選択します。高度なタイムゾーン設定を指定するには、YaSTで › の順に選択します。詳細については、第32章 「システムのキーボードレイアウト設定」および5.2項 「国および時間の設定の変更」を参照してください。

rootユーザに固有の言語設定を変更するには、をクリックします。を目的の値に設定します。詳細については、をクリックします。

rootにを使用するかどうかを決めます。

ロケールが利用可能な第一言語のリストに含まれていない場合は、で、そのロケールを指定してください。ただし、特定のロケールが不完全になる場合があります。

をクリックして、ダイアログで行った変更を確認します。第二言語を選択していれば、その追加言語にローカライズされたソフトウェアパッケージがYaSTによってインストールされます。

これで、システムが多言語になります。ただし、第一言語以外の言語でアプリケーションを起動するには、該当する言語を5.1.3項 「標準のXアプリケーションとGNOMEアプリケーションでの言語切り替え」の説明どおりに明示的に設定する必要があります。

5.1.2 デフォルトシステム言語を切り替える #

デフォルトのシステム言語をグローバルに切り替えるには、次の手順に従います。

YaSTの言語モジュールを起動します。

で新しいシステム言語を選択します。

重要: 以前のシステム言語の削除別の第一言語に切り替えると、以前の第一言語用にローカライズされたソフトウェアパッケージがシステムから削除されます。デフォルトシステム言語を切り替えても、以前の第一言語は追加言語として保持するには、該当するチェックボックスをオンにすることで、以前の第一言語をとして追加できます。

キーボードとタイムゾーンのオプションを適宜調整します。

をクリックして、変更を確認します。

YaSTによって変更内容が適用された後、現在のXセッションを再起動して(たとえば、いったんログアウトして再度ログインします)、YaSTとデスクトップアプリケーションに新しい言語設定が反映されるようにします。

5.1.3 標準のXアプリケーションとGNOMEアプリケーションでの言語切り替え #

YaSTで各言語をインストールした後、1つのアプリケーションのみを他のアプリケーションとは別の言語で実行できます。

次のコマンドで、アプリケーションをコマンドラインから起動します。

LANG=LANGUAGE application

たとえば、f-spotをドイツ語で起動するには、LANG=de_DE f-spotを実行します。他の言語については、適切な言語コードを使用します。利用可能なすべての言語コードのリストは、locale -avコマンドで取得します。

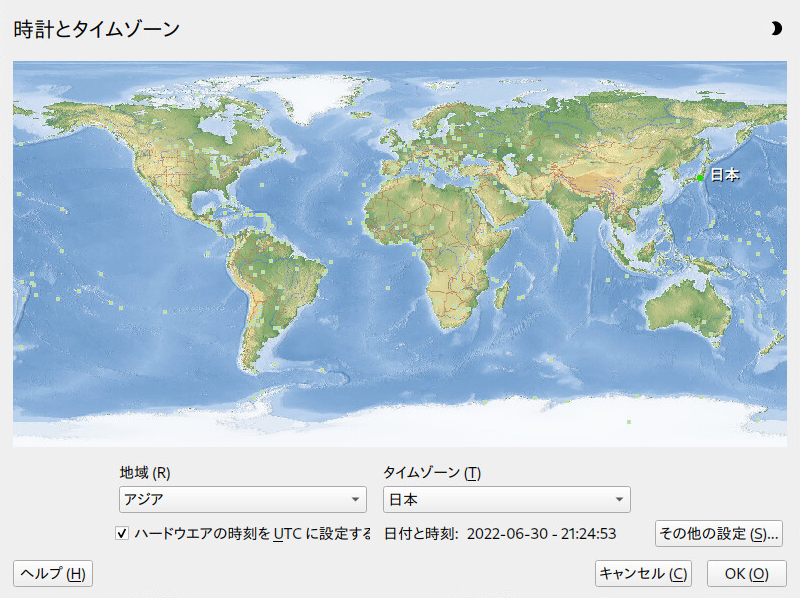

5.2 国および時間の設定の変更 #

YaSTの日付と時刻モジュールを使用して、システムの日付、時計、およびタイムゾーンの情報を作業地域に合わせて調整します。YaSTのモジュールにアクセスするには、YaSTを起動して › の順にクリックします。コマンドラインでsudo yast2 timezone &を実行して、ダイアログを直接起動することもできます。

まず、などの一般的な地域を選択します。作業地と一致する国(たとえば、)を選択します。

ワークステーションで実行されるオペレーティングシステムに応じて、ハードウェアクロックの設定を調整します。

マシン上でMicrosoft Windows*などの別のオペレーティングシステムを実行している場合、システムでは、UTCではなく、ローカルタイムを使用している可能性があります。この場合は、をオフにします。

コンピュータでLinuxだけを実行する場合は、ハードウェアクロックをUTCに設定し、標準時間から夏時間への切り換えを自動的に実行させます。

標準時間からサマータイムへの転換(およびその逆)は、ハードウェアロック(CMOSクロック)がUTCに設定されている場合にのみ、自動的に行われます。この処理は、NTPとの時間の自動同期機能を使用している場合にも実行されます。これは、ハードウェアとシステムクロックの時間差が15分未満であれば、時間の自動同期が機能するからです。

誤ったシステム時間は、深刻な問題の原因になる場合があります(バックアップの失敗、メールメッセージの削除、リモートファイルシステムでの障害の発生など)。ハードウェアのクロックを「常に」UTCに設定することを強くお勧めします。

日付と時刻を手動で変更できるほか、NTPサーバにマシンが永続的に同期できるようにするか、ハードウェアの時刻を調整する目的でのみ同期するかを選択できます。

YaSTのタイムゾーンモジュールで、をクリックして日付と時刻を設定します。

を選択し、日時の値を入力します。

変更内容を確認します。

日付と時刻を変更するには、をクリックします。

を選択します。

まだ入力されていない場合は、NTPサーバのアドレスを入力します。

ボタンをクリックすると、[高度なNTP設定]を開くことができます。詳細については、38.1項 「YaSTでのNTPクライアントの設定」を参照してください。

変更内容を確認します。

6 YaSTによるユーザの管理 #

インストール時にシステム用のローカルユーザを作成できました。YaSTのモジュールを使用して、ユーザの追加や既存ユーザの編集が可能です。また、ネットワークサーバでユーザを認証するようにシステムを設定できます。

6.1 [ユーザとグループの管理]ダイアログ #

ユーザまたはグループを管理するには、YaSTを起動し、 › の順にクリックします。また、コマンドラインからsudo

yast2 users &を実行することにより、ダイアログを直接起動します。

各ユーザには、システム全体で使用できるユーザID (UID)が割り当てられます。マシンにログインできるユーザ以外にも、内部での使用のみが目的のさまざまな「システムユーザ」が存在します。各ユーザは、1つ以上のグループに割り当てられます。システムユーザと同様に、内部用途のシステムグループも存在します。

メインウィンドウには、表示および変更するために選択するユーザのセット(ローカルユーザ、ネットワークユーザ、システムユーザ)に応じて、いくつかのタブが表示されます。タブでは、次のタスクを実行できます。

- ユーザアカウントの管理

タブから、6.2項 「ユーザアカウントの管理」の説明に従って、ユーザアカウントを作成、変更、削除、または一時的に無効にします。6.3項 「ユーザアカウントの追加オプション」では、パスワードポリシーの強制、暗号化したホームディレクトリの使用、ディスククオータの管理などの高度なオプションについて説明しています。

- デフォルト設定の変更

タブで定義された設定に応じて、ローカルユーザアカウントが作成されます。6.4項 「ローカルユーザのデフォルト設定の変更」では、デフォルトのグループ割り当て、またはホームディレクトリのデフォルトパスおよびアクセス許可を変更する方法を説明します。

- グループへのユーザの割り当て

6.5項 「グループへのユーザの割り当て」では、個別ユーザのグループの割り当てを変更する方法を説明します。

- グループを管理する

タブから、既存のグループの追加、変更、または削除を行うことができます。この方法については、6.6項 「グループを管理する」を参照してください。

- ユーザ認証方法を変更する

コンピュータがNISやLDAPなどのユーザ認証方法を提供するネットワークに接続されている場合は、タブで、認証方法を選択できます。詳細については、6.7項 「ユーザ認証方法を変更する」を参照してください。

ユーザとグループの管理用に、このダイアログでは同様の機能が提供されます。ダイアログ上部にある適切なタブを選択することにより、ユーザとグループの管理ビューを簡単に切り替えることができます。

[フィルタ]オプションで、変更するユーザまたはグループのセットを定義できます。またはタブで、をクリックすると、ユーザまたはグループを表示および編集できます。該当する場合、やなどの特定のカテゴリに応じて一覧表示されます。 › で、カスタムフィルタをセットアップおよび使用できます。

選択したフィルタに応じて、このダイアログから次のオプションおよび機能がすべて利用できるとは限りません。

6.2 ユーザアカウントの管理 #

YaSTでは、ユーザアカウントの作成、変更、削除、または一時的な無効化が可能です。熟練したユーザか管理者でない限り、ユーザアカウントを変更しないでください。

ファイル所有権はユーザ名ではなくユーザIDにバインドされます。ユーザIDの変更後、この変更に合わせてユーザのホームディレクトリのファイルが自動的に調整されます。ただし、ユーザは、IDの変更後、ファイルシステム内の他の場所で作成したファイルのファイル所有権を失います(それらのファイルの所有権が手動で変更されない限り)。

次の手順は、デフォルトのユーザアカウントの設定方法を示しています。さらに詳細なオプションについては、6.3項 「ユーザアカウントの追加オプション」を参照してください。

YaSTのダイアログを開き、タブをクリックします。

では、管理するユーザセットを定義します。このダイアログには、システムのユーザ、およびユーザが属するグループが一覧にされます。

既存のユーザに対するオプションを変更するには、エントリを選択し、をクリックします。

新しいユーザアカウントを作成するには、をクリックします。

(ログインで使用される)およびなど、最初のタブで適切なユーザデータを入力します。このデータは、新しいユーザを作成するために十分なものです。をクリックすると、システムによって自動的にユーザIDを割り当てられ、他の値はすべてデフォルトに設定されます。

このユーザのメールボックスにシステム通知が配信されるようにする場合は、を有効にします。これによって

rootのメールエイリアスが作成され、このユーザは最初にrootとしてログインしなくてもシステムメールが読めるようになります。システムサービスにより送信されたメールは、ローカルメールボックス

/var/spool/mail/USERNAMEに保存されます(USERNAMEは選択されたユーザのログイン名)。電子メールを読むには、mailコマンドを使用できます。ユーザIDまたはユーザのホームディレクトリへのパスなど、さらに詳細な情報を調整するには、タブを使用します。

既存のユーザのホームディレクトリを再配置する必要がある場合は、新しいホームディレクトリへのパスを入力し、により現在のホームディレクトリの内容を移動します。ホームディレクトリを再配置する必要がない場合は、既存データが存在しなくても新しいホームディレクトリが作成されます。

パスワードを定期的に変更することをユーザに強制するか、他のパスワードオプションを設定するには、に切り替え、オプションを調整します。詳細については、6.3.2項 「パスワードポリシーの強制」を参照してください。

すべてのオプションが希望どおりに設定されたら、をクリックします。

をクリックして、管理ダイアログを閉じ、変更内容を保存します。新たに追加されたユーザは、作成済みのログイン名とパスワードを使用してシステムにログインできるようになります。

また、ダイアログを閉じずにすべての変更を保存するには、 › の順にクリックします。

rootアカウントの名前を変更しないでください

技術的にはrootアカウントの名前を変更することは可能ですが、特定のアプリケーション、スクリプト、またはサードパーティ製品は、rootというユーザの存在に依存する場合があります。このような設定は常に個々の環境を対象としていますが、必要な調整はベンダの更新によって上書きされる可能性があるため、これは1回限りの設定ではなく、継続的なタスクとなります。これは、サードパーティアプリケーションを含む複雑なセットアップの場合に特に当てはまり、rootアカウントの名前変更がサポートされているかどうかを関係するすべてのベンダに確認する必要があります。

rootアカウントの名前変更による影響は予測できないため、SUSEでは、rootアカウントの名前変更はサポートしていません。

通常、rootアカウントの名前を変更するのは、このアカウントを隠したり、予測できないようにしたりするためです。ただし、/etc/passwdは通常のユーザに644の許可を要求するため、システムのどのユーザもユーザID 0のログイン名を取得できます。rootアカウントをセキュリティで保護するためのより良い方法については、Book “Security and Hardening Guide”, Chapter 14 “User management”, Section 14.5 “Restricting root logins”とBook “Security and Hardening Guide”, Chapter 14 “User management”, Section 14.5.3 “Restricting SSH logins”を参照してください。

ネットワーク内でのIDに(ローカル)ユーザIDを一致させると便利です。たとえば、ラップトップの新しい(ローカル)ユーザは、ネットワーク環境に統合する際に同じユーザIDを割り当てる必要があります。これにより、ユーザが「オフライン」で作成するファイルのファイル所有権は、直接ネットワーク上で作成した場合のファイル所有権と同じになります。

YaSTのダイアログを開き、タブをクリックします。

ユーザアカウントを削除しないで一時的に無効にするには、リストからユーザを選択し、をクリックします。を有効にします。ユーザは、アカウントを再び有効にするまで、マシンにログインできません。

ユーザアカウントを削除するには、リストからユーザを選択して、をクリックします。ユーザのホームディレクトリを削除するか、またはこのデータを保持するかを選択します。

6.3 ユーザアカウントの追加オプション #

SUSE® Linux Enterprise Serverには、デフォルトユーザアカウントの設定のほか、さまざまなオプションも用意されています。たとえば、パスワードポリシーの強制、暗号化したホームディレクトリの使用、ユーザとグループのディスククオータの定義のためのオプションがあります。

6.3.1 自動ログインおよびパスワードレスログイン #

GNOMEデスクトップ環境を使用している場合、特定のユーザには「自動ログイン」を設定し、すべてのユーザに「パスワードなしのログイン」を設定できます。自動ログインでは、ユーザがブート時にデスクトップ環境に自動的にログインします。この機能は、一度に1人のユーザについてのみ有効にできます。パスワードなしのログインでは、どのユーザも、ログインマネージャにユーザ名を入力するだけでシステムにログインできます。

複数のユーザがアクセスできるマシンで自動ログインまたはパスワードレスログインを有効にすることはセキュリティ上のリスクを伴います。どのユーザでもシステムおよびデータにアクセスでき、認証の必要もありません。システムに機密情報などの重要なデータを保管している場合は、この機能は使用しないでください。

自動ログインまたはパスワードなしのログインを有効にするには、 › の順に選択し、YaSTのでこれらの機能にアクセスします。

6.3.2 パスワードポリシーの強制 #

複数のユーザが使用するシステムでは、最低限のパスワードセキュリティポリシーを強制することをお勧めします。ユーザに定期的にパスワードを変更させたり、推測しにくいような複雑なパスワードを使用させることができます。ローカルユーザの場合は、次の手順に従います。

YaSTのダイアログを開き、タブを選択します。

ユーザを選択し、をクリックします。

タブに切り替えます。ユーザの最後のパスワード変更がタブに表示されています。

次回のログインでパスワードを変更するようにユーザに強制するには、を有効にします。

パスワードのローテーションを強制するには、およびを設定します。

期限切れになる前にパスワードを変更するようにユーザに通知するには、に日数を設定します。

パスワードが期限切れになった後ユーザがログインできる期間を制限するには、の値を変更します。

また、アカウント全体の特定の有効期限を指定できます。をYYYY-MM-DD形式で入力します。これはパスワード関連の設定ではなく、アカウント自体に適用されます。

オプションおよびデフォルト値の詳細については、をクリックしてください。

変更内容を反映するには、をクリックします。

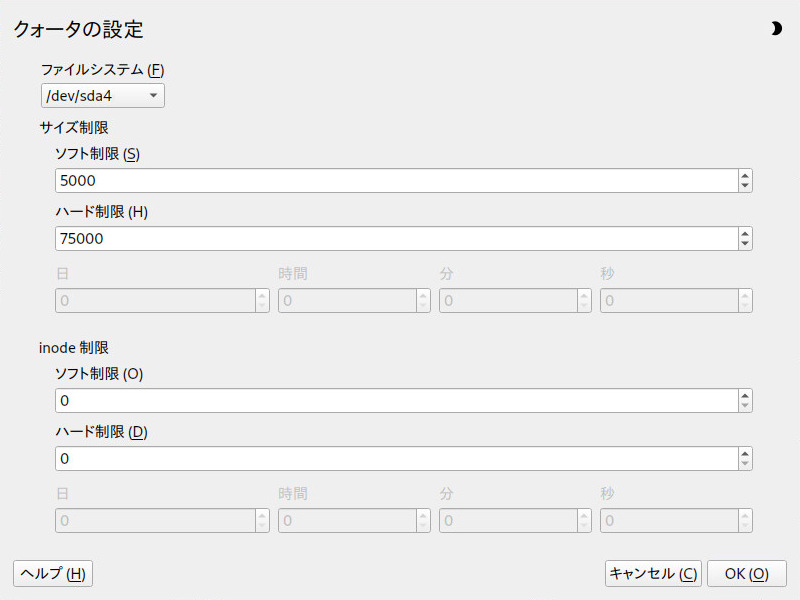

6.3.3 クォータの管理 #

システム容量が通知なく枯渇することのないように、システム管理者はユーザまたはグループに対するクオータを設定できます。クオータは、1つ以上のファイルシステムに対して定義されるもので、これにより使用可能なディスク容量および作成可能なiノード(インデックスノード)の数を制限できます。iノードは、通常のファイル、ディレクトリ、または他のファイルシステムオブジェクトに関する基本的な情報を保存するファイルシステム上のデータ構造です。また、ファイル名とコンテンツを除いて、ファイルシステムオブジェクト(ユーザおよびグループの所有権、読み取り、書き込み、または実行のパーミッションなど)のすべての属性を保存します。

SUSE Linux Enterprise Serverでは、softクォータおよびhardクォータを使用できます。さらに、ユーザまたはグループが特定量まで一時的にクオータを超過できる猶予間隔を定義できます。

- ソフトクォータ

限界に近づいたときにユーザに通知する警告レベルを定義します。管理者は、パーティションのデータのクリーンアップと削減を行うようにユーザに促す場合があります。通常、ソフトクォータの限界値は、ハードクォータの限界値よりも低くなります。

- ハードクォータ

書き込み要求が拒否される限界を定義します。ハードクォータに達すると、それ以上データを格納することができなくなり、アプリケーションがクラッシュする可能性が高くなります。

- Grace period (猶予期間)

ソフトクォータに達してから警告の発行までの時間を定義します。通常、1時間、数時間など小さな値を設定します。

特定のユーザおよびグループにクオータを設定するには、YaSTのエキスパートパーティショナで、対応するパーティションのクォータサポートを有効にしておく必要があります。

Btrfsパーティションのクォータの処理は異なります。詳細については、Book “ストレージ管理ガイド”, Chapter 1 “Linuxファイルシステムの概要”, Section 1.2.5 “サブボリュームに対するBtrfsクォータのサポート”を参照してください。

YaSTで › の順に選択し、をクリックして続行します。

で、クオータを有効にするパーティションを選択して、をクリックします。

をクリックし、を有効にします。

quotaパッケージがまだインストールされていない場合は、のクリックで各メッセージを確認することにより、クオータパッケージがインストールされます。変更を確認し、を終了します。

次のコマンドを入力して、

quotaonサービスが実行されていることを確認してください。>sudosystemctl status quotaon.serviceサービスは、

activeとしてマークされている必要があります。そうでない場合は、systemctl start quotaon.serviceコマンドを使用して開始する必要があります。

これで、特定のユーザまたはグループに対するソフトクオータまたはハードクオータを定義し、猶予間隔を指定できます。

YaSTので、クオータの設定対象とするユーザまたはグループを選択し、をクリックします。

タブで、のエントリを選択してから、をクリックしてダイアログを開きます。

から、クオータを適用するパーティションを選択します。

では、ディスクスペースの容量を制限します。ユーザまたはグループがこのパーティションで持つことができる1KBブロックの数を入力します。およびの値を指定します。

さらに、ユーザまたはグループがこのパーティションで持つことができるiノードの数を制限できます。で、およびを入力します。

サイズまたはiノードに対して指定されたソフト制限をユーザまたはグループが既に超過している場合にのみ猶予間隔を定義できます。このソフト制限を超過していない場合、時間に関連するテキストボックスは有効になりません。ユーザまたはグループが上記の制限セットを超過できる期間を指定します。

入力した設定を確認して、をクリックします。

をクリックして、管理ダイアログを閉じ、変更内容を保存します。

また、ダイアログを閉じずにすべての変更を保存するには、 › の順にクリックします。

SUSE Linux Enterprise Serverには、repquotaやwarnquotaなどのコマンドラインツールも付属しています。システム管理者はこれらのツールを使用してディスク使用量を制限したり、所定のクオータを超過しているユーザに電子メール通知を送信したりすることができます。管理者はまた、quota_nldを使用することにより、超過したクオータに関するカーネルメッセージをD-BUSに転送できます。詳細については、repquota、warnquota、およびquota_nldのマニュアルページを参照してください。

6.4 ローカルユーザのデフォルト設定の変更 #

新しくローカルユーザを作成する際には、いくつかのデフォルト設定がYaSTで使用されます。これらには、たとえば、ユーザが属するグループ、ユーザのホームディレクトリのアクセスパーミッションなどが含まれます。これらのデフォルト設定値は、必要に応じて変更することができます。

YaSTのダイアログを開き、タブを選択します。

新しいユーザが自動的に属するグループを変更するには、から別のグループを選択します。

新しいユーザのホームディレクトリのデフォルトパスとして

/home/USERNAMEを使用しない場合は、を変更します。新たに作成したホームディレクトリのデフォルトのパーミッションモードを変更するには、のumask値を調整します。umaskの詳細については、Book “Security and Hardening Guide”, Chapter 19 “Access control lists in Linux”および

umaskのマニュアルページを参照してください。それぞれのオプションの詳細については、をクリックしてください。

変更内容を反映するには、をクリックします。

6.5 グループへのユーザの割り当て #

ダイアログのタブからアクセス可能なデフォルト設定に従って、さまざまなグループにローカルユーザが割り当てられます。次に、個別ユーザのグループ割り当てを変更する方法を説明します。新しいユーザに対するデフォルトのグループの割り当てを変更する必要がある場合については、6.4項 「ローカルユーザのデフォルト設定の変更」を参照してください。

YaSTのダイアログを開き、タブをクリックします。ユーザ、およびユーザが属するグループが一覧にされます。

をクリックし、タブに切り替えます。

ユーザが属するプライマリグループを変更するには、をクリックし、リストからグループを選択します。

追加のセカンダリグループをユーザに割り当てるには、のリストで対応するチェックボックスをオンにします。

をクリックして、変更を適用します。

をクリックして、管理ダイアログを閉じ、変更内容を保存します。

また、ダイアログを閉じずにすべての変更を保存するには、 › の順にクリックします。

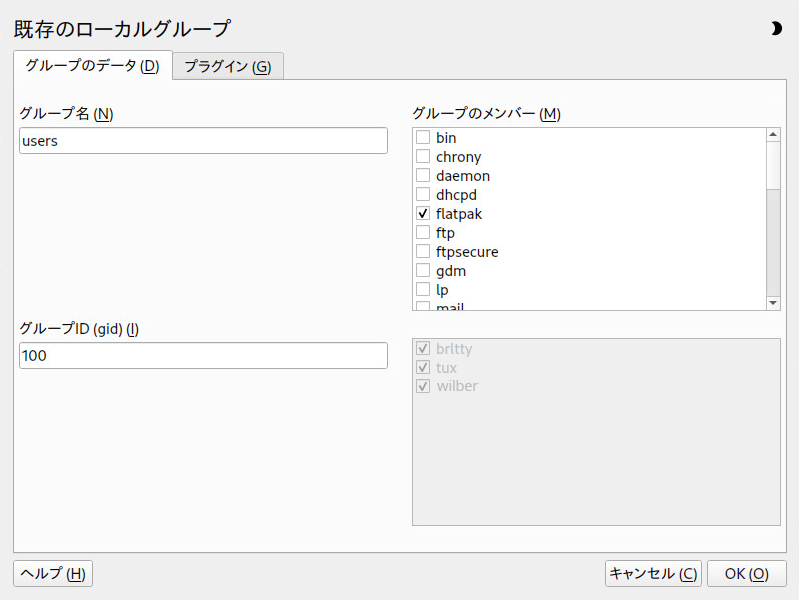

6.6 グループを管理する #

YaSTでは、グループの追加、変更、または削除も容易に実行できます。

YaSTのダイアログを開き、タブをクリックします。

では、管理するグループセットを定義します。ダイアログに、システム内のグループが一覧にされます。

新しいグループを追加するには、をクリックします。

既存のグループを変更するには、グループを選択してをクリックします。

次のダイアログで、データを入力または変更します。右のリストでは、グループのメンバーになることができる利用可能なすべてのユーザおよびシステムユーザの概要が表示されます。

新しいグループに既存のユーザを追加するには、選択可能なのリストで、該当するボックスをオンにして選択します。既存のユーザをグループから削除するには、このボックスをオフにします。

をクリックして、変更を適用します。

をクリックして、管理ダイアログを閉じ、変更内容を保存します。

また、ダイアログを閉じずにすべての変更を保存するには、 › の順にクリックします。

グループを削除するには、すべてのグループメンバーを削除する必要があります。グループを削除するには、リストからグループを選択し、をクリックします。をクリックして、管理ダイアログを閉じ、変更内容を保存します。また、ダイアログを閉じずにすべての変更を保存するには、 › の順にクリックします。

6.7 ユーザ認証方法を変更する #

マシンがネットワークに接続されている場合は認証方法を変更できます。次のオプションを指定できます。

- NIS

ユーザはネットワーク上のすべてのシステムに対し、1台のNISサーバ上で集中的に管理されます。詳細については、Book “Security and Hardening Guide”, Chapter 3 “Using NIS”を参照してください。

- SSSD

システムセキュリティサービスデーモン(SSSD)は、ユーザデータをローカルにキャッシュすることにより、実際のディレクトリサービスが(一時的に)アクセス不能な場合でもユーザがデータを利用できるようにします。詳細については、Book “Security and Hardening Guide”, Chapter 4 “Setting up authentication clients using YaST”, Section 4.2 “SSSD”を参照してください。

- Samba

SMB認証は、通常、LinuxとWindowsが混在するネットワークで使用されます。詳細については、Book “ストレージ管理ガイド”, Chapter 20 “Samba”を参照してください。

認証方法を変更するには、以下の手順に従ってください。

YaSTのダイアログを開きます。

タブをクリックすると、利用可能な認証方法と現在の設定の概要が表示されます。

認証方法を変更するには、をクリックし、変更する認証方法を選択します。これにより、YaSTのクライアント設定モジュールに直接切り替わります。適切なクライアントの設定について詳細は、次のセクションを参照してください。

NIS: Book “Security and Hardening Guide”, Chapter 3 “Using NIS”, Section 3.2 “Configuring NIS clients”

LDAP: Book “Security and Hardening Guide”, Chapter 4 “Setting up authentication clients using YaST”, Section 4.1 “Configuring an authentication client with YaST”

Samba: Book “ストレージ管理ガイド”, Chapter 20 “Samba”, Section 20.5.1 “YaSTによるSambaクライアントの設定”

SSSD: Book “Security and Hardening Guide”, Chapter 4 “Setting up authentication clients using YaST”, Section 4.2 “SSSD”

この設定を確認した後、の概要に戻ります。

をクリックして、管理ダイアログを閉じます。

6.8 デフォルトのシステムユーザ #

デフォルトでは、SUSE Linux Enterprise Serverに削除できないユーザ名が作成されます。これらのユーザは通常、Linux Standard Baseで定義されます。次のリストに、一般的なユーザ名とその目的を示します。

bin,daemonレガシアプリケーションとの互換性を維持するために用意されているレガシユーザ。新しいアプリケーションではこのユーザ名を使用しないでください。

gdmグラフィカルログインを提供したり、ローカル表示とリモート表示を管理したりするために、GNOMEディスプレイマネージャ(GDM)によって使用されています。

lpCUPS (Common Unix Printing System)用にプリンタデーモンによって使用されています。

mailsendmailやpostfixなどの、ユーザ用に予約されたメーラープログラム。manmanページへのアクセスに使用されています。

messagebusプロセス間通信用のソフトウェアバスであるD-Bus (デスクトップバス)へのアクセスに使用されています。デーモンは

dbus-daemonです。nobodyファイルを所有せず権限付きグループに属していないユーザ。Linux Standard Baseは、デーモンごとに別個のユーザアカウントを設定することを推奨しているため、現在ではあまり使用されていません。

nscdネームサービスキャッシュデーモンによって使用されています。このデーモンは、NISとLDAPのパフォーマンスを向上させる参照サービスです。デーモンは

nscdです。polkitdPolicyKit認可フレームワークによって使用されています。このフレームワークは、権限のないプロセスの認可要求を処理します。デーモンは

polkitdです。postfixPostfixメーラーによって使用されています。

pulsePulseaudioサウンドサーバによって使用されています。

root適切なすべての権限を付与するシステム管理者が使用しています。

rpcRPCポートマッパーである

rpcbindコマンドによって使用されています。rtkitリアルタイムスケジューリングモード用のD-Busシステムサービスを提供するrtkitパッケージによって使用されています。

saltSaltが提供しているパラレルリモート実行用のユーザ。デーモンの名前は

salt-masterです。scardスマートカードとそのリーダーとの通信を行うユーザ。デーモンの名前は

pcscdです。srvGeoClue位置情報を提供するためにGeoClue D-Busサービスによって使用されています。

sshdセキュアでないネットワーク上で暗号化されたセキュアな通信を確保するためにSecure Shellデーモン(SSH)によって使用されています。

statdネットワークステータスモニタ(NSM)プロトコルによって使用されています。再起動通知をリッスンするために

rpc.statdデーモンで実装されます。systemd-coredumpコアダンプを取得、保存、および処理するために