Inicialização Rápida de Instalação e Configuração #

Este documento orienta você na configuração de um cluster muito básico de dois nós usando os scripts de boot incluídos no crm shell. Isso inclui a configuração de um endereço IP virtual como um recurso de cluster e o uso do SBD em armazenamento compartilhado como um mecanismo de fencing de nós.

Copyright © 2006-2025 SUSE LLC e colaboradores. Todos os direitos reservados.

Permissão concedida para copiar, distribuir e/ou modificar este documento sob os termos da Licença GNU de Documentação Livre, Versão 1.2 ou (por sua opção) versão 1.3; com a Seção Invariante sendo estas informações de copyright e a licença. Uma cópia da versão 1.2 da licença está incluída na seção intitulada “GNU Free Documentation License” (Licença GNU de Documentação Livre).

Para ver as marcas registradas da SUSE, visite https://www.suse.com/company/legal/. Todas as marcas registradas de terceiros pertencem aos seus respectivos proprietários. Os símbolos de marca registrada (®, ™ etc.) indicam marcas registradas da SUSE e de suas afiliadas. Os asteriscos (*) indicam marcas registradas de terceiros.

Todas as informações deste manual foram compiladas com a maior atenção possível aos detalhes. Entretanto, isso não garante uma precisão absoluta. A SUSE LLC, suas afiliadas, os autores ou tradutores não serão responsáveis por possíveis erros nem pelas consequências resultantes de tais erros.

1 Cenário de uso #

Os procedimentos neste documento orientam na configuração mínima de um cluster de dois nós com as seguintes propriedades:

Dois nós:

alice(IP:192.168.1.1) ebob(IP:192.168.1.2), conectados um ao outro por rede.Um endereço IP virtual flutuante (

192.168.1.10) que permite aos clientes se conectarem ao serviço independentemente do nó em que ele está sendo executado. Esse endereço IP é usado para conexão com a ferramenta de gerenciamento gráfico Hawk2.Um dispositivo de armazenamento compartilhado usado como mecanismo de fencing SBD. Isso evita cenários split-brain.

Failover de recursos de um nó para outro em caso de falha no host ativo (configuração ativo/passivo).

Você pode usar o cluster de dois nós para fins de teste ou como uma configuração de cluster mínima que pode ser estendida posteriormente. Antes de usar o cluster em um ambiente de produção, consulte o Book “Administration Guide” para modificar o cluster de acordo com os seus requisitos.

2 Requisitos do sistema #

Esta seção informa você sobre os principais requisitos do sistema para o cenário descrito na Seção 1. Para ajustar o cluster para uso em um ambiente de produção, consulte a lista completa no Book “Administration Guide”, Chapter 2 “System requirements and recommendations”.

2.1 Requisitos de hardware #

- Servidores

Dois servidores com software conforme especificado na Seção 2.2, “Requisitos de software”.

Os servidores podem ser completamente vazios ou máquinas virtuais. Eles não exigem hardware idêntico (memória, espaço em disco etc.), mas devem ter a mesma arquitetura. Clusters compatíveis com várias plataformas não são suportados.

- Canais de comunicação

No mínimo, duas mídias de comunicação TCP/IP por nó do cluster. O equipamento de rede deve suportar os meios de comunicação que você deseja usar para comunicação do cluster: multicast ou unicast. A mídia de comunicação deve suportar uma taxa de dados de 100 Mbit/s ou superior. Para uma configuração de cluster compatível, são necessários dois ou mais caminhos de comunicação redundantes. Isso pode ser feito por meio de:

Ligação de Dispositivo de Rede (preferencial)

Um segundo canal de comunicação no Corosync

- Fencing de nó/STONITH

Um dispositivo de fencing de nó (STONITH) para evitar cenários split-brain. Ele pode ser um dispositivo físico (interruptor) ou um mecanismo como SBD (STONITH por disco) em combinação com um watchdog. O SBD pode ser usado com armazenamento compartilhado ou no modo sem disco. Este documento descreve o uso do SBD com armazenamento compartilhado. Os seguintes requisitos devem ser atendidos:

Um dispositivo de armazenamento compartilhado. Para obter informações sobre como configurar o armazenamento compartilhado, consulte Storage Administration Guide for SUSE Linux Enterprise Server. Se você precisa apenas de armazenamento compartilhado básico para fins de teste, consulte o Apêndice A, Armazenamento iSCSI básico para SBD.

O caminho para o dispositivo de armazenamento compartilhado deve ser persistente e consistente em todos os nós no cluster. Use nomes de dispositivos estáveis, como

/dev/disk/by-id/dm-uuid-part1-mpath-abcedf12345.O dispositivo SBD não deve usar RAID baseado em host, LVM ou DRBD*.

Para obter mais informações sobre o STONITH, consulte o Book “Administration Guide”, Chapter 12 “Fencing and STONITH”. Para obter mais informações sobre o SBD, consulte o Book “Administration Guide”, Chapter 13 “Storage protection and SBD”.

2.2 Requisitos de software #

Todos os nós precisam, no mínimo, dos seguintes módulos e extensões:

Módulo Basesystem 15 SP6

Módulo Server Applications 15 SP6

SUSE Linux Enterprise High Availability 15 SP6

2.3 Outros requisitos e recomendações #

- Sincronização de Horário

Os nós do cluster devem ser sincronizados com um servidor NTP fora do cluster. Desde o SUSE Linux Enterprise High Availability 15, chrony é a implementação padrão de NTP. Para obter mais informações, consulte o Administration Guide for SUSE Linux Enterprise Server 15 SP6.

O cluster pode não funcionar apropriadamente se os nós não estiverem sincronizados ou, mesmo se estiverem sincronizados, mas tiverem fusos horários diferentes configurados. Além disso, os arquivos de registro e os relatórios do cluster são muito difíceis de analisar sem a sincronização. Se você usar os scripts de boot, será avisado caso o NTP ainda não tenha sido configurado.

- Nome de host e endereço IP

Use endereços IP estáticos.

Apenas o endereço IP principal é suportado.

Liste todos os nós do cluster no arquivo

/etc/hostscom o respectivo nome completo e abreviado do host. É essencial que os membros do cluster possam encontrar uns aos outros pelo nome. Se os nomes não estiverem disponíveis, haverá falha na comunicação interna do cluster.

- SSH

Todos os nós do cluster devem ser capazes de acessar uns aos outros por SSH. Ferramentas como o comando

crm report(para solução de problemas) e o do Hawk2 exigem acesso por SSH sem senha entre os nós; do contrário, elas apenas poderão coletar dados do nó atual.Se você usar os scripts de boot para configurar o cluster, as chaves SSH serão automaticamente criadas e copiadas.

3 Visão geral dos scripts de boot #

Os comandos a seguir executam scripts de boot que exigem apenas um mínimo de intervenção manual e de tempo.

Com o

crm cluster init, defina os parâmetros básicos necessários para a comunicação do cluster. Dessa forma, você tem um cluster de um nó em execução.Com o

crm cluster join, adicione mais nós ao cluster.Com o

crm cluster remove, remova nós do cluster.

As opções definidas pelos scripts de boot podem não ser iguais às configurações padrão do Pacemaker. Você pode verificar quais configurações os scripts de boot mudaram em /var/log/crmsh/crmsh.log. As opções definidas durante o processo de boot podem ser modificadas posteriormente com o módulo de cluster do YaST. Consulte o Book “Administration Guide”, Chapter 4 “Using the YaST cluster module” para obter os detalhes.

O script de boot crm cluster init verifica e configura os seguintes componentes:

- NTP

Verifica se o NTP está configurado para ser iniciado no momento da inicialização. Do contrário, será exibida uma mensagem.

- SSH

Cria chaves SSH para login sem senha entre os nós do cluster.

- Csync2

Configura o Csync2 para replicar os arquivos de configuração para todos os nós em um cluster.

- Corosync

Configura o sistema de comunicação do cluster.

- SBD/watchdog

Verifica se há um watchdog e pergunta se é para configurar o SBD como mecanismo de fencing de nó.

- IP flutuante virtual

Pergunta se é para configurar um endereço IP virtual para administração do cluster com o Hawk2.

- Firewall

Abre as portas no firewall que são necessárias para a comunicação do cluster.

- Nome do cluster

Define um nome para o cluster. Por padrão,

hacluster. Isso é opcional e é útil principalmente para clusters Geo. Geralmente, o nome do cluster reflete a localização geográfica e facilita distinguir um site dentro de um cluster Geográfico.- QDevice/QNetd

Pergunta se você deseja configurar o QDevice/QNetd para participar das decisões de quorum. É recomendado usar o QDevice e o QNetd para clusters com um número par de nós e, especialmente, para clusters de dois nós.

Essa configuração não é abordada aqui, mas você pode defini-la posteriormente, conforme descrito no Book “Administration Guide”, Chapter 14 “QDevice and QNetd”.

O script crm cluster init detecta o ambiente do sistema (por exemplo, Microsoft Azure) e ajusta determinadas configurações do cluster com base no perfil desse ambiente. Para obter mais informações, consulte o arquivo /etc/crm/profiles.yml.

4 Instalando os pacotes de alta disponibilidade #

Os pacotes para configurar e gerenciar um cluster estão incluídos no padrão de instalação High Availability. Esse padrão estará disponível apenas após a instalação do SUSE Linux Enterprise High Availability.

Você pode se registrar no SUSE Customer Center e instalar o SUSE Linux Enterprise High Availability durante ou após a instalação do SUSE Linux Enterprise Server. Para obter mais informações, consulte o Deployment Guide para SUSE Linux Enterprise Server.

Instale o padrão de Alta Disponibilidade pela linha de comando:

#zypper install -t pattern ha_slesInstale o padrão High Availability em todas as máquinas que farão parte do cluster.

Nota: Instalando pacotes de software em todos os nósPara uma instalação automatizada do SUSE Linux Enterprise Server 15 SP6 e do SUSE Linux Enterprise High Availability 15 SP6, use o AutoYaST para clonar os nós existentes. Para obter mais informações, consulte o Book “Administration Guide”, Chapter 3 “Installing SUSE Linux Enterprise High Availability”, Section 3.2 “Mass installation and deployment with AutoYaST”.

5 Usando o SBD para fencing de nó #

Antes de configurar o SBD com o script de boot, você deve habilitar um watchdog em cada nó. O SUSE Linux Enterprise Server é fornecido com vários módulos de kernel que incluem drivers watchdog específicos do hardware. O SUSE Linux Enterprise High Availability usa o daemon SBD como o componente de software que “alimenta” o watchdog.

O procedimento a seguir usa o watchdog do softdog.

O driver softdog supõe que pelo menos uma CPU ainda esteja em execução. Se todas as CPUs estiverem travadas, o código no driver softdog que deve reinicializar o sistema nunca será executado. Por outro lado, os watchdogs do hardware continuarão funcionando mesmo se todas as CPUs estiverem travadas.

Antes de usar o cluster em um ambiente de produção, é altamente recomendável substituir o módulo softdog pelo módulo mais adequado ao seu hardware.

No entanto, se nenhum watchdog corresponder ao seu hardware, o softdog poderá ser usado como o módulo watchdog do kernel.

Em cada nó, habilite o watchdog do softdog:

#echo softdog > /etc/modules-load.d/watchdog.conf#systemctl restart systemd-modules-loadTeste se o módulo softdog foi carregado corretamente:

#lsmod | grep dogsoftdog 16384 1

6 Configurando o primeiro nó #

Configure o primeiro nó com o script crm cluster init. Isso exige apenas um mínimo de intervenção manual e de tempo.

alice) com crm cluster init #Efetue login no primeiro nó do cluster como

rootou como um usuário com privilégiossudo.Importante: Acesso à chave SSHO cluster usa o acesso SSH sem senha para comunicação entre os nós. O script

crm cluster initprocura e gera as chaves SSH, se ainda não existirem.Na maioria dos casos, as chaves SSH do usuário

rootousudodevem existir (ou ser geradas) no nó.Como alternativa, as chaves SSH de um usuário

sudopodem existir em uma máquina local e ser passadas para o nó por meio do encaminhamento do agente SSH. Isso requer uma configuração adicional que não está descrita para esta configuração mínima. Para obter mais informações, consulte o Book “Administration Guide”, Chapter 5 “Configuration and administration basics”, Section 5.5.1 “Logging in”.Inicie o script de boot:

#crm cluster init --name CLUSTERNAMESubstitua o marcador CLUSTERNAME por um nome significativo, como a localização geográfica do seu cluster (por exemplo,

amsterdam). Isso é útil principalmente para criar um cluster Geográfico no futuro, pois ele simplifica a identificação de um site.Se você precisa usar multicast em vez de unicast (padrão) para a comunicação com o cluster, use a opção

--multicast(ou-U).O script verifica se há um serviço watchdog de hardware e uma configuração de NTP. Se necessário, ele gera as chaves SSH públicas e privadas usadas para acesso SSH e sincronização com o Csync2 e inicia os respectivos serviços.

Configure a camada de comunicação do cluster (Corosync):

Digite um endereço de rede ao qual vincular. Por padrão, o script propõe o endereço de rede de

eth0. Se preferir, digite um endereço de rede diferente, por exemplo, o endereço debond0.Aceite a porta proposta (

5405) ou insira uma diferente.

Configure o SBD como mecanismo de fencing de nó:

Pressione

ypara confirmar que você deseja usar o SBD.Insira um caminho persistente para a partição do dispositivo de blocos que você deseja usar para o SBD. O caminho deve ser consistente em todos os nós no cluster.

O script cria uma pequena partição no dispositivo a ser usada para o SBD.

Configure um endereço IP virtual para administração do cluster com o Hawk2:

Pressione

ypara confirmar que você deseja configurar um endereço IP virtual.Digite um endereço IP não utilizado que você deseja usar como o IP de administração no Hawk2:

192.168.1.10Em vez de efetuar login em um nó de cluster individual com o Hawk2, você pode se conectar ao endereço IP virtual.

Escolha se você deseja configurar o QDevice e o QNetd. Para a configuração mínima descrita neste documento, use o comando

npara recusar por enquanto. Você pode configurar o QDevice e o QNetd mais tarde, conforme descrito no Book “Administration Guide”, Chapter 14 “QDevice and QNetd”.

Por fim, o script inicia os serviços do cluster para colocar o cluster online e habilitar o Hawk2. O URL a ser usado no Hawk2 é exibido na tela.

Agora, você tem um cluster de um nó em execução. Para ver seu status, faça o seguinte:

Em qualquer máquina, inicie um browser da Web e verifique se o JavaScript e os cookies estão habilitados.

Como URL, digite o endereço IP virtual que você configurou com o script de boot:

https://192.168.1.10:7630/

Nota: Aviso de certificadoSe um aviso de certificado for exibido quando você tentar acessar o URL pela primeira vez, um certificado autoassinado estará em uso. Os certificados autoassinados não são considerados confiáveis por padrão.

Solicite ao operador do cluster os detalhes do certificado para verificá-lo.

Para continuar mesmo assim, você pode adicionar uma exceção ao browser para ignorar o aviso.

Na tela de login do Hawk2, insira o e a do usuário que foi criado pelo script de boot (usuário

hacluster, senhalinux).Importante: Senha seguraSubstitua a senha padrão por uma segura assim que possível:

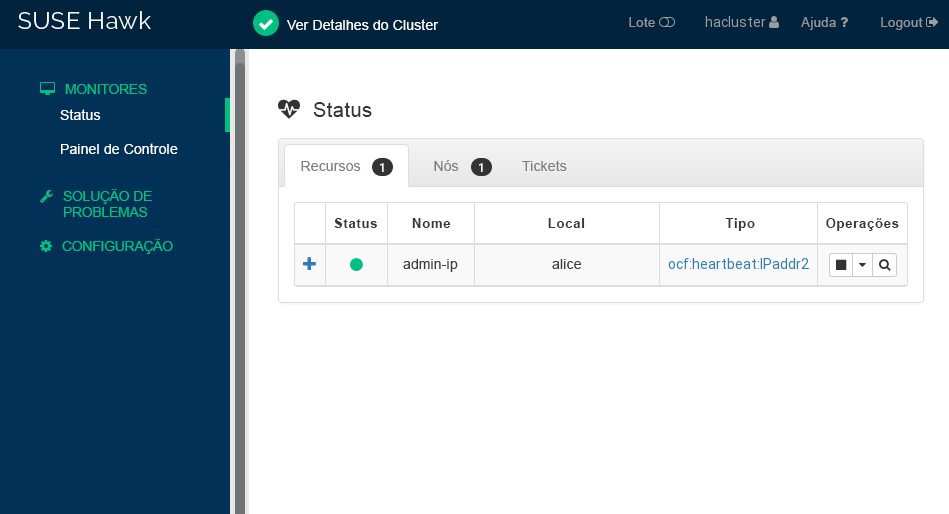

#passwd haclusterClique em . A interface da Web do Hawk2 mostra a tela Status por padrão:

Figura 1: Status do cluster de um nó no Hawk2 #

7 Adicionando o segundo nó #

Adicione um segundo nó ao cluster com o script de boot crm cluster join. O script precisa apenas de acesso a um nó do cluster existente e conclui a configuração básica na máquina atual automaticamente.

Para obter mais informações, consulte o comando crm cluster join --help.

bob) com crm cluster join #Efetue login no segundo nó como

rootou como um usuário com privilégiossudo.Inicie o script de boot:

Se você configurar o primeiro nó como

root, poderá executar este comando sem parâmetros adicionais:#crm cluster joinSe você configurar o primeiro nó como um usuário

sudo, deverá especificar esse usuário com a opção-c:>sudo crm cluster join -c USER@aliceSe o NTP não está configurado para ser iniciado no momento da inicialização, uma mensagem é exibida. O script também verifica se há um dispositivo watchdog de hardware. Você receberá um aviso se não houver nenhum.

Se você ainda não especificou

alicecom-c, é solicitado o endereço IP do primeiro nó.Se você ainda não configurou o acesso SSH sem senha entre as duas máquinas, é solicitado a digitar a senha do primeiro nó.

Após efetuar login no nó especificado, o script copiará a configuração do Corosync, configurará o SSH e o Csync2, colocará a máquina atual online como um novo nó do cluster e iniciará o serviço necessário para o Hawk2.

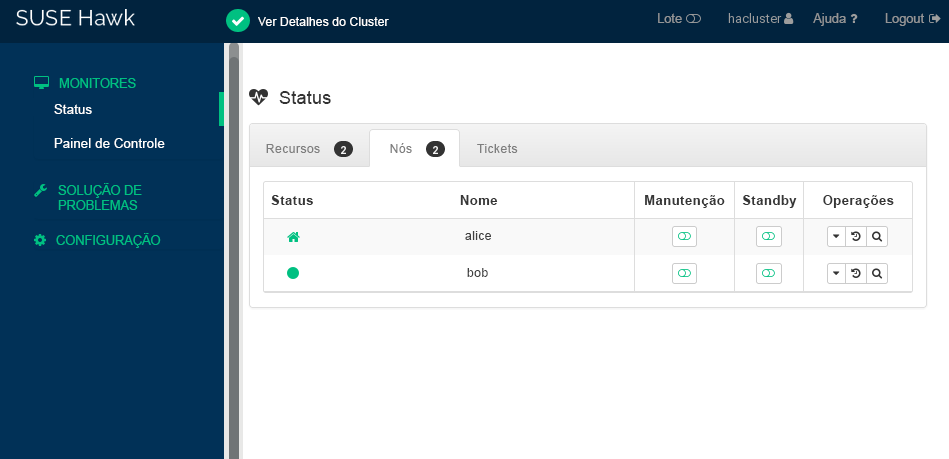

Verifique o status do cluster no Hawk2. Em › , você deve ver dois nós com um status verde:

8 Testando o cluster #

Os testes a seguir podem ajudar você a identificar problemas com a configuração do cluster. No entanto, um teste realista envolve casos de uso e cenários específicos. Antes de usar o cluster em um ambiente de produção, teste-o completamente de acordo com os seus casos de uso.

O comando

sbd -d DEVICE_NAME listlista todos os nós visíveis ao SBD. Para a configuração descrita neste documento, a saída deve mostrar tantoalicequantobob.A Seção 8.1, “Testando o failover de recursos” apresenta um teste simples para verificar se o cluster move o endereço IP virtual para o outro nó caso o nó que atualmente executa o recurso esteja definido como

standby.Seção 8.2, “Testando com o comando

crm cluster crash_test” simula falhas de cluster e relata os resultados.

8.1 Testando o failover de recursos #

Como um teste rápido, o procedimento a seguir verifica os failovers de recursos:

Abra um terminal e execute o ping de

192.168.1.10, seu endereço IP virtual:#ping 192.168.1.10Efetue login no Hawk2.

Em › , verifique em qual nó o endereço IP virtual (recurso

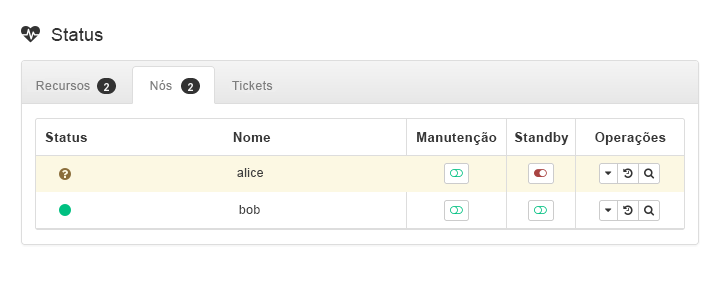

admin_addr) está sendo executado. Esse procedimento pressupõe que o recurso esteja sendo executado emalice.Coloque

aliceno modo :Figura 3: Nóaliceno modo standby #Clique em › . O recurso

admin_addrfoi migrado parabob.

Durante a migração, é exibido um fluxo contínuo de pings para o endereço IP virtual. Isso mostra que a configuração do cluster e o IP flutuante funcionam corretamente. Cancele o comando ping com Ctrl– C.

8.2 Testando com o comando crm cluster crash_test #

O comando crm cluster crash_test aciona falhas do cluster para detectar problemas. Antes de usar seu cluster na produção, é recomendável usar esse comando para verificar se tudo funciona conforme o esperado.

O comando suporta as seguintes verificações:

--split-brain-iptablesSimula um cenário split-brain bloqueando a porta do Corosync. Verifica se um nó pode ser delimitado conforme o esperado.

--kill-sbd/--kill-corosync/--kill-pacemakerdElimina os daemons para o SBD, Corosync e Pacemaker. Após executar um desses testes, você encontrará um relatório no diretório

/var/lib/crmsh/crash_test/. O relatório inclui a descrição de um caso de teste, o registro das ações e uma explicação dos possíveis resultados.--fence-node NODEDelimita o nó específico passado pela linha de comando.

Para obter mais informações, consulte a crm cluster crash_test --help.

#crm_mon -1Stack: corosync Current DC: alice (version ...) - partition with quorum Last updated: Fri Mar 03 14:40:21 2020 Last change: Fri Mar 03 14:35:07 2020 by root via cibadmin on alice 2 nodes configured 1 resource configured Online: [ alice bob ] Active resources: stonith-sbd (stonith:external/sbd): Started alice#crm cluster crash_test--fence-node bob============================================== Testcase: Fence node bob Fence action: reboot Fence timeout: 60 !!! WARNING WARNING WARNING !!! THIS CASE MAY LEAD TO NODE BE FENCED. TYPE Yes TO CONTINUE, OTHER INPUTS WILL CANCEL THIS CASE [Yes/No](No):YesINFO: Trying to fence node "bob" INFO: Waiting 60s for node "bob" reboot... INFO: Node "bob" will be fenced by "alice"! INFO: Node "bob" was successfully fenced by "alice"

Para observar a mudança de status de bob durante o teste, efetue login no Hawk2 e navegue até › .

9 Próximas etapas #

Os scripts de boot são um meio rápido para configurar um cluster de Alta Disponibilidade básico que pode ser usado para fins de teste. No entanto, para expandir esse cluster em um cluster de Alta Disponibilidade funcional que possa ser usado em ambientes de produção, são recomendadas mais etapas.

- Adicionando mais nós

Adicione mais nós ao cluster usando um dos seguintes métodos:

Para nós individuais, use o script

crm cluster joinconforme descrito na Seção 7, “Adicionando o segundo nó”.Para instalação em massa de vários nós, use o AutoYaST conforme descrito no Book “Administration Guide”, Chapter 3 “Installing SUSE Linux Enterprise High Availability”, Section 3.2 “Mass installation and deployment with AutoYaST”.

Um cluster regular pode conter até 32 nós. Com o serviço

pacemaker_remote, os clusters de Alta Disponibilidade podem ser estendidos para incluir nós adicionais além desse limite. Consulte o Article “Pacemaker Remote Quick Start” para obter mais detalhes.- Configurando o QDevice

Se o cluster tiver um número par de nós, configure o QDevice e o QNetd para participar das decisões de quorum. O QDevice oferece um número configurável de votos, permitindo que um cluster suporte mais falhas de nó do que o permitido pelas regras de quorum padrão. Para obter os detalhes, consulte o Book “Administration Guide”, Chapter 14 “QDevice and QNetd”.

- Habilitando um watchdog de hardware

Antes de usar o cluster em um ambiente de produção, substitua o módulo

softdogpelo módulo mais adequado ao seu hardware. Para obter os detalhes, consulte o Book “Administration Guide”, Chapter 13 “Storage protection and SBD”, Section 13.6 “Setting up the watchdog”.

10 Para obter mais informações #

Há mais documentação para este produto disponível em https://documentation.suse.com/sle-ha/. Para ver outras tarefas de configuração e de administração, consulte o Administration Guide completo.

A Armazenamento iSCSI básico para SBD #

Siga os procedimentos abaixo para configurar o armazenamento iSCSI básico que será usado com o SBD. Esses procedimentos são recomendados apenas para fins de teste. Antes de usar o iSCSI em um ambiente de produção, consulte o Storage Administration Guide for SUSE Linux Enterprise Server.

Uma máquina virtual do SUSE Linux Enterprise Server para atuar como o destino iSCSI. Essa VM não faz parte do cluster.

Dois dispositivos de armazenamento virtual na VM: um de 20 GB para o sistema e um de 1 GB para o SBD.

Dois nós do SUSE Linux Enterprise Server que ainda não foram adicionados a um cluster de Alta Disponibilidade.

Primeiro, configure um destino iSCSI na máquina virtual:

Instale o pacote yast2-iscsi-lio-server:

#zypper install yast2-iscsi-lio-serverInicie o módulo

iscsi-lio-serverno YaST:#yast2 iscsi-lio-serverNa guia , em , selecione .

Ative .

Na guia , ative .

Em , insira um e uma .

Em , insira um e uma . Essa senha deve ser diferente da senha de .

Na guia , selecione .

Mude o nome do substituindo

.com.example.Adicione o do servidor.

Selecione .

Na janela , insira o para o dispositivo de armazenamento de 1 GB (por exemplo,

/dev/vbd).Selecione .

Selecione .

Selecione para fechar o YaST.

Para verificar a configuração do destino, alterne para a CLI de destino:

#targetcliMostre a configuração:

/>ls

Em seguida, configure os iniciadores iSCSI nos nós. Repita esse procedimento nos dois nós:

Instale o pacote yast2-iscsi-client:

#zypper install yast2-iscsi-clientInicie o serviço

iscsid:#systemctl start iscsidAbra o módulo

iscsi-clientno YaST:#yast2 iscsi-clientNa guia , selecione .

Digite o endereço IP do destino iSCSI.

Desmarque .

Em , insira um e uma .

Em , insira um e uma de destino.

Selecione .

Depois que o YaST descobrir o destino iSCSI, selecione .

Em , selecione .

Selecione .

Selecione para fechar o YaST.

Verifique o iniciador iSCSI:

#lsscsi[0:0:1:0] cd/dvd QEMU QEMU DVD-ROM 2.5+ /dev/sr0 [2:0:0:0] disk LIO-ORG IBLOCK 4.0 /dev/sdaProcure uma linha com

IBLOCK. Neste exemplo, o dispositivo iSCSI é/dev/sda.Verifique o status do serviço

iscsid:#systemctl status iscsid

Você pode encontrar o nome do dispositivo estável em /dev/disk/by-id/. Normalmente, um dispositivo iSCSI começa com scsi-SLIO-ORG_IBLOCK.

Se você tem vários discos, pode executar o comando lsblk -o name,serial para confirmar qual nome de dispositivo estável corresponde a qual nome abreviado (por exemplo, /dev/sda).

Ao configurar o cluster, especifique o nome do dispositivo estável usando um destes métodos:

Ao executar

crm cluster init, digite o nome do dispositivo estável quando solicitado.Antes de executar

crm cluster init, adicione o nome do dispositivo estável ao/etc/sysconfig/sbd:SBD_DEVICE=/dev/disk/by-id/scsi-SLIO-ORG_IBLOCK_DEVICE_ID_STRING

Ao executar

crm cluster init, responda à seguinte pergunta comn:SBD is already configured to use /dev/disk/by-id/scsi-SLIO-ORG_IBLOCK_... - overwrite (y/n)?

This appendix contains the GNU Free Documentation License version 1.2.

GNU Free Documentation License #

Copyright (C) 2000, 2001, 2002 Free Software Foundation, Inc. 51 Franklin St, Fifth Floor, Boston, MA 02110-1301 USA. Everyone is permitted to copy and distribute verbatim copies of this license document, but changing it is not allowed.

0. PREAMBLE #

The purpose of this License is to make a manual, textbook, or other functional and useful document "free" in the sense of freedom: to assure everyone the effective freedom to copy and redistribute it, with or without modifying it, either commercially or non-commercially. Secondarily, this License preserves for the author and publisher a way to get credit for their work, while not being considered responsible for modifications made by others.

This License is a kind of "copyleft", which means that derivative works of the document must themselves be free in the same sense. It complements the GNU General Public License, which is a copyleft license designed for free software.

We have designed this License to use it for manuals for free software, because free software needs free documentation: a free program should come with manuals providing the same freedoms that the software does. But this License is not limited to software manuals; it can be used for any textual work, regardless of subject matter or whether it is published as a printed book. We recommend this License principally for works whose purpose is instruction or reference.

1. APPLICABILITY AND DEFINITIONS #

This License applies to any manual or other work, in any medium, that contains a notice placed by the copyright holder saying it can be distributed under the terms of this License. Such a notice grants a world-wide, royalty-free license, unlimited in duration, to use that work under the conditions stated herein. The "Document", below, refers to any such manual or work. Any member of the public is a licensee, and is addressed as "you". You accept the license if you copy, modify or distribute the work in a way requiring permission under copyright law.

A "Modified Version" of the Document means any work containing the Document or a portion of it, either copied verbatim, or with modifications and/or translated into another language.

A "Secondary Section" is a named appendix or a front-matter section of the Document that deals exclusively with the relationship of the publishers or authors of the Document to the Document's overall subject (or to related matters) and contains nothing that could fall directly within that overall subject. (Thus, if the Document is in part a textbook of mathematics, a Secondary Section may not explain any mathematics.) The relationship could be a matter of historical connection with the subject or with related matters, or of legal, commercial, philosophical, ethical or political position regarding them.

The "Invariant Sections" are certain Secondary Sections whose titles are designated, as being those of Invariant Sections, in the notice that says that the Document is released under this License. If a section does not fit the above definition of Secondary then it is not allowed to be designated as Invariant. The Document may contain zero Invariant Sections. If the Document does not identify any Invariant Sections then there are none.

The "Cover Texts" are certain short passages of text that are listed, as Front-Cover Texts or Back-Cover Texts, in the notice that says that the Document is released under this License. A Front-Cover Text may be at most 5 words, and a Back-Cover Text may be at most 25 words.

A "Transparent" copy of the Document means a machine-readable copy, represented in a format whose specification is available to the general public, that is suitable for revising the document straightforwardly with generic text editors or (for images composed of pixels) generic paint programs or (for drawings) some widely available drawing editor, and that is suitable for input to text formatters or for automatic translation to a variety of formats suitable for input to text formatters. A copy made in an otherwise Transparent file format whose markup, or absence of markup, has been arranged to thwart or discourage subsequent modification by readers is not Transparent. An image format is not Transparent if used for any substantial amount of text. A copy that is not "Transparent" is called "Opaque".

Examples of suitable formats for Transparent copies include plain ASCII without markup, Texinfo input format, LaTeX input format, SGML or XML using a publicly available DTD, and standard-conforming simple HTML, PostScript or PDF designed for human modification. Examples of transparent image formats include PNG, XCF and JPG. Opaque formats include proprietary formats that can be read and edited only by proprietary word processors, SGML or XML for which the DTD and/or processing tools are not generally available, and the machine-generated HTML, PostScript or PDF produced by some word processors for output purposes only.

The "Title Page" means, for a printed book, the title page itself, plus such following pages as are needed to hold, legibly, the material this License requires to appear in the title page. For works in formats which do not have any title page as such, "Title Page" means the text near the most prominent appearance of the work's title, preceding the beginning of the body of the text.

A section "Entitled XYZ" means a named subunit of the Document whose title either is precisely XYZ or contains XYZ in parentheses following text that translates XYZ in another language. (Here XYZ stands for a specific section name mentioned below, such as "Acknowledgements", "Dedications", "Endorsements", or "History".) To "Preserve the Title" of such a section when you modify the Document means that it remains a section "Entitled XYZ" according to this definition.

The Document may include Warranty Disclaimers next to the notice which states that this License applies to the Document. These Warranty Disclaimers are considered to be included by reference in this License, but only as regards disclaiming warranties: any other implication that these Warranty Disclaimers may have is void and has no effect on the meaning of this License.

2. VERBATIM COPYING #

You may copy and distribute the Document in any medium, either commercially or non-commercially, provided that this License, the copyright notices, and the license notice saying this License applies to the Document are reproduced in all copies, and that you add no other conditions whatsoever to those of this License. You may not use technical measures to obstruct or control the reading or further copying of the copies you make or distribute. However, you may accept compensation in exchange for copies. If you distribute a large enough number of copies you must also follow the conditions in section 3.

You may also lend copies, under the same conditions stated above, and you may publicly display copies.

3. COPYING IN QUANTITY #

If you publish printed copies (or copies in media that commonly have printed covers) of the Document, numbering more than 100, and the Document's license notice requires Cover Texts, you must enclose the copies in covers that carry, clearly and legibly, all these Cover Texts: Front-Cover Texts on the front cover, and Back-Cover Texts on the back cover. Both covers must also clearly and legibly identify you as the publisher of these copies. The front cover must present the full title with all words of the title equally prominent and visible. You may add other material on the covers in addition. Copying with changes limited to the covers, as long as they preserve the title of the Document and satisfy these conditions, can be treated as verbatim copying in other respects.

If the required texts for either cover are too voluminous to fit legibly, you should put the first ones listed (as many as fit reasonably) on the actual cover, and continue the rest onto adjacent pages.

If you publish or distribute Opaque copies of the Document numbering more than 100, you must either include a machine-readable Transparent copy along with each Opaque copy, or state in or with each Opaque copy a computer-network location from which the general network-using public has access to download using public-standard network protocols a complete Transparent copy of the Document, free of added material. If you use the latter option, you must take reasonably prudent steps, when you begin distribution of Opaque copies in quantity, to ensure that this Transparent copy will remain thus accessible at the stated location until at least one year after the last time you distribute an Opaque copy (directly or through your agents or retailers) of that edition to the public.

It is requested, but not required, that you contact the authors of the Document well before redistributing any large number of copies, to give them a chance to provide you with an updated version of the Document.

4. MODIFICATIONS #

You may copy and distribute a Modified Version of the Document under the conditions of sections 2 and 3 above, provided that you release the Modified Version under precisely this License, with the Modified Version filling the role of the Document, thus licensing distribution and modification of the Modified Version to whoever possesses a copy of it. In addition, you must do these things in the Modified Version:

Use in the Title Page (and on the covers, if any) a title distinct from that of the Document, and from those of previous versions (which should, if there were any, be listed in the History section of the Document). You may use the same title as a previous version if the original publisher of that version gives permission.

List on the Title Page, as authors, one or more persons or entities responsible for authorship of the modifications in the Modified Version, together with at least five of the principal authors of the Document (all of its principal authors, if it has fewer than five), unless they release you from this requirement.

State on the Title page the name of the publisher of the Modified Version, as the publisher.

Preserve all the copyright notices of the Document.

Add an appropriate copyright notice for your modifications adjacent to the other copyright notices.

Include, immediately after the copyright notices, a license notice giving the public permission to use the Modified Version under the terms of this License, in the form shown in the Addendum below.

Preserve in that license notice the full lists of Invariant Sections and required Cover Texts given in the Document's license notice.

Include an unaltered copy of this License.

Preserve the section Entitled "History", Preserve its Title, and add to it an item stating at least the title, year, new authors, and publisher of the Modified Version as given on the Title Page. If there is no section Entitled "History" in the Document, create one stating the title, year, authors, and publisher of the Document as given on its Title Page, then add an item describing the Modified Version as stated in the previous sentence.

Preserve the network location, if any, given in the Document for public access to a Transparent copy of the Document, and likewise the network locations given in the Document for previous versions it was based on. These may be placed in the "History" section. You may omit a network location for a work that was published at least four years before the Document itself, or if the original publisher of the version it refers to gives permission.

For any section Entitled "Acknowledgements" or "Dedications", Preserve the Title of the section, and preserve in the section all the substance and tone of each of the contributor acknowledgements and/or dedications given therein.

Preserve all the Invariant Sections of the Document, unaltered in their text and in their titles. Section numbers or the equivalent are not considered part of the section titles.

Delete any section Entitled "Endorsements". Such a section may not be included in the Modified Version.

Do not retitle any existing section to be Entitled "Endorsements" or to conflict in title with any Invariant Section.

Preserve any Warranty Disclaimers.

If the Modified Version includes new front-matter sections or appendices that qualify as Secondary Sections and contain no material copied from the Document, you may at your option designate some or all of these sections as invariant. To do this, add their titles to the list of Invariant Sections in the Modified Version's license notice. These titles must be distinct from any other section titles.

You may add a section Entitled "Endorsements", provided it contains nothing but endorsements of your Modified Version by various parties--for example, statements of peer review or that the text has been approved by an organization as the authoritative definition of a standard.

You may add a passage of up to five words as a Front-Cover Text, and a passage of up to 25 words as a Back-Cover Text, to the end of the list of Cover Texts in the Modified Version. Only one passage of Front-Cover Text and one of Back-Cover Text may be added by (or through arrangements made by) any one entity. If the Document already includes a cover text for the same cover, previously added by you or by arrangement made by the same entity you are acting on behalf of, you may not add another; but you may replace the old one, on explicit permission from the previous publisher that added the old one.

The author(s) and publisher(s) of the Document do not by this License give permission to use their names for publicity for or to assert or imply endorsement of any Modified Version.

5. COMBINING DOCUMENTS #

You may combine the Document with other documents released under this License, under the terms defined in section 4 above for modified versions, provided that you include in the combination all of the Invariant Sections of all of the original documents, unmodified, and list them all as Invariant Sections of your combined work in its license notice, and that you preserve all their Warranty Disclaimers.

The combined work need only contain one copy of this License, and multiple identical Invariant Sections may be replaced with a single copy. If there are multiple Invariant Sections with the same name but different contents, make the title of each such section unique by adding at the end of it, in parentheses, the name of the original author or publisher of that section if known, or else a unique number. Make the same adjustment to the section titles in the list of Invariant Sections in the license notice of the combined work.

In the combination, you must combine any sections Entitled "History" in the various original documents, forming one section Entitled "History"; likewise combine any sections Entitled "Acknowledgements", and any sections Entitled "Dedications". You must delete all sections Entitled "Endorsements".

6. COLLECTIONS OF DOCUMENTS #

You may make a collection consisting of the Document and other documents released under this License, and replace the individual copies of this License in the various documents with a single copy that is included in the collection, provided that you follow the rules of this License for verbatim copying of each of the documents in all other respects.

You may extract a single document from such a collection, and distribute it individually under this License, provided you insert a copy of this License into the extracted document, and follow this License in all other respects regarding verbatim copying of that document.

7. AGGREGATION WITH INDEPENDENT WORKS #

A compilation of the Document or its derivatives with other separate and independent documents or works, in or on a volume of a storage or distribution medium, is called an "aggregate" if the copyright resulting from the compilation is not used to limit the legal rights of the compilation's users beyond what the individual works permit. When the Document is included in an aggregate, this License does not apply to the other works in the aggregate which are not themselves derivative works of the Document.

If the Cover Text requirement of section 3 is applicable to these copies of the Document, then if the Document is less than one half of the entire aggregate, the Document's Cover Texts may be placed on covers that bracket the Document within the aggregate, or the electronic equivalent of covers if the Document is in electronic form. Otherwise they must appear on printed covers that bracket the whole aggregate.

8. TRANSLATION #

Translation is considered a kind of modification, so you may distribute translations of the Document under the terms of section 4. Replacing Invariant Sections with translations requires special permission from their copyright holders, but you may include translations of some or all Invariant Sections in addition to the original versions of these Invariant Sections. You may include a translation of this License, and all the license notices in the Document, and any Warranty Disclaimers, provided that you also include the original English version of this License and the original versions of those notices and disclaimers. In case of a disagreement between the translation and the original version of this License or a notice or disclaimer, the original version will prevail.

If a section in the Document is Entitled "Acknowledgements", "Dedications", or "History", the requirement (section 4) to Preserve its Title (section 1) will typically require changing the actual title.

9. TERMINATION #

You may not copy, modify, sublicense, or distribute the Document except as expressly provided for under this License. Any other attempt to copy, modify, sublicense or distribute the Document is void, and will automatically terminate your rights under this License. However, parties who have received copies, or rights, from you under this License will not have their licenses terminated so long as such parties remain in full compliance.

10. FUTURE REVISIONS OF THIS LICENSE #

The Free Software Foundation may publish new, revised versions of the GNU Free Documentation License from time to time. Such new versions will be similar in spirit to the present version, but may differ in detail to address new problems or concerns. See https://www.gnu.org/copyleft/.

Each version of the License is given a distinguishing version number. If the Document specifies that a particular numbered version of this License "or any later version" applies to it, you have the option of following the terms and conditions either of that specified version or of any later version that has been published (not as a draft) by the Free Software Foundation. If the Document does not specify a version number of this License, you may choose any version ever published (not as a draft) by the Free Software Foundation.

ADDENDUM: How to use this License for your documents #

Copyright (c) YEAR YOUR NAME. Permission is granted to copy, distribute and/or modify this document under the terms of the GNU Free Documentation License, Version 1.2 or any later version published by the Free Software Foundation; with no Invariant Sections, no Front-Cover Texts, and no Back-Cover Texts. A copy of the license is included in the section entitled “GNU Free Documentation License”.

If you have Invariant Sections, Front-Cover Texts and Back-Cover Texts, replace the “with...Texts.” line with this:

with the Invariant Sections being LIST THEIR TITLES, with the Front-Cover Texts being LIST, and with the Back-Cover Texts being LIST.

If you have Invariant Sections without Cover Texts, or some other combination of the three, merge those two alternatives to suit the situation.

If your document contains nontrivial examples of program code, we recommend releasing these examples in parallel under your choice of free software license, such as the GNU General Public License, to permit their use in free software.