Esse guia aborda as tarefas de administração do sistema, como manutenção, monitoramento e personalização de um sistema instalado inicialmente.

- Prefácio

- I Tarefas comuns

- 1 Bash e scripts Bash

- 2 Conceitos básicos sobre o

sudo - 3 Usando o YaST

- 4 YaST em modo de texto

- 5 Mudando as configurações de idioma e país com o YaST

- 6 Gerenciando usuários com o YaST

- 6.1 Caixa de diálogo Administração de Usuário e Grupo

- 6.2 Gerenciando contas dos usuários

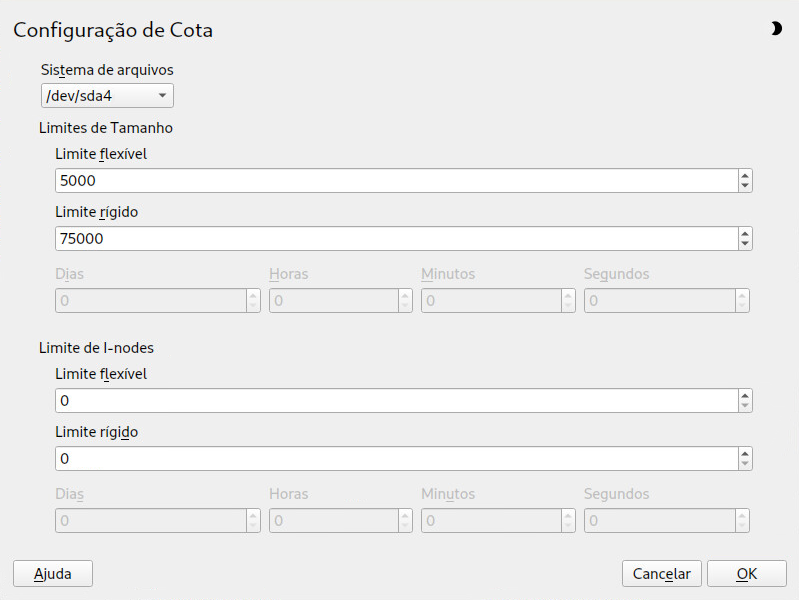

- 6.3 Opções adicionais para contas dos usuários

- 6.4 Mudando as configurações padrão para usuários locais

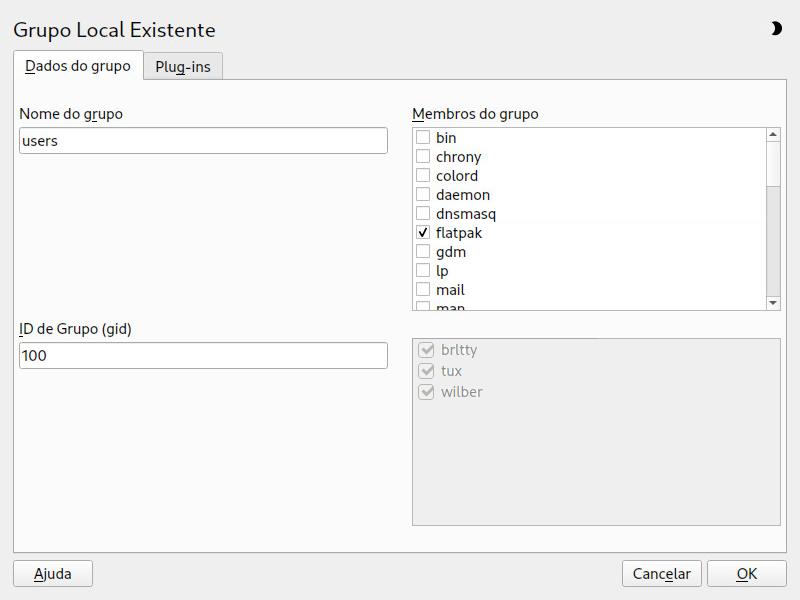

- 6.5 Atribuindo usuários a grupos

- 6.6 Gerenciando grupos

- 6.7 Mudando o método de autenticação do usuário

- 6.8 Usuários do sistema padrão

- 7 Atualização online do YaST

- 8 Instalando ou removendo software

- 9 Gerenciando software com ferramentas de linha de comando

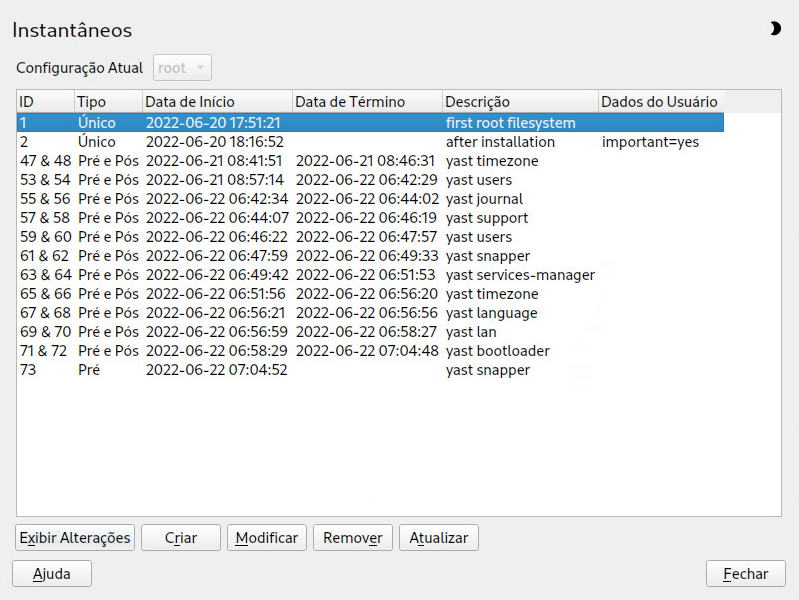

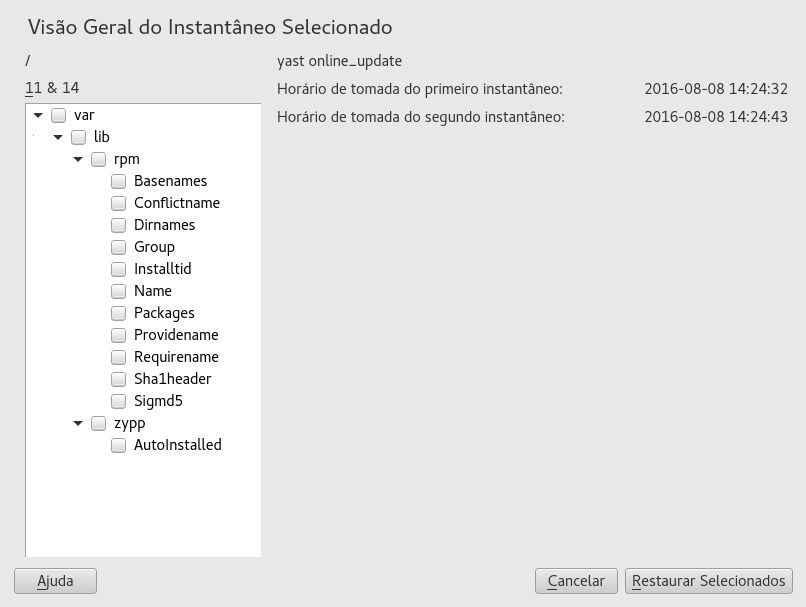

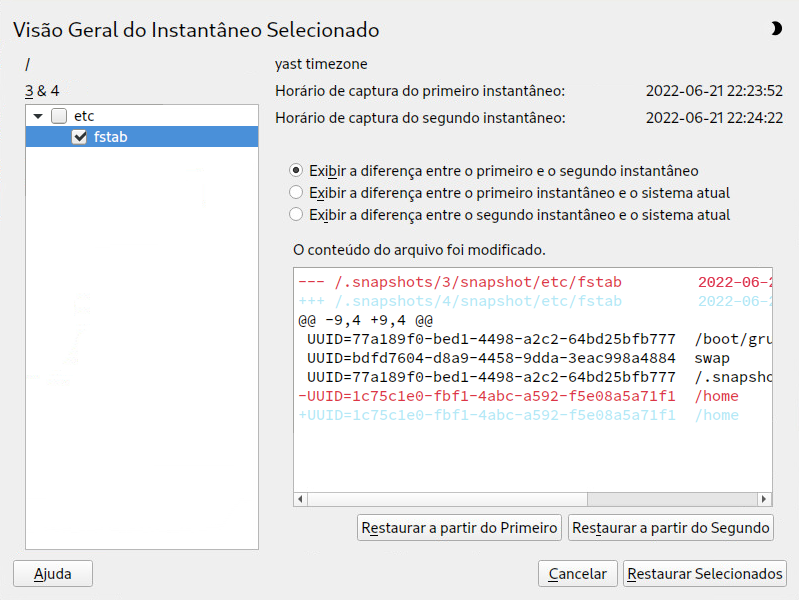

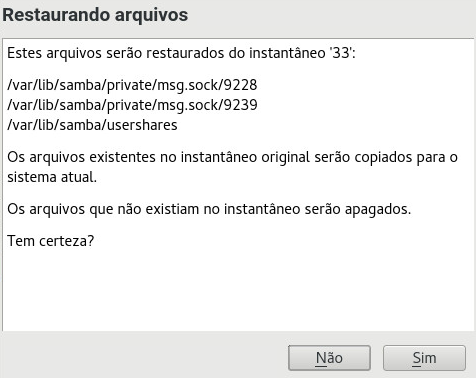

- 10 Recuperação de sistema e gerenciamento de instantâneos com o Snapper

- 10.1 Configuração padrão

- 10.2 Usando o Snapper para desfazer mudanças

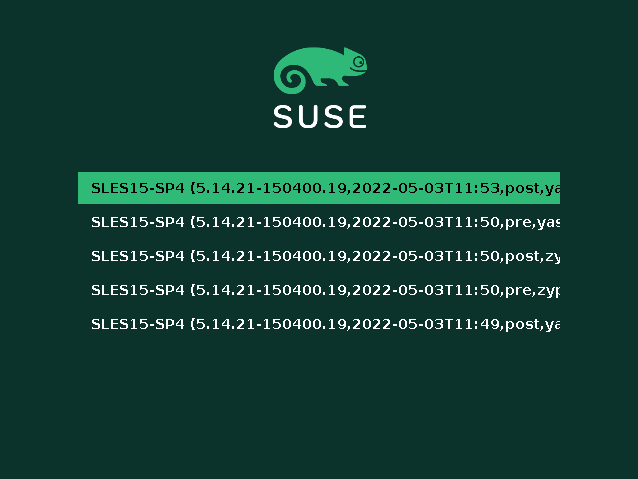

- 10.3 Rollback do sistema por inicialização de instantâneos

- 10.4 Habilitando o Snapper em diretórios pessoais dos usuários

- 10.5 Criando e modificando as configurações do Snapper

- 10.6 Criando e gerenciando instantâneos manualmente

- 10.7 Limpeza automática de instantâneos

- 10.8 Mostrando o espaço em disco exclusivo usado pelos instantâneos

- 10.9 Perguntas freqüentes

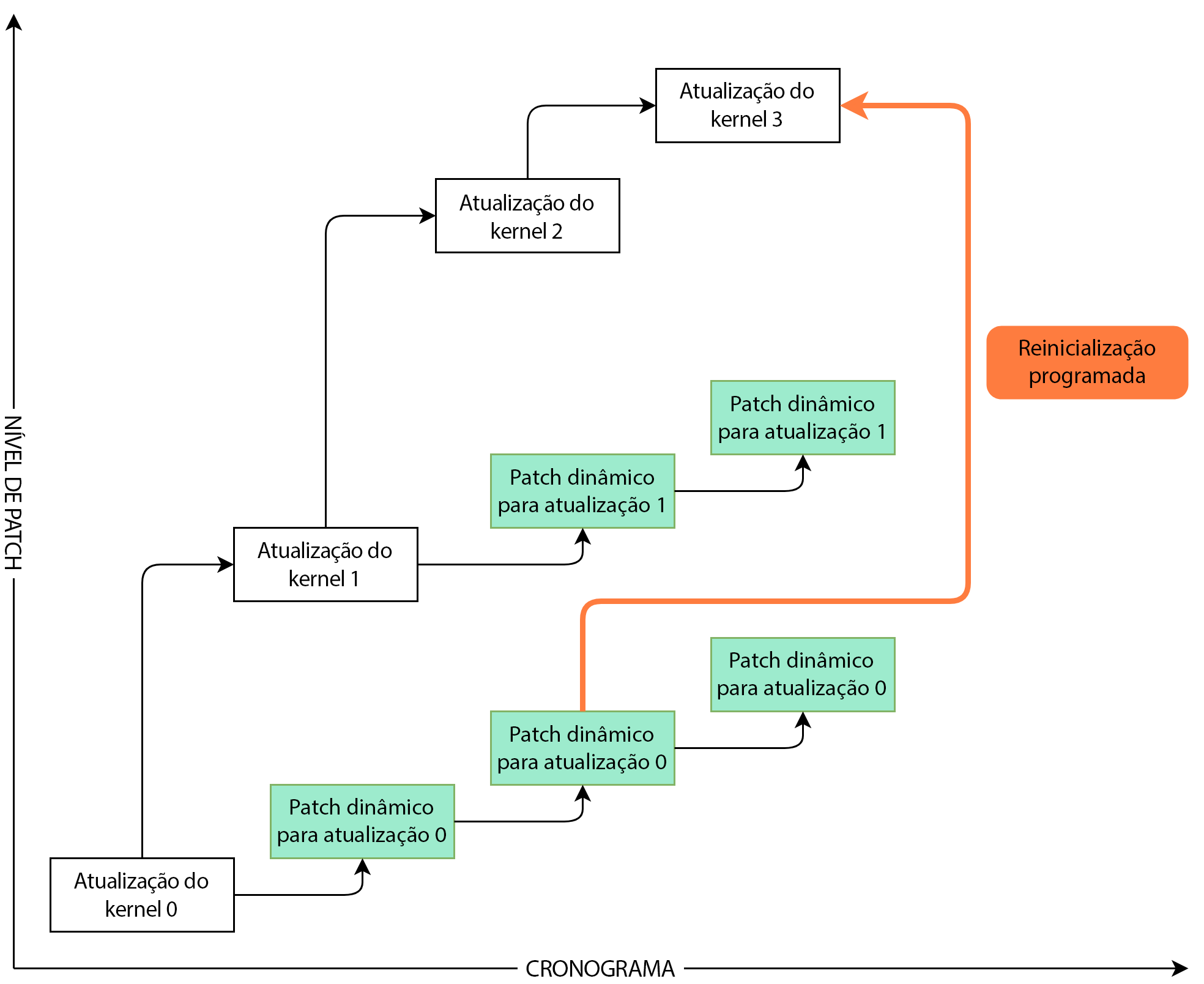

- 11 Kernel Live Patching com KLP

- 12 Aplicação de patches dinâmicos no espaço do usuário

- 13 Atualizações transacionais

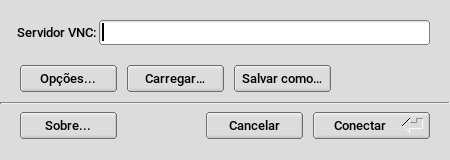

- 14 Sessões gráficas remotas com VNC

- 15 Cópia de arquivo com RSync

- II Inicializando um sistema Linux

- III Sistema

- 20 Aplicativos de 32 bits e 64 bits em um ambiente de sistema de 64 bits

- 21

journalctl: consultar o diário dosystemd - 22

update-alternatives: gerenciando várias versões de comandos e arquivos - 23 Rede básica

- 23.1 Endereços IP e roteamento

- 23.2 IPv6: a Internet de última geração

- 23.3 Resolução de nome

- 23.4 Configurando uma conexão de rede com o YaST

- 23.5 NetworkManager

- 23.6 Configurando uma conexão de rede manualmente

- 23.7 Configurando dispositivos de ligação

- 23.8 Configurando dispositivos de equipe para agrupamento de rede

- 24 Operação da impressora

- 24.1 O workflow do CUPS

- 24.2 Métodos e protocolos de conexão de impressoras

- 24.3 Instalando o software

- 24.4 Impressoras de rede

- 24.5 Configurando o CUPS com ferramentas de linha de comando

- 24.6 Imprimindo pela linha de comando

- 24.7 Recursos especiais no SUSE Linux Enterprise Desktop

- 24.8 Solução de problemas

- 25 Interface gráfica do usuário

- 26 Acessando sistemas de arquivos com o FUSE

- 27 Instalando várias versões do kernel

- 28 Gerenciando módulos do kernel

- 29 Gerenciamento dinâmico de dispositivos do kernel com

udev- 29.1 O diretório

/dev - 29.2 Kernel

ueventseudev - 29.3 Drivers, módulos do kernel e dispositivos

- 29.4 Inicialização e configuração do dispositivo inicial

- 29.5 Monitorando o daemon

udevem execução - 29.6 Influenciando o gerenciamento de eventos de dispositivo do kernel com as regras do

udev - 29.7 Nomeação persistente de dispositivos

- 29.8 Arquivos usados pelo

udev - 29.9 Mais informações

- 29.1 O diretório

- 30 Recursos especiais do sistema

- 31 Usando o NetworkManager

- IV Configuração de hardware

- V Serviços

- 38 Gerenciamento de serviços com o YaST

- 39 Sincronização de horário com NTP

- 39.1 Configurando um cliente NTP com YaST

- 39.2 Configurando manualmente o NTP na rede

- 39.3 Configurar o

chronydem tempo de execução usando ochronyc - 39.4 Sincronização de horário dinâmica em tempo de execução

- 39.5 Configurando um relógio de referência local

- 39.6 Sincronização do relógio com uma Referência de Horário Externa (ETR, External Time Reference)

- VI Solução de problemas

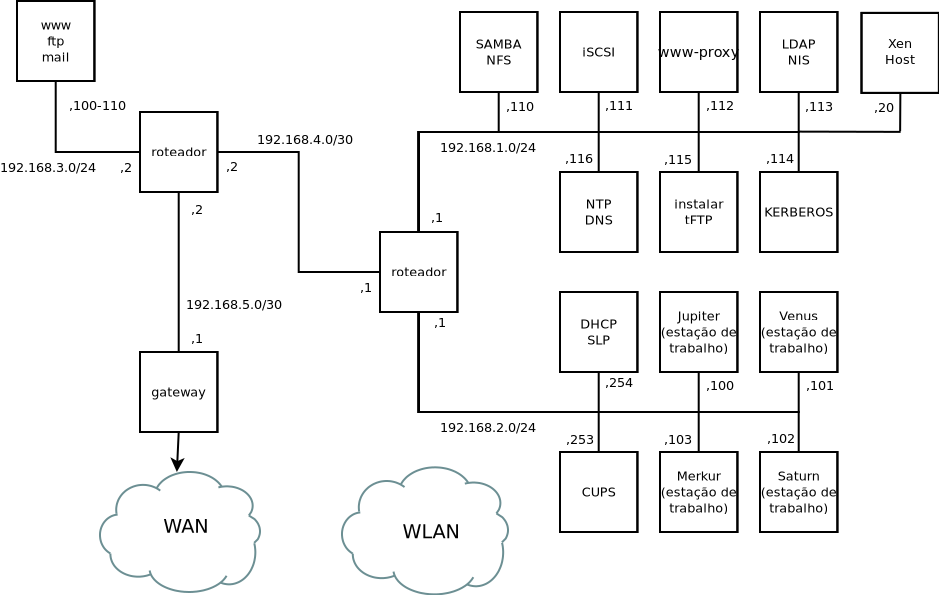

- A Rede de exemplo

- B GNU licenses

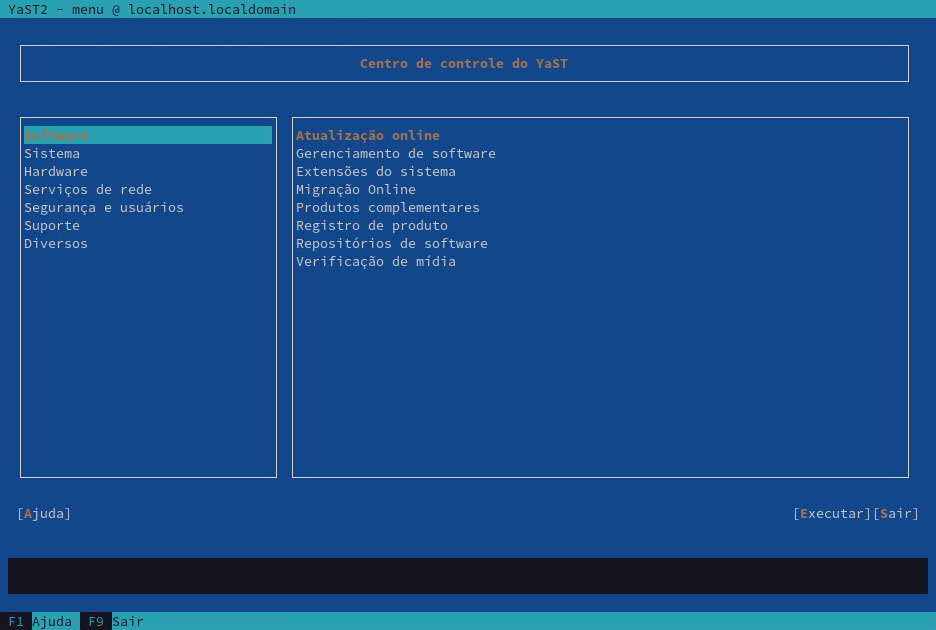

- 4.1 Janela principal do YaST em modo de texto

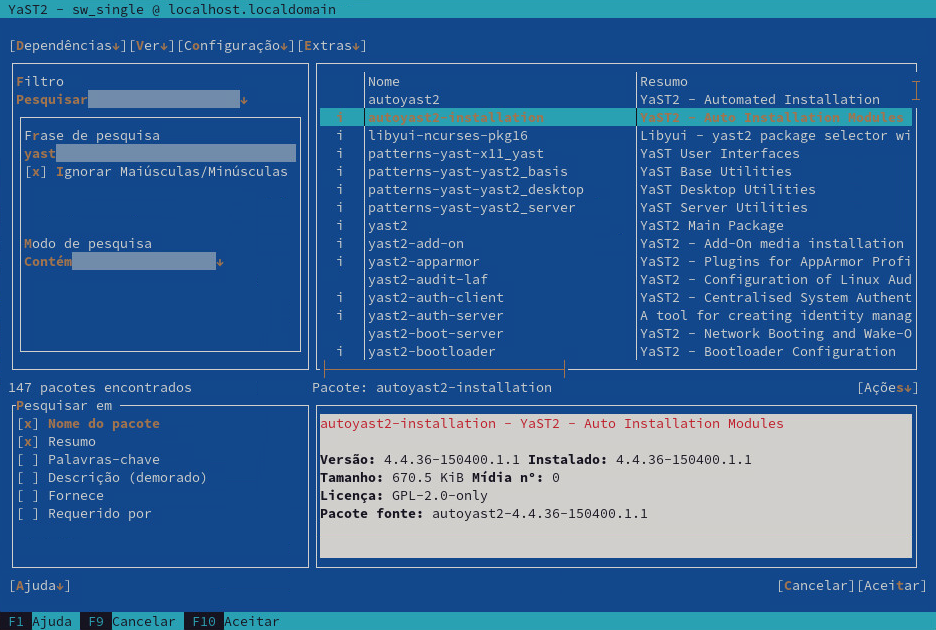

- 4.2 Módulo de instalação de software

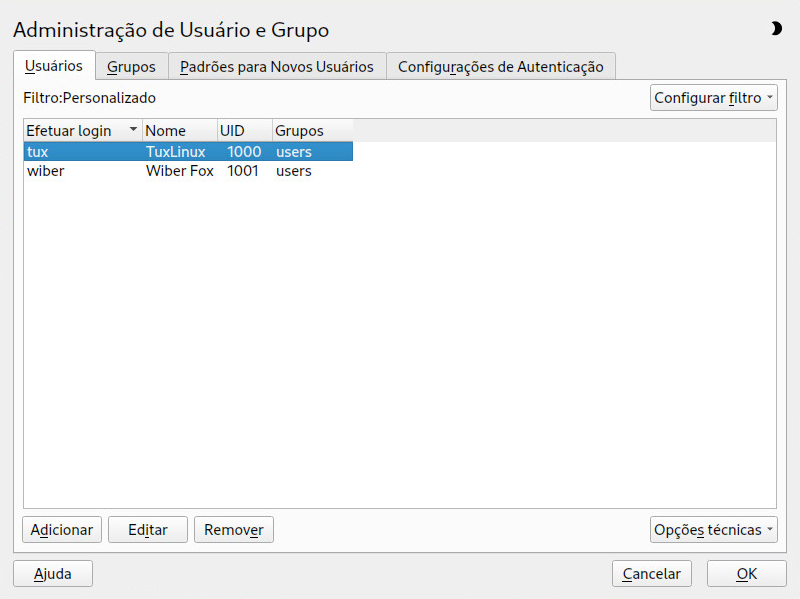

- 6.1 Administração de usuário e grupo do YaST

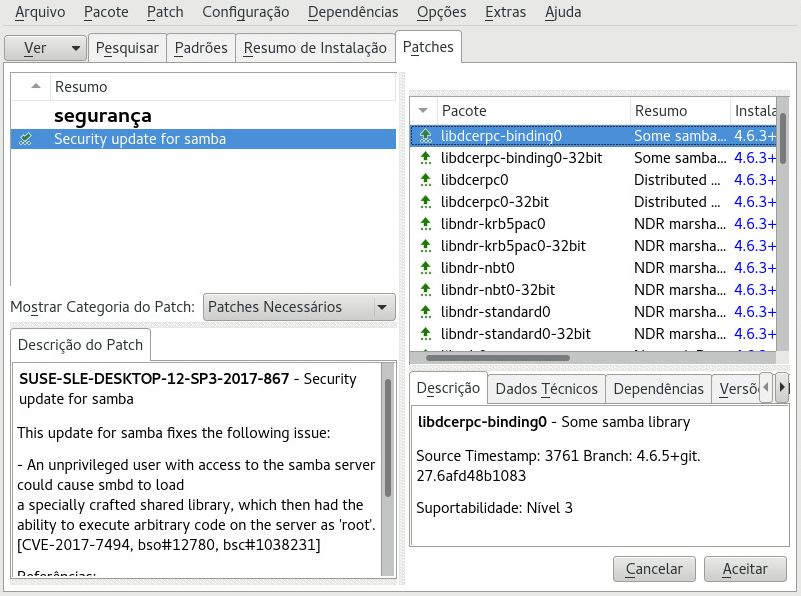

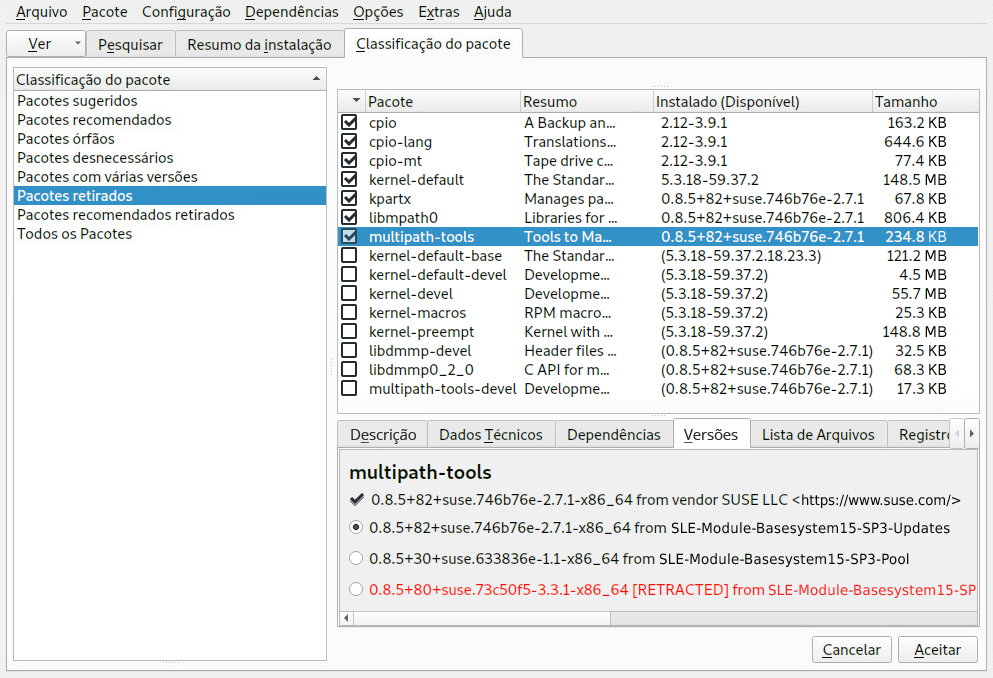

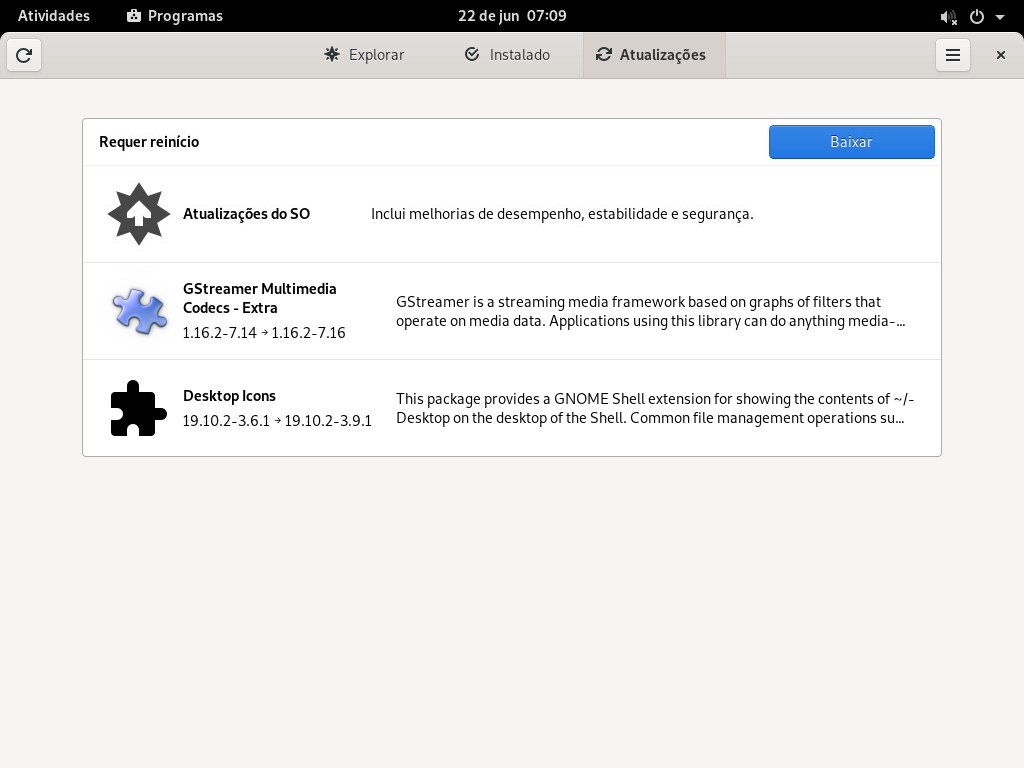

- 7.1 Atualização online do YaST

- 7.2 Vendo os patches recolhidos e o histórico

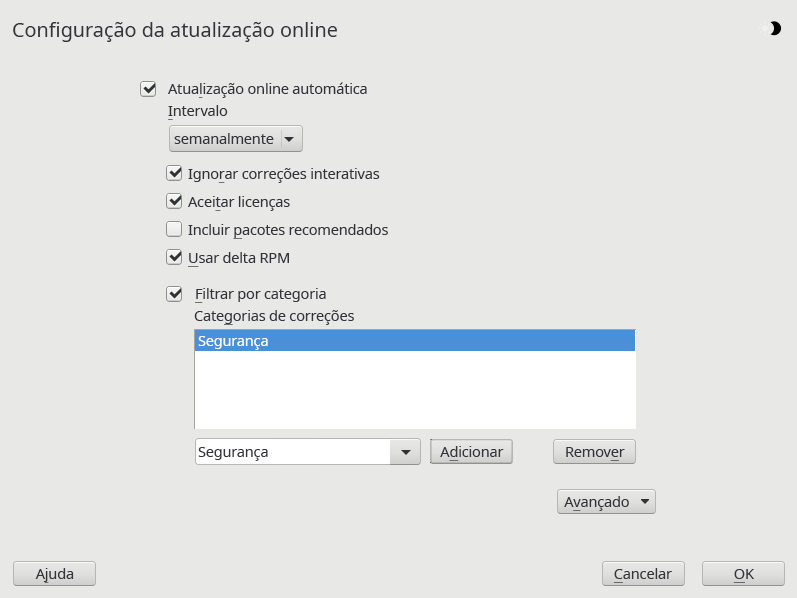

- 7.3 Configuração da atualização online do YaST

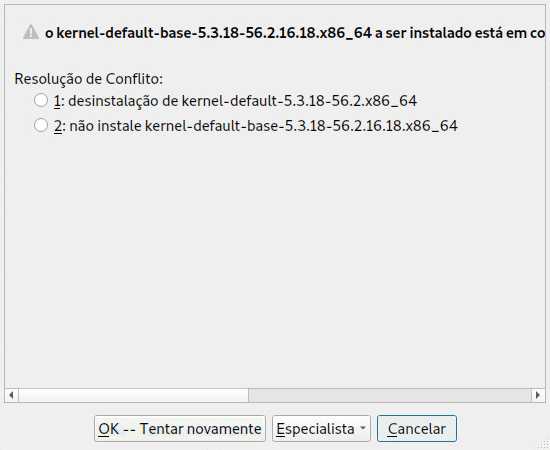

- 8.1 Gerenciamento de conflitos do gerenciador de software

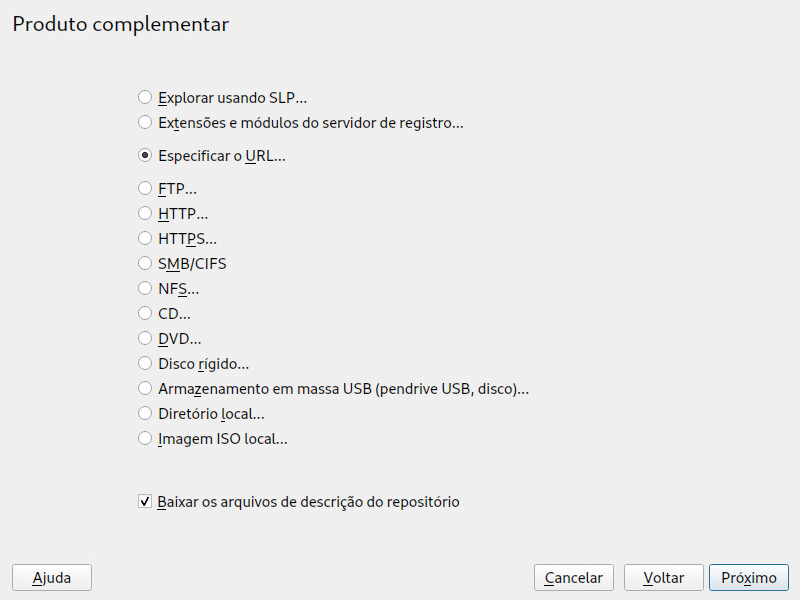

- 8.2 Adicionando um repositório de software

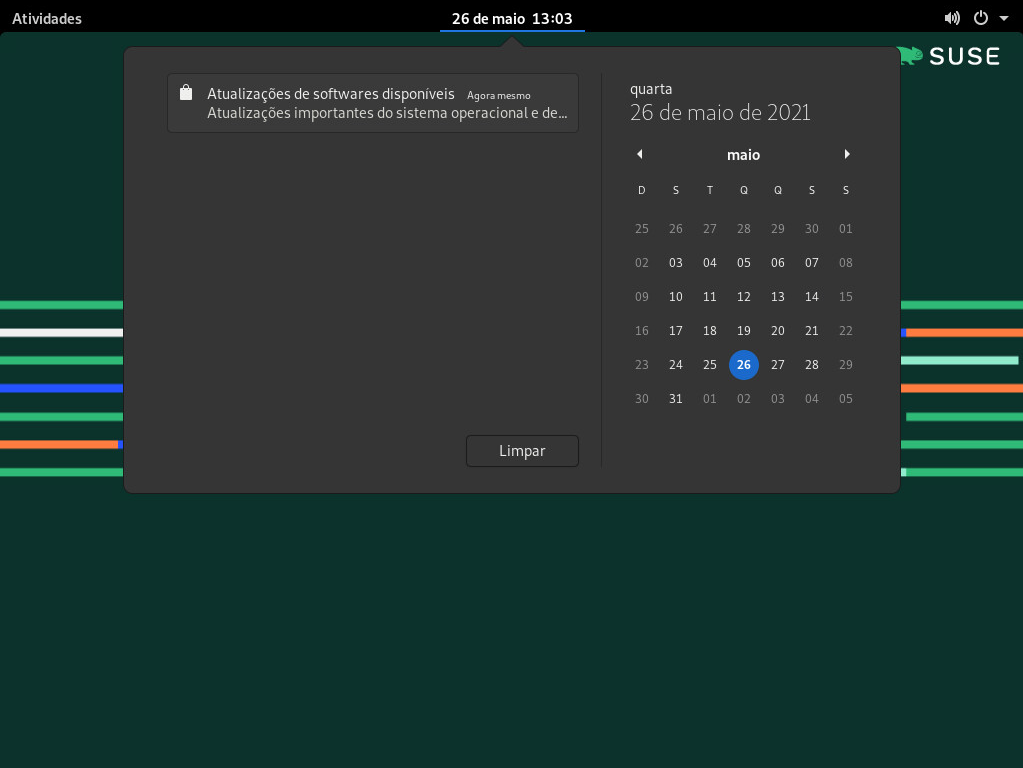

- 8.3 Notificação de atualização na área de trabalho do GNOME

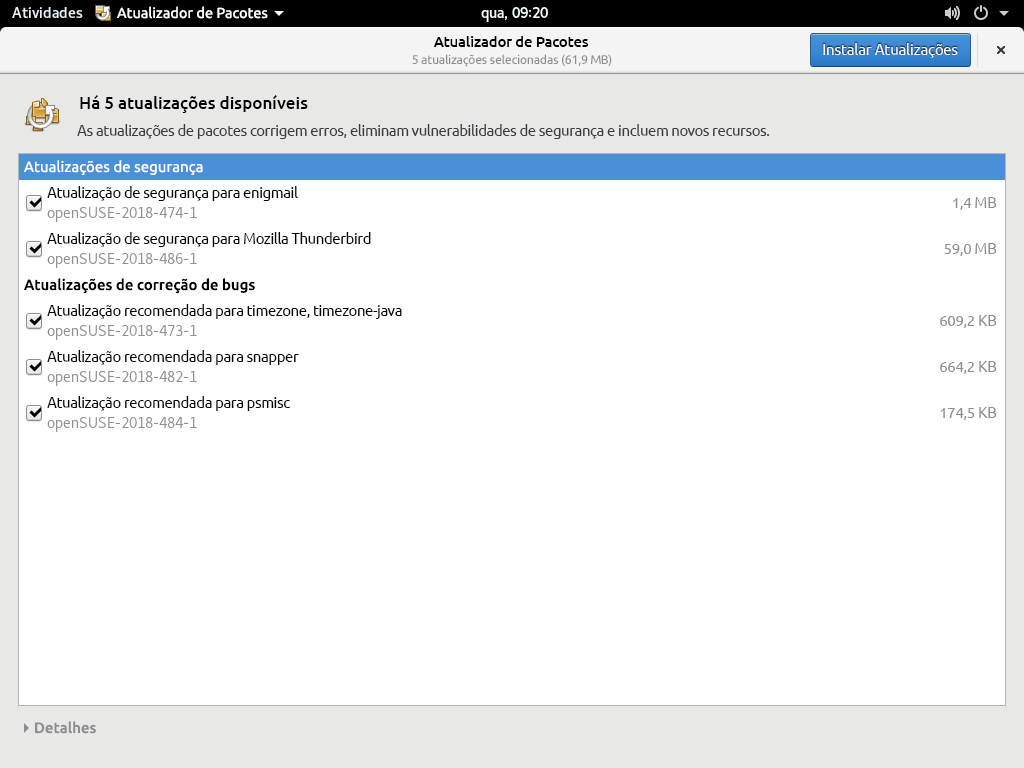

- 8.4 : tela

- 10.1 Carregador de boot: instantâneos

- 14.1 vncviewer

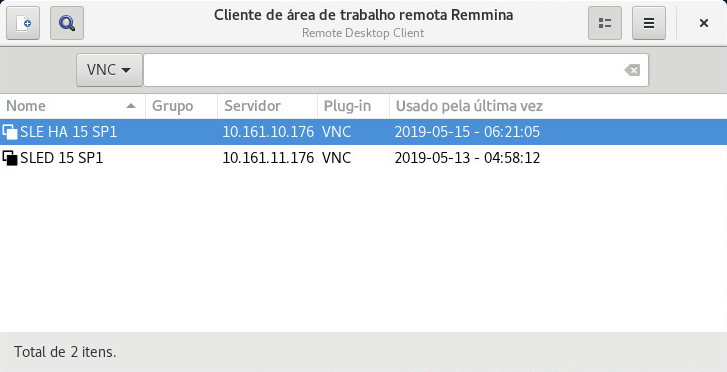

- 14.2 Janela principal do Remmina

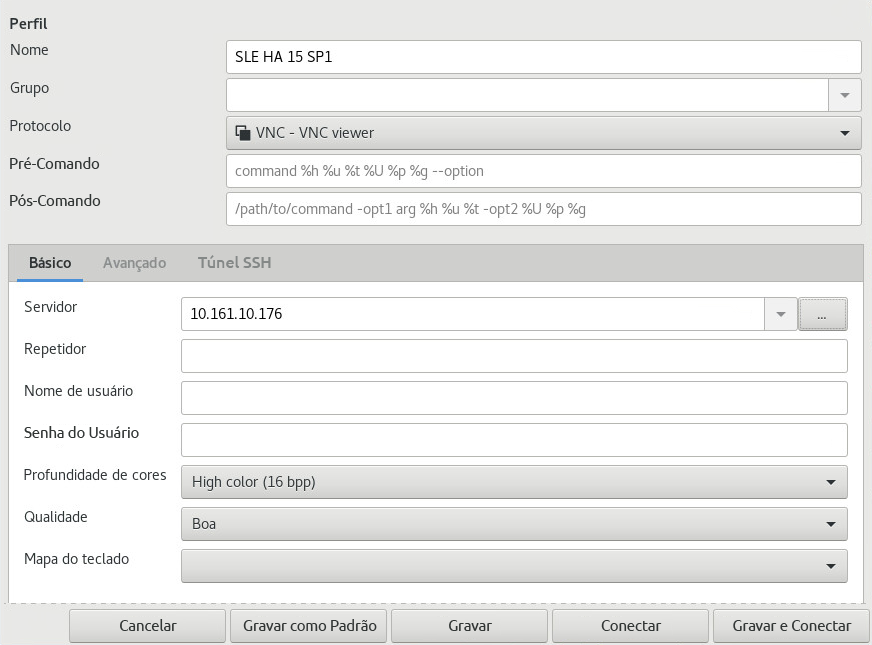

- 14.3 Preferência da área de trabalho remota

- 14.4 Iniciando rapidamente

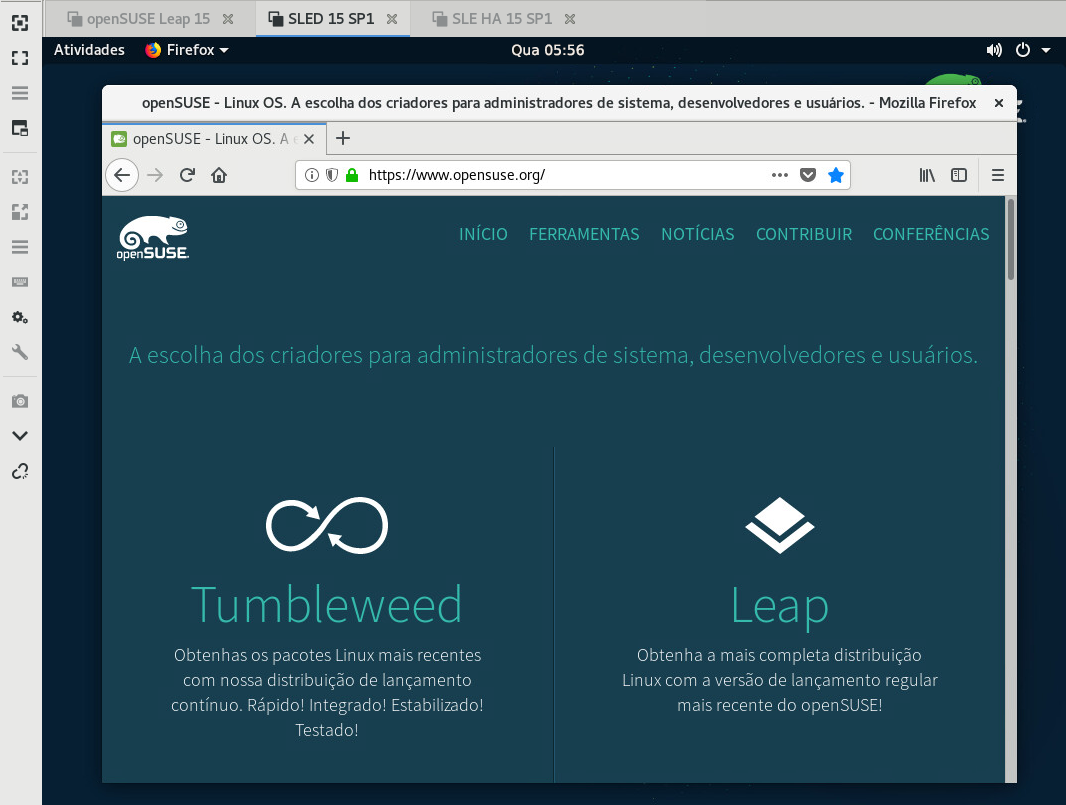

- 14.5 Vendo sessão remota no Remmina

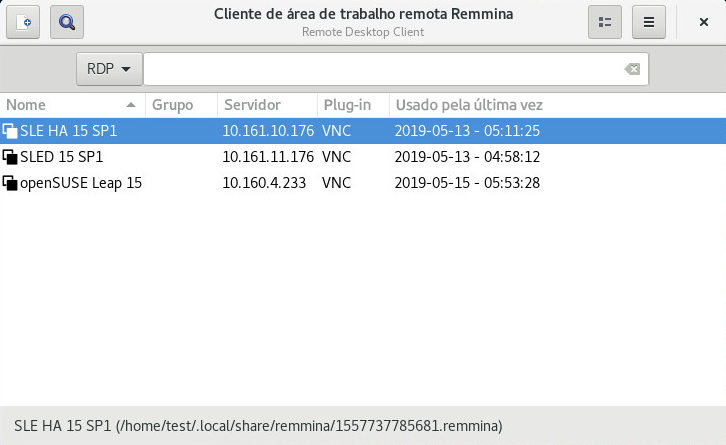

- 14.6 Lendo o caminho para o arquivo de perfil

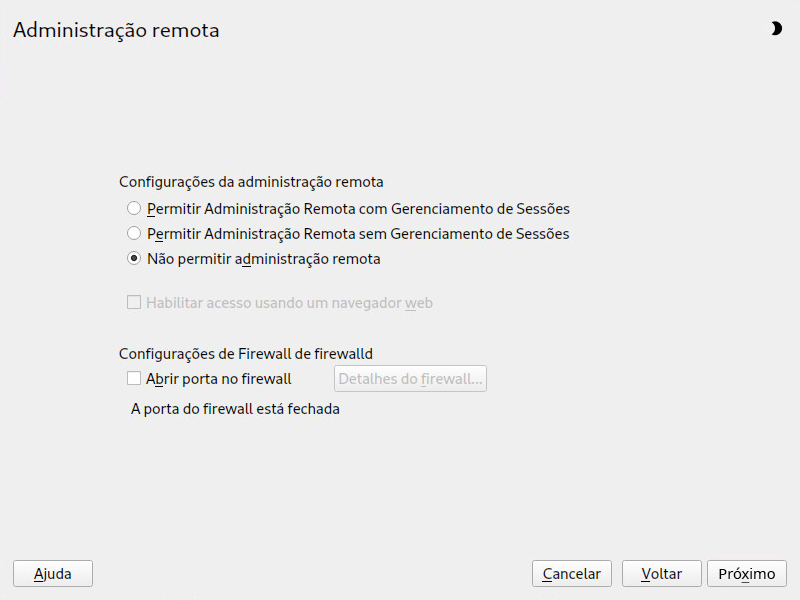

- 14.7 Administração remota

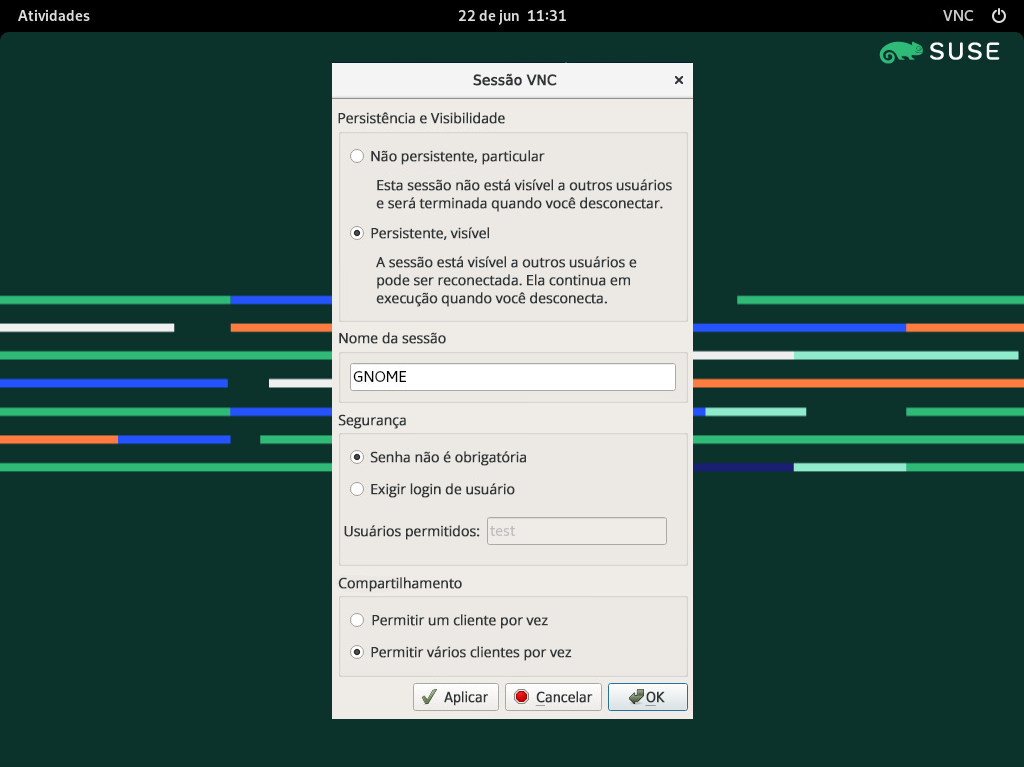

- 14.8 Configurações de sessão VNC

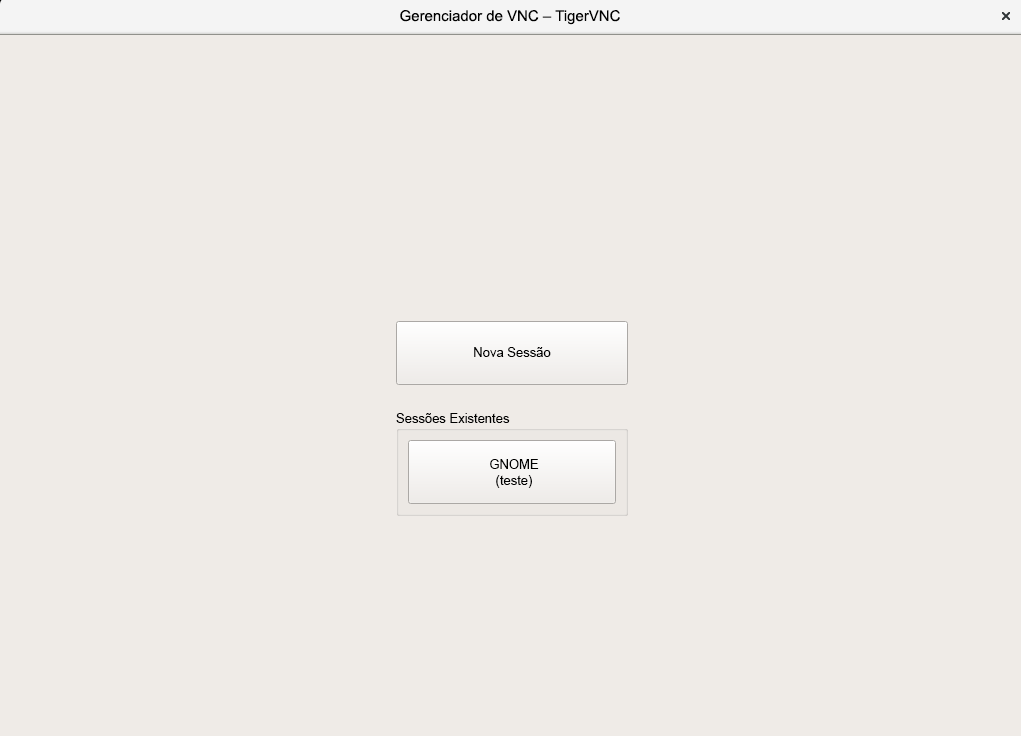

- 14.9 Ingressando em uma sessão VNC persistente

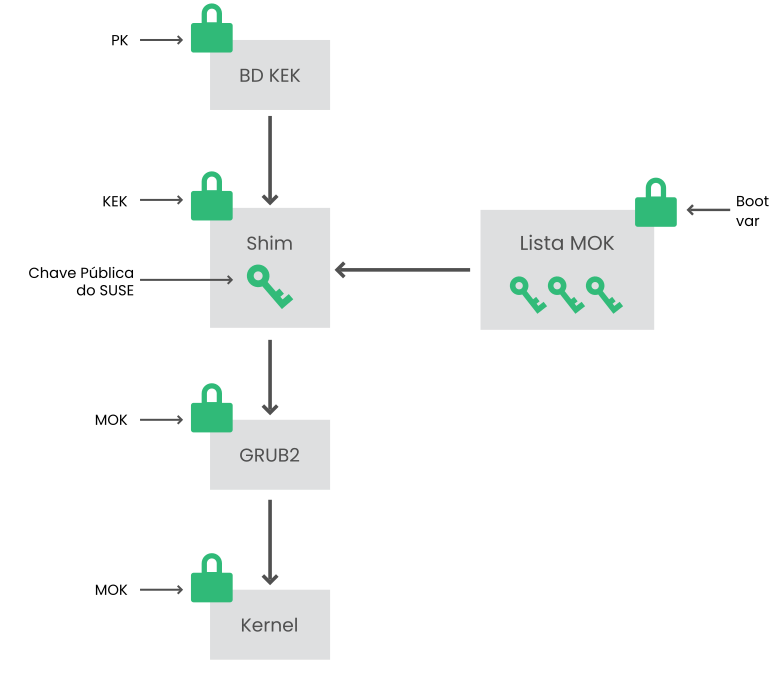

- 17.1 Suporte a boot seguro

- 17.2 UEFI: processo de boot seguro

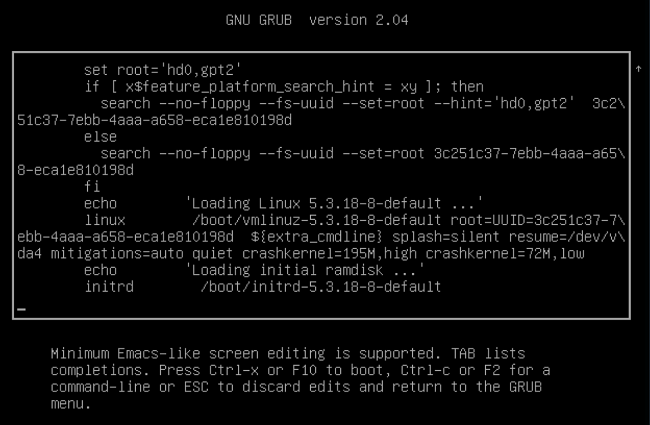

- 18.1 Editor de boot do GRUB 2

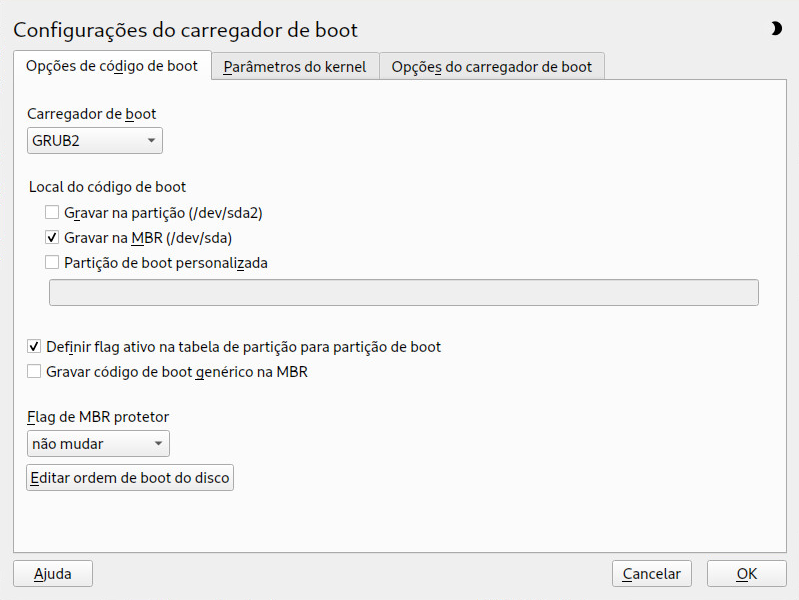

- 18.2 Opções de código de boot

- 18.3 Opções do carregador de boot

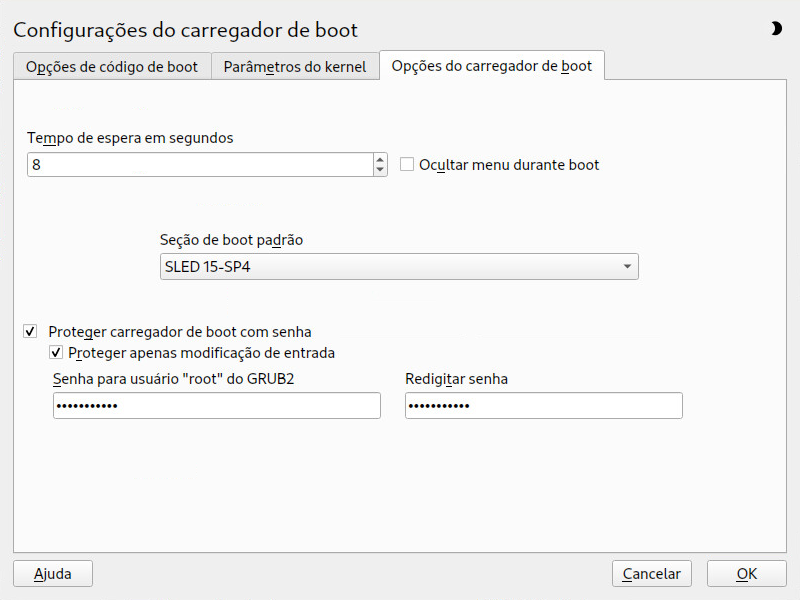

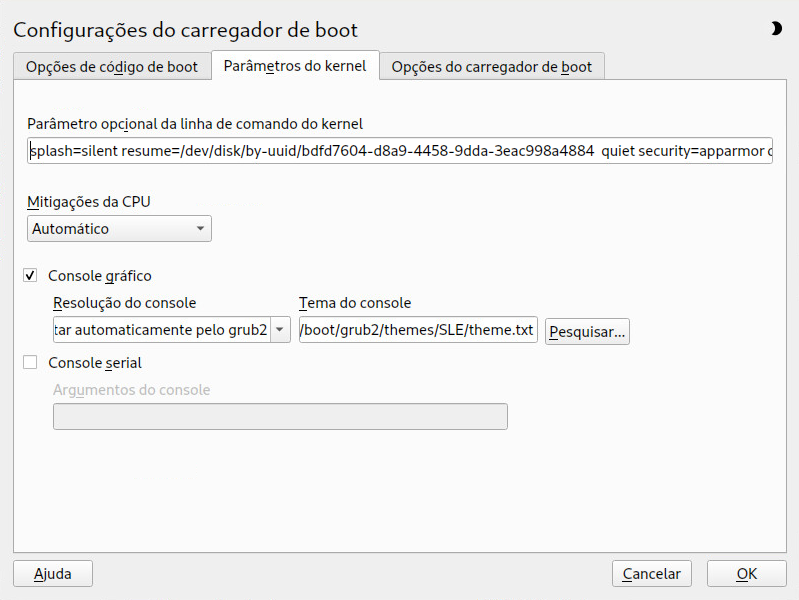

- 18.4 Parâmetros kernel

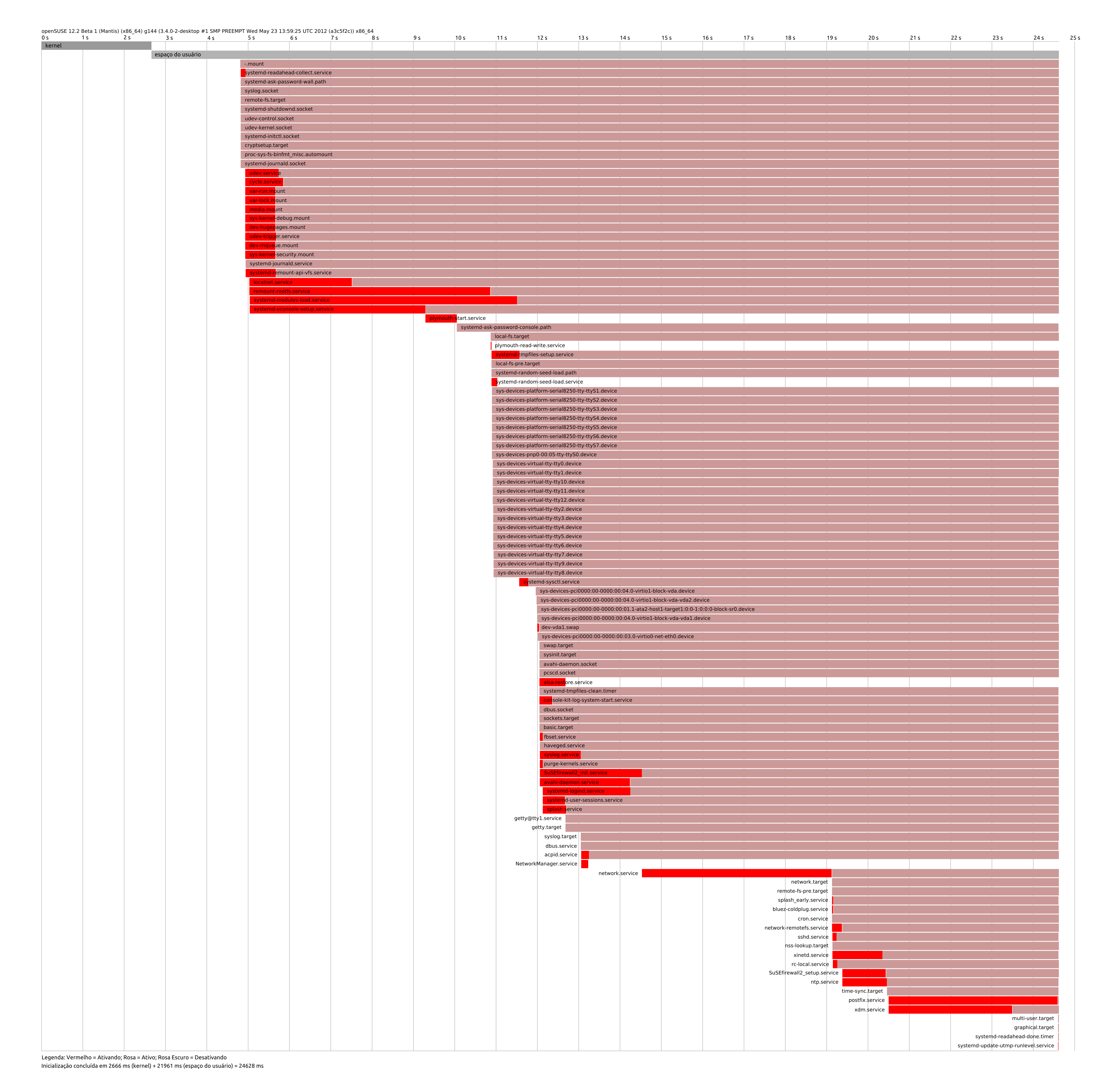

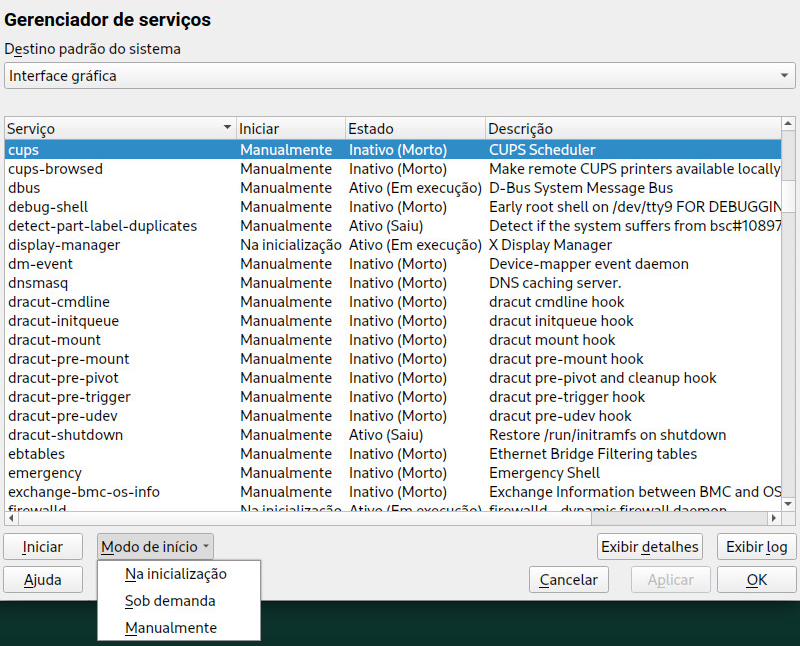

- 19.1 Gerenciador de Serviços

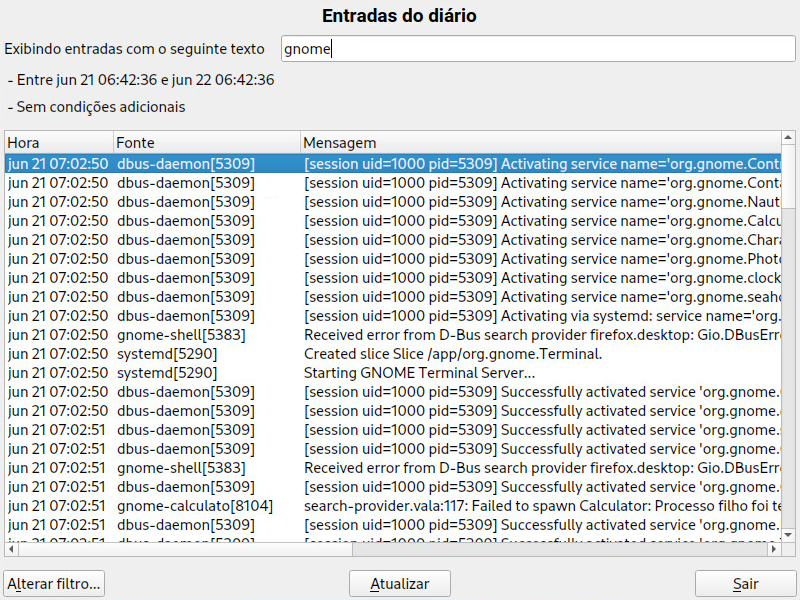

- 21.1 Diário do systemd no YaST

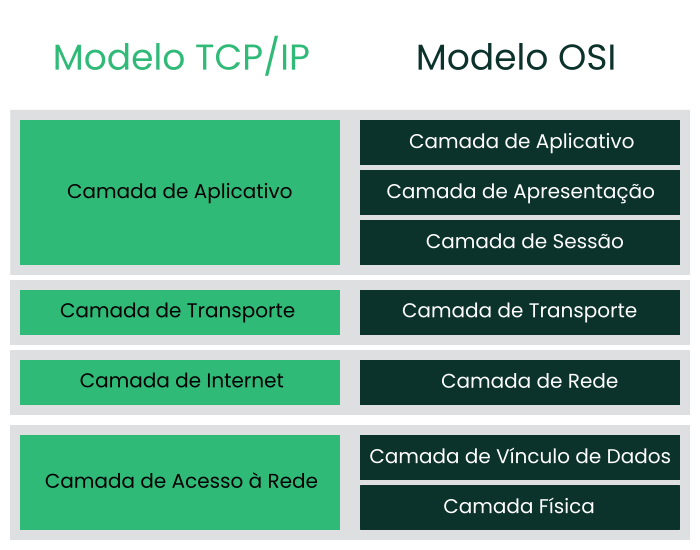

- 23.1 Modelo simplificado de camadas para TCP/IP

- 23.2 Pacote Ethernet TCP/IP

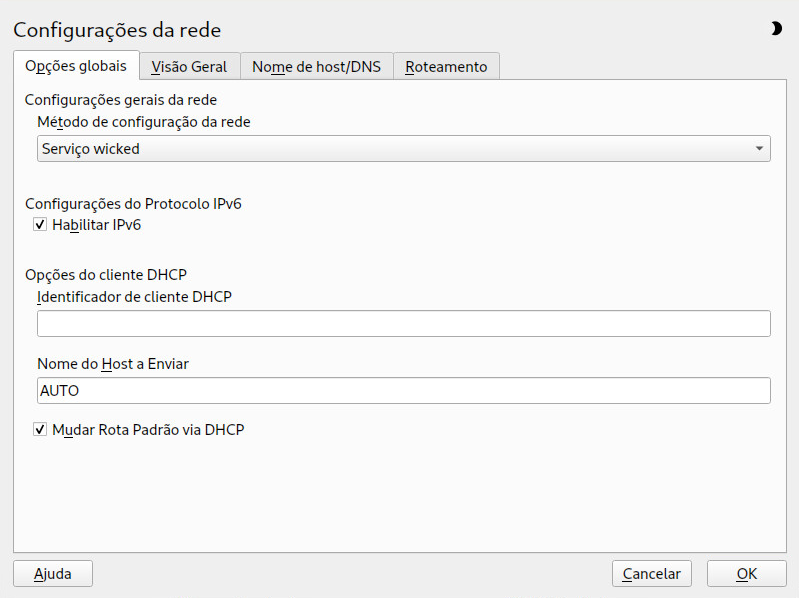

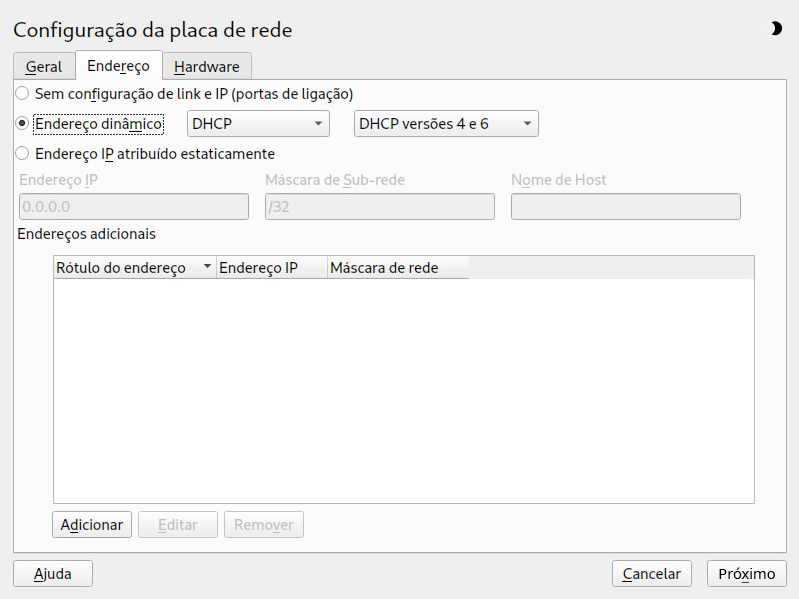

- 23.3 Definindo as configurações de rede

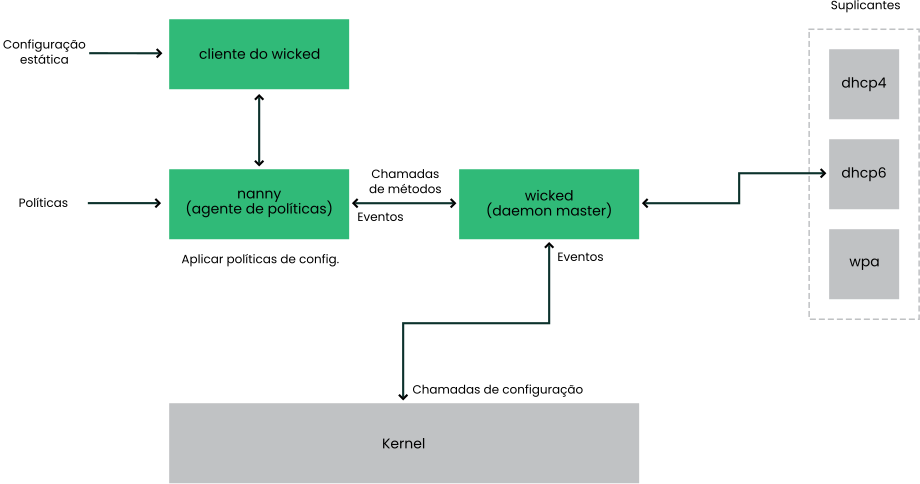

- 23.4 Arquitetura do

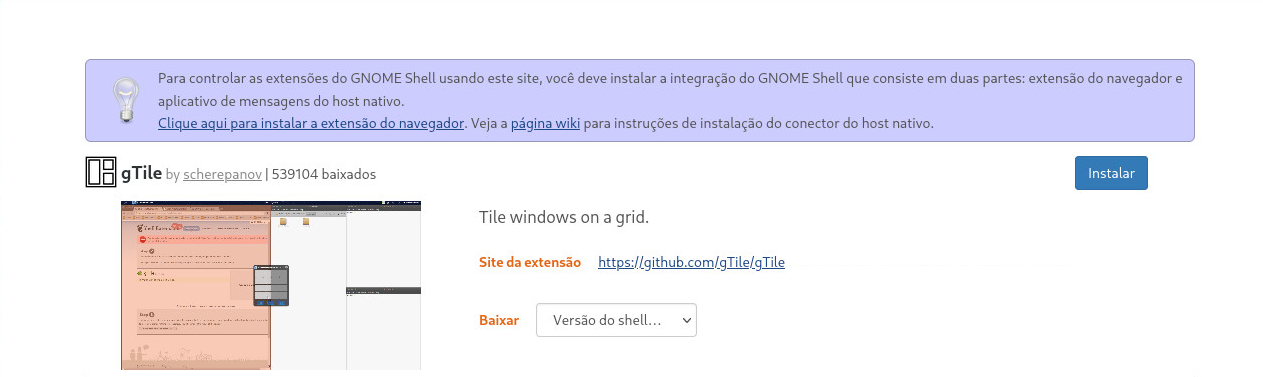

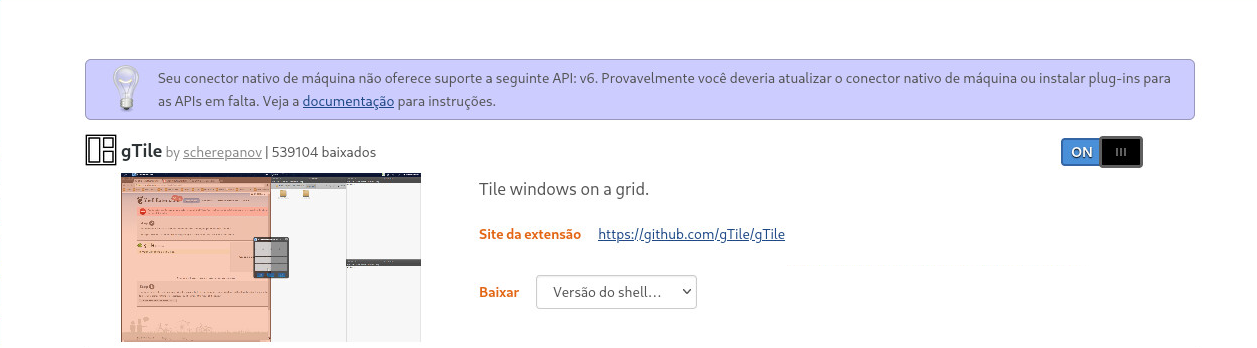

wicked - 25.1 Aviso sobre uma extensão para GNOME Shell ausente

- 25.2 Extensão gTile para GNOME ativada

- 25.3 Ícone de bandeja do gTile

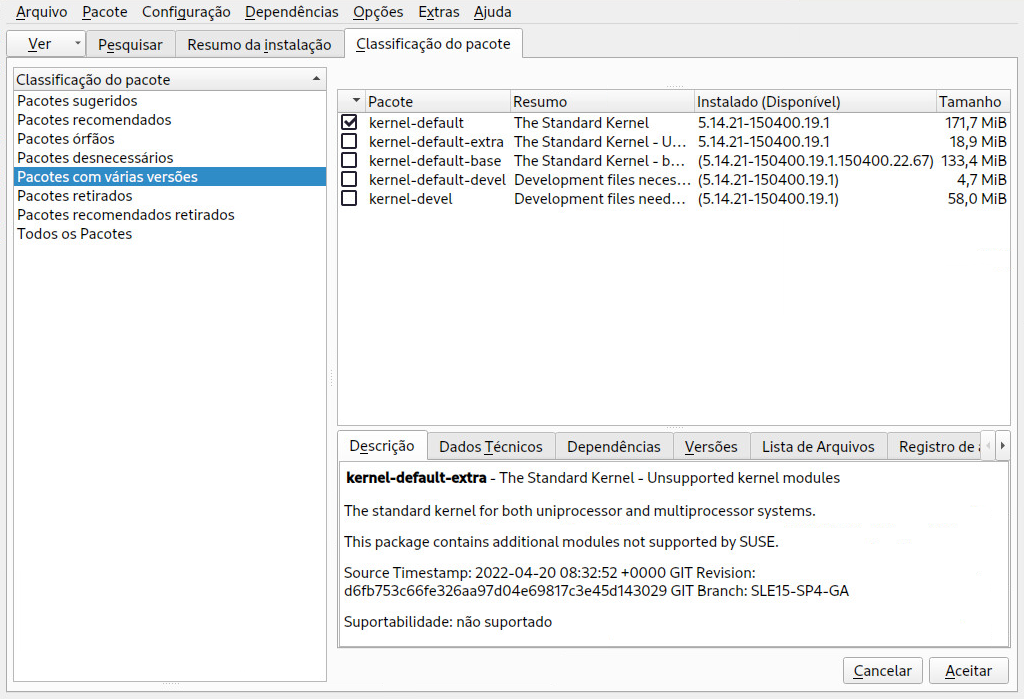

- 27.1 Gerenciador de software do YaST: exibição multiversão

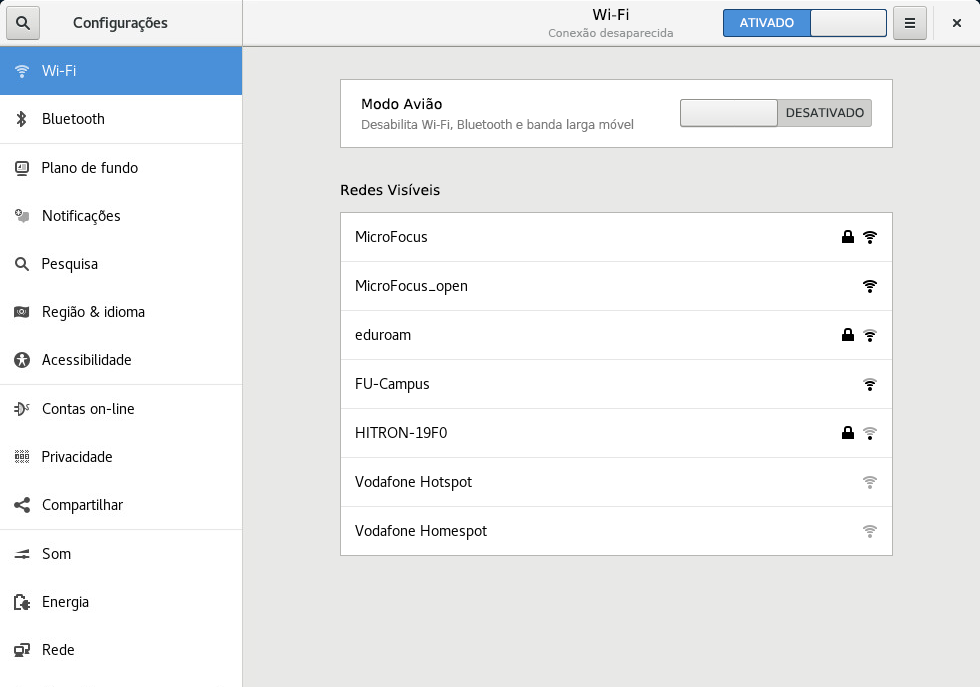

- 31.1 Caixa de diálogo Conexões de Rede do GNOME

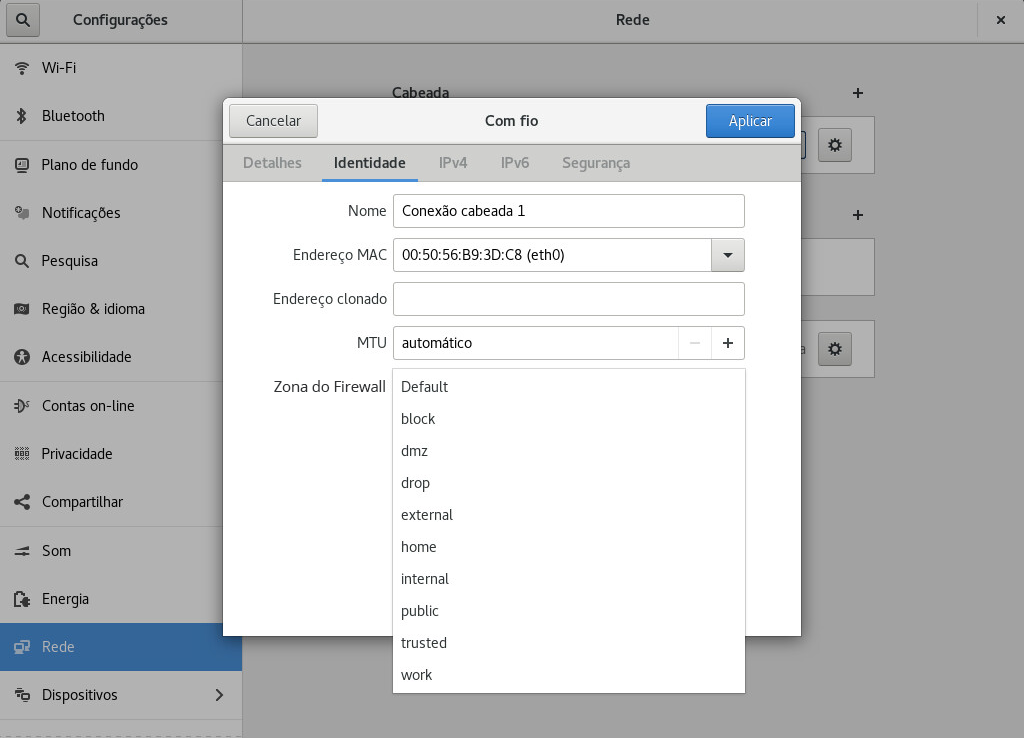

- 31.2 Zonas

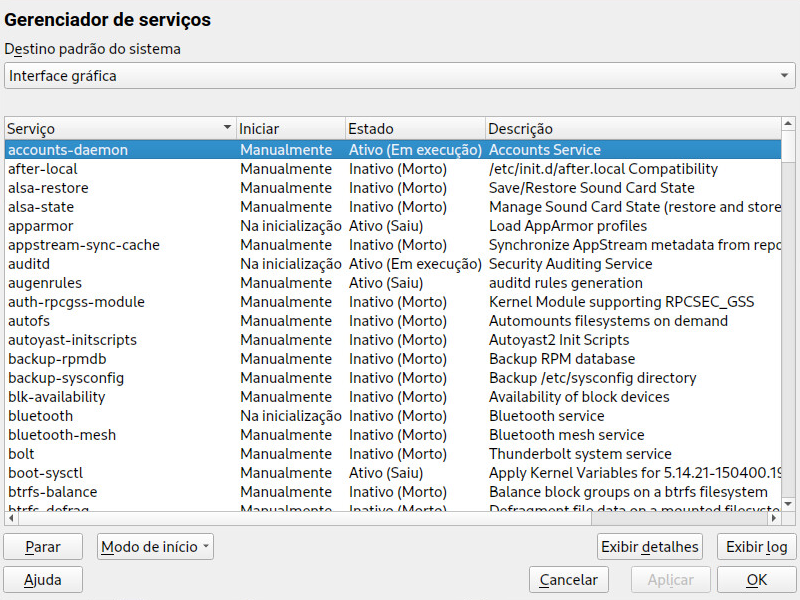

firewalldno NetworkManager - 38.1 Gerenciador de serviços do YaST

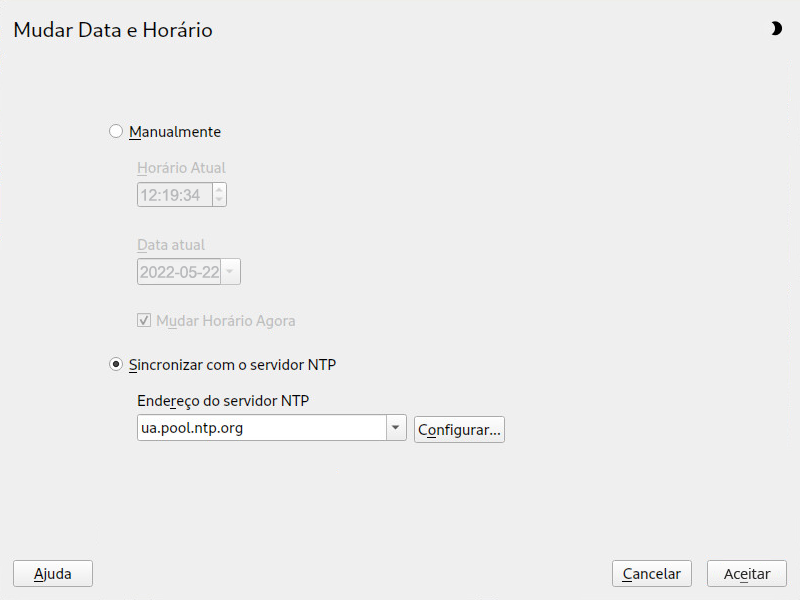

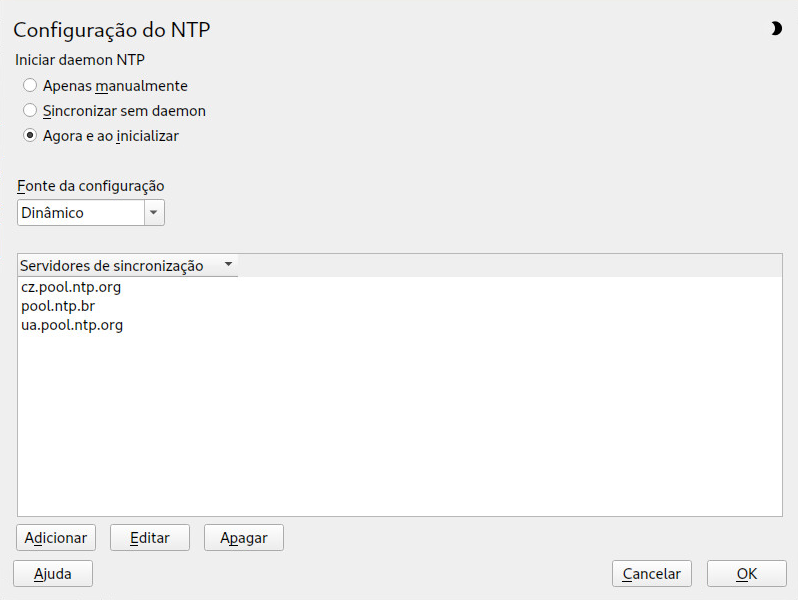

- 39.1 Janela de configuração do NTP

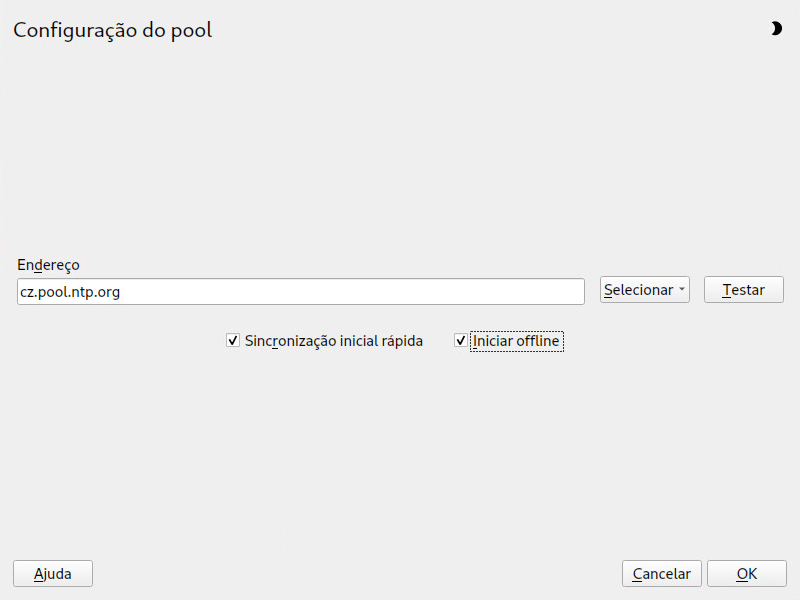

- 39.2 Adicionando um servidor de horário

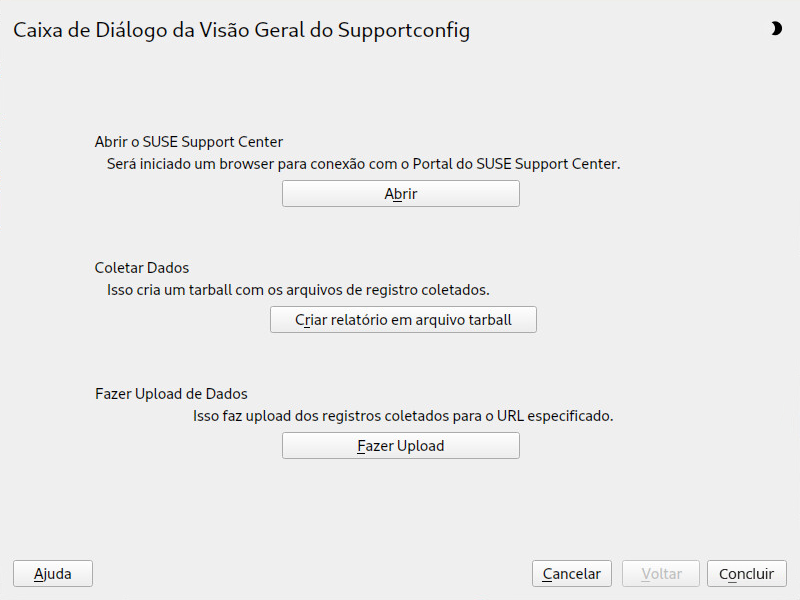

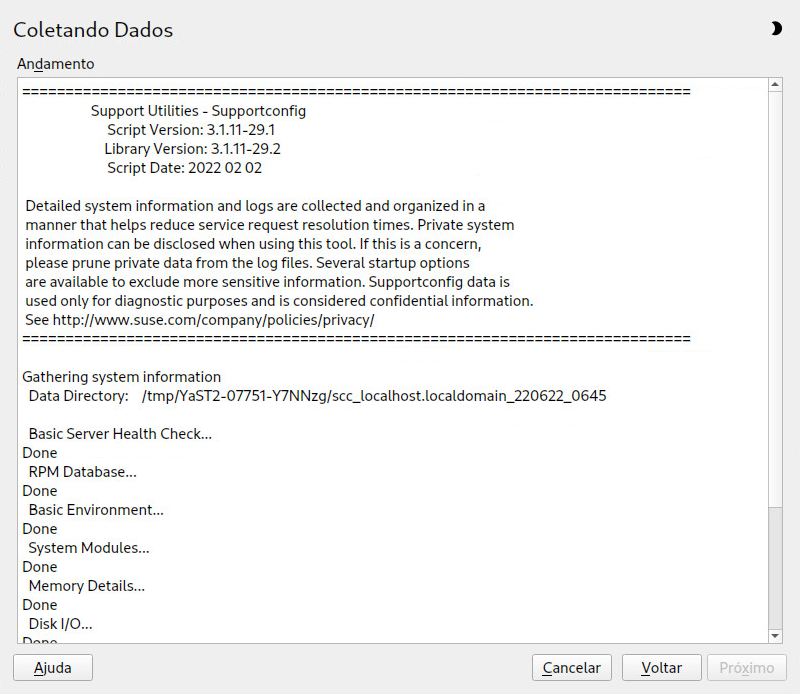

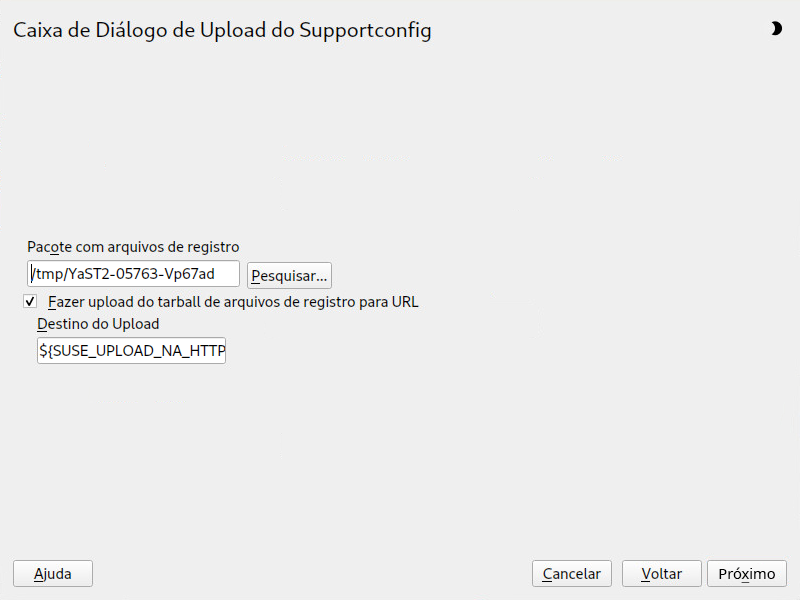

- 41.1 Relatório HTML gerado pela ferramenta SCA

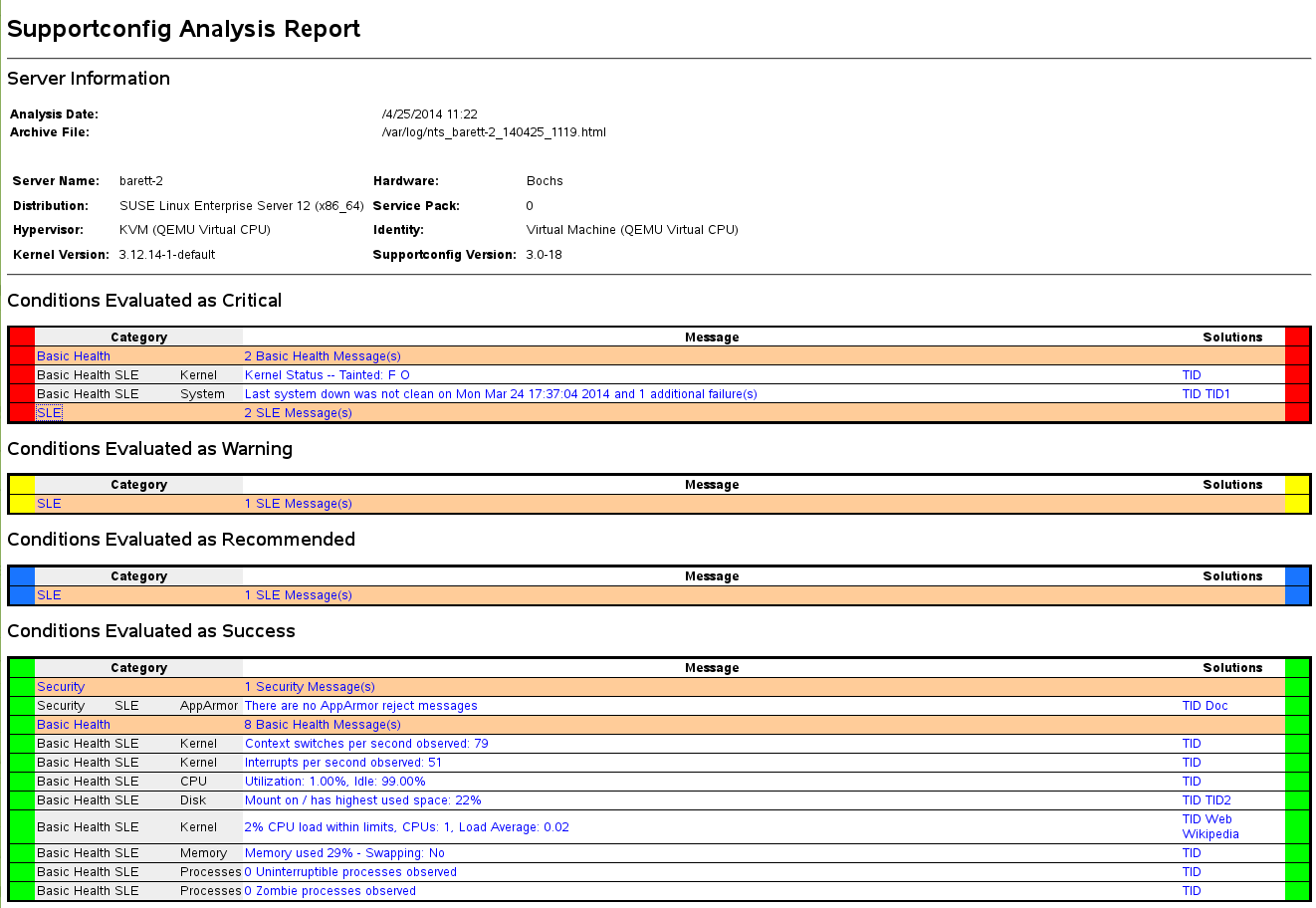

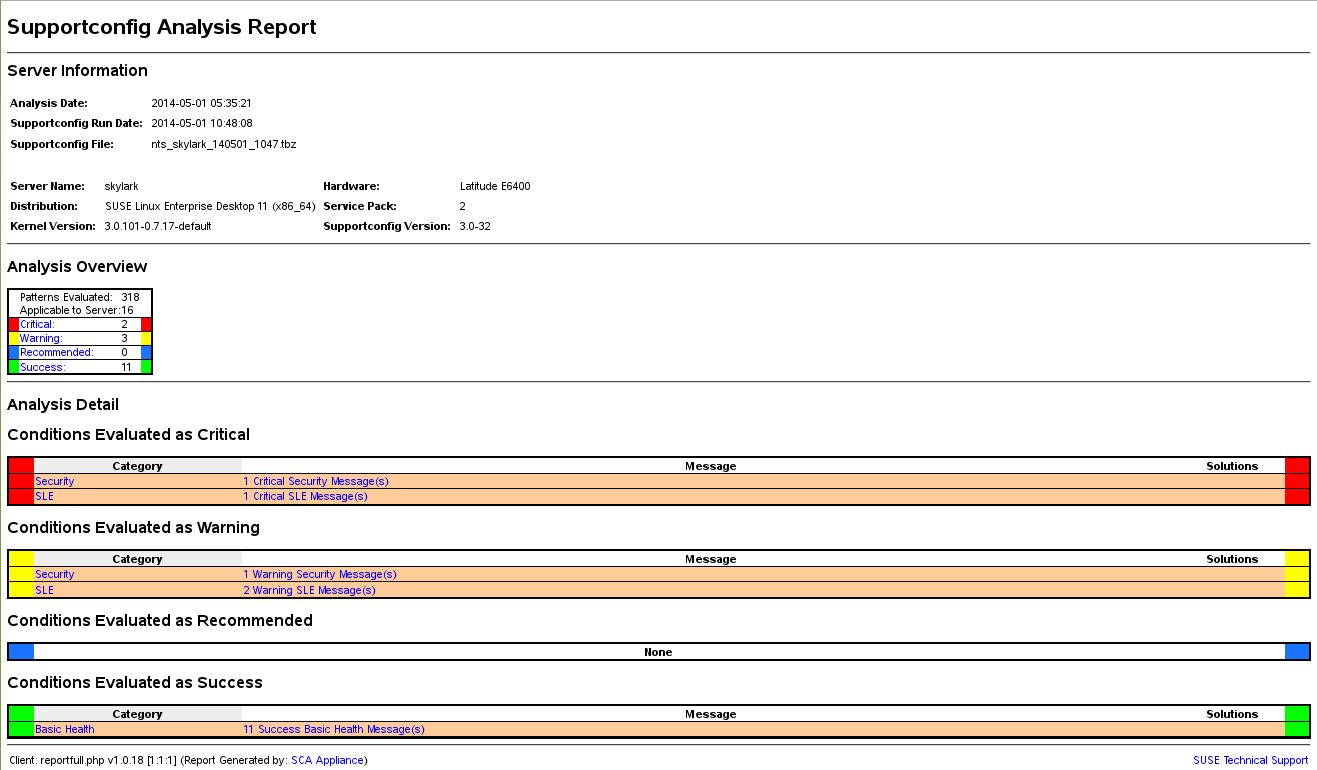

- 41.2 Relatório HTML gerado pela aplicação SCA

- 1.1 Arquivos de configuração do Bash para shells de login

- 1.2 Arquivos de configuração do Bash para shells sem login

- 1.3 Arquivos especiais do Bash

- 1.4 Visão geral de uma árvore de diretório padrão

- 1.5 Variáveis de ambiente úteis

- 9.1 Opções de consulta de RPM essenciais

- 9.2 Opções de verificação do RPM

- 19.1 Comandos de gerenciamento de serviços

- 19.2 Comandos para habilitar e desabilitar serviços

- 19.3 Níveis de execução do System V e unidades de destino do

systemd - 23.1 Domínios de endereços IP privados

- 23.2 Parâmetros para /etc/host.conf

- 23.3 Bancos de dados disponíveis por /etc/nsswitch.conf

- 23.4 Opções de configuração para “bancos de dados” NSS

- 23.5 Comparação de recursos entre ligação e agrupamento

- 25.1 Gerando a PFL com base nas regras da Fontconfig

- 25.2 Resultados da geração da PFL com base nas regras da Fontconfig com a ordem modificada

- 25.3 Resultados da geração da PFL com base nas regras da Fontconfig

- 30.1

ulimit: definindo recursos para o usuário - 40.1 Páginas de manual – categorias e descrições

- 41.1 Comparação de recursos e nomes de arquivo no armazenamento TAR

- 42.1 Arquivos de registro

- 42.2 Informações do sistema com o sistema de arquivos

/proc - 42.3 Informações do sistema com o sistema de arquivos

/sys

- 1.1 Um script shell que imprime um texto

- 9.1 Zypper: lista de repositórios conhecidos

- 9.2

rpm -q -i wget - 9.3 Script para pesquisar pacotes

- 10.1 Exemplo de configuração de linha do tempo

- 18.1 Uso do grub2-mkconfig

- 18.2 Uso do grub2-mkrescue

- 18.3 Uso do grub2-script-check

- 18.4 Uso do grub2-once

- 19.1 Listar serviços ativos

- 19.2 Listar serviços com falha

- 19.3 Listar todos os processos pertencentes a um serviço

- 22.1 Sistema de alternativas do comando

java - 23.1 Gravando endereços IP

- 23.2 Vinculando endereços IP à máscara de rede

- 23.3 Amostra de endereço IPv6

- 23.4 Endereço IPv6 que especifica o comprimento do prefixo

- 23.5 Interfaces de rede comuns e algumas rotas estáticas

- 23.6

/var/run/netconfig/resolv.conf - 23.7

/etc/hosts - 23.8

/etc/networks - 23.9

/etc/host.conf - 23.10

/etc/nsswitch.conf - 23.11 Saída do comando ping

- 23.12 Configuração para equilíbrio de carga com agrupamento de rede

- 23.13 Configuração do dispositivo de agrupamento de rede DHCP

- 24.1 Mensagem de erro do

lpd - 24.2 Transmissão do servidor de rede CUPS

- 25.1 Especificando algoritmos de renderização

- 25.2 Substituições de álias e nome de família

- 25.3 Substituições de álias e nome de família

- 25.4 Substituições de álias e nome de família

- 29.1 Regras

udevde exemplo - 30.1 Entrada in /etc/crontab

- 30.2 /etc/crontab: remover arquivos de marcação de horário

- 30.3

ulimit: Configurações em~/.bashrc - 41.1 Saída de

hostinfoao efetuar login comoroot

Copyright © 2006-2025 SUSE LLC e colaboradores. Todos os direitos reservados.

Permissão concedida para copiar, distribuir e/ou modificar este documento sob os termos da Licença GNU de Documentação Livre, Versão 1.2 ou (por sua opção) versão 1.3; com a Seção Invariante sendo estas informações de copyright e a licença. Uma cópia da versão 1.2 da licença está incluída na seção intitulada “GNU Free Documentation License” (Licença GNU de Documentação Livre).

Para ver as marcas registradas da SUSE, visite http://www.suse.com/company/legal/. Todas as marcas registradas de terceiros pertencem aos seus respectivos proprietários. Os símbolos de marca registrada (®, ™ etc.) indicam as marcas registradas da SUSE e de suas afiliadas. Os asteriscos (*) indicam marcas registradas de terceiros.

Todas as informações deste manual foram compiladas com a maior atenção possível aos detalhes. Entretanto, isso não garante uma precisão absoluta. A SUSE LLC, suas afiliadas, os autores ou tradutores não serão responsáveis por possíveis erros nem pelas consequências resultantes de tais erros.

Prefácio #

1 Documentação disponível #

- Documentação online

Nossa documentação está disponível online em https://documentation.suse.com. Procure ou faça download da documentação em vários formatos.

Nota: Atualizações mais recentesNormalmente, as atualizações mais recentes estão disponíveis na versão em inglês desta documentação.

- Notas de versão

Para ver as notas de versão, visite https://www.suse.com/releasenotes/.

- Em seu sistema

Para uso offline, encontre a documentação no sistema instalado em

/usr/share/doc. Muitos comandos também estão descritos em detalhes nas respectivas páginas de manual. Para vê-los, executeman, seguido do nome de um comando específico. Se o comandomannão estiver instalado no sistema, instale-o comsudo zypper install man.

2 Melhorando a documentação #

Seus comentários e suas contribuições para esta documentação são bem-vindos. Os seguintes canais para fornecer feedback estão disponíveis:

- Solicitações de serviço e suporte

Para conhecer os serviços e as opções de suporte disponíveis para o seu produto, consulte http://www.suse.com/support/.

Para abrir uma solicitação de serviço, você precisa de uma assinatura do SUSE registrada no SUSE Customer Center. Vá para https://scc.suse.com/support/requests, efetue login e clique em .

- Relatórios de bugs

Relate os problemas com a documentação em https://bugzilla.suse.com/.

Para simplificar esse processo, clique no ícone ao lado de um título na versão HTML deste documento. O produto e a categoria certos são pré-selecionados no Bugzilla e um link é adicionado à seção atual. Você pode começar a digitar o relatório do bug imediatamente.

Uma conta do Bugzilla é necessária.

- Contribuições

Para contribuir com esta documentação, clique no ícone (Editar documento de origem) ao lado dos cabeçalhos na versão HTML deste documento. Esse procedimento leva você até o código-fonte no GitHub, onde é possível abrir uma pull request.

Uma conta do GitHub é necessária.

Nota: está disponível apenas em inglêsOs ícones (Editar documento de origem) estão disponíveis apenas para a versão em inglês de cada documento. Para todos os outros idiomas, use os ícones .

Para obter mais informações sobre o ambiente da documentação usado para este documento, consulte o README do repositório em https://github.com/SUSE/doc-sle.

É possível também relatar erros e enviar comentários sobre a documentação para <doc-team@suse.com>. Inclua o título do documento, a versão do produto e a data de publicação do documento. Mencione também o número e o título da seção relevante (ou inclua o URL) e insira uma breve descrição do problema.

3 Convenções da documentação #

Os seguintes avisos e convenções tipográficas são usados nesta documentação:

/etc/passwd: Nomes de diretório e arquivoPLACEHOLDER: Substitua PLACEHOLDER pelo valor real

PATH: Uma variável de ambientels,--help: Comandos, opções e parâmetrosuser: O nome de um usuário ou grupopackage_name: O nome de um pacote de software

Alt, Alt–F1: Uma tecla para pressionar ou uma combinação de teclas. As teclas são mostradas em maiúsculas como no teclado.

, › : itens de menu, botões

Chapter 1, “Example chapter”: Uma referência cruzada para outro capítulo deste guia.

Comandos que devem ser executados com privilégios

root. Geralmente, você também pode usar o comandosudocomo prefixo nesses comandos para executá-los como usuário não privilegiado.#command>sudocommandComandos que podem ser executados por usuários sem privilégios.

>commandAvisos

Atenção: Mensagem de avisoInformações vitais que você deve saber antes de continuar. Avisa sobre problemas de segurança, potencial perda de dados, danos no hardware ou perigos físicos.

Importante: Aviso importanteInformações importantes que você deve saber antes de continuar.

Nota: NotaInformações adicionais, por exemplo, sobre diferenças nas versões do software.

Dica: Aviso de dicaInformações úteis, como uma diretriz ou informação prática.

Avisos compactos

Informações adicionais, por exemplo, sobre diferenças nas versões do software.

Informações úteis, como uma diretriz ou informação prática.

4 Suporte #

Encontre a declaração de suporte do SUSE Linux Enterprise Desktop e as informações gerais sobre as prévias de tecnologia a seguir. Para obter detalhes sobre o ciclo de vida do produto, consulte https://www.suse.com/lifecycle.

Se você tiver direito a suporte, encontre os detalhes de como coletar informações para um ticket de suporte em https://documentation.suse.com/sles-15/html/SLES-all/cha-adm-support.html.

4.1 Declaração de suporte do SUSE Linux Enterprise Desktop #

Para receber suporte, você precisa de uma inscrição apropriada na SUSE. Para ver as ofertas de suporte específicas que estão disponíveis para você, acesse https://www.suse.com/support/ e selecione seu produto.

Os níveis de suporte são definidos da seguinte forma:

- L1

Determinação do problema, que significa suporte técnico designado para fornecer informações de compatibilidade, suporte ao uso, manutenção contínua, coleta de informações e solução básica de problemas usando a documentação disponível.

- L2

Isolamento do problema, que significa suporte técnico designado para analisar os dados, reproduzir os problemas dos clientes, isolar a área problemática e resolver os problemas não resolvidos no Nível 1 ou preparar-se para o Nível 3.

- L3

Resolução do problema, que significa suporte técnico designado para resolver os problemas com a participação da engenharia para solucionar defeitos nos produtos que foram identificados pelo Suporte de Nível 2.

Para clientes e parceiros contratados, o SUSE Linux Enterprise Desktop foi entregue com suporte L3 para todos os pacotes, com as seguintes exceções:

Prévias de tecnologia.

Som, gráficos, fontes e arte.

Pacotes que requerem um contrato de cliente adicional.

Os pacotes com nomes que terminam em -devel (contendo arquivos de cabeçalho e recursos de desenvolvedor semelhantes) serão suportados apenas junto com seus pacotes principais.

A SUSE apenas oferecerá suporte ao uso dos pacotes originals. Isto é, pacotes que não foram modificados nem recompilados.

4.2 Prévias de tecnologia #

As Prévias de tecnologia são pacotes, pilhas ou recursos fornecidos pela SUSE como amostras de inovações futuras. As prévias de tecnologia foram incluídas para sua conveniência e para que você possa testar as novas tecnologias em seu ambiente. Agradecemos seus comentários. Se você testar uma prévia de tecnologia, contate seu representante SUSE e conte sobre sua experiência e seus casos de uso. Suas informações são úteis para o desenvolvimento futuro.

As prévias de tecnologia têm as seguintes limitações:

As prévias de tecnologia ainda estão em desenvolvimento. Portanto, elas podem ter funcionalidades incompletas, instáveis ou, de alguma maneira, inadequadas para uso em produção.

As prévias de tecnologia não contam com suporte.

As prévias de tecnologia talvez estejam disponíveis apenas para arquiteturas de hardware específicas.

Os detalhes e as funcionalidades das prévias de tecnologia estão sujeitos a mudanças. Consequentemente, o upgrade para as versões subsequentes de uma prévia de tecnologia pode ser impossível e exigir uma instalação nova.

A SUSE pode descobrir que uma prévia não atende às necessidades do cliente ou do mercado, ou não está em conformidade com os padrões da empresa. As prévias de tecnologia podem ser removidas de um produto a qualquer momento. A SUSE não se compromete em oferecer uma versão com suporte desse tipo de tecnologia no futuro.

Para obter uma visão geral das prévias de tecnologia fornecidas com seu produto, consulte as notas de lançamento em https://www.suse.com/releasenotes.

Parte I Tarefas comuns #

- 1 Bash e scripts Bash

Atualmente, muitas pessoas usam computadores com uma GUI (Graphical User Interface – Interface Gráfica do Usuário), como o GNOME. As GUIs oferecem muitos recursos, mas elas são limitadas para executar tarefas automatizadas. Os shells são um bom complemento às GUIs, e este capítulo apresenta uma visão geral de vários aspectos deles; neste caso, o shell Bash.

- 2 Conceitos básicos sobre o

sudo A execução de determinados comandos exige privilégios de root. No entanto, por questões de segurança e para evitar erros, não é recomendável efetuar login como root. Uma abordagem mais segura é efetuar login como usuário comum e, em seguida, utilizar o sudo para executar comandos com privilégios ele…

- 3 Usando o YaST

O YaST é uma ferramenta do SUSE Linux Enterprise Desktop que estabelece uma interface gráfica com todas as tarefas essenciais de instalação e de configuração do sistema. Se você precisa atualizar pacotes, configurar uma impressora, modificar configurações de firewall, configurar um servidor FTP ou p…

- 4 YaST em modo de texto

A interface pseudográfica com base no ncurses do YaST foi projetada principalmente para ajudar administradores do sistema a gerenciar sistemas sem um servidor X. A interface oferece várias vantagens em comparação com a GUI convencional. Você pode navegar pela interface do ncurses utilizando o teclad…

- 5 Mudando as configurações de idioma e país com o YaST

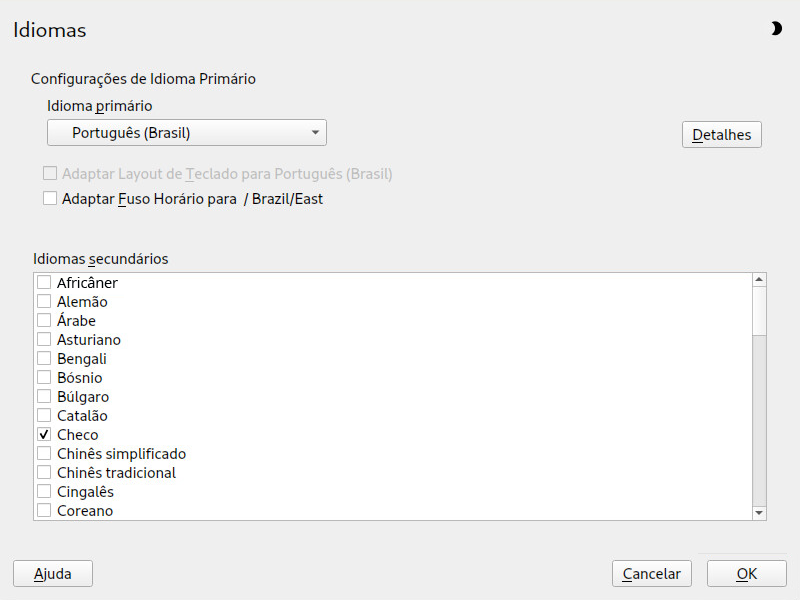

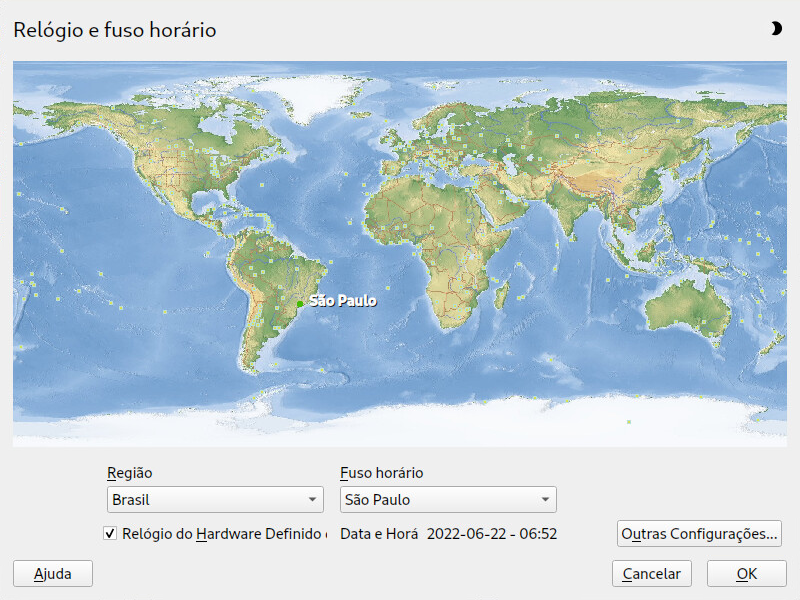

Este capítulo explica como definir as configurações de idioma e de país. Você pode mudar o idioma em todo o sistema, apenas para determinados usuários ou desktops ou temporariamente para aplicativos separados. Você também pode configurar idiomas secundários e ajustar as configurações de data e de país.

- 6 Gerenciando usuários com o YaST

Durante a instalação, você pode ter criado um usuário local para o seu sistema. Com o módulo do YaST, é possível adicionar usuários ou editar usuários existentes. Ele também permite configurar o sistema para autenticar usuários em um servidor de rede.

- 7 Atualização online do YaST

O SUSE oferece um fluxo contínuo de atualizações de segurança de software para o seu produto. Por padrão, o applet de atualização é usado para manter o sistema atualizado. Consulte a Seção 8.5, “Atualizador de pacotes do GNOME” para obter mais informações sobre o applet de atualização. Este capítulo…

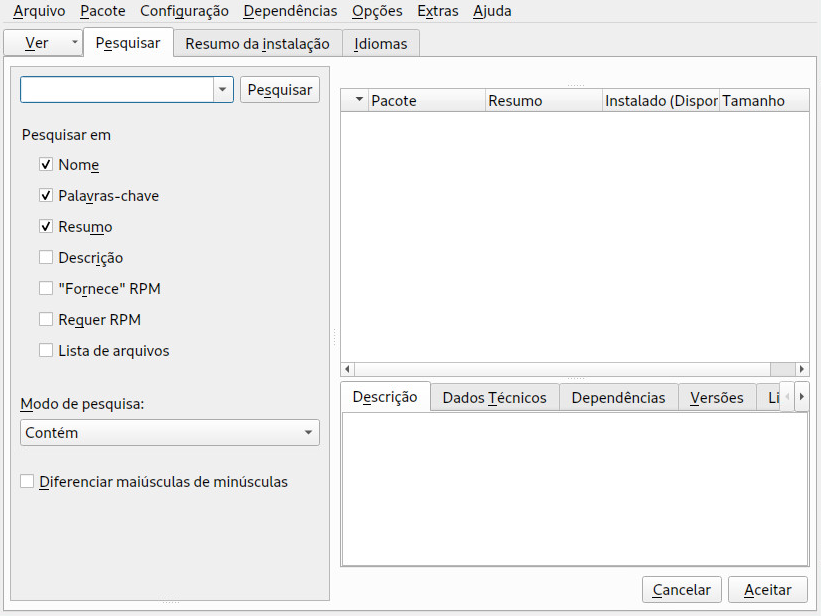

- 8 Instalando ou removendo software

Usando o módulo de gerenciamento de software do YaST, você pode pesquisar pacotes de software, instalá-los e removê-los. Ao instalar pacotes, o YaST resolve automaticamente todas as dependências. Para instalar pacotes que não estão no meio de instalação, você pode adicionar repositórios de software e o YaST para gerenciá-los. Você também pode manter o sistema atualizado gerenciando as atualizações de software por meio do applet de atualização.

- 9 Gerenciando software com ferramentas de linha de comando

Este capítulo descreve o Zypper e o RPM, duas ferramentas de linha de comando para gerenciar software. Para obter a definição da terminologia usada neste contexto (por exemplo,

repository,patchouupdate) consulte a Seção 8.1, “Definição de termos”.- 10 Recuperação de sistema e gerenciamento de instantâneos com o Snapper

O Snapper permite criar e gerenciar instantâneos de sistema de arquivos. Os instantâneos de sistema de arquivos permitem manter uma cópia do estado de um sistema de arquivos em um determinado momento. A configuração padrão do Snapper foi projetada para permitir voltar modificações feitas no sistema. No entanto, você pode usá-la também para criar backups em disco dos dados dos usuários. Como base para essa funcionalidade, o Snapper usa o sistema de arquivos Btrfs ou os volumes LVM com aprovisionamento dinâmico com um sistema de arquivos XFS ou Ext4.

- 11 Kernel Live Patching com KLP

Este documento descreve os princípios básicos da tecnologia Kernel Live Patching (KLP) e apresenta as diretrizes de uso para o serviço SLE Live Patching.

- 12 Aplicação de patches dinâmicos no espaço do usuário

Este capítulo descreve os princípios básicos e o uso da aplicação de patches dinâmicos no espaço do usuário.

- 13 Atualizações transacionais

As atualizações transacionais estão disponíveis no SUSE Linux Enterprise Desktop como prévia de tecnologia para atualizar o SLES quando o sistema de arquivos raiz é apenas leitura. As atualizações transacionais são atômicas (todas as atualizações serão aplicadas apenas se todas forem bem-sucedidas) e suportam rollbacks. Isso não afeta o sistema em execução, já que as mudanças não são ativadas até o sistema ser reinicializado. Como as reinicializações são interruptivas, o administrador deve decidir se a reinicialização é mais onerosa do que a desestabilização dos serviços em execução. Se as reinicializações forem muito onerosas, não use as atualizações transacionais.

As atualizações transacionais são executadas diariamente pelo script

transactional-update. O script verifica as atualizações que estão disponíveis. Se houver quaisquer atualizações, ele criará um novo instantâneo do sistema de arquivos raiz em segundo plano e, em seguida, buscará as atualizações dos canais de versão. Depois que o novo instantâneo for totalmente atualizado, ele será marcado como ativo e será o novo sistema de arquivos raiz padrão após a próxima reinicialização do sistema. Quando otransactional-updateestá definido para ser executado automaticamente (que é o comportamento padrão), ele também reinicializa o sistema. O tempo de execução da atualização e a janela de manutenção da reinicialização são configuráveis.Apenas os pacotes que fazem parte do instantâneo do sistema de arquivos raiz podem ser atualizados. Se os pacotes contiverem arquivos que não fazem parte do instantâneo, a atualização poderá falhar ou danificar o sistema.

Os RPMs que requerem a aceitação de uma licença não podem ser atualizados.

- 14 Sessões gráficas remotas com VNC

O VNC (Virtual Network Computing) permite acessar um computador remoto por meio de uma área de trabalho gráfica e executar aplicativos gráficos remotos. O VNC é independente de plataforma e acessa a máquina remota de qualquer sistema operacional. Este capítulo descreve como se conectar a um servidor VNC com os clientes de área de trabalho vncviewer e Remmina e como operar um servidor VNC.

O SUSE Linux Enterprise Desktop suporta dois tipos diferentes de sessões VNC: sessões únicas, que permanecem “ativas” enquanto a conexão VNC do cliente está ativada, e sessões persistentes, que permanecem “ativas” até serem explicitamente terminadas.

Um servidor VNC é capaz de oferecer ambos os tipos de sessões simultaneamente em portas diferentes, mas uma sessão aberta não pode ser convertida de um tipo em outro.

- 15 Cópia de arquivo com RSync

Hoje em dia, um usuário comum possui vários computadores: em casa e no local de trabalho, um laptop, um smartphone ou um tablet. Isso torna muito mais importante a tarefa de manter os arquivos e documentos sincronizados entre vários dispositivos.

1 Bash e scripts Bash #

Atualmente, muitas pessoas usam computadores com uma GUI (Graphical User Interface – Interface Gráfica do Usuário), como o GNOME. As GUIs oferecem muitos recursos, mas elas são limitadas para executar tarefas automatizadas. Os shells são um bom complemento às GUIs, e este capítulo apresenta uma visão geral de vários aspectos deles; neste caso, o shell Bash.

1.1 O que é “o shell”? #

Normalmente, o shell do Linux é o Bash (Bourne again Shell). Quando este capítulo menciona “o shell”, ele se refere ao Bash. Há mais shells disponíveis (ash, csh, ksh, zsh, etc.), cada um deles empregando recursos e características diferentes. Se você precisar de mais informações sobre outros shells, pesquise por shell no YaST.

1.1.1 Arquivos de configuração do Bash #

Um shell pode ser acionado como:

Shell de login interativo. Ele é usado para efetuar login em uma máquina, chamando o Bash com a opção

--login, ou para efetuar login em uma máquina remota com SSH.Shell interativo “comum”. Normalmente, este é o caso ao iniciar o xterm, o konsole, o gnome-terminal ou as ferramentas semelhantes de interface de linha de comando (CLI, Command Line Interface).

Shell não interativo. Ele é invocado para chamar um script de shell na linha de comando.

Cada shell lê arquivos de configuração diferentes. As tabelas seguintes mostram os arquivos de configuração de shell de login e sem login.

O Bash procura os arquivos de configuração em uma ordem específica, dependendo do tipo de shell em que ele é executado. Encontre mais detalhes na página de manual do Bash (man 1 bash). Procure o título INVOCATION.

|

Arquivo |

Descrição |

|---|---|

|

|

Não modifique esse arquivo, senão as suas modificações poderão ser destruídas durante a próxima atualização! |

|

|

Use esse arquivos se for estender |

|

|

Contém arquivos de configuração de programas específicos para todo o sistema |

|

|

Insira aqui a configuração específica de usuário para os shells de login |

O shell de login também extrai os arquivos de configuração listados na Tabela 1.2, “Arquivos de configuração do Bash para shells sem login”.

|

|

Não modifique esse arquivo, senão as suas modificações poderão ser destruídas durante a próxima atualização. |

|

|

Use esse arquivo para inserir suas modificações apenas do Bash em todo o sistema |

|

|

Insira aqui a configuração específica de usuário |

Além disso, o Bash usa vários arquivos:

|

Arquivo |

Descrição |

|---|---|

|

|

Contém uma lista de todos os comandos que você digitou |

|

|

Executado durante o logout |

|

|

Áliases definidos pelo usuário dos comandos usados com frequência. Consulte |

Shells sem login#

Há shells especiais que impedem que os usuários efetuem login no sistema: /bin/false e /sbin/nologin. Os dois apresentam uma falha silenciosa quando o usuário tenta efetuar login no sistema. Isso foi planejado como uma medida de segurança para os usuários do sistema, embora os sistemas operacionais Linux modernos tenham ferramentas mais eficazes para controlar o acesso ao sistema, como PAM e AppArmor.

O padrão do SUSE Linux Enterprise Desktop é atribuir /bin/bash a usuários humanos, e /bin/false ou /sbin/nologin a usuários de sistema. O usuário nobody tem o /bin/bash por razões de histórico, já que se trata de um usuário com privilégios mínimos que costumava ser o padrão para usuários de sistema. No entanto, o pouco de segurança obtida com o uso de nobody se perde quando vários usuários de sistema o utilizam. Talvez seja possível mudá-lo para /sbin/nologin. A forma mais rápida de fazer esse teste é mudá-lo e verificar se ele corrompe quaisquer serviços ou aplicativos.

Use o seguinte comando para listar os shells que são atribuídos a todos os usuários, tanto de sistema quanto humanos, em /etc/passwd. A saída varia de acordo com os serviços e os usuários no sistema:

> sort -t: -k 7 /etc/passwd | awk -F: '{print $1"\t" $7}' | column -t

tux /bin/bash

nobody /bin/bash

root /bin/bash

avahi /bin/false

chrony /bin/false

dhcpd /bin/false

dnsmasq /bin/false

ftpsecure /bin/false

lightdm /bin/false

mysql /bin/false

postfix /bin/false

rtkit /bin/false

sshd /bin/false

tftp /bin/false

unbound /bin/false

bin /sbin/nologin

daemon /sbin/nologin

ftp /sbin/nologin

lp /sbin/nologin

mail /sbin/nologin

man /sbin/nologin

nscd /sbin/nologin

polkitd /sbin/nologin

pulse /sbin/nologin

qemu /sbin/nologin

radvd /sbin/nologin

rpc /sbin/nologin

statd /sbin/nologin

svn /sbin/nologin

systemd-coredump /sbin/nologin

systemd-network /sbin/nologin

systemd-timesync /sbin/nologin

usbmux /sbin/nologin

vnc /sbin/nologin

wwwrun /sbin/nologin

messagebus /usr/bin/false

scard /usr/sbin/nologin1.1.2 Estrutura de diretórios #

A tabela a seguir fornece uma breve visão geral dos mais importantes diretórios de nível superior encontrados em um sistema Linux. Informações mais detalhadas sobre os diretórios e subdiretórios importantes são encontradas na lista a seguir.

|

Diretório |

Conteúdo |

|---|---|

|

|

Diretório raiz: o ponto de partida da árvore do diretório. |

|

|

Arquivos binários essenciais, como comandos necessários pelo administrador do sistema e por usuários comuns. Geralmente contém os shells, como o Bash. |

|

|

Arquivos estáticos do carregador de boot. |

|

|

Arquivos necessários para acessar dispositivos específicos de host. |

|

|

Arquivos de configuração do sistema específicos de host. |

|

|

Contém os diretórios pessoais de todos os usuários que possuem conta no sistema. Porém, o diretório pessoal do |

|

|

Bibliotecas compartilhadas e módulos de kernel essenciais. |

|

|

Pontos de montagem de mídia removível. |

|

|

Ponto de montagem para montar temporariamente um sistema de arquivos. |

|

|

Pacotes de aplicativos complementares. |

|

|

Diretório pessoal do superusuário |

|

|

Binários essenciais do sistema. |

|

|

Dados de serviços fornecidos pelo sistema. |

|

|

Arquivos temporários. |

|

|

Hierarquia secundária com dados apenas leitura. |

|

|

Dados variáveis, como arquivos de registro. |

|

|

Disponível apenas se você tiver o Microsoft Windows* e o Linux instalados no sistema. Contém os dados do Windows. |

A lista a seguir fornece informações mais detalhadas e alguns exemplos de arquivos e subdiretórios encontrados nos diretórios:

/binContém comandos básicos do shell que podem ser usados pelo

roote por outros usuários. Esses comandos incluemls,mkdir,cp,mv,rmermdir. O/bintambém contém o Bash, o shell padrão do SUSE Linux Enterprise Desktop./bootContém dados necessários para inicializar, como o carregador de boot, o kernel e outros dados usados para que o kernel possa executar programas em modo de usuário.

/devContém arquivos de dispositivos que representam componentes de hardware.

/etcContém arquivos de configuração local que controlam a operação de programas como o Sistema X Window. O subdiretório

/etc/init.dcontém scripts init LSB que podem ser executados durante o processo de boot./home/USERNAMEContém os dados privados de todos os usuários que possuem uma conta no sistema. Os arquivos localizados aqui apenas podem ser modificados por seu proprietário ou pelo administrador do sistema. Por padrão, o diretório de e-mail e a configuração de área de trabalho pessoal estão localizados aqui, na forma de arquivos e diretórios ocultos, como

.gconf/e.config.Nota: Diretório pessoal em um ambiente de redeSe você estiver trabalhando em um ambiente de rede, seu diretório pessoal poderá ser mapeado para um diretório no sistema de arquivos diferente de

/home./libContém as bibliotecas compartilhadas essenciais necessárias para inicializar o sistema e executar os comandos no sistema de arquivos raiz. O equivalente no Windows para as bibliotecas compartilhadas são os arquivos DLL.

/mediaContém pontos de montagem para mídia removível, como CD-ROMs, discos flash e câmeras digitais (se usarem USB).

/mediageralmente mantém qualquer tipo de unidade, exceto o disco rígido do sistema. Quando o meio removível for inserido ou conectado ao sistema e estiver montado, você poderá acessá-lo deste local./mntO diretório fornece um ponto de montagem para um sistema de arquivos montado temporariamente. O

rootpode montar sistemas de arquivos aqui./optReservado para a instalação de software de terceiros. Software opcional e pacotes de programas complementares maiores são encontrados aqui.

/rootDiretório pessoal do usuário

root. Os dados pessoais dorootestão localizados aqui./runUm diretório tmpfs usado pelo

systemde por vários componentes./var/runé um link simbólico para/run./sbinComo indicado pelo

s, esse diretório contém utilitários do superusuário./sbincontém os binários essenciais para boot, restauração e recuperação do sistema, além dos binários em/bin./srvContém dados de serviços fornecidos pelo sistema, como FTP e HTTP.

/tmpEsse diretório é usado por programas que exigem o armazenamento temporário dos arquivos.

Importante: Limpando o/tmpno momento da inicializaçãoOs dados armazenados em

/tmpnão têm uma garantia de existir após a reinicialização do sistema. Isso depende, por exemplo, das configurações feitas em/etc/tmpfiles.d/tmp.conf./usrO

/usrnão tem relação com os usuários, mas se trata do acrônimo de Unix system resources (recursos do sistema Unix). Os dados em/usrsão estáticos, apenas leitura e podem ser compartilhados com vários hosts compatíveis comFilesystem Hierarchy Standard(FHS). Este diretório contém todos os programas de aplicativo, incluindo as áreas de trabalho gráficas, como o GNOME, e estabelece uma hierarquia secundária no sistema de arquivos./usrcontém vários subdiretórios, como/usr/bin,/usr/sbin,/usr/locale/usr/share/doc./usr/binContém programas geralmente acessíveis.

/usr/sbinContém programas reservados ao administrador do sistema, como as funções de reparo.

/usr/localNesse diretório, o administrador do sistema pode instalar extensões locais e independentes de distribuição.

/usr/share/docContém vários arquivos de documentação e as notas de versão do sistema. No subdiretório

manual, você encontra uma versão online deste manual. Se houver mais de um idioma instalado, esse diretório poderá conter versões dos manuais em idiomas diferentes.Em

packages, você encontra a documentação incluída nos pacotes de software instalados no sistema. Para cada pacote, é criado um subdiretório/usr/share/doc/packages/PACKAGENAME, que costuma incluir arquivos README do pacote e, às vezes, exemplos, arquivos de configuração ou scripts adicionais.Se houver HOWTOs instalados no sistema,

/usr/share/doctambém incluirá o subdiretóriohowto, com documentação adicional sobre muitas tarefas relacionadas à configuração e operação do software Linux./varO

/usrarmazena dados estáticos e apenas leitura, enquanto o/vardestina-se aos dados gravados durante a operação do sistema, ou seja, dados variáveis, como arquivos de registro ou de spool. Para obter uma visão geral dos arquivos de registro mais importantes que estão em/var/log/, consulte a Tabela 42.1, “Arquivos de registro”./windowsDisponível apenas se você tiver o Microsoft Windows e o Linux instalados no sistema. Contém os dados do Windows disponíveis na partição do Windows do sistema. A sua capacidade de editar dados nesse diretório depende do sistema de arquivos usado pelas partições do Windows. No caso do FAT32, você pode abrir e editar os arquivos desse diretório. Para NTFS, o SUSE Linux Enterprise Desktop também oferece suporte a acesso de gravação. No entanto, o driver para o sistema de arquivos NTFS-3g possui funcionalidade limitada.

1.2 Gravando scripts shell #

Os scripts shell são um modo conveniente para executar uma ampla gama de tarefas: coleta de dados, pesquisa por uma palavra ou frase em um texto e muitas outras coisas úteis. O exemplo seguinte mostra um pequeno script shell que imprime um texto:

#!/bin/sh 1 # Output the following line: 2 echo "Hello World" 3

A primeira linha começa com os caracteres Shebang ( | |

A segunda linha é um comentário que começa com o sinal de hash. É recomendável comentar linhas difíceis. Com o comentário apropriado, você pode se lembrar da finalidade e da função da linha. Além disso, outros leitores poderão entender seu script. O comentário é considerado uma boa prática na comunidade de desenvolvimento. | |

A terceira linha usa o comando interno |

Antes que você possa executar esse script, há alguns pré-requisitos:

Todo script deve conter uma linha Shebang (como no exemplo acima). Se a linha estiver ausente, você precisará chamar o interpretador manualmente.

Grave o script no lugar desejado. Contudo, convém gravá-lo em um diretório onde o shell possa encontrá-lo. O caminho de pesquisa em um shell é determinado pela variável de ambiente

PATH. Um usuário normal não tem acesso de gravação a/usr/bin. Por essa razão, recomenda-se gravar seus scripts no diretório~/bin/dos usuários. O exemplo acima leva o nomehello.sh.O script requer permissões de executável. Defina as permissões com o seguinte comando:

>chmod +x ~/bin/hello.sh

Se você atendeu a todos os pré-requisitos acima, pode executar o script das seguintes maneiras:

Como caminho absoluto. O script pode ser executado em um caminho absoluto. No nosso caso, ele é

~/bin/hello.sh.Em todos os lugares. Se a variável de ambiente

PATHincluir o diretório no qual o script está localizado, você poderá executar o script usando o comandohello.sh.

1.3 Redirecionando eventos de comando #

Cada comando pode usar três canais, seja para entrada ou para saída:

Saída padrão. Esse é o canal de saída padrão. Sempre que um comando imprime algo, ele usa o canal de saída padrão.

Entrada padrão. Se um comando precisar da entrada dos usuários ou de outros comandos, ele usará esse canal.

Erro padrão. Os comandos usam esse canal para gerar relatórios de erros.

Para redirecionar os canais, as possibilidades são as seguintes:

Command > FileGrava a saída do comando em um arquivo. O arquivo existente é apagado. Por exemplo, o comando

lsgrava sua saída no arquivolisting.txt:>ls > listing.txtCommand >> FileAnexa a saída do comando a um arquivo. Por exemplo, o comando

lsanexa sua saída ao arquivolisting.txt:>ls >> listing.txtCommand < FileLê o arquivo como entrada do comando em questão. Por exemplo, o comando

readextrai o conteúdo do arquivo para a variável:>read a < fooCommand1 | Command2Redireciona a saída do comando à esquerda como entrada para o comando à direita. Por exemplo, o comando

catretorna o conteúdo do arquivo/proc/cpuinfo. Essa saída é usada porgreppara filtrar apenas as linhas que contêmcpu:>cat /proc/cpuinfo | grep cpu

Cada canal possui um descritor de arquivo: 0 (zero) para entrada padrão, 1 para saída padrão e 2 para erro padrão. É permitido inserir esse descritor de arquivo antes de um caractere < ou >. Por exemplo, a linha a seguir procura por um arquivo que começa com foo, mas suprime seus erros redirecionando-o para /dev/null:

> find / -name "foo*" 2>/dev/null1.4 Usando álias #

Um álias é uma definição de atalho de um ou mais comandos. A sintaxe de um álias é a seguinte:

alias NAME=DEFINITION

Por exemplo, a linha a seguir define um álias lt que retorna uma listagem extensa (opção -l ), classifica-a por horário de modificação (-t ) e imprime-a em ordem inversa de classificação (-r):

> alias lt='ls -ltr'

Para ver todas as definições de álias, use alias Remova o seu álias com unalias e o nome de álias correspondente.

1.5 Usando variáveis no Bash #

Uma variável de shell pode ser global ou local. Variáveis globais, ou de ambiente, podem ser acessadas em todos os shells. As variáveis locais, ao contrário, são visíveis apenas no shell atual.

Para ver todas as variáveis de ambiente, use o comando printenv. Se for preciso saber o valor de uma variável, insira o nome da variável como argumento:

> printenv PATH

Uma variável, seja ela global ou local, também pode ser visualizada com echo:

> echo $PATHPara definir uma variável local, use um nome de variável, seguido pelo sinal de igual, seguido pelo valor:

> PROJECT="SLED"

Não insira espaços antes e depois do sinal de igual, senão você obterá um erro. Para definir uma variável de ambiente, use export:

> export NAME="tux"

Para remover uma variável, use unset:

> unset NAMEA tabela a seguir contém variáveis de ambiente comuns que você pode usar em seus scripts de shell:

|

|

diretório pessoal do usuário atual |

|

|

nome do host atual |

|

|

quando uma ferramenta é localizada, ela usa o idioma dessa variável de ambiente. Também é possível definir o idioma inglês como |

|

|

caminho de pesquisa do shell, uma lista de diretórios separados por dois-pontos |

|

|

especifica o prompt normal impresso antes de cada comando |

|

|

especifica o prompt secundário impresso quando você executa um comando em várias linhas |

|

|

diretório de trabalho atual |

|

|

usuário atual |

1.5.1 Usando variáveis de argumento #

Por exemplo, se você tiver o script foo.sh, poderá executá-lo desta maneira:

> foo.sh "Tux Penguin" 2000

Para acessar todos os argumentos que são passados ao seu script, você precisa de parâmetros de posição. Esses parâmetros são $1 para o primeiro argumento, $2 para o segundo e assim por diante. É possível usar até nove parâmetros. Para obter o nome do script, use $0.

O script foo.sh a seguir imprime todos os argumentos de 1 a 4:

#!/bin/sh echo \"$1\" \"$2\" \"$3\" \"$4\"

Se você executar esse script com os argumentos acima, obterá:

"Tux Penguin" "2000" "" ""

1.5.2 Usando substituição de variável #

As substituições de variáveis aplicam um padrão ao conteúdo de uma variável, seja da esquerda ou da esquerda. A lista a seguir contém as formas de sintaxe possíveis:

${VAR#pattern}remove a correspondência mais curta possível da esquerda:

>file=/home/tux/book/book.tar.bz2>echo ${file#*/} home/tux/book/book.tar.bz2${VAR##pattern}remove a correspondência mais longa possível da esquerda:

>file=/home/tux/book/book.tar.bz2>echo ${file##*/} book.tar.bz2${VAR%pattern}remove a correspondência mais curta possível da direita:

>file=/home/tux/book/book.tar.bz2>echo ${file%.*} /home/tux/book/book.tar${VAR%%pattern}remove a correspondência mais longa possível da direita:

>file=/home/tux/book/book.tar.bz2>echo ${file%%.*} /home/tux/book/book${VAR/pattern_1/pattern_2}substitui o conteúdo de VAR de PATTERN_1 por PATTERN_2:

>file=/home/tux/book/book.tar.bz2>echo ${file/tux/wilber} /home/wilber/book/book.tar.bz2

1.6 Agrupando e combinando comandos #

Os shells permitem concatenar e agrupar comandos para uma execução condicional. Cada comando retorna um código de saída que determina o sucesso ou a falha de sua operação. Se o código for 0 (zero), significa que o comando obteve sucesso. Todos os outros códigos significam erro específico do comando.

A lista a seguir mostra como os comandos podem ser agrupados:

Command1 ; Command2executa os comandos em sequência. O código de saída não é verificado. A linha a seguir exibe o conteúdo do arquivo com

cate depois imprime suas propriedades comls, independentemente dos códigos de erro:>cat filelist.txt ; ls -l filelist.txtCommand1 && Command2executa o comando à direita quando o comando à esquerda for bem-sucedido (E lógico). A linha a seguir exibe o conteúdo do arquivo e imprime suas propriedades apenas quando o comando anterior obtiver sucesso (compare com a entrada anterior nesta lista):

>cat filelist.txt && ls -l filelist.txtCommand1 || Command2executa o comando à direita quando o comando da esquerda falhar (OU lógico). A seguinte linha cria um diretório em

/home/wilber/barapenas quando há falha na criação do diretório em/home/tux/foo:>mkdir /home/tux/foo || mkdir /home/wilber/barfuncname(){ ... }cria uma função shell. Você pode usar os parâmetros de posição para acessar seus argumentos. A linha a seguir define a função

hellopara imprimir uma mensagem curta:>hello() { echo "Hello $1"; }Você pode chamar essa função assim:

>hello Tuxque imprimirá:

Hello Tux

1.7 Trabalhando com construções de fluxo comuns #

Para controlar o fluxo do seu script, um shell tem as construções while, if, for e case.

1.7.1 Comando de controle if #

O comando if é usado para verificar expressões. Por exemplo, o código a seguir testa se o usuário atual é Tux:

if test $USER = "tux"; then echo "Hello Tux." else echo "You are not Tux." fi

A expressão de teste pode ser tão complexa ou simples quanto possível. a expressão a seguir verifica se o arquivo foo.txt existe:

if test -e /tmp/foo.txt ; then echo "Found foo.txt" fi

A expressão de teste também pode ser abreviada entre colchetes:

if [ -e /tmp/foo.txt ] ; then echo "Found foo.txt" fi

Outras expressões úteis estão disponíveis em https://bash.cyberciti.biz/guide/If..else..fi.

1.7.2 Criando loops com o comando for #

O loop for permite executar comandos para uma lista de entradas. Por exemplo, o código a seguir imprime determinadas informações sobre arquivos PNG no diretório atual:

for i in *.png; do ls -l $i done

1.8 Mais informações #

Informações importantes sobre o Bash são fornecidas nas páginas de manual man

bash. Mais informações sobre este tópico estão disponíveis na lista a seguir:

http://tldp.org/LDP/Bash-Beginners-Guide/html/index.html — Bash Guide for Beginners (Guia do Bash para Iniciantes)

http://tldp.org/HOWTO/Bash-Prog-Intro-HOWTO.html — BASH Programming - Introduction HOW-TO (COMO FAZER Programação de Bash: Introdução)

http://tldp.org/LDP/abs/html/index.html — Advanced Bash-Scripting Guide (Guia Avançado de Criação de Scripts Bash)

http://www.grymoire.com/Unix/Sh.html — Sh - the Bourne Shell (Sh: o Bourne Shell)

2 Conceitos básicos sobre o sudo #

A execução de determinados comandos exige privilégios de root. No entanto, por questões de segurança e para evitar erros, não é recomendável efetuar login como root. Uma abordagem mais segura é efetuar login como usuário comum e, em seguida, utilizar o sudo para executar comandos com privilégios elevados.

No SUSE Linux Enterprise Desktop, o sudo é configurado para funcionar de modo parecido com o su. No entanto, o sudo oferece um mecanismo flexível que permite aos usuários executar comandos com privilégios de qualquer outro usuário. Isso pode ser usado para atribuir funções com privilégios específicos a determinados usuários e grupos. Por exemplo, é possível permitir que os membros do grupo users executem um comando com os privilégios do usuário wilber. É possível restringir ainda mais o acesso ao comando quando você não permite nenhuma opção de comando. Enquanto o su sempre requer senha de root para autenticação com PAM, o sudo pode ser configurado para autenticar com suas próprias credenciais. Isso significa que os usuários não precisam compartilhar a senha de root, o que reforça a segurança.

2.1 Uso básico do sudo #

O capítulo a seguir apresenta uma introdução ao uso básico do sudo.

2.1.1 Executando um único comando #

Como usuário comum, você pode executar qualquer comando como root inserindo sudo antes do comando. Isso solicitará que você forneça a senha de root. Se a autenticação for bem-sucedida, o comando será executado como root:

>id -un1 tux>sudoid -unroot's password:2 root>id -untux3>sudoid -un4 root

O comando | |

A senha não aparece ao ser digitada, nem como texto sem criptografia nem como caracteres de mascaramento. | |

Apenas os comandos que começam com | |

Os privilégios elevados são mantidos por um determinado período, portanto, você não precisa inserir a senha de |

Ao usar o sudo, o redirecionamento de E/S não funciona:

>sudoecho s > /proc/sysrq-trigger bash: /proc/sysrq-trigger: Permission denied>sudocat < /proc/1/maps bash: /proc/1/maps: Permission denied

No exemplo acima, apenas os comandos echo e cat são executados com privilégios elevados. O redirecionamento é realizado pelo shell do usuário com os privilégios do usuário. Para realizar o redirecionamento com privilégios elevados, inicie um shell conforme explicado na Seção 2.1.2, “Iniciando um shell” ou use o utilitário dd:

echo s | sudo dd of=/proc/sysrq-trigger sudo dd if=/proc/1/maps | cat

2.1.2 Iniciando um shell #

Nem sempre é prático usar o sudo toda vez para executar um comando com privilégios elevados. Embora você possa usar o comando sudo

bash, é recomendável usar um dos mecanismos incorporados para iniciar um shell:

sudo -s (<command>)Inicia um shell especificado pela variável de ambiente

SHELLou o shell padrão do usuário de destino. Se um comando for especificado, ele será passado para o shell (com a opção-c). Do contrário, o shell será executado no modo interativo.tux:~ >sudo -s root's password:root:/home/tux #exittux:~ >sudo -i (<command>)Semelhante a

-s, mas inicia o shell como um shell de login. Isso significa que os arquivos de inicialização do shell (.profileetc.) são processados, e o diretório de trabalho atual é definido como o diretório pessoal do usuário de destino.tux:~ >sudo -i root's password:root:~ #exittux:~ >

Por padrão, o sudo não propaga as variáveis de ambiente. É possível mudar esse comportamento com a opção env_reset (consulte Opções e flags úteis).

2.2 Configurando sudo #

O sudo oferece uma ampla variedade de opções configuráveis.

Se você se bloqueou por engano fora do sudo, use su

- e a senha de root para iniciar um shell de root. Para corrigir o erro, execute visudo.

2.2.1 Editando os arquivos de configuração #

O arquivo de configuração de política principal do sudo é /etc/sudoers. Já que é possível se bloquear fora do sistema se o arquivo estiver incorreto, é altamente recomendável usar o visudo para edição. Ele evita conflitos de edição e verifica se há erros de sintaxe antes de gravar as modificações.

Você pode definir a varável de ambiente EDITOR para usar outro editor no lugar do vi, por exemplo:

sudo EDITOR=/usr/bin/nano visudo

Lembre-se de que o arquivo /etc/sudoers está incluído nos pacotes de sistema, e as modificações feitas diretamente no arquivo podem danificar as atualizações. Portanto, é recomendável inserir a configuração personalizada nos arquivos no diretório /etc/sudoers.d/. Use o seguinte comando para criar ou editar um arquivo:

sudo visudo -f /etc/sudoers.d/NAME

O comando a seguir abre o arquivo usando um editor diferente (neste caso, nano):

sudo EDITOR=/usr/bin/nano visudo -f /etc/sudoers.d/NAME

/etc/sudoers.d

A diretiva #includedir em /etc/sudoers ignora os arquivos que terminam com o caractere ~ (til) ou que contêm o caractere . (ponto).

Para obter mais informações sobre o comando visudo, execute man 8 visudo.

2.2.2 Sintaxe de configuração básica do sudoers #

Os arquivos de configuração sudoers contêm dois tipos de opções: strings e flags. Enquanto as strings podem conter qualquer valor, os flags podem ser ON ou OFF. Veja a seguir as construções de sintaxe mais importantes para os arquivos de configuração sudoers:

# Everything on a line after # is ignored 1 Defaults !insults # Disable the insults flag 2 Defaults env_keep += "DISPLAY HOME" # Add DISPLAY and HOME to env_keep tux ALL = NOPASSWD: /usr/bin/frobnicate, PASSWD: /usr/bin/journalctl 3

Há duas exceções: | |

Remova o caractere | |

Consulte Seção 2.2.3, “Regras básicas do sudoers”. |

targetpwEsse flag controla se o usuário que faz a chamada deve digitar a senha do usuário de destino (ON) (por exemplo

root) ou do usuário que faz a chamada (OFF).Defaults targetpw # Turn targetpw flag ON

rootpwSe definido, o

sudosolicitará a senha deroot. O padrão é OFF.Defaults !rootpw # Turn rootpw flag OFF

env_resetSe definido,

sudocria um ambiente mínimo comTERM,PATH,HOME,MAIL,SHELL,LOGNAME,USER,USERNAMEeSUDO_*. Além disso, as variáveis listadas emenv_keepserão importadas do ambiente de chamada. O padrão é ON.Defaults env_reset # Turn env_reset flag ON

env_keepLista de variáveis de ambiente para manter quando o flag

env_reseté ON.# Set env_keep to contain EDITOR and PROMPT Defaults env_keep = "EDITOR PROMPT" Defaults env_keep += "JRE_HOME" # Add JRE_HOME Defaults env_keep -= "JRE_HOME" # Remove JRE_HOME

env_deleteLista de variáveis de ambiente para remover quando o flag

env_reseté OFF.# Set env_delete to contain EDITOR and PROMPT Defaults env_delete = "EDITOR PROMPT" Defaults env_delete += "JRE_HOME" # Add JRE_HOME Defaults env_delete -= "JRE_HOME" # Remove JRE_HOME

É possível também usar o token Defaults para criar álias para uma coleção de usuários, hosts e comandos. Além disso, é possível aplicar uma opção apenas a um conjunto específico de usuários.

Para obter informações detalhadas sobre o arquivo de configuração /etc/sudoers, consulte man 5 sudoers.

2.2.3 Regras básicas do sudoers #

Cada regra segue o esquema abaixo ([] marca as partes opcionais):

#Who Where As whom Tag What User_List Host_List = [(User_List)] [NOPASSWD:|PASSWD:] Cmnd_List

User_ListUm ou vários identificadores (separados por vírgula): um nome de usuário, um grupo no formato

%GROUPNAMEou um ID de usuário no formato#UID. A negação pode ser especificada com o prefixo!.Host_ListUm ou vários identificadores (separados por vírgula): um nome (completo) do host ou um endereço IP. A negação pode ser especificada com o prefixo

!.ALLé a opção comum paraHost_List.NOPASSWD:|PASSWD:Não é solicitada uma senha para o usuário ao executar comandos correspondentes a

Cmd_ListapósNOPASSWD:.PASSWDé o padrão. Ele precisa ser especificado apenas quando ambosPASSWDeNOPASSWDestão na mesma linha:tux ALL = PASSWD: /usr/bin/foo, NOPASSWD: /usr/bin/bar

Cmnd_ListUm ou vários especificadores (separados por vírgula): um caminho para um executável, seguido de um argumento opcional permitido.

/usr/bin/foo # Anything allowed /usr/bin/foo bar # Only "/usr/bin/foo bar" allowed /usr/bin/foo "" # No arguments allowed

ALL pode ser usado como User_List, Host_List e Cmnd_List.

Uma regra que permite que o tux execute todos os comandos como root sem digitar uma senha:

tux ALL = NOPASSWD: ALL

Uma regra que permite que o tux execute systemctl restart

apache2:

tux ALL = /usr/bin/systemctl restart apache2

Uma regra que permite que o tux execute wall como admin sem argumentos:

tux ALL = (admin) /usr/bin/wall ""

Não use regras como ALL ALL =

ALL sem Defaults targetpw. Do contrário, qualquer pessoa pode executar comandos como root.

Ao especificar o nome do grupo no arquivo sudoers, use o nome do domínio NetBIOS em vez do domínio Kerberos, por exemplo:

%DOMAIN\\GROUP_NAME ALL = (ALL) ALL

Ao usar o winbindd, lembre-se de que o formato também depende da opção winbind separator no arquivo smb.conf. O padrão é \. Por exemplo, se ele for mudado para +, o formato da conta no arquivo sudoers deverá ser DOMAIN+GROUP_NAME.

2.3 Casos de uso do sudo #

Embora a configuração padrão funcione em cenários de uso padrão, é possível personalizá-la de forma a atender às suas necessidades específicas.

2.3.1 Usando o sudo sem senha de root #

Por concepção, os membros do grupo wheel podem executar todos os comandos com o sudo como root. O procedimento a seguir explica como adicionar uma conta do usuário ao grupo wheel.

Verifique se o grupo

wheelexiste:>getent group wheelSe o comando anterior não retornou nenhum resultado, instale o pacote system-group-wheel que cria o grupo

wheel:>sudozypper install system-group-wheelAdicione sua conta do usuário ao grupo

wheel.Se a sua conta do usuário ainda não é membro do grupo

wheel, adicione-a usando o comandosudo usermod -a -G wheel USERNAME. Efetue logout e login novamente para habilitar a mudança. Verifique se a mudança foi bem-sucedida executando o comandogroups USERNAME.Autentique-se com a senha normal da conta do usuário.

Crie o arquivo

/etc/sudoers.d/userpwusando o comandovisudo(consulte a Seção 2.2.1, “Editando os arquivos de configuração”) e adicione o seguinte:Defaults !targetpw

Selecione uma nova regra padrão.

Se os usuários tiverem que digitar as senhas novamente, remova o comentário da linha apropriada em

/etc/sudoerse comente a regra padrão.## Uncomment to allow members of group wheel to execute any command # %wheel ALL=(ALL) ALL ## Same thing without a password # %wheel ALL=(ALL) NOPASSWD: ALL

Torne a regra padrão mais restritiva.

Comente ou remova a regra allow-everything em

/etc/sudoers:ALL ALL=(ALL) ALL # WARNING! Only use this together with 'Defaults targetpw'!

Atenção: Regra perigosa em sudoersNão ignore esta etapa. Do contrário, qualquer usuário poderá executar qualquer comando como

root!Teste a configuração.

Execute o

sudocomo membro e não membro do grupowheel.tux:~ >groups users wheeltux:~ >sudo id -un tux's password: rootwilber:~ >groups userswilber:~ >sudo id -un wilber is not in the sudoers file. This incident will be reported.

2.3.2 Usando o sudo com aplicativos X.Org #

Normalmente, ocorre o seguinte erro ao iniciar aplicativos gráficos com sudo:

>sudoxterm xterm: Xt error: Can't open display: %s xterm: DISPLAY is not set

Uma solução alternativa simples é usar o xhost para permitir temporariamente que o usuário root acesse a sessão X do usuário local. Para fazer isso, execute o seguinte comando:

xhost si:localuser:root

O comando a seguir remove o acesso concedido:

xhost -si:localuser:root

A execução de aplicativos gráficos com privilégios de root tem implicações de segurança. É recomendável habilitar o acesso de root para um aplicativo gráfico apenas como uma exceção. Também é recomendável revogar o acesso de root concedido logo após fechar o aplicativo gráfico.

2.4 Mais informações #

O comando sudo --help oferece uma breve visão geral das opções de linha de comando disponíveis. O comando man sudoers fornece informações detalhadas sobre o sudoers e sua configuração.

3 Usando o YaST #

O YaST é uma ferramenta do SUSE Linux Enterprise Desktop que estabelece uma interface gráfica com todas as tarefas essenciais de instalação e de configuração do sistema. Se você precisa atualizar pacotes, configurar uma impressora, modificar configurações de firewall, configurar um servidor FTP ou particionar um disco rígido, pode fazer tudo isso usando o YaST. Desenvolvido em Ruby, o YaST conta com uma arquitetura extensível que possibilita adicionar novas funcionalidades por meio de módulos.

Há mais informações sobre o YaST disponíveis no site oficial do projeto na Web https://yast.opensuse.org/.

3.1 Visão geral da interface do YaST #

O YaST tem duas interfaces gráficas: uma para uso com ambientes gráficos de área de trabalho, como KDE e GNOME, e uma interface pseudográfica com base no ncurses para uso em sistemas sem um servidor X (consulte o Capítulo 4, YaST em modo de texto).

Na versão gráfica do YaST, todos os módulos dele são agrupados por categoria, e a barra lateral de navegação permite acessar rapidamente os módulos na categoria desejada. O campo de pesquisa na parte superior permite localizar os módulos pelos nomes. Para localizar um módulo específico, digite o nome dele no campo de pesquisa, e você verá os módulos correspondentes à string enquanto digita.

3.2 Combinações de teclas úteis #

A versão gráfica do YaST suporta atalhos de teclado

- Print Screen

Tirar e gravar uma captura de tela. Talvez não funcione em determinados ambientes de área de trabalho.

- Shift–F4

Habilitar e desabilitar a paleta de cores otimizada para usuários com dificuldades visuais.

- Shift–F7

Habilitar/Desabilitar registro de mensagens de depuração.

- Shift–F8

Abra uma caixa de diálogo de arquivo para gravar os arquivos de registro em um local definido pelo usuário.

- Ctrl–Shift–Alt–D

Enviar um DebugEvent. Módulos do YaST podem reagir a isso executando ações especiais de depuração. O resultado depende do módulo específico do YaST.

- Ctrl–Shift–Alt–M

Iniciar e parar o gravador de macro.

- Ctrl–Shift–Alt–P

Reproduzir macro.

- Ctrl–Shift–Alt–S

Mostrar o editor de folhas de estilo.

- Ctrl–Shift–Alt–T

Despejo da árvore de widget no arquivo de registro.

- Ctrl–Shift–Alt–X

Abrir uma janela de terminal (xterm). Útil para processo de instalação via VNC.

- Ctrl–Shift–Alt–Y (S)

Mostrar navegador de árvore de widget.

4 YaST em modo de texto #

A interface pseudográfica com base no ncurses do YaST foi projetada principalmente para ajudar administradores do sistema a gerenciar sistemas sem um servidor X. A interface oferece várias vantagens em comparação com a GUI convencional. Você pode navegar pela interface do ncurses utilizando o teclado, e há atalhos de teclado para praticamente todos os elementos de interface. A interface do ncurses é leve no que diz respeito aos recursos e é executada de forma rápida mesmo em hardware de capacidade limitada. Você pode executar a versão do YaST com base no ncurses por meio de uma conexão SSH para poder administrar sistemas remotos. Lembre-se de que o tamanho mínimo suportado do emulador de terminal no qual executar o YaST é de 80 x 25 caracteres.

Para iniciar a versão do YaST com base no ncurses, abra o terminal e execute o comando sudo yast2. Use a tecla →| ou as teclas de seta para navegar pelos elementos da interface, como itens de menu, campos e botões. É possível acessar todos os itens e botões no YaST usando as teclas de função ou os atalhos de teclado apropriados. Por exemplo, é possível cancelar a operação atual pressionando F9 e usar a tecla F10 para aceitar as mudanças. Cada item de menu e botão na interface com base no ncurses do YaST tem uma letra realçada no rótulo. Essa letra faz parte do atalho de teclado atribuído ao elemento da interface. Por exemplo, a letra Q está realçada no botão (Sair). Isso significa que você pode ativar o botão pressionando Alt–Alt+Q.

Se uma caixa de diálogo do YaST for corrompida ou distorcida (por exemplo, ao redimensionar a janela), pressione Ctrl–L para atualizar e restaurar seu conteúdo.

4.2 Combinações de teclas avançadas #

A versão com base no ncurses do YaST oferece várias combinações de teclas avançadas.

- Shift–F1

Listar as teclas de atalho avançadas.

- Shift–F4

Mudar o esquema de cores.

- Ctrl–Q

Sair do aplicativo.

- Ctrl–L

Atualizar tela.

- Ctrl–D F1

Listar as teclas de atalho avançadas.

- Ctrl–DShift–D

Despejo da caixa de diálogo no arquivo de registro como uma captura de tela.

- Ctrl–DShift– Y

Abrir YDialogSpy para ver a hierarquia do widget.

4.3 Restrição de combinações de teclas #

Se o seu gerenciador de janelas usa combinações de Alt globais, as combinações de Alt no YaST talvez não funcionem. Teclas como Alt ou Shift também podem ser ocupadas pelas configurações do terminal.

- Usando Alt em vez de Esc

Os atalhos com Alt podem ser executados com Esc em vez de Alt. Por exemplo, Esc– H substitui Alt– H. (Pressione Esc e depois H.)

- Navegação para trás e para frente com Ctrl–F e Ctrl–B

Se as combinações Alt e Shift estiverem ocupadas pelo gerenciador de janelas ou pelo terminal, use as combinações Ctrl– F (avançar) e Ctrl– B (voltar) no lugar delas.

- Restrição de teclas de função

As teclas de função (F1 ... F12) também são usadas para funções. Algumas teclas de função podem estar ocupadas pelo terminal e talvez não estejam disponíveis para o YaST. No entanto, as combinações de teclas Alt e as teclas de função devem estar sempre disponíveis em um console apenas de texto.

4.4 Opções de linha de comando do YaST #

Além da interface de modo de texto, o YaST oferece uma interface de linha de comando. Para obter uma lista das opções de linha de comando do YaST, use o seguinte comando:

>sudoyast -h

4.4.1 Instalando pacotes da linha de comando #

Se você sabe o nome do pacote e ele é fornecido por um repositório de instalação ativo, pode usar a opção de linha de comando -i para instalá-lo:

>sudoyast -i package_name

ou

>sudoyast --install -i package_name

package_name pode ser um único nome de pacote abreviado (por exemplo, gvim), instalado com verificação de dependência, ou o caminho completo para um pacote RPM, instalado sem verificação de dependência.

Embora o YaST ofereça uma funcionalidade básica para gerenciar o software por meio da linha de comando, considere usar o Zypper para tarefas mais avançadas de gerenciamento de pacote. Há mais informações sobre como usar o Zypper na Seção 9.1, “Usando o zypper”.

4.4.2 Trabalhando com módulos individuais #

Para economizar tempo, você pode iniciar os módulos individuais do YaST usando o seguinte comando:

>sudoyast module_name

Exiba uma lista de todos os módulos disponíveis no seu sistema com yast

-l ou yast --list.

4.4.3 Parâmetros de linha de comando dos módulos do YaST #

Para usar a funcionalidade do YaST em scripts, ele oferece suporte a linha de comando para módulos individuais. Entretanto, nem todos os módulos têm suporte para linha de comando. Para exibir as opções disponíveis de um módulo, use o seguinte comando:

>sudoyast module_name help

Se um módulo não fornecer suporte para linha de comando, ele será iniciado no modo de texto, e a seguinte mensagem aparecerá:

This YaST module does not support the command line interface.

As seções a seguir descrevem todos os módulos do YaST com suporte para linha de comando, juntamente com uma breve explicação de todos os comandos e as opções disponíveis.

4.4.3.1 Comandos comuns dos módulos do YaST #

Todos os módulos do YaST suportam os seguintes comandos:

- help

Lista todos os comandos suportados pelo módulo com a respectiva descrição:

>sudoyast lan help- longhelp

Igual a

help, mas adiciona uma lista detalhada de todas as opções do comando e suas descrições:>sudoyast lan longhelp- xmlhelp

Igual a

longhelp, mas a saída é estruturada como um documento XML e redirecionada para um arquivo:>sudoyast lan xmlhelp xmlfile=/tmp/yast_lan.xml- interactive

Entra no modo interativo. Isso permite executar os comandos do módulo sem incluir o prefixo

sudo yastneles. Useexitpara sair do modo interativo.

4.4.3.2 yast add-on #

Adiciona um novo produto complementar do caminho especificado:

>sudoyast add-on http://server.name/directory/Lang-AddOn-CD1/

Você pode usar os seguintes protocolos para especificar o caminho de origem: http:// ftp:// nfs:// disk:// cd:// ou dvd://.

4.4.3.3 yast audit-laf #

Exibe e configura o Linux Audit Framework. Consulte o Book “Security and Hardening Guide” para obter mais detalhes. O yast audit-laf aceita os seguintes comandos:

- set

Define uma opção:

>sudoyast audit-laf set log_file=/tmp/audit.logPara obter uma lista completa das opções, execute

yast audit-laf set help.- show

Exibe as configurações de uma opção:

>sudoyast audit-laf show diskspace space_left: 75 space_left_action: SYSLOG admin_space_left: 50 admin_space_left_action: SUSPEND action_mail_acct: root disk_full_action: SUSPEND disk_error_action: SUSPENDPara obter uma lista completa das opções, execute

yast audit-laf show help.

4.4.3.4 yast dhcp-server #

Gerencia o servidor DHCP e define suas configurações. O yast

dhcp-server aceita os seguintes comandos:

- disable

Desabilita o serviço do servidor DHCP.

- enable

Habilita o serviço do servidor DHCP.

- host

Define as configurações de hosts individuais.

- interface

Especifica a interface de rede de escuta:

>sudoyast dhcp-server interface current Selected Interfaces: eth0 Other Interfaces: bond0, pbu, eth1Para obter uma lista completa das opções, execute

yast dhcp-server interface help.- options

Gerencia as opções DHCP globais. Para obter uma lista completa das opções, execute

yast dhcp-server options help.- status

Imprime o status do serviço DHCP.

- subnet

Gerencia as opções de sub-rede DHCP. Para obter uma lista completa das opções, execute

yast dhcp-server subnet help.

4.4.3.5 yast dns-server #

Gerencia a configuração do servidor DNS. O yast dns-server aceita os seguintes comandos:

- acls

Exibe as configurações de lista de controles de acesso:

>sudoyast dns-server acls show ACLs: ----- Name Type Value ---------------------------- any Predefined localips Predefined localnets Predefined none Predefined- dnsrecord

Configura os registros de recursos da zona:

>sudoyast dnsrecord add zone=example.org query=office.example.org type=NS value=ns3Para obter uma lista completa das opções, execute

yast dns-server dnsrecord help.- forwarders

Define os encaminhadores DNS:

>sudoyast dns-server forwarders add ip=10.0.0.100>sudoyast dns-server forwarders show [...] Forwarder IP ------------ 10.0.0.100Para obter uma lista completa das opções, execute

yast dns-server forwarders help.- host

Processa “A” e seu registro “PTR” relacionado de uma vez:

>sudoyast dns-server host show zone=example.orgPara obter uma lista completa das opções, execute

yast dns-server host help.- logging

Define as configurações de registro:

>sudoyast dns-server logging set updates=no transfers=yesPara obter uma lista completa das opções, execute

yast dns-server logging help.- mailserver

Configura os servidores de correio eletrônico da zona:

>sudoyast dns-server mailserver add zone=example.org mx=mx1 priority=100Para obter uma lista completa das opções, execute

yast dns-server mailserver help.- nameserver

Configura os servidores de nomes da zona:

>sudoyast dns-server nameserver add zone=example.com ns=ns1Para obter uma lista completa das opções, execute

yast dns-server nameserver help.- soa

Configura o registro SOA (Start of Authority – Início de Autoridade):

>sudoyast dns-server soa set zone=example.org serial=2006081623 ttl=2D3H20SPara obter uma lista completa das opções, execute

yast dns-server soa help.- startup

Gerencia o serviço do servidor DNS:

>sudoyast dns-server startup atbootPara obter uma lista completa das opções, execute

yast dns-server startup help.- transport

Configura as regras de transporte da zona. Para obter uma lista completa das opções, execute

yast dns-server transport help.- zones

Gerencia as zonas do DNS:

>sudoyast dns-server zones add name=example.org zonetype=masterPara obter uma lista completa das opções, execute

yast dns-server zones help.

4.4.3.6 yast disk #

Imprime as informações sobre todos os discos ou as partições. O único comando suportado é list seguido de uma das seguintes opções:

- disks

Lista todos os discos configurados no sistema:

>sudoyast disk list disks Device | Size | FS Type | Mount Point | Label | Model ---------+------------+---------+-------------+-------+------------- /dev/sda | 119.24 GiB | | | | SSD 840 /dev/sdb | 60.84 GiB | | | | WD1003FBYX-0- partições

Lista todas as partições no sistema:

>sudoyast disk list partitions Device | Size | FS Type | Mount Point | Label | Model ---------------+------------+---------+-------------+-------+------ /dev/sda1 | 1.00 GiB | Ext2 | /boot | | /dev/sdb1 | 1.00 GiB | Swap | swap | | /dev/sdc1 | 698.64 GiB | XFS | /mnt/extra | | /dev/vg00/home | 580.50 GiB | Ext3 | /home | | /dev/vg00/root | 100.00 GiB | Ext3 | / | | [...]

4.4.3.7 yast ftp-server #

Define as configurações do servidor FTP. O yast ftp-server aceita as seguintes opções:

- SSL, TLS

Controla as conexões seguras por meio de SSL e TLS. As opções de SSL são válidas apenas para

vsftpd.>sudoyast ftp-server SSL enable>sudoyast ftp-server TLS disable- access

Configura as permissões de acesso:

>sudoyast ftp-server access authen_onlyPara obter uma lista completa das opções, execute

yast ftp-server access help.- anon_access

Configura as permissões de acesso de usuários anônimos:

>sudoyast ftp-server anon_access can_uploadPara obter uma lista completa das opções, execute

yast ftp-server anon_access help.- anon_dir

Especifica o diretório dos usuários anônimos. O diretório já deve existir no servidor:

>sudoyast ftp-server anon_dir set_anon_dir=/srv/ftpPara obter uma lista completa das opções, execute

yast ftp-server anon_dir help.- chroot

Controla o ambiente do change root (chroot):

>sudoyast ftp-server chroot enable>sudoyast ftp-server chroot disable- idle-time

Define o tempo máximo de inatividade em minutos para o servidor FTP terminar a conexão atual:

>sudoyast ftp-server idle-time set_idle_time=15- logging

Determina se as mensagens de registro devem ser gravadas em um arquivo de registro:

>sudoyast ftp-server logging enable>sudoyast ftp-server logging disable- max_clients

Especifica o número máximo de clientes conectados simultaneamente:

>sudoyast ftp-server max_clients set_max_clients=1500- max_clients_ip

Especifica o número máximo de clientes conectados simultaneamente por IP:

>sudoyast ftp-server max_clients_ip set_max_clients=20- max_rate_anon

Especifica a taxa máxima de transferência de dados permitida para clientes anônimos (KB/s):

>sudoyast ftp-server max_rate_anon set_max_rate=10000- max_rate_authen

Especifica a taxa máxima de transferência de dados permitida para usuários autenticados localmente (KB/s):

>sudoyast ftp-server max_rate_authen set_max_rate=10000- port_range

Especifica a faixa de portas para respostas de conexão passiva:

>sudoyast ftp-server port_range set_min_port=20000 set_max_port=30000Para obter uma lista completa das opções, execute

yast ftp-server port_range help.- show

Exibe as configurações do servidor FTP.

- startup

Controla o método de inicialização do FTP:

>sudoyast ftp-server startup atbootPara obter uma lista completa das opções, execute

yast ftp-server startup help.- umask

Especifica o arquivo umask para usuários

authenticated:anonymous:>sudoyast ftp-server umask set_umask=177:077- welcome_message

Especifica o texto a ser exibido quando alguém se conecta ao servidor FTP:

>sudoyast ftp-server welcome_message set_message="hello everybody"

4.4.3.8 yast http-server #

Configura o servidor HTTP (Apache2). O yast http-server aceita os seguintes comandos:

- configure

Define as configurações de host do servidor HTTP:

>sudoyast http-server configure host=main servername=www.example.com \ serveradmin=admin@example.comPara obter uma lista completa das opções, execute

yast http-server configure help.

- hosts

Configura os hosts virtuais:

>sudoyast http-server hosts create servername=www.example.com \ serveradmin=admin@example.com documentroot=/var/wwwPara obter uma lista completa das opções, execute

yast http-server hosts help.

- listen

Especifica as portas e os endereços de rede de escuta do servidor HTTP:

>sudoyast http-server listen add=81>sudoyast http-server listen list Listen Statements: ================== :80 :81>sudoyast http-server delete=80Para obter uma lista completa das opções, execute

yast http-server listen help.

- mode

Habilita ou desabilita o modo do assistente:

>sudoyast http-server mode wizard=on

- modules

Controla os módulos do servidor Apache2:

>sudoyast http-server modules enable=php5,rewrite>sudoyast http-server modules disable=ssl>sudohttp-server modules list [...] Enabled rewrite Disabled ssl Enabled php5 [...]

4.4.3.9 yast kdump #

Define as configurações do kdump. Para obter mais informações sobre o kdump, consulte o Book “System Analysis and Tuning Guide”, Chapter 18 “Kexec and Kdump”, Section 18.7 “Basic Kdump configuration”. O yast kdump aceita os seguintes comandos:

- copykernel

Copia o kernel para o diretório de dump.

- customkernel

Especifica a parte kernel_string do nome do kernel personalizado. O esquema de nomeação é

/boot/vmlinu[zx]-kernel_string[.gz].>sudoyast kdump customkernel kernel=kdumpPara obter uma lista completa das opções, execute

yast kdump customkernel help.- dumpformat