本指南解释了系统安全性的基本概念,并介绍了本产品随附的安全软件(例如 AppArmor、SELinux 或审计系统)的用法。本指南还可帮助系统管理员强化安装的系统。

- 前言

- 1 安全性和机密性

- 2 通用准则

- I 身份验证

- II 本地安全性

- III 网络安全性

- IV 通过 AppArmor 限制特权

- V SELinux 对比

- VI Linux 审计框架

- A 实现 PCI DSS 合规

- B GNU licenses

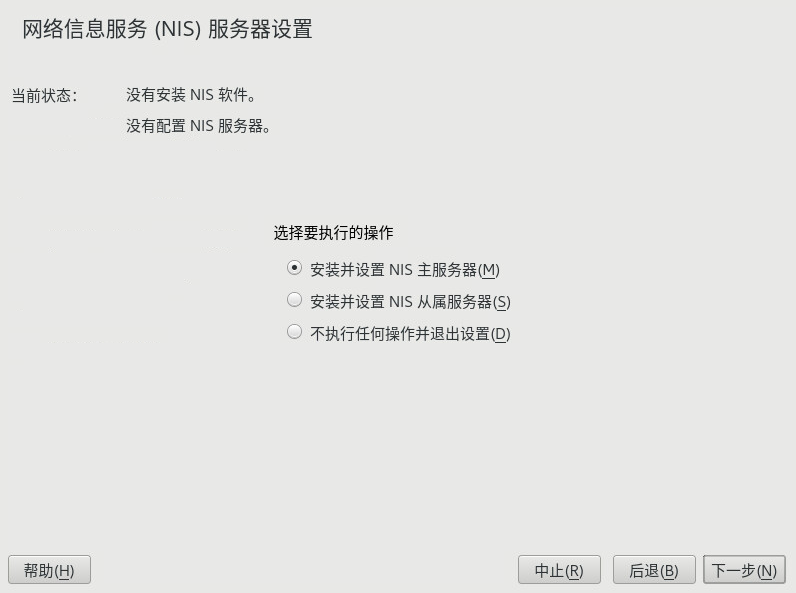

- 4.1 NIS 服务器设置

- 4.2 主服务器设置

- 4.3 更改 NIS 服务器目录并同步文件

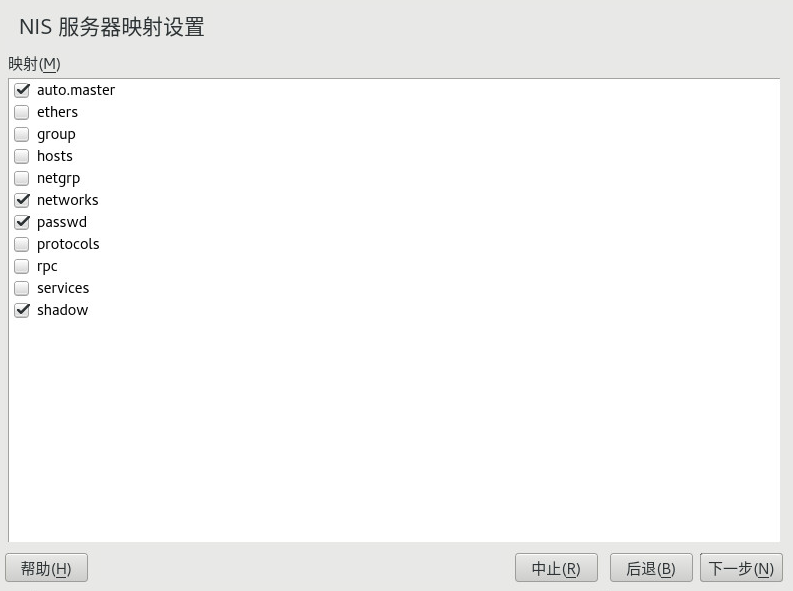

- 4.4 NIS 服务器映射设置

- 4.5 为 NIS 服务器设置请求权限

- 4.6 设置 NIS 服务器的域和地址

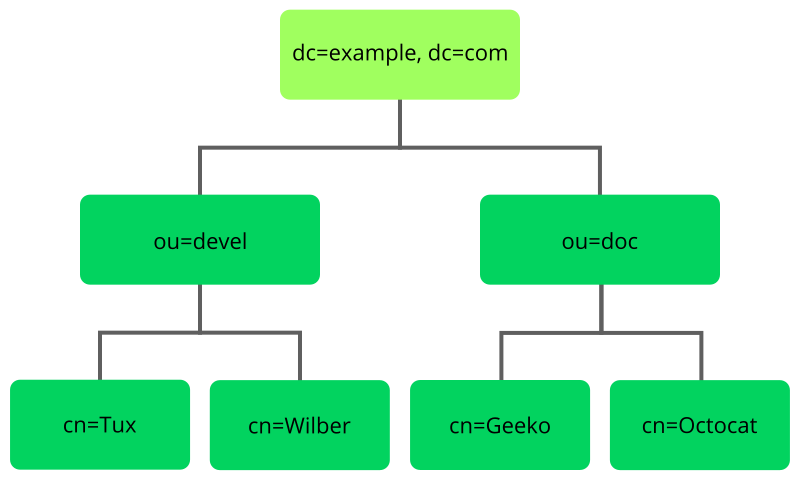

- 6.1 LDAP 目录的结构

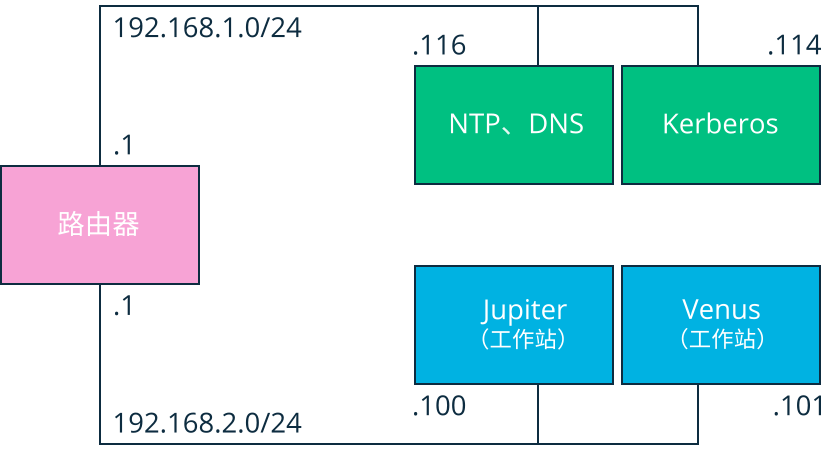

- 7.1 Kerberos 网络拓扑

- 8.1 基于 Winbind 的 Active Directory 身份验证的纲要

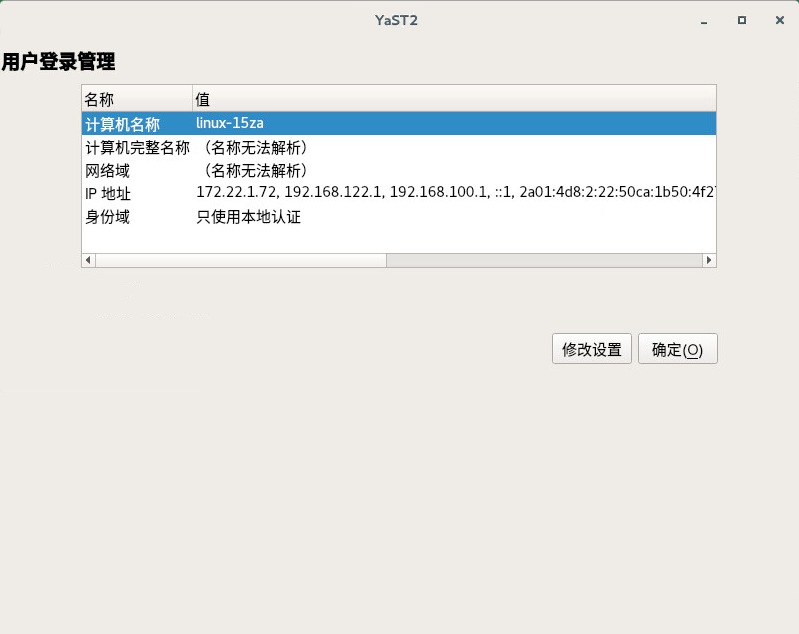

- 8.2 的主窗口

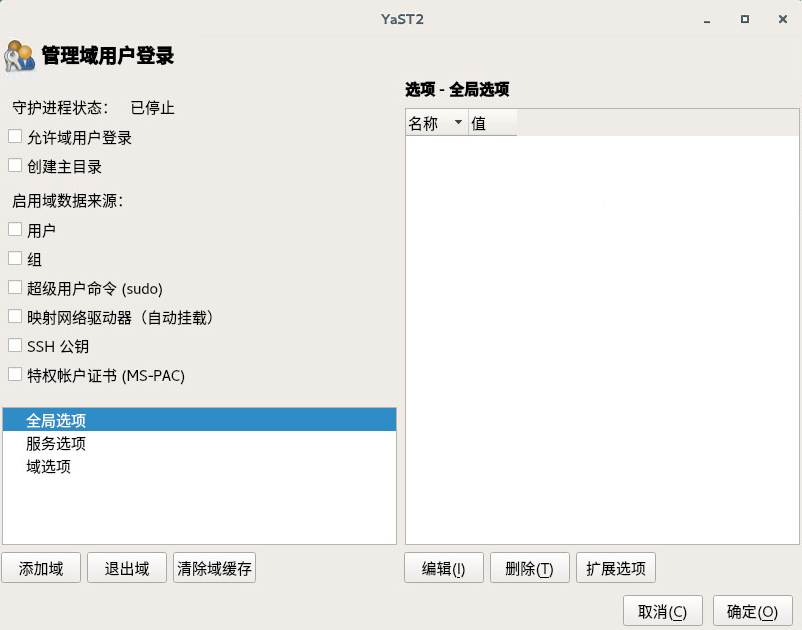

- 8.3 注册到域中

- 8.4 的配置窗口

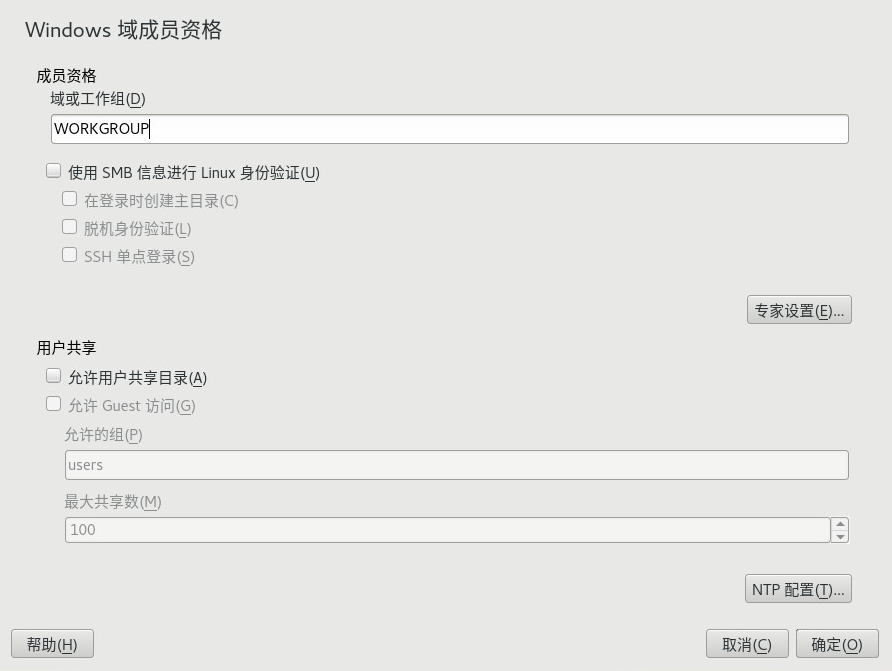

- 8.5 确定 Windows 域成员资格

- 8.6 提供管理员身份凭证

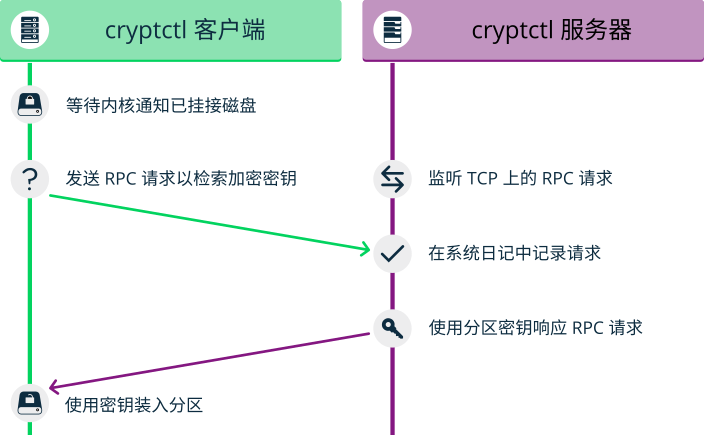

- 15.1 使用

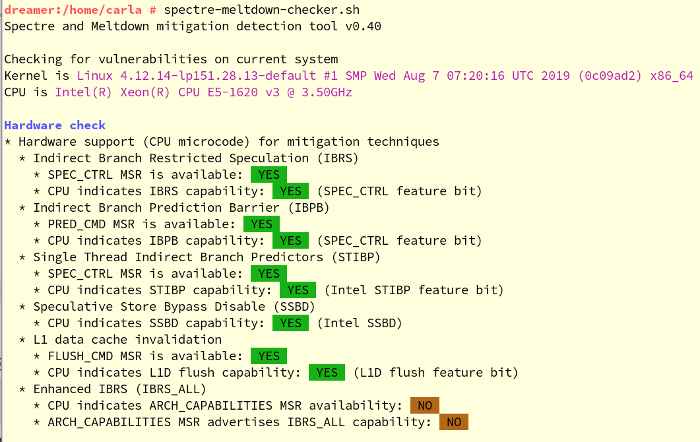

cryptctl检索密钥(不连接 KMIP 服务器的模式) - 17.1 spectre-meltdown-checker 的输出

- 18.1 YaST 安全和强化中心:安全概览

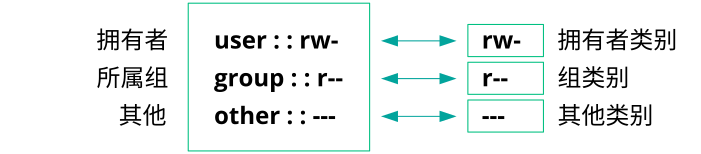

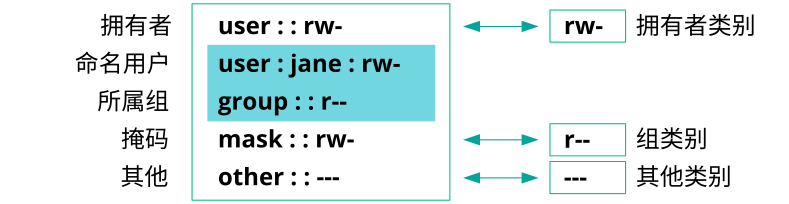

- 19.1 最小 ACL:与权限位相比的 ACL 项

- 19.2 扩展 ACL:与权限位相比的 ACL 项

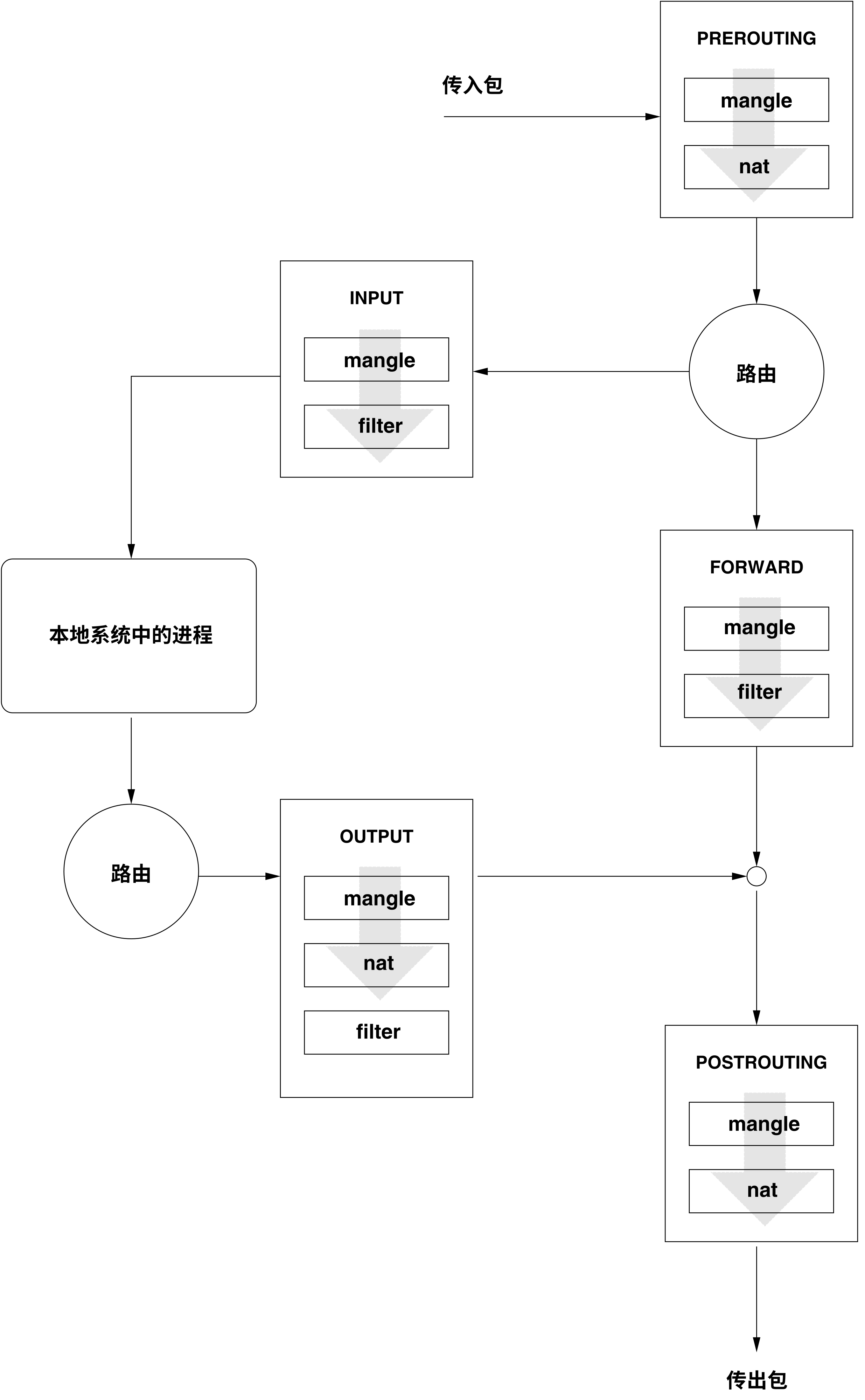

- 24.1 iptable:包的可能路径

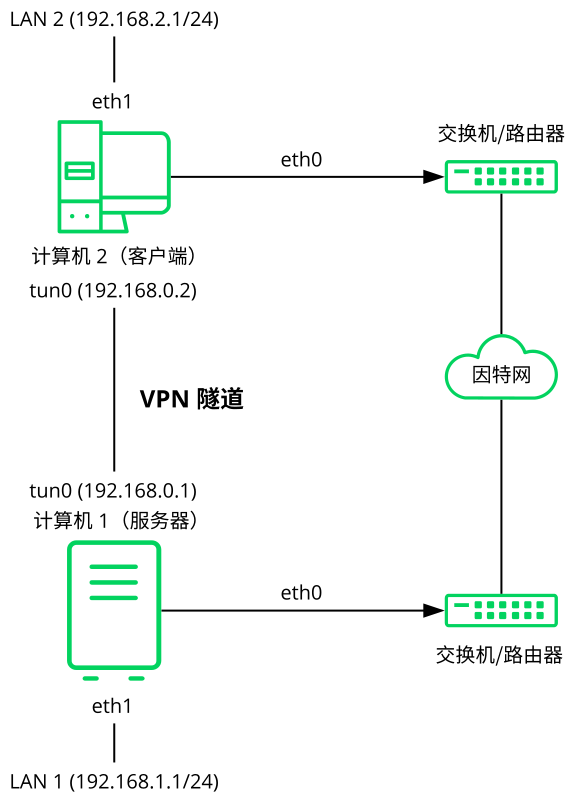

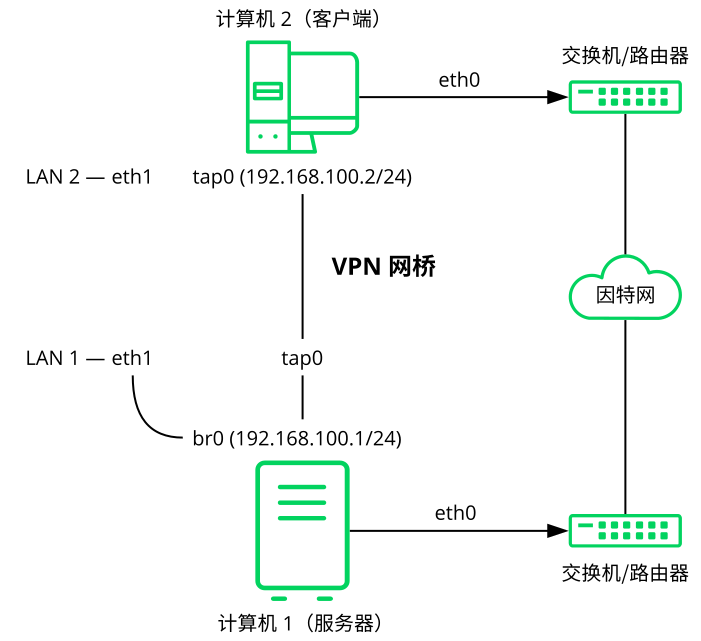

- 25.1 路由式 VPN

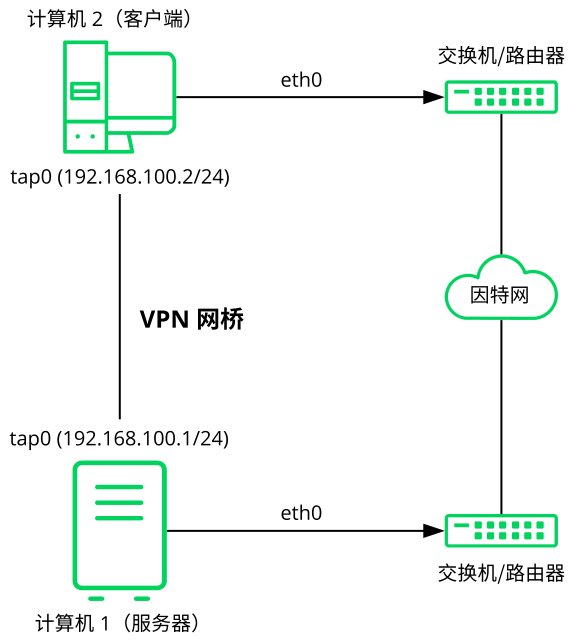

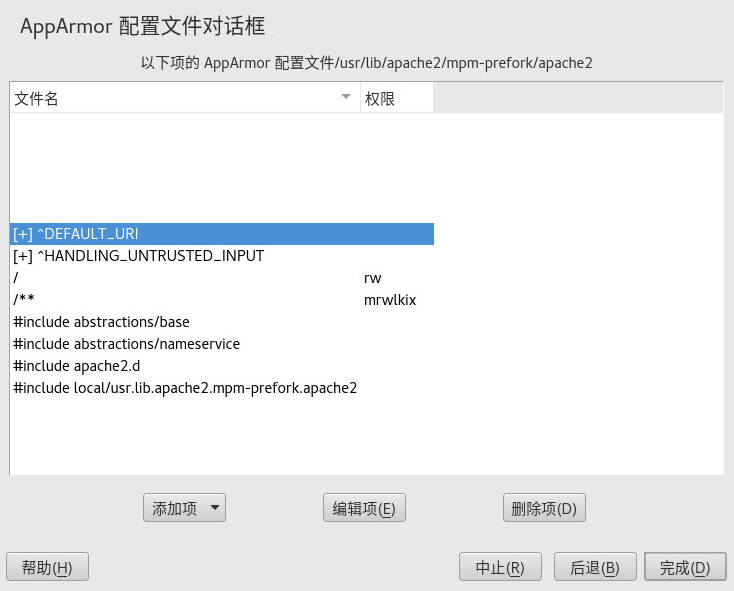

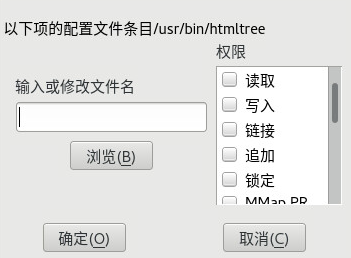

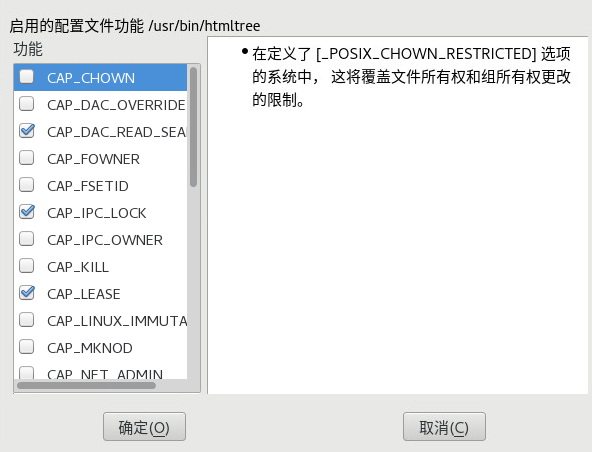

- 25.2 桥接式 VPN - 方案 1

- 25.3 桥接式 VPN - 方案 2

- 25.4 桥接式 VPN - 方案 3

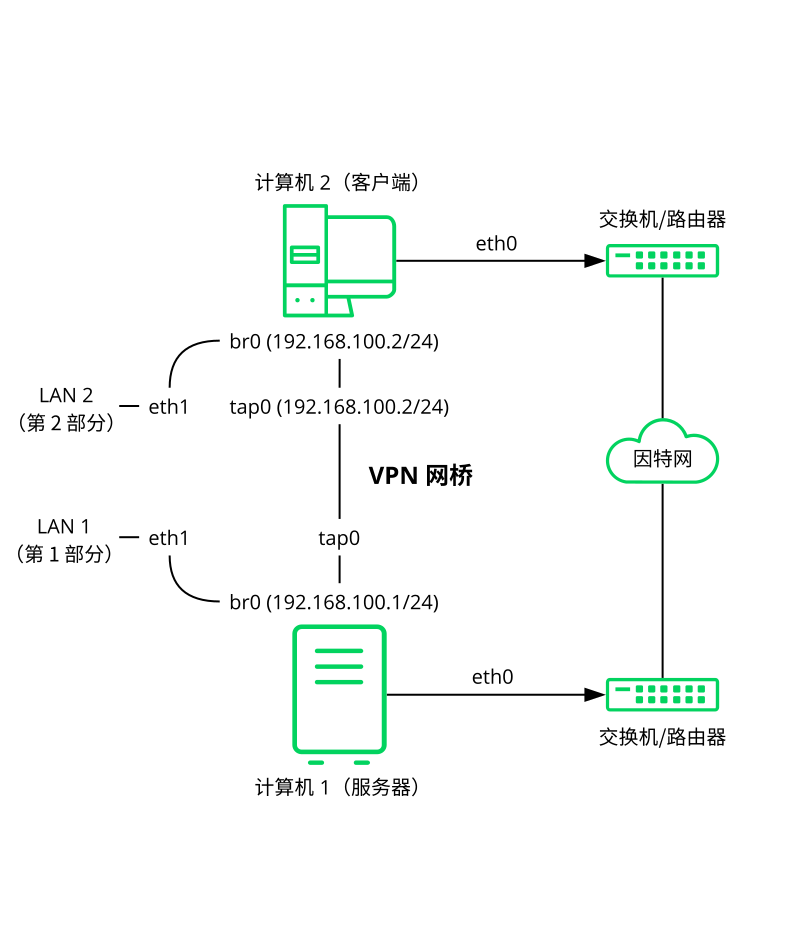

- 26.1 创建新 XCA 数据库

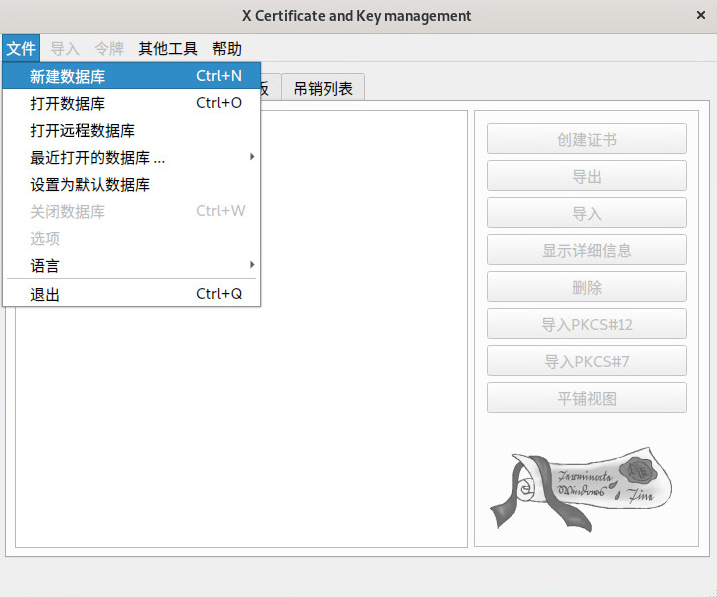

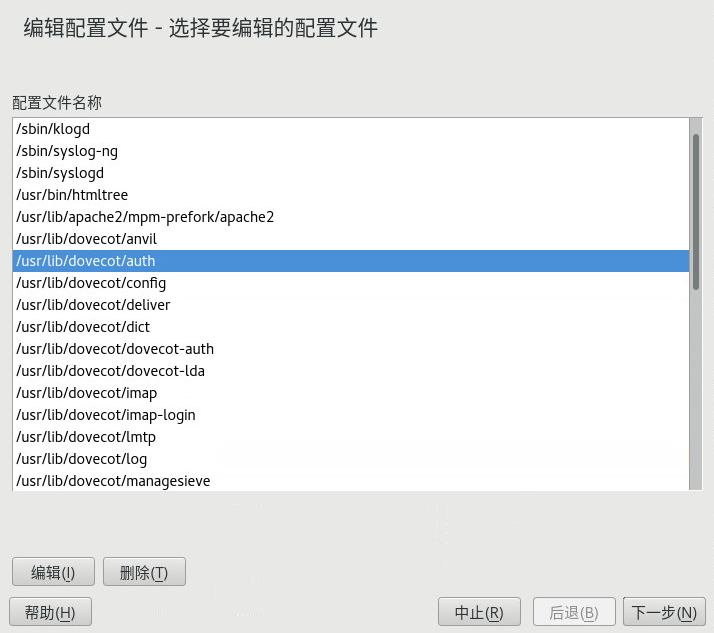

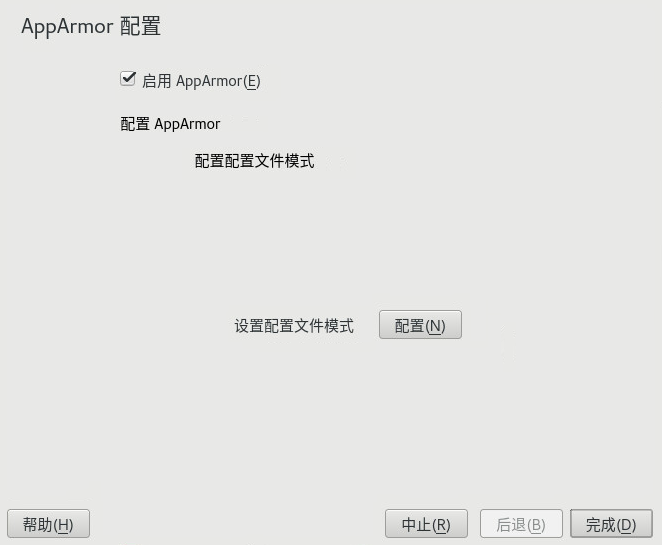

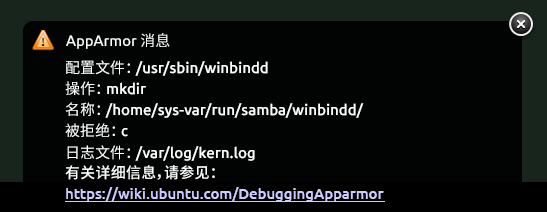

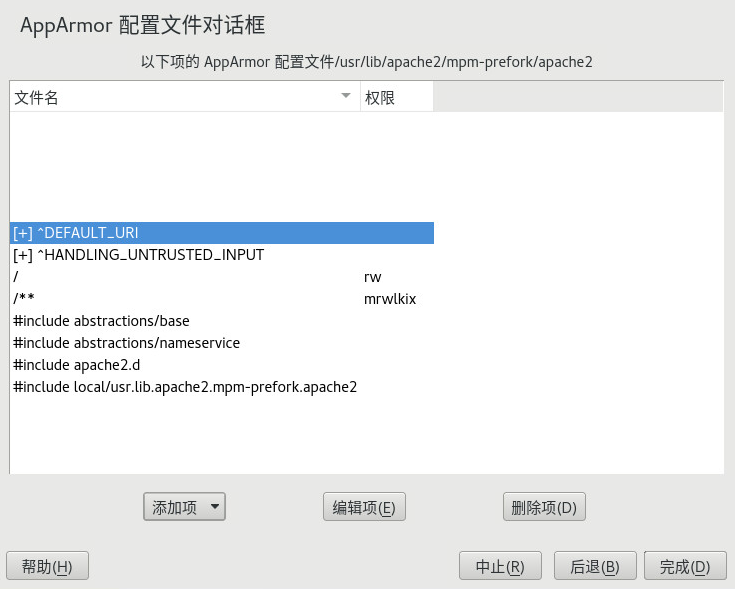

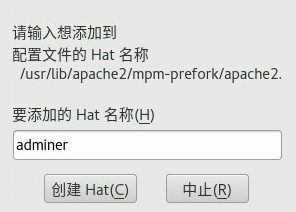

- 33.1

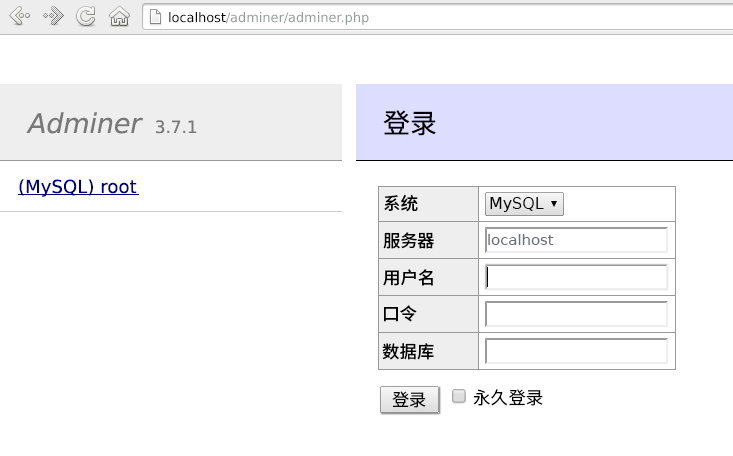

aa-notify GNOME 中的消息 - 34.1 Adminer 登录页

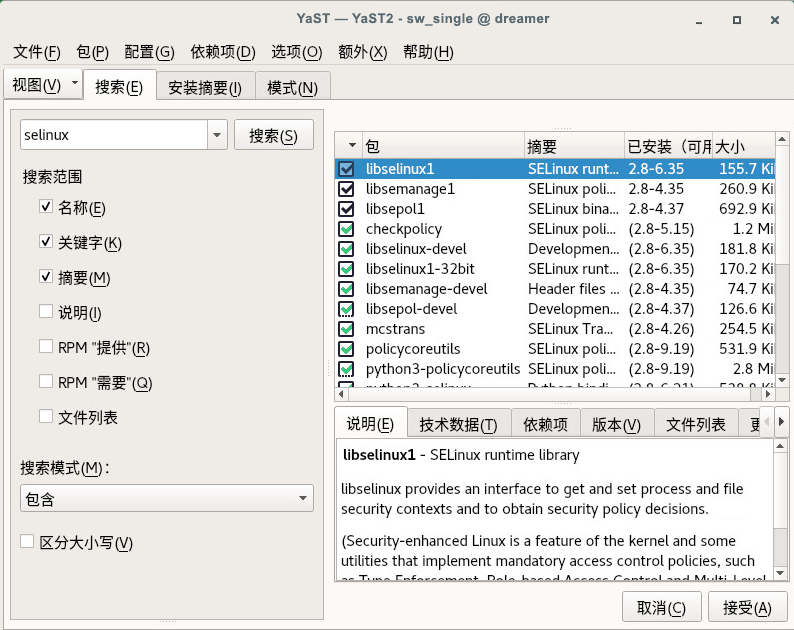

- 39.1 在 YaST 中选择所有 SELinux 软件包

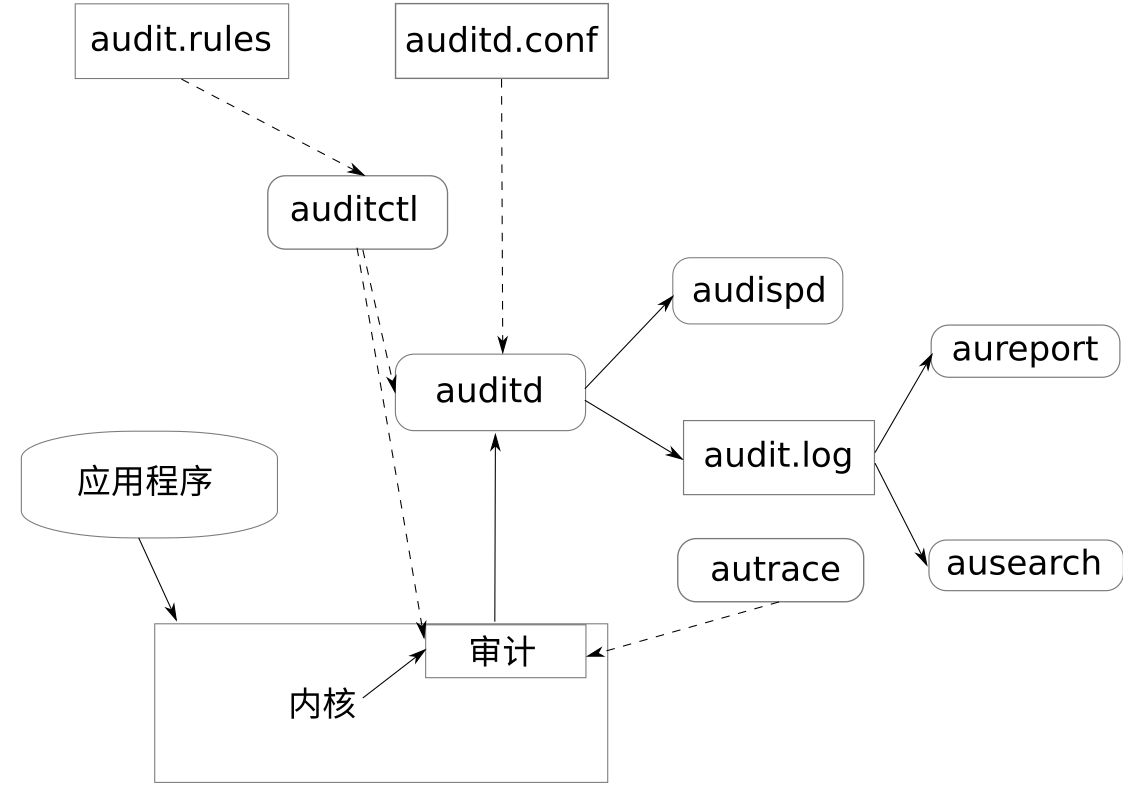

- 40.1 Linux 审计组件简介

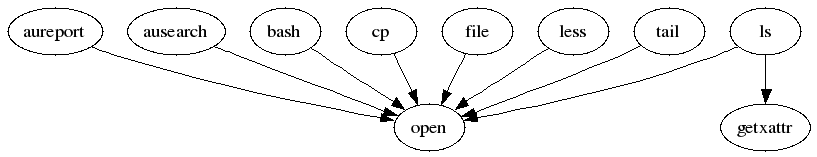

- 40.2 流程图 — 程序与系统调用之间的关系

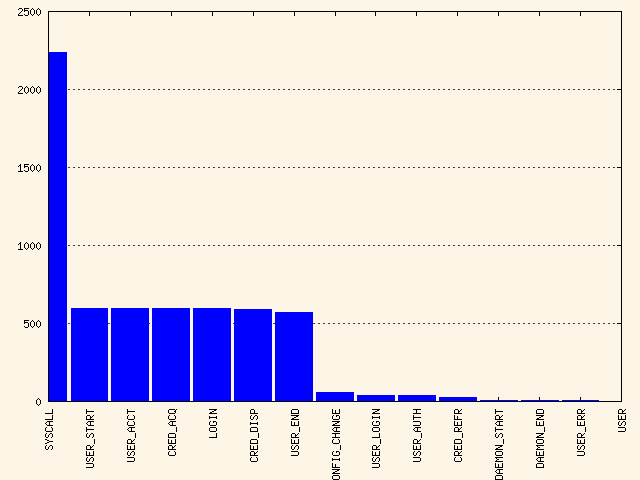

- 40.3 条形图 — 常见事件类型

- 3.1 sshd 的 PAM 配置 (

/etc/pam.d/sshd) - 3.2

auth部分的默认配置 (common-auth) - 3.3

account部分的默认配置 (common-account) - 3.4

password部分的默认配置 (common-password) - 3.5

session部分的默认配置 (common-session) - 3.6 pam_env.conf

- 6.1 CN=schema 的摘录

- 6.2 最小 389 Directory Server 实例的配置文件

- 6.3 用于本地管理的

.dsrc文件 - 7.1 示例 KDC 配置

/etc/krb5.conf - 24.1

/etc/modprobe.d/60-nfs.conf中nfs内核模块的回调端口配置 - 24.2 用来为 NFS 定义新

firewalldRPC 服务的命令 - 25.1 VPN 服务器配置文件

- 25.2 VPN 客户端配置文件

- 28.1 aa-unconfined

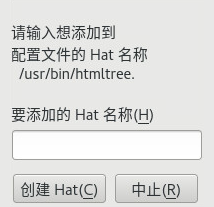

的输出 - 33.1 学习模式例外:控制对特定资源的访问

- 33.2 学习模式例外:定义项的权限

- 39.1 使用

ls -Z查找安全环境设置 - 39.2 校验 SELinux 是否正常运行

- 39.3 获取布尔值列表并校验策略访问权限

- 39.4 获取文件环境信息

- 39.5 根目录中各目录的默认环境

- 39.6 使用

ps Zaux显示进程的 SELinux 设置 - 39.7 查看默认文件环境

- 39.8

/etc/audit/audit.log中的示例行 - 39.9 分析审计消息

- 39.10 查看哪些行拒绝了访问

- 39.11 创建允许先前被拒绝的操作的策略模块

- 40.1

auditctl-s的示例输出 - 40.2 示例审计规则 — 审计系统参数

- 40.3 示例审计规则 — 文件系统审计

- 40.4 示例审计规则 — 系统调用审计

- 40.5 删除审计规则和事件

- 40.6 使用

auditctl-l列出规则 - 40.7 简单审计事件 — 查看审计日志

- 40.8 高级审计事件 — 通过 SSH 登录

- 40.9 示例 /etc/audisp/audispd.conf

- 40.10 示例 /etc/audisp/plugins.d/syslog.conf

版权所有 © 2006–2025 SUSE LLC 和贡献者。保留所有权利。

根据 GNU 自由文档许可 (GNU Free Documentation License) 版本 1.2 或(根据您的选择)版本 1.3 中的条款,在此授予您复制、分发和/或修改本文档的权限;本版权声明和许可附带不可变部分。许可版本 1.2 的副本包含在题为“GNU Free Documentation License”的部分。

有关 SUSE 商标,请参见 https://www.suse.com/company/legal/。所有其他第三方商标分别为相应所有者的财产。商标符号(®、™ 等)代表 SUSE 及其关联公司的商标。星号 (*) 代表第三方商标。

本指南力求涵盖所有细节,但这不能确保本指南准确无误。SUSE LLC 及其关联公司、作者和译者对于可能出现的错误或由此造成的后果皆不承担责任。

前言 #

1 可用文档 #

- 联机文档

https://documentation.suse.com/#sles 上提供了此产品的相关联机文档。您可浏览或下载各种格式的文档。

https://documentation.suse.com/ 上提供了其他产品的相关联机文档。

注意:最新更新最新的文档更新通常会在文档的英文版中提供。

- 发行说明

有关发行说明,请参见 https://www.suse.com/releasenotes/。

- 在您的系统中

要以脱机方式使用,请参见安装的系统中

/usr/share/doc下的文档。许多命令的手册页中也对相应命令进行了详细说明。要查看手册页,请运行man后跟特定的命令名。如果系统上未安装man命令,请使用sudo zypper install man加以安装。

2 改进文档 #

欢迎您提供针对本文档的反馈及改进建议!我们提供了多种反馈渠道:

- 服务请求和支持

有关产品可用的服务和支持选项,请参见 https://www.suse.com/support/。

要创建服务请求,需在 SUSE Customer Center 中获取一个订阅。请转到 https://scc.suse.com/support/requests 并登录,然后单击。

- Bug 报告

在 https://bugzilla.suse.com/ 中报告文档问题。要简化此过程,可以使用本文档 HTML 版本中的标题旁边的 链接。这样,就会在 Bugzilla 中预先选择正确的产品和类别,并添加当前章节的链接。然后,您便可以立即开始键入 Bug 报告。需要一个 Bugzilla 帐户。

- 贡献

要帮助改进本文档,请使用本文档 HTML 版本中的标题旁边的链接。这些链接会将您转到 GitHub 上的源代码,在其中可以创建拉取请求。需要一个 GitHub 帐户。

有关本文档使用的文档环境的详细信息,请参见储存库的 README。

- 邮件

另外,您也可以将有关本文档中的错误以及相关反馈发送至:<doc-team@suse.com>。请确保反馈中含有文档标题、产品版本和文档发布日期。请引用相关的章节号和标题(或者包含 URL),并提供问题的简要说明。

3 文档约定 #

本文档中使用了以下通知和排版约定:

/etc/passwd:目录名称和文件名PLACEHOLDER:PLACEHOLDER 将会替换为实际的值

PATH:环境变量 PATHls、--help:命令、选项和参数用户:用户和组软件包名称 :软件包名称

Alt、Alt–F1:按键或组合键;这些键以大写形式显示,如在键盘上一样

、 › :菜单项,按钮

AMD/Intel 本段内容仅与 AMD64/Intel 64 体系结构相关。箭头标记文本块的开始位置和结束位置。

IBM Z, POWER 本段内容仅与

IBM Z和POWER体系结构相关。箭头标记文本块的开始位置和结束位置。跳舞的企鹅(企鹅一章,↑其他手册):此内容参见自其他手册中的一章。

必须使用

root特权运行的命令。您往往还可以在这些命令前加上sudo命令,以非特权用户身份来运行它们。root #commandtux >sudocommand可以由非特权用户运行的命令。

tux >command注意

警告:警报通知在继续操作之前,您必须了解的不可或缺的信息。向您指出有关安全问题、潜在数据丢失、硬件损害或物理危害的警告。

重要:重要通知在继续操作之前,您必须了解的重要信息。

注意:注意通知额外信息,例如有关软件版本差异的信息。

提示:提示通知有用信息,例如指导方针或实用性建议。

4 支持 #

下面提供了 SUSE Linux Enterprise Server 的支持声明和有关技术预览的一般信息。有关产品生命周期的细节,请参见Book “升级指南”, Chapter 2 “生命周期和支持”。

如果您有权获享支持,可在Book “管理指南”, Chapter 39 “收集系统信息以供支持所用”中查找有关如何收集支持票据所需信息的细节。

4.1 SUSE Linux Enterprise Server 支持声明 #

要获得支持,您需要一个适当的 SUSE 订阅。要查看为您提供的具体支持服务,请转到 https://www.suse.com/support/ 并选择您的产品。

支持级别的定义如下:

- L1

问题判定,该技术支持级别旨在提供兼容性信息、使用支持、持续维护、信息收集,以及使用可用文档进行基本查错。

- L2

问题隔离,该技术支持级别旨在分析数据、重现客户问题、隔离问题领域,并针对级别 1 不能解决的问题提供解决方法,或作为级别 3 的准备级别。

- L3

问题解决,该技术支持级别旨在借助工程方法解决级别 2 支持所确定的产品缺陷。

对于签约的客户与合作伙伴,SUSE Linux Enterprise Server 将为除以下软件包外的其他所有软件包提供 L3 支持:

技术预览。

声音、图形、字体和作品。

需要额外客户合同的软件包。

工作站扩展模块随附的某些软件包仅享受 L2 支持。

名称以 -devel 结尾的软件包(包含头文件和类似的开发人员资源)只能同其主软件包一起接受支持。

SUSE 仅支持使用原始软件包,即,未发生更改且未重新编译的软件包。

4.2 技术预览 #

技术预览是 SUSE 提供的旨在让用户大致体验未来创新的各种软件包、堆栈或功能。随附这些预览只是为了提供方便,让您有机会在自己的环境中测试新的技术。非常希望您能提供反馈!如果您测试了技术预览,请联系 SUSE 代表,将您的体验和用例告知他们。您的反馈对于我们的未来开发非常有帮助。

但是,技术预览存在以下限制:

技术预览仍处于开发阶段。因此,它们的功能可能不完备、不稳定,或者在其他方面不适合用于生产。

技术预览不受支持。

技术预览可能仅适用于特定的硬件体系结构。

技术预览的细节和功能可能随时会发生变化。因此,可能无法升级到技术预览的后续版本,而只能进行全新安装。

我们随时可能会放弃技术预览。例如,如果 SUSE 发现某个预览不符合客户或市场的需求,或者不能证明它符合企业标准,则可能会放弃该预览。SUSE 不承诺未来将提供此类技术的受支持版本。

有关产品随附的技术预览的概述,请参见 https://www.suse.com/releasenotes/ 上的发行说明。

1 安全性和机密性 #

本章介绍计算机安全的基本概念,其中会介绍威胁和基本缓解方法。本章还提供了其他包含更多信息的章节、指南和网站的参考内容。

1.1 概述 #

Linux 的一个主要特征是它能够同时处理多个用户(多用户),并允许这些用户在同一台计算机上同时执行任务(多任务)。对于用户而言,处理本地储存的数据与处理网络中储存的数据没有任何差别。

由于存在多用户功能,不同用户的数据必须分开储存,以确保安全性和隐私性。Linux 的另一个重要特征是,即使数据媒体(例如硬盘)丢失或受损,它也能保持数据的可用性。

本章侧重于机密和隐私方面,不过综合性的安全概念还包括定期更新、可正常工作且经过测试的备份。如果没有备份,在发生数据篡改或者硬件故障后,数据恢复就会变得非常困难。

使用深层防御方法实现安全性:我们认为,没有任何一种威胁缓解措施可以完全保护系统和数据,但多层防御能够大大提高攻击的难度。深层防御策略可由以下部分构成:

将口令进行哈希处理(例如,使用 PBKDF2、bcrypt 或 scrypt)并将口令加盐

加密数据(例如,使用 AES)

日志记录、监视和入侵检测

防火墙

防病毒扫描程序

明确规定的成文紧急程序

备份

物理安全性

审计、安全扫描和入侵测试

SUSE Linux Enterprise Server 中包含用于解决上面所列要求的软件。下列章节提供了保护系统的起点措施。

Book “安全和强化指南”中提供了有关强化系统的更多细节。

1.2 口令 #

Linux 系统上只会储存口令的哈希。哈希是可以方便加密数据的单向算法。同时,哈希算法使得攻击者很难根据哈希计算出原始机密。

哈希储存在普通用户不能读取的 /etc/shadow 文件中。由于性能强大的计算机能够恢复口令,因此不应向普通用户显示哈希加密的口令。

美国国家标准技术研究院 (NIST) 发布了有关口令的指导原则(可在 https://pages.nist.gov/800-63-3/sp800-63b.html#sec5 上找到)

有关如何设置口令策略的细节,请参见第 18.3 节 “”。有关 Linux 上的身份验证的一般信息,请参见第 I 部分 “身份验证”。

1.3 备份 #

如果您的系统被入侵,可以使用备份来恢复先前的系统状态。发生 bug 或意外时,也可以使用备份将当前系统与旧版本进行比较。对于生产系统,请务必进行某种类型的非现场备份以应对灾难等情况(例如磁带/可刻录媒体的非现场储存,或非现场发起的储存)。

出于法律原因,一些公司和组织必须谨慎考虑备份过多信息以及保留时间过长的情况。如果您的环境设有销毁旧纸质文件的相关政策,您可能还需要将此政策扩展至 Linux 备份磁带。

有关服务器的物理安全的规则也适用于备份。此外,还建议您对备份数据进行加密。可对单个备份存档执行此操作,也可对整个备份文件系统执行此操作(如适用)。如果备份媒体丢失(例如在运输途中),加密可保护数据免受未经授权的访问。如果备份系统本身遭到入侵,则适用相同的规则。在某种程度上,加密还可确保备份的完整性。但请注意,相应人员需要能够在紧急情况下解密备份。此外,还应考虑加密密钥本身被入侵而需要替换的情况。

如果已知某个系统被入侵或疑似被入侵,请务必确定备份的完整性状态。如果在很长一段时间内都未检测到系统入侵,则有可能备份已包含被操控的配置文件或恶意程序。请保留足够长的备份历史以便检查可能的不合理差异。

即使不存在任何已知安全违规,也应定期检查各备份中重要配置文件之间的差异,这有助于发现安全问题(甚至可能的意外错误配置)。此方法最适合内容不会频繁发生更改的文件和环境。

1.4 系统完整性 #

如果能够以物理方式访问某台计算机,当已获授权的人员引导该计算机时,他们可以操控固件和引导进程来获取访问权限。您的第一项措施应该就是以物理方式锁住服务器机房,尽管并非所有计算机都能锁在不允许进入的机房中。

另外,请记得以安全的方式处置旧设备。保护引导加载程序并限制可移动媒体也有助于确保物理安全性。有关更多信息,请参见第 10 章 “物理安全性”。

考虑采取以下附加措施:

配置您的系统,使其无法从可移动设备引导。

使用 UEFI 口令、安全引导和 GRUB2 口令保护引导进程。

Linux 系统由引导加载程序启动,该程序通常允许向引导的内核传递其他选项。可以通过为引导加载程序额外设置一个口令,来防止其他人在引导期间使用此类参数。这对于系统安全至关重要。不仅内核本身以

root权限运行,而且内核还是在系统启动时授予root权限的第一个权威对象。有关在引导加载程序中设置口令的详细信息,请参见Book “管理指南”, Chapter 14 “引导加载程序 GRUB 2”, Section 14.2.6 “设置引导口令”。

启用硬盘加密。有关更多信息,请参见第 14 章 “加密分区和文件”。

使用

cryptctl加密托管的储存区。有关更多信息,请参见第 15 章 “使用 cryptctl 对托管应用程序的储存区加密”。使用 AIDE 检测系统配置中发生的任何更改。有关更多信息,请参见第 21 章 “使用 AIDE 进行入侵检测”。

1.5 文件访问 #

由于 Linux 采用一切设置都在文件中指定的方法,文件权限对于控制对大多数资源的访问权限至关重要。这意味着,您可以使用文件权限来定义对普通文件、目录和硬件设备的访问权限。默认情况下,大多数硬件设备只能由 root 访问。但是,某些设备(例如串行端口)可供普通用户访问。

一般来说,执行某项任务时应始终尽量使用限制性最强的特权。例如,以 root 权限读写电子邮件是完全没有必要的。如果邮件程序存在 bug,攻击者可能会利用此 bug 在攻击时使用该程序所具有的权限发起攻击。如若遵守上述规则,则可以尽量减少可能的损失。

有关细节,请参见第 19.1 节 “传统文件权限”和第 19.2 节 “ACL 的优势”。

AppArmor 和 SELinux 允许您为应用程序和用户设置约束。有关细节,请参见第 IV 部分 “通过 AppArmor 限制特权”和第 V 部分 “SELinux 对比”。

如果存在能够从所安装操作系统的外部访问硬盘的可能性(例如,通过引导在线系统或拆除硬件),请将数据加密。SUSE Linux Enterprise Server 允许您加密包含数据和操作系统的分区。有关详细信息,请参见第 14 章 “加密分区和文件”。

1.6 网络 #

保护网络服务是个至关重要的任务。应当力求保护尽可能多的 OSI 模型层。

在传输层或应用层上,应使用最新的加密算法对所有通讯进行身份验证和加密。使用虚拟专用网 (VPN) 作为物理网络上的附加安全层。

SUSE Linux Enterprise Server 提供了许多选项用于保护网络:

使用

openssl可以创建 X509 证书。这些证书可用于对许多服务进行加密和身份验证。您可以设置自己的证书颁发机构 (CA),并在网络中将其用作信任源。有关细节,请参见man openssl。通常至少会向公共因特网公开网络的某些部分。使用防火墙规则关闭端口并卸装(最起码要禁用)不需要的服务,从而减小受攻击面。有关详细信息,请参见第 24 章 “掩蔽和防火墙”。

使用 OpenVPN 保护通过不安全的物理网络建立的通讯通道。有关详细信息,请参见第 25 章 “配置 VPN 服务器”。

对网络服务使用强身份验证。有关详细信息,请参见第 I 部分 “身份验证”。

1.7 软件漏洞 #

软件漏洞是软件中存在的问题,攻击者可以利用此类问题来获取未经授权的访问权限或滥用系统。如果漏洞影响到了远程服务(例如 HTTP 服务),则会造成特别严重的问题。计算机系统非常复杂,因此它们总是存在某些漏洞。

当此类问题变成已知问题时,通常软件开发人员必须在软件中予以修复。然后,系统管理员必须及时在受影响的系统上以安全的方式安装推出的更新。

漏洞通常在中心数据库(例如,由美国政府维护的国家漏洞数据库)中公告。您可以订阅这些信息源,及时了解最新发现的漏洞。在某些情况下,可以在软件更新推出之前对 bug 造成的问题加以缓解。漏洞会分配到一个公共漏洞和暴露 (CVE) 编号和一个公共漏洞评分系统 (CVSS) 分数。该分数有助于识别漏洞的严重性。

SUSE 会提供安全建议源。可通过 https://www.suse.com/en-us/support/update/ 获得。https://www.suse.com/support/security/ 上还按 CVE 编号列出了安全更新。

SUSE 采用在较旧稳定软件版本中应用重要源代码修复的做法(向后移植)。因此,即使 SUSE Linux Enterprise Server 中某个软件的版本号低于上游项目中的最新版本号,SUSE Linux Enterprise Server 中的软件版本也已包含最新的漏洞修复。

有关更多信息,请参见Book “升级指南”, Chapter 6 “源代码向后移植”。

一般情况下,管理员应该为系统中的严重漏洞做好应对准备。这包括尽最大努力强化所有计算机。另外,我们建议制定好预定义的程序,以快速安装用于解决严重漏洞的更新。

为了减轻可能的攻击所造成的损害,请使用限制性文件权限。请参见第 19.1 节 “传统文件权限”。

其他有用链接:

http://lists.opensuse.org/opensuse-security-announce/,包含 openSUSE 安全公告的邮件列表

https://nvd.nist.gov/,国家漏洞数据库

https://cve.mitre.org/,MITRE 的 CVE 数据库

https://www.bsi.bund.de/SiteGlobals/Forms/Suche/BSI/Sicherheitswarnungen/Sicherheitswarnungen_Formular.html,德国联邦信息安全局漏洞信息源

https://www.first.org/cvss/,有关公共漏洞评分系统的信息

1.8 恶意软件 #

恶意软件是旨在扰乱计算机正常运行或窃取数据的软件,包括病毒、蠕虫、勒索软件或 Rootkit。恶意软件有时会利用软件漏洞来攻击计算机。不过,它们往往是用户意外执行的,尤其是从未知来源安装第三方软件时。SUSE Linux Enterprise Server 在其下载储存库中提供了详细的程序(软件包)列表。这可以减少下载第三方软件的需要。SUSE 提供的所有软件包都已签名。下载后,SUSE Linux Enterprise Server 的软件包管理器会检查软件包的签名,以校验其完整性。

rpm --checksig RPM_FILE 命令可显示软件包的校验和及签名是否正确。可以在 SUSE Linux Enterprise Server 的第一张 DVD 以及全球大多数密钥服务器上找到签名密钥。

您可以使用 ClamAV 防病毒软件来检测系统上的恶意软件。ClamAV 可以集成到多个服务中,例如邮件服务器和 HTTP 代理。这样就可以在用户启动恶意软件之前将其过滤掉。

限制性用户特权可以减少意外执行代码的风险。

1.9 重要安全提示 #

以下提示简要概括了上述章节的内容:

及时了解最新的安全问题。尽快获取并安装安全公告中建议的已更新软件包。

尽可能避免使用

root特权。设置限制性文件权限。仅使用加密的协议进行网络通讯。

禁用您绝对不需要的所有网络服务。

展开定期安全审计。例如,扫描网络中的开放端口。

使用

AIDE(高级入侵检测环境)监视系统上文件的完整性。安装任何第三方软件时都要小心谨慎。

定期检查所有备份。

检查日志文件(例如,使用 logwatch)。

将防火墙配置为阻止所有未显式列入白名单的端口。

采用冗余的安全措施设计。

在可能的情况下使用加密(例如,针对移动计算机的硬盘)。

1.10 报告安全问题 #

如果您发现了安全相关的问题,请先检查是否有可用的更新软件包。如果没有可用的更新,请向 <security@suse.de> 发送电子邮件。请提供问题的详细说明以及相关的软件包版本号。我们建议使用 GPG 加密电子邮件。

https://www.suse.com/support/security/contact/ 上提供了最新版本的 SUSE GPG 密钥。

2 通用准则 #

通用准则是指用于评估和衡量 IT 产品安全价值的最知名且使用最广泛的方法。该方法旨在保持独立性,以独立的实验室开展评估,然后由认证机构予以认证。安全功能要求 (SFR) 汇总在所谓的保护配置文件 (PP) 中。如果安全目标 (ST) 的定义与评估保障级别 (EAL) 相若,便可以比较不同产品的安全功能。(安全目标的定义通常会参考 PP — 如果存在满足产品用途的 PP。)

2.1 简介 #

要清楚定义 IT 产品中的安全并非易事。安全应被视为一个永无止境的过程,而不是一个可满足或不可满足的静态条件。通用准则证书(EAL7 以下级别)并未对系统的错误倾向做出清楚说明,但却为产品添加了一项无法仅通过技术存在来描述的重要价值:即,某人已独立检查了系统设计,所用方法与其声明相对应,并已在生产和维护产品时进行明确关注。

该证书为产品及其安全功能以及公司设计、构建和工程处理产品的流程指定了成熟程度,并将在整个产品生命周期内对其进行维护。因此,通用准则旨在做到面面俱到,将与 IT 产品安全相关的一切因素全部考虑在内。

2.2 评估保障级别 (EAL) #

评估保障级别表示产品满足所述声明的可信度。级别范围从 1 到 7:

EAL1:功能测试

EAL2:结构测试

EAL3:系统测试及检查

EAL4:系统设计、测试和审核

EAL5:半形式化设计和测试

EAL6:半形式化验证的设计和测试

EAL7:形式化验证的设计和测试

EAL1 只为产品满足安全要求提供基本保障,EAL2 到 EAL4 为中等保障级别。EAL5 到 EAL7 描述中到高以及高级别保障。如果某个产品从设计之初便未以较高级别保障为目标,则 EAL4 将是产品预期可拥有的最高保障级别。

2.3 一般指导原则 #

本指南中的大多数建议基于以下准则。在您定义自己的安全流程或确定本文中未明确涉及的配置时,请考虑这些准则。

- 尽可能使用数据加密

请注意,加密法固然有用,但只适用于它能胜任的特定目的。使用加密法并非获得更高系统安全性的通用途径;它也可能会给系统带来额外的风险。请就是否使用加密法做出明智决策,并有责任为您的决策提供理由。虚假的安全感比本身的弱点可能更有害。

SUSE Linux Enterprise Server 支持对以下项目进行加密:

用于远程登录(

openssh、man ssh(1))的网络连接(openssl命令、stunnel)文件 (

gpg)位于块层的整个文件系统(

dm-crypt、cryptsetup)VPN(

ipsec、openvpn)

- 最小软件包安装

将您系统中的已安装软件包限制为最小数量会很有用。无法执行未安装的二进制文件。

在系统安装期间,您可以限制所要安装的软件包集。例如,您可以取消选择所有软件包,而只选择您要使用的软件包。例如,在 YaST 中选择

apache2-mod_perl软件包将自动选择安装 Apache 软件包运行所需的所有软件包。常常会人为减少依赖项,以便更灵活地处理系统的依赖关系树。您可以选择最小系统,并以其为基础通过(叶)软件包选择构建依赖关系树。- 服务隔离 — 在独立的系统上运行不同的服务

可能的情况下,服务器应专用于提供一项服务或一个应用程序。如果攻击者能够成功利用一项服务中的软件缺陷(假设该缺陷允许访问其他服务),这将限制可能被入侵的其他服务数。

为系统上提供的服务使用 AppArmor 是一种有效的限制方法。有关详细信息,请参见第 IV 部分 “通过 AppArmor 限制特权”和

apparmor手册页。SUSE Linux Enterprise Server 支持使用虚拟化技术。虽然虚拟化一般用于服务器整合目的,但它对于服务隔离也很有用。不过,虚拟化技术无法比拟通过在不同物理计算机上运行服务所提供的隔离强度,也无法代替后者。请注意,超级管理程序隔离虚拟机的能力并不高于或强于 Linux 内核隔离进程及其地址空间的能力。

- 系统指纹和备份

执行定期备份及设置系统指纹十分重要,在应对系统成功攻击的情况下尤其如此。请将其作为安全惯例不可或缺的一部分,以校验备份是否正常工作。

快速直接的可访问备份可增加您对系统完整性的信心。但备份机制/解决方案拥有足够的版本控制支持亦十分重要,以便您能够跟踪系统中的更改。示例:软件包的安装时间 (

rpm-q--queryformat='%{INSTALLTIME} %{NAME}\n'软件包名称) 必须与备份日志文件中的已更改文件对应。SUSE Linux Enterprise Server 15 SP3 上存在多个工具,可用于检测未知但却成功的攻击。无需花费太多精力对其进行配置。

特别建议您使用文件和目录完整性检查器

AIDE(高级入侵检测环境)。当它运行以进行初始化时,会创建系统中列于其配置文件中的所有文件的哈希数据库。这样就可以在稍后校验所有已分类文件的完整性。警告:后门如果您使用 AIDE,请将哈希数据库复制到潜在攻击者无法访问的位置。否则,攻击者可能会在植入后门之后修改完整性数据库,导致完整性措施目标无法达成。

攻击者也可能已在内核中植入后门。除了很难检测之外,基于内核的后门还可有效去除系统入侵的所有痕迹,致使系统更改几乎变得无法察觉。因此,需要通过救援系统(或已手动装入目标系统文件系统的任何其他独立系统)来执行完整性检查。

请注意,安全更新的应用程序会令完整性数据库失效。

rpm-qlv packagename可列出软件包中包含的文件。RPM 子系统非常强大,所含数据由其自行维护。可使用--queryformat命令行选项对其进行访问。利用 RPM 的某些精细功能,可以更方便地管理包含已更改文件的完整性数据库的差异更新。

2.4 更多信息 #

通用准则评估可检查已评估设置中产品的特定配置。有关如何安装和配置用作通用准则评估中基线的参考系统,请参见通用准则评估文档的“管理员指南”部分。

不过,将已评估配置理解为已强化配置是不正确的。在安装后去除 setuid 位和管理过程的规定有助于实现合理的特定配置。但这对于强化声明是不够的。

有关 SUSE Linux Enterprise Server 安全认证和功能的详细信息,请参见 https://www.suse.com/support/security/certifications/。

https://www.suse.com/support/security/ 上提供有 SUSE 安全资源的列表。

除与通用准则工作相关的文档外,另请参见以下手册页:

pam(8)、pam(5) apparmor(7) 和参考的手册页 rsyslogd(8)、syslog(8)、syslogd(8) fstab(5)、mount(8)、losetup(8)、cryptsetup(8) haveged(8)、random(4) ssh(1)、sshd(8)、ssh_config(5)、sshd_config(5)、ssh-agent(1)、ssh-add(1)、ssh-keygen(1) cron(1)、crontab(5)、at(1)、atd(8) systemctl(1)、daemon(7)、systemd.unit(5)、systemd.special(5)、kernel-command-line(7)、bootup(7)、systemd.directives

第 I 部分 身份验证 #

- 3 通过 PAM 进行身份验证

Linux 在身份验证进程中使用 PAM(可插拔身份验证模块)作为用户和应用程序之间的中间层。PAM 模块在整个系统范围内可用,因此任何应用程序都可以请求 PAM 模块。本章介绍模块化身份验证机制的工作原理和配置方法。

- 4 使用 NIS

当网络中的多个 Unix 系统都要访问公共资源时,所有用户和组身份对于该网络中的所有计算机而言是否相同就显得极其重要。网络应该对用户透明:不管用户实际正在使用哪台计算机,其环境都不应该有变化。可以通过 NIS 和 NFS 服务完成此操作。NFS 通过网络分发文件系统,详细信息请参见 Book “储存管理指南”, Chapter 19 “通过 NFS 共享文件系统”。

NIS(网络信息服务)可以说是一种数据库式服务,用于跨网络访问

/etc/passwd、/etc/shadow和/etc/group的内容。NIS 也可用于其他目的(如提供/etc/hosts或/etc/services之类文件的内容),但这里不作介绍。人们常把 NIS 称作 YP,也就是网络中的“电话黄页”。- 5 使用 YaST 设置身份验证客户端

Kerberos 用于身份验证,而 LDAP 用于授权和标识。两者可以配合工作。有关 LDAP 的详细信息,请参见第 6 章 “389 LDAP Directory Server”;有关 Kerberos 的详细信息,请参见第 7 章 “使用 Kerberos 进行网络身份验证”。

- 6 389 LDAP Directory Server

轻量级目录访问协议 (LDAP) 是设计用来访问和维护信息目录的协议。LDAP 可用于执行多种任务,例如用户和组管理、系统配置管理和地址管理。在 SUSE Linux Enterprise Server 15.3 中,LDAP 服务由取代了 OpenLDAP 的 389 Directory Server 提供。

- 7 使用 Kerberos 进行网络身份验证

Kerberos 是一个网络身份验证协议,同时还提供加密。本章介绍如何设置 Kerberos 以及集成 LDAP 和 NFS 等服务。

- 8 Active Directory 支持

Active Directory* (AD) 是一项基于 LDAP、Kerberos 和其他服务的目录服务。Microsoft* Windows* 使用它来管理资源、服务和人员。在 Microsoft Windows 网络中,Active Directory 会提供有关这些对象的信息,限制对其的访问,并强制执行策略。SUSE® Linux Enterprise Server 可让您加入现有的 Active Directory 域,并将您的 Linux 计算机集成到 Windows 环境中。

- 9 设置 freeRADIUS 服务器

RADIUS(远程身份验证拨入用户服务)协议一直以来都是用于管理网络访问的标准服务。它为特大型企业(例如因特网服务提供商和手机网络提供商)执行身份验证、授权和统计 (AAA) 协议,在小型网络中应用也很广泛。它对用户和设备进行身份验证,授权这些用户和设备使用特定的网络服务,并跟踪服务的使用以进行计费和审计。您不需要使用全部三个 AAA 协议,只需使用所需的协议。例如,您可能不需要统计功能,而只需要客户端身份验证功能,或者,您可能只需要统计功能,客户端授权交由其他某个系统来管理。

3 通过 PAM 进行身份验证 #

Linux 在身份验证进程中使用 PAM(可插拔身份验证模块)作为用户和应用程序之间的中间层。PAM 模块在整个系统范围内可用,因此任何应用程序都可以请求 PAM 模块。本章介绍模块化身份验证机制的工作原理和配置方法。

3.1 PAM 是什么? #

系统管理员和编程人员经常要将访问限制在系统的某些部分或限制对应用程序某些功能的使用。没有 PAM,每次引入新的身份验证机制(例如 LDAP、Samba 或 Kerberos)时都必须对应用程序进行调整,而此过程非常耗时且容易出错。避免这些缺点的一种方法是将应用程序从身份验证机制中分开并将身份验证委托给集中管理的模块。每当需要使用新的必要身份验证模式时,只要调整或编写合适的 PAM 模块供相关程序使用即可。

PAM 的概念包括:

PAM 模块,用于特定身份验证机制的一组共享库。

模块堆栈,其中包含一个或多个 PAM 模块。

PAM 感知服务,需要使用模块堆栈或 PAM 模块进行身份验证。通常,服务是用户所熟悉的相应应用程序名称,例如

login或su。服务名称other是默认规则的保留字。模块参数,可用于影响单个 PAM 模块的执行。

用于评估执行单个 PAM 模块所产生的每种结果的机制。如果为正值,则执行下一个 PAM 模块。对负值的处理方式取决于配置:“无影响,继续”到“立即终止”之间的所有选项都有效。

3.2 PAM 配置文件的结构 #

可通过两种方式配置 PAM:

- 基于文件的配置 (

/etc/pam.conf) 每个服务的配置储存在

/etc/pam.conf中。不过,出于维护和可用性原因,SUSE Linux Enterprise Server 中未使用此配置模式。- 基于目录的配置 (

/etc/pam.d/) 依赖于 PAM 机制的每个服务(或程序)在

/etc/pam.d/目录中都有各自的配置文件。例如,可以在/etc/pam.d/sshd文件中找到sshd的服务。

/etc/pam.d/ 下的文件定义用于身份验证的 PAM 模块。每个文件都包含用于定义某个服务的行,而每行最多包含四个组成部分:

TYPE CONTROL MODULE_PATH MODULE_ARGS

组成部分的含义如下:

- TYPE

声明服务的类型。PAM 模块是成批处理的。不同类型的模块具有不同的用途。例如,一个模块检查口令,一个模块校验访问系统的位置,还有一个模块读取用户特定的设置。PAM 可以识别四种不同类型的模块:

auth检查用户的真实性,传统方法是通过查询口令进行检查,但也可以通过芯片卡或生物特征(例如指纹或虹膜扫描)来实现此目的。

account这种类型的模块会检查用户是否具有使用所请求服务的一般权限。例如,应执行这种检查以确保任何人都不能使用失效帐户的用户名登录。

password这种类型的模块的用途是启用身份验证令牌的更改。这通常是一个口令。

session这种类型的模块负责管理和配置用户会话。这些模块在身份验证前后启动,以记录登录尝试并配置用户的特定环境(邮件帐户、主目录、系统限制等)。

- CONTROL

指示 PAM 模块的行为。每个模块都可以具有以下控制标志:

required在进行身份验证之前,必须先成功处理带有此标志的模块。在处理带有

required标志的模块失败后,将继续处理带有相同标志的所有其他模块,之后用户才会收到有关身份验证尝试失败的消息。requisite也必须成功处理带有此标志的模块,处理方式在很大程度上与带有

required标志的模块类似。但是,如果某个带有此标志的模块失败,将立即向用户提供反馈并且不再继续处理其他模块。如果成功,则接着处理其他模块,就像带有required标志的任何模块一样。requisite标志可用作基本过滤器,检查进行正确身份验证所必需的某些条件是否存在。sufficient在成功处理带有此标志的模块后,请求方应用程序会立即收到处理成功的消息并且不再处理其他模块,但前提是之前所有带有

required标志的模块均未失败。带有sufficient标志的模块失败没有任何直接后果,所有随后的模块都将按其各自的顺序进行处理。optional带有此标志的模块成功或失败不会产生任何直接后果。此标志可用于只用来显示消息(例如,通知用户收到了邮件)而不采取任何进一步操作的模块。

include如果给出此标志,则在此处插入指定为参数的文件。

- MODULE_PATH

包含 PAM 模块的完整文件名。只要模块位于默认目录

/lib/security(对于 SUSE® Linux Enterprise Server 支持的所有 64 位平台,默认目录均为/lib64/security)中,就无需显式指定此文件名。- MODULE_ARGS

包含用于影响 PAM 模块行为的选项的空格分隔列表,例如

debug(启用调试)或nullok(允许使用空口令)。

另外,/etc/security 下提供了用于 PAM 模块的全局配置文件,它们定义这些模块的确切行为(其中包括 pam_env.conf 和 time.conf)。使用 PAM 模块的每个应用程序实际上会调用一组 PAM 函数,这些函数随后将处理不同配置文件中的信息,并将结果返回给请求方应用程序。

为了简化 PAM 模块的创建和维护,现已引入 auth、account、password 和 session 模块类型的通用默认配置文件。这些配置取自每个应用程序的 PAM 配置。因此,对 common-* 中全局 PAM 配置模块进行的更新将在所有 PAM 配置文件中传播,而无需管理员更新每个 PAM 配置文件。

您可以使用 pam-config 工具维护全局 PAM 配置文件。此工具可自动将新模块添加到配置、更改现有模块的配置,或者从配置中删除模块(或选项)。它最大限度地减少甚至完全消除了维护 PAM 配置时所需的人工干预。

使用 64 位操作系统时,还可以包含 32 位应用程序的运行时环境。在这种情况下,请确保同时安装 32 位版本的 PAM 模块。

3.3 sshd 的 PAM 配置 #

以 sshd 的 PAM 配置为例:

/etc/pam.d/sshd) ##%PAM-1.0 1 auth requisite pam_nologin.so 2 auth include common-auth 3 account requisite pam_nologin.so 2 account include common-account 3 password include common-password 3 session required pam_loginuid.so 4 session include common-session 3 session optional pam_lastlog.so silent noupdate showfailed 5

通过包含配置文件而不是将每个模块单独添加到相应的 PAM 配置,您可以在管理员更改默认设置后自动获取更新的 PAM 配置。以前,在 PAM 发生更改或安装新应用程序后,您需要手动调整所有应用程序的所有配置文件。而现在 PAM 配置是通过中央配置文件进行的,每个服务的 PAM 配置都将自动继承所有的更改。

第一个 include 文件 (common-auth) 会调用三个 auth 类型的模块:pam_env.so、pam_gnome_keyring.so 和 pam_unix.so。请参见例 3.2 “auth 部分的默认配置 (common-auth)”。

auth 部分的默认配置 (common-auth) #auth required pam_env.so 1 auth optional pam_gnome_keyring.so 2 auth required pam_unix.so try_first_pass 3

| |

| |

|

整个 auth 模块堆栈处理完后,sshd 才会获得有关登录是否成功的反馈。堆栈中带有 required 控制标志的所有模块都必须成功处理,sshd 才能收到有关正面结果的消息。如果其中的某个模块不成功,则仍将继续处理整批模块,在此之后 sshd 才能得到处理失败的通知。

成功处理所有 auth 类型的模块后,将处理另一条 include 语句,在本例中为例 3.3 “account 部分的默认配置 (common-account)”中的语句。common-account 仅包含一个模块:pam_unix。如果 pam_unix 返回的结果证明用户存在,则 sshd 会收到一条处理成功的消息,然后处理下一批模块 (password),如例 3.4 “password 部分的默认配置 (common-password)”中所示。

account 部分的默认配置 (common-account) #account required pam_unix.so try_first_pass

password 部分的默认配置 (common-password) #password requisite pam_cracklib.so password optional pam_gnome_keyring.so use_authtok password required pam_unix.so use_authtok nullok shadow try_first_pass

同样,sshd 的 PAM 配置仅涉及一条 include 语句,该语句引用了 password 模块的默认配置(位于 common-password 中)。每当应用程序请求获取身份验证令牌的更改信息时,都必须成功完成这些模块(控制标志为 requisite 和 required)。

更改口令或另一个身份验证令牌需要进行安全检查。可以使用 pam_cracklib 模块实现此目的。随后使用的 pam_unix 模块带有来自 pam_cracklib 的任何旧口令和新口令,因此用户在更改口令后无需再次进行身份验证。此过程可确保不能绕过 pam_cracklib 所执行的检查。每当配置了 account 或 auth 类型来指出口令失效时,还应使用 password 模块。

session 部分的默认配置 (common-session) #session required pam_limits.so session required pam_unix.so try_first_pass session optional pam_umask.so session optional pam_systemd.so session optional pam_gnome_keyring.so auto_start only_if=gdm,gdm-password,lxdm,lightdm session optional pam_env.so

最后,调用 session 类型的模块(捆绑在 common-session 文件中)以根据相关用户的设置来配置会话。pam_limits 模块装载文件 /etc/security/limits.conf,该文件定义对某些系统资源使用的限制。系统会再次处理 pam_unix 模块。pam_umask 模块可用于设置文件模式创建掩码。由于此模块带有 optional 标志,因此此模块的失败将不会影响整个会话模块堆栈的成功完成。当用户注销时,将再次调用 session 模块。

3.4 PAM 模块的配置 #

某些 PAM 模块是可配置的。配置文件位于 /etc/security 中。本节简要介绍与 sshd 示例相关的配置文件 — pam_env.conf 和 limits.conf。

3.4.1 pam_env.conf #

pam_env.conf 可用于定义每次调用 pam_env 模块时为用户设置的标准化环境。它允许您使用以下语法预设环境变量:

VARIABLE [DEFAULT=VALUE] [OVERRIDE=VALUE]

- VARIABLE

要设置的环境变量的名称。

[DEFAULT=<value>]管理员要设置的默认值。

[OVERRIDE=<value>]可能由

pam_env查询并设置的值,覆盖默认值。

有关 pam_env 如何使用的典型示例就是 DISPLAY 变量的调整,在发生远程登录是该变量会改变。例 3.6 “pam_env.conf”中显示了这一点。

REMOTEHOST DEFAULT=localhost OVERRIDE=@{PAM_RHOST}

DISPLAY DEFAULT=${REMOTEHOST}:0.0 OVERRIDE=${DISPLAY}

第一行将 REMOTEHOST 变量的值设置为 localhost,当 pam_env 不能确定任何其他值时就会使用该值。DISPLAY 变量又包含 REMOTEHOST 的值。/etc/security/pam_env.conf 的注释中提供了更多信息。

3.4.2 pam_mount.conf.xml #

pam_mount 用于在登录期间装入用户主目录,以及在注销期间从中心文件服务器用来存放所有用户主目录的环境中卸载这些主目录。使用此方法就无需装入一个完整的 /home 目录(通过该目录可访问所有用户主目录),而是仅装入即将登录的用户的主目录。

安装 pam_mount 后,/etc/security 下会有一个 pam_mount.conf.xml 模板。手册页 man 5 pam_mount.conf 中提供了各个元素的说明。

可以使用 YaST 完成此功能的基本配置。选择 › › 以添加文件服务器。请参见Book “储存管理指南”, Chapter 20 “Samba”, Section 20.5 “配置客户端”。

cryptsetup 2.0 中已添加了 LUKS2 支持;从 SUSE Linux Enterprise Server12 SP3 开始,SUSE Linux Enterprise Server 在 pam_mount 中包含了 LUKS2 支持。

3.4.3 limits.conf #

可以在 pam_limits 模块将会读取的 limits.conf 中基于用户或组设置系统限制。该文件可让您设置硬限制(即不能超出的限制)和软限制(即可以暂时超出的限制)。有关语法和选项的详细信息,请参见 /etc/security/limits.conf 中的注释。

3.5 使用 pam-config 配置 PAM #

pam-config 工具可帮助您配置全局 PAM 配置文件 (/etc/pam.d/common-*) 和多个选定的应用程序配置。有关受支持模块的列表,请使用 pam-config --list-modules 命令。使用 pam-config 命令可以维护 PAM 配置文件。可将新模块添加到 PAM 配置,删除其他模块,或修改这些模块的选项。更改全局 PAM 配置文件时,无需手动调整单个应用程序的 PAM 设置。

pam-config 的简单用例包括:

自动生成全新的 Unix 样式 PAM 配置。: 让 pam-config 创建最简单的可行设置,供您以后扩展。

pam-config --create命令会创建简单的 Unix 身份验证配置。pam-config 不负责维护的现有配置文件将被重写,但会以*.pam-config-backup的形式保留备份副本。添加新的身份验证方法。: 可通过简单的

pam-config --add --ldap命令将新的身份验证方法(例如 LDAP)添加到 PAM 模块堆栈。在适用的情况下,LDAP 将添加到所有common-*-pcPAM 配置文件中。添加调试以进行测试。: 为确保新的身份验证过程按预期工作,请对所有 PAM 相关操作开启调试。

pam-config --add --ldap-debug会对 LDAP 相关的 PAM 操作开启调试。在systemd日记中查找调试输出(请参见Book “管理指南”, Chapter 17 “journalctl:查询systemd日志”)。查询您的设置。: 在最终应用您的新 PAM 设置之前,请检查该设置是否包含您要添加的所有选项。

pam-config --query --MODULE 命令会列出所要查询的 PAM 模块的类型和选项。去除调试选项。: 最后,当您对设置性能完全满意时,请从设置中去除调试选项。

pam-config --delete --ldap-debug命令会对 LDAP 身份验证关闭调试。如果您为其他模块添加了调试选项,请使用类似的命令关闭这些选项。

有关 pam-config 命令和可用选项的详细信息,请参见 pam-config(8) 手册页。

3.6 手动配置 PAM #

如果您偏向于手动创建或维护 PAM 配置文件,请确保对这些文件禁用 pam-config。

当您使用 pam-config --create 命令从头开始创建 PAM 配置文件时,此命令会创建从 common-* 到 common-*-pc 文件的符号链接。pam-config 仅会修改 common-*-pc 配置文件。去除这些符号链接会有效禁用 pam-config,因为 pam-config 仅对 common-*-pc 文件运行,而在没有符号链接的情况下,这些文件不起作用。

pam_systemd.so

如果您要创建自己的 PAM 配置,请务必包含配置为 session optional 的 pam_systemd.so。不包含 pam_systemd.so 可能会导致 systemd 任务限制出现问题。有关细节,请参见 pam_systemd.so 的手册页。

3.7 更多信息 #

安装 pam-doc 软件包后,可在 /usr/share/doc/packages/pam 目录中找到以下附加文档:

- README 文件

在此目录的顶层,有一个

modules子目录提供了可用 PAM 模块的 README 文件。- Linux-PAM 系统管理员指南

此文档包含系统管理员应该了解的有关 PAM 的所有内容。它讨论了一系列主题,从配置文件的语法到 PAM 的安全特性。

- Linux-PAM 模块编写人员手册

此文档从开发人员的角度对多个主题进行了总结,提供了有关如何编写符合标准的 PAM 模块的信息。

- Linux-PAM 应用程序开发人员指南

此文档包含要使用 PAM 库的应用程序开发人员所需了解的所有内容。

- PAM 手册页

整个 PAM 及其各个模块都随附了手册页,其中全面概述了所有组件的功能。

4 使用 NIS #

当网络中的多个 Unix 系统都要访问公共资源时,所有用户和组身份对于该网络中的所有计算机而言是否相同就显得极其重要。网络应该对用户透明:不管用户实际正在使用哪台计算机,其环境都不应该有变化。可以通过 NIS 和 NFS 服务完成此操作。NFS 通过网络分发文件系统,详细信息请参见 Book “储存管理指南”, Chapter 19 “通过 NFS 共享文件系统”。

NIS(网络信息服务)可以说是一种数据库式服务,用于跨网络访问 /etc/passwd、/etc/shadow 和 /etc/group 的内容。NIS 也可用于其他目的(如提供 /etc/hosts 或 /etc/services 之类文件的内容),但这里不作介绍。人们常把 NIS 称作 YP,也就是网络中的“电话黄页”。

4.1 配置 NIS 服务器 #

要想通过网络分发 NIS 信息,请安装一台服务器(主服务器)管理所有客户端,或者安装多台 NIS 从属服务器用于向主服务器请求此信息,然后将信息中继到各自的客户端。

要只为网络配置一台 NIS 服务器,请参见第 4.1.1 节 “配置 NIS 主服务器”继续操作。

如果您的 NIS 主服务器需将其数据导出到从属服务器,请按第 4.1.1 节 “配置 NIS 主服务器”中所述设置主服务器,按第 4.1.2 节 “配置 NIS 从属服务器”中所述在子网中设置从属服务器。

4.1.1 配置 NIS 主服务器 #

要使用 YaST 管理 NIS 服务器功能,请以 root 身份运行 zypper in yast2-nis-server 命令来安装 yast2-nis-server 软件包。要为网络配置 NIS 主服务器,请按如下所示继续:

启动 › › .

如果网络中只需要一台 NIS 服务器,或者此服务器将充当更低级别 NIS 从属服务器的主服务器,请选择。YaST 将安装需要的程序包。

提示:已安装的 NIS 服务器软件如果 NIS 服务器软件已安装在机器上,请通过单击来创建 NIS 主服务器。

图 4.1︰ NIS 服务器设置 #确定基本 NIS 设置选项:

输入 NIS 域名。

通过选择,定义该主机是否也应该是 NIS 客户端(使用户能够从该 NIS 服务器登录并访问数据)。

如果 NIS 服务器需要充当其他子网中的 NIS 从属服务器的主服务器,请选择。

选项只能与搭配使用。它可以加速将映射传输到从属服务器的过程。

选择以允许网络中的用户(本地用户和通过 NIS 服务器管理的用户)更改其在 NIS 服务器上的口令(使用命令

yppasswd)。这会相应激活和 选项。“GECOS”意味着用户还可以使用命令ypchfn更改其名称和地址设置。“外壳”允许用户使用命令ypchsh更改其默认外壳(例如从 Bash 切换到 sh)。新外壳必须是/etc/shells中预定义的其中一项。选择使 YaST 适应 NIS 服务器的防火墙设置。

图 4.2︰ 主服务器设置 #单击退出此对话框,或单击进行其他设置。

包括更改 NIS 服务器的源目录(默认为

/etc)。此外,也可以在此合并口令。该设置应设为才能基于系统身份验证文件/etc/passwd、/etc/shadow和/etc/group创建用户数据库。此外,请确定 NIS 应提供的最小用户和组 ID。单击来确认设置并返回上一个屏幕。图 4.3︰ 更改 NIS 服务器目录并同步文件 #

如果先前启用了,则输入用作从属服务器的主机的名称,然后单击。如果不存在任何从属服务器,将跳过此配置步骤。

继续在对话框中进行数据库配置。指定 NIS 服务器映射,即要从 NIS 服务器传输至客户端的部分数据库。默认设置通常就足够了。选择可退出此对话框。

选择可用映射,然后单击继续。

图 4.4︰ NIS 服务器映射设置 #确定可以查询 NIS 服务器的主机。可通过单击相应的按钮来添加、编辑或删除主机。指定可以向 NIS 服务器发送来自哪个网络的请求。通常为内部网络。在当前情况下,应有以下两项:

255.0.0.0 127.0.0.0 0.0.0.0 0.0.0.0

第一项允许从您自己的主机(即 NIS 服务器)连接。第二项允许所有主机向服务器发送请求。

图 4.5︰ 为 NIS 服务器设置请求权限 #单击以保存更改并退出设置。

4.1.2 配置 NIS 从属服务器 #

要在网络中配置其他 NIS 从属服务器,请按如下所示继续:

启动 › › .

选择,然后单击。

提示如果 NIS 服务器软件已安装在计算机上,则请通过单击来创建 NIS 从属服务器。

完成 NIS 从属服务器的基本设置:

输入 NIS 域。

输入主服务器的主机名或 IP 地址。

如果要允许用户登录此服务器,请设置。

通过来调整防火墙设置。

单击“下一步”

输入可以查询 NIS 服务器的主机。可通过单击相应的按钮来添加、编辑或删除主机。指定可从中向 NIS 服务器发送请求的所有网络。如果可从所有网络发送请求,请使用以下配置:

255.0.0.0 127.0.0.0 0.0.0.0 0.0.0.0

第一项允许从您自己的主机(即 NIS 服务器)连接。第二项允许所有可访问同一网络的主机向服务器发送请求。

单击,保存更改并退出设置。

4.2 配置 NIS 客户端 #

要在工作站上使用 NIS,请执行以下操作:

启动 › › 。

激活 按钮。

输入 NIS 域。这通常是由管理员指定的域名或 DHCP 收到的静态 IP 地址。有关 DHCP 的信息,请参见 Book “管理指南”, Chapter 32 “DHCP”。

图 4.6︰ 设置 NIS 服务器的域和地址 #输入您的 NIS 服务器并以空格分隔其地址。如果您不知道 NIS 服务器的地址,请单击让 YaST 搜索您域中的所有 NIS 服务器。根据本地网络的大小,此过程有可能会耗费很长时间。可在指定的服务器没有响应后,在本地网络中寻找 NIS 服务器。

根据本地安装,您可能还想激活 automounter。如果需要,此选项还会安装其它软件。

如果您不希望其他主机能够查询您的客户端正在使用的服务器,请转到设置并禁用。通过选中,客户端将能够接收通过非特权端口通讯的服务器的答复。有关进一步信息,请参见

manypbind。单击以保存配置并返回到 YaST 控制中心。现在,您的客户端上已配置好 NIS。

5 使用 YaST 设置身份验证客户端 #

Kerberos 用于身份验证,而 LDAP 用于授权和标识。两者可以配合工作。有关 LDAP 的详细信息,请参见第 6 章 “389 LDAP Directory Server”;有关 Kerberos 的详细信息,请参见第 7 章 “使用 Kerberos 进行网络身份验证”。

5.1 使用 YaST 配置身份验证客户端 #

YaST 允许使用不同的模块设置客户端身份验证:

5.2 SSSD #

有两个 YaST 模块基于 SSSD:及 。

SSSD 指系统安全服务守护程序。SSSD 会与提供用户数据的远程目录服务通讯,并提供各种身份验证方法(例如 LDAP、Kerberos 或 Active Directory (AD))。它还提供 NSS(名称服务切换)和 PAM(可插入身份验证模块)接口。

SSSD 可在本地缓存用户数据并可让用户使用这些数据,即使实际的目录服务(暂时)不可访问时也是如此。

5.2.1 检查状态 #

运行某个 YaST 身份验证模块后,您可以使用以下命令检查 SSSD 是否正在运行:

root #systemctl status sssdsssd.service - System Security Services Daemon Loaded: loaded (/usr/lib/systemd/system/sssd.service; enabled) Active: active (running) since Thu 2015-10-23 11:03:43 CEST; 5s ago [...]

5.2.2 缓存 #

为了允许用户在身份验证后端不可用时登录,SSSD 将使用其缓存,即使缓存已失效。这种情况会一直持续到后端再次可用。

要使缓存失效,请运行 sss_cache -E(sss_cache 命令是软件包

sssd-tools的一部分)。

要彻底去除 SSSD 缓存,请运行:

tux >sudosystemctl stop sssdtux >sudorm -f /var/lib/sss/db/*tux >sudosystemctl start sssd

6 389 LDAP Directory Server #

轻量级目录访问协议 (LDAP) 是设计用来访问和维护信息目录的协议。LDAP 可用于执行多种任务,例如用户和组管理、系统配置管理和地址管理。在 SUSE Linux Enterprise Server 15.3 中,LDAP 服务由取代了 OpenLDAP 的 389 Directory Server 提供。

理想情况下,中心服务器会将数据储存在一个目录中,并使用明确定义的协议将其分发到所有客户端。结构化数据使各种应用程序都能对其进行访问。中心储存库减少了必要的管理工作。利用 LDAP 这样的标准化开放协议可以确保尽可能多的客户端应用程序都能访问这些信息。

这里所说的目录实际上是指一种经过优化能够快速有效地读取和搜索的数据库。储存在此目录中的数据类型往往会长期保留,且不会经常更改。这样,便可以针对高性能的并发读取优化 LDAP 服务,而传统数据库的优化目的是在短时间内接受大量的数据写入。

6.1 LDAP 目录树的结构 #

本节介绍 LDAP 目录树的布局,并提供 LDAP 相关的基本术语。如果您熟悉 LDAP,请继续阅读第 6.2.1 节 “设置新的 389 Directory Server 实例”。

LDAP 目录具有树形结构。目录中的所有项(称为对象)在此层次结构中都有确定的位置。此层次结构称为目录信息树 (DIT)。所需项的完整路径(可以明确标识该项)称为判别名 (DN)。树中的对象由其相对判别名 (RDN) 标识。判别名是基于项路径中的所有项的 RDN 构建的。

LDAP 目录树中的关系在下例中尤为明显,如图 6.1 “LDAP 目录的结构”所示。

完整的图是一个虚构的目录信息树。其中描述了三个层次上的项。每个项对应于图中的一个框。在本例中,虚构的雇员 Geeko Linux 的完整有效判别名为 cn=Geeko Linux,ou=doc,dc=example,dc=com。该名称是通过将 RDN cn=Geeko linux 添加到前一项的 DN ou=doc,dc=example,dc=com 而构成的。

可储存在 DIT 中的对象类型是按照纲要全局确定的。对象类型由对象类决定。对象类确定必须或可以指派给相关对象的属性。纲要包含 LDAP 服务器可以使用的所有对象类和属性。属性是结构化数据类型。其语法、顺序和其他行为由纲要定义。LDAP 服务器会提供一组可在各种环境中工作的核心纲要。如果您需要使用自定义纲要,可以将其上载到 LDAP 服务器。

表 6.1 “常用对象类和属性”提供了示例中所用 00core.ldif 和 06inetorgperson.ldif 中的对象类的简单概述,包括必需的属性(必需属性)和有效的属性值。安装 389 Directory Server 后,可在 usr/share/dirsrv/schema 中找到这些信息。

|

对象类 |

含义 |

示例项 |

必需属性 |

|---|---|---|---|

|

|

域的名称组成部分 |

示例 |

displayName |

|

|

组织单元 |

doc |

ou |

|

|

内部网或因特网中与个人相关的数据 |

Geeko Linux |

cn |

例 6.1 “CN=schema 的摘录”显示了某个纲要指令的摘录及其解释。

attributetype (1.2.840.113556.1.2.102 NAME 'memberOf' 1 DESC 'Group that the entry belongs to' 2 SYNTAX 1.3.6.1.4.1.1466.115.121.1.12 3 X-ORIGIN 'Netscape Delegated Administrator') 4 objectclass (2.16.840.1.113730.3.2.333 NAME 'nsPerson' 5 DESC 'A representation of a person in a directory server' 6 SUP top STRUCTURAL 7 MUST ( displayName $ cn ) 8 MAY ( userPassword $ seeAlso $ description $ legalName $ mail \ $ preferredLanguage ) 9 X-ORIGIN '389 Directory Server Project' ...

6.2 安装 389 Directory Server #

使用以下命令进行安装:

tux >sudozypper install 389-ds

此命令将安装 389-ds 和 lib389 packages.安装后,按照第 6.2.1 节中所述设置服务器。

6.2.1 设置新的 389 Directory Server 实例 #

您需使用 dscreate 命令来创建新的 389 Directory Server 实例,并使用 dsctl 命令彻底去除这些实例。

可以基于自定义配置文件以及基于自动生成的模板文件这两种方式来配置和创建新实例。对于测试实例,您可以使用自动生成的模板,而无需进行任何更改,不过,对于生产系统,则必须仔细检查该模板并进行任何必要的更改。

然后,您需要设置管理身份凭证,管理用户和组,并配置身份服务。

执行以下步骤可设置一个用于测试和开发的简单实例,并在其中填充少量的示例项。

389 目录服务器由三个主要命令控制:

dsctl管理本地实例,需要

root权限。要求您连接到运行目录服务器实例的终端。用于启动、停止和备份数据库以及进行其他操作。dsconf用于管理和配置服务器的主要工具。可通过实例的外部接口管理其配置。这样,您便可以在该实例上远程更改配置。

dsidm用于身份管理(管理用户、组、口令等)。权限由访问控制授予,因此,举例而言,用户可以重设置自己的口令或更改自己帐户的细节。

6.2.2 使用自定义配置文件创建 389 Directory Server 实例 #

您可以基于一个简单的自定义配置文件创建新的 389 Directory Server 实例。此文件必须采用 INF 格式,您可以对其随意命名。

默认实例名称为 localhost。创建实例后,便无法更改实例名称。您最好创建自己的实例名称,而不要使用默认名称,这样可避免混淆并更容易理解实例的工作方式。

例 6.2 显示了一个可用于创建新 389 Directory Server 实例的示例配置文件。您可以复制并使用此文件,不过,请务必创建您自己的口令。

将下面的示例文件

ldap1.inf复制到您的主目录:例 6.2︰ 最小 389 Directory Server 实例的配置文件 ## ldap1.inf [general] config_version = 2 1 [slapd] root_password = password2 self_sign_cert = True 3 instance_name = ldap1 [backend-userroot] sample_entries = yes 4 suffix = dc=ldap1,dc=com要根据例 6.2 创建 389 Directory Server 实例,请运行以下命令:

tux >sudodscreate -v from-file ldap1.inf | tee ldap1-output.txt这会显示创建实例期间发生的所有活动,将所有消息储存在

ldap1-output.txt中,并在大约一分钟内创建一个正常工作的 LDAP 服务器。详细输出包含大量有用的信息。如果您不想保存这些信息,请删除该命令的| tee ldap1-output.txt部分。如果

dscreate命令失败,会显示消息告诉您原因。更正所有问题后,去除该实例(参见步骤 5)并创建新实例。成功安装后,系统会报告“

已完成 ldap1的安装”。检查新服务器的状态:tux >sudodsctl ldap1 status Instance "ldap1" is running以下命令可用于彻底去除实例。第一条命令执行试运行,而不会去除实例。当您确定要去除时,请结合

--do-it选项使用第二条命令:tux >sudodsctl ldap1 remove Not removing: if you are sure, add --do-ittux >sudodsctl ldap1 remove --do-it此命令还会去除未完整安装的或已损坏的实例。您可以放心地按所需的频率创建和去除实例。

如果您忘记了实例的名称,可使用 dsctl 列出所有实例:

tux > /usr/sbin/dsctl -l

slapd-ldap16.2.3 基于模板创建 389 Directory Server 实例 #

您可以使用 dscreate 命令为新 389 Directory Server 实例自动创建模板。这会创建一个无需进行任何更改即可使用的模板,您也可以根据自己的要求更改此模板。所有默认值在模板文件中都有说明,并已注释掉。要进行更改,请取消注释默认值并输入您自己的值。所有选项都有详细的说明。

下面的示例会将模板输出到 stdout:

tux > dscreate create-template这有助于快速检查模板,但是,您必须创建一个文件用于创建新 389 Directory Server 实例。您可以对此文件随意命名:

tux > dscreate create-template ldap1-template.txt下面是新文件中的代码段:

# full_machine_name (str) # Description: Sets the fully qualified hostname (FQDN) of this system. When # installing this instance with GSSAPI authentication behind a load balancer, set # this parameter to the FQDN of the load balancer and, additionally, set # "strict_host_checking" to "false". # Default value: ldapserver1.test.net ;full_machine_name = ldapserver1.test.net # selinux (bool) # Description: Enables SELinux detection and integration during the installation # of this instance. If set to "True", dscreate auto-detects whether SELinux is # enabled. Set this parameter only to "False" in a development environment. # Default value: True ;selinux = True

从中可以了解它是如何根据现有环境自动配置默认值的。按原样使用此文件来创建一个新实例:

tux >sudodscreate from-file ldap1-template.txt

这会创建一个名为 localhost 的新实例,并在创建后自动启动该实例:

tux >sudodsctl localhost status Instance "localhost" is running

使用默认值会创建一个完全可正常运行的实例,不过您也可以更改某些值。

创建实例后,便无法更改实例名称。您最好创建自己的实例名称,而不要使用默认名称,这样可避免混淆并更容易理解实例的工作方式。为此,请取消注释 ;instance_name = localhost 行,并将 localhost 更改为所需的名称。在以下示例中,实例名称为 ldap1。

另一项有用的更改是在新实例中填充示例用户和组。取消注释 ;sample_entries = no,并将 no 更改为 yes。

通过取消注释 ;root_password 并将默认口令替换为您自己的口令来设置口令。

模板不会创建默认后缀,因此您应在 suffix 行中配置自己的后缀,如下例所示:

suffix = dc=ldap1,dc=com

可以使用 dsctl 彻底去除任何实例,然后重新开始创建:

tux >sudodsctl ldap1 remove --do-it

6.2.4 停止和启动 389 Directory Server #

使用 systemd 管理 389 Directory Server 实例。获取服务器状态:

tux > systemctl status --no-pager --full dirsrv@ldap1.service

● dirsrv@ldap1.service - 389 Directory Server ldap1.

Loaded: loaded (/usr/lib/systemd/system/dirsrv@.service; enabled; vendor preset: disabled)

Active: active (running) since Thu 2021-03-11 08:55:28 PST; 2h 7min ago

Process: 4451 ExecStartPre=/usr/lib/dirsrv/ds_systemd_ask_password_acl /etc/dirsrv/slapd-ldap1/dse.ldif (code=exited, status=0/SUCCESS)

Main PID: 4456 (ns-slapd)

Status: "slapd started: Ready to process requests"

Tasks: 26

CGroup: /system.slice/system-dirsrv.slice/dirsrv@ldap1.service

└─4456 /usr/sbin/ns-slapd -D /etc/dirsrv/slapd-ldap1 -i /run/dirsrv/slapd-ldap1.pid启动和停止服务器:

tux >sudosystemctl start dirsrv@ldap1.servicetux >sudosystemctl stop dirsrv@ldap1.service

有关使用 systemctl 的详细信息,请参见Book “管理指南”, Chapter 15 “systemd 守护程序”。

dsctl 命令还可启动和停止服务器:

tux >sudodsctl ldap1 statustux >sudodsctl ldap1 stoptux >sudodsctl ldap1 restarttux >sudodsctl ldap1 start

6.2.5 配置用于本地管理的管理员身份凭证 #

要对 389 Directory Server 进行本地管理,您可以在 /root 目录中创建一个 .dsrc 配置文件,这样 root 和 sudo 用户管理服务器时就不必每运行一条命令都要键入连接细节。例 6.3 显示了在服务器上进行本地管理的示例,其中使用了 ldap1 和 com 作为基本 DN。

创建 /root/.dsrc 文件后,请尝试运行几条管理命令,例如创建新用户(参见第 6.4 节 “管理 LDAP 用户和组”)。

.dsrc 文件 ## /root/.dsrc file for administering the ldap1 instance

[ldap1] 1

uri = ldapi://%%2fvar%%2frun%%2fslapd-ldap1.socket 2

basedn = dc=ldap1,dc=com

binddn = cn=Directory Manager6.3 防火墙配置 #

389 Directory Server 的默认 TCP 端口为 389 和 636。TCP 端口 389 用于建立未加密连接,以及用于 STARTTLS。端口 636 用于通过 TLS 建立加密连接。

firewalld 是 SUSE Linux Enterprise 的默认防火墙管理器。以下规则会激活 ldap 和 ldaps 防火墙服务:

tux >sudofirewall-cmd --add-service=ldap --zone=internaltux >sudofirewall-cmd --add-service=ldaps --zone=internaltux >sudofirewall-cmd --runtime-to-permanent

请将 zone 替换为您服务器的相应区域。有关使用 TLS 保护连接的信息,请参见第 6.8 节 “使用 TSL 的 CA 证书”;有关 firewalld 的信息,请参见第 24.3 节 “防火墙基础知识”。

6.4 管理 LDAP 用户和组 #

通过 dsidm 命令来创建并管理用户和组。该命令以交互方式运行,或者,您也可以在命令行上运行,并在一条命令中输入所有选项。

列出现有的用户和组:

tux >sudodsidm ldap1 user listtux >sudodsidm ldap1 group list

列出有关单个用户的所有信息:

tux >sudodsidm ldap1 user get username

列出有关单个组的所有信息:

tux >sudodsidm ldap1 group get groupname

列出组的成员:

tux >sudodsidm ldap1 group members demo_group

在下面的示例中,我们通过命令行参数指定相应数据来添加两个用户:wilber 和 geeko。示例服务器实例名为 ldap1,该实例的后缀为 dc=ldap1,dc=com。

LDAP 用户是已经存在的用户。他们应具有 Linux 系统帐户、Linux 登录名和主目录。将这些用户添加到您的 LDAP 服务器可集中管理您网络中的用户。您需要输入准确的用户数据,这些信息可通过以下方式来获取:访问存放这些用户帐户的计算机,然后运行 id 命令,如以下针对 Wilber Fox 的命令示例所示:

tux > id geeko

uid=1001(wilber) gid=101(users) groups=101(users)创建 LDAP 用户

wilber:tux >sudodsidmldap1 user create --uid wilber \ --cn wilber --displayName 'Wilber Fox' --uidNumber 1001 --gidNumber 101 \ --homeDirectory /home/wilber通过查询新用户的

判别名(目录对象的完全限定名称,能够确保唯一)进行校验:tux >sudodsidm ldap1 user get wilber dn: uid=wilber,ou=people,dc=ldap1,dc=com [...]执行更改用户口令等操作时需要用到判别名。

为新用户

wilber创建口令:tux >sudodsidm ldap1 account reset_password \ uid=wilber,ou=people,dc=ldap1,dc=com输入

wilber的新口令两次。如果操作成功,您将看到以下消息:

reset password for uid=wilber,ou=people,dc=ldap1,dc=com

使用相同的命令更改现有口令。

创建用户

geeko:tux >sudodsidmldap1 user create --uid geeko\ --cn geeko --displayName 'Suzanne Geeko' \ --uidNumber 1002 --gidNumber 102 --homeDirectory /home/geekotux >sudodsidm ldap1 account reset_password \ uid=geeko,ou=people,dc=ldap1,dc=com校验用户的口令是否有效:

tux >ldapwhoami -D uid=geeko,ou=people,dc=ldap1,dc=com -W Enter LDAP Password: dn: uid=geeko,ou=people,dc=ldap1,dc=com

以下示例会删除用户 wilber:

tux >sudodsidmldap1 user delete Enter dn to delete : uid=wilber,ou=people,dc=ldap1,dc=com Deleting nsUserAccount uid=wilber,ou=people,dc=ldap1,dc=com : Type 'Yes I am sure' to continue: Yes I am sure Successfully deleted uid=wilber,ou=people,dc=ldap1,dc=com

在以下示例中,我们将创建 server_admins 组,并将 wilber 用户指派到此组。示例服务器实例名为 ldap1,该实例的后缀为 dc=ldap1,dc=com。

创建组:

tux >sudodsidm ldap1 group create系统会提示您输入组名。输入所选的组名:

Enter value for cn : server_admins

将用户

wilber添加到该组:tux >sudodsidm ldap1 group add_member server_admins uid=wilber,ou=people,dc=ldap1,dc=com added member: uid=wilber,ou=people,dc=ldap1,dc=com

6.5 设置 SSSD #

SSSD(系统安全服务守护程序)是一个与远程身份提供者通讯并允许 pam 和 nsswitch 使用该数据的守护程序。SSSD 可以有多个后端,可缓存用户和组并提供 SSH 密钥分发等功能。

在单独的服务器上安装

sssd和sssd-ldap软件包:tux >sudozypper in sssd sssd-ldap禁用并停止

nscd守护程序,因为它与sssd相冲突:tux >sudosystemctl disable nscd && systemctl stop nscd创建 SSSD 配置,并仅允许我们在过程 6.2 中创建的

server_admins组的成员登录:tux >sudodsidm localhost client_config sssd.conf server_admins查看输出并将其粘贴(或重定向)到

/etc/sssd/sssd.conf。必要时,请根据需要编辑配置文件。要在您的客户端上配置证书,请将 LDAP 服务器中的

ca.crt复制到您的客户端:tux >sudomkdir -p /etc/openldap/certs cp [...]>/ca.crt /etc/openldap/certs/ /usr/bin/c_rehash /etc/openldap/certs启用并启动 SSSD:

tux >sudosystemctl enable sssd systemctl start sssd为确保 SSSD 成为 PAM 和 NSS 的一部分,请遵照 https://www.port389.org/docs/389ds/howto/howto-sssd.html 上“Configure PAM (SUSE)”(配置 PAM (SUSE))和“Configure NSS (SUSE)”(配置 NSS (SUSE))章节中的说明操作。

您的用户必须拥有自己的 SSH 密钥对,并可通过 SSH 访问您的 SSSD 服务器。如果所有设置均正确无误,

wilber可以通过与安装并配置了 SSSD 的计算机所建立的 SSH 连接访问 389 目录服务器实例。但geeko做不到这一点,因为geeko不属于我们在过程 6.2 中配置的server_admins组。

6.6 管理模块 #

使用以下命令可列出所有已启用和已禁用的可用模块:

tux >sudodsconf -D "cn=Directory Manager" ldap//:ldapserver1 plug-in list Enter password for cn=Directory Manager on ldap://ldapserver1: 7-bit check Account Policy Plugin Account Usability Plugin ACL Plugin ACL preoperation [...]

例如,下面指出了如何启用第 6.5 节 “设置 SSSD”中提到的 MemberOf 插件:

tux >sudodsconf -D "cn=Directory Manager" ldap://ldapserver1 plugin memberof enable

请注意,插件名称区分大小写,与列出插件时显示的名称不同。启用插件后,需要重启动服务器。要避免重启动服务器,请将 nsslapd-dynamic-plugins 参数设置为 on:

tux >sudodsconf -D "cn=Directory Manager" ldap://ldapserver1 config replace nsslapd-dynamic-plugins=on Enter password for cn=Directory Manager on ldap://ldapserver1: Successfully replaced "nsslapd-dynamic-plugins"

6.7 从 OpenLDAP 迁移到 389 Directory Server #

从 SUSE Linux Enterprise 15.3 开始,OpenLDAP 已弃用且不再受支持,它已由 389 Directory Server 取代。SUSE 提供了 openldap_to_ds 实用程序用于帮助迁移,该实用程序包含在 389 Directory Server 软件包中。

openldap_to_ds 实用程序旨在将尽可能多的迁移工作自动化。但是,每个 LDAP 部署各不相同,因此我们无法编写出适合所有情况的工具。您可能需要执行一些手动步骤,并在尝试进行生产迁移之前全面测试您的迁移过程。

6.7.1 测试从 OpenLDAP 迁移 #

OpenLDAP 与 389 Directory Server 的差异相当大,可能需要对迁移进行反复测试和调整。执行快速迁移测试可能会很有帮助,这样可大致了解需要执行哪些步骤才能确保迁移成功。

先决条件:

一个正在运行的 389 Directory Server 实例。

一个采用动态 ldif 格式的 OpenLDAP

slapd配置文件或目录。OpenLDAP 数据库的 ldif 文件备份。

如果您的 slapd 配置不是动态 ldif 格式,请使用 slaptest 创建动态副本。创建 slapd.d 目录,然后运行以下命令:

tux >sudoslaptest -f /etc/openldap/slapd.conf -F /root/slapd.d

这会生成类似于以下示例的内容:

tux >sudols slapd.d/* slapd.d/cn=config.ldif slapd.d/cn=config: cn=module{0}.ldif cn=schema.ldif olcDatabase={0}config.ldif cn=schema olcDatabase={-1}frontend.ldif olcDatabase={1}mdb.ldif

为每个后缀创建一个 ldif 文件。在以下示例中,后缀为 dc=ldap1,dc=com。如果您使用的是 /etc/openldap/slapd.conf 格式,请运行以下命令创建 ldif 备份文件:

tux >sudoslapcat -f /etc/openldap/slapd.conf -b dc=ldap1,dc=com -l /root/ldap1-com.ldif

对于 /etc/openldap/slapd.d 格式,请使用以下命令:

tux >sudoslapcat -f /etc/openldap/slapd.conf -b dc=ldap1,dc=com -l /root/ldap1-com.ldif

使用 openldap_to_ds 分析配置和文件,并显示迁移计划而不更改任何内容:

tux >sudoopenldap_to_ds ldap1 /root/slapd.d ldap1-com.ldif

这会执行试运行,但不更改任何内容。输出如下所示:

Examining OpenLDAP Configuration ...

Completed OpenLDAP Configuration Parsing.

Examining Ldifs ...

Completed Ldif Metadata Parsing.

The following migration steps will be performed:

* Schema Skip Unsupported Attribute -> otherMailbox (0.9.2342.19200300.100.1.22)

* Schema Skip Unsupported Attribute -> dSAQuality (0.9.2342.19200300.100.1.49)

* Schema Skip Unsupported Attribute -> singleLevelQuality (0.9.2342.19200300.100.1.50)

* Schema Skip Unsupported Attribute -> subtreeMinimumQuality (0.9.2342.19200300.100.1.51)

* Schema Skip Unsupported Attribute -> subtreeMaximumQuality (0.9.2342.19200300.100.1.52)

* Schema Create Attribute -> suseDefaultBase (SUSE.YaST.ModuleConfig.Attr:2)

* Schema Create Attribute -> suseNextUniqueId (SUSE.YaST.ModuleConfig.Attr:3)

[...]

* Schema Create ObjectClass -> suseDhcpConfiguration (SUSE.YaST.ModuleConfig.OC:10)

* Schema Create ObjectClass -> suseMailConfiguration (SUSE.YaST.ModuleConfig.OC:11)

* Database Reindex -> dc=example,dc=com

* Database Import Ldif -> dc=example,dc=com from example.ldif - excluding entry attributes = [{'structuralobjectclass', 'entrycsn'}]

No actions taken. To apply migration plan, use '--confirm'以下示例会执行迁移,其输出与试运行后的输出不同:

tux >sudoopenldap_to_ds ldap1 /root/slapd.d ldap1-com.ldif --confirm Starting Migration ... This may take some time ... migration: 1 / 40 complete ... migration: 2 / 40 complete ... migration: 3 / 40 complete ... [...] Index task index_all_05252021_120216 completed successfully post: 39 / 40 complete ... post: 40 / 40 complete ... 🎉 Migration complete! ---------------------- You should now review your instance configuration and data: * [ ] - Create/Migrate Database Access Controls (ACI) * [ ] - Enable and Verify TLS (LDAPS) Operation * [ ] - Schedule Automatic Backups * [ ] - Verify Accounts Can Bind Correctly * [ ] - Review Schema Inconistent ObjectClass -> pilotOrganization (0.9.2342.19200300.100.4.20) * [ ] - Review Database Imported Content is Correct -> dc=ldap1,dc=com

迁移完成后,openldap_to_ds 会创建必须完成的迁移后任务核对清单。最好记录所有迁移后步骤,以便可以在后期生产过程中再现这些步骤。然后测试客户端和应用程序与迁移后 389 Directory Server 实例的集成。

必须制定一个回滚计划,以防发生任何失败。此计划应该定义成功迁移的要素、用于确定哪些方面正常以及哪些方面需要修复的测试、至关重要的步骤、可以推迟的事项、如何确定何时撤消更改、如何在尽量减少服务中断的情况下撤消更改,以及其他哪些团队需要参与迁移。

由于部署的可变性,很难提供成功进行生产迁移的通用方法。一旦您全面测试了迁移过程并确认可以获得较好的结果,就可以采取一些有用的常规步骤:

在做出更改之前的 48 小时将所有主机名/DNS TTL 减少至 5 分钟,以便能够快速回滚到现有的 OpenLDAP 部署。

暂停所有数据同步和传入数据进程,以确保 OpenLDAP 环境中的数据在迁移过程中不会更改。

在迁移之前准备好所有要部署 389 Directory Server 的主机。

准备好测试迁移文档。

6.7.2 规划迁移 #

由于 OpenLDAP 如同一个“零件箱”且高度可自定义,因此无法制定出放之四海皆准的迁移计划。有必要针对 OpenLDAP 和其他集成评估您的当前环境和配置。这包括但不限于:

复制拓扑。

高可用性和负载平衡器配置。

外部数据流(IGA、HR、AD 等)。

配置的叠加组件(389 Directory Server 中的插件)。

客户端配置和预期的服务器功能。

自定义纲要。

TLS 配置。

规划 389 Directory Server 部署的最终大致结果。此项规划包含的内容与上面的列表相同,不过需要将叠加组件替换为插件。评估当前环境并规划您的 389 Directory Server 环境将会是什么样之后,便可以制定迁移计划。建议构建与 OpenLDAP 环境并行的 389 Directory Server 环境,以便可以在两者之间切换。

从 OpenLDAP 迁移到 389 Directory Server 属于单向迁移。两者之间的差异相当大,因此它们不可互操作,并且不存在从 389 Directory Server 到 OpenLDAP 的迁移路径。下表重点指出了两者的主要相似和不同之处。

| 功能 | OpenLDAP | 389 Directory Server | 兼容 |

|---|---|---|---|

| 双向复制 | SyncREPL | 特定于 389 Directory Server 的系统 | 否 |

| MemberOf | 叠加组件 | 插件 | 是,仅限简单配置 |

| 外部身份验证 | 代理 | - | 否 |

| Active Directory 同步 | - | Winsync 插件 | 否 |

| 内置纲要 | OLDAP 纲要 | 389 Directory Server 纲要 | 是,受迁移工具支持 |

| 自定义纲要 | OLDAP 纲要 | 389 Directory Server 纲要 | 是,受迁移工具支持 |

| 数据库导入 | LDIF | LDIF | 是,受迁移工具支持 |

| 口令哈希 | 不确定 | 不确定 | 是,支持除 Argon2 以外的所有格式 |

| 从 OpenLDAP 复制到 389 Directory Server | - | - | 不提供用于复制到 389 Directory Server 的机制 |

| 基于时间的一次性口令 (TOTP) | TOTP 叠加组件 | - | 否,将来可能受支持 |

| entryUUID | OpenLDAP 的组成部分 | 插件 | 是 |

6.8 使用 TSL 的 CA 证书 #

您可以使用以下命令行工具管理 389 目录服务器的 CA 证书:certutil、openssl 和 pk12util。

如要进行测试,您可以使用 dscreate 创建一个自我签名证书。该证书储存在 /etc/dirsrv/slapd-localhost/ca.crt 中。如要进行远程管理,需将该证书复制到某个可读取的位置。对于生产环境,请联系您的组织所选的 CA 机构,并请求服务器证书、客户端证书和根证书。

在执行以下过程之前,请确保符合下述要求:

您拥有可用于建立 TLS 连接的服务器证书和私用密钥。

已设置 NSS(网络安全服务)数据库(例如,使用

certutil命令设置)。

在可将现有私用密钥和证书导入 NSS(网络安全服务)数据库之前,需要创建私用密钥和服务器证书的捆绑包。这会生成一个 *.p12 文件。

*.p12 文件和友好名称

在创建 PKCS12 捆绑包时,必须将 *.p12 文件中的友好名称进行编码。

请务必使用 Server-Cert 作为友好名称,否则 TLS 连接将会失败,因为 389 目录服务器只会搜索此字符串。

请注意,将 *.p12 文件导入 NSS 数据库后,就无法更改该友好名称。

使用下面的命令可创建包含所需友好名称的 PKCS12 捆绑包:

root #openssl pkcs12 -export -in SERVER.crt \ -inkey SERVER.key -out SERVER.p12 \ -name Server-Cert请将 SERVER.crt 替换为服务器证书,将 SERVER.key 替换为要捆绑的私用密钥。使用

-out指定*.p12文件的名称。使用-name设置要使用的友好名称:Server-Cert。在可将该文件导入 NSS 数据库之前,需获取该文件的口令。为此,请使用下面的命令:

pk12util -i PATH_TO_SERVER.p12 -d sql:PATH_TO_NSS_DB -n Server-cert -W SERVER.p12_PASSWORD

然后,您便可在 PATH_TO_NSS_DB 目录下的

pwdfile.txt文件中找到该口令。现在,将 SERVER.p12 文件导入 NSS 数据库:

pk12util -i SERVER.p12 -d PATH_TO_NSS_DB

6.9 更多信息 #

有关 389 目录服务器的详细信息,请参见 https://www.port389.org/docs/389ds/documentation.html 中的上游文档。

7 使用 Kerberos 进行网络身份验证 #

Kerberos 是一个网络身份验证协议,同时还提供加密。本章介绍如何设置 Kerberos 以及集成 LDAP 和 NFS 等服务。

7.1 概念概述 #

除了通常的口令机制外,开放网络没有提供任何其他方法来确保工作站能够正确识别其用户。在一般的安装中,用户每次访问网络中的服务时都必须输入口令。Kerberos 提供了一种身份验证方法,采用这种方法,用户只要注册一次,就可在整个网络中获得信任以完成会话的剩余操作。要拥有安全的网络,必须满足以下要求:

使所有用户可以对每个所需服务证明他们自己的身份,并确保任何用户都不能使用其他用户的身份。

确保每个网络服务器也能证明其身份。否则攻击者就可能冒充服务器并获取传送给服务器的敏感信息。这种概念被称为相互身份验证,因为在客户端和服务器之间进行了相互身份验证。

Kerberos 通过提供严格加密的认证来帮助您满足这些要求。这里仅讨论 Kerberos 的基本原理。有关详细技术说明,请参见 Kerberos 文档。

7.2 Kerberos 术语 #

以下词汇表定义了一些 Kerberos 术语。

- 身份凭证

用户或客户端需要提供某种身份凭证才能获得授权来请求服务。Kerberos 支持两种身份凭证 - 票据和身份验证器。

- 票据

票据是随服务器而不同的身份凭证,客户端使用票据向它请求提供服务的服务器进行身份验证。它包含服务器的名称、客户端的名称、客户端的因特网地址、时戳、有效期和随机会话密钥。所有这些数据都使用服务器的密钥进行了加密。

- 身份验证器

身份验证器与票据结合使用,可用于证明提供票据的客户端确实与其声称的身份相符。身份验证器是使用客户端的名称、工作站的 IP 地址和当前工作站的时间(所有这些信息都通过只有客户端和相关服务器知道的会话密钥加密)构建的。与票据不同,身份验证器只能使用一次。客户端可以自己构建身份验证器。

- 主体

Kerberos 主体是可以对其指派票据的独特实体(用户或服务)。主体包含以下部分:

USER/INSTANCE@REALM

primary: 主体的第一个部分。对于用户,这通常与用户名相同。

instance(可选): 描述 primary 特征的附加信息。此字符串与 primary 之间通过一个

/分隔。tux@example.org和tux/admin@example.org可以存在于同一个 Kerberos 系统上,它们被视为不同的主体。realm: 指定 Kerberos 领域。通常情况下,领域就是您的大写域名。

- 相互身份验证

Kerberos 确保客户端和服务器都可以确认对方的身份。它们共享一个可用来安全通讯的会话密钥。

- 会话密钥

会话密钥是由 Kerberos 生成的临时私用密钥。客户端知道这些密钥。当客户端向服务器请求并收到票据后,将使用这些密钥来加密客户端和服务器之间的通讯。

- 重放

几乎所有在网络中发送的消息都能够被窃听、盗取和重发送。在使用 Kerberos 的情况下,如果攻击者获取了包含您的票据和身份验证器的服务请求,则会非常危险。攻击者随后可能会试图重新发送此请求(重放)来冒充您。然而,Kerberos 实施了多种机制来应对此问题。

- 服务器或服务

服务用来指要执行的特定操作。此操作幕后的进程称为服务器。

7.3 Kerberos 的工作原理 #

Kerberos 常常被称为第三方可信身份验证服务,这意味着其所有客户端都信任 Kerberos 对另一个客户端身份的判断。Kerberos 保存着一个包含它的所有用户及其私用密钥的数据库。

为确保 Kerberos 正常工作,请在专用计算机上运行身份验证和票据授权服务器。确保只有管理员能直接或通过网络访问此计算机。将此计算机上运行的(网络)服务数目降到最低 — 甚至不要运行 sshd。

7.3.1 首次联系 #

在首次接触 Kerberos 时,您的操作与在常规网络系统进行的任何登录过程类似。输入您的用户名。这一信息和票据授权服务的名称被发送到身份验证服务器 (Kerberos)。如果身份验证服务器知道您的身份,它会生成一个随机会话密钥,供以后在客户端和票据授权服务器之间使用。身份验证服务器现在将为票据授权服务器准备一个票据。该票据包含以下信息 - 仅认证服务器和票据授权服务器知道的、由会话密钥加密的所有信息:

客户端和票据授权服务器的名称

当前时间

为此票据指派的有效期

客户端的 IP 地址

新生成的会话密钥

随后,还是以加密形式将此票据与会话密钥一起发送回客户端,但这次使用的是客户端的私用密钥。只有 Kerberos 和客户端知道此私用密钥,因为它是从您的用户口令派生的。由于客户端已经收到了此响应,计算机将提示您输入口令。此口令被转换为一个密钥,利用它可解密身份验证服务器所发送的包。然后“拆封”此包,并将口令和密钥从工作站的内存中删除。只要没有超过为用于获取其他票据的那个票据指定的有效期,工作站就能证明您的身份。

7.3.2 请求服务 #

要从网络中的任何服务器请求服务,客户端应用程序都需要向服务器证明其身份。因此,此应用程序生成一个身份验证器。身份验证器包含以下部分:

客户端的主体

客户端的 IP 地址

当前时间

校验和(由客户端选择)

所有这些信息都使用客户端为这个特殊服务器接收到的会话密钥进行了加密。用于服务器的身份验证器和票据会被发送到该服务器。该服务器使用自身的会话密钥副本来解密身份验证器,而身份验证器为它提供与请求其服务的客户端相关的全部所需信息,然后服务器将这些信息与票据中包含的信息进行对比。服务器将检查票据和身份验证器是否来自同一客户端。

如果在服务器端没有采取任何安全措施,则这个阶段的过程将成为重放攻击的理想目标。某些人可能试图重发先前从网络上窃取的请求。为防止出现这种情况,服务器将不接受具有先前已收到过的时间戳和票据的任何请求。此外,忽略时间戳与接收请求时的时间相差太大的请求。

7.3.3 相互身份验证 #

Kerberos 身份验证可以双向使用。它不仅可以验证客户端是否为它所声称的客户端,服务器本身也应能够向请求其服务的客户端身份验证自己。因此,它本身会发送身份验证器。它将在客户端的身份验证器中接收的校验和加 1,然后使用它和客户端共享的会话密钥对其加密。客户端将此响应作为对服务器的真实性的校验,然后它们开始协作。

7.3.4 票据授予 - 联系所有服务器 #

票据每次仅供一个服务器使用。因此,每当您请求另一个服务时,就需要获取一个新票据。Kerberos 实施了一种机制来获取用于各个服务器的票据。这种服务被称为“票据授权服务”。票据授权服务与前面提到的任何服务一样,也使用已介绍过的相同访问协议。当应用程序需要一个尚未请求过的票据时,就会联系票据授权服务器。此请求包含以下部分:

被请求的主体

票据授权票据

认证器

与任何其他服务器一样,票据授权服务器现在将检查票据授权票据和身份验证器。如果确定它们有效,票据授权服务器将构建一个将在原始客户端和新服务器之间使用的新会话密钥。然后构建用于新服务器的票据,其中包含以下信息:

客户端的主体

服务器的主体

当前时间

客户端的 IP 地址

新生成的会话密钥

新票据具有一个有效期,该有效期是票据授权票据的剩余有效期,或服务的默认有效期。系统将指派这两个值中较小的一个。客户端会接收票据授权服务发送的此票据和会话密钥。但这一次,响应已通过原始票据授权票据附带的会话密钥加密。当联系新服务时,客户端可以解密此响应而不需要用户的口令。因此,Kerberos 无需烦扰用户就能获取客户端的一个又一个票据。

7.4 Kerberos 的用户视图 #

理想情况下,用户与 Kerberos 的唯一接触是在工作站登录时发生的。登录进程包括获得一个票据授权票据。注销时,用户的 Kerberos 票据会自动损坏,这样其他人就不能模仿该用户。

当用户的登录会话持续时间超过为票据授权票据指定的最长时间限制(合理的设置是 10 小时)时,票据的自动失效可能会造成某种不便。但用户可以通过运行 kinit 来获得一个新的票据授权票据。再次输入口令,Kerberos 无需附加身份验证即可获得对所需服务的访问。要获得由 Kerberos 为您静默获取的所有票据的列表,请运行 klist。

下面的短列表列出了使用 Kerberos 身份验证的应用程序。安装 krb5-apps-clients 软件包后,可在 /usr/lib/mit/bin 或 /usr/lib/mit/sbin 下找到这些应用程序。它们拥有普通 Unix 和 Linux 应用程序的所有功能,同时具有 Kerberos 管理的透明身份验证的优势:

telnet、telnetdrloginrsh、rcp、rshdftp、ftpdksu

您不再需要输入口令即可使用这些应用程序,因为 Kerberos 已证明您的身份。如果为其编译了 Kerberos 支持,ssh 甚至可以将为一个工作站获取的所有票据转发到另一个工作站。如果您使用 ssh 登录到另一个工作站,ssh 将确保票据的加密内容会根据新情况而调整。仅在工作站之间复制票据是不够的,因为票据中包含工作站特定信息(IP 地址)。XDM 和 GDM 也提供 Kerberos 支持。请阅读 https://web.mit.edu/kerberos 上的《Kerberos V5 UNIX User's Guide》(Kerberos V5 UNIX 用户指南)中有关 Kerberos 网络应用程序的详细信息。

7.5 安装和管理 Kerberos #

Kerberos 环境由多个组件构成。密钥分发中心 (KDC) 用于容纳中心数据库,该数据库包含所有 Kerberos 相关数据。所有客户端均依赖于 KDC 在整个网络中正确进行身份验证。KDC 和客户端都需要配置为与您的设置相匹配:

- 一般准备工作

检查网络设置,确保它符合第 7.5.1 节 “Kerberos 网络拓扑”中所述的最低要求。为 Kerberos 设置选择适当的领域,请参见第 7.5.2 节 “选择 Kerberos 领域”。谨慎设置要充当 KDC 的计算机并应用严格的安全策略,请参见第 7.5.3 节 “设置 KDC 硬件”。在网络中设置可靠的时间源以确保所有票据都包含有效时戳,请参见第 7.5.4 节 “配置时间同步”。

- 基本配置

配置 KDC 和客户端,请参见第 7.5.5 节 “配置 KDC”和第 7.5.6 节 “配置 Kerberos 客户端”。启用 Kerberos 服务的远程管理,这样您就无需对 KDC 计算机进行物理访问,请参见第 7.5.7 节 “配置远程 Kerberos 管理”。为领域中的每个服务创建服务主体,请参见第 7.5.8 节 “创建 Kerberos 服务主体”。

- 启用 Kerberos 身份验证

网络中的各种服务都可以使用 Kerberos。要使用 PAM 在应用程序中添加 Kerberos 口令检查,请按第 7.5.9 节 “对 Kerberos 启用 PAM 支持”中所述操作。要使用 Kerberos 身份验证配置 SSH 或 LDAP,请按第 7.5.10 节 “配置 SSH 进行 Kerberos 身份验证”和第 7.5.11 节 “使用 LDAP 和 Kerberos”中所述操作。

7.5.1 Kerberos 网络拓扑 #

任何 Kerberos 环境都必须符合以下要求才能完全正常运行:

提供用于在网络中进行名称解析的 DNS 服务器,以便客户端和服务器能够找到彼此。有关 DNS 设置的信息,请参见Book “管理指南”, Chapter 31 “域名系统”。

在网络中提供一个时间服务器。使用准确的时戳对于 Kerberos 设置而言至关重要,因为有效的 Kerberos 票据必须包含正确的时戳。有关 NTP 设置的信息,请参见Book “管理指南”, Chapter 30 “使用 NTP 同步时间”。

提供一个密钥分发中心 (KDC) 作为 Kerberos 体系结构的中心组件。KDC 用于容纳 Kerberos 数据库。在此计算机上使用尽可能最严格的安全策略,以防止此计算机上的任何攻击破坏整个基础结构。

将客户端计算机配置为使用 Kerberos 身份验证。

下图描绘了一个简单的示例网络,其中仅包含构建 Kerberos 基础结构至少所需的组件。根据您的部署大小和拓扑,您的设置可能与此不同。

对于类似于图 7.1 “Kerberos 网络拓扑”中所示的设置,需在两个子网(192.168.1.0/24 和 192.168.2.0/24)之间配置路由。有关使用 YaST 配置路由的详细信息,请参见Book “管理指南”, Chapter 19 “基本网络知识”, Section 19.4.1.5 “配置路由”。

7.5.2 选择 Kerberos 领域 #

Kerberos 安装的域称为领域,通过一个名称(如 EXAMPLE.COM 或简单的 ACCOUNTING)来标识。Kerberos 区分大小写,因此 example.com 实际上是与 EXAMPLE.COM 不同的领域。您可根据自己的偏好选择使用大小写。但通常的做法是使用大写领域名。

使用您的 DNS 域名(或子域,如 ACCOUNTING.EXAMPLE.COM)也是个不错的选择。如下所示,如果将 Kerberos 客户端配置为通过 DNS 来查找 KDC 和其他 Kerberos 服务,则系统管理员的工作就轻松多了。要做到这一点,将领域名设为 DNS 域名的子域会很有帮助。

与 DNS 名称空间不同,Kerberos 是不分级的。因此,如果您有一个名为 EXAMPLE.COM 的领域,该领域包含名为 DEVELOPMENT 和 ACCOUNTING 的两个“子领域”,这些从属领域不会从 EXAMPLE.COM 继承主体。相反,您拥有的是三个独立的领域,并需要为每个领域配置跨领域的身份验证,使一个领域中的用户能够与另一个领域中的服务器或其他用户交互。

为了便于说明,假设您只为整个组织设置一个领域。在本章剩余部分中,将在所有示例中使用领域名 SAMPLE.COM。

7.5.3 设置 KDC 硬件 #

要使用 Kerberos,首先需要一台用作密钥分发中心(或简称 KDC)的计算机。这台计算机将储存整个 Kerberos 用户数据库,其中包含口令和所有信息。

KDC 是安全基础设施中最重要的部分 - 如果有人侵入,则 Kerberos 保护的所有用户帐户和基础设施都会受到损害。能够访问 Kerberos 数据库的攻击者可以冒充数据库中的任何主体。所以应尽可能提高此计算机的安全性:

将服务器计算机放在一个以物理方式保护的位置,如只有极少数人才可进入的加锁服务器室。

除了 KDC 以外,不要在其上运行任何网络应用程序。其中包括服务器和客户端- 例如,KDC 不应通过 NFS 导入任何文件系统或使用 DHCP 检索其网络配置。

首先安装最小系统,然后检查已安装的软件包列表并除去任何不需要的软件包。其中包括服务器,如

inetd、portmap、CUPS 以及任何基于 X 的软件。甚至安装 SSH 服务器也应该视为潜在的安全风险。在此计算机上不提供图形登录,因为 X 服务器具有潜在的安全风险。Kerberos 提供它自己的管理界面。

将

/etc/nsswitch.conf配置为仅使用本地文件来进行用户和组查找。将passwd和group的行进行如下更改:passwd: files group: files

编辑

/etc中的passwd、group和shadow文件,并去除任何以+字符开头的行(这些行用于 NIS 查找)。禁用

root帐户以外的所有其他用户帐户,方法是编辑/etc/shadow并将哈希口令替换为*或!字符。

7.5.4 配置时间同步 #

要成功使用 Kerberos,应确保您的组织内的所有系统时钟都在给定范围内同步。这一点非常重要,因为 Kerberos 需要防范重放的身份凭证。攻击者可能会在网络上获取 Kerberos 身份凭证,并再使用它们来攻击服务器。Kerberos 采取多种保护措施进行防范。其中之一是在它们的票据中放入时间戳。如果服务器收到的票据的时间戳与当前时间不同,就会拒绝此票据。

Kerberos 在比较时间戳时允许一定的偏差。但计算机时钟的走时可能非常不准确 — 在一周内快或慢半个小时并不罕见。因此,应对网络上的所有主机进行配置,使它们的时钟与中央时间源同步。

要实现此目的,一种简单的方法就是在一台计算机上安装 NTP 时间服务器,并使所有客户端的时钟与该服务器同步。为此,请在所有这些计算机上以客户端的身份运行 NTP 守护程序 chronyd。KDC 本身也需要与公用时间源同步。由于在此计算机上运行 NTP 守护程序会有安全风险,通过 cron 作业运行 chronyd -q 执行此操作可能是个不错的选择。要将您的机器配置成 NTP 客户端,如Book “管理指南”, Chapter 30 “使用 NTP 同步时间”, Section 30.1 “使用 YaST 配置 NTP 客户端”中概述的那样继续操作。

另一种保护时间服务并仍旧使用 NTP 守护程序的做法是,将一个硬件参考时钟挂接到专用的 NTP 服务器,并将另一个硬件参考时钟挂接到 KDC。

也可以调整 Kerberos 在检查时间戳时所允许的最大偏差。此值(称为时钟扭斜)可以在 krb5.conf 文件中进行设置,请参见第 7.5.6.3 节 “调整时钟偏差”一节。

7.5.5 配置 KDC #

本节介绍 KDC 的初始配置和安装,包括创建管理主体。此过程包括几个步骤:

安装 RPM: 在指定用作 KDC 的计算机上安装

krb5、krb5-server和krb5-client软件包。调整配置文件: 必须根据您的方案调整

/etc/krb5.conf和/var/lib/kerberos/krb5kdc/kdc.conf配置文件。这些文件 KDC 上的所有信息。请参见第 7.5.5.1 节 “配置服务器”。创建 Kerberos 数据库: Kerberos 保持所有主体标识和需要被认证的所有主体密码的数据库。有关详细信息,请参考 第 7.5.5.2 节 “设置数据库”。

调整 ACL 文件:添加管理员: 可以远程管理 KDC 上的 Kerberos 数据库。要防止未授权的主体篡改数据库,Kerberos 使用访问控制列表。必须为管理员主体显式启用远程访问,以使其能够管理数据库。Kerberos ACL 文件位于

/var/lib/kerberos/krb5kdc/kadm5.acl下。有关详细信息,请参考 第 7.5.7 节 “配置远程 Kerberos 管理”。调整 Kerberos 数据库:添加管理员: 您至少需要一个管理主体来运行和管理 Kerberos。必须在启动 KDC 之前添加了该主体。有关详细信息,请参考 第 7.5.5.3 节 “创建主体”。

启动 Kerberos 守护程序: 安装并正确配置 KDC 软件后,启动 Kerberos 守护程序以便为您的领域提供 Kerberos 服务。有关详细信息,请参考 第 7.5.5.4 节 “启动 KDC”。

为您自己创建主体: 您自己需要一个主体。有关详细信息,请参考 第 7.5.5.3 节 “创建主体”。

7.5.5.1 配置服务器 #

Kerberos 服务器的配置存在很多的变数,涉及到您的网络体系结构、DNS 和 DHCP 配置、领域及其他考虑因素。您必须准备好一个默认领域以及域到领域的映射。下面的示例演示了一个极简配置。这并非复制粘贴而来的示例;有关 Kerberos 配置的详细信息,请参见 https://web.mit.edu/kerberos/krb5-latest/doc/admin/conf_files/index.html。

/etc/krb5.conf #[libdefaults]

dns_canonicalize_hostname = false

rdns = false

default_realm = example.com

ticket_lifetime = 24h

renew_lifetime = 7d

[realms]

example.com = {

kdc = kdc.example.com.:88

admin_server = kdc.example.com

default_domain = example.com

}

[logging]

kdc = FILE:/var/log/krb5kdc.log

admin_server = FILE:/var/log/kadmind.log

default = SYSLOG:NOTICE:DAEMON

[domain_realm]

.example.com = example.com

example.com = example.com7.5.5.2 设置数据库 #

下一步是初始化 Kerberos 用来保存所有主体信息的数据库。设置数据库主密钥,此密钥用于防范数据库意外泄漏(特别是当它备份到磁带时)。主密钥是从通行口令派生的,储存在称为暂存文件的文件中。这就是您每次重启动 KDC 时无需键入口令的原因。确保选择一个适当的通行密码,如从一本书随机打开的一页中找出的一句话。

在对 Kerberos 数据库 (/var/lib/kerberos/krb5kdc/principal) 进行磁带备份时,切勿备份暂存文件(它位于 /var/lib/kerberos/krb5kdc/.k5.EXAMPLE.COM 中)。否则,能够读到此磁带的所有人都可以解密数据库。因此,请将通行口令副本保存在安全位置,因为在系统崩溃后从备份磁带恢复数据库时将用到它。

要创建暂存文件和数据库,请运行:

tux >sudokdb5_util create -r EXAMPLE.COM -s

您将看到以下输出:

Initializing database '/var/lib/kerberos/krb5kdc/principal' for realm 'EXAMPLE.COM', master key name 'K/M@EXAMPLE.COM' You will be prompted for the database Master Password. It is important that you NOT FORGET this password. Enter KDC database master key: 1 Re-enter KDC database master key to verify: 2

要进行校验,请使用 list 命令:

tux >kadmin.localkadmin>listprincs

您将看到数据库中的多个主体,这些主体供 Kerberos 内部使用:

K/M@EXAMPLE.COM kadmin/admin@EXAMPLE.COM kadmin/changepw@EXAMPLE.COM krbtgt/EXAMPLE.COM@EXAMPLE.COM

7.5.5.3 创建主体 #

为自己创建两个 Kerberos 主体,一个常规主体用于日常工作,另一个用于与 Kerberos 相关的管理任务。假设您的登录名是 geeko,请执行以下操作:

tux >kadmin.localkadmin>ank geeko

您将看到以下输出:

geeko@EXAMPLE.COM's Password: 1 Verifying password: 2

接下来,在 kadmin 提示符处键入 add geeko/admin 以创建名为 geeko/admin 的另一个主体。您的用户名的 admin 后缀指定了您的角色。稍后在管理 Kerberos 数据库时将使用此角色。一个用户可以有用于不同目的的多个角色。角色的作用就像名称类似但彼此完全不同的帐户。

7.5.5.4 启动 KDC #

启动 KDC 守护程序和 Kadmin 守护程序。要手动启动守护程序,请输入:

tux >sudosystemctl start krb5kdc sudo systemctl start kadmind

另请确保在服务器计算机重引导时,默认会启动服务 KDC (krb5kdc) 和 kadmind (kadmind)。请输入以下命令启用这些服务:

tux >sudosystemctl enable krb5kdc kadmind

或使用 YaST 来启用。

7.5.6 配置 Kerberos 客户端 #

当已部署好支持基础结构(DNS、NTP)且已配置并启动 KDC 时,请配置客户端计算机。要配置 Kerberos 客户端,请使用下面所述的两种手动方法之一。

在配置 Kerberos 时,可以采用两种方法 — 在 /etc/krb5.conf 文件中进行静态配置或通过 DNS 进行动态配置。采用 DNS 配置时,Kerberos 应用程序会尝试使用 DNS 记录查找 KDC 服务。采用静态配置时,将您的 KDC 服务器的主机名添加到 krb5.conf(并在移动 KDC 或以其他方式重配置领域时更新文件)。

基于 DNS 的配置通常比较灵活,而且每台计算机的配置工作量也少得多,但要求您的领域名与您的 DNS 域相同或是它的子域。通过 DNS 配置 Kerberos 也会产生安全问题:攻击者能够通过 DNS 严重破坏您的基础结构(通过使名称服务器无效、窃取 DNS 记录等),但这最多只会造成拒绝服务攻击。除非在 krb5.conf 中输入 IP 地址而非主机名,否则静态配置也会发生相同的情况。

7.5.6.1 静态配置 #

一种配置 Kerberos 的方法是编辑 /etc/krb5.conf。默认安装的文件中包含多个示例项。在开始之前,请擦除所有这些项。krb5.conf 由多个部分(段落)构成,每个部分通过括在方括号中的部分名称引入,类似于 [this]。

要配置 Kerberos 客户端,请将下面的段落添加到 krb5.conf(其中 kdc.example.com 是 KDC 的主机名)中:

[libdefaults]

default_realm = EXAMPLE.COM

[realms]

EXAMPLE.COM = {

kdc = kdc.example.com

admin_server = kdc.example.com

}

default_realm 行设置了 Kerberos 应用程序的默认领域。如果您有多个领域,请在 [realms] 部分添加附加语句。

此外还要向此文件添加一个语句,指示应用程序如何将主机名映射到领域。例如,当连接到远程主机时,Kerberos 库需要知道此主机位于哪个领域中。必须在 [domain_realms] 节中对此进行配置:

[domain_realm] .example.com = EXAMPLE.COM www.example.org = EXAMPLE.COM

此语句向库说明 example.com DNS 域中的所有主机均位于 SAMPLE.COM Kerberos 领域中。此外,还应将一个名为 www.example.org 的外部主机视为 EXAMPLE.COM 领域的成员。

7.5.6.2 基于 DNS 的配置 #

基于 DNS 的 Kerberos 配置大量使用 SRV 记录。请参见 (RFC2052) 用于指定服务位置的 DNS RR,网址是 http://www.ietf.org。

对于 Kerberos 而言,SRV 记录的名称始终采用 _service._proto.realm 格式,其中 realm 是 Kerberos 领域。DNS 中的域名不区分大小写,因此当使用这种配置方法时,Kerberos 领域将无法再区分大小写。_service 是一个服务名(例如当尝试联系 KDC 或密码服务时会使用不同的名称)。_proto 可以是 _udp 或 _tcp,但不是所有服务都支持这两种协议。

SRV 资源记录的数据部分包括一个优先级值、一个权重、一个端口号和一个主机名。优先级确定了主机被尝试的顺序(值越低则优先级越高)。权重值用于支持在优先级相同的服务器之间实现一定程度的负载平衡。您也许不需要它们,所以将它们设为 0 即可。

MIT Kerberos 当前查找服务时将查找以下名称:

- _kerberos

它定义了 KDC 守护程序(身份验证和票据授权服务器)的位置。典型记录如下:

_kerberos._udp.EXAMPLE.COM. IN SRV 0 0 88 kdc.example.com. _kerberos._tcp.EXAMPLE.COM. IN SRV 0 0 88 kdc.example.com.

- _kerberos-adm

它描述了远程管理服务的位置。典型记录如下:

_kerberos-adm._tcp.EXAMPLE.COM. IN SRV 0 0 749 kdc.example.com.

因为 kadmind 不支持 UDP,所以没有

_udp记录。

与静态配置文件一样,这里也提供了一种机制来向客户端指示特定主机位于 EXAMPLE.COM 领域中,即使它不是 example.com DNS 的一部分。通过将一个 TXT 记录附加到 _kerberos.host_name 即可做到这一点,如下所示:

_kerberos.www.example.org. IN TXT "EXAMPLE.COM"

7.5.6.3 调整时钟偏差 #

时钟偏差是容许票据时戳与主机系统时钟相差的范围,超过此范围将不接受此票据。时钟偏差通常设置为 300 秒(5 分钟)。这意味着,票据中的时戳最多可以比服务器时钟慢五分钟,并且最多可以快五分钟。

当使用 NTP 同步所有主机时,可以将此值减少为大约一分钟。可以在 /etc/krb5.conf 中设置时钟偏差值,如下所示:

[libdefaults]

clockskew = 607.5.7 配置远程 Kerberos 管理 #

为了无需直接访问 KDC 控制台即可从 Kerberos 数据库添加和去除主体,请编辑 /var/lib/kerberos/krb5kdc/kadm5.acl 以告知 Kerberos 管理服务器要允许哪些主体执行哪些操作。ACL(访问控制列表)文件可让您以精确的控制度指定特权。有关详细信息,请使用 man 8 kadmind 来参考手册页。

目前请通过在该文件中插入以下一行向您自己授予管理数据库的特权:

geeko/admin *

请将用户名 geeko 替换为您自己的用户名。重启动 kadmind 以使更改生效。

您现在应该能够使用 kadmin 工具远程执行 Kerberos 管理任务。首先,为您的 admin 角色获得一个票据,并在连接到 kadmin 服务器时使用此票据:

tux > kadmin -p geeko/admin

Authenticating as principal geeko/admin@EXAMPLE.COM with password.

Password for geeko/admin@EXAMPLE.COM:

kadmin: getprivs

current privileges: GET ADD MODIFY DELETE

kadmin:

使用 getprivs 命令验证您有哪些特权。上面的列表中列出了全部特权。

例如,修改主体 geeko:

tux > kadmin -p geeko/admin

Authenticating as principal geeko/admin@EXAMPLE.COM with password.

Password for geeko/admin@EXAMPLE.COM:

kadmin: getprinc geeko

Principal: geeko@EXAMPLE.COM

Expiration date: [never]

Last password change: Wed Jan 12 17:28:46 CET 2005

Password expiration date: [none]

Maximum ticket life: 0 days 10:00:00

Maximum renewable life: 7 days 00:00:00

Last modified: Wed Jan 12 17:47:17 CET 2005 (admin/admin@EXAMPLE.COM)

Last successful authentication: [never]

Last failed authentication: [never]

Failed password attempts: 0

Number of keys: 2

Key: vno 1, Triple DES cbc mode with HMAC/sha1, no salt

Key: vno 1, DES cbc mode with CRC-32, no salt

Attributes:

Policy: [none]

kadmin: modify_principal -maxlife "8 hours" geeko

Principal "geeko@EXAMPLE.COM" modified.

kadmin: getprinc geeko

Principal: geeko@EXAMPLE.COM

Expiration date: [never]

Last password change: Wed Jan 12 17:28:46 CET 2005

Password expiration date: [none]

Maximum ticket life: 0 days 08:00:00

Maximum renewable life: 7 days 00:00:00

Last modified: Wed Jan 12 17:59:49 CET 2005 (geeko/admin@EXAMPLE.COM)

Last successful authentication: [never]

Last failed authentication: [never]

Failed password attempts: 0

Number of keys: 2

Key: vno 1, Triple DES cbc mode with HMAC/sha1, no salt

Key: vno 1, DES cbc mode with CRC-32, no salt

Attributes:

Policy: [none]

kadmin:

这将票据的最长生命周期更改为 8 小时。有关 kadmin 命令和可用选项的详细信息,请参见 krb5-doc 软件包或 man 8 kadmin 手册页。

7.5.8 创建 Kerberos 服务主体 #

到目前为止,我们仅讨论了用户身份凭证。但与 Keberos 兼容的服务通常也需要将它们自己认证到客户端。因此,对于领域中提供的每个服务,Kerberos 数据库中必须存在特殊的服务主体。例如,如果 ldap.example.com 提供 LDAP 服务,您将需要一个服务主体 ldap/ldap.example.com@EXAMPLE.COM,以使此服务向所有客户端验证身份。

服务主体的命名约定是 SERVICE/HOSTNAME@REALM,其中 HOSTNAME 是主机的完全限定主机名。

有效的服务描述符为:

|

服务描述符 |

服务 |

|---|---|

|

|

Telnet、RSH、SSH |

|

|

NFSv4(提供 Kerberos 支持) |

|

|

HTTP(提供 Kerberos 身份验证) |

|

|

IMAP |

|

|

POP3 |

|

|

LDAP |

服务主体类似于用户主体,但存在一些重大差别。用户主体与服务主体之间的主要差别在于,前者的密钥受口令保护。当用户从 KDC 获取票据授权票据时,他们需要键入其口令,以使 Kerberos 能够解密该票据。如果系统管理员大约每 8 小时就必须为 SSH 守护程序获取一次新的票据,将会很不方便。

实际上,用来解密服务主体的初始票据的密钥是由管理员从 KDC 一次性提取的,并储存在名为 keytab 的本地文件中。SSH 守护程序等服务将读取此密钥并在需要时使用它来自动获取新票据。默认 keytab 文件位于 /etc/krb5.keytab 中。

要为 jupiter.example.com 创建主机服务主体,请在您的 kadmin 会话期间输入以下命令:

tux > kadmin -p geeko/admin

Authenticating as principal geeko/admin@EXAMPLE.COM with password.

Password for geeko/admin@EXAMPLE.COM:

kadmin: addprinc -randkey host/jupiter.example.com

WARNING: no policy specified for host/jupiter.example.com@EXAMPLE.COM;

defaulting to no policy

Principal "host/jupiter.example.com@EXAMPLE.COM" created.

-randkey 标志没有为新主体设置口令,而是指示 kadmin 生成一个随机密钥。之所以在这里使用这个标志,是因为此主体不需要用户交互。它是计算机的一个服务器帐户。

最后,抽取密钥并将其储存在本地 keytab 文件 /etc/krb5.keytab 中。这个文件由超级用户拥有,所以您必须是 root 用户才能在 kadmin shell 中执行以下命令:

kadmin: ktadd host/jupiter.example.com Entry for principal host/jupiter.example.com with kvno 3, encryption type Triple DES cbc mode with HMAC/sha1 added to keytab WRFILE:/etc/krb5.keytab. Entry for principal host/jupiter.example.com with kvno 3, encryption type DES cbc mode with CRC-32 added to keytab WRFILE:/etc/krb5.keytab. kadmin:

完成后,应确保使用 kdestroy 命令销毁通过 kinit 获得的 admin 票据。

7.5.9 对 Kerberos 启用 PAM 支持 #

不完整的 Kerberos 配置可能会将您(包括 root 用户)完全锁定在系统之外。要防止出现这种情况,请在根据下面所述将 pam_krb5 模块添加到现有的 PAM 配置文件之后,将 ignore_unknown_principals 指令添加到 pam_krb5 模块。

tux >sudopam-config --add --krb5-ignore_unknown_principals

这会指示 pam_krb5 模块忽略某些错误,如不忽略,帐户阶段将会失败。

SUSE® Linux Enterprise Server 随附了一个名为 pam_krb5 的 PAM 模块,该模块支持 Kerberos 登录和口令更新。su 等控制台登录应用程序以及 GDM 等图形登录应用程序可以使用此模块。也就是说,在希望用户输入口令后由身份验证应用程序代表其获取初始 Kerberos 票据的所有场合,都可以使用此模块。要为 Kerberos 配置 PAM 支持,请使用下面的命令:

tux >sudopam-config --add --krb5

上述命令将 pam_krb5 模块添加到现有的 PAM 配置文件,并确保以正确的顺序调用该模块。要精确调整 pam_krb5 的使用方式,请编辑 /etc/krb5.conf 文件并将默认应用程序添加到 PAM。有关详细信息,请使用 man5 pam_krb5 来参考手册页。

pam_krb5 模块的设计特意不用于接受 Kerberos 票据作为部分用户身份验证的网络服务。这一点很特别,后面将会讨论。

7.5.10 配置 SSH 进行 Kerberos 身份验证 #

OpenSSH 在协议版本 1 和 2 中均支持 Kerberos 身份验证。在版本 1 中,会通过特殊协议消息传输 Kerberos 票据。版本 2 不再直接使用 Kerberos,而是依赖于 GSSAPI,即通用安全服务 API.这是一种不特定于 Kerberos 的编程接口 - 其设计目的是隐藏基础身份验证系统的特性,无论它是 Kerberos、公共密钥认证系统(如 SPKM)还是其他系统。但是,包含的 GSSAPI 库仅支持 Kerberos。

要将 sshd 与 Kerberos 身份验证一起使用,请编辑 /etc/ssh/sshd_config 并设置如下选项:

# These are for protocol version 1 # # KerberosAuthentication yes # KerberosTicketCleanup yes # These are for version 2 - better to use this GSSAPIAuthentication yes GSSAPICleanupCredentials yes

然后使用 sudo systemctl restart sshd 重启动您的 SSH 守护程序。

要将 Kerberos 认证与协议版本 2 一起使用,需要在客户端也启用它。此操作可在整个系统范围的配置文件 /etc/ssh/ssh_config 中执行,也可通过编辑 ~/.ssh/config 在每个用户级别上执行。在这两种情况下,均应添加选项 GSSAPIAuthentication yes。

您现在应该能够使用 Kerberos 身份验证进行连接。使用 klist 校验您是否拥有有效票据,然后连接到 SSH 服务器。要强制使用 SSH 协议版本 1,请在命令行上指定选项 -1。

文件 /usr/share/doc/packages/openssh/README.kerberos 中详细讨论了 OpenSSH 和 Kerberos 的交互。

支持 GSSAPIKeyExchange 机制 (RFC 4462)。此指令指定如何交换主机密钥。有关详细信息,请参见 sshd_config 手册页 (man sshd_config)。

7.5.11 使用 LDAP 和 Kerberos #

Kerberos 提供身份验证,而 LDAP 则用于授权和标识。这两个服务可以配合工作。

为建立安全连接,389 目录服务器支持以不同的方式加密数据:SSL/TLS 连接、启动 TLS 连接和 SASL 身份验证。简单身份验证和安全层 (SASL) 是用于进行身份验证的网络协议。在 SUSE Linux Enterprise Server 中使用的 SASL 实现是 cyrus-sasl。Kerberos 身份验证是通过 GSS-API(常规安全服务 API)执行的,该 API 由

cyrus-sasl-gssapi 软件包提供。389 目录服务器通过 GSS-API 使用 Kerberos 票据对会话进行身份验证和加密数据。

借助 SASL 框架,您可以使用不同的机制向服务器验证用户的身份。在 Kerberos 中,身份验证永远是相互的。这表示您不仅向 389 目录服务器验证了您自己的身份,389 目录服务器本身也向您验证了它的身份。具体而言,这表示您是与所需的服务器而不是攻击者设置的随机服务进行通讯。

为了使 Kerberos 能够绑定到 389 目录服务器,请创建一个主体 ldap/ldap.example.com 并将其添加到 keytab。389 目录服务器用来进行身份验证的身份凭证将由 keytab 提供给其他服务器。389 目录服务器通过 KRB5_KTNAME 环境变量指派 keytab。

要设置该变量,请执行以下操作:

tux >sudosystemctl edit dirsrv@INSTANCE如果您为 389 目录服务器实例使用了默认名称,请将 INSTANCE 替换为

localhost。添加以下命令:

[Service] Environment=KRB5_KTNAME=/etc/dirsrv/slapd-INSTANCE/krb5.keytab

keytab 文件需可供用于运行 389 目录服务器的帐户(例如

dirserv)读取:tux >sudochown dirsrv:dirsrv /etc/dirsrv/slapd-INSTANCE/krb5.keytabtux >sudochmod 600 /etc/dirsrv/slapd-INSTANCE/krb5.keytab

7.5.11.1 将 Kerberos 身份验证与 LDAP 搭配使用 #

要获取并缓存初始票据授权票据,请使用在第 7.5.5.3 节 “创建主体”中创建的主体:

tux >kinitgeeko@EXAMPLE.COM

要检查 GSSAPI 身份验证是否正常工作,请运行:

tux > ldapwhoami -Y GSSAPI -H ldap://ldapkdc.example.com

dn: uid=testuser,ou=People,dc=example,dc=com

GSSAPI 使用 ccache 向 389 目录服务器验证用户身份,无需用户提供其口令。

7.5.11.2 配置 SASL 身份映射 #

在处理 SASL 绑定请求时,389 目录服务器会将 SASL 身份验证 ID(用于向目录服务器进行身份验证)映射到服务器中储存的 LDAP 项。使用 Kerberos 时,SASL 用户 ID 通常采用以下格式:userid@REALM,例如 tux@example.com。必须将此 ID 转换为用户目录服务器项的 DN,例如 uid=tux,ou=people,dc=example,dc=com。389 目录服务器为大多数常用配置随附了一些默认映射。不过,您可以创建自定义的映射。过程 7.1 “管理映射”说明了如何列出和显示映射、如何删除映射,以及如何创建自定义映射。

要列出现有的 SASL 映射,请运行以下命令:

tux >dsconf INSTANCE sasl list Kerberos uid mapping rfc 2829 dn syntax rfc 2829u syntax uid mapping要显示映射,请运行以下命令:

tux >sudodsconf INSTANCE sasl get "Kerberos uid mapping" dn: cn=Kerberos uid mapping,cn=mapping,cn=sasl,cn=config cn: Kerberos uid mapping nsSaslMapBaseDNTemplate: dc=\2,dc=\3 nsSaslMapFilterTemplate: (uid=\1) nsSaslMapRegexString: \(.*\)@\(.*\)\.\(.*\) objectClass: top objectClass: nsSaslMapping仅当您的 dc 包含两个组件时,默认映射才起作用。要删除映射(如果它不适合您),请运行以下命令:

tux >sudodsconf INSTANCE sasl delete "Kerberos uid mapping" Deleting SaslMapping cn=Kerberos uid mapping,cn=mapping,cn=sasl,cn=config : Successfully deleted cn=Kerberos uid mapping,cn=mapping,cn=sasl,cn=config要创建新映射,请运行以下命令:

tux >sudodsconf localhost sasl create --cn=bhgssapi --nsSaslMapRegexString "\ (.*\)@EXAMPLE.NET.DE" --nsSaslMapBaseDNTemplate="dc=example,dc=net,dc=de" --nsSaslMapFilterTemplate="(uid=\1)"tux >sudoEnter value for nsSaslMapPriority : Successfully created bhgssapi使用以下命令显示新创建的映射:

tux >sudodsconf localhost sasl get "bhgssapi" dn: cn=bhgssapi,cn=mapping,cn=sasl,cn=config cn: bhgssapi nsSaslMapBaseDNTemplate: dc=example,dc=net,dc=de nsSaslMapFilterTemplate: (uid=\1) nsSaslMapPriority: 100 nsSaslMapRegexString: \(.*\)@EXAMPLE.NET.DE objectClass: top objectClass: nsSaslMapping使用这些命令,您可以仅检查特定领域的用户,并将其重新映射到不同的 dc 库。可以看到,新映射包含 3 个

dc组件,因此默认映射不适合此领域 (EXAMPLE.NET.DE),而只适合EXAMPLE.NET这样的领域。

7.6 Kerberos 和 NFS #

大多数 NFS 服务器都可以使用默认“信任网络”形式的安全性(称为 sec=sys)与基于 Kerberos 的三种不同级别的安全性(sec=krb5、sec=krb5i 和 sec=krb5p)的任意组合来导出文件系统。sec 选项设置为客户端上的装入选项。一种常见的情况是先配置 NFS 并将其与 sec=sys 配合使用,然后便可以实施 Kerberos。在这种情况下,服务器有可能会配置为同时支持 sec=sys 以及某种 Kerberos 级别,在转换所有客户端后,将会去除 sec=sys 支持,从而实现真正的安全性。转换到 Kerberos 的过程应该非常透明(如果有序进行)。但是,如果使用了 Kerberos,NFS 行为的一个微小细节的工作方式会有所不同,您需要了解并可能需要解决这种差异造成的影响。请参见第 7.6.1 节 “组成员资格”。

三种 Kerberos 级别表示不同的安全级别。安全性越高,加密和解密消息所需的处理器资源就越多。在计划对 NFS 实施 Kerberos 时,选择适当的平衡是一个重要考虑因素。

krb5 仅提供身份验证。服务器知道谁发送了请求,而客户端知道服务器发送了答复。它不会为请求或答复的内容提供安全性,因此获得物理网络访问权限的攻击者可能会以各种方式转换请求和/或答复,以欺骗服务器或客户端。他们不能直接读取或更改经过身份验证的用户所不能读取或更改的任何文件,但从理论上说,任何事情几乎都有可能发生。

krb5i 添加了对所有消息的完整性检查。使用 krb5i 时,攻击者无法修改任何请求或答复,但可以查看所有交换的数据,因此可能会看到所读取的任何文件的内容。

krb5p 在协议中添加了隐私保护。除了可靠的身份验证和完整性检查外,消息将完全加密,这样攻击者只能知道在客户端与服务器之间交换了消息,但不能直接从消息中提取其他信息。能否从消息计时中提取信息是 Kerberos 无法解决的另一个问题。

7.6.1 组成员资格 #

sec=sys 与各种 Kerberos 安全级别之间的一个可以察觉到的行为差异与组成员资格相关。在 Unix 和 Linux 中,每个文件系统访问请求都来自某个进程,该进程由特定的用户拥有,并具有特定的组拥有者和多个补充组。对文件的访问权限因拥有者和各个组而异。

在每个请求中,使用 sec=sys 将 user-id、group-id 以及最多包含 16 个补充组的列表发送到服务器。

如果某个用户是 16 个以上的补充组的成员,超额的组将会丢失,并且在正常情况下用户本应可以访问的某些文件可能无法通过 NFS 访问。因此,使用 NFS 的大多数站点会通过某种方法将所有用户限制为最多 16 个补充组。

如果用户运行 newgrp 命令或运行 set-group-id 程序,并且该命令或程序可以更改用户所属的组列表,则这些更改会立即生效,并提供 NFS 上的不同访问权限。

使用 Kerberos 时,请求中不会发送组信息。只会标识用户(使用 Kerberos “主体”),服务器将执行查找来确定该主体的用户 ID 和组列表。这意味着,如果用户是 16 个以上的组的成员,则会使用所有这些组成员资格来确定文件访问权限。但也意味着,如果用户在客户端上以某种方式更改 group-id,服务器将不会注意到这种更改,并且在确定访问权限时也不会将其纳入考量。

通常,在提供对更多组的访问方面所做的改进能够带来真正的好处,而无法更改组所带来的损失不会被注意到,因为这种做法不太常用。不过,考虑使用 Kerberos 的站点管理员应该了解这种差异,并确保它不会真正造成问题。

7.6.2 性能和可伸缩性 #

利用 Kerberos 提高安全性需要使用额外的 CPU 资源来加密和解密消息。需要多少额外的 CPU 资源以及差异是否明显取决于所用的硬件和应用程序。如果服务器或客户端已用尽了可用的 CPU 资源,在从 sec=sys 切换到 Kerberos 时,可能会出现相当严重的性能下降。如果还有富余的 CPU 容量,则这种过渡很可能不会导致任何吞吐量变化。确定使用 Kerberos 所造成的影响大小的唯一方式是在硬件上测试您的负载。

可以减轻负载的配置选项同时也会降低提供的保护质量。sec=krb5 产生的负载应该比 sec=krb5p 要小得多,但如上文所述,它不能提供很高的安全性。类似地,您可以调整可供 Kerberos 从中选择的口令列表,而这可能会改变 CPU 的要求。但是,默认值是经过精心选择的,如未同样经过谨慎考虑,不应更改这些值。

将 NFS 配置为使用 Kerberos 时可能存在的另一个性能问题涉及到 Kerberos 身份验证服务器(称为 KDC 或密钥分发中心)的可用性。

使用 NFS 会增大此类服务器的负载,程度与对任何其他服务使用 Kerberos 时所增大的负载相同。每当给定的用户(Kerberos 主体)与服务建立会话时(例如,通过访问特定 NFS 服务器导出的文件),客户端就需要与 KDC 协商。协商会话密钥后,客户端与服务器在许多个小时内(此时段取决于 Kerberos 配置的细节,具体而言取决于 ticket_lifetime 设置)无需进一步的帮助即可通讯。

最有可能影响 Kerberos KDC 服务器供应的因素是可用性和峰值用量。

与其他核心服务(例如 DNS、LDAP)或类似的名称查找服务一样,使用两个距离每个客户端都比较“近”的服务器能够在资源有限时提供较佳的可用性。Kerberos 允许使用多个具有灵活模型的 KDC 服务器来进行数据库传播,因此,在校园、建筑物甚至机柜周围按需排布服务器的工作相当简单。确保每个客户端都查找附近的 Kerberos 服务器的最佳机制是对每个建筑物(或类似设施)使用水平分割 DNS 来从 DNS 服务器获取不同的细节。如果这种方法不可行,也可采用在不同的位置管理不同的 /etc/krb5.conf 文件这种替代做法。

由于对 Kerberos KDC 的访问并不频繁,只有在高峰时间,负载才可能会成为一个问题。如果数千人都在 9:00 到 9:05 登录,则服务器每分钟收到的请求数就会比在午夜收到的要多得多。Kerberos 服务器上的负载可能会超过 LDAP 服务器,但不会有数量级的差异。较为合理的准则是采用供应 LDAP 复本的相同方式来供应 Kerberos 复本,然后监视性能以确定需求是否超过容量。

7.6.3 主 KDC、多个域和信任关系 #

Kerberos KDC 的一个不容易分发的服务是更新处理,例如口令更改和新用户的创建。这些操作必须在单个主 KDC 上进行。

这些更新不太可能会以很高的频率发生,因而不会产生任何繁重负载,但可能出现可用性方面的问题。创建新用户或更改口令可能很麻烦,并且世界另一端的主 KDC 有时会暂时不可用。

如果组织分布于不同地理位置并且其政策规定在每个站点本地处理管理任务,创建多个 Kerberos 域(为每个管理中心创建一个)可能会是比较好的做法。这样每个域都会有位于本地的自己的主 KDC。通过在域之间设置信任关系,一个域中的用户仍可访问另一个域中的资源。

要安排多个域,最轻松的方式是使用一个全局域(例如 EXAMPLE.COM)和不同的本地域(例如 ASIA.EXAMPLE.COM、EUROPE.EXAMPLE.COM)。如果全局域配置为信任每个本地域,并且每个本地域配置为信任全局域,则任何一对域之间都将具有完全可传递的信任,并且任何主体都可以与任何服务建立安全连接。如何确保对资源(例如该服务提供的文件)的适当访问权限将取决于所用的用户名查找服务,以及 NFS 文件服务器的功能,这不在本文档的范畴内。

7.7 更多信息 #

MIT Kerberos 的官方网站是 https://web.mit.edu/kerberos。因此,找出任何有关 Kerberos(包括 Kerberos 安装、用户和管理指南)的任何其他相关资源的链接。

Brian Tung 编著的 Kerberos — 网络认证系统一书 (ISBN 0-201-37924-4) 提供了深入和全面的信息。

8 Active Directory 支持 #

Active Directory* (AD) 是一项基于 LDAP、Kerberos 和其他服务的目录服务。Microsoft* Windows* 使用它来管理资源、服务和人员。在 Microsoft Windows 网络中,Active Directory 会提供有关这些对象的信息,限制对其的访问,并强制执行策略。SUSE® Linux Enterprise Server 可让您加入现有的 Active Directory 域,并将您的 Linux 计算机集成到 Windows 环境中。

8.1 集成 Linux 和 Active Directory 环境 #

使用已加入现有 Active Directory 域的 Linux 客户端(配置为 Active Directory 客户端),可以受益于纯粹的 SUSE Linux Enterprise Server Linux 客户端所不能提供的各种功能:

- 使用 SMB 浏览共享文件和目录

GNOME Files(以前称为 Nautilus)支持通过 SMB 浏览共享资源。

- 使用 SMB 共享文件和目录

GNOME Files 支持如同在 Windows 中那样共享目录和文件。

- 访问并操作 Windows 服务器上的用户数据

通过 GNOME Files,用户可以访问其 Windows 用户数据,并可以在 Windows 服务器上编辑、创建和删除文件与目录。用户无需多次输入其口令便能访问其数据。

- 脱机鉴定

即使用户脱机或者 Active Directory 服务器出于其他原因而无法使用,用户也仍可在 Linux 计算机上登录并访问其本地数据。

- Windows 口令更改

Linux 中的此 Active Directory 支持端口强制执行储存在 Active Directory 中的公司口令策略。显示管理器和控制台支持口令更改消息并接受您的输入。甚至可以使用 Linux

passwd命令设置 Windows 口令。- 通过 Kerberos 化应用程序单点登录

许多桌面应用程序都支持 Kerberos(Kerberos 化),这意味着它们可以透明地为用户处理身份验证,而无需在 Web 服务器、代理、群件应用程序或其他位置重新输入口令。

在 Windows Server 2016 和更高版本中,Microsoft 去除了 IDMU/NIS 服务器角色,并一并去除了 Active Directory 用户和计算机 MMC 管理单元的 Unix 属性插件。

但是,如果在 Active Directory 用户和计算机 MMC 管理单元中启用了,则仍可以手动管理 Unix 属性。有关详细信息,请参见https://blogs.technet.microsoft.com/activedirectoryua/2016/02/09/identity-management-for-unix-idmu-is-deprecated-in-windows-server/。

或者,可以使用过程 8.1 “使用加入 Active Directory 域”中所述的方法在客户端完成属性设置(具体而言,请参见步骤 6.c)。

下一节包含前面所述大多数功能的技术背景。

8.2 有关 Linux Active Directory 支持的背景信息 #

许多系统组件需要无故障交互,以便将 Linux 客户端集成到现有的 Windows Active Directory 域。以下几节重点讲述 Active Directory 服务器和客户端交互中关键事件的底层进程。

为了与目录服务进行通信,客户端至少需要与服务器共享两个协议。

- LDAP

LDAP 是一种为管理目录信息而优化的协议。具有 Active Directory 的 Windows 域控制器可以使用 LDAP 协议来与客户端交换目录信息。有关 LDAP 的更多一般信息,请参见第 6 章 “389 LDAP Directory Server”。

- Kerberos

Kerberos 是可信的第三方身份验证服务。其所有客户端均信任 Kerberos 对另一个客户端的身份授权,从而支持 Kerberos 化单点登录 (SSO) 解决方案。Windows 支持 Kerberos 实施,因此即使是 Linux 客户端也可以使用 Kerberos SSO。有关 Linux 中 Kerberos 的详细信息,请参阅第 7 章 “使用 Kerberos 进行网络身份验证”。

根据您要使用哪个 YaST 模块设置 Kerberos 身份验证,将由不同的客户端组件处理帐户和身份验证数据:

- 基于 SSSD 的解决方案

sssd守护程序是此解决方案的核心部分。它处理与 Active Directory 服务器之间的所有通讯。要收集名称服务信息,可使用

sssd_nss。要对用户进行身份验证,可使用 PAM 的

pam_sss模块。Linux 客户端上 Active Directory 用户的用户主目录创建由pam_mkhomedir处理。有关 PAM 的详细信息,请参见第 3 章 “通过 PAM 进行身份验证”。

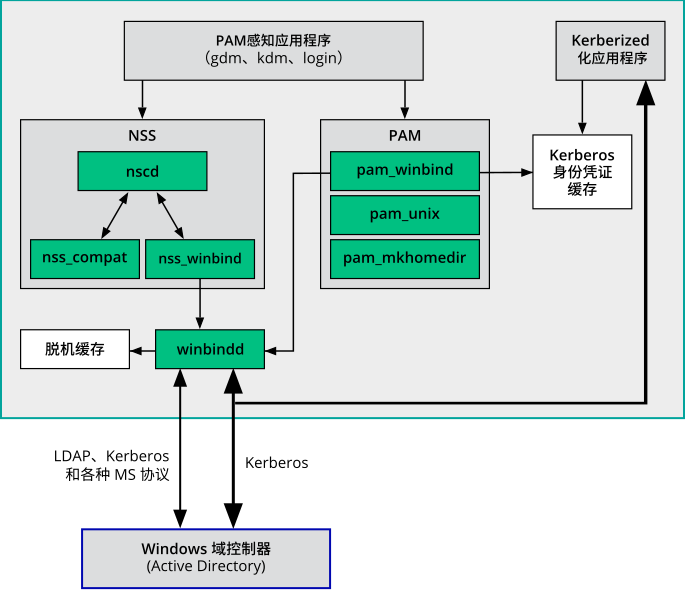

- 基于 Winbind (Samba) 的解决方案

winbindd守护程序是此解决方案的核心部分。它处理与 Active Directory 服务器之间的所有通讯。要收集名称服务信息,可使用

nss_winbind。要对用户进行身份验证,可使用 PAM 的

pam_winbind模块。Linux 客户端上 Active Directory 用户的用户主目录创建由pam_mkhomedir处理。有关 PAM 的详细信息,请参见第 3 章 “通过 PAM 进行身份验证”。

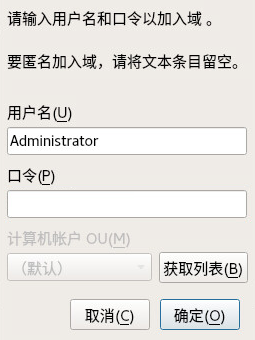

图 8.1 “基于 Winbind 的 Active Directory 身份验证的纲要”突出显示了基于 Winbind 的 Active Directory 身份验证的最重要组件。

图 8.1︰ 基于 Winbind 的 Active Directory 身份验证的纲要 #

可感知 PAM 的应用程序(如登录例程和 GNOME 显示管理器)会与 PAM 及 NSS 层交互,以便对 Windows 服务器进行身份验证。支持 Kerberos 身份验证的应用程序(如文件管理器、网页浏览器或电子邮件客户端)使用 Kerberos 身份凭证缓存来访问用户的 Kerberos 票据,因此是 SSO 框架的组成部分。

8.2.1 域加入 #

在域加入过程中,服务器和客户端确立安全关系。在客户端上,需要执行以下任务来加入 Windows 域控制器提供的现有 LDAP 和 Kerberos SSO 环境。整个加入过程由 YaST 域成员资格模块来处理,该模块可以在安装过程中运行或在已安装系统中运行:

找到了提供 LDAP 和 KDC(密钥发布中心)服务的 Windows 域控制器。

加入客户端的计算机帐户是在目录服务中创建的。

客户端的初始票据授予票据 (TGT) 已经获得并储存于其本地 Kerberos 身份凭证缓存。客户端需要此 TGT 来获得进一步的票据,使其可以联系其他服务,如联系目录服务器进行 LDAP 查询。

NSS 和 PAM 配置要进行调整,使客户端能对域控制器进行身份验证。

客户端引导过程中,将启动 winbind 守护程序并检索计算机帐户的初始 Kerberos 票据。winbindd 自动刷新计算机票据以保持其有效。为了跟踪当前的帐户策略,winbindd 定期查询域控制器。

8.2.2 域登录和用户主目录 #

GNOME 的登录管理器 (GDM) 已经过扩展,允许处理 Active Directory 域登录。用户可以选择登录其计算机已加入的主域或主域的域控制器已经与之确立信任关系的可信域之一。

如第 8.2 节 “有关 Linux Active Directory 支持的背景信息”中所述,用户身份验证由多个 PAM 模块调解。如果出现错误,错误代码将转换为用户易于理解的错误消息,这些消息是 PAM 通过任意支持的方法(GDM、控制台和 SSH)在登录时提供的:

口令已失效用户看到一条消息,说明口令已经失效,需要更改。系统会提示输入新口令,并在新口令不符合公司口令策略(例如口令太短、太简单或已用过)时告知用户。如果用户的口令更改失败,会显示原因,提示输入新口令。

帐户被禁用用户会看到一条错误消息,告知其帐户已禁用,需与系统管理员联系。

帐户已锁定用户会看到一条错误消息,告知其帐户已锁定,需与系统管理员联系。

口令必须更改用户可以登录,但会收到警告说口令很快就必须更改了。该警告会在口令失效前三天发出。失效后,用户便无法登录。

工作站无效如果仅允许用户登录特定的工作站,而当前 SUSE Linux Enterprise Server 计算机并不在此列,则会出现一条消息,告知此用户无法从此工作站登录。

登录时段无效如果仅允许用户在工作时间登录,当该用户尝试在非工作时间登录时,会出现一条消息,告知用户在此时间无法登录。

帐户已失效管理员可为特定用户帐户设置失效时间。如果该用户尝试在失效后登录,将会看到一条消息,告知其帐户已失效,不能用于登录。

在成功的身份验证期间,客户端从 Active Directory 的 Kerberos 服务器中获得票据授权票据 (TGT) 并将其储存在用户的身份凭证缓存中。它还可以在后台续订 TGT,而无需用户的交互。

SUSE Linux Enterprise Server 对 Active Directory 用户提供本地主目录支持。如果按第 8.3 节 “为 Active Directory 配置 Linux 客户端”中所述通过 YaST 进行了配置,当 Windows/Active Directory 用户首次登录到 Linux 客户端时,系统会创建用户主目录。这些主目录的外观与标准的 Linux 用户主目录相同,可独立于 Active Directory 域控制器工作。

使用本地用户主目录可以访问此计算机上的用户数据(即使 Active Directory 服务器断开连接),前提是 Linux 客户端已配置为执行脱机身份验证。

8.2.3 办公服务和策略支持 #

公司环境中的用户必须能够成为漫游用户(例如,切换网络,甚至在断开连接的情况下工作一段时间)。为使用户能够登录断开连接的计算机,已经将大量的缓存集成到 winbind 守护程序。winbind 守护程序即使在脱机状态下都可强制实施口令策略。它跟踪失败的登录尝试次数并根据 Active Directory 中配置的策略做出反应。脱机支持默认处于禁用状态,必须在 YaST 域成员资格模块中显式启用。

当域控制器变成不可用状态时,用户仍可使用断开连接之前获得的有效 Kerberos 票据访问网络资源(不包括 Active Directory 服务器本身),这与在 Windows 中一样。域控制器联机时才能处理口令更改。与 Active Directory 服务器断开连接时,用户无法访问储存在此服务器上的任何数据。当工作站与网络完全断开连接并于稍后再次连接到公司网络时,SUSE Linux Enterprise Server 会在用户锁定再解锁桌面(例如使用桌面屏幕保护程序)时获得新的 Kerberos 票据。

8.3 为 Active Directory 配置 Linux 客户端 #

在客户端加入 Active Directory 域之前,需要对网络设置进行一些调整以确保客户端和服务器的正常交互。

- DNS

将您的客户端计算机配置为使用可将 DNS 请求转发到 Active Directory DNS 服务器的 DNS 服务器。或者,将您的计算机配置为使用 Active Directory DNS 服务器作为名称服务数据源。

- NTP