Démarrage rapide de l'installation et de la configuration #

SUSE Linux Enterprise High Availability Extension 15 SP3

Le présent document explique comment configurer une grappe très basique de deux noeuds à l'aide des scripts d'amorçage fournis par le paquetage ha‑cluster‑bootstrap. Ce processus inclut la configuration d'une adresse IP virtuelle en tant que ressource de grappe et l'utilisation d'un détecteur de vues de grappe divergentes (SBD pour Split Brain Detector) sur un stockage partagé en tant que mécanisme d'isolation de noeud.

1 Scénario d'utilisation #

Les procédures décrites dans le présent document permettent de configurer une grappe de base à deux noeuds présentant les caractéristiques suivantes :

Deux noeuds :

alice(adresse IP :192.168.1.1) etbob(adresse IP :192.168.1.2), connectés entre eux via le réseau.Une adresse IP virtuelle flottante (

192.168.2.1), qui permet aux clients de se connecter au service quel que soit le noeud physique sur lequel il s'exécute.Un périphérique de stockage partagé, utilisé comme mécanisme d'isolation SBD afin d'éviter les scénarios de vues de grappe divergentes.

Un système de basculement des ressources d'un noeud vers l'autre en cas de défaillance de l'hôte actif (configuration active/passive).

Après l'installation de la grappe avec les scripts d'amorçage, nous surveillons la grappe avec le Hawk2 graphique. Il s'agit de l'un des outils de gestion de grappe inclus dans SUSE® Linux Enterprise High Availability Extension. Pour tester le bon fonctionnement du basculement des ressources, nous mettrons simplement l'un des noeuds en mode veille et vérifierons si l'adresse IP virtuelle est migrée vers l'autre noeud.

La grappe à deux noeuds peut être utilisée à des fins de test ou comme une configuration de grappe minimale que vous pouvez étendre par la suite. Avant d'utiliser la grappe dans un environnement de production, modifiez-la en fonction de vos besoins.

2 Exigences système #

Cette section décrit la configuration système minimale requise pour le scénario présenté dans la Section 1. Pour que la grappe puisse être utilisée dans un environnement de production, reportez-vous à la liste complète dans le Chapter 2, System requirements and recommendations.

2.1 Configuration matérielle requise #

- Serveurs

Deux serveurs exécutant les logiciels spécifiés à la Section 2.2, « CONFIGURATION LOGICIELLE REQUISE ».

Ces serveurs peuvent être des machines virtuelles ou sans système d'exploitation. Ils ne nécessitent pas une configuration matérielle identique (mémoire, espace disque, etc.), mais doivent avoir la même architecture. Les grappes multi plate-forme ne sont pas prises en charge.

- Canaux de communication

Au moins deux médias de communication TCP/IP par noeud de grappe. L'équipement réseau doit prendre en charge le moyen de communication que vous souhaitez utiliser pour les communications au sein de la grappe, à savoir la multidiffusion ou la monodiffusion. Les médias de communication doivent prendre en charge un débit de données de 100 Mbit/s ou plus. La prise en charge d'une grappe requiert au moins deux chemins de communication redondants. Cette configuration peut être obtenue via :

Une liaison de périphérique réseau (de préférence).

Un deuxième canal de communication dans Corosync.

- Isolation de noeud/STONITH

Pour éviter un scénario de « vues de grappe divergentes », les grappes ont besoin d'un mécanisme d'isolation de noeud. Dans un scénario de vues de grappe divergentes, les noeuds de grappe sont divisés en deux groupes ou plus qui ne se connaissent pas (en raison d'une défaillance matérielle ou logicielle, ou d'une interruption de la connexion réseau). Un mécanisme d'isolation isole le noeud en question (généralement en le réinitialisant ou en le mettant hors tension). Ce processus est également appelé STONITH (« Shoot the other node in the head »). Un mécanisme d'isolation de noeud peut être un dispositif physique (un bouton marche/arrêt) ou un mécanisme de type SBD (STONITH par disque) associé à un système de surveillance (watchdog). L'utilisation d'un SBD nécessite un stockage partagé.

2.2 CONFIGURATION LOGICIELLE REQUISE #

Tous les noeuds destinés à faire partie de la grappe doivent disposer au minimum des modules et extensions suivants :

Basesystem Module 15 SP3

Server Applications Module 15 SP3

SUSE Linux Enterprise High Availability Extension 15 SP3

2.3 Autres conditions requises et recommandations #

- Synchronisation horaire

Les noeuds de la grappe doivent se synchroniser avec un serveur NTP situé en dehors de la grappe. Depuis SUSE Linux Enterprise High Availability Extension 15, chrony est l'implémentation par défaut du protocole NTP. Pour plus d'informations, reportez-vous au manuel Administration Guide for SUSE Linux Enterprise Server 15 SP3 (Guide d'administration de SUSE Linux Enterprise Server 15 SP2).

Si les noeuds ne sont pas synchronisés, il se peut que la grappe ne fonctionne pas correctement. En outre, les fichiers journaux et les rapports de grappe sont très difficiles à analyser en l'absence de synchronisation. Si vous utilisez les scripts d'amorçage, le système vous avertira si un service NTP n'est pas encore configuré.

- Nom d'hôte et adresse IP

Utilisez des adresses IP statiques.

Répertoriez tous les noeuds de la grappe, avec leur nom d'hôte complet et leur nom d'hôte abrégé, dans le fichier

/etc/hosts. Il est essentiel que les membres de la grappe puissent se trouver sur la base de leurs noms. Si les noms ne sont pas disponibles, la communication interne au sein de la grappe ne fonctionnera pas.

- SSH

Tous les noeuds de la grappe doivent pouvoir accéder les uns aux autres via le protocole SSH. Des outils tels que les

rapports CRM(pour le dépannage) et l' de Hawk2 requièrent un accès SSH sans mot de passe entre les noeuds, faute de quoi ils peuvent uniquement collecter des données du noeud actif.Si vous utilisez les scripts d'amorçage pour configurer la grappe, les clés SSH sont automatiquement créées et copiées.

3 Présentation des scripts d'amorçage #

Toutes les commandes du paquetage ha-cluster-bootstrap exécutent des scripts d'amorçage qui ne nécessitent qu'un minimum de temps et d'effort manuel.

Le script

ha-cluster-initpermet de définir les paramètres de base nécessaires pour la communication au sein de la grappe. À ce moment-là, vous disposez d'une grappe opérationnelle comportant un seul noeud.Le script

ha-cluster-joinvous permet d'ajouter des noeuds à votre grappe.Le script

ha-cluster-removevous permet de supprimer des noeuds de votre grappe.

Tous les scripts d'amorçage consignent des données dans le fichier/var/log/ha-cluster-bootstrap.log. Pour toute information à propos du processus d'amorçage, consultez ce fichier. Toutes les options définies au cours du processus d'amorçage peuvent être modifiées ultérieurement à l'aide du module de grappe YaST. Pour plus d'informations, reportez-vous au Chapter 4, Using the YaST cluster module.

Chaque script est fourni avec une page de manuel présentant les différentes fonctions, les options du script et les fichiers que ce dernier peut créer et modifier.

Le script d'amorçage ha-cluster-init vérifie et configure les composants suivants :

- NTP

Si un service NTP n'a pas été configuré pour se lancer au moment du démarrage, un message s'affiche. Depuis SUSE Linux Enterprise High Availability Extension 15, chrony est l'implémentation par défaut du protocole NTP.

- SSH

Le script crée les clés SSH nécessaires pour que les noeuds de la grappe puissent accéder les uns aux autres sans mot de passe.

- Csync2

Le script configure Csync2 de manière à répliquer les fichiers de configuration sur tous les noeuds d'une grappe.

- Corosync

Le script configure le système de communication de la grappe.

- SBD/surveillance

Le script vérifie si un système de surveillance existe et vous demande si vous souhaitez configurer un SBD comme mécanisme d'isolation de noeud.

- Adresse IP virtuelle flottante

Le script vous demande si vous souhaitez configurer une adresse IP virtuelle pour l'administration de la grappe à l'aide de Hawk2.

- Pare-feu

Le script ouvre les ports du pare-feu qui sont nécessaires pour les communications de grappe.

- Nom de la grappe

Le script définit un nom pour la grappe. Par défaut, il s'agit de

hacluster. Ce nom est facultatif et principalement utile pour les grappes géographiques. En règle générale, le nom de la grappe reflète l'emplacement et facilite la distinction d'un site à l'intérieur d'une grappe géographique.- QDevice/QNetd

Cette configuration n'est pas traitée ici. Si vous souhaitez utiliser un serveur QNetd, vous pouvez le configurer avec le script d'amorçage comme décrit dans le document Chapter 14, QDevice and QNetd.

4 Installation de SUSE Linux Enterprise High Availability Extension #

Les paquetages de configuration et de gestion de grappe avec High Availability Extension sont inclus dans le modèle d'installation haute disponibilité (appelé sles_ha dans la ligne de commande). Ce modèle est disponible uniquement si SUSE Linux Enterprise High Availability Extension a été installé en tant qu'extension de SUSE® Linux Enterprise Server.

Pour plus d'informations sur l'installation des extensions, reportez-vous au manuel Deployment Guide for SUSE Linux Enterprise Server 15 SP3 (Guide de déploiement de SUSE Linux Enterprise Server 15 SP2).

Haute disponibilité #Si le modèle n'est pas encore installé, procédez comme suit :

Installez-le via la ligne de commande à l'aide de Zypper :

root #zypperinstall -t pattern ha_slesInstallez le modèle Haute disponibilité sur toutes les machines qui feront partie de votre grappe.

Remarque : installation des paquetages logiciels sur toutes les partiesPour procéder à une installation automatisée de SUSE Linux Enterprise Server 15 SP3 et de SUSE Linux Enterprise High Availability Extension 15 SP3, utilisez AutoYaST afin de cloner des noeuds existants. Pour plus d'informations, reportez-vous au Section 3.2, “Mass installation and deployment with AutoYaST”.

Enregistrez les machines sur le SUSE Customer Center. Pour plus d'informations, reportez-vous au manuel Upgrade Guide for SUSE Linux Enterprise Server 15 SP3 (Guide de mise à niveau de SUSE Linux Enterprise Server 15 SP2).

5 Utilisation de SBD comme mécanisme d'isolation #

Si vous disposez d'un stockage partagé, par exemple un SAN (sous-réseau de stockage), vous pouvez l'utiliser pour éviter des vues de grappe divergentes. Pour ce faire, configurez SBD comme mécanisme d'isolation de noeud. Un SBD utilise la prise en charge de la surveillance et l'agent de ressource STONITH external/sbd.

5.1 Configuration requise pour le SBD #

Lors de la configuration du premier noeud à l'aide du script ha-cluster-init, vous pouvez décider d'utiliser ou non un SBD. Si vous choisissez d'utiliser un SBD, vous devez spécifier le chemin d'accès au périphérique de stockage partagé. Par défaut, le script ha-cluster-init crée automatiquement une petite partition sur le périphérique à utiliser pour le SBD.

Pour pouvoir utiliser un SBD, les conditions suivantes doivent être remplies :

Le chemin d'accès au périphérique de stockage partagé doit être persistant et cohérent sur tous les noeuds de la grappe. Utilisez des noms de périphérique stables, tels que

/dev/disk/by-id/dm-uuid-part1-mpath-abcedf12345.Le périphérique SBD ne doit pas utiliser LVM2 ou la technologie RAID basée sur un hôte, ni résider sur une instance DRBD*.

Pour des détails sur la configuration d'un stockage partagé, reportez-vous au manuel Storage Administration Guide for SUSE Linux Enterprise Server 15 SP3 (Guide d'administration du stockage de SUSE Linux Enterprise Server 15 SP2).

5.2 Activation de la surveillance softdog pour SBD #

Dans SUSE Linux Enterprise Server (SLES), la prise en charge de la surveillance dans le kernel est activée par défaut : SLES inclut plusieurs modules de kernel qui fournissent des pilotes de surveillance propres au matériel. High Availability Extension utilise le daemon SBD comme composant logiciel pour « alimenter » le système de surveillance.

La procédure suivante utilise la surveillance softdog.

Le pilote softdog part du principe qu'au moins un processeur est toujours en cours d'exécution. Si tous les processeurs sont bloqués, le code dans le pilote softdog qui devrait redémarrer le système ne sera jamais exécuté. En revanche, les systèmes de surveillance matérielle continuent à travailler même si tous les processeurs sont bloqués.

Avant d'utiliser la grappe dans un environnement de production, il est vivement recommandé de remplacer le module softdog par le module matériel qui correspond le mieux à votre matériel.

Toutefois, si aucun système de surveillance ne correspond à votre matériel, softdog peut être utilisé en tant que module de surveillance de kernel.

Créez un stockage partagé persistant comme décrit dans la Section 5.1, « Configuration requise pour le SBD ».

Activez la surveillance logicielle :

root #echosoftdog > /etc/modules-load.d/watchdog.confroot #systemctlrestart systemd-modules-loadVérifiez si le module de surveillance logicielle est chargé correctement :

root #lsmod| grep dog softdog 16384 1

Nous vous conseillons vivement de tester le bon fonctionnement du mécanisme d'isolation de SBD afin d'éviter un scénario de divergence. Ce type de test peut être exécuté en bloquant la communication de grappe Corosync.

6 Configuration du premier noeud #

Configurez le premier noeud à l'aide du script ha-cluster-init. Cette opération ne nécessite qu'un minimum de temps et d'effort manuel.

alice) à l'aide du script ha-cluster-init #Connectez-vous en tant qu'utilisateur

rootà la machine physique ou virtuelle à utiliser comme noeud de grappe.Démarrez le script d'amorçage en exécutant la commande suivante :

root #ha-cluster-init--name CLUSTERNAMERemplacez la marque de réservation NOM_GRAPPE par un nom pertinent, comme l'emplacement géographique de votre grappe (par exemple,

amsterdam). Cela est particulièrement utile pour créer une grappe géographique ultérieurement, car cela simplifie l'identification d'un site.Si vous avez besoin de la monodiffusion plutôt que la multidiffusion (par défaut) pour la communication de votre grappe, utilisez l'option

-u. Après l'installation, recherchez la valeurudpudans le fichier/etc/corosync/corosync.conf. Siha-cluster-initdétecte un noeud en cours d'exécution sur Amazon Web Services (AWS), le script utilisera la monodiffusion automatiquement par défaut pour la communication de grappe.Le script vérifie la configuration NTP et la présence d'un service de surveillance matérielle. Il génère les clés SSH publiques et privées utilisées pour l'accès SSH et la synchronisation Csync2, et démarre les services respectifs.

Configurez la couche de communication de grappe (Corosync) :

Spécifiez une adresse réseau pour la liaison. Par défaut, le script propose l'adresse réseau

eth0. Vous pouvez également spécifier une autre adresse réseau, par exemplebond0.Spécifiez une adresse de multidiffusion. Le script propose une adresse aléatoire que vous pouvez utiliser comme adresse par défaut. Bien entendu, votre réseau spécifique doit prendre en charge cette adresse de multidiffusion.

Spécifiez un port de multidiffusion. Par défaut, le script propose le port

5405.

Configurez le SBD comme mécanisme d'isolation de noeud :

Spécifiez

ypour confirmer que vous souhaitez utiliser le SBD.Entrez un chemin d'accès persistant à la partition du périphérique de bloc que vous souhaitez utiliser pour le SBD (voir Section 5, « Utilisation de SBD comme mécanisme d'isolation »). Le chemin doit être cohérent sur tous les noeuds de la grappe.

Configurez une adresse IP virtuelle pour l'administration de la grappe avec Hawk2. (Nous utiliserons cette ressource IP virtuelle ultérieurement pour tester le bon fonctionnement du basculement).

Spécifiez

ypour confirmer que vous souhaitez configurer une adresse IP virtuelle.Spécifiez une adresse IP inutilisée que vous souhaitez employer comme adresse IP d'administration pour Hawk2 :

192.168.2.1.Au lieu de vous connecter à un noeud de grappe individuel avec Hawk2, vous pouvez vous connecter à l'adresse IP virtuelle.

Enfin, le script démarre le service Pacemaker pour mettre en ligne la grappe et activer Hawk2. L'URL à utiliser pour Hawk2 apparaît à l'écran.

Vous disposez maintenant d'une grappe opérationnelle comportant un seul noeud. Pour visualiser son état, procédez comme suit :

Sur une machine, démarrez un navigateur Web et assurez-vous que JavaScript et les cookies sont activés.

Spécifiez comme URL l'adresse IP ou le nom d'hôte d'un noeud de grappe qui exécute le service Web Hawk. Vous pouvez également spécifier l'adresse IP virtuelle que vous avez configurée à l'Étape 5 de la Procédure 2, « configuration du premier noeud (

alice) à l'aide du scriptha-cluster-init» :https://HAWKSERVER:7630/

Remarque : avertissement de certificatSi un avertissement de certificat s'affiche la première fois que vous tentez d'accéder à l'URL, un certificat auto-signé est utilisé. Par défaut, les certificats auto-signés ne sont pas considérés comme fiables.

Demandez à votre opérateur de grappe de vous fournir les informations relatives au certificat afin de vérifier ce dernier.

Pour continuer, vous pouvez ajouter une exception dans le navigateur afin d'ignorer l'avertissement.

Dans l'écran de connexion de Hawk2, spécifiez le et le de l'utilisateur qui a été créé lors de la procédure d'amorçage (utilisateur :

hacluster, mot de passe :Linux).Important : mot de passe sécuriséRemplacez dès que possible le mot de passe par défaut par un mot de passe sécurisé :

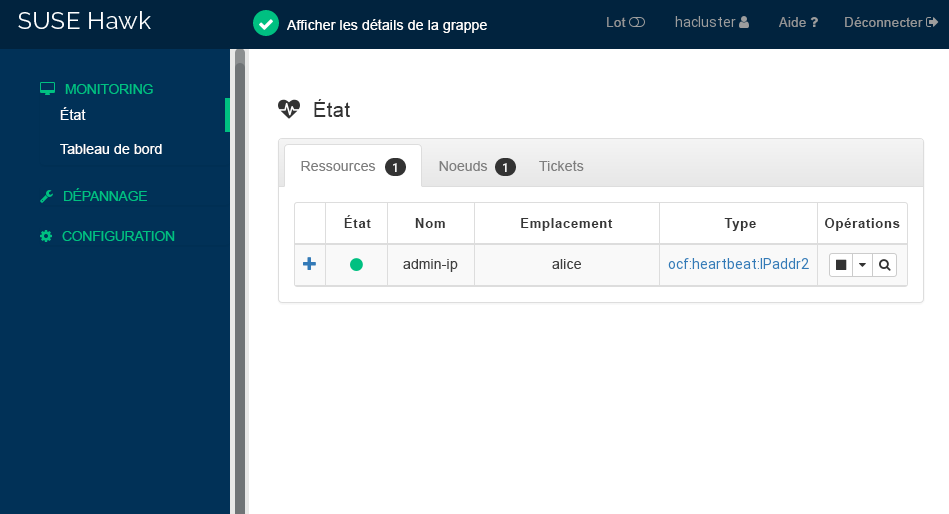

root #passwdhaclusterCliquez sur . Une fois que vous êtes connecté, l'interface Web Hawk2 affiche l'écran d'état par défaut, lequel permet de visualiser rapidement l'état actuel de la grappe :

Figure 1 : état de la grappe à un noeud dans Hawk2 #

7 Ajout du deuxième noeud #

Si vous disposez d'une grappe à un noeud opérationnelle, ajoutez-y le deuxième noeud à l'aide du script d'amorçage ha-cluster-join, comme décrit dans la Procédure 4. Le script nécessite uniquement un accès à un noeud de grappe existant et procède automatiquement à la configuration de base sur la machine actuelle. Pour plus d'informations, reportez-vous à la page de manuel relative au script ha-cluster-join.

Les scripts d'amorçage prennent en charge la modification de la configuration spécifique à une grappe à deux noeuds, par exemple, SBD et Corosync.

bob) à l'aide du script ha-cluster-join #Connectez-vous en tant qu'utilisateur

rootà la machine physique ou virtuelle censée rejoindre la grappe.Démarrez le script d'amorçage en exécutant la commande suivante :

root #ha-cluster-joinSi un service NTP n'a pas été configuré pour se lancer au moment du démarrage, un message s'affiche. Le script vérifie également la présence d'un périphérique de surveillance du matériel (important si vous souhaitez configurer SBD). Vous êtes averti si aucun n'est présent.

Si vous décidez de continuer, le système vous invite à spécifier l'adresse IP d'un noeud existant. Spécifiez l'adresse IP du premier noeud (

alice,192.168.1.1).Si vous n'avez pas encore configuré d'accès SSH sans mot de passe entre les deux machines, le système vous invite à spécifier le mot de passe

rootdu noeud existant.Une fois connecté au noeud spécifié, le script copie la configuration Corosync, configure SSH et Csync2, et met en ligne la machine actuelle en tant que nouveau noeud de grappe. Par ailleurs, le script démarre le service requis pour Hawk2.

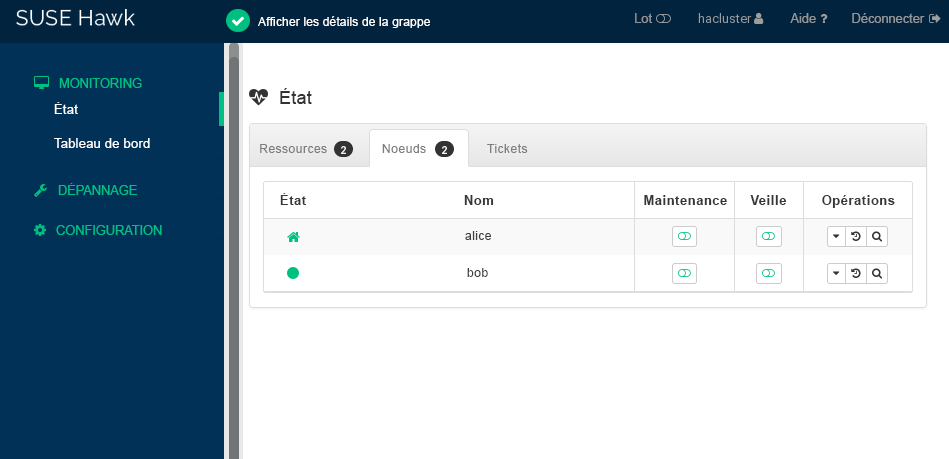

Vérifiez l'état de la grappe dans Hawk2. Dans › , vous devriez normalement voir deux noeuds présentant un état vert (voir Figure 2, « état de la grappe à deux noeuds »).

8 Test de la grappe #

La Section 8.1, « Test du basculement des ressources » est un test simple qui permet de vérifier si la grappe déplace l'adresse IP virtuelle vers l'autre noeud lorsque le noeud qui exécute actuellement la ressource est mis en mode veille.

Toutefois, un test réaliste implique des cas et des scénarios d'utilisation spécifiques, notamment la vérification du bon fonctionnement du mécanisme d'isolation destiné à éviter une situation de vues de grappe divergentes. Si vous n'avez pas configuré votre mécanisme d'isolation correctement, la grappe ne fonctionnera pas convenablement.

Avant d'utiliser la grappe dans un environnement de production, testez-la entièrement en fonction de vos cas d'utilisation ou à l'aide du script ha-cluster-preflight-check.

8.1 Test du basculement des ressources #

La procédure ci-après permet d'effectuer un test rapide du basculement des ressources :

Ouvrez un terminal et exécutez une commande ping sur l'adresse

192.168.2.1, autrement dit votre adresse IP virtuelle :root #ping192.168.2.1Connectez-vous à votre grappe, comme décrit dans la Procédure 3, « Connexion à l'interface Web de Hawk2 ».

Dans Hawk2 › , vérifiez sur quel noeud s'exécute l'adresse IP virtuelle (ressource

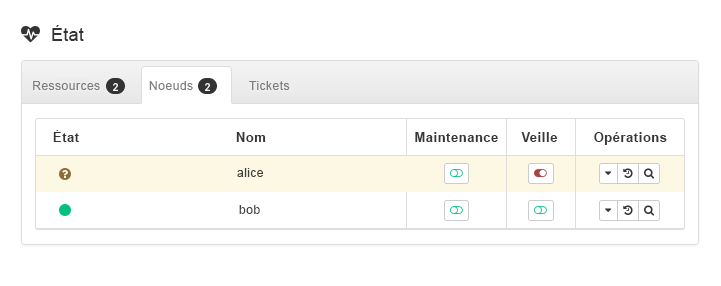

adresse_admin). Supposons que la ressource s'exécute suralice.Mettez

aliceen mode (voir Figure 3, « noeudaliceen mode veille »).Figure 3 : noeudaliceen mode veille #Cliquez sur › . La ressource

adresse_admina été migrée versbob.

Pendant la migration, vous devriez normalement voir un flux continu de requêtes ping envoyées à l'adresse IP virtuelle. Cela montre que la configuration de grappe et l'adresse IP flottante fonctionnent correctement. Annulez la commande ping en appuyant sur Ctrl– C.

8.2 Test à l'aide de la commande ha-cluster-preflight-check #

La commande ha-cluster-preflight-check exécute des tests standardisés pour une grappe. Elle déclenche des défaillances de grappe et vérifie la configuration afin de repérer les problèmes. Avant d'utiliser la grappe en production, il est recommandé d'appliquer cette commande pour vous assurer que tout fonctionne comme prévu.

La commande prend en charge les vérifications suivantes :

Vérification de l'environnement

-e/--env-check. Ce test vérifie les points suivants :Les noms d'hôtes peuvent-ils être résolus ?

Le service de temps est-il activé et démarré ?

Une surveillance (watchdog) est-elle configurée pour le noeud actuel ?

Le service

firewalldest-il démarré et les ports associés à la grappe sont-ils ouverts ?

Vérification de l'état de la grappe

-c/--cluster-check. Vérifie les différents états et services de la grappe. Ce test vérifie les points suivants :Les services de grappe (Pacemaker/Corosync) sont-ils activés et en cours d'exécution ?

STONITH est-il activé ? Ce test vérifie également si les ressources associées à STONITH sont configurées et démarrées. Si vous avez configuré SBD, le service SBD est-il démarré ?

La grappe comporte-t-elle un quorum ? Ce test affiche les noeuds DC et les noeuds qui sont en ligne, hors ligne et non nettoyés.

Le système comporte-t-il des ressources démarrées, arrêtées ou ayant échoué ?

Vérification des grappes divergentes

--split-brain-iptables. Ce test simule un scénario de grappes divergentes en bloquant le port Corosync. Il vérifie si un noeud peut être délimité comme prévu.Destruction des daemons pour SBD, Corosync et Pacemaker

-kill-sbd/-kill-corosync/-kill-pacemakerd. Après avoir exécuté ce test, vous trouverez un rapport dans/var/lib/ha-cluster-Preflight-Check. Ce rapport inclut une description de cas de test, la consignation des opérations et une explication sur les résultats possibles.Vérification de la délimitation du noeud

--fence-node. Ce test délimite le noeud spécifique transmis par la ligne de commande.

Par exemple, pour tester l'environnement, exécutez :

root #crm_mon -1Stack: corosync Current DC: alice (version ...) - partition with quorum Last updated: Fri Mar 03 14:40:21 2020 Last change: Fri Mar 03 14:35:07 2020 by root via cibadmin on alice 2 nodes configured 1 resource configured Online: [ alice bob ] Active resources: stonith-sbd (stonith:external/sbd): Started aliceroot #ha-cluster-preflight-check-e [2020/03/20 14:40:45]INFO: Checking hostname resolvable [Pass] [2020/03/20 14:40:45]INFO: Checking time service [Fail] INFO: chronyd.service is available WARNING: chronyd.service is disabled WARNING: chronyd.service is not active [2020/03/20 14:40:45]INFO: Checking watchdog [Pass] [2020/03/20 14:40:45]INFO: Checking firewall [Fail] INFO: firewalld.service is available WARNING: firewalld.service is not active

Vous pouvez vérifier le résultat dans /var/log/ha-cluster-preflight-check.log.

9 Pour en savoir plus #

Pour plus de documentation sur ce produit, reportez-vous à l'adresse https://documentation.suse.com/sle-ha/. Pour des informations concernant d'autres tâches de configuration et d'administration, reportez-vous au Guide d'administration.

10 Mentions légales #

Copyright © 2006– 2025 SUSE LLC et contributeurs. Tous droits réservés.

Il est autorisé de copier, distribuer et/ou modifier ce document conformément aux conditions de la licence de documentation libre GNU version 1.2 ou (à votre discrétion) 1.3, avec la section permanente qu'est cette mention de copyright et la licence. Une copie de la version de licence 1.2 est incluse dans la section intitulée « Licence de documentation libre GNU ».

Pour les marques commerciales SUSE, consultez le site Web http://www.suse.com/company/legal/. Toutes les autres marques de fabricants tiers sont la propriété de leur détenteur respectif. Les symboles de marque commerciale (®, ™, etc.) indiquent des marques commerciales de SUSE et de ses filiales. Des astérisques (*) désignent des marques commerciales de fabricants tiers.

Toutes les informations de cet ouvrage ont été regroupées avec le plus grand soin. Cela ne garantit cependant pas sa complète exactitude. Ni SUSE LLC, ni les sociétés affiliées, ni les auteurs, ni les traducteurs ne peuvent être tenus responsables des erreurs possibles ou des conséquences qu'elles peuvent entraîner.