10 ファイアウォール #

この章では、ファイアウォールと暗号化を使用してシステムへのアクセスを制限する方法について説明し、システムにリモートで接続する方法に関する情報を提供します。

10.1 firewalldの構成 #

デフォルトで、SUSE Linux Enterprise Server for SAP applicationsのインストールワークフローにより、firewalldが有効になっています。

firewalld

SUSE Linux Enterprise Server for SAP applications 15 では、SuSEfirewall2に代わる、新しいデフォルトのソフトウェアファイアウォールとして、firewalldが導入されています。SuSEfirewall2は、SUSE Linux Enterprise Server for SAP applications 15 から削除されておらず、デフォルトでインストールされていないにもかかわらず、まだ主要リポジトリの一部になっています。SUSE Linux Enterprise Server for SAP applications 15より古いリリースからアップグレードする場合、SuSEfirewall2は変更されないため、firewalldに手動でアップグレードする必要があります(『Security and Hardening Guide』を参照)。

ファイアウォールは次のネットワークアクセスを許可するように手動で設定する必要があります。

SAPアプリケーション

データベース(データベースベンダーのドキュメントを参照。SAP HANAの場合は、10.2項 「HANA-Firewallの設定」を参照)

さらに、ポート1128 (TCP)および1129 (UDP)を開きます。

SAPアプリケーションでは、ファイアウォール内に多数のオープンポートとポート範囲が必要です。正確な番号は選択したインスタンスによって異なります。詳細については、SAPによって提供されるドキュメントを参照してください。

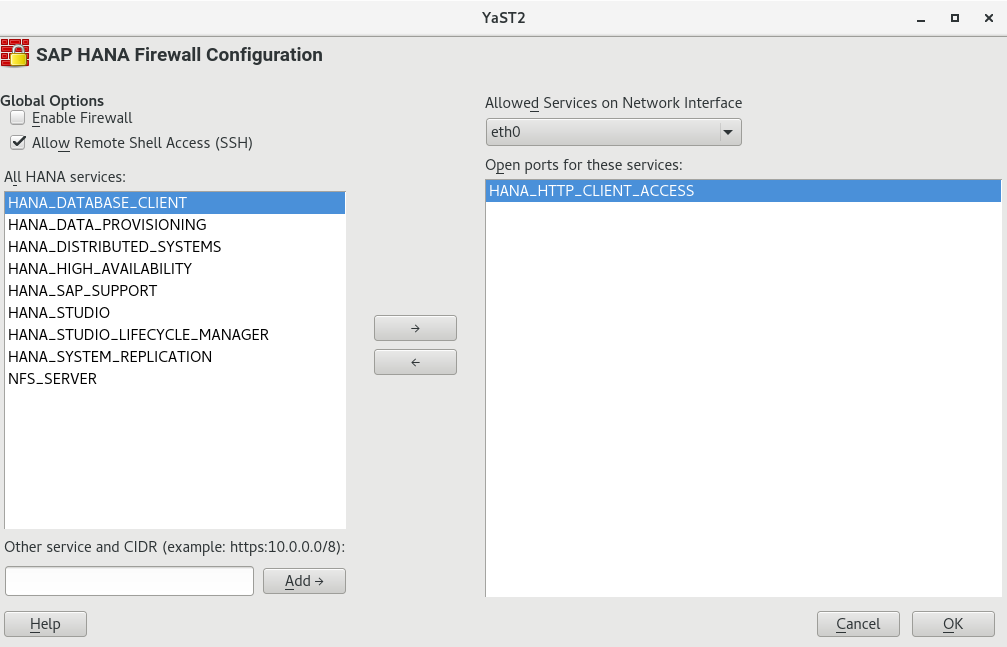

10.2 HANA-Firewallの設定 #

SAP HANAのファイアウォールの設定を簡素化するために、パッケージ HANA-Firewall.HANA-Firewallは、既存のSuSEfirewall2設定にルールセットを追加します。

HANA-Firewallは、次のパートで構成されます。

YaSTモジュール. グラフィカルユーザインタフェースからSAP HANA用のファイアウォールを設定、適用、および元に戻すことができます。

コマンドラインユーティリティ

hana-firewall. SAP HANAのファイアウォールルールを含むXMLファイルを作成します。必要に応じて、YaSTを使用する代わりに、

/etc/sysconfig/hana-firewallにある設定ファイルを使用してルールセットを設定できます。

マルチテナントSAP HANA (MDC)データベースの場合、開く必要があるポート番号を自動的に判断することはまだできません。マルチテナントSAP HANAデータベースシステムで作業している場合は、YaSTを使用する前に、コマンドラインでスクリプトを実行して、新しいサービス定義を作成します。

#cd /etc/hana-firewall.d#hana-firewall define-new-hana-service

ディレクトリ/etc/hana-firewall.dに切り替える必要があります。切り替えない場合、使用できない場所に新しいサービスのルールファイルが作成されます。

スクリプトがいくつかの質問をします。重要なことは、開く必要のあるTCPポートとUDPポートの範囲を尋ねることです。

続行する前に、パッケージHANA-Firewallとyast2-hana-firewallがインストールされていることを確認します。

ファイアウォールを設定するSAP HANAデータベースが正しくインストールされていることを確認します。

適切なYaSTモジュールを開くには、 › 、 › を選択します。

で、を有効にします。さらに、かどうかを決定します。

でネットワークインタフェースを選択します。

左側のリストボックスでネットワークサービスを選択し、をクリックしてネットワークサービスを許可します。右側のリストボックスでサービスを選択し、をクリックしてサービスを削除します。

事前設定されたサービス以外のサービスを追加するには、次の表記を使用します。

SERVICE_NAME:CIDR_NOTATION

CIDR表記の詳細については、https://en.wikipedia.org/wiki/Classless_Inter-Domain_Routingを参照してください。システムで使用可能なサービスを見つけるには、

getent servicesを使用します。すべてのネットワークインタフェースについてステップ 4から繰り返します。

終了したら、をクリックします。

HANA-Firewallのファイアウォールルールがコンパイルされて適用されます。次に、サービス

hana-firewallが再起動されます。最後に、HANA-Firewallが正しく有効化されたかどうか確認します。

#hana-firewall statusHANA firewall is active. Everything is OK.

詳細については、hana-firewallのマニュアルページを参照してください。

10.3 SAProuterの統合 #

SAPのSAProuterソフトウェアを使用すると、異なるSAPシステム間、またはSAPシステムと外部ネットワーク間でネットワークトラフィックをプロキシすることができます。SUSE Linux Enterprise Server for SAP applicationsはSAProuterをsystemdに統合できるようになりました。これは、SAProuterがオペレーティングシステムで適切に開始および停止され、systemctlを使用して制御できることを意味します。

この機能を使用するには、その前に、次のものがこの順序でインストールされていることを確認してください。

SAProuterを含むSAPアプリケーション

saprouter-systemdとしてパッケージ化されているSAProuter systemdの統合

最初にインストールするアプリケーションの順序が間違っている場合は、saprouter-systemdを再インストールします。

systemctlを使用してSAProuterを制御するには、次を使用します。

SAProuterサービスの有効化:

systemctl enable saprouterSAProuterサービスの開始:

systemctl start saprouterSAProuterサービスのステータスの表示:

systemctl status saprouterSAProuterサービスの停止:

systemctl stop saprouterSAProuterサービスの無効化:

systemctl disable saprouter