27 Despliegues en entornos aislados con Edge Image Builder #

27.1 Introducción #

Esta guía explica cómo desplegar varios componentes de SUSE Edge en entornos completamente aislados en SUSE Linux Micro 6.1 utilizando Edge Image Builder(EIB) (Capítulo 11, Edge Image Builder). De este modo, podrá arrancar en una imagen personalizada lista para arrancar (CRB) creada por EIB y desplegar los componentes especificados en un clúster RKE2 o K3s sin conexión a Internet ni pasos manuales. Esta configuración es muy conveniente para los clientes que desean preparar de antemano todos los artefactos necesarios para el despliegue en su imagen del sistema operativo para que estén disponible de inmediato en el arranque.

Muestra una instalación en un entorno aislado de:

EIB analizará y descargará previamente todas las imágenes a las que se haga referencia en los charts de Helm y los manifiestos de Kubernetes proporcionados. Sin embargo, es posible que algunos de ellos intenten extraer imágenes de contenedores y crear recursos de Kubernetes basados en estas imágenes en el entorno de ejecución. Si se dieran estos casos, para configurar un entorno completamente aislado, habrá que especificar manualmente las imágenes necesarias en el archivo de definición.

27.2 Requisitos previos #

Si sigue esta guía, se entiende que ya está familiarizado con EIB (Capítulo 11, Edge Image Builder). Si no es así, siga la guía de inicio rápido (Capítulo 3, Clústeres independientes con Edge Image Builder) para comprender mejor los conceptos que se muestran en la práctica de abajo.

27.3 Configuración de red de Libvirt #

Como ejemplo de un despliegue en entorno aislado, en esta guía se usa una

red libvirt aislada simulada, por lo que la configuración

que se muestra se adapta en consecuencia. Para sus despliegues, puede que

tenga que modificar la configuración de host1.local.yaml

que se introducirá en el siguiente paso.

Si desea utilizar la misma configuración de red de

libvirt, siga adelante. Si no, salte a la Sección 27.4, “Configuración del directorio base”.

Vamos a crear una configuración de red aislada con un rango de direcciones

IP 192.168.100.2/24 para DHCP:

cat << EOF > isolatednetwork.xml

<network>

<name>isolatednetwork</name>

<bridge name='virbr1' stp='on' delay='0'/>

<ip address='192.168.100.1' netmask='255.255.255.0'>

<dhcp>

<range start='192.168.100.2' end='192.168.100.254'/>

</dhcp>

</ip>

</network>

EOFAhora, solo queda crear la red y ponerla en marcha:

virsh net-define isolatednetwork.xml

virsh net-start isolatednetwork27.4 Configuración del directorio base #

La configuración del directorio base es la misma para todos los componentes, así que la configuraremos aquí.

Primero, creamos los subdirectorios necesarios:

export CONFIG_DIR=$HOME/config

mkdir -p $CONFIG_DIR/base-images

mkdir -p $CONFIG_DIR/network

mkdir -p $CONFIG_DIR/kubernetes/helm/valuesAsegúrese de añadir la imagen base que tenga previsto utilizar en el

directorio base-images. Esta guía se centra en la imagen

ISO de autoinstalación que se encuentra aquí.

Copiemos la imagen descargada:

cp SL-Micro.x86_64-6.1-Base-SelfInstall-GM.install.iso $CONFIG_DIR/base-images/slemicro.isoEIB nunca modifica la entrada de la imagen base.

Vamos a crear un archivo que contenga la configuración de red deseada:

cat << EOF > $CONFIG_DIR/network/host1.local.yaml

routes:

config:

- destination: 0.0.0.0/0

metric: 100

next-hop-address: 192.168.100.1

next-hop-interface: eth0

table-id: 254

- destination: 192.168.100.0/24

metric: 100

next-hop-address:

next-hop-interface: eth0

table-id: 254

dns-resolver:

config:

server:

- 192.168.100.1

- 8.8.8.8

interfaces:

- name: eth0

type: ethernet

state: up

mac-address: 34:8A:B1:4B:16:E7

ipv4:

address:

- ip: 192.168.100.50

prefix-length: 24

dhcp: false

enabled: true

ipv6:

enabled: false

EOFEsta configuración garantiza la presencia de los siguientes elementos en los sistemas aprovisionados (utilizando la dirección MAC especificada):

una interfaz Ethernet con una dirección IP estática

enrutamiento

DNS

nombre de host (

host1.local)

La estructura de archivos resultante debería tener el siguiente aspecto:

├── kubernetes/

│ └── helm/

│ └── values/

├── base-images/

│ └── slemicro.iso

└── network/

└── host1.local.yaml27.5 Archivo de definición base #

Edge Image Builder usa archivos de definición para modificar las imágenes de SUSE Linux Micro. Estos archivos contienen la mayoría de las opciones configurables. Muchas de estas opciones se repetirán en las diferentes secciones de los componentes, por lo que las mostraremos y explicaremos aquí.

La lista completa de opciones de personalización del archivo de definición se encuentra en la documentación original.

Veamos los campos que estarán presentes en todos los archivos de definición:

apiVersion: 1.2

image:

imageType: iso

arch: x86_64

baseImage: slemicro.iso

outputImageName: eib-image.iso

operatingSystem:

users:

- username: root

encryptedPassword: $6$jHugJNNd3HElGsUZ$eodjVe4te5ps44SVcWshdfWizrP.xAyd71CVEXazBJ/.v799/WRCBXxfYmunlBO2yp1hm/zb4r8EmnrrNCF.P/

kubernetes:

version: v1.32.4+rke2r1

embeddedArtifactRegistry:

images:

- ...La sección image es obligatoria y especifica la imagen de

entrada, su arquitectura y su tipo, y cómo se llamará la imagen de salida.

La sección operatingSystem es opcional y contiene la

configuración para permitir el inicio de sesión en los sistemas

aprovisionados con el nombre de usuario/contraseña

root/eib.

La sección kubernetes es opcional y define el tipo y la

versión de Kubernetes. Vamos a usar la distribución RKE2. Utilice

kubernetes.version: v1.32.4+k3s1 si desea K3s en su

lugar. A menos que se configure explícitamente a través del campo

kubernetes.nodes, todos los clústeres que arranquemos en

esta guía serán de un solo nodo.

La sección embeddedArtifactRegistry incluirá todas las

imágenes a las que solo se hace referencia y solo se extraen en el tiempo de

ejecución del componente específico.

27.6 Instalación de Rancher #

El despliegue de Rancher (Capítulo 5, Rancher) de este ejemplo es muy reducido para que sea más fácil de explicar. En sus despliegues reales, pueden ser necesarios artefactos adicionales, dependiendo de su configuración.

Los recursos de la versión Rancher

2.11.2 contienen un archivo rancher-images.txt que

muestra todas las imágenes necesarias para una instalación en entornos

aislados.

Hay más de 600 imágenes de contenedor en total, lo que significa que la imagen lista para arrancar resultante tendría aproximadamente 30 GB. Para nuestra instalación de Rancher, reduciremos la lista a la configuración de trabajo más pequeña posible. A partir de ahí, es posible añadir cualquier imagen que necesite en sus despliegues.

Crearemos el archivo de definición e incluiremos la lista de imágenes desglosada:

apiVersion: 1.2

image:

imageType: iso

arch: x86_64

baseImage: slemicro.iso

outputImageName: eib-image.iso

operatingSystem:

users:

- username: root

encryptedPassword: $6$jHugJNNd3HElGsUZ$eodjVe4te5ps44SVcWshdfWizrP.xAyd71CVEXazBJ/.v799/WRCBXxfYmunlBO2yp1hm/zb4r8EmnrrNCF.P/

kubernetes:

version: v1.32.4+rke2r1

manifests:

urls:

- https://github.com/cert-manager/cert-manager/releases/download/v1.15.3/cert-manager.crds.yaml

helm:

charts:

- name: rancher

version: 2.11.2

repositoryName: rancher-prime

valuesFile: rancher-values.yaml

targetNamespace: cattle-system

createNamespace: true

installationNamespace: kube-system

- name: cert-manager

installationNamespace: kube-system

createNamespace: true

repositoryName: jetstack

targetNamespace: cert-manager

version: 1.15.3

repositories:

- name: jetstack

url: https://charts.jetstack.io

- name: rancher-prime

url: https://charts.rancher.com/server-charts/prime

embeddedArtifactRegistry:

images:

- name: registry.rancher.com/rancher/backup-restore-operator:v7.0.1

- name: registry.rancher.com/rancher/calico-cni:v3.29.0-rancher1

- name: registry.rancher.com/rancher/cis-operator:v1.4.0

- name: registry.rancher.com/rancher/flannel-cni:v1.4.1-rancher1

- name: registry.rancher.com/rancher/fleet-agent:v0.12.2

- name: registry.rancher.com/rancher/fleet:v0.12.2

- name: registry.rancher.com/rancher/hardened-addon-resizer:1.8.22-build20250110

- name: registry.rancher.com/rancher/hardened-calico:v3.29.2-build20250306

- name: registry.rancher.com/rancher/hardened-cluster-autoscaler:v1.9.0-build20241126

- name: registry.rancher.com/rancher/hardened-cni-plugins:v1.6.2-build20250306

- name: registry.rancher.com/rancher/hardened-coredns:v1.12.0-build20241126

- name: registry.rancher.com/rancher/hardened-dns-node-cache:1.24.0-build20241211

- name: registry.rancher.com/rancher/hardened-etcd:v3.5.19-k3s1-build20250306

- name: registry.rancher.com/rancher/hardened-flannel:v0.26.5-build20250306

- name: registry.rancher.com/rancher/hardened-k8s-metrics-server:v0.7.2-build20250110

- name: registry.rancher.com/rancher/hardened-kubernetes:v1.32.3-rke2r1-build20250312

- name: registry.rancher.com/rancher/hardened-multus-cni:v4.1.4-build20250108

- name: registry.rancher.com/rancher/hardened-whereabouts:v0.8.0-build20250131

- name: registry.rancher.com/rancher/k3s-upgrade:v1.32.3-k3s1

- name: registry.rancher.com/rancher/klipper-helm:v0.9.4-build20250113

- name: registry.rancher.com/rancher/klipper-lb:v0.4.13

- name: registry.rancher.com/rancher/kube-api-auth:v0.2.4

- name: registry.rancher.com/rancher/kubectl:v1.32.2

- name: registry.rancher.com/rancher/kuberlr-kubectl:v4.0.2

- name: registry.rancher.com/rancher/local-path-provisioner:v0.0.31

- name: registry.rancher.com/rancher/machine:v0.15.0-rancher125

- name: registry.rancher.com/rancher/mirrored-cluster-api-controller:v1.9.5

- name: registry.rancher.com/rancher/nginx-ingress-controller:v1.12.1-hardened1

- name: registry.rancher.com/rancher/prom-prometheus:v2.55.1

- name: registry.rancher.com/rancher/prometheus-federator:v3.0.1

- name: registry.rancher.com/rancher/pushprox-client:v0.1.4-rancher2-client

- name: registry.rancher.com/rancher/pushprox-proxy:v0.1.4-rancher2-proxy

- name: registry.rancher.com/rancher/rancher-agent:v2.11.1

- name: registry.rancher.com/rancher/rancher-csp-adapter:v6.0.0

- name: registry.rancher.com/rancher/rancher-webhook:v0.7.1

- name: registry.rancher.com/rancher/rancher:v2.11.1

- name: registry.rancher.com/rancher/remotedialer-proxy:v0.4.4

- name: registry.rancher.com/rancher/rke-tools:v0.1.111

- name: registry.rancher.com/rancher/rke2-cloud-provider:v1.32.0-rc3.0.20241220224140-68fbd1a6b543-build20250101

- name: registry.rancher.com/rancher/rke2-runtime:v1.32.3-rke2r1

- name: registry.rancher.com/rancher/rke2-upgrade:v1.32.3-rke2r1

- name: registry.rancher.com/rancher/security-scan:v0.6.0

- name: registry.rancher.com/rancher/shell:v0.4.0

- name: registry.rancher.com/rancher/system-agent-installer-k3s:v1.32.3-k3s1

- name: registry.rancher.com/rancher/system-agent-installer-rke2:v1.32.3-rke2r1

- name: registry.rancher.com/rancher/system-agent:v0.3.12-suc

- name: registry.rancher.com/rancher/system-upgrade-controller:v0.15.2

- name: registry.rancher.com/rancher/ui-plugin-catalog:4.0.1

- name: registry.rancher.com/rancher/kubectl:v1.20.2

- name: registry.rancher.com/rancher/shell:v0.1.24

- name: registry.rancher.com/rancher/mirrored-ingress-nginx-kube-webhook-certgen:v1.5.0

- name: registry.rancher.com/rancher/mirrored-ingress-nginx-kube-webhook-certgen:v1.5.2En comparación con la lista completa de más de 600 imágenes, esta versión reducida solo tiene unas 60, por lo que la nueva imagen lista para arrancar solo ocupa unos 7 GB.

También necesitamos crear un archivo de valores de Helm para Rancher:

cat << EOF > $CONFIG_DIR/kubernetes/helm/values/rancher-values.yaml

hostname: 192.168.100.50.sslip.io

replicas: 1

bootstrapPassword: "adminadminadmin"

systemDefaultRegistry: registry.rancher.com

useBundledSystemChart: true

EOFEstablece en systemDefaultRegistry el valor

registry.rancher.com permite a Rancher buscar

automáticamente imágenes en el registro de artefactos integrados iniciado

dentro de la imagen lista para arrancar en el arranque. Si se omite este

campo, quizás no se encuentren las imágenes de contenedor en el nodo.

Vamos a crear la imagen:

podman run --rm -it --privileged -v $CONFIG_DIR:/eib \

registry.suse.com/edge/3.3/edge-image-builder:1.2.1 \

build --definition-file eib-iso-definition.yamlEl resultado debe ser parecido a esto:

Downloading file: dl-manifest-1.yaml 100% |██████████████████████████████████████████████████████████████████████████████| (583/583 kB, 12 MB/s)

Pulling selected Helm charts... 100% |███████████████████████████████████████████████████████████████████████████████████████████| (2/2, 3 it/s)

Generating image customization components...

Identifier ................... [SUCCESS]

Custom Files ................. [SKIPPED]

Time ......................... [SKIPPED]

Network ...................... [SUCCESS]

Groups ....................... [SKIPPED]

Users ........................ [SUCCESS]

Proxy ........................ [SKIPPED]

Rpm .......................... [SKIPPED]

Os Files ..................... [SKIPPED]

Systemd ...................... [SKIPPED]

Fips ......................... [SKIPPED]

Elemental .................... [SKIPPED]

Suma ......................... [SKIPPED]

Populating Embedded Artifact Registry... 100% |███████████████████████████████████████████████████████████████████████████| (56/56, 8 it/min)

Embedded Artifact Registry ... [SUCCESS]

Keymap ....................... [SUCCESS]

Configuring Kubernetes component...

The Kubernetes CNI is not explicitly set, defaulting to 'cilium'.

Downloading file: rke2_installer.sh

Downloading file: rke2-images-core.linux-amd64.tar.zst 100% |███████████████████████████████████████████████████████████| (644/644 MB, 29 MB/s)

Downloading file: rke2-images-cilium.linux-amd64.tar.zst 100% |█████████████████████████████████████████████████████████| (400/400 MB, 29 MB/s)

Downloading file: rke2.linux-amd64.tar.gz 100% |███████████████████████████████████████████████████████████████████████████| (36/36 MB, 30 MB/s)

Downloading file: sha256sum-amd64.txt 100% |█████████████████████████████████████████████████████████████████████████████| (4.3/4.3 kB, 29 MB/s)

Kubernetes ................... [SUCCESS]

Certificates ................. [SKIPPED]

Cleanup ...................... [SKIPPED]

Building ISO image...

Kernel Params ................ [SKIPPED]

Build complete, the image can be found at: eib-image.isoUna vez que se aprovisiona un nodo que usa la imagen creada, es posible verificar la instalación de Rancher:

/var/lib/rancher/rke2/bin/kubectl get all -n cattle-system --kubeconfig /etc/rancher/rke2/rke2.yamlEl resultado debería ser similar a lo siguiente, donde se muestra que todo se ha desplegado correctamente:

NAME READY STATUS RESTARTS AGE

pod/helm-operation-6l6ld 0/2 Completed 0 107s

pod/helm-operation-8tk2v 0/2 Completed 0 2m2s

pod/helm-operation-blnrr 0/2 Completed 0 2m49s

pod/helm-operation-hdcmt 0/2 Completed 0 3m19s

pod/helm-operation-m74c7 0/2 Completed 0 97s

pod/helm-operation-qzzr4 0/2 Completed 0 2m30s

pod/helm-operation-s9jh5 0/2 Completed 0 3m

pod/helm-operation-tq7ts 0/2 Completed 0 2m41s

pod/rancher-99d599967-ftjkk 1/1 Running 0 4m15s

pod/rancher-webhook-79798674c5-6w28t 1/1 Running 0 2m27s

pod/system-upgrade-controller-56696956b-trq5c 1/1 Running 0 104s

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

service/rancher ClusterIP 10.43.255.80 <none> 80/TCP,443/TCP 4m15s

service/rancher-webhook ClusterIP 10.43.7.238 <none> 443/TCP 2m27s

NAME READY UP-TO-DATE AVAILABLE AGE

deployment.apps/rancher 1/1 1 1 4m15s

deployment.apps/rancher-webhook 1/1 1 1 2m27s

deployment.apps/system-upgrade-controller 1/1 1 1 104s

NAME DESIRED CURRENT READY AGE

replicaset.apps/rancher-99d599967 1 1 1 4m15s

replicaset.apps/rancher-webhook-79798674c5 1 1 1 2m27s

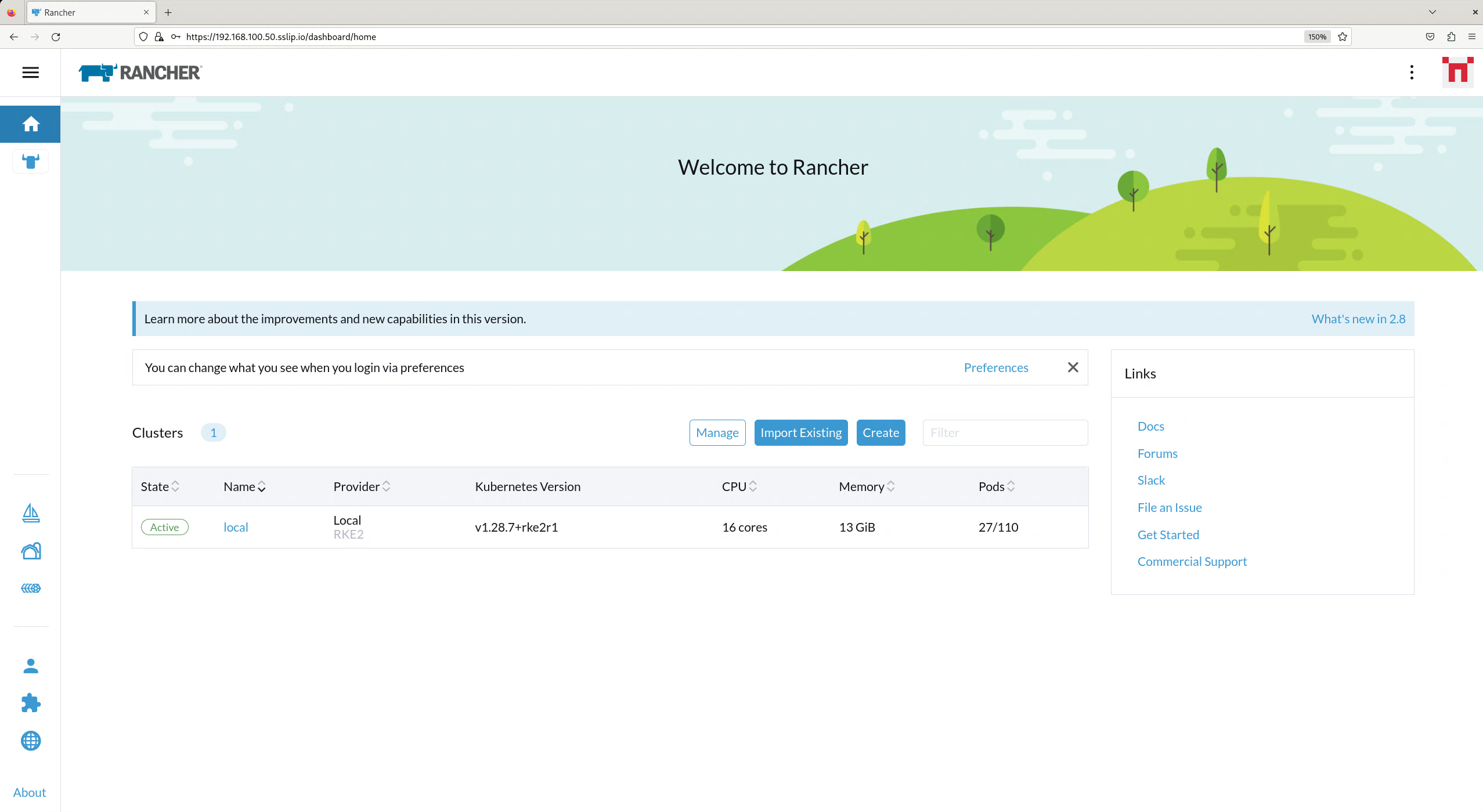

replicaset.apps/system-upgrade-controller-56696956b 1 1 1 104sCuando vamos a https://192.168.100.50.sslip.io e

iniciamos sesión con la contraseña adminadminadmin que

establecimos anteriormente, accedemos al panel de control de Rancher:

27.7 Instalación de SUSE Security #

A diferencia de la instalación de Rancher, la instalación de SUSE Security no requiere ningún tratamiento especial en EIB. EIB instalará en un entorno aislado automáticamente todas las imágenes requeridas por su componente subyacente NeuVector.

Vamos a crear el archivo de definición:

apiVersion: 1.2

image:

imageType: iso

arch: x86_64

baseImage: slemicro.iso

outputImageName: eib-image.iso

operatingSystem:

users:

- username: root

encryptedPassword: $6$jHugJNNd3HElGsUZ$eodjVe4te5ps44SVcWshdfWizrP.xAyd71CVEXazBJ/.v799/WRCBXxfYmunlBO2yp1hm/zb4r8EmnrrNCF.P/

kubernetes:

version: v1.32.4+rke2r1

helm:

charts:

- name: neuvector-crd

version: 106.0.1+up2.8.6

repositoryName: rancher-charts

targetNamespace: neuvector

createNamespace: true

installationNamespace: kube-system

valuesFile: neuvector-values.yaml

- name: neuvector

version: 106.0.1+up2.8.6

repositoryName: rancher-charts

targetNamespace: neuvector

createNamespace: true

installationNamespace: kube-system

valuesFile: neuvector-values.yaml

repositories:

- name: rancher-charts

url: https://charts.rancher.io/También crearemos un archivo de valores de Helm para NeuVector:

cat << EOF > $CONFIG_DIR/kubernetes/helm/values/neuvector-values.yaml

controller:

replicas: 1

manager:

enabled: false

cve:

scanner:

enabled: false

replicas: 1

k3s:

enabled: true

crdwebhook:

enabled: false

EOFVamos a crear la imagen:

podman run --rm -it --privileged -v $CONFIG_DIR:/eib \

registry.suse.com/edge/3.3/edge-image-builder:1.2.1 \

build --definition-file eib-iso-definition.yamlEl resultado debe ser parecido a esto:

Pulling selected Helm charts... 100% |███████████████████████████████████████████████████████████████████████████████████████████| (2/2, 4 it/s)

Generating image customization components...

Identifier ................... [SUCCESS]

Custom Files ................. [SKIPPED]

Time ......................... [SKIPPED]

Network ...................... [SUCCESS]

Groups ....................... [SKIPPED]

Users ........................ [SUCCESS]

Proxy ........................ [SKIPPED]

Rpm .......................... [SKIPPED]

Os Files ..................... [SKIPPED]

Systemd ...................... [SKIPPED]

Fips ......................... [SKIPPED]

Elemental .................... [SKIPPED]

Suma ......................... [SKIPPED]

Populating Embedded Artifact Registry... 100% |██████████████████████████████████████████████████████████████████████████████| (5/5, 13 it/min)

Embedded Artifact Registry ... [SUCCESS]

Keymap ....................... [SUCCESS]

Configuring Kubernetes component...

The Kubernetes CNI is not explicitly set, defaulting to 'cilium'.

Downloading file: rke2_installer.sh

Kubernetes ................... [SUCCESS]

Certificates ................. [SKIPPED]

Cleanup ...................... [SKIPPED]

Building ISO image...

Kernel Params ................ [SKIPPED]

Build complete, the image can be found at: eib-image.isoDespués de que se haya aprovisionado un nodo con la imagen creada, podemos verificar la instalación de SUSE Security:

/var/lib/rancher/rke2/bin/kubectl get all -n neuvector --kubeconfig /etc/rancher/rke2/rke2.yamlEl resultado debería ser similar a lo siguiente, donde se muestra que todo se ha desplegado correctamente:

NAME READY STATUS RESTARTS AGE

pod/neuvector-cert-upgrader-job-bxbnz 0/1 Completed 0 3m39s

pod/neuvector-controller-pod-7d854bfdc7-nhxjf 1/1 Running 0 3m44s

pod/neuvector-enforcer-pod-ct8jm 1/1 Running 0 3m44s

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

service/neuvector-svc-admission-webhook ClusterIP 10.43.234.241 <none> 443/TCP 3m44s

service/neuvector-svc-controller ClusterIP None <none> 18300/TCP,18301/TCP,18301/UDP 3m44s

service/neuvector-svc-crd-webhook ClusterIP 10.43.50.190 <none> 443/TCP 3m44s

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

daemonset.apps/neuvector-enforcer-pod 1 1 1 1 1 <none> 3m44s

NAME READY UP-TO-DATE AVAILABLE AGE

deployment.apps/neuvector-controller-pod 1/1 1 1 3m44s

NAME DESIRED CURRENT READY AGE

replicaset.apps/neuvector-controller-pod-7d854bfdc7 1 1 1 3m44s

NAME SCHEDULE TIMEZONE SUSPEND ACTIVE LAST SCHEDULE AGE

cronjob.batch/neuvector-cert-upgrader-pod 0 0 1 1 * <none> True 0 <none> 3m44s

cronjob.batch/neuvector-updater-pod 0 0 * * * <none> False 0 <none> 3m44s

NAME STATUS COMPLETIONS DURATION AGE

job.batch/neuvector-cert-upgrader-job Complete 1/1 7s 3m39s27.8 Instalación de SUSE Storage #

La documentación

oficial de Longhorn contiene un archivo

longhorn-images.txt que muestra todas las imágenes

necesarias para una instalación en entornos aislados. Vamos a incluir sus

homólogos duplicados del registro de contenedores de Rancher en nuestro

archivo de definición. Vamos a crear el archivo:

apiVersion: 1.2

image:

imageType: iso

arch: x86_64

baseImage: slemicro.iso

outputImageName: eib-image.iso

operatingSystem:

users:

- username: root

encryptedPassword: $6$jHugJNNd3HElGsUZ$eodjVe4te5ps44SVcWshdfWizrP.xAyd71CVEXazBJ/.v799/WRCBXxfYmunlBO2yp1hm/zb4r8EmnrrNCF.P/

packages:

sccRegistrationCode: [reg-code]

packageList:

- open-iscsi

kubernetes:

version: v1.32.4+rke2r1

helm:

charts:

- name: longhorn

repositoryName: longhorn

targetNamespace: longhorn-system

createNamespace: true

version: 106.2.0+up1.8.1

- name: longhorn-crd

repositoryName: longhorn

targetNamespace: longhorn-system

createNamespace: true

installationNamespace: kube-system

version: 106.2.0+up1.8.1

repositories:

- name: longhorn

url: https://charts.rancher.io

embeddedArtifactRegistry:

images:

- name: registry.suse.com/rancher/mirrored-longhornio-csi-attacher:v4.8.1

- name: registry.suse.com/rancher/mirrored-longhornio-csi-provisioner:v5.2.0

- name: registry.suse.com/rancher/mirrored-longhornio-csi-resizer:v1.13.2

- name: registry.suse.com/rancher/mirrored-longhornio-csi-snapshotter:v8.2.0

- name: registry.suse.com/rancher/mirrored-longhornio-csi-node-driver-registrar:v2.13.0

- name: registry.suse.com/rancher/mirrored-longhornio-livenessprobe:v2.15.0

- name: registry.suse.com/rancher/mirrored-longhornio-backing-image-manager:v1.8.1

- name: registry.suse.com/rancher/mirrored-longhornio-longhorn-engine:v1.8.1

- name: registry.suse.com/rancher/mirrored-longhornio-longhorn-instance-manager:v1.8.1

- name: registry.suse.com/rancher/mirrored-longhornio-longhorn-manager:v1.8.1

- name: registry.suse.com/rancher/mirrored-longhornio-longhorn-share-manager:v1.8.1

- name: registry.suse.com/rancher/mirrored-longhornio-longhorn-ui:v1.8.1

- name: registry.suse.com/rancher/mirrored-longhornio-support-bundle-kit:v0.0.52

- name: registry.suse.com/rancher/mirrored-longhornio-longhorn-cli:v1.8.1Observará que el archivo de definición muestra el paquete

open-iscsi. Este paquete es obligatorio, ya que Longhorn

se basa en un daemon iscsiadm que se ejecuta en los

diferentes nodos para proporcionar volúmenes persistentes a Kubernetes.

Vamos a crear la imagen:

podman run --rm -it --privileged -v $CONFIG_DIR:/eib \

registry.suse.com/edge/3.3/edge-image-builder:1.2.1 \

build --definition-file eib-iso-definition.yamlEl resultado debe ser parecido a esto:

Setting up Podman API listener...

Pulling selected Helm charts... 100% |██████████████████████████████████████████████████████████████████████████████████████████████████████████████████████████| (2/2, 3 it/s)

Generating image customization components...

Identifier ................... [SUCCESS]

Custom Files ................. [SKIPPED]

Time ......................... [SKIPPED]

Network ...................... [SUCCESS]

Groups ....................... [SKIPPED]

Users ........................ [SUCCESS]

Proxy ........................ [SKIPPED]

Resolving package dependencies...

Rpm .......................... [SUCCESS]

Os Files ..................... [SKIPPED]

Systemd ...................... [SKIPPED]

Fips ......................... [SKIPPED]

Elemental .................... [SKIPPED]

Suma ......................... [SKIPPED]

Populating Embedded Artifact Registry... 100% |███████████████████████████████████████████████████████████████████████████████████████████████████████████| (15/15, 20956 it/s)

Embedded Artifact Registry ... [SUCCESS]

Keymap ....................... [SUCCESS]

Configuring Kubernetes component...

The Kubernetes CNI is not explicitly set, defaulting to 'cilium'.

Downloading file: rke2_installer.sh

Downloading file: rke2-images-core.linux-amd64.tar.zst 100% (782/782 MB, 108 MB/s)

Downloading file: rke2-images-cilium.linux-amd64.tar.zst 100% (367/367 MB, 104 MB/s)

Downloading file: rke2.linux-amd64.tar.gz 100% (34/34 MB, 108 MB/s)

Downloading file: sha256sum-amd64.txt 100% (3.9/3.9 kB, 7.5 MB/s)

Kubernetes ................... [SUCCESS]

Certificates ................. [SKIPPED]

Cleanup ...................... [SKIPPED]

Building ISO image...

Kernel Params ................ [SKIPPED]

Build complete, the image can be found at: eib-image.isoUna vez aprovisionado un nodo con la imagen creada, podemos verificar la instalación de Longhorn:

/var/lib/rancher/rke2/bin/kubectl get all -n longhorn-system --kubeconfig /etc/rancher/rke2/rke2.yamlEl resultado debería ser similar a lo siguiente, donde se muestra que todo se ha desplegado correctamente:

NAME READY STATUS RESTARTS AGE

pod/csi-attacher-787fd9c6c8-sf42d 1/1 Running 0 2m28s

pod/csi-attacher-787fd9c6c8-tb82p 1/1 Running 0 2m28s

pod/csi-attacher-787fd9c6c8-zhc6s 1/1 Running 0 2m28s

pod/csi-provisioner-74486b95c6-b2v9s 1/1 Running 0 2m28s

pod/csi-provisioner-74486b95c6-hwllt 1/1 Running 0 2m28s

pod/csi-provisioner-74486b95c6-mlrpk 1/1 Running 0 2m28s

pod/csi-resizer-859d4557fd-t54zk 1/1 Running 0 2m28s

pod/csi-resizer-859d4557fd-vdt5d 1/1 Running 0 2m28s

pod/csi-resizer-859d4557fd-x9kh4 1/1 Running 0 2m28s

pod/csi-snapshotter-6f69c6c8cc-r62gr 1/1 Running 0 2m28s

pod/csi-snapshotter-6f69c6c8cc-vrwjn 1/1 Running 0 2m28s

pod/csi-snapshotter-6f69c6c8cc-z65nb 1/1 Running 0 2m28s

pod/engine-image-ei-4623b511-9vhkb 1/1 Running 0 3m13s

pod/instance-manager-6f95fd57d4a4cd0459e469d75a300552 1/1 Running 0 2m43s

pod/longhorn-csi-plugin-gx98x 3/3 Running 0 2m28s

pod/longhorn-driver-deployer-55f9c88499-fbm6q 1/1 Running 0 3m28s

pod/longhorn-manager-dpdp7 2/2 Running 0 3m28s

pod/longhorn-ui-59c85fcf94-gg5hq 1/1 Running 0 3m28s

pod/longhorn-ui-59c85fcf94-s49jc 1/1 Running 0 3m28s

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

service/longhorn-admission-webhook ClusterIP 10.43.77.89 <none> 9502/TCP 3m28s

service/longhorn-backend ClusterIP 10.43.56.17 <none> 9500/TCP 3m28s

service/longhorn-conversion-webhook ClusterIP 10.43.54.73 <none> 9501/TCP 3m28s

service/longhorn-frontend ClusterIP 10.43.22.82 <none> 80/TCP 3m28s

service/longhorn-recovery-backend ClusterIP 10.43.45.143 <none> 9503/TCP 3m28s

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

daemonset.apps/engine-image-ei-4623b511 1 1 1 1 1 <none> 3m13s

daemonset.apps/longhorn-csi-plugin 1 1 1 1 1 <none> 2m28s

daemonset.apps/longhorn-manager 1 1 1 1 1 <none> 3m28s

NAME READY UP-TO-DATE AVAILABLE AGE

deployment.apps/csi-attacher 3/3 3 3 2m28s

deployment.apps/csi-provisioner 3/3 3 3 2m28s

deployment.apps/csi-resizer 3/3 3 3 2m28s

deployment.apps/csi-snapshotter 3/3 3 3 2m28s

deployment.apps/longhorn-driver-deployer 1/1 1 1 3m28s

deployment.apps/longhorn-ui 2/2 2 2 3m28s

NAME DESIRED CURRENT READY AGE

replicaset.apps/csi-attacher-787fd9c6c8 3 3 3 2m28s

replicaset.apps/csi-provisioner-74486b95c6 3 3 3 2m28s

replicaset.apps/csi-resizer-859d4557fd 3 3 3 2m28s

replicaset.apps/csi-snapshotter-6f69c6c8cc 3 3 3 2m28s

replicaset.apps/longhorn-driver-deployer-55f9c88499 1 1 1 3m28s

replicaset.apps/longhorn-ui-59c85fcf94 2 2 2 3m28s27.9 Instalación de KubeVirt y CDI #

Los charts de Helm tanto para KubeVirt como para CDI solo instalan sus operadores respectivos. Depende de los operadores desplegar el resto de sistemas, lo que significa que tendremos que incluir todas las imágenes de contenedor necesarias en nuestro archivo de definición. Vamos a crearlo:

apiVersion: 1.2

image:

imageType: iso

arch: x86_64

baseImage: slemicro.iso

outputImageName: eib-image.iso

operatingSystem:

users:

- username: root

encryptedPassword: $6$jHugJNNd3HElGsUZ$eodjVe4te5ps44SVcWshdfWizrP.xAyd71CVEXazBJ/.v799/WRCBXxfYmunlBO2yp1hm/zb4r8EmnrrNCF.P/

kubernetes:

version: v1.32.4+rke2r1

helm:

charts:

- name: kubevirt

repositoryName: suse-edge

version: 303.0.0+up0.5.0

targetNamespace: kubevirt-system

createNamespace: true

installationNamespace: kube-system

- name: cdi

repositoryName: suse-edge

version: 303.0.0+up0.5.0

targetNamespace: cdi-system

createNamespace: true

installationNamespace: kube-system

repositories:

- name: suse-edge

url: oci://registry.suse.com/edge/charts

embeddedArtifactRegistry:

images:

- name: registry.suse.com/suse/sles/15.6/cdi-uploadproxy:1.60.1-150600.3.9.1

- name: registry.suse.com/suse/sles/15.6/cdi-uploadserver:1.60.1-150600.3.9.1

- name: registry.suse.com/suse/sles/15.6/cdi-apiserver:1.60.1-150600.3.9.1

- name: registry.suse.com/suse/sles/15.6/cdi-controller:1.60.1-150600.3.9.1

- name: registry.suse.com/suse/sles/15.6/cdi-importer:1.60.1-150600.3.9.1

- name: registry.suse.com/suse/sles/15.6/cdi-cloner:1.60.1-150600.3.9.1

- name: registry.suse.com/suse/sles/15.6/virt-api:1.3.1-150600.5.9.1

- name: registry.suse.com/suse/sles/15.6/virt-controller:1.3.1-150600.5.9.1

- name: registry.suse.com/suse/sles/15.6/virt-launcher:1.3.1-150600.5.9.1

- name: registry.suse.com/suse/sles/15.6/virt-handler:1.3.1-150600.5.9.1

- name: registry.suse.com/suse/sles/15.6/virt-exportproxy:1.3.1-150600.5.9.1

- name: registry.suse.com/suse/sles/15.6/virt-exportserver:1.3.1-150600.5.9.1Vamos a crear la imagen:

podman run --rm -it --privileged -v $CONFIG_DIR:/eib \

registry.suse.com/edge/3.3/edge-image-builder:1.2.1 \

build --definition-file eib-iso-definition.yamlEl resultado debe ser parecido a esto:

Pulling selected Helm charts... 100% |███████████████████████████████████████████████████████████████████████████████████████████████████████████████████████| (2/2, 48 it/min)

Generating image customization components...

Identifier ................... [SUCCESS]

Custom Files ................. [SKIPPED]

Time ......................... [SKIPPED]

Network ...................... [SUCCESS]

Groups ....................... [SKIPPED]

Users ........................ [SUCCESS]

Proxy ........................ [SKIPPED]

Rpm .......................... [SKIPPED]

Os Files ..................... [SKIPPED]

Systemd ...................... [SKIPPED]

Fips ......................... [SKIPPED]

Elemental .................... [SKIPPED]

Suma ......................... [SKIPPED]

Populating Embedded Artifact Registry... 100% |██████████████████████████████████████████████████████████████████████████████████████████████████████████| (15/15, 4 it/min)

Embedded Artifact Registry ... [SUCCESS]

Keymap ....................... [SUCCESS]

Configuring Kubernetes component...

The Kubernetes CNI is not explicitly set, defaulting to 'cilium'.

Downloading file: rke2_installer.sh

Kubernetes ................... [SUCCESS]

Certificates ................. [SKIPPED]

Cleanup ...................... [SKIPPED]

Building ISO image...

Kernel Params ................ [SKIPPED]

Build complete, the image can be found at: eib-image.isoUna vez aprovisionado un nodo con la imagen construida, podemos verificar la instalación tanto de KubeVirt como de CDI.

Verifique KubeVirt:

/var/lib/rancher/rke2/bin/kubectl get all -n kubevirt-system --kubeconfig /etc/rancher/rke2/rke2.yamlEl resultado debería ser similar a lo siguiente, donde se muestra que todo se ha desplegado correctamente:

NAME READY STATUS RESTARTS AGE

pod/virt-api-59cb997648-mmt67 1/1 Running 0 2m34s

pod/virt-controller-69786b785-7cc96 1/1 Running 0 2m8s

pod/virt-controller-69786b785-wq2dz 1/1 Running 0 2m8s

pod/virt-handler-2l4dm 1/1 Running 0 2m8s

pod/virt-operator-7c444cff46-nps4l 1/1 Running 0 3m1s

pod/virt-operator-7c444cff46-r25xq 1/1 Running 0 3m1s

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

service/kubevirt-operator-webhook ClusterIP 10.43.167.109 <none> 443/TCP 2m36s

service/kubevirt-prometheus-metrics ClusterIP None <none> 443/TCP 2m36s

service/virt-api ClusterIP 10.43.18.202 <none> 443/TCP 2m36s

service/virt-exportproxy ClusterIP 10.43.142.188 <none> 443/TCP 2m36s

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

daemonset.apps/virt-handler 1 1 1 1 1 kubernetes.io/os=linux 2m8s

NAME READY UP-TO-DATE AVAILABLE AGE

deployment.apps/virt-api 1/1 1 1 2m34s

deployment.apps/virt-controller 2/2 2 2 2m8s

deployment.apps/virt-operator 2/2 2 2 3m1s

NAME DESIRED CURRENT READY AGE

replicaset.apps/virt-api-59cb997648 1 1 1 2m34s

replicaset.apps/virt-controller-69786b785 2 2 2 2m8s

replicaset.apps/virt-operator-7c444cff46 2 2 2 3m1s

NAME AGE PHASE

kubevirt.kubevirt.io/kubevirt 3m1s DeployedVerifique CDI:

/var/lib/rancher/rke2/bin/kubectl get all -n cdi-system --kubeconfig /etc/rancher/rke2/rke2.yamlEl resultado debería ser similar a lo siguiente, donde se muestra que todo se ha desplegado correctamente:

NAME READY STATUS RESTARTS AGE

pod/cdi-apiserver-5598c9bf47-pqfxw 1/1 Running 0 3m44s

pod/cdi-deployment-7cbc5db7f8-g46z7 1/1 Running 0 3m44s

pod/cdi-operator-777c865745-2qcnj 1/1 Running 0 3m48s

pod/cdi-uploadproxy-646f4cd7f7-fzkv7 1/1 Running 0 3m44s

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

service/cdi-api ClusterIP 10.43.2.224 <none> 443/TCP 3m44s

service/cdi-prometheus-metrics ClusterIP 10.43.237.13 <none> 8080/TCP 3m44s

service/cdi-uploadproxy ClusterIP 10.43.114.91 <none> 443/TCP 3m44s

NAME READY UP-TO-DATE AVAILABLE AGE

deployment.apps/cdi-apiserver 1/1 1 1 3m44s

deployment.apps/cdi-deployment 1/1 1 1 3m44s

deployment.apps/cdi-operator 1/1 1 1 3m48s

deployment.apps/cdi-uploadproxy 1/1 1 1 3m44s

NAME DESIRED CURRENT READY AGE

replicaset.apps/cdi-apiserver-5598c9bf47 1 1 1 3m44s

replicaset.apps/cdi-deployment-7cbc5db7f8 1 1 1 3m44s

replicaset.apps/cdi-operator-777c865745 1 1 1 3m48s

replicaset.apps/cdi-uploadproxy-646f4cd7f7 1 1 1 3m44s27.10 Solución de problemas #

Si tiene algún problema al crear las imágenes o desea probar y depurar el proceso, consulte la documentación original.