27 Implantações air-gapped com o Edge Image Builder #

27.1 Introdução #

Este guia mostra como implantar vários componentes do SUSE Edge totalmente air-gapped no SUSE Linux Micro 6.1 usando o Edge Image Builder (EIB) (Capítulo 11, Edge Image Builder). Dessa forma, você pode inicializar em uma imagem personalizada e pronta para uso (CRB) criada pelo EIB e ter os componentes especificados implantados em um cluster RKE2 ou K3s, sem conexão com a Internet nem qualquer etapa manual. Essa configuração é extremamente prática para clientes que desejam fazer bake prévio de todos os artefatos necessários para implantação na imagem do sistema operacional, assim eles ficam disponíveis logo após a inicialização.

Vamos abordar a instalação air-gapped do:

O EIB analisa e faz pré-download de todas as imagens referenciadas nos gráficos Helm e nos manifestos do Kubernetes fornecidos. No entanto, alguns deles podem tentar obter as imagens do contêiner e criar recursos do Kubernetes com base nas imagens em runtime. Nesses casos, precisamos especificar manualmente as imagens necessárias no arquivo de definição para configurar um ambiente completamente air-gapped.

27.2 Pré-requisitos #

Se você está seguindo este guia, consideramos que já esteja familiarizado com o EIB (Capítulo 11, Edge Image Builder). Do contrário, consulte o Guia de Início Rápido (Capítulo 3, Clusters independentes com o Edge Image Builder) para entender melhor os conceitos apresentados na prática a seguir.

27.3 Configuração da rede libvirt #

Para demonstrar a implantação air-gapped, este guia usa a rede air-gapped

simulada libvirt e a configuração a seguir é adaptada a

ela. Em suas próprias implantações, você pode precisar modificar a

configuração host1.local.yaml que será introduzida na

etapa seguinte.

Se você prefere usar a mesma configuração de rede

libvirt, siga adiante. Do contrário, pule para a Seção 27.4, “Configuração do diretório base”.

Vamos criar uma configuração de rede isolada com o intervalo de endereços IP

192.168.100.2/24 para DHCP:

cat << EOF > isolatednetwork.xml

<network>

<name>isolatednetwork</name>

<bridge name='virbr1' stp='on' delay='0'/>

<ip address='192.168.100.1' netmask='255.255.255.0'>

<dhcp>

<range start='192.168.100.2' end='192.168.100.254'/>

</dhcp>

</ip>

</network>

EOFAgora resta apenas criar e iniciar a rede:

virsh net-define isolatednetwork.xml

virsh net-start isolatednetwork27.4 Configuração do diretório base #

A configuração do diretório base é igual em todos os diversos componentes, portanto, vamos defini-la aqui.

Vamos primeiro criar os subdiretórios necessários:

export CONFIG_DIR=$HOME/config

mkdir -p $CONFIG_DIR/base-images

mkdir -p $CONFIG_DIR/network

mkdir -p $CONFIG_DIR/kubernetes/helm/valuesAdicione qualquer imagem base que você queira usar ao diretório

base-images. O foco deste guia é a autoinstalação da ISO

disponível aqui.

Vamos copiar a imagem baixada:

cp SL-Micro.x86_64-6.1-Base-SelfInstall-GM.install.iso $CONFIG_DIR/base-images/slemicro.isoO EIB nunca modifica a entrada da imagem base.

Vamos criar um arquivo com a configuração de rede desejada:

cat << EOF > $CONFIG_DIR/network/host1.local.yaml

routes:

config:

- destination: 0.0.0.0/0

metric: 100

next-hop-address: 192.168.100.1

next-hop-interface: eth0

table-id: 254

- destination: 192.168.100.0/24

metric: 100

next-hop-address:

next-hop-interface: eth0

table-id: 254

dns-resolver:

config:

server:

- 192.168.100.1

- 8.8.8.8

interfaces:

- name: eth0

type: ethernet

state: up

mac-address: 34:8A:B1:4B:16:E7

ipv4:

address:

- ip: 192.168.100.50

prefix-length: 24

dhcp: false

enabled: true

ipv6:

enabled: false

EOFEsta configuração garante que os seguintes elementos estejam presentes nos sistemas provisionados (usando o endereço MAC especificado):

uma interface Ethernet com endereço IP estático

roteamento

DNS

nome de host (

host1.local)

A estrutura do arquivo resultante deve ter a seguinte aparência:

├── kubernetes/

│ └── helm/

│ └── values/

├── base-images/

│ └── slemicro.iso

└── network/

└── host1.local.yaml27.5 Arquivo de definição de base #

O Edge Image Builder usa arquivos de definição para modificar as imagens do SUSE Linux Micro. Esses arquivos contêm a maioria das opções configuráveis. Muitas dessas opções se repetem nas diferentes seções de componentes, portanto, vamos listá-las e explicá-las aqui.

A lista completa das opções de personalização no arquivo de definição está disponível na documentação upstream

Vamos analisar os seguintes campos que estarão presentes em todos os arquivos de definição:

apiVersion: 1.2

image:

imageType: iso

arch: x86_64

baseImage: slemicro.iso

outputImageName: eib-image.iso

operatingSystem:

users:

- username: root

encryptedPassword: $6$jHugJNNd3HElGsUZ$eodjVe4te5ps44SVcWshdfWizrP.xAyd71CVEXazBJ/.v799/WRCBXxfYmunlBO2yp1hm/zb4r8EmnrrNCF.P/

kubernetes:

version: v1.32.4+rke2r1

embeddedArtifactRegistry:

images:

- ...A seção image é obrigatória e especifica a imagem de

entrada, sua arquitetura e tipo, além do nome da imagem de saída.

A seção operatingSystem é opcional e contém uma

configuração para permitir o login nos sistemas provisionados com o nome de

usuário/senha root/eib.

A seção kubernetes é opcional e define o tipo e a versão

do Kubernetes. Vamos usar a distribuição RKE2. Em vez disso, se você

preferir o K3s, use kubernetes.version:

v1.32.4+k3s1. Exceto se claramente configurado no campo

kubernetes.nodes, todos os clusters que inicializamos

neste guia são de nó único.

A seção embeddedArtifactRegistry incluirá todas as

imagens que apenas são referenciadas e extraídas em runtime para o

componente específico.

27.6 Instalação do Rancher #

A exibição da implantação do Rancher (Capítulo 5, Rancher) será muito reduzida para fins de demonstração. Em sua implantação real, podem ser necessários artefatos adicionais, dependendo da sua configuração.

Os ativo da versão do Rancher

2.11.2 contêm um arquivo rancher-images.txt que

lista todas as imagens necessárias para uma instalação air-gapped.

Há mais de 600 imagens do contêiner no total, o que significa que a imagem CRB resultante teria cerca de 30 GB. No caso da nossa instalação do Rancher, vamos reduzir a lista para a menor configuração de trabalho. A partir disso, você pode readicionar qualquer imagem que possa precisar em sua implantação.

Vamos criar o arquivo de definição e incluir a lista de imagens reduzida:

apiVersion: 1.2

image:

imageType: iso

arch: x86_64

baseImage: slemicro.iso

outputImageName: eib-image.iso

operatingSystem:

users:

- username: root

encryptedPassword: $6$jHugJNNd3HElGsUZ$eodjVe4te5ps44SVcWshdfWizrP.xAyd71CVEXazBJ/.v799/WRCBXxfYmunlBO2yp1hm/zb4r8EmnrrNCF.P/

kubernetes:

version: v1.32.4+rke2r1

manifests:

urls:

- https://github.com/cert-manager/cert-manager/releases/download/v1.15.3/cert-manager.crds.yaml

helm:

charts:

- name: rancher

version: 2.11.2

repositoryName: rancher-prime

valuesFile: rancher-values.yaml

targetNamespace: cattle-system

createNamespace: true

installationNamespace: kube-system

- name: cert-manager

installationNamespace: kube-system

createNamespace: true

repositoryName: jetstack

targetNamespace: cert-manager

version: 1.15.3

repositories:

- name: jetstack

url: https://charts.jetstack.io

- name: rancher-prime

url: https://charts.rancher.com/server-charts/prime

embeddedArtifactRegistry:

images:

- name: registry.rancher.com/rancher/backup-restore-operator:v7.0.1

- name: registry.rancher.com/rancher/calico-cni:v3.29.0-rancher1

- name: registry.rancher.com/rancher/cis-operator:v1.4.0

- name: registry.rancher.com/rancher/flannel-cni:v1.4.1-rancher1

- name: registry.rancher.com/rancher/fleet-agent:v0.12.2

- name: registry.rancher.com/rancher/fleet:v0.12.2

- name: registry.rancher.com/rancher/hardened-addon-resizer:1.8.22-build20250110

- name: registry.rancher.com/rancher/hardened-calico:v3.29.2-build20250306

- name: registry.rancher.com/rancher/hardened-cluster-autoscaler:v1.9.0-build20241126

- name: registry.rancher.com/rancher/hardened-cni-plugins:v1.6.2-build20250306

- name: registry.rancher.com/rancher/hardened-coredns:v1.12.0-build20241126

- name: registry.rancher.com/rancher/hardened-dns-node-cache:1.24.0-build20241211

- name: registry.rancher.com/rancher/hardened-etcd:v3.5.19-k3s1-build20250306

- name: registry.rancher.com/rancher/hardened-flannel:v0.26.5-build20250306

- name: registry.rancher.com/rancher/hardened-k8s-metrics-server:v0.7.2-build20250110

- name: registry.rancher.com/rancher/hardened-kubernetes:v1.32.3-rke2r1-build20250312

- name: registry.rancher.com/rancher/hardened-multus-cni:v4.1.4-build20250108

- name: registry.rancher.com/rancher/hardened-whereabouts:v0.8.0-build20250131

- name: registry.rancher.com/rancher/k3s-upgrade:v1.32.3-k3s1

- name: registry.rancher.com/rancher/klipper-helm:v0.9.4-build20250113

- name: registry.rancher.com/rancher/klipper-lb:v0.4.13

- name: registry.rancher.com/rancher/kube-api-auth:v0.2.4

- name: registry.rancher.com/rancher/kubectl:v1.32.2

- name: registry.rancher.com/rancher/kuberlr-kubectl:v4.0.2

- name: registry.rancher.com/rancher/local-path-provisioner:v0.0.31

- name: registry.rancher.com/rancher/machine:v0.15.0-rancher125

- name: registry.rancher.com/rancher/mirrored-cluster-api-controller:v1.9.5

- name: registry.rancher.com/rancher/nginx-ingress-controller:v1.12.1-hardened1

- name: registry.rancher.com/rancher/prom-prometheus:v2.55.1

- name: registry.rancher.com/rancher/prometheus-federator:v3.0.1

- name: registry.rancher.com/rancher/pushprox-client:v0.1.4-rancher2-client

- name: registry.rancher.com/rancher/pushprox-proxy:v0.1.4-rancher2-proxy

- name: registry.rancher.com/rancher/rancher-agent:v2.11.1

- name: registry.rancher.com/rancher/rancher-csp-adapter:v6.0.0

- name: registry.rancher.com/rancher/rancher-webhook:v0.7.1

- name: registry.rancher.com/rancher/rancher:v2.11.1

- name: registry.rancher.com/rancher/remotedialer-proxy:v0.4.4

- name: registry.rancher.com/rancher/rke-tools:v0.1.111

- name: registry.rancher.com/rancher/rke2-cloud-provider:v1.32.0-rc3.0.20241220224140-68fbd1a6b543-build20250101

- name: registry.rancher.com/rancher/rke2-runtime:v1.32.3-rke2r1

- name: registry.rancher.com/rancher/rke2-upgrade:v1.32.3-rke2r1

- name: registry.rancher.com/rancher/security-scan:v0.6.0

- name: registry.rancher.com/rancher/shell:v0.4.0

- name: registry.rancher.com/rancher/system-agent-installer-k3s:v1.32.3-k3s1

- name: registry.rancher.com/rancher/system-agent-installer-rke2:v1.32.3-rke2r1

- name: registry.rancher.com/rancher/system-agent:v0.3.12-suc

- name: registry.rancher.com/rancher/system-upgrade-controller:v0.15.2

- name: registry.rancher.com/rancher/ui-plugin-catalog:4.0.1

- name: registry.rancher.com/rancher/kubectl:v1.20.2

- name: registry.rancher.com/rancher/shell:v0.1.24

- name: registry.rancher.com/rancher/mirrored-ingress-nginx-kube-webhook-certgen:v1.5.0

- name: registry.rancher.com/rancher/mirrored-ingress-nginx-kube-webhook-certgen:v1.5.2Em comparação com a lista completa de mais de 600 imagens do contêiner, essa versão reduzida contém apenas cerca de 60, o que faz com que a nova imagem CRB tenha somente 7 GB.

Vamos criar também um arquivo de valores do Helm para o Rancher:

cat << EOF > $CONFIG_DIR/kubernetes/helm/values/rancher-values.yaml

hostname: 192.168.100.50.sslip.io

replicas: 1

bootstrapPassword: "adminadminadmin"

systemDefaultRegistry: registry.rancher.com

useBundledSystemChart: true

EOFA definição de systemDefaultRegistry como

registry.rancher.com permite que o Rancher procure

automaticamente as imagens no registro de artefatos incorporado que foi

iniciado na imagem CRB no momento da inicialização. A omissão desse campo

pode impedir que as imagens do contêiner sejam encontradas no nó.

Vamos criar a imagem:

podman run --rm -it --privileged -v $CONFIG_DIR:/eib \

registry.suse.com/edge/3.3/edge-image-builder:1.2.1 \

build --definition-file eib-iso-definition.yamlA saída deve ter uma aparência semelhante a esta:

Downloading file: dl-manifest-1.yaml 100% |██████████████████████████████████████████████████████████████████████████████| (583/583 kB, 12 MB/s)

Pulling selected Helm charts... 100% |███████████████████████████████████████████████████████████████████████████████████████████| (2/2, 3 it/s)

Generating image customization components...

Identifier ................... [SUCCESS]

Custom Files ................. [SKIPPED]

Time ......................... [SKIPPED]

Network ...................... [SUCCESS]

Groups ....................... [SKIPPED]

Users ........................ [SUCCESS]

Proxy ........................ [SKIPPED]

Rpm .......................... [SKIPPED]

Os Files ..................... [SKIPPED]

Systemd ...................... [SKIPPED]

Fips ......................... [SKIPPED]

Elemental .................... [SKIPPED]

Suma ......................... [SKIPPED]

Populating Embedded Artifact Registry... 100% |███████████████████████████████████████████████████████████████████████████| (56/56, 8 it/min)

Embedded Artifact Registry ... [SUCCESS]

Keymap ....................... [SUCCESS]

Configuring Kubernetes component...

The Kubernetes CNI is not explicitly set, defaulting to 'cilium'.

Downloading file: rke2_installer.sh

Downloading file: rke2-images-core.linux-amd64.tar.zst 100% |███████████████████████████████████████████████████████████| (644/644 MB, 29 MB/s)

Downloading file: rke2-images-cilium.linux-amd64.tar.zst 100% |█████████████████████████████████████████████████████████| (400/400 MB, 29 MB/s)

Downloading file: rke2.linux-amd64.tar.gz 100% |███████████████████████████████████████████████████████████████████████████| (36/36 MB, 30 MB/s)

Downloading file: sha256sum-amd64.txt 100% |█████████████████████████████████████████████████████████████████████████████| (4.3/4.3 kB, 29 MB/s)

Kubernetes ................... [SUCCESS]

Certificates ................. [SKIPPED]

Cleanup ...................... [SKIPPED]

Building ISO image...

Kernel Params ................ [SKIPPED]

Build complete, the image can be found at: eib-image.isoApós o provisionamento do nó usando a imagem criada, poderemos verificar a instalação do Rancher:

/var/lib/rancher/rke2/bin/kubectl get all -n cattle-system --kubeconfig /etc/rancher/rke2/rke2.yamlA saída deve mostrar que tudo foi implantado com sucesso, com uma aparência similar a esta:

NAME READY STATUS RESTARTS AGE

pod/helm-operation-6l6ld 0/2 Completed 0 107s

pod/helm-operation-8tk2v 0/2 Completed 0 2m2s

pod/helm-operation-blnrr 0/2 Completed 0 2m49s

pod/helm-operation-hdcmt 0/2 Completed 0 3m19s

pod/helm-operation-m74c7 0/2 Completed 0 97s

pod/helm-operation-qzzr4 0/2 Completed 0 2m30s

pod/helm-operation-s9jh5 0/2 Completed 0 3m

pod/helm-operation-tq7ts 0/2 Completed 0 2m41s

pod/rancher-99d599967-ftjkk 1/1 Running 0 4m15s

pod/rancher-webhook-79798674c5-6w28t 1/1 Running 0 2m27s

pod/system-upgrade-controller-56696956b-trq5c 1/1 Running 0 104s

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

service/rancher ClusterIP 10.43.255.80 <none> 80/TCP,443/TCP 4m15s

service/rancher-webhook ClusterIP 10.43.7.238 <none> 443/TCP 2m27s

NAME READY UP-TO-DATE AVAILABLE AGE

deployment.apps/rancher 1/1 1 1 4m15s

deployment.apps/rancher-webhook 1/1 1 1 2m27s

deployment.apps/system-upgrade-controller 1/1 1 1 104s

NAME DESIRED CURRENT READY AGE

replicaset.apps/rancher-99d599967 1 1 1 4m15s

replicaset.apps/rancher-webhook-79798674c5 1 1 1 2m27s

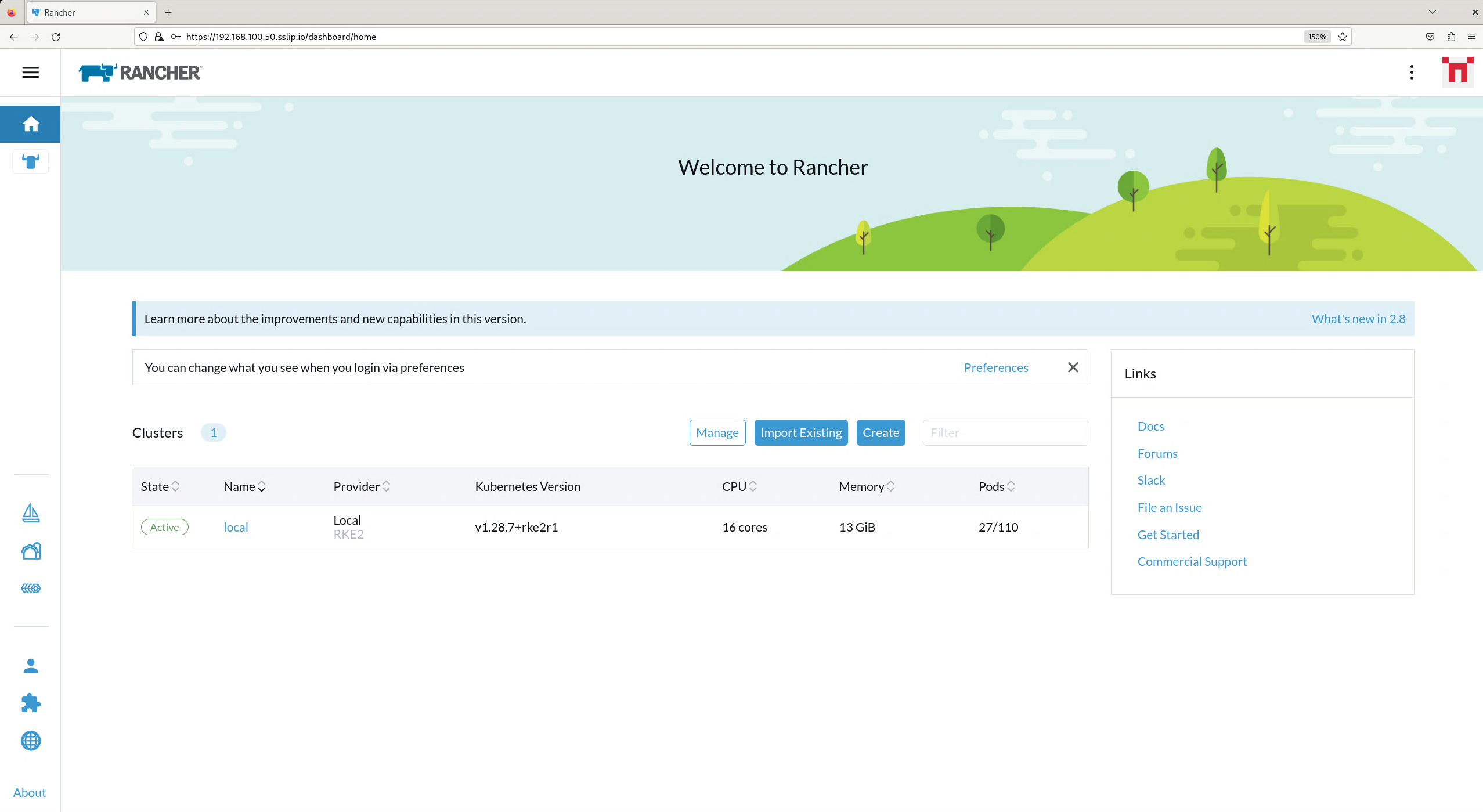

replicaset.apps/system-upgrade-controller-56696956b 1 1 1 104sVamos acessar https://192.168.100.50.sslip.io e fazer

login com a senha adminadminadmin que já definimos, o que

nos leva ao dashboard do Rancher:

27.7 Instalação do SUSE Security #

Ao contrário da instalação do Rancher, a do SUSE Security não requer nenhum processamento adicional no EIB. O EIB isola automaticamente as imagens necessárias ao seu componente subjacente NeuVector.

Vamos criar o arquivo de definição:

apiVersion: 1.2

image:

imageType: iso

arch: x86_64

baseImage: slemicro.iso

outputImageName: eib-image.iso

operatingSystem:

users:

- username: root

encryptedPassword: $6$jHugJNNd3HElGsUZ$eodjVe4te5ps44SVcWshdfWizrP.xAyd71CVEXazBJ/.v799/WRCBXxfYmunlBO2yp1hm/zb4r8EmnrrNCF.P/

kubernetes:

version: v1.32.4+rke2r1

helm:

charts:

- name: neuvector-crd

version: 106.0.1+up2.8.6

repositoryName: rancher-charts

targetNamespace: neuvector

createNamespace: true

installationNamespace: kube-system

valuesFile: neuvector-values.yaml

- name: neuvector

version: 106.0.1+up2.8.6

repositoryName: rancher-charts

targetNamespace: neuvector

createNamespace: true

installationNamespace: kube-system

valuesFile: neuvector-values.yaml

repositories:

- name: rancher-charts

url: https://charts.rancher.io/Vamos criar também um arquivo de valores do Helm para o NeuVector:

cat << EOF > $CONFIG_DIR/kubernetes/helm/values/neuvector-values.yaml

controller:

replicas: 1

manager:

enabled: false

cve:

scanner:

enabled: false

replicas: 1

k3s:

enabled: true

crdwebhook:

enabled: false

EOFVamos criar a imagem:

podman run --rm -it --privileged -v $CONFIG_DIR:/eib \

registry.suse.com/edge/3.3/edge-image-builder:1.2.1 \

build --definition-file eib-iso-definition.yamlA saída deve ter uma aparência semelhante a esta:

Pulling selected Helm charts... 100% |███████████████████████████████████████████████████████████████████████████████████████████| (2/2, 4 it/s)

Generating image customization components...

Identifier ................... [SUCCESS]

Custom Files ................. [SKIPPED]

Time ......................... [SKIPPED]

Network ...................... [SUCCESS]

Groups ....................... [SKIPPED]

Users ........................ [SUCCESS]

Proxy ........................ [SKIPPED]

Rpm .......................... [SKIPPED]

Os Files ..................... [SKIPPED]

Systemd ...................... [SKIPPED]

Fips ......................... [SKIPPED]

Elemental .................... [SKIPPED]

Suma ......................... [SKIPPED]

Populating Embedded Artifact Registry... 100% |██████████████████████████████████████████████████████████████████████████████| (5/5, 13 it/min)

Embedded Artifact Registry ... [SUCCESS]

Keymap ....................... [SUCCESS]

Configuring Kubernetes component...

The Kubernetes CNI is not explicitly set, defaulting to 'cilium'.

Downloading file: rke2_installer.sh

Kubernetes ................... [SUCCESS]

Certificates ................. [SKIPPED]

Cleanup ...................... [SKIPPED]

Building ISO image...

Kernel Params ................ [SKIPPED]

Build complete, the image can be found at: eib-image.isoApós o provisionamento do nó usando a imagem criada, poderemos verificar a instalação do SUSE Security:

/var/lib/rancher/rke2/bin/kubectl get all -n neuvector --kubeconfig /etc/rancher/rke2/rke2.yamlA saída deve mostrar que tudo foi implantado com sucesso, com uma aparência similar a esta:

NAME READY STATUS RESTARTS AGE

pod/neuvector-cert-upgrader-job-bxbnz 0/1 Completed 0 3m39s

pod/neuvector-controller-pod-7d854bfdc7-nhxjf 1/1 Running 0 3m44s

pod/neuvector-enforcer-pod-ct8jm 1/1 Running 0 3m44s

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

service/neuvector-svc-admission-webhook ClusterIP 10.43.234.241 <none> 443/TCP 3m44s

service/neuvector-svc-controller ClusterIP None <none> 18300/TCP,18301/TCP,18301/UDP 3m44s

service/neuvector-svc-crd-webhook ClusterIP 10.43.50.190 <none> 443/TCP 3m44s

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

daemonset.apps/neuvector-enforcer-pod 1 1 1 1 1 <none> 3m44s

NAME READY UP-TO-DATE AVAILABLE AGE

deployment.apps/neuvector-controller-pod 1/1 1 1 3m44s

NAME DESIRED CURRENT READY AGE

replicaset.apps/neuvector-controller-pod-7d854bfdc7 1 1 1 3m44s

NAME SCHEDULE TIMEZONE SUSPEND ACTIVE LAST SCHEDULE AGE

cronjob.batch/neuvector-cert-upgrader-pod 0 0 1 1 * <none> True 0 <none> 3m44s

cronjob.batch/neuvector-updater-pod 0 0 * * * <none> False 0 <none> 3m44s

NAME STATUS COMPLETIONS DURATION AGE

job.batch/neuvector-cert-upgrader-job Complete 1/1 7s 3m39s27.8 Instalação do SUSE Storage #

A documentação

oficial do Longhorn contém o arquivo

longhorn-images.txt que lista todas as imagens

necessárias a uma instalação air-gapped. Vamos incluir as contrapartes

espelhadas do registro do contêiner do Rancher em nosso arquivo de

definição. Vamos criá-lo:

apiVersion: 1.2

image:

imageType: iso

arch: x86_64

baseImage: slemicro.iso

outputImageName: eib-image.iso

operatingSystem:

users:

- username: root

encryptedPassword: $6$jHugJNNd3HElGsUZ$eodjVe4te5ps44SVcWshdfWizrP.xAyd71CVEXazBJ/.v799/WRCBXxfYmunlBO2yp1hm/zb4r8EmnrrNCF.P/

packages:

sccRegistrationCode: [reg-code]

packageList:

- open-iscsi

kubernetes:

version: v1.32.4+rke2r1

helm:

charts:

- name: longhorn

repositoryName: longhorn

targetNamespace: longhorn-system

createNamespace: true

version: 106.2.0+up1.8.1

- name: longhorn-crd

repositoryName: longhorn

targetNamespace: longhorn-system

createNamespace: true

installationNamespace: kube-system

version: 106.2.0+up1.8.1

repositories:

- name: longhorn

url: https://charts.rancher.io

embeddedArtifactRegistry:

images:

- name: registry.suse.com/rancher/mirrored-longhornio-csi-attacher:v4.8.1

- name: registry.suse.com/rancher/mirrored-longhornio-csi-provisioner:v5.2.0

- name: registry.suse.com/rancher/mirrored-longhornio-csi-resizer:v1.13.2

- name: registry.suse.com/rancher/mirrored-longhornio-csi-snapshotter:v8.2.0

- name: registry.suse.com/rancher/mirrored-longhornio-csi-node-driver-registrar:v2.13.0

- name: registry.suse.com/rancher/mirrored-longhornio-livenessprobe:v2.15.0

- name: registry.suse.com/rancher/mirrored-longhornio-backing-image-manager:v1.8.1

- name: registry.suse.com/rancher/mirrored-longhornio-longhorn-engine:v1.8.1

- name: registry.suse.com/rancher/mirrored-longhornio-longhorn-instance-manager:v1.8.1

- name: registry.suse.com/rancher/mirrored-longhornio-longhorn-manager:v1.8.1

- name: registry.suse.com/rancher/mirrored-longhornio-longhorn-share-manager:v1.8.1

- name: registry.suse.com/rancher/mirrored-longhornio-longhorn-ui:v1.8.1

- name: registry.suse.com/rancher/mirrored-longhornio-support-bundle-kit:v0.0.52

- name: registry.suse.com/rancher/mirrored-longhornio-longhorn-cli:v1.8.1Veja que o arquivo de definição lista o pacote

open-iscsi. Ele é necessário porque o Longhorn precisa

que o daemon iscsiadm seja executado em nós diferentes

para fornecer volumes persistentes ao Kubernetes.

Vamos criar a imagem:

podman run --rm -it --privileged -v $CONFIG_DIR:/eib \

registry.suse.com/edge/3.3/edge-image-builder:1.2.1 \

build --definition-file eib-iso-definition.yamlA saída deve ter uma aparência semelhante a esta:

Setting up Podman API listener...

Pulling selected Helm charts... 100% |██████████████████████████████████████████████████████████████████████████████████████████████████████████████████████████| (2/2, 3 it/s)

Generating image customization components...

Identifier ................... [SUCCESS]

Custom Files ................. [SKIPPED]

Time ......................... [SKIPPED]

Network ...................... [SUCCESS]

Groups ....................... [SKIPPED]

Users ........................ [SUCCESS]

Proxy ........................ [SKIPPED]

Resolving package dependencies...

Rpm .......................... [SUCCESS]

Os Files ..................... [SKIPPED]

Systemd ...................... [SKIPPED]

Fips ......................... [SKIPPED]

Elemental .................... [SKIPPED]

Suma ......................... [SKIPPED]

Populating Embedded Artifact Registry... 100% |███████████████████████████████████████████████████████████████████████████████████████████████████████████| (15/15, 20956 it/s)

Embedded Artifact Registry ... [SUCCESS]

Keymap ....................... [SUCCESS]

Configuring Kubernetes component...

The Kubernetes CNI is not explicitly set, defaulting to 'cilium'.

Downloading file: rke2_installer.sh

Downloading file: rke2-images-core.linux-amd64.tar.zst 100% (782/782 MB, 108 MB/s)

Downloading file: rke2-images-cilium.linux-amd64.tar.zst 100% (367/367 MB, 104 MB/s)

Downloading file: rke2.linux-amd64.tar.gz 100% (34/34 MB, 108 MB/s)

Downloading file: sha256sum-amd64.txt 100% (3.9/3.9 kB, 7.5 MB/s)

Kubernetes ................... [SUCCESS]

Certificates ................. [SKIPPED]

Cleanup ...................... [SKIPPED]

Building ISO image...

Kernel Params ................ [SKIPPED]

Build complete, the image can be found at: eib-image.isoApós o provisionamento do nó usando a imagem criada, poderemos verificar a instalação do Longhorn:

/var/lib/rancher/rke2/bin/kubectl get all -n longhorn-system --kubeconfig /etc/rancher/rke2/rke2.yamlA saída deve mostrar que tudo foi implantado com sucesso, com uma aparência similar a esta:

NAME READY STATUS RESTARTS AGE

pod/csi-attacher-787fd9c6c8-sf42d 1/1 Running 0 2m28s

pod/csi-attacher-787fd9c6c8-tb82p 1/1 Running 0 2m28s

pod/csi-attacher-787fd9c6c8-zhc6s 1/1 Running 0 2m28s

pod/csi-provisioner-74486b95c6-b2v9s 1/1 Running 0 2m28s

pod/csi-provisioner-74486b95c6-hwllt 1/1 Running 0 2m28s

pod/csi-provisioner-74486b95c6-mlrpk 1/1 Running 0 2m28s

pod/csi-resizer-859d4557fd-t54zk 1/1 Running 0 2m28s

pod/csi-resizer-859d4557fd-vdt5d 1/1 Running 0 2m28s

pod/csi-resizer-859d4557fd-x9kh4 1/1 Running 0 2m28s

pod/csi-snapshotter-6f69c6c8cc-r62gr 1/1 Running 0 2m28s

pod/csi-snapshotter-6f69c6c8cc-vrwjn 1/1 Running 0 2m28s

pod/csi-snapshotter-6f69c6c8cc-z65nb 1/1 Running 0 2m28s

pod/engine-image-ei-4623b511-9vhkb 1/1 Running 0 3m13s

pod/instance-manager-6f95fd57d4a4cd0459e469d75a300552 1/1 Running 0 2m43s

pod/longhorn-csi-plugin-gx98x 3/3 Running 0 2m28s

pod/longhorn-driver-deployer-55f9c88499-fbm6q 1/1 Running 0 3m28s

pod/longhorn-manager-dpdp7 2/2 Running 0 3m28s

pod/longhorn-ui-59c85fcf94-gg5hq 1/1 Running 0 3m28s

pod/longhorn-ui-59c85fcf94-s49jc 1/1 Running 0 3m28s

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

service/longhorn-admission-webhook ClusterIP 10.43.77.89 <none> 9502/TCP 3m28s

service/longhorn-backend ClusterIP 10.43.56.17 <none> 9500/TCP 3m28s

service/longhorn-conversion-webhook ClusterIP 10.43.54.73 <none> 9501/TCP 3m28s

service/longhorn-frontend ClusterIP 10.43.22.82 <none> 80/TCP 3m28s

service/longhorn-recovery-backend ClusterIP 10.43.45.143 <none> 9503/TCP 3m28s

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

daemonset.apps/engine-image-ei-4623b511 1 1 1 1 1 <none> 3m13s

daemonset.apps/longhorn-csi-plugin 1 1 1 1 1 <none> 2m28s

daemonset.apps/longhorn-manager 1 1 1 1 1 <none> 3m28s

NAME READY UP-TO-DATE AVAILABLE AGE

deployment.apps/csi-attacher 3/3 3 3 2m28s

deployment.apps/csi-provisioner 3/3 3 3 2m28s

deployment.apps/csi-resizer 3/3 3 3 2m28s

deployment.apps/csi-snapshotter 3/3 3 3 2m28s

deployment.apps/longhorn-driver-deployer 1/1 1 1 3m28s

deployment.apps/longhorn-ui 2/2 2 2 3m28s

NAME DESIRED CURRENT READY AGE

replicaset.apps/csi-attacher-787fd9c6c8 3 3 3 2m28s

replicaset.apps/csi-provisioner-74486b95c6 3 3 3 2m28s

replicaset.apps/csi-resizer-859d4557fd 3 3 3 2m28s

replicaset.apps/csi-snapshotter-6f69c6c8cc 3 3 3 2m28s

replicaset.apps/longhorn-driver-deployer-55f9c88499 1 1 1 3m28s

replicaset.apps/longhorn-ui-59c85fcf94 2 2 2 3m28s27.9 Instalação do KubeVirt e CDI #

Os gráficos Helm para KubeVirt e CDI instalam apenas os respectivos operadores. Cabe aos operadores implantar o restante dos sistemas, ou seja, precisamos incluir todas as imagens do contêiner necessárias em nosso arquivo de definição. Vamos criá-lo:

apiVersion: 1.2

image:

imageType: iso

arch: x86_64

baseImage: slemicro.iso

outputImageName: eib-image.iso

operatingSystem:

users:

- username: root

encryptedPassword: $6$jHugJNNd3HElGsUZ$eodjVe4te5ps44SVcWshdfWizrP.xAyd71CVEXazBJ/.v799/WRCBXxfYmunlBO2yp1hm/zb4r8EmnrrNCF.P/

kubernetes:

version: v1.32.4+rke2r1

helm:

charts:

- name: kubevirt

repositoryName: suse-edge

version: 303.0.0+up0.5.0

targetNamespace: kubevirt-system

createNamespace: true

installationNamespace: kube-system

- name: cdi

repositoryName: suse-edge

version: 303.0.0+up0.5.0

targetNamespace: cdi-system

createNamespace: true

installationNamespace: kube-system

repositories:

- name: suse-edge

url: oci://registry.suse.com/edge/charts

embeddedArtifactRegistry:

images:

- name: registry.suse.com/suse/sles/15.6/cdi-uploadproxy:1.60.1-150600.3.9.1

- name: registry.suse.com/suse/sles/15.6/cdi-uploadserver:1.60.1-150600.3.9.1

- name: registry.suse.com/suse/sles/15.6/cdi-apiserver:1.60.1-150600.3.9.1

- name: registry.suse.com/suse/sles/15.6/cdi-controller:1.60.1-150600.3.9.1

- name: registry.suse.com/suse/sles/15.6/cdi-importer:1.60.1-150600.3.9.1

- name: registry.suse.com/suse/sles/15.6/cdi-cloner:1.60.1-150600.3.9.1

- name: registry.suse.com/suse/sles/15.6/virt-api:1.3.1-150600.5.9.1

- name: registry.suse.com/suse/sles/15.6/virt-controller:1.3.1-150600.5.9.1

- name: registry.suse.com/suse/sles/15.6/virt-launcher:1.3.1-150600.5.9.1

- name: registry.suse.com/suse/sles/15.6/virt-handler:1.3.1-150600.5.9.1

- name: registry.suse.com/suse/sles/15.6/virt-exportproxy:1.3.1-150600.5.9.1

- name: registry.suse.com/suse/sles/15.6/virt-exportserver:1.3.1-150600.5.9.1Vamos criar a imagem:

podman run --rm -it --privileged -v $CONFIG_DIR:/eib \

registry.suse.com/edge/3.3/edge-image-builder:1.2.1 \

build --definition-file eib-iso-definition.yamlA saída deve ter uma aparência semelhante a esta:

Pulling selected Helm charts... 100% |███████████████████████████████████████████████████████████████████████████████████████████████████████████████████████| (2/2, 48 it/min)

Generating image customization components...

Identifier ................... [SUCCESS]

Custom Files ................. [SKIPPED]

Time ......................... [SKIPPED]

Network ...................... [SUCCESS]

Groups ....................... [SKIPPED]

Users ........................ [SUCCESS]

Proxy ........................ [SKIPPED]

Rpm .......................... [SKIPPED]

Os Files ..................... [SKIPPED]

Systemd ...................... [SKIPPED]

Fips ......................... [SKIPPED]

Elemental .................... [SKIPPED]

Suma ......................... [SKIPPED]

Populating Embedded Artifact Registry... 100% |██████████████████████████████████████████████████████████████████████████████████████████████████████████| (15/15, 4 it/min)

Embedded Artifact Registry ... [SUCCESS]

Keymap ....................... [SUCCESS]

Configuring Kubernetes component...

The Kubernetes CNI is not explicitly set, defaulting to 'cilium'.

Downloading file: rke2_installer.sh

Kubernetes ................... [SUCCESS]

Certificates ................. [SKIPPED]

Cleanup ...................... [SKIPPED]

Building ISO image...

Kernel Params ................ [SKIPPED]

Build complete, the image can be found at: eib-image.isoApós o provisionamento do nó usando a imagem criada, poderemos verificar a instalação do KubeVirt e do CDI.

Verifique o KubeVirt:

/var/lib/rancher/rke2/bin/kubectl get all -n kubevirt-system --kubeconfig /etc/rancher/rke2/rke2.yamlA saída deve mostrar que tudo foi implantado com sucesso, com uma aparência similar a esta:

NAME READY STATUS RESTARTS AGE

pod/virt-api-59cb997648-mmt67 1/1 Running 0 2m34s

pod/virt-controller-69786b785-7cc96 1/1 Running 0 2m8s

pod/virt-controller-69786b785-wq2dz 1/1 Running 0 2m8s

pod/virt-handler-2l4dm 1/1 Running 0 2m8s

pod/virt-operator-7c444cff46-nps4l 1/1 Running 0 3m1s

pod/virt-operator-7c444cff46-r25xq 1/1 Running 0 3m1s

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

service/kubevirt-operator-webhook ClusterIP 10.43.167.109 <none> 443/TCP 2m36s

service/kubevirt-prometheus-metrics ClusterIP None <none> 443/TCP 2m36s

service/virt-api ClusterIP 10.43.18.202 <none> 443/TCP 2m36s

service/virt-exportproxy ClusterIP 10.43.142.188 <none> 443/TCP 2m36s

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

daemonset.apps/virt-handler 1 1 1 1 1 kubernetes.io/os=linux 2m8s

NAME READY UP-TO-DATE AVAILABLE AGE

deployment.apps/virt-api 1/1 1 1 2m34s

deployment.apps/virt-controller 2/2 2 2 2m8s

deployment.apps/virt-operator 2/2 2 2 3m1s

NAME DESIRED CURRENT READY AGE

replicaset.apps/virt-api-59cb997648 1 1 1 2m34s

replicaset.apps/virt-controller-69786b785 2 2 2 2m8s

replicaset.apps/virt-operator-7c444cff46 2 2 2 3m1s

NAME AGE PHASE

kubevirt.kubevirt.io/kubevirt 3m1s DeployedVerifique o CDI:

/var/lib/rancher/rke2/bin/kubectl get all -n cdi-system --kubeconfig /etc/rancher/rke2/rke2.yamlA saída deve mostrar que tudo foi implantado com sucesso, com uma aparência similar a esta:

NAME READY STATUS RESTARTS AGE

pod/cdi-apiserver-5598c9bf47-pqfxw 1/1 Running 0 3m44s

pod/cdi-deployment-7cbc5db7f8-g46z7 1/1 Running 0 3m44s

pod/cdi-operator-777c865745-2qcnj 1/1 Running 0 3m48s

pod/cdi-uploadproxy-646f4cd7f7-fzkv7 1/1 Running 0 3m44s

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

service/cdi-api ClusterIP 10.43.2.224 <none> 443/TCP 3m44s

service/cdi-prometheus-metrics ClusterIP 10.43.237.13 <none> 8080/TCP 3m44s

service/cdi-uploadproxy ClusterIP 10.43.114.91 <none> 443/TCP 3m44s

NAME READY UP-TO-DATE AVAILABLE AGE

deployment.apps/cdi-apiserver 1/1 1 1 3m44s

deployment.apps/cdi-deployment 1/1 1 1 3m44s

deployment.apps/cdi-operator 1/1 1 1 3m48s

deployment.apps/cdi-uploadproxy 1/1 1 1 3m44s

NAME DESIRED CURRENT READY AGE

replicaset.apps/cdi-apiserver-5598c9bf47 1 1 1 3m44s

replicaset.apps/cdi-deployment-7cbc5db7f8 1 1 1 3m44s

replicaset.apps/cdi-operator-777c865745 1 1 1 3m48s

replicaset.apps/cdi-uploadproxy-646f4cd7f7 1 1 1 3m44s27.10 Solução de problemas #

Se você tiver problemas ao criar as imagens ou se quiser testar e depurar o processo em mais detalhes, consulte a documentação upstream.