35 Web Based Enterprise Management mit SFCB #

35.1 Einführung und grundlegendes Konzept #

SUSE® Linux Enterprise Server (SLES) stellt eine Sammlung verschiedener, auf offenen Standards beruhender Werkzeuge für die einheitliche Verwaltung unterschiedlicher Computersysteme und -umgebungen bereit. In unseren Unternehmenslösungen sind die von der Distributed Management Task Force vorgeschlagenen Standards implementiert. Deren grundlegenden Komponenten werden in den folgenden Abschnitten beschrieben.

Die Distributed Management Task Force, Inc (DMTF) ist eine industrieführende Organisation, die sich maßgeblich mit der Entwicklung von Verwaltungsstandards für Unternehmens- und Internetumgebungen befasst. Ihr Ziel ist die Vereinheitlichung von Verwaltungsstandards und Verwaltungsinitiativen und damit die Ermöglichung von integrierten, kostengünstigen und auf verschiedenen Systemen einsetzbaren Lösungen. Die DMTF-Standards umfassen allgemeine Systemverwaltungskomponenten für die Steuerung und Kommunikation. Ihre Lösungen sind unabhängig von Plattformen und Technologien. Zu ihren Schlüsseltechnologien gehören unter anderem Web Based Enterprise Management und Common Information Model.

Web Based Enterprise Management (WBEM) umfasst eine Reihe von Verwaltungs- und Internet-Standardtechnologien. WBEM wurde zur Vereinheitlichung der Verwaltung von Computerumgebungen in Unternehmen entwickelt. Dieser Standard bietet der Industrie die Möglichkeit, eine gut integrierte Sammlung von Verwaltungstools auf Basis von Web-Technologien bereitzustellen. WBEM besteht aus den folgenden Standards:

Ein Datenmodell: der Common Information Model-Standard (CIM-Standard)

Eine Kodierungsspezifikation: CIM-XML-Kodierungsspezifikation

Ein Transportmechanismus: CIM-Vorgänge über HTTP

Common Information Model ist ein konzeptuelles Informationsmodell, das die Systemverwaltung beschreibt. Es ist nicht an eine bestimmte Implementierung gebunden und ermöglicht den Austausch von Verwaltungsdaten zwischen Verwaltungssystemen, Netzwerken, Diensten und Anwendungen. CIM umfasst zwei Teile: die CIM-Spezifikation und das CIM-Schema.

Die CIM-Spezifikation beschreibt die Sprache, die Namenskonventionen und das Metaschema. Das Metaschema legt die formelle Definition des Modells fest. Es definiert die Begriffe zur Beschreibung des Modells sowie deren Verwendung und Semantik. Die Elemente des Metaschemas sind Klassen, Eigenschaften und Methoden. Das Metaschema unterstützt außerdem Bezeichnungen und Verknüpfungen als Klassentypen und Verweise als Eigenschaftstypen.

Das CIM-Schema enthält die eigentlichen Modellbeschreibungen. Es legt einen Klassensatz mit Eigenschaften und Verknüpfungen fest, die ein verständliches konzeptuelles Rahmenwerk bilden, innerhalb dem die verfügbaren Informationen zur verwalteten Umgebung organisiert werden können.

Der Common Information Model Object Manager (CIMOM) ist ein CIM-Objektmanager bzw. eine Anwendung, die Objekte entsprechend den CIM-Standards verwaltet. CIMOM verwaltet die Kommunikation zwischen CIMOM-Anbietern und dem CIM-Client, auf dem der Administrator das System verwaltet.

CIMOM-Anbieter sind Programme, die bestimmte, von den Clientanwendungen angeforderte Aufgaben innerhalb des CIMOM ausführen. Jeder Anbieter stellt ein oder mehrere Aspekte des CIMOM-Schemas bereit. Diese Anbieter interagieren direkt mit der Hardware.

Standards Based Linux Instrumentation for Manageability (SBLIM) ist eine Sammlung von Tools, die zur Unterstützung von Web-Based Enterprise Management (WBEM) entwickelt wurden. SUSE® Linux Enterprise Server nutzt den Open Source-CIMOM (bzw. CIM-Server) des SBLIM-Projekts, den Small Footprint CIM Broker.

Der Small Footprint CIM Broker ist ein CIM-Server für integrierte Umgebungen bzw. für Umgebungen mit eingeschränkten Ressourcen. Bei seiner Entwicklung wurde insbesondere auf einen modulartigen Charakter und eine Lightweight-Struktur geachtet. Er basiert auf offenen Standards und unterstützt CMPI-Anbieter, CIM-XML-Verschlüsselung und das Managed Object Format (MOF). Er lässt sich sehr genau konfigurieren und bietet selbst bei einem Ausfall des Anbieters Stabilität. Außerdem ist er problemlos zugänglich, da er verschiedene Übertragungsprotokolle wie HTTP, HTTPS, Unix Domain Sockets, Service Location Protocol (SLP) und Java Database Connectivity (JDBC) unterstützt.

35.2 Einrichten des SFCB #

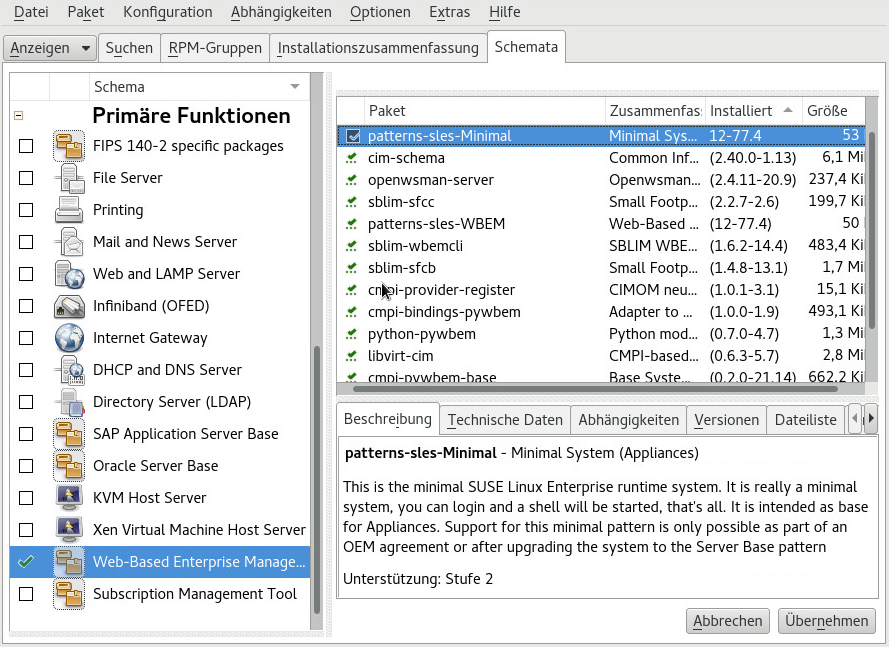

Zum Einrichten der Small Footprint CIM Broker (SFCB)-Umgebung muss in YaST während der Installation von SUSE Linux Enterprise Server das Schema aktiviert sein. Alternativ können Sie das Muster als Komponente auswählen, die auf einem bereits aktiven Server installiert wird. Stellen Sie sicher, dass auf Ihrem System die folgenden Pakete installiert sind:

- cim-schema, Common Information Model-Schema (CIM)

Enthält das Common Information Model (CIM). CIM ist ein Modell für die Beschreibung der globalen Verwaltungsinformationen in einer Netzwerk- oder Unternehmensumgebung. CIM besteht aus einer Spezifikation und einem Schema. Die Spezifikation legt die Einzelheiten für die Integration mit anderen Verwaltungsmodellen fest. Das Schema stellt die eigentlichen Modellbeschreibungen bereit.

- cmpi-bindings-pywbem

Enthält einen Adapter zum Entwickeln und Ausführen von CMPI-ähnlichen CIM-Anbietern in Python.

- cmpi-pywbem-base

Enthält CIM-Anbieter für ein Basissystem.

- cmpi-pywbem-power-management

Enthält auf DSP1027 basierende Energieverwaltungsanbieter.

- python-pywbem

Enthält ein Python-Modul für den Aufruf von CIM-Operationen über das WBEM-Protokoll zur Abfrage und Aktualisierung verwalteter Objekte.

- cmpi-provider-register, Dienstprogramm für die CIMOM-neutrale Anbieterregistrierung

Enthält ein Dienstprogramm, das die Registrierung von CMPI-Anbieterpaketen bei jedem auf dem System vorhandenen CIMOM zulässt.

- sblim-sfcb, Small Footprint CIM Broker

Enthält den Small Footprint CIM Broker (SFCB). Dies ist ein CIM-Server, der CIM-Operationen über das HTTP-Protokoll unterstützt. Dieser robuste CIM-Server hat einen geringen Ressourcenbedarf und ist daher bestens für integrierte Umgebungen und für Umgebungen mit eingeschränkten Ressourcen geeignet. SFCB unterstützt Anbieter, die für das Common Manageability Programming Interface (CMPI) entwickelt wurden.

- sblim-sfcc

Enthält Laufzeitbibliotheken für die Small Footprint CIM Client-Bibliothek.

- sblim-wbemcli

Enthält eine WBEM-Kommandozeilenschnittstelle. Dieser eigenständige Kommandozeilen-WBEM-Client eignet sich besonders für grundlegende Systemverwaltungsaufgaben.

- smis-providers

Enthält Anbieter zur Instrumentalisierung der Volumes und Snapshots auf dem Linux-Dateisystem. Diese basieren auf dem SMI-S-Volume-Verwaltungsprofil von SNIA bzw. auf dem Profil zum Kopieren von Diensten.

35.2.1 Installieren zusätzlicher Anbieter #

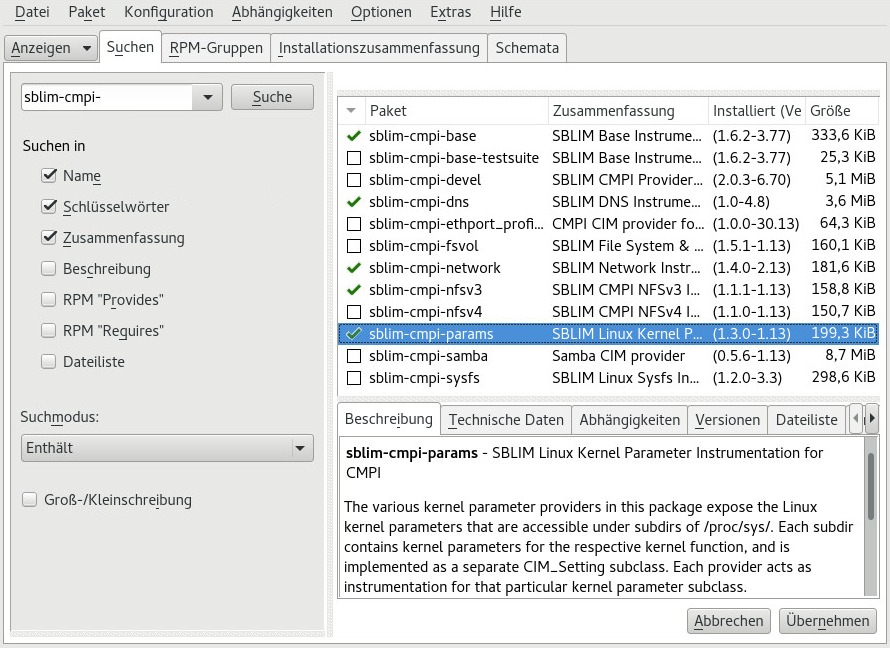

Das Softwarerepository von SUSE® Linux Enterprise Server enthält weitere CIM-Anbieter, die nicht im Web-Based Enterprise Management-Installationsschema enthalten sind. Deren Liste sowie deren Installationsstatus können Sie einsehen, indem Sie das Schema sblim-cmpi- im YaST-Softwareinstallationsmodul durchsuchen. Diese Anbieter decken verschiedene Aufgaben der Systemverwaltung ab, wie DHCP, NFS oder die Einstellung der Kernel-Parameter. Sie sollten diejenigen Anbieter installieren, die Sie mit SFCB verwenden möchten.

35.2.2 Starten und Stoppen von SFCB und Überprüfen des SFCB-Status #

Der sfcbd-Daemon des CIM-Servers wird gemeinsam mit der Web-Based Enterprise Management-Software installiert und beim Systemstart automatisch gestartet. In folgender Tabelle wird beschrieben, wie der sfcbd-Daemon gestartet, beendet und sein Status überprüft wird.

|

Job |

Linux Befehl |

|---|---|

|

Starten Sie sfcbd |

Geben Sie in der Kommandozeile |

|

sfcbd stoppen |

Geben Sie in der Kommandozeile |

|

sfcbd-Status prüfen |

Geben Sie in der Kommandozeile |

35.2.3 Absichern des Zugriffs #

Die Standardkonfiguration von SFCB ist ziemlich sicher. Sie sollten allerdings sicherstellen, dass auch der Zugriff auf die SFCB-Komponenten den Sicherheitsanforderungen Ihres Unternehmens entspricht.

35.2.3.1 Zertifikate #

Für eine sichere Kommunikation via SSL (Secure Socket Layers) ist ein Zertifikat erforderlich. Bei der Installation von SFCB wird ein eigensigniertes Zertifikat generiert.

Den Pfad auf dieses Standardzertifikat können Sie durch den Pfad eines kommerziellen oder eines anderen eigensignierten Zertifikats ersetzen. Dazu müssen Sie die Einstellung sslCertificateFilePath: PFAD_DATEINAME in der Datei /etc/sfcb/sfcb.cfg ändern. Die Datei muss im PEM-Format vorliegen.

Das standardmäßig generierte Serverzertifikat befindet sich in folgender Datei:

/etc/sfcb/server.pem

Die standardmäßig generierten Zertifikatdateien servercert.pem und serverkey.pem befinden sich im Verzeichnis /etc/ssl/servercerts. Die Dateien /etc/sfcb/client.pem, /etc/sfcb/file.pem und /etc/sfcb/server.pem sind symbolische Links auf diese Dateien.

Zum Generieren eines neuen Zertifikats geben Sie in die Kommandozeile folgendes Kommando als root ein:

tux > sh /usr/share/sfcb/genSslCert.sh

Generating SSL certificates in .

Generating a 2048 bit RSA private key

...................................................................+++

.+++

writing new private key to '/var/tmp/sfcb.0Bjt69/key.pem'

-----

Das Skript generiert die Zertifikate client.pem, file.pem und server.pem standardmäßig im aktuellen Arbeitsverzeichnis. Wenn die Zertifikate im Verzeichnis /etc/sfcb generiert werden sollen, müssen Sie das Verzeichnis an das Kommando anfügen. Falls diese Dateien bereits vorhanden sind, wird eine Warnung angezeigt, da die alten Zertifikate nicht einfach überschrieben werden können.

tux > sh /usr/share/sfcb/genSslCert.sh /etc/sfcb

Generating SSL certificates in .

WARNING: server.pem SSL Certificate file already exists.

old file will be kept intact.

WARNING: client.pem SSL Certificate trust store already exists.

old file will be kept intact.Sie müssen die alten Zertifikate aus dem Dateisystem entfernen und das Kommando erneut ausführen.

Weitere Informationen, wie Sie die Verwendung von Zertifikaten durch SFCB verändern, finden Sie unter Abschnitt 35.2.3.3, „Authentifizierung “.

35.2.3.2 Ports #

Standardmäßig akzeptiert SFCB die gesamte Kommunikation über den sicheren Port 5989. Die folgenden Abschnitte befassen sich mit der Einrichtung des Kommunikationsports und der empfohlenen Konfiguration.

- Port 5989 (sicher)

Der sichere Port, den SFCB für die Kommunikation via HTTPS-Dienste verwendet. Dies ist der Standard. Bei dieser Einstellung wird die gesamte Kommunikation zwischen dem CIMOM und den Clientanwendungen für die Internet-Übertragung zwischen Servern und Arbeitsstationen verschlüsselt. Damit Benutzer den SFCB-Server erreichen, müssen sie sich bei der Clientanwendung authentifizieren. Es wird empfohlen, diese Einstellung beizubehalten. In Routern und Firewalls (sofern zwischen Clientanwendung und überwachten Knoten eingerichtet) muss dieser Port offen sein, damit der SFCB CIMOM mit den erforderlichen Anwendungen kommunizieren kann.

- Port 5988 (nicht sicher)

Der nicht sichere Port, den SFCB für die Kommunikation via HTTP-Dienste verwendet. Diese Einstellung ist standardmäßig deaktiviert. Bei dieser Einstellung steht die gesamte Kommunikation zwischen dem CIMOM und den Clientanwendungen während der Internet-Übertragung zwischen Servern und Arbeitsstationen jeder Person ohne Authentifizierung offen. Diese Einstellung wird nur für das Debuggen von Problemen mit dem CIMOM empfohlen. Nach der Behebung des Problems sollten Sie diese Portoption sofort wieder deaktivieren. In Routern und Firewalls zwischen Clientanwendung und überwachten Knoten muss dieser Port offen sein, damit der SFCB CIMOM mit Anwendungen, für die ein nicht sicherer Zugriff erforderlich ist, kommunizieren kann.

Informationen zur Änderung der Standard-Portzuweisungen finden Sie in Abschnitt 35.2.3.2, „Ports“.

35.2.3.3 Authentifizierung #

SFCB unterstützt die HTTP-Basisauthentifizierung sowie die Authentifizierung mittels Clientzertifikaten (HTTP über SSL-Verbindungen). Die HTTP-Basisauthentifizierung wird in der SFCB-Konfigurationsdatei (standardmäßig /etc/sfcb/sfcb.cfg) durch Einstellung von doBasicAuth =true aktiviert. Die SUSE® Linux Enterprise Server-Installation von SFCB unterstützt PAM (Pluggable Authentication Modules); der lokale Root-Benutzer kann sich daher mit den lokalen Root-Benutzerberechtigungen beim SFCB CIMOM authentifizieren.

Wenn die Konfigurationseigenschaft sslClientCertificate auf accept oder require gesetzt ist, fordert der SFCB HTTP-Adapter bei einer Verbindung via HTTP über SSL (HTTPS) ein Zertifikat vom Client an. Wenn require eingestellt ist, muss der Client ein gültiges Zertifikat bereitstellen (gemäß dem in sslClientTrustStore angegebenen Trust Store des Clients). Falls der Client kein solches Zertifikat bereitstellt, wird die Verbindung vom CIM-Server abgelehnt.

Die Einstellung sslClientCertificate =accept legt keine eindeutige Authentifizierung fest. Sie ist aber sehr nützlich, wenn sowohl die Authentifizierung mittels Clientzertifikat als auch die Basisauthentifizierung erlaubt sind. Wenn der Client ein gültiges Zertifikat bereitstellen kann, wird eine HTTPS-Verbindung eingerichtet und es findet keine Basisauthentifizierung statt. Wird kein Zertifikat bereitgestellt oder kann dieses nicht verifiziert werden, findet stattdessen die HTTP-Basisauthentifizierung statt.

35.3 SFCB CIMOM-Konfiguration #

SFCB ist eine Lightweight-Implementierung des CIM-Servers, die aber ebenfalls umfassend konfiguriert werden kann. Ihr Verhalten wird durch verschiedene Optionen gesteuert. Sie können den SFCB-Server mit drei Methoden steuern:

durch Einstellen der entsprechenden Umgebungsvariablen

mittels Kommandozeilenoptionen

durch Änderungen in seiner Konfigurationsdatei

35.3.1 Umgebungsvariablen #

Verschiedene Umgebungsvariablen wirken sich direkt auf das Verhalten von SFCB aus. Zur Übernahme dieser Änderungen müssen Sie den SFCB-Daemon mit systemctl restart sfcb neu starten.

PFADGibt den Pfad zum Daemon

sfcbdund den Dienstprogrammen an.LD_LIBRARY_PATHGibt den Pfad zu den sfcb-Laufzeitbibliotheken an. Alternativ können Sie diesen Pfad zur systemweiten Konfigurationsdatei des dynamischen Ladeprogramms

/etc/ld.so.confhinzufügen.SFCB_PAUSE_PROVIDERGibt den Namen des Anbieters an. Der SFCB-Server wird nach dem erstmaligen Laden des Anbieters angehalten. Dies gibt Ihnen die Gelegenheit, an den Prozess des Anbieters einen Laufzeitdebugger für die Fehlersuche anzuhängen.

SFCB_PAUSE_CODECGibt den Namen des SFCB-Codecs an (unterstützt aktuell nur

http. Der SFCB-Server wird nach dem erstmaligen Laden des Codec angehalten. Dies gibt Ihnen die Gelegenheit, an den Prozess einen Laufzeitdebugger anzuhängen.SFCB_TRACELegt die Stufe der Debug-Meldungen für SFCB fest. Gültige Werte sind 0 (keine Debug-Meldungen) bzw. 1 (wichtige Debug-Meldungen) bis 4 (alle Debug-Meldungen). Der Standardwert ist 1.

SFCB_TRACE_FILESFCB gibt seine Debug-Meldungen standardmäßig über die Standardfehlerausgabe (STDERR) aus. Mit dieser Variablen können Sie eine andere Datei für die Ausgabe der Debug-Meldungen einstellen.

SBLIM_TRACELegt die Stufe der Debug-Meldungen für SBLIM-Anbieter fest. Gültige Werte sind 0 (keine Debug-Meldungen) bzw. 1 (wichtige Debug-Meldungen) bis 4 (alle Debug-Meldungen).

SBLIM_TRACE_FILESBLIM-Anbieter geben ihre Debug-Meldungen standardmäßig über STDERR aus. Mit dieser Variablen können Sie eine andere Datei für die Ausgabe der Debug-Meldungen einstellen.

35.3.2 Befehlszeilenoptionen #

sfcbd Der SFCB-Daemon sfcbd bietet verschiedene Kommandozeilenoptionen, mit denen bestimmte Laufzeitfunktionen ein- und ausgeschaltet werden können. Diese Optionen werden beim Start des SFCB-Daemons eingegeben.

-c, --config-file=DATEIBeim Start des SFCB-Daemons liest der Daemon seine Konfiguration standardmäßig aus der Datei

/etc/sfcb/sfcb.cfgein. Mit dieser Option können Sie eine andere Konfigurationsdatei angeben.-d, --daemonFührt sfcbd und seine untergeordneten Prozesse im Hintergrund aus.

-s, --collect-statsAktiviert die Statistikerfassung während der Laufzeit. In diesem Fall werden während der Laufzeit verschiedene sfcbd-Statistiken in die Datei

sfcbStatim aktuellen Arbeitsverzeichnis geschrieben. Standardmäßig werden keine Statistiken erfasst.-l, --syslog-level=PROTOKOLLSTUFEBestimmt die Ausführlichkeit für die Systemprotokollierung. PROTOKOLLSTUFE kann LOG_INFO, LOG_DEBUG oder LOG_ERR (Standard) sein.

-k, --color-trace=LOGLEVELDruckt die Trace-Ausgabe in unterschiedlichen Farben, was das Debugging erleichtert.

-t, --trace-components=NUMMERAktiviert Trace-Meldungen auf Komponentenebene. NUMMER ist dabei ein mit dem logischen Operator OR gebildetes Bitmask-Integer, das festlegt, für welche Komponente ein Trace erstellt werden soll. Mit

-t ?können Sie eine Liste sämtlicher Komponenten mit ihren Bitmask-Integern abrufen:tux >sfcbd -t ? --- Traceable Components: Int Hex --- providerMgr: 1 0x0000001 --- providerDrv: 2 0x0000002 --- cimxmlProc: 4 0x0000004 --- httpDaemon: 8 0x0000008 --- upCalls: 16 0x0000010 --- encCalls: 32 0x0000020 --- ProviderInstMgr: 64 0x0000040 --- providerAssocMgr: 128 0x0000080 --- providers: 256 0x0000100 --- indProvider: 512 0x0000200 --- internalProvider: 1024 0x0000400 --- objectImpl: 2048 0x0000800 --- xmlIn: 4096 0x0001000 --- xmlOut: 8192 0x0002000 --- sockets: 16384 0x0004000 --- memoryMgr: 32768 0x0008000 --- msgQueue: 65536 0x0010000 --- xmlParsing: 131072 0x0020000 --- responseTiming: 262144 0x0040000 --- dbpdaemon: 524288 0x0080000 --- slp: 1048576 0x0100000Ein nützlicher Wert, der Aufschluss über die internen Funktionen von sfcbd gibt, aber nicht zu viele Meldungen generiert, ist

-t2019.

35.3.3 SFCB-Konfigurationsdatei #

SFCB liest seine Laufzeitkonfiguration nach dem Start aus der Konfigurationsdatei /etc/sfcb/sfcb.cfg ein. Dieses Verhalten kann beim Starten mit der Option -c überschrieben werden.

Die Konfigurationsdatei enthält pro Zeile ein Options-/Wertepaar (Option : WERT). Diese Datei können Sie in jedem Texteditor bearbeiten, der die Datei in einem von der Umgebung unterstützten Format speichert.

Jede Einstellung in dieser Datei, deren Optionen durch ein Nummernzeichen (#) auskommentiert sind, verwendet die Standardeinstellung.

Die folgende Liste enthält möglicherweise nicht alle Optionen. Die vollständige Liste finden Sie im Inhalt von /etc/sfcb/sfcb.cfg und /usr/share/doc/packages/sblim-sfcb/README.

35.3.3.1 httpPort #

Beschreibung#

Gibt die Nummer des lokalen Ports an, den SFCB auf nicht sichere HTTP-Anforderungen von CIM-Clients überwacht. Die Standardeinstellung ist 5988.

Syntax#

httpPort: PORTNUMMER

35.3.3.2 enableHttp #

Beschreibung#

Legt fest, ob SFCB HTTP-Clientverbindungen akzeptiert. Die Standardeinstellung ist false.

Syntax#

enableHttp: OPTION

|

Option |

Beschreibung |

|---|---|

|

true |

Aktiviert HTTP-Verbindungen. |

|

false |

Deaktiviert HTTP-Verbindungen. |

35.3.3.3 httpProcs #

Beschreibung#

Legt die maximale Anzahl gleichzeitiger HTTP-Clientverbindungen fest, ab der neu eingehende HTTP-Anforderungen blockiert werden. Die Standardeinstellung ist 8.

Syntax#

httpProcs:

MAX_ANZAHL_VERBINDUNGEN

35.3.3.4 httpUserSFCB, httpUser #

Beschreibung#

Diese Optionen legen fest, unter welchem Benutzer der HTTP- Server ausgeführt wird. Wenn httpUserSFCB auf true gesetzt ist, wird HTTP unter demselben Benutzer ausgeführt wie der SFCB-Hauptprozess. Bei false wird der für httpUser angegebene Benutzername verwendet. Diese Einstellung wird für HTTP- und HTTPS-Server verwendet. httpUser muss angegeben sein, wenn httpUserSFCB auf false gesetzt ist. Die Standardeinstellung ist true.

Syntax#

httpUserSFCB: true

35.3.3.5 httpLocalOnly #

Beschreibung#

Gibt an, ob HTTP-Anforderungen auf localhost eingeschränkt werden. Die Standardeinstellung ist false.

Syntax#

httpLocalOnly: false

35.3.3.6 httpsPort #

Beschreibung#

Gibt die Nummer des lokalen Ports an, den SFCB auf HTTPS-Anforderungen von CIM-Clients überwacht. Die Standardeinstellung ist 5989.

Syntax#

httpsPort: portnummer

35.3.3.7 enableHttps #

Beschreibung#

Legt fest, ob SFCB HTTPS-Clientverbindungen akzeptiert. Die Standardeinstellung ist true.

Syntax#

enableHttps: option

|

Option |

Beschreibung |

|---|---|

|

true |

Aktiviert HTTPS-Verbindungen. |

|

false |

Deaktiviert HTTPS-Verbindungen. |

35.3.3.8 httpsProcs #

Beschreibung#

Legt die maximale Anzahl gleichzeitiger HTTPS-Clientverbindungen fest, ab der neu eingehende HTTPS-Anforderungen blockiert werden. Die Standardeinstellung ist 8.

Syntax#

httpsProcs: MAX_ANZAHL_VERBINDUNGEN

35.3.3.9 enableInterOp #

Beschreibung#

Legt fest, ob SFCB den interop-Namespace für die Unterstützung von Bezeichnungen bereitstellt. Die Standardeinstellung ist true.

Syntax#

enableInterOp: OPTION

|

Option |

Beschreibung |

|---|---|

|

true |

Aktiviert den interop-Namespace. |

|

false |

Deaktiviert den interop-Namespace. |

35.3.3.10 provProcs #

Beschreibung#

Legt die maximale Anzahl gleichzeitiger Anbieterprozesse fest. Wenn nach Erreichen dieser Anzahl eine neu eingehende Anforderung das Laden eines neuen Anbieters erfordert, wird zunächst automatisch einer der vorhandenen Anbieter entladen. Die Standardeinstellung ist 32.

Syntax#

provProcs: MAX_ANZAHL_PROZESSE

35.3.3.11 doBasicAuth #

Beschreibung#

Legt fest, ob vor dem Akzeptieren einer Anforderung eine Basisauthentifizierung an der Benutzer-ID des Clients durchgeführt wird. Die Standardeinstellung ist true, d. h. für den Client wird die Basisauthentifizierung durchgeführt.

Syntax#

doBasicAuth: OPTION

|

Option |

Beschreibung |

|---|---|

|

true |

Aktiviert die Basisauthentifizierung. |

|

false |

Deaktiviert die Basisauthentifizierung. |

35.3.3.12 basicAuthLib #

Beschreibung#

Gibt den Namen der lokalen Bibliothek an. Der SFCB-Server lädt die Bibliothek zur Authentifizierung der Benutzer-ID des Clients. Die Standardeinstellung ist sfcBasicPAMAuthentication.

Syntax#

provProcs: MAX_ANZAHL_PROZESSE

35.3.3.13 useChunking #

Beschreibung#

Diese Option aktiviert bzw. deaktiviert die Verwendung von HTTP/HTTPS-„Chunking“. Wenn aktiviert, gibt der Server große Mengen an Antwortdaten an den Client in kleineren „Chunks“ zurück, statt sie im Puffer zu sammeln und auf einmal zurückzusenden. Die Standardeinstellung ist true.

Syntax#

useChunking: OPTION

|

Option |

Beschreibung |

|---|---|

|

true |

Aktiviert HTTP/HTTPS-Daten-Chunking. |

|

false |

Deaktiviert HTTP/HTTPS-Daten-Chunking. |

35.3.3.14 keepaliveTimeout #

Beschreibung#

Legt die maximale Zeit in Sekunden fest, die der SFCB-HTTP-Prozess innerhalb einer Verbindung auf die nächste Anforderung wartet, bevor er beendet wird. Bei der Einstellung 0 wird HTTP-Keep-Alive deaktiviert. Die Standardeinstellung ist 0.

Syntax#

keepaliveTimeout: SEKUNDEN

35.3.3.15 keepaliveMaxRequest #

Beschreibung#

Legt die maximale Anzahl aufeinanderfolgender Anforderungen innerhalb einer Verbindung fest. Bei der Einstellung 0 wird HTTP-Keep-Alive deaktiviert. Die Standardeinstellung ist 10.

Syntax#

keepaliveMaxRequest: ANZAHL_VERBINDUNGEN

35.3.3.16 registrationDir #

Beschreibung#

Gibt das Registrierungsverzeichnis an, das die Registrierungsdaten der Anbieter, den Staging-Bereich und das statische Repository enthält. Die Standardeinstellung ist /var/lib/sfcb/registration.

Syntax#

registrationDir: VERZEICHNIS

35.3.3.17 providerDirs #

Beschreibung#

Gibt eine durch Leerzeichen getrennte Liste mit Verzeichnissen an, die SFCB nach Anbieterbibliotheken durchsucht. Die Standardeinstellung ist /usr/lib64 /usr/lib64 /usr/lib64/cmpi.

Syntax#

providerDirs: VERZEICHNIS

35.3.3.18 providerSampleInterval #

Beschreibung#

Legt das Intervall in Sekunden fest, in dem der Anbietermanager nach unbeschäftigten Anbietern sucht. Die Standardeinstellung ist 30.

Syntax#

providerSampleInterval: SEKUNDEN

35.3.3.19 providerTimeoutInterval #

Beschreibung#

Legt die Zeit in Sekunden fest, nach der ein unbeschäftigter Anbieter vom Anbietermanager entladen wird. Die Standardeinstellung ist 60.

Syntax#

providerTimeoutInterval: SEKUNDEN

35.3.3.20 providerAutoGroup #

Beschreibung#

Sofern in der Registrierungsdatei des Anbieters keine andere Gruppe angegeben ist und diese Option auf true gesetzt ist, werden alle Anbieter der gleichen gemeinsam genutzten Bibliothek im gleichen Prozess ausgeführt.

Syntax#

providerAutoGroup: OPTION

|

Option |

Beschreibung |

|---|---|

|

true |

Aktiviert die Gruppierung von Anbietern. |

|

false |

Deaktiviert die Gruppierung von Anbietern. |

35.3.3.21 sslCertificateFilePath #

Beschreibung#

Gibt den Namen der Datei an, die das Serverzertifikat enthält. Die Datei muss im PEM-Format vorliegen (Privacy Enhanced Mail, RFC 1421 und RFC 1424). Diese Datei ist nur erforderlich, wenn enableHttps auf true gesetzt ist. Die Standardeinstellung ist /etc/sfcb/server.pem.

Syntax#

sslCertificateFilePath: PFAD

35.3.3.22 sslKeyFilePath #

Beschreibung#

Gibt den Namen der Datei an, die den privaten Schlüssel für das Serverzertifikat enthält. Die Datei muss im PEM-Format vorliegen und darf nicht durch einen Passwortsatz geschützt sein. Diese Datei wird nur benötigt, wenn enableHttps auf true gesetzt ist. Die Standardeinstellung ist /etc/sfcb/file.pem.

Syntax#

sslKeyFilePath: PFAD

35.3.3.23 sslClientTrustStore #

Beschreibung#

Gibt den Namen der Datei an, die die von der Zertifizierungsstelle ausgegebenen oder eigensignierten Zertifikate der Clients enthält. Die Datei muss im PEM-Format vorliegen, ist aber nur erforderlich, wenn sslClientCertificate auf accept oder require gesetzt ist. Die Standardeinstellung ist /etc/sfcb/client.pem.

Syntax#

sslClientTrustStore: PFAD

35.3.3.24 sslClientCertificate #

Beschreibung#

Legt fest, wie SFCB die Authentifizierung auf Basis von Clientzertifikaten handhabt. Bei ignore wird kein Zertifikat vom Client angefordert. Bei accept wird zwar ein Zertifikat vom Client angefordert, die Authentifizierung schlägt jedoch nicht fehl, wenn der Client keines bereitstellt. Bei require wird die Clientverbindung abgelehnt, wenn der Client kein gültiges Zertifikat bereitstellt. Die Standardeinstellung ist ignore.

Syntax#

sslClientCertificate: OPTION

|

Option |

Beschreibung |

|---|---|

|

ignore |

Deaktiviert die Anforderung eines Clientzertifikats. |

|

Akzeptieren |

Aktiviert die Anforderung eines Clientzertifikats. Schlägt jedoch nicht fehl, wenn kein Zertifikat bereitgestellt wird. |

|

require |

Lehnt die Clientverbindung ab, wenn kein gültiges Zertifikat bereitgestellt wird. |

35.3.3.25 certificateAuthLib #

Beschreibung#

Gibt den Namen der lokalen Bibliothek an, mit deren Hilfe die Benutzerauthentifizierung auf Basis des Clientzertifikats durchgeführt wird. Die Benutzerauthentifizierung findet nur statt, wenn sslClientCertificate nicht auf ignore gesetzt ist. Die Standardeinstellung ist sfcCertificateAuthentication.

Syntax#

certificateAuthLib: DATEI

35.3.3.26 traceLevel #

Beschreibung#

Legt die Trace-Stufe für SFCB fest. Diese Einstellung kann durch die Umgebungsvariable SFCB_TRACE_LEVEL überschrieben werden. Die Standardeinstellung ist 0.

Syntax#

traceLevel: NUMMER_DER_STUFE

35.3.3.27 traceMask #

Beschreibung#

Legt die Trace-Maske für SFCB fest. Diese Einstellung kann durch die Kommandozeilenoption --trace-components überschrieben werden. Die Standardeinstellung ist 0.

Syntax#

traceMask: MASKE

35.3.3.28 traceFile #

Beschreibung#

Legt die Trace-Datei für SFCB fest. Diese Einstellung kann durch die Umgebungsvariable SFCB_TRACE_FILE überschrieben werden. Die Standardeinstellung ist stderr (Standardfehlerausgabe).

Syntax#

traceFile: AUSGABE

35.4 Erweiterte SFCB-Tasks #

In diesem Kapitel werden erweiterte Tasks in Verbindung mit SFCB behandelt. Zu deren Verständnis benötigen Sie grundlegende Kenntnisse des Linux-Dateisystems und Erfahrungen mit der Linux-Kommandozeile. In diesem Kapitel werden folgende Tasks beschrieben:

Installieren von CMPI-Anbietern

Testen von SFCB

Verwenden des CIM-Clients

wbemcli

35.4.1 Installieren von CMPI-Anbietern #

Zur Installation eines CMPI-Anbieters müssen Sie seine gemeinsam genutzte Bibliothek in eines der von der Konfigurationsoption providerDirs angegebenen Verzeichnisse kopieren (siehe Abschnitt 35.3.3.17, „providerDirs“). Außerdem muss der Anbieter korrekt mit den Kommandos sfcbstage und sfcbrepos registriert werden.

Das Anbieterpaket ist in der Regel für SFCB vorbereitet. Bei seiner Installation wird also darauf geachtet, dass der Anbieter korrekt registriert wird. Die meisten SBLIM-Anbieter sind für SFCB vorbereitet.

35.4.1.1 Klassenrepository #

Das Klassenrepository ist der Ort, an dem SFCB Informationen über die CIM-Klassen speichert. Es besteht in der Regel aus einem Verzeichnisbaum mit Namespace-Komponenten. Typische CIM-Namespaces sind root/cimv2 oder root/interop, die in der Regel mit den entsprechenden Verzeichnispfaden des Klassenrepositorys im Dateisystem übereinstimmen:

/var/lib/sfcb/registration/repository/root/cimv2

und

/var/lib/sfcb/registration/repository/root/interop

Jedes Namespace-Verzeichnis enthält die Datei classSchemas. Die Datei enthält eine kompilierte binäre Darstellung aller CIM-Klassen, die unter diesem Namespace registriert sind. Außerdem enthält sie die erforderlichen Informationen über deren CIM-Unterklassen.

Darüber hinaus kann jedes Namespace-Verzeichnis eine Datei mit dem Namen qualifiers enthalten, die alle Qualifizierer des Namespace enthält. Beim Neustart von sfcbd untersucht der Klassenanbieter das Verzeichnis /var/lib/sfcb/registration/repository/ und seine Unterverzeichnisse, um festzustellen, welche Namespaces registriert sind. Danach werden die classSchemas-Dateien entschlüsselt und die Klassenhierarchien der einzelnen Namespaces erstellt.

35.4.1.2 Hinzufügen neuer Klassen #

SFCB kann CIM-Klassen nicht online ändern. Zum Hinzufügen, Ändern oder Entfernen von Klassen müssen Sie offline sein und den SFCB-Dienst anschließend mit systemctl restart sfcb neu starten, damit die Änderungen registriert werden.

Zum Speichern der Klassen- und Registrierungsdaten der Anbieter verwendet SFCB einen Zwischenspeicher, den so genannten Staging-Bereich. Auf SUSE® Linux Enterprise Server-Systemen ist dies die Verzeichnisstruktur unter /var/lib/sfcb/stage/.

Zum Hinzufügen eines neuen Anbieters führen Sie die folgenden Schritte aus:

Kopieren Sie die Definitionsdateien mit den Anbieterklassen in das Unterverzeichnis

./mofsdes Staging-Verzeichnisses (/var/lib/sfcb/stage/mofs).Kopieren Sie die Registrierungsdatei mit den Namen der Klassen, dem Anbietertyp und dem Namen der ausführbaren Bibliotheksdatei in das Unterverzeichnis

./regs.

Das Staging-Verzeichnis enthält zwei Standard-„mof“-Dateien (Klassendefinitionen): indication.mof und interop.mof. Die MOF-Dateien unter dem Root-Staging-Verzeichnis /var/lib/sfcb/stage/mofs müssen nach der Ausführung des Kommandos sfcbrepos in jeden Namespace kopiert werden. Die Datei interop.mof muss nur in den interop-Namespace kompiliert werden.

Das Verzeichnislayout kann dann wie folgt aussehen:

tux > ls /var/lib/sfcb/stage

default.reg mofs regstux > ls /var/lib/sfcb/stage/mofs

indication.mof roottux > ls /var/lib/sfcb/stage/mofs/root

cimv2 interop suse virttux > ls -1 /var/lib/sfcb/stage/mofs/root/cimv2 | less

Linux_ABIParameter.mof

Linux_BaseIndication.mof

Linux_Base.mof

Linux_DHCPElementConformsToProfile.mof

Linux_DHCPEntity.mof

[..]

OMC_StorageSettingWithHints.mof

OMC_StorageVolumeDevice.mof

OMC_StorageVolume.mof

OMC_StorageVolumeStorageSynchronized.mof

OMC_SystemStorageCapabilities.moftux > ls -1 /var/lib/sfcb/stage/mofs/root/interop

ComputerSystem.mof

ElementConformsToProfile.mof

HostSystem.mof

interop.mof

Linux_DHCPElementConformsToProfile.mof

[..]

OMC_SMIElementSoftwareIdentity.mof

OMC_SMISubProfileRequiresProfile.mof

OMC_SMIVolumeManagementSoftware.mof

ReferencedProfile.mof

RegisteredProfile.moftux > ls -1 /var/lib/sfcb/stage/regs

AllocationCapabilities.reg

Linux_ABIParameter.reg

Linux_BaseIndication.reg

Linux_DHCPGlobal.reg

Linux_DHCPRegisteredProfile.reg

[..]

OMC_Base.sfcb.reg

OMC_CopyServices.sfcb.reg

OMC_PowerManagement.sfcb.reg

OMC_Server.sfcb.reg

RegisteredProfile.regtux > cat /var/lib/sfcb/stage/regs/Linux_DHCPRegisteredProfile.reg

[Linux_DHCPRegisteredProfile]

provider: Linux_DHCPRegisteredProfileProvider

location: cmpiLinux_DHCPRegisteredProfile

type: instance

namespace: root/interop

#

[Linux_DHCPElementConformsToProfile]

provider: Linux_DHCPElementConformsToProfileProvider

location: cmpiLinux_DHCPElementConformsToProfile

type: instance association

namespace: root/cimv2

#

[Linux_DHCPElementConformsToProfile]

provider: Linux_DHCPElementConformsToProfileProvider

location: cmpiLinux_DHCPElementConformsToProfile

type: instance association

namespace: root/interopSFCB verwendet für jeden Anbieter eine angepasste Anbieterregistrierungsdatei.

Alle SBLIM-Anbieter der SBLIM-Website enthalten bereits eine Registrierungsdatei, die zur Generierung der für SFCB benötigten .reg-Datei verwendet wird.

Das Format der SFCB-Registrierungsdatei sieht wie folgt aus:

[<class-name>] provider: <provide-name> location: <library-name> type: [instance] [association] [method] [indication] group: <group-name> unload: never namespace: <namespace-for-class> ...

wobei:

<klassenname>Der Name der CIM-Klasse (erforderlich)

<anbietername>Der Name des CMPI-Anbieters (erforderlich)

<standortname>Der Name der Anbieterbibliothek (erforderlich)

typeDer Typ des Anbieters (erforderlich). Hier kann es sich um jede Kombination der folgenden Typen handeln:

Instanz,Verknüpfung,MethodeoderBezeichnung.<gruppenname>Zur Minimierung der benötigten Laufzeitressourcen können mehrere Anbieter zu Gruppen zusammengefasst und unter einem einzigen Prozess ausgeführt werden. Alle unter dem gleichen <gruppennamen> registrierten Anbieter werden unter dem gleichen Prozess ausgeführt. Standardmäßig wird jeder Anbieter als separater Prozess ausgeführt.

unloadLegt die Richtlinie zum Entladen des Anbieters fest. Zur Zeit wird nur die Option

never(nie) unterstützt. Es wird also nicht überprüft, ob der Anbieter leerläuft, er wird daher auch nicht entladen. Standardmäßig wird ein Anbieter dann entladen, wenn er das in der Konfigurationsdatei angegebene Leerlaufzeitlimit überschreitet.namespaceEine Liste der Namespaces, für die dieser Anbieter ausgeführt werden kann. Die Liste ist erforderlich, auch wenn hier für die meisten Anbieter

root/cimv2angegeben werden kann.

Wenn sich alle Klassendefinitionen und Anbieterregistrierungsdateien im Staging-Bereich befinden, müssen Sie das SFCB-Klassenrepository mit dem Kommando sfcbrepos -f neu erstellen.

Auf diese Weise können Sie Klassen hinzufügen, ändern oder entfernen. Nach der Neuerstellung des Klassenrepositorys müssen Sie SFCB mit dem Kommando systemctl restart sfcb neu starten.

Als Alternative enthält das SFCB-Paket ein Dienstprogramm, mit dem die MOF-Klassen- und Registrierungsdateien der Anbieter in die richtigen Verzeichnisse des Staging-Bereichs kopiert werden können.

sfcbstage -r [anbieter.reg] [klasse1.mof] [klasse2.mof] ...

Auch nach Ausführung dieses Kommandos müssen Sie das Klassenrepository neu erstellen und den SFCB-Dienst neu starten.

35.4.2 Testen von SFCB #

Das SFCB-Paket enthält die beiden Testskripte wbemcat und xmltest.

wbemcat sendet CIM-XML-Raw-Daten via HTTP-Protokoll an den angegebenen SFCB-Host (standardmäßig „localhost“), der Port 5988 überwacht. Danach zeigt es die zurückgegebenen Ergebnisse an. Die folgende Datei enthält die CIM-XML-Darstellung einer EnumerateClasses-Standardanforderung:

<?xml version="1.0" encoding="utf-8"?>

<CIM CIMVERSION="2.0" DTDVERSION="2.0">

<MESSAGE ID="4711" PROTOCOLVERSION="1.0">

<SIMPLEREQ>

<IMETHODCALL NAME="EnumerateClasses">

<LOCALNAMESPACEPATH>

<NAMESPACE NAME="root"/>

<NAMESPACE NAME="cimv2"/>

</LOCALNAMESPACEPATH>

<IPARAMVALUE NAME="ClassName">

<CLASSNAME NAME=""/>

</IPARAMVALUE>

<IPARAMVALUE NAME="DeepInheritance">

<VALUE>TRUE</VALUE>

</IPARAMVALUE>

<IPARAMVALUE NAME="LocalOnly">

<VALUE>FALSE</VALUE>

</IPARAMVALUE>

<IPARAMVALUE NAME="IncludeQualifiers">

<VALUE>FALSE</VALUE>

</IPARAMVALUE>

<IPARAMVALUE NAME="IncludeClassOrigin">

<VALUE>TRUE</VALUE>

</IPARAMVALUE>

</IMETHODCALL>

</SIMPLEREQ>

</MESSAGE>

</CIM>

Wenn diese Anforderung an den SFCB CIMOM gesendet wird, gibt sie eine Liste aller unterstützten Klassen zurück, für die Anbieter registriert sind. Sie speichern die Datei nun zum Beispiel unter dem Dateinamen cim_xml_test.xml.

tux > wbemcat cim_xml_test.xml | less

HTTP/1.1 200 OK

Content-Type: application/xml; charset="utf-8"

Content-Length: 337565

Cache-Control: no-cache

CIMOperation: MethodResponse

<?xml version="1.0" encoding="utf-8" ?>

<CIM CIMVERSION="2.0" DTDVERSION="2.0">

<MESSAGE ID="4711" PROTOCOLVERSION="1.0">

<SIMPLERSP>

<IMETHODRESPONSE NAME="EnumerateClasses">

[..]

<CLASS NAME="Linux_DHCPParamsForEntity" SUPERCLASS="CIM_Component">

<PROPERTY.REFERENCE NAME="GroupComponent" REFERENCECLASS="Linux_DHCPEntity">

</PROPERTY.REFERENCE>

<PROPERTY.REFERENCE NAME="PartComponent" REFERENCECLASS="Linux_DHCPParams">

</PROPERTY.REFERENCE>

</CLASS>

</IRETURNVALUE>

</IMETHODRESPONSE>

</SIMPLERSP>

</MESSAGE>

</CIM>Welche Klassen aufgelistet werden, richtet sich nach den auf Ihrem System installierten Anbietern.

Auch das zweite Skript xmltest sendet eine CIM-XML-Raw-Testdatei an den SFCB CIMOM. Danach vergleicht es die zurückgegebenen Ergebnisse mit einer zuvor gespeicherten „OK“-Ergebnisdatei. Falls noch keine passende „OK“-Datei vorhanden ist, wird diese für den späteren Gebrauch erstellt:

tux >xmltest cim_xml_test.xml Running test cim_xml_test.xml ... OK Saving response as cim_xml_test.OKroot #xmltest cim_xml_test.xml Running test cim_xml_test.xml ... Passed

35.4.3 CIM-Kommandozeilenclient: wbemcli #

Neben wbemcat und xmltest enthält das SBLIM-Projekt den erweiterten CIM-Kommandozeilenclient wbemcli. Der Client sendet CIM-Anforderungen an den SFCB-Server und zeigt die zurückgegebenen Ergebnisse an. Er ist unabhängig von der CIMOM-Bibliothek und kann mit allen WBEM-konformen Implementierungen verwendet werden.

Wenn Sie zum Beispiel alle von den auf Ihrem SFCB registrierten SBLIM-Anbietern implementierten Klassen auflisten wollen, senden Sie eine „EnumerateClasses“-Anforderung (siehe Beispiel) an den SFCB:

tux > wbemcli -dx ec http://localhost/root/cimv2

To server: <?xml version="1.0" encoding="utf-8" ?>

<CIM CIMVERSION="2.0" DTDVERSION="2.0">

<MESSAGE ID="4711" PROTOCOLVERSION="1.0"><SIMPLEREQ><IMETHODCALL \

NAME="EnumerateClasses"><LOCALNAMESPACEPATH><NAMESPACE NAME="root"> \

</NAMESPACE><NAMESPACE NAME="cimv2"></NAMESPACE> \

</LOCALNAMESPACEPATH>

<IPARAMVALUE NAME="DeepInheritance"><VALUE>TRUE</VALUE> \

</IPARAMVALUE>

<IPARAMVALUE NAME="LocalOnly"><VALUE>FALSE</VALUE></IPARAMVALUE>

<IPARAMVALUE NAME="IncludeQualifiers"><VALUE>FALSE</VALUE> \

</IPARAMVALUE>

<IPARAMVALUE NAME="IncludeClassOrigin"><VALUE>TRUE</VALUE> \

</IPARAMVALUE>

</IMETHODCALL></SIMPLEREQ>

</MESSAGE></CIM>

From server: Content-Type: application/xml; charset="utf-8"

From server: Content-Length: 337565

From server: Cache-Control: no-cache

From server: CIMOperation: MethodResponse

From server: <?xml version="1.0" encoding="utf-8" ?>

<CIM CIMVERSION="2.0" DTDVERSION="2.0">

<MESSAGE ID="4711" PROTOCOLVERSION="1.0">

<SIMPLERSP>

<IMETHODRESPONSE NAME="EnumerateClasses">

<IRETURNVALUE>

<CLASS NAME="CIM_ResourcePool" SUPERCLASS="CIM_LogicalElement">

<PROPERTY NAME="Generation" TYPE="uint64">

</PROPERTY>

<PROPERTY NAME="ElementName" TYPE="string">

</PROPERTY>

<PROPERTY NAME="Description" TYPE="string">

</PROPERTY>

<PROPERTY NAME="Caption" TYPE="string">

</PROPERTY>

<PROPERTY NAME="InstallDate" TYPE="datetime">

</PROPERTY>

[..]

<CLASS NAME="Linux_ReiserFileSystem" SUPERCLASS="CIM_UnixLocalFileSystem">

<PROPERTY NAME="FSReservedCapacity" TYPE="uint64">

</PROPERTY>

<PROPERTY NAME="TotalInodes" TYPE="uint64">

</PROPERTY>

<PROPERTY NAME="FreeInodes" TYPE="uint64">

</PROPERTY>

<PROPERTY NAME="ResizeIncrement" TYPE="uint64">

<VALUE>0</VALUE>

</PROPERTY>

<PROPERTY NAME="IsFixedSize" TYPE="uint16">

<VALUE>0</VALUE>

</PROPERTY>

[..]

Die Option -dx zeigt den tatsächlichen XML-Text an, der von wbemcli an den SFCB gesendet wurde, und den tatsächlich zurückgegebenen XML-Text. Im oben gezeigten Beispiel wurde als erste von zahlreichen Klassen CIM_ResourcePool zurückgegeben, gefolgt von Linux_ReiserFileSystem. Ähnliche Einträge werden auch für alle anderen registrierten Klassen zurückgegeben.

Ohne die Option -dx zeigt wbemcli lediglich eine kompakte Darstellung der zurückgegebenen Daten an:

tux > wbemcli ec http://localhost/root/cimv2

localhost:5988/root/cimv2:CIM_ResourcePool Generation=,ElementName=, \

Description=,Caption=,InstallDate=,Name=,OperationalStatus=, \

StatusDescriptions=,Status=,HealthState=,PrimaryStatus=, \

DetailedStatus=,OperatingStatus=,CommunicationStatus=,InstanceID=, \

PoolID=,Primordial=,Capacity=,Reserved=,ResourceType=, \

OtherResourceType=,ResourceSubType=, \AllocationUnits=

localhost:5988/root/cimv2:Linux_ReiserFileSystem FSReservedCapacity=, \

TotalInodes=,FreeInodes=,ResizeIncrement=,IsFixedSize=,NumberOfFiles=, \

OtherPersistenceType=,PersistenceType=,FileSystemType=,ClusterSize=, \

MaxFileNameLength=,CodeSet=,CasePreserved=,CaseSensitive=, \

CompressionMethod=,EncryptionMethod=,ReadOnly=,AvailableSpace=, \

FileSystemSize=,BlockSize=,Root=,Name=,CreationClassName=,CSName=, \

CSCreationClassName=,Generation=,ElementName=,Description=,Caption=, \

InstanceID=,InstallDate=,OperationalStatus=,StatusDescriptions=, \

Status=,HealthState=,PrimaryStatus=,DetailedStatus=,OperatingStatus= \

,CommunicationStatus=,EnabledState=,OtherEnabledState=,RequestedState= \

,EnabledDefault=,TimeOfLastStateChange=,AvailableRequestedStates=, \

TransitioningToState=,PercentageSpaceUse=

[..]35.5 Weiterführende Informationen #

- http://www.dmtf.org

Website der Distributed Management Task Force

- http://www.dmtf.org/standards/wbem/

Website zu Web-Based Enterprise Management (WBEM)

- http://www.dmtf.org/standards/cim/

Website zu Common Information Model (CIM)

- http://sblim.wiki.sourceforge.net/

Website zu Standards Based Linux Instrumentation (SBLIM)

- http://sblim.sourceforge.net/wiki/index.php/Sfcb

Website zu Small Footprint CIM Broker (SFCB)

- http://sblim.sourceforge.net/wiki/index.php/Providers

SBLIM-Anbieterpakete