6 YaSTによるユーザの管理 #

インストール時にシステム用のローカルユーザを作成できました。YaSTのモジュールを使用して、ユーザの追加や既存ユーザの編集が可能です。また、ネットワークサーバでユーザを認証するようにシステムを設定できます。

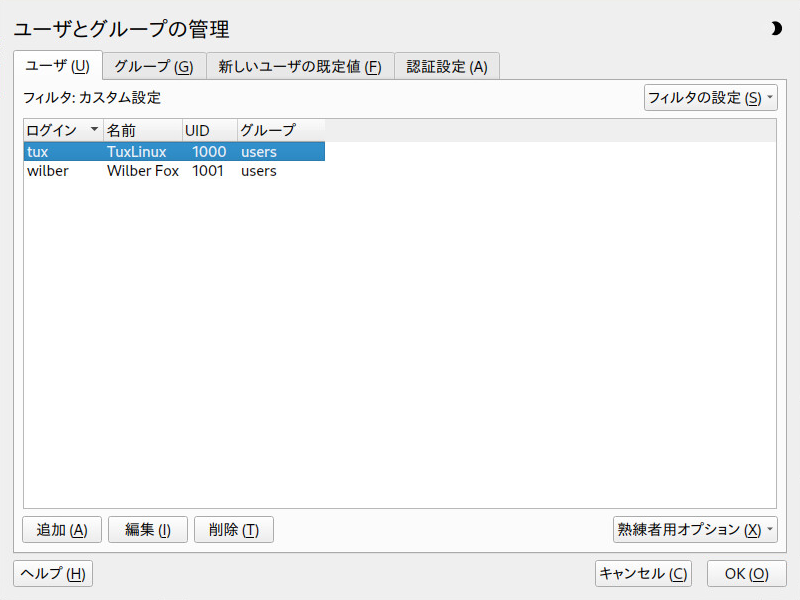

6.1 [ユーザとグループの管理]ダイアログ #

ユーザまたはグループを管理するには、YaSTを起動し、 › の順にクリックします。また、コマンドラインからsudo

yast2 users &を実行することにより、ダイアログを直接起動します。

各ユーザには、システム全体で使用できるユーザID (UID)が割り当てられます。マシンにログインできるユーザ以外にも、内部での使用のみが目的のさまざまな「システムユーザ」が存在します。各ユーザは、1つ以上のグループに割り当てられます。システムユーザと同様に、内部用途のシステムグループも存在します。

メインウィンドウには、表示および変更するために選択するユーザのセット(ローカルユーザ、ネットワークユーザ、システムユーザ)に応じて、いくつかのタブが表示されます。タブでは、次のタスクを実行できます。

- ユーザアカウントの管理

タブから、6.2項 「ユーザアカウントの管理」の説明に従って、ユーザアカウントを作成、変更、削除、または一時的に無効にします。6.3項 「ユーザアカウントの追加オプション」では、パスワードポリシーの強制、暗号化したホームディレクトリの使用、ディスククオータの管理などの高度なオプションについて説明しています。

- デフォルト設定の変更

タブで定義された設定に応じて、ローカルユーザアカウントが作成されます。6.4項 「ローカルユーザのデフォルト設定の変更」では、デフォルトのグループ割り当て、またはホームディレクトリのデフォルトパスおよびアクセス許可を変更する方法を説明します。

- グループへのユーザの割り当て

6.5項 「グループへのユーザの割り当て」では、個別ユーザのグループの割り当てを変更する方法を説明します。

- グループを管理する

タブから、既存のグループの追加、変更、または削除を行うことができます。この方法については、6.6項 「グループを管理する」を参照してください。

- ユーザ認証方法を変更する

コンピュータがNISやLDAPなどのユーザ認証方法を提供するネットワークに接続されている場合は、タブで、認証方法を選択できます。詳細については、6.7項 「ユーザ認証方法を変更する」を参照してください。

ユーザとグループの管理用に、このダイアログでは同様の機能が提供されます。ダイアログ上部にある適切なタブを選択することにより、ユーザとグループの管理ビューを簡単に切り替えることができます。

[フィルタ]オプションで、変更するユーザまたはグループのセットを定義できます。またはタブで、をクリックすると、ユーザまたはグループを表示および編集できます。該当する場合、やなどの特定のカテゴリに応じて一覧表示されます。 › で、カスタムフィルタをセットアップおよび使用できます。

選択したフィルタに応じて、このダイアログから次のオプションおよび機能がすべて利用できるとは限りません。

6.2 ユーザアカウントの管理 #

YaSTでは、ユーザアカウントの作成、変更、削除、または一時的な無効化が可能です。熟練したユーザか管理者でない限り、ユーザアカウントを変更しないでください。

ファイル所有権はユーザ名ではなくユーザIDにバインドされます。ユーザIDの変更後、この変更に合わせてユーザのホームディレクトリのファイルが自動的に調整されます。ただし、ユーザは、IDの変更後、ファイルシステム内の他の場所で作成したファイルのファイル所有権を失います(それらのファイルの所有権が手動で変更されない限り)。

次の手順は、デフォルトのユーザアカウントの設定方法を示しています。さらに詳細なオプションについては、6.3項 「ユーザアカウントの追加オプション」を参照してください。

YaSTのダイアログを開き、タブをクリックします。

では、管理するユーザセットを定義します。このダイアログには、システムのユーザ、およびユーザが属するグループが一覧にされます。

既存のユーザに対するオプションを変更するには、エントリを選択し、をクリックします。

新しいユーザアカウントを作成するには、をクリックします。

(ログインで使用される)およびなど、最初のタブで適切なユーザデータを入力します。このデータは、新しいユーザを作成するために十分なものです。をクリックすると、システムによって自動的にユーザIDを割り当てられ、他の値はすべてデフォルトに設定されます。

このユーザのメールボックスにシステム通知が配信されるようにする場合は、を有効にします。これによって

rootのメールエイリアスが作成され、このユーザは最初にrootとしてログインしなくてもシステムメールが読めるようになります。システムサービスにより送信されたメールは、ローカルメールボックス

/var/spool/mail/USERNAMEに保存されます(USERNAMEは選択されたユーザのログイン名)。電子メールを読むには、mailコマンドを使用できます。ユーザIDまたはユーザのホームディレクトリへのパスなど、さらに詳細な情報を調整するには、タブを使用します。

既存のユーザのホームディレクトリを再配置する必要がある場合は、新しいホームディレクトリへのパスを入力し、により現在のホームディレクトリの内容を移動します。ホームディレクトリを再配置する必要がない場合は、既存データが存在しなくても新しいホームディレクトリが作成されます。

パスワードを定期的に変更することをユーザに強制するか、他のパスワードオプションを設定するには、に切り替え、オプションを調整します。詳細については、6.3.2項 「パスワードポリシーの強制」を参照してください。

すべてのオプションが希望どおりに設定されたら、をクリックします。

をクリックして、管理ダイアログを閉じ、変更内容を保存します。新たに追加されたユーザは、作成済みのログイン名とパスワードを使用してシステムにログインできるようになります。

また、ダイアログを閉じずにすべての変更を保存するには、 › の順にクリックします。

rootアカウントの名前を変更しないでください

技術的にはrootアカウントの名前を変更することは可能ですが、特定のアプリケーション、スクリプト、またはサードパーティ製品は、rootというユーザの存在に依存する場合があります。このような設定は常に個々の環境を対象としていますが、必要な調整はベンダの更新によって上書きされる可能性があるため、これは1回限りの設定ではなく、継続的なタスクとなります。これは、サードパーティアプリケーションを含む複雑なセットアップの場合に特に当てはまり、rootアカウントの名前変更がサポートされているかどうかを関係するすべてのベンダに確認する必要があります。

rootアカウントの名前変更による影響は予測できないため、SUSEでは、rootアカウントの名前変更はサポートしていません。

通常、rootアカウントの名前を変更するのは、このアカウントを隠したり、予測できないようにしたりするためです。ただし、/etc/passwdは通常のユーザに644の許可を要求するため、システムのどのユーザもユーザID 0のログイン名を取得できます。rootアカウントをセキュリティで保護するためのより良い方法については、Section 14.5, “Restricting root logins”とSection 14.5.3, “Restricting SSH logins”を参照してください。

ネットワーク内でのIDに(ローカル)ユーザIDを一致させると便利です。たとえば、ラップトップの新しい(ローカル)ユーザは、ネットワーク環境に統合する際に同じユーザIDを割り当てる必要があります。これにより、ユーザが「オフライン」で作成するファイルのファイル所有権は、直接ネットワーク上で作成した場合のファイル所有権と同じになります。

YaSTのダイアログを開き、タブをクリックします。

ユーザアカウントを削除しないで一時的に無効にするには、リストからユーザを選択し、をクリックします。を有効にします。ユーザは、アカウントを再び有効にするまで、マシンにログインできません。

ユーザアカウントを削除するには、リストからユーザを選択して、をクリックします。ユーザのホームディレクトリを削除するか、またはこのデータを保持するかを選択します。

6.3 ユーザアカウントの追加オプション #

SUSE® Linux Enterprise Serverには、デフォルトユーザアカウントの設定のほか、さまざまなオプションも用意されています。たとえば、パスワードポリシーの強制、暗号化したホームディレクトリの使用、ユーザとグループのディスククオータの定義のためのオプションがあります。

6.3.1 自動ログインおよびパスワードレスログイン #

GNOMEデスクトップ環境を使用している場合、特定のユーザには「自動ログイン」を設定し、すべてのユーザに「パスワードなしのログイン」を設定できます。自動ログインでは、ユーザがブート時にデスクトップ環境に自動的にログインします。この機能は、一度に1人のユーザについてのみ有効にできます。パスワードなしのログインでは、どのユーザも、ログインマネージャにユーザ名を入力するだけでシステムにログインできます。

複数のユーザがアクセスできるマシンで自動ログインまたはパスワードレスログインを有効にすることはセキュリティ上のリスクを伴います。どのユーザでもシステムおよびデータにアクセスでき、認証の必要もありません。システムに機密情報などの重要なデータを保管している場合は、この機能は使用しないでください。

自動ログインまたはパスワードなしのログインを有効にするには、 › の順に選択し、YaSTのでこれらの機能にアクセスします。

6.3.2 パスワードポリシーの強制 #

複数のユーザが使用するシステムでは、最低限のパスワードセキュリティポリシーを強制することをお勧めします。ユーザに定期的にパスワードを変更させたり、推測しにくいような複雑なパスワードを使用させることができます。ローカルユーザの場合は、次の手順に従います。

YaSTのダイアログを開き、タブを選択します。

ユーザを選択し、をクリックします。

タブに切り替えます。ユーザの最後のパスワード変更がタブに表示されています。

次回のログインでパスワードを変更するようにユーザに強制するには、を有効にします。

パスワードのローテーションを強制するには、およびを設定します。

期限切れになる前にパスワードを変更するようにユーザに通知するには、に日数を設定します。

パスワードが期限切れになった後ユーザがログインできる期間を制限するには、の値を変更します。

また、アカウント全体の特定の有効期限を指定できます。をYYYY-MM-DD形式で入力します。これはパスワード関連の設定ではなく、アカウント自体に適用されます。

オプションおよびデフォルト値の詳細については、をクリックしてください。

変更内容を反映するには、をクリックします。

6.3.3 クォータの管理 #

システム容量が通知なく枯渇することのないように、システム管理者はユーザまたはグループに対するクオータを設定できます。クオータは、1つ以上のファイルシステムに対して定義されるもので、これにより使用可能なディスク容量および作成可能なiノード(インデックスノード)の数を制限できます。iノードは、通常のファイル、ディレクトリ、または他のファイルシステムオブジェクトに関する基本的な情報を保存するファイルシステム上のデータ構造です。また、ファイル名とコンテンツを除いて、ファイルシステムオブジェクト(ユーザおよびグループの所有権、読み取り、書き込み、または実行のパーミッションなど)のすべての属性を保存します。

SUSE Linux Enterprise Serverでは、softクォータおよびhardクォータを使用できます。さらに、ユーザまたはグループが特定量まで一時的にクオータを超過できる猶予間隔を定義できます。

- ソフトクォータ

限界に近づいたときにユーザに通知する警告レベルを定義します。管理者は、パーティションのデータのクリーンアップと削減を行うようにユーザに促す場合があります。通常、ソフトクォータの限界値は、ハードクォータの限界値よりも低くなります。

- ハードクォータ

書き込み要求が拒否される限界を定義します。ハードクォータに達すると、それ以上データを格納することができなくなり、アプリケーションがクラッシュする可能性が高くなります。

- Grace period (猶予期間)

ソフトクォータに達してから警告の発行までの時間を定義します。通常、1時間、数時間など小さな値を設定します。

特定のユーザおよびグループにクオータを設定するには、YaSTのエキスパートパーティショナで、対応するパーティションのクォータサポートを有効にしておく必要があります。

Btrfsパーティションのクォータの処理は異なります。詳細については、1.2.5項 「サブボリュームに対するBtrfsクォータのサポート」を参照してください。

YaSTで › の順に選択し、をクリックして続行します。

で、クオータを有効にするパーティションを選択して、をクリックします。

をクリックし、を有効にします。

quotaパッケージがまだインストールされていない場合は、のクリックで各メッセージを確認することにより、クオータパッケージがインストールされます。変更を確認し、を終了します。

次のコマンドを入力して、

quotaonサービスが実行されていることを確認してください。>sudosystemctl status quotaon.serviceサービスは、

activeとしてマークされている必要があります。そうでない場合は、systemctl start quotaon.serviceコマンドを使用して開始する必要があります。

これで、特定のユーザまたはグループに対するソフトクオータまたはハードクオータを定義し、猶予間隔を指定できます。

YaSTので、クオータの設定対象とするユーザまたはグループを選択し、をクリックします。

タブで、のエントリを選択してから、をクリックしてダイアログを開きます。

から、クオータを適用するパーティションを選択します。

では、ディスクスペースの容量を制限します。ユーザまたはグループがこのパーティションで持つことができる1KBブロックの数を入力します。およびの値を指定します。

さらに、ユーザまたはグループがこのパーティションで持つことができるiノードの数を制限できます。で、およびを入力します。

サイズまたはiノードに対して指定されたソフト制限をユーザまたはグループが既に超過している場合にのみ猶予間隔を定義できます。このソフト制限を超過していない場合、時間に関連するテキストボックスは有効になりません。ユーザまたはグループが上記の制限セットを超過できる期間を指定します。

入力した設定を確認して、をクリックします。

をクリックして、管理ダイアログを閉じ、変更内容を保存します。

また、ダイアログを閉じずにすべての変更を保存するには、 › の順にクリックします。

SUSE Linux Enterprise Serverには、repquotaやwarnquotaなどのコマンドラインツールも付属しています。システム管理者はこれらのツールを使用してディスク使用量を制限したり、所定のクオータを超過しているユーザに電子メール通知を送信したりすることができます。管理者はまた、quota_nldを使用することにより、超過したクオータに関するカーネルメッセージをD-BUSに転送できます。詳細については、repquota、warnquota、およびquota_nldのマニュアルページを参照してください。

6.4 ローカルユーザのデフォルト設定の変更 #

新しくローカルユーザを作成する際には、いくつかのデフォルト設定がYaSTで使用されます。これらには、たとえば、ユーザが属するグループ、ユーザのホームディレクトリのアクセスパーミッションなどが含まれます。これらのデフォルト設定値は、必要に応じて変更することができます。

YaSTのダイアログを開き、タブを選択します。

新しいユーザが自動的に属するグループを変更するには、から別のグループを選択します。

新しいユーザのホームディレクトリのデフォルトパスとして

/home/USERNAMEを使用しない場合は、を変更します。新たに作成したホームディレクトリのデフォルトのパーミッションモードを変更するには、のumask値を調整します。umaskの詳細については、Chapter 19, Access control lists in Linuxおよび

umaskのマニュアルページを参照してください。それぞれのオプションの詳細については、をクリックしてください。

変更内容を反映するには、をクリックします。

6.5 グループへのユーザの割り当て #

ダイアログのタブからアクセス可能なデフォルト設定に従って、さまざまなグループにローカルユーザが割り当てられます。次に、個別ユーザのグループ割り当てを変更する方法を説明します。新しいユーザに対するデフォルトのグループの割り当てを変更する必要がある場合については、6.4項 「ローカルユーザのデフォルト設定の変更」を参照してください。

YaSTのダイアログを開き、タブをクリックします。ユーザ、およびユーザが属するグループが一覧にされます。

をクリックし、タブに切り替えます。

ユーザが属するプライマリグループを変更するには、をクリックし、リストからグループを選択します。

追加のセカンダリグループをユーザに割り当てるには、のリストで対応するチェックボックスをオンにします。

をクリックして、変更を適用します。

をクリックして、管理ダイアログを閉じ、変更内容を保存します。

また、ダイアログを閉じずにすべての変更を保存するには、 › の順にクリックします。

6.6 グループを管理する #

YaSTでは、グループの追加、変更、または削除も容易に実行できます。

YaSTのダイアログを開き、タブをクリックします。

では、管理するグループセットを定義します。ダイアログに、システム内のグループが一覧にされます。

新しいグループを追加するには、をクリックします。

既存のグループを変更するには、グループを選択してをクリックします。

次のダイアログで、データを入力または変更します。右のリストでは、グループのメンバーになることができる利用可能なすべてのユーザおよびシステムユーザの概要が表示されます。

新しいグループに既存のユーザを追加するには、選択可能なのリストで、該当するボックスをオンにして選択します。既存のユーザをグループから削除するには、このボックスをオフにします。

をクリックして、変更を適用します。

をクリックして、管理ダイアログを閉じ、変更内容を保存します。

また、ダイアログを閉じずにすべての変更を保存するには、 › の順にクリックします。

グループを削除するには、すべてのグループメンバーを削除する必要があります。グループを削除するには、リストからグループを選択し、をクリックします。をクリックして、管理ダイアログを閉じ、変更内容を保存します。また、ダイアログを閉じずにすべての変更を保存するには、 › の順にクリックします。

6.7 ユーザ認証方法を変更する #

マシンがネットワークに接続されている場合は認証方法を変更できます。次のオプションを指定できます。

- NIS

ユーザはネットワーク上のすべてのシステムに対し、1台のNISサーバ上で集中的に管理されます。詳細については、Chapter 3, Using NISを参照してください。

- SSSD

システムセキュリティサービスデーモン(SSSD)は、ユーザデータをローカルにキャッシュすることにより、実際のディレクトリサービスが(一時的に)アクセス不能な場合でもユーザがデータを利用できるようにします。詳細については、Section 4.2, “SSSD”を参照してください。

- Samba

SMB認証は、通常、LinuxとWindowsが混在するネットワークで使用されます。詳細については、第20章 「Samba」を参照してください。

認証方法を変更するには、以下の手順に従ってください。

YaSTのダイアログを開きます。

タブをクリックすると、利用可能な認証方法と現在の設定の概要が表示されます。

認証方法を変更するには、をクリックし、変更する認証方法を選択します。これにより、YaSTのクライアント設定モジュールに直接切り替わります。適切なクライアントの設定について詳細は、次のセクションを参照してください。

NIS: Section 3.2, “Configuring NIS clients”

LDAP: Section 4.1, “Configuring an authentication client with YaST”

Samba: 20.5.1項 「YaSTによるSambaクライアントの設定」

SSSD: Section 4.2, “SSSD”

この設定を確認した後、の概要に戻ります。

をクリックして、管理ダイアログを閉じます。

6.8 デフォルトのシステムユーザ #

デフォルトでは、SUSE Linux Enterprise Serverに削除できないユーザ名が作成されます。これらのユーザは通常、Linux Standard Baseで定義されます。次のリストに、一般的なユーザ名とその目的を示します。

bin,daemonレガシアプリケーションとの互換性を維持するために用意されているレガシユーザ。新しいアプリケーションではこのユーザ名を使用しないでください。

gdmグラフィカルログインを提供したり、ローカル表示とリモート表示を管理したりするために、GNOMEディスプレイマネージャ(GDM)によって使用されています。

lpCUPS (Common Unix Printing System)用にプリンタデーモンによって使用されています。

mailsendmailやpostfixなどの、ユーザ用に予約されたメーラープログラム。manmanページへのアクセスに使用されています。

messagebusプロセス間通信用のソフトウェアバスであるD-Bus (デスクトップバス)へのアクセスに使用されています。デーモンは

dbus-daemonです。nobodyファイルを所有せず権限付きグループに属していないユーザ。Linux Standard Baseは、デーモンごとに別個のユーザアカウントを設定することを推奨しているため、現在ではあまり使用されていません。

nscdネームサービスキャッシュデーモンによって使用されています。このデーモンは、NISとLDAPのパフォーマンスを向上させる参照サービスです。デーモンは

nscdです。polkitdPolicyKit認可フレームワークによって使用されています。このフレームワークは、権限のないプロセスの認可要求を処理します。デーモンは

polkitdです。postfixPostfixメーラーによって使用されています。

pulsePulseaudioサウンドサーバによって使用されています。

root適切なすべての権限を付与するシステム管理者が使用しています。

rpcRPCポートマッパーである

rpcbindコマンドによって使用されています。rtkitリアルタイムスケジューリングモード用のD-Busシステムサービスを提供するrtkitパッケージによって使用されています。

saltSaltが提供しているパラレルリモート実行用のユーザ。デーモンの名前は

salt-masterです。scardスマートカードとそのリーダーとの通信を行うユーザ。デーモンの名前は

pcscdです。srvGeoClue位置情報を提供するためにGeoClue D-Busサービスによって使用されています。

sshdセキュアでないネットワーク上で暗号化されたセキュアな通信を確保するためにSecure Shellデーモン(SSH)によって使用されています。

statdネットワークステータスモニタ(NSM)プロトコルによって使用されています。再起動通知をリッスンするために

rpc.statdデーモンで実装されます。systemd-coredumpコアダンプを取得、保存、および処理するために

/usr/lib/systemd/systemd-coredumpコマンドによって使用されています。systemd-timesyncリモートのネットワークタイムプロトコル(NTP)サーバとローカルシステムクロックを同期させるために

/usr/lib/systemd/systemd-timesyncdコマンドによって使用されています。

6.9 デフォルトのシステムグループ #

デフォルトで、SLEはシステムサービスで使用される複数のユーザグループを作成します。次のリストは、必須および一般的なオプショングループの例を示しています。

rootすべての特権を持つ管理グループ。

binレガシアプリケーションとの互換性を維持するために用意されています。新しいアプリケーションでは、このグループを使用しないでください。

daemon以前は、デーモンのシステムへのアクセスを制限するために使用されていました。現在は、デーモンが互いに分離するように独自のUID/GIDで実行される必要があります。

audioオーディオデバイスの特権。

gdmGNOMEディスプレイマネージャの特権。

chrony時間同期サービスの特権。

kvmQEMUマシンエミュレータツールキットの特権。

libvirt仮想スタックの特権。

lpプリンタ運用の特権。

mailメールサービスの特権。

manマニュアルページと

manコマンドに固有の特権。sshdSSH通信プロトコルデーモンの特権。