K3s에 SUSE Manager 5.0 프록시 배포

1. K3s 설치

|

SUSE Manager 프록시는 단일 노드 클러스터의 SLE Micro 위에서 실행되는 K3s에서 지원됩니다. 이를 다른 Kubernetes 환경에 배포해야 하는 경우 지원팀에 문의하여 평가를 요청해야 합니다. |

컨테이너 호스트 머신에 K3s를 설치합니다(<K3S_HOST_FQDN>을 K3s 호스트의 FQDN으로 바꿈).

curl -sfL https://get.k3s.io | INSTALL_K3S_EXEC="--tls-san=<K3S_HOST_FQDN>" sh -

2. 도구 설치

설치하려면 mgrpxy 및 helm 패키지가 필요합니다.

mgrpxy 및 helm 패키지는 SUSE Manager 프록시 제품 리포지토리에서 사용할 수 있습니다.

-

설치하려면 다음을 실행:

transactional-update pkg install helm mgrpxy

-

재부팅

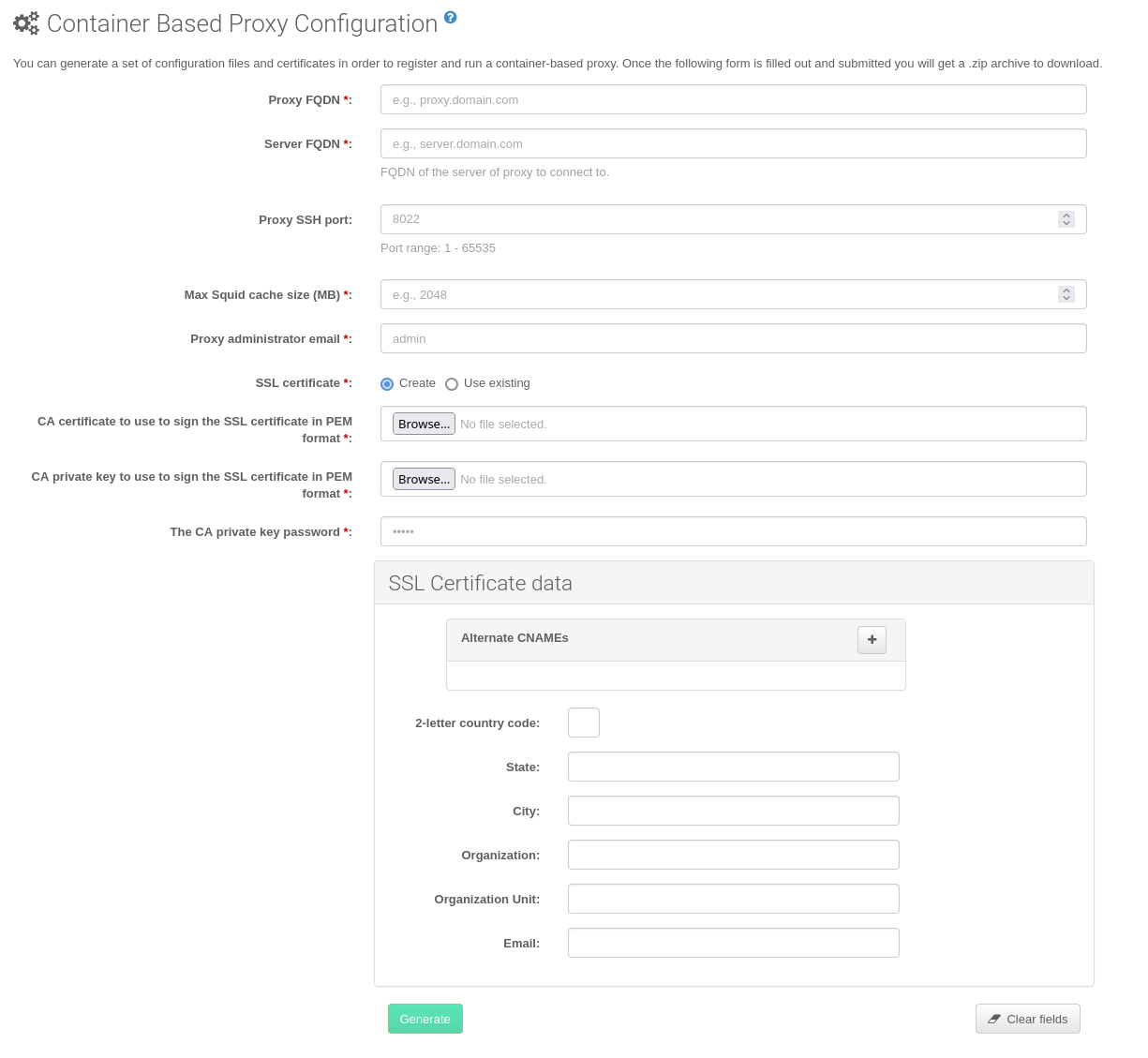

2.1. Generate proxy configuration with Web UI

In the Web UI, navigate to and fill the required data.

Proxy FQDN필드에 프록시의 정규화된 도메인 이름을 입력합니다.

상위 FQDN필드에 SUSE Manager Server 또는 다른 SUSE Manager Proxy에 대한 정규화된 도메인 이름을 입력하십시오.

프록시 SSH 포트필드에 SSH 서비스가 SUSE Manager Proxy에서 수신 대기하는 SSH 포트를 입력하십시오. 권장 사항은 기본 포트인 8022를 유지하는 것입니다.

최대 Squid 캐시 크기 [MB]필드에 Squid 캐시에 허용되는 최대 크기를 입력합니다. 컨테이너에 사용 가능한 스토리지의 최대 80%를 사용하는 것이 좋습니다.

2GB는 기본 프록시 squid 캐시 크기입니다. 사용자의 환경에 적합하도록 조정해야 합니다.

SSL 인증서선택 목록에서 SUSE Manager 프록시에 대해 새 서버 인증서를 생성해야 하는지 또는 기존 인증서를 사용해야 하는지 선택합니다. 생성된 인증서를 SUSE Manager 기본 제공(자체 서명) 인증서로 간주할 수 있습니다.+

선택에 따라 새 인증서를 생성하기 위해 CA 인증서에 서명할 경로 또는 프록시 인증서로 사용할 기존 인증서 및 해당 키에 대한 경로를 입력하십시오.

+

서버에서 생성된 CA 인증서는

/var/lib/containers/storage/volumes/root/_data/ssl-build디렉토리에 저장됩니다.+

기존 또는 사용자 정의 인증서와 기업 및 중간 인증서의 개념에 대한 자세한 내용은 SSL 인증서 임포트에서 확인할 수 있습니다.

생성을 클릭하여 SUSE Manager 서버에 새 프록시 FQDN을 등록하고 컨테이너 호스트에 대한 세부사항이 포함된 구성 아카이브(

config.tar.gz)를 생성합니다.잠시 후 다운로드할 파일이 표시됩니다. 이 파일을 로컬에 저장합니다.

2.2. Generate proxy configuration with spacecmd and self-signed certificate

spacecmd를 사용하여 프록시 구성을 생성할 수 있습니다.

spacecmd and self-signed certificate

컨테이너 호스트에 SSH로 연결합니다.

서버 및 프록시 FQDN을 바꾸는 다음 명령을 실행합니다.

mgrctl exec -ti 'spacecmd proxy_container_config_generate_cert -- dev-pxy.example.com dev-srv.example.com 2048 email@example.com -o /tmp/config.tar.gz'서버 컨테이너에서 생성된 구성을 복사합니다.

mgrctl cp server:/tmp/config.tar.gz .

2.3. Generate proxy configuration with spacecmd and custom certificate

You can generate a Proxy configuration using spacecmd for custom certificates rather than the default self-signed certificates.

spacecmd and custom certificate

서버 컨테이너 호스트에 SSH로 연결합니다.

Execute the following commands replacing the Server and Proxy FQDN:

for f in ca.crt proxy.crt proxy.key; do mgrctl cp $f server:/tmp/$f done mgrctl exec -ti 'spacecmd proxy_container_config -- -p 8022 pxy.example.com srv.example.com 2048 email@example.com /tmp/ca.crt /tmp/proxy.crt /tmp/proxy.key -o /tmp/config.tar.gz'설정에서 중간 CA를 사용하는 경우, 이를 복사하여

-i옵션과 함께 명령에 포함시킵니다(필요한 경우 여러 번 제공 가능).mgrctl cp intermediateCA.pem server:/tmp/intermediateCA.pem mgrctl exec -ti 'spacecmd proxy_container_config -- -p 8022 -i /tmp/intermediateCA.pem pxy.example.com srv.example.com 2048 email@example.com /tmp/ca.crt /tmp/proxy.crt /tmp/proxy.key -o /tmp/config.tar.gz'서버 컨테이너에서 생성된 구성을 복사합니다.

mgrctl cp server:/tmp/config.tar.gz .

3. SUSE Manager 프록시 Helm 차트 배포

SUSE Manager} 프록시 Pod에서 사용할 볼륨의 스토리지를 구성하려면 다음 클레임에 대한 영구 볼륨을 정의합니다. 스토리지 구성을 사용자 정의하지 않으면 K3s가 자동으로 스토리지 볼륨을 생성합니다.

영구 볼륨 클레임의 이름은 다음과 같습니다.

-

squid-cache-pv-claim -

package-cache-pv-claim -

tftp-boot-pv-claim

SUSE Manager 5.0 프록시 배포의 설명과 같이 SUSE Manager 프록시에 대한 구성을 생성합니다. 구성 tar.gz 파일을 복사한 다음 설치합니다.

mgrpxy install kubernetes /path/to/config.tar.gz

자세한 내용은 https://kubernetes.io/docs/concepts/storage/persistent-volumes/(kubernetes) 또는 https://rancher.com/docs/k3s/latest/en/storage/(K3s) 설명서를 참조하십시오.