ネットワーク要件

このセクションでは、SUSE Multi-Linux Managerのネットワークとポートの要件について詳しく説明します。

|

IP転送は、コンテナ化されたインストールによって有効になります。つまり、SUSE Multi-Linux Managerサーバとプロキシはルータとして動作します。この動作はpodmanによって直接実行されます。IP転送が無効になっている場合、Podmanコンテナは実行されません。 ポリシーに従って、SUSE Multi-Linux Manager環境のネットワーク分離を実現することを検討してください。 詳細については、https://www.suse.com/support/kb/doc/?id=000020166を参照してください。 |

1. 完全修飾ドメイン名(FQDN)

SUSE Multi-Linux Managerサーバは、そのFQDNを正しく解決する必要があります。FQDNを解決できない場合、多数のコンポーネントで重大な問題の原因になる場合があります。

ホスト名とDNSの設定の詳細については、https://documentation.suse.com/sles/15-SP6/html/SLES-all/cha-network.html#sec-network-yast-change-hostを参照してください。

2. ホスト名とIPアドレス

SUSE Multi-Linux Managerのドメイン名をそのクライアントで解決できることを確認するには、サーバとクライアントの両方のマシンを動作中のDNSサーバに接続する必要があります。リバース参照が正しく設定されていることも確認する必要があります。

DNSサーバの設定の詳細については、https://documentation.suse.com/sles/15-SP6/html/SLES-all/cha-dns.htmlを参照してください。

3. ルータ広告の再有効化

SUSE Multi-Linux Managerをmgradm install podmanまたはmgrpxy install podmanを使用してインストールすると、IPv4とIPv6の転送を有効にするPodmanが設定されます。 これは、コンテナの外側から通信を行うために必要です。

ただし、システムで以前に/proc/sys/net/ipv6/conf/eth0/accept_raを1に設定していた場合、ルータ広告の使用が停止されます。 その結果、ルートがルータ広告経由で取得されなくなり、デフォルトのIPv6ルートが消失します。

IPv6ルーティングの正常な機能を回復するには、次のいずれかに応じて、以下のプロシージャに従います。

-

サーバとプロキシが15 SP7ベース(Network Managerを使用しない)

-

サーバとプロキシがSL Micro 6.1ベース(Network Managerを使用)

/etc/sysctl.dにファイルを作成します。例:99-ipv6-ras.conf。次のパラメータと値をファイルに追加します。

net.ipv6.conf.eth0.accept_ra = 2再起動します。

nmcli connection showで接続を一覧表示します。

/etc/NetworkManager/system-connections/<接続名>.nmconnectionファイルを作成または変更し、次の設定を追加します。[ipv6] addr-gen-mode=eui64再起動します。

ファイルは次のようになります。

[connection] id=Wired connection 1 type=ethernet interface-name=eth0 [ethernet] [ipv4] dns-priority=20 method=auto [ipv6] addr-gen-mode=eui64 method=auto

4. HTTPまたはHTTPSのOSIレベル7プロキシの背後での配備

一部の環境では、HTTPまたはHTTPSプロキシを介したインターネットアクセスが強制されています。 これはSquidサーバなどのサーバが対象となります。 このような設定でSUSE Multi-Linux Managerサーバのインターネットアクセスを許可するには、次のように設定する必要があります。

-

オペレーティングシステムのインターネットアクセスの場合は、必要に応じて

/etc/sysconfig/proxyを変更します。PROXY_ENABLED="no" HTTP_PROXY="" HTTPS_PROXY="" NO_PROXY="localhost, 127.0.0.1" -

Podmanコンテナのインターネットアクセスの場合は、必要に応じて/etc/systemd/system/uyuni-server.service.d/custom.confを変更します。たとえば、次のように設定します。[Service] Environment=TZ=Europe/Berlin Environment="PODMAN_EXTRA_ARGS=" Environment="https_proxy=user:password@http://192.168.10.1:3128" -

Javaアプリケーションのインターネットアクセスの場合は、必要に応じて

/etc/rhn/rhn.confを変更します。コンテナ ホストで、mgrctl termを実行し、サーバコンテナ内でコマンドラインを開きます。-

必要に応じて

/etc/rhn/rhn.confを変更します。たとえば、次のように設定します。# Use proxy FQDN, or FQDN:port server.satellite.http_proxy = server.satellite.http_proxy_username = server.satellite.http_proxy_password = # no_proxy is a comma seperated list server.satellite.no_proxy =

-

-

コンテナホストでサーバを再起動して、新しい設定を適用します。

systemctl restart uyuni-server.service

5. Air-gapped配備

社内ネットワーク上で操作していて、SUSE Customer Centerにアクセスできない場合、Air-gapped配備を使用できます。

運用環境では、SUSE Multi-Linux Managerサーバおよびクライアントはファイアウォールを常に使用する必要があります。必要なポートの一覧は、必須のネットワークポートを参照してください。

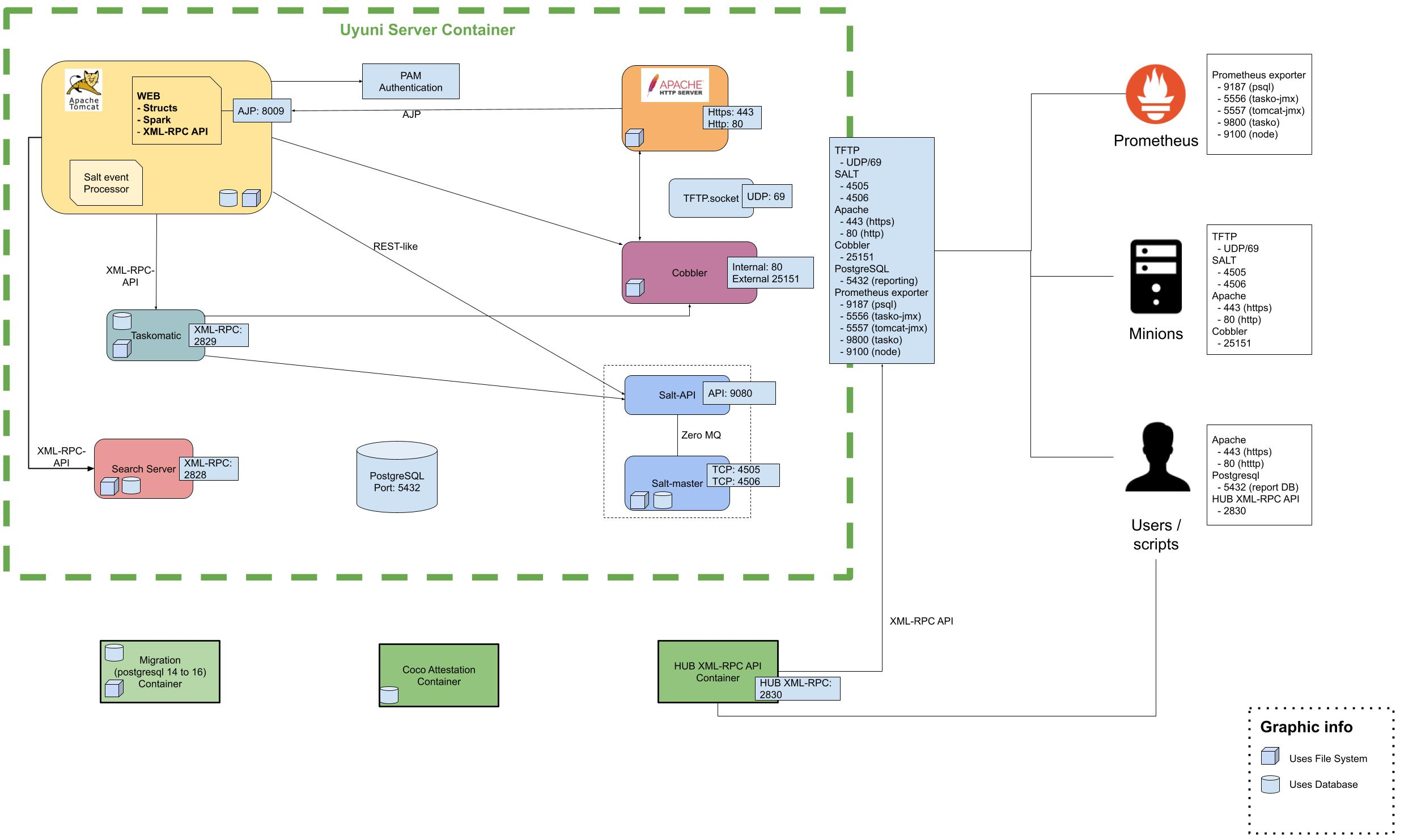

6. 必須のネットワークポート

このセクションには、SUSE Multi-Linux Manager内でのさまざまな通信に使用するポートの一覧が記載されています。

これらのポートすべてを開く必要はありません。サービスの使用に必要なポートのみを開く必要があります。

6.2. 外部の着信サーバポート

未許可アクセスからサーバを保護するためにSUSE Multi-Linux Managerサーバでファイアウォールを設定するには、外部の着信ポートが開いている必要があります。

これらのポートを開くと、外部ネットワークトラフィックがSUSE Multi-Linux Managerサーバにアクセスできるようになります。

| ポート番号 | プロトコル | 使用元 | 注意 |

|---|---|---|---|

67 |

TCP/UDP |

DHCP |

クライアントがサーバからIPアドレスをリクエストしている場合のみ必要です。 |

69 |

TCP/UDP |

TFTP |

自動化されたクライアントのインストールのためにサーバがPXEサーバとして使用されている場合に必要です。 |

80 |

TCP |

HTTP |

一部のブートストラップリポジトリおよび自動化されたインストールのために一時的に必要です。 |

443 |

TCP |

HTTPS |

Web UI、クライアント、およびサーバとプロキシ( |

4505 |

TCP |

salt |

クライアントからの通信リクエストを受け入れるために必要です。 クライアントは、接続を開始し、開いたままになり、Saltマスタからのコマンドを受信します。 |

4506 |

TCP |

salt |

クライアントからの通信リクエストを受け入れるために必要です。 クライアントは、接続を開始し、開いたままになり、Saltマスタに結果を返します。 |

5432 |

TCP |

PostgreSQL |

レポーティングデータベースにアクセスするために必要です。 |

5556 |

TCP |

Prometheus |

Taskomatic JMXのメトリックをスクレイピングするために必要です。 |

5557 |

TCP |

Prometheus |

Tomcat JMXのメトリックをスクレイピングするために必要です。 |

9100 |

TCP |

Prometheus |

Node exporterのメトリックをスクレイピングするために必要です。 |

9187 |

TCP |

Prometheus |

PostgreSQLのメトリックをスクレイピングするために必要です。 |

9800 |

TCP |

Prometheus |

Taskomaticのメトリックをスクレイピングするために必要です。 |

25151 |

TCP |

Cobbler |

6.3. 外部の送信サーバポート

サーバからアクセスできるアクセス先を制限するためにSUSE Multi-Linux Managerサーバでファイアウォールを設定するには、外部の送信ポートが開いている必要があります。

次のポートを開くと、SUSE Multi-Linux Managerサーバからのネットワークトラフィックで外部サービスに通信できます。

| ポート番号 | プロトコル | 使用元 | 注意 |

|---|---|---|---|

80 |

TCP |

HTTP |

SUSE Customer Centerで必要です。 ポート80はWeb UIを操作するためには使用されません。 |

443 |

TCP |

HTTPS |

SUSE Customer Centerで必要です。 |

25151 |

TCP |

Cobbler |

6.4. 内部サーバポート

内部ポートは、SUSE Multi-Linux Managerサーバによって内部で使用されます。 内部ポートはlocalhostのみからアクセスできます。

ほとんどの場合、これらのポートを調整する必要はありません。

| ポート番号 | 注意 |

|---|---|

2828 |

サテライト検索APIであり、TomcatとTaskomaticのRHNアプリケーションで使用されます。 |

2829 |

Taskomatic APIであり、TomcatのRHNアプリケーションで使用されます。 |

8005 |

Tomcatのシャットダウンポート。 |

8009 |

TomcatからApache HTTPD (AJP)。 |

8080 |

TomcatからApache HTTPD (HTTP)。 |

9080 |

Salt-APIであり、TomcatとTaskomaticのRHNアプリケーションで使用されます。 |

25151 |

CobblerのXMLRPC API |

32000 |

Taskomaticおよびサテライト検索を実行する仮想マシン(JVM)へのTCP接続用のポート。 |

ポート32768以上は一時ポートとして使用されます。これらは、TCP接続の受信に最も頻繁に使用されます。TCP接続リクエストが受信されると、送信元はこれらの一時ポート番号のいずれかを選択して、宛先ポートと照合します。

次のコマンドを使用して、一時ポートであるポートを確認できます。

cat /proc/sys/net/ipv4/ip_local_port_range

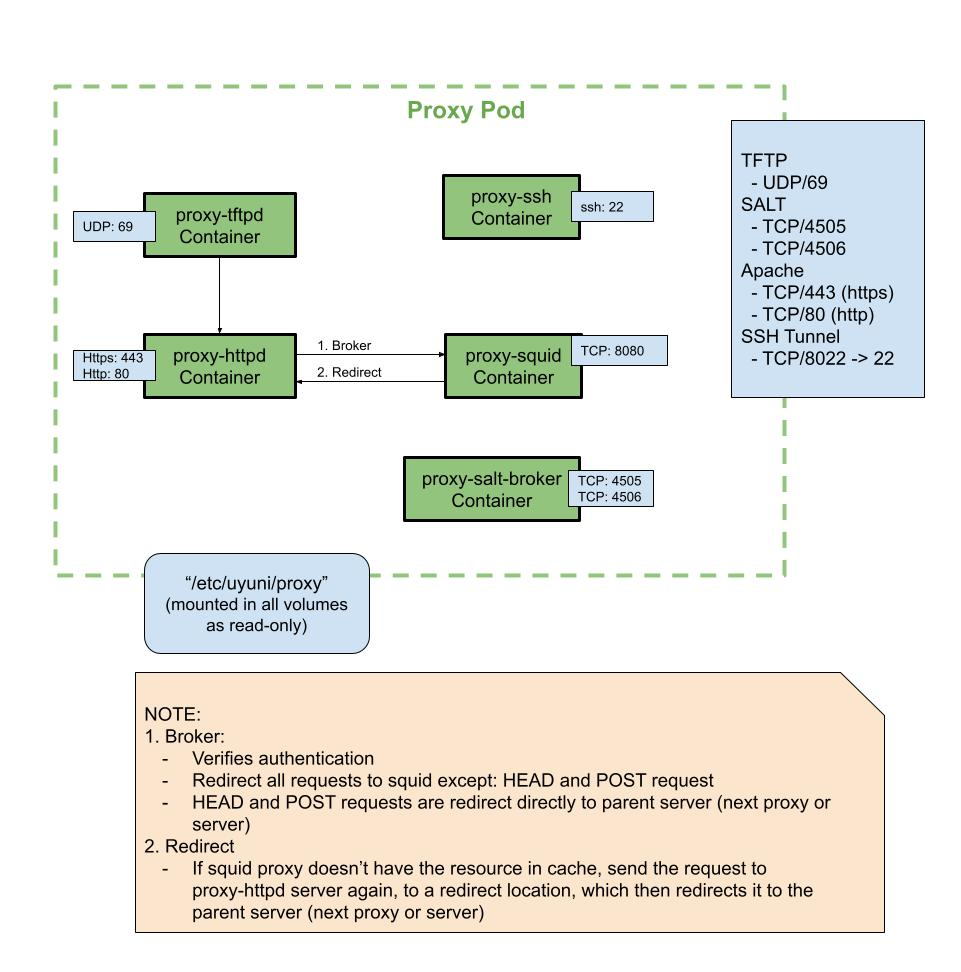

6.5. 外部の着信プロキシポート

未許可アクセスからプロキシを保護するためにSUSE Multi-Linux Managerプロキシでファイアウォールを設定するには、外部の着信ポートが開いている必要があります。

これらのポートを開くと、外部ネットワークトラフィックがSUSE Multi-Linux Managerプロキシにアクセスできるようになります。

| ポート番号 | プロトコル | 使用元 | 注意 |

|---|---|---|---|

22 |

ユーザがSalt SSHを使用してプロキシホストを管理する場合にのみ必要です。 |

||

67 |

TCP/UDP |

DHCP |

クライアントがサーバからIPアドレスをリクエストしている場合のみ必要です。 |

69 |

TCP/UDP |

TFTP |

自動化されたクライアントのインストールのためにサーバがPXEサーバとして使用されている場合に必要です。 |

443 |

TCP |

HTTPS |

Web UI、クライアント、およびサーバとプロキシ( |

4505 |

TCP |

salt |

クライアントからの通信リクエストを受け入れるために必要です。 クライアントは、接続を開始し、開いたままになり、Saltマスタからのコマンドを受信します。 |

4506 |

TCP |

salt |

クライアントからの通信リクエストを受け入れるために必要です。 クライアントは、接続を開始し、開いたままになり、Saltマスタに結果を返します。 |

8022 |

ssh-pushおよびssh-push-tunnelの接続メソッドに必要です。プロキシに接続されているクライアントは、サーバへのチェックインを開始し、クライアントにホップします。 |

6.6. 外部の送信プロキシポート

プロキシからアクセスできるアクセス先を制限するためにSUSE Multi-Linux Managerプロキシでファイアウォールを設定するには、外部の送信ポートが開いている必要があります。

次のポートを開くと、SUSE Multi-Linux Managerプロキシからのネットワークトラフィックで外部サービスに通信できます。

| ポート番号 | プロトコル | 使用元 | 注意 |

|---|---|---|---|

80 |

サーバにアクセスするために使用します。 |

||

443 |

TCP |

HTTPS |

SUSE Customer Centerで必要です。 |

4505 |

TCP |

Salt |

Saltマスターに直接またはプロキシ経由で接続する必要があります。 |

4506 |

TCP |

Salt |

Saltマスターに直接またはプロキシ経由で接続する必要があります。 |

6.7. 外部クライアントポート

SUSE Multi-Linux Managerサーバとそのクライアントの間でファイアウォールを設定するには、外部クライアントポートが開いている必要があります。

ほとんどの場合、これらのポートを調整する必要はありません。

| ポート番号 | 方向 | プロトコル | 注意 |

|---|---|---|---|

22 |

着信 |

SSH |

ssh-pushおよびssh-push-tunnelの接続メソッドに必要です。 |

80 |

送信 |

サーバまたはプロキシにアクセスするために使用します。 |

|

443 |

送信 |

サーバまたはプロキシにアクセスするために使用します。 |

|

4505 |

送信 |

TCP |

Saltマスターに直接またはプロキシ経由で接続する必要があります。 |

4506 |

送信 |

TCP |

Saltマスターに直接またはプロキシ経由で接続する必要があります。 |

9090 |

送信 |

TCP |

Prometheusユーザインターフェースに必要です。 |

9093 |

送信 |

TCP |

Prometheus警告マネージャに必要です。 |

9100 |

送信 |

TCP |

Prometheusノードエクスポータに必要です。 |

9117 |

送信 |

TCP |

Prometheus Apacheエクスポータに必要です。 |

9187 |

送信 |

TCP |

Prometheus PostgreSQLに必要です。 |

6.8. 必要なURL

クライアントを登録して更新を実行するためにSUSE Multi-Linux Managerがアクセスできる必要があるURLがあります。ほとんどの場合、次のURLにアクセスできれば十分です。

-

scc.suse.com -

updates.suse.com -

installer-updates.suse.com -

registry.suse.com -

registry-storage.suse.com -

opensuse.org

さらに、SUSE以外の製品の場合は、次のURLへのアクセスが必要になる場合があります。

-

download.nvidia.com -

public.dhe.ibm.com -

nu.novell.com

指定したURLとそれに関連するIPアドレスをホワイトリストに登録する方法の詳細については、次の記事を参照してください: ファイアウォール内および/またはプロキシ経由でSUSE Customer CenterとSUSEレジストリにアクセスする。

SUSE以外のクライアントを使用している場合、該当するオペレーティングシステム用の特定のパッケージを提供するその他のサーバにもアクセスできる必要がある場合があります。たとえば、Ubuntuクライアントがある場合、Ubuntuサーバにアクセスできる必要があります。

SUSE以外のクライアントでファイアウォールアクセスのトラブルシューティングを行う方法の詳細については、ファイアウォールのトラブルシューティングを参照してください。