네트워크 요구사항

이 섹션에서는 SUSE Multi-Linux Manager의 네트워크 및 포트 요구사항에 대한 자세한 설명을 제공합니다.

|

컨테이너화된 설치로 IP 전달이 활성화됩니다. 즉, SUSE Multi-Linux Manager 서버와 프록시가 라우터처럼 동작합니다. 이 동작은 Podman이 직접 수행합니다. IP 전달이 비활성화되면 Podman 컨테이너는 실행되지 않습니다. 정책에 따라 SUSE Multi-Linux Manager 환경을 네트워크에서 격리시키는 것이 좋습니다. 자세한 내용은 https://www.suse.com/support/kb/doc/?id=000020166에서 확인할 수 있습니다. |

1. FQDN(정규화된 도메인 이름)

SUSE Multi-Linux Manager 서버는 FQDN이 올바르게 확인되어야 합니다. FQDN을 확인할 수 없는 경우 여러 다른 구성 요소에서 심각한 문제가 발생할 수 있습니다.

호스트 이름 및 DNS 구성에 대한 자세한 내용은 https://documentation.suse.com/sles/15-SP6/html/SLES-all/cha-network.html#sec-network-yast-change-host에서 확인할 수 있습니다.

2. 호스트 이름 및 IP 주소

클라이언트가 SUSE Multi-Linux Manager 도메인 이름을 올바르게 확인하도록 하려면, 서버 및 클라이언트 머신 모두 작동하는 DNS 서버에 연결되어야 합니다. 또한, 역방향 조회도 올바르게 구성되었는지 확인해야 합니다.

DNS 서버 설정에 대한 자세한 내용은 https://documentation.suse.com/sles/15-SP6/html/SLES-all/cha-dns.html에서 확인할 수 있습니다.

3. 라우터 알림 재활성화

mgradm install podman 또는 mgrpxy install podman을 사용하여 SUSE Multi-Linux Manager을(를) 설치하면 IPv4 및 IPv6 포워딩을 활성화하는 Podman이 설정됩니다. 이는 컨테이너 외부와의 통신에 필요합니다.

하지만 이전에 시스템이 /proc/sys/net/ipv6/conf/eth0/accept_ra를 1로 설정한 경우 라우터 알림의 사용이 중지됩니다. 결과적으로, 라우터 알림을 통해 더 이상 경로를 얻을 수 없으며 기본 IPv6 경로가 누락됩니다.

IPv6 라우팅이 올바르게 작동하도록 복원하려면 다음 여부에 따라 절차를 따르십시오.

-

서버 및 프록시는 15 SP7을(를) 기반으로 합니다(네트워크 관리자 사용 안 함).

-

서버 및 프록시는 SL Micro 6.1을(를) 기반으로 합니다(네트워크 관리자 사용).

/etc/sysctl.d에 파일을 생성합니다(예:99-ipv6-ras.conf).다음 파라미터와 값을 파일에 추가:

net.ipv6.conf.eth0.accept_ra = 2재부팅합니다.

nmcli connection show로 연결을 나열합니다.이 설정을 추가하려면

/etc/NetworkManager/system-connections/<연결 이름>.nmconnection파일을 생성하거나 수정합니다.[ipv6] addr-gen-mode=eui64재부팅합니다.

파일은 다음과 같아야 합니다.

[연결] id=Wired connection 1 type=ethernet interface-name=eth0 [이더넷] [ipv4] dns-priority=20 method=auto [ipv6] addr-gen-mode=eui64 method=auto

4. HTTP 또는 HTTPS OSI 레벨 7 프록시의 후방에 배포

일부 환경에서는 HTTP 또는 HTTPS 프록시를 통해 인터넷 액세스를 강제합니다. 이는 Squid 서버 또는 유사한 서버일 수 있습니다. 이러한 구성에서 SUSE Multi-Linux Manager 서버의 인터넷 액세스를 허용하려면 다음을 구성해야 합니다.

-

운영 체제의 인터넷 액세스를 위해 필요에 따라

/etc/sysconfig/proxy파일을 수정하십시오.PROXY_ENABLED="no" HTTP_PROXY="" HTTPS_PROXY="" NO_PROXY="localhost, 127.0.0.1" -

Podman컨테이너의 인터넷 액세스를 위해 필요에 따라/etc/systemd/system/uyuni-server.service.d/custom.conf를 수정합니다. 예를 들어, 다음과 같이 설정합니다.[Service] Environment=TZ=Europe/Berlin Environment="PODMAN_EXTRA_ARGS=" Environment="https_proxy=user:password@http://192.168.10.1:3128" -

Java 애플리케이션의 인터넷 액세스를 위해 필요에 따라

/etc/rhn/rhn.conf파일을 수정합니다. 컨테이너 호스트에서mgrctl term명령을 실행해 서버 컨테이너 내부에 명령줄을 열 수 있습니다.-

필요에 따라

/etc/rhn/rhn.conf를 수정합니다. 예를 들면 다음과 같습니다.# Use proxy FQDN, or FQDN:port server.satellite.http_proxy = server.satellite.http_proxy_username = server.satellite.http_proxy_password = # no_proxy is a comma seperated list server.satellite.no_proxy =

-

-

컨테이너 호스트에서 서버를 다시 시작하여 새 구성을 적용합니다.

systemctl restart uyuni-server.service

5. air-gapped 배포

내부 네트워크에 위치하고 SUSE Customer Center에 액세스할 수 없는 경우, air-gapped 배포를 사용할 수 있습니다.

프로덕션 환경에서는 SUSE Multi-Linux Manager 서버와 클라이언트가 항상 방화벽을 사용해야 합니다. 필요한 포트의 전체 목록은 필수 네트워크 포트에서 확인할 수 있습니다.

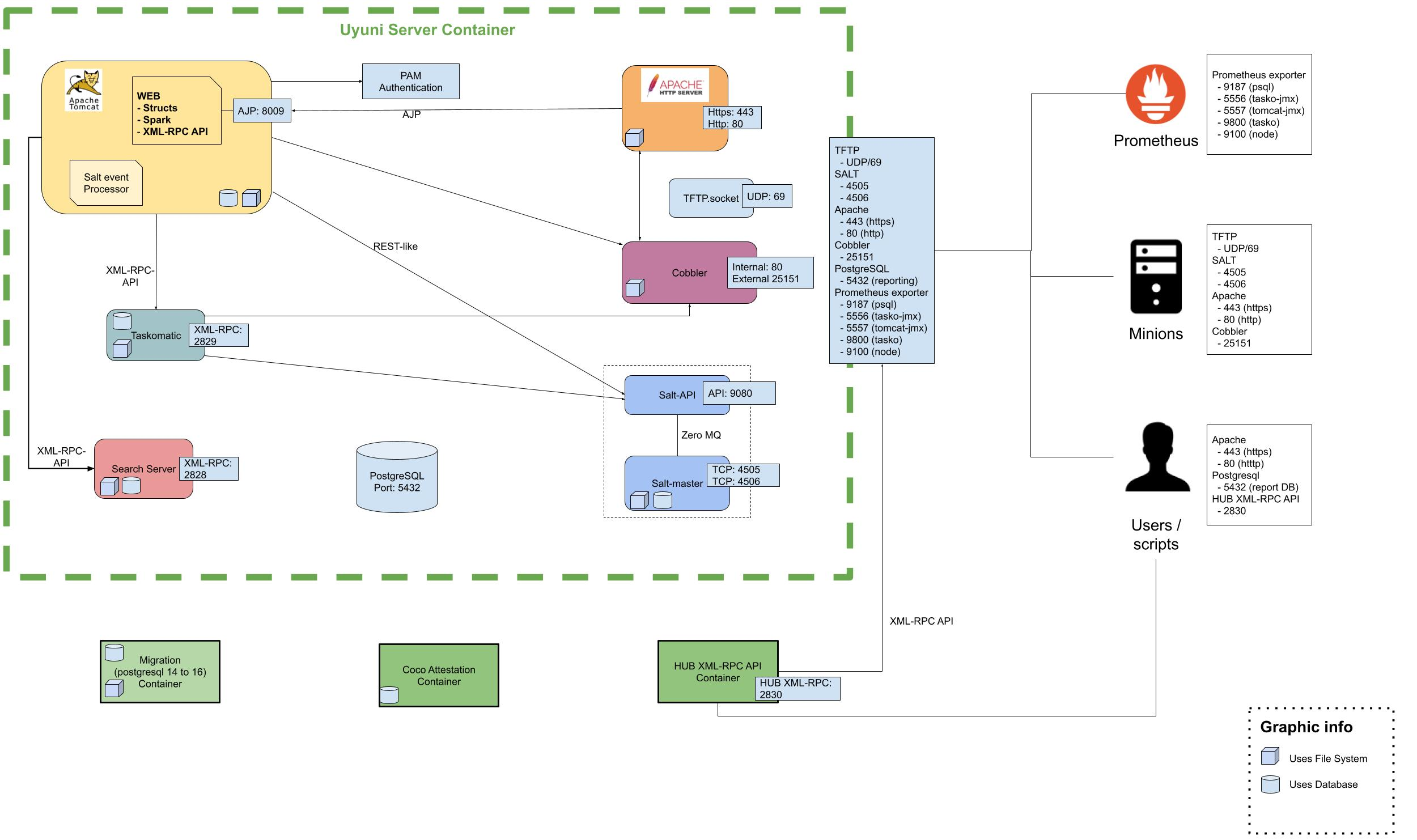

6. 필수 네트워크 포트

이 섹션에서는 SUSE Multi-Linux Manager에서의 다양한 통신을 위해 사용되는 전체 포트 목록이 제공됩니다.

이러한 모든 포트를 열 필요는 없습니다. 사용 중인 서비스에 필요한 포트만 열면 됩니다.

6.2. 외부 인바운드 서버 포트

무단 액세스로부터 서버를 보호하려면 SUSE Multi-Linux Manager 서버에서 외부 인바운드 포트를 열어 방화벽을 구성해야 합니다.

이러한 포트를 열면 외부 네트워크 트래픽이 SUSE Multi-Linux Manager 서버에 액세스할 수 있습니다.

| 포트 번호 | 프로토콜 | 사용 대상 | 참고 |

|---|---|---|---|

67 |

TCP/UDP |

DHCP |

클라이언트가 서버의 IP 주소를 요청할 때만 필요합니다. |

69 |

TCP/UDP |

TFTP |

자동 클라이언트 설치를 위해 서버가 PXE로 사용될 때 필요합니다. |

80 |

TCP |

HTTP |

일부 부트스트랩 리포지토리 및 자동 설치에서 일시적으로 필요합니다. |

443 |

TCP |

HTTPS |

Web UI, 클라이언트, 서버 및 프록시( |

4505 |

TCP |

salt |

클라이언트로부터의 통신 요청을 수락하기 위해 필요합니다. 클라이언트가 연결을 시작하며, Salt 마스터로부터 명령을 수신하기 위해 열려 있는 상태를 유지합니다. |

4506 |

TCP |

salt |

클라이언트로부터의 통신 요청을 수락하기 위해 필요합니다. 클라이언트가 연결을 시작하며, Salt 마스터로 결과를 다시 보고하기 위해 열려 있는 상태를 유지합니다. |

5432 |

TCP |

PostgreSQL |

보고 데이터베이스에 액세스하는 데 필요합니다. |

5556 |

TCP |

Prometheus |

Taskomatic JMX 메트릭 스크래핑에 필요합니다. |

5557 |

TCP |

Prometheus |

Tomcat JMX 메트릭 스크래핑에 필요합니다. |

9100 |

TCP |

Prometheus |

노드 익스포터 메트릭 스크래핑에 필요합니다. |

9187 |

TCP |

Prometheus |

PostgreSQL 메트릭 스크래핑에 필요합니다. |

9800 |

TCP |

Prometheus |

Taskomatic 메트릭 스크래핑에 필요합니다. |

25151 |

TCP |

Cobbler |

6.3. 외부 아웃바운드 서버 포트

액세스할 수 있는 서버를 제한하려면 SUSE Multi-Linux Manager 서버에서 외부 아웃바운드 포트를 열어 방화벽을 구성해야 합니다.

이러한 포트를 열면 SUSE Multi-Linux Manager 서버로부터의 네트워크 트래픽이 외부 서비스와 통신할 수 있습니다.

| 포트 번호 | 프로토콜 | 사용 대상 | 참고 |

|---|---|---|---|

80 |

TCP |

HTTP |

SUSE Customer Center에 필요합니다. 80 포트는 Web UI을(를) 제공하기 위해 사용되지 않습니다. |

443 |

TCP |

HTTPS |

SUSE Customer Center에 필요합니다. |

25151 |

TCP |

Cobbler |

6.4. 내부 서버 포트

내부 포트는 SUSE Multi-Linux Manager 서버에 의해 내부적으로 사용됩니다. 내부 포트는 localhost에서만 액세스할 수 있습니다.

대부분의 경우에는 이러한 포트를 조정할 필요가 없습니다.

| 포트 번호 | 참고 |

|---|---|

2828 |

Satellite-search API, Tomcat 및 Taskomatic의 RHN 애플리케이션에서 사용됩니다. |

2829 |

Taskomatic API, Tomcat의 RHN 애플리케이션에서 사용됩니다. |

8005 |

Tomcat 종료 포트입니다. |

8009 |

Tomcat-Apache HTTPD(AJP)입니다. |

8080 |

Tomcat-Apache HTTPD(HTTP)입니다. |

9080 |

Salt-API, Tomcat 및 Taskomatic의 RHN 애플리케이션에서 사용됩니다. |

25151 |

Cobbler의 XMLRPC API |

32000 |

Taskomatic 및 satellite-search에서 실행되는 Java 가상 머신(JVM)으로의 TCP 연결을 위한 포트입니다. |

32768 이상 포트는 사용 후 삭제 포트로 사용됩니다. 이러한 포트는 대부분 TCP 연결을 수신하기 위해 사용됩니다. TCP 연결 요청이 수신되면, 발신자가 이러한 사용 후 삭제 포트 번호 중 하나를 선택하여 대상 포트로 사용합니다.

다음 명령을 사용하여 임시 포트인 포트를 찾을 수 있습니다.

cat /proc/sys/net/ipv4/ip_local_port_range

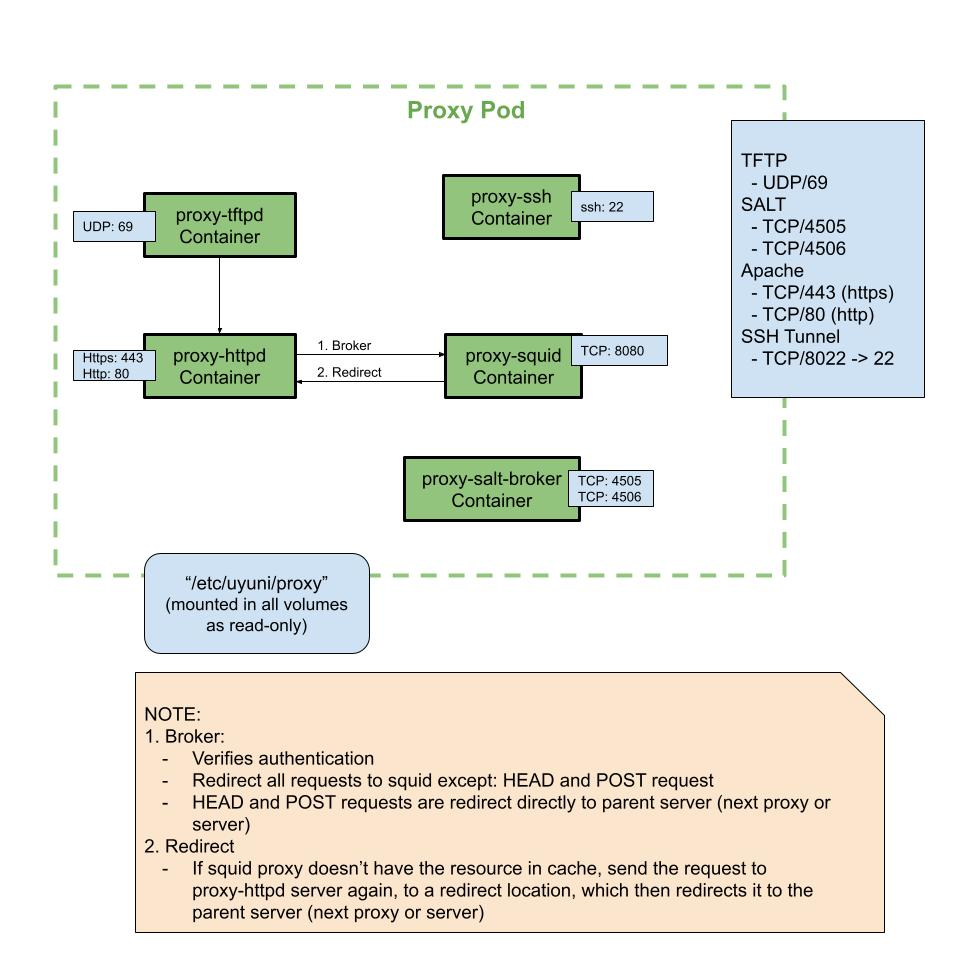

6.5. 외부 인바운드 프록시 포트

무단 액세스로부터 프록시를 보호하려면 SUSE Multi-Linux Manager 프록시에서 외부 인바운드 포트를 열어 방화벽을 구성해야 합니다.

이러한 포트를 열면 외부 네트워크 트래픽이 SUSE Multi-Linux Manager 프록시에 액세스할 수 있습니다.

| 포트 번호 | 프로토콜 | 사용 대상 | 참고 |

|---|---|---|---|

22 |

사용자가 Salt SSH로 프록시 호스트를 관리하려는 경우에만 필요합니다. |

||

67 |

TCP/UDP |

DHCP |

클라이언트가 서버의 IP 주소를 요청할 때만 필요합니다. |

69 |

TCP/UDP |

TFTP |

자동 클라이언트 설치를 위해 서버가 PXE로 사용될 때 필요합니다. |

443 |

TCP |

HTTPS |

Web UI, 클라이언트, 서버 및 프록시( |

4505 |

TCP |

salt |

클라이언트로부터의 통신 요청을 수락하기 위해 필요합니다. 클라이언트가 연결을 시작하며, Salt 마스터로부터 명령을 수신하기 위해 열려 있는 상태를 유지합니다. |

4506 |

TCP |

salt |

클라이언트로부터의 통신 요청을 수락하기 위해 필요합니다. 클라이언트가 연결을 시작하며, Salt 마스터로 결과를 다시 보고하기 위해 열려 있는 상태를 유지합니다. |

8022 |

ssh-push 및 ssh-push-tunnel 연락 방법에 필수적입니다. 프록시에 연결된 클라이언트는 서버에 체크인을 시작하고 클라이언트로 홉을 통해 이동합니다. |

6.6. 외부 아웃바운드 프록시 포트

액세스할 수 있는 프록시를 제한하려면 SUSE Multi-Linux Manager 프록시에서 외부 아웃바운드 포트를 열어 방화벽을 구성해야 합니다.

이러한 포트를 열면 SUSE Multi-Linux Manager 프록시로부터의 네트워크 트래픽이 외부 서비스와 통신할 수 있습니다.

| 포트 번호 | 프로토콜 | 사용 대상 | 참고 |

|---|---|---|---|

80 |

서버에 연결하기 위해 사용됩니다. |

||

443 |

TCP |

HTTPS |

SUSE Customer Center에 필요합니다. |

4505 |

TCP |

Salt |

직접 또는 프록시를 통해 Salt 마스터에 연결할 때 필요합니다. |

4506 |

TCP |

Salt |

직접 또는 프록시를 통해 Salt 마스터에 연결할 때 필요합니다. |

6.7. 외부 클라이언트 포트

SUSE Multi-Linux Manager 서버와 클라이언트 사이에서 방화벽을 구성하려면 외부 클라이언트 포트가 열려 있어야 합니다.

대부분의 경우에는 이러한 포트를 조정할 필요가 없습니다.

| 포트 번호 | 방향 | 프로토콜 | 참고 |

|---|---|---|---|

22 |

인바운드 |

SSH |

ssh-push 및 ssh-push-tunnel 통신 방법에서 필요합니다. |

80 |

아웃바운드 |

서버 또는 프록시에 연결하기 위해 사용됩니다. |

|

443 |

아웃바운드 |

서버 또는 프록시에 연결하기 위해 사용됩니다. |

|

4505 |

아웃바운드 |

TCP |

직접 또는 프록시를 통해 Salt 마스터에 연결할 때 필요합니다. |

4506 |

아웃바운드 |

TCP |

직접 또는 프록시를 통해 Salt 마스터에 연결할 때 필요합니다. |

9090 |

아웃바운드 |

TCP |

Prometheus 사용자 인터페이스에 필요합니다. |

9093 |

아웃바운드 |

TCP |

Prometheus 경고 관리자에 필요합니다. |

9100 |

아웃바운드 |

TCP |

Prometheus 노드 엑스포터에 필요합니다. |

9117 |

아웃바운드 |

TCP |

Prometheus Apache 엑스포터에 필요합니다. |

9187 |

아웃바운드 |

TCP |

Prometheus PostgreSQL에 필요합니다. |

6.8. 필수 URL

SUSE Multi-Linux Manager에서 클라이언트를 등록하고 업데이트를 수행하기 위해 액세스할 수 있어야 하는 URL이 몇 개 있습니다. 대부분의 경우에는 해당 URL에 대한 액세스를 허용하는 것으로 충분합니다.

-

scc.suse.com -

updates.suse.com -

installer-updates.suse.com -

registry.suse.com -

registry-storage.suse.com -

opensuse.org

또한 SUSE 제품이 아닌 제품의 경우 다음 URL에 액세스해야 할 수도 있습니다.

-

download.nvidia.com -

public.dhe.ibm.com -

nu.novell.com

지정된 URL 및 관련 IP 주소를 화이트리스트에 추가하는 자세한 내용은 이 문서 방화벽 후방에서 및/또는 프록시를 통해 SUSE Customer Center 및 SUSE 레지스트리에 액세스에서 확인할 수 있습니다.

SUSE 이외의 클라이언트를 사용하는 경우에는 해당 운영 체제용 특정 패키지를 제공하는 다른 서버에 대한 액세스도 허용해야 할 수 있습니다. 예를 들어, Ubuntu 클라이언트가 있는 경우 Ubuntu 서버에 액세스할 수 있어야 합니다.

SUSE 이외의 클라이언트에 대한 방화벽 액세스 문제 해결과 관련한 자세한 내용은 방화벽 문제 해결에서 확인할 수 있습니다.